- Inicio

- /

- Artículo

Configurar el inicio de sesión único en Control Hub con Active Directory Federation Services (ADFS)

En este artículo

En este artículo ¿Comentarios?

¿Comentarios?Puede configurar una integración de inicio de sesión único (SSO) entre Control Hub y una implementación que utiliza Servicios de federación de Active Directory (ADFS 2.x y posteriores) como proveedor de identidad (IdP).

Inicio de sesión único y Control Hub

El Inicio de sesión único (SSO) es un proceso de autenticación de sesiones o de usuarios que permite que el usuario proporcione credenciales para acceder a una o varias aplicaciones. El proceso autentica a los usuarios para todas las aplicaciones que tengan derecho a usar. Elimina la aparición de mensajes adicionales cuando los usuarios cambian de una aplicación a otra durante una sesión en particular.

Se utiliza el Protocolo de federación del Lenguaje de marcado de aserción de seguridad (Security Assertion Markup Language, SAML 2.0) para proporcionar autenticación de SSO entre la nube de Webex y su proveedor de servicios de identidad (IdP).

Perfiles

La aplicación de Webex solo es compatible con el explorador web SSO perfil. En el navegador web SSO perfil, la aplicación de Webex admite los siguientes enlaces:

-

SP initiated POST -> POST binding

-

SP initiated REDIRECT -> POST binding

Formato NameID

El protocolo SAML 2.0 proporciona soporte para varios formatos de NameID a fin de comunicar información sobre un usuario específico. La aplicación de Webex admite los siguientes formatos de NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

En los metadatos que carga desde su IdP, la primera entrada está configurada para ser utilizarla en Webex.

SingleLogout

La aplicación de Webex es compatible con el perfil de cierre de sesión único. En la aplicación de Webex, un usuario puede cerrar sesión de la aplicación, lo que utiliza el protocolo de descontación único de SAML para finalizar la sesión y confirmar que se está cierrando sesión en su IdP. Asegúrese de que el IdP esté configurado para SingleLogout.

Integrar Control Hub con ADFS

Las guías de configuración muestran un ejemplo específico para la integración del SSO, pero no proporcionan una configuración exhaustiva para todas las posibilidades. Por ejemplo, se documentan los pasos de integración para nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Otros formatos como urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress funcionarán para la integración de SSO, pero están fuera del alcance de nuestra documentación.

Configure esta integración para los usuarios de su organización de Webex ( incluida la aplicación Webex, Webex Meetingsy otros servicios administrados en Control Hub). Si su sitio de Webex está integrado en Control Hub, el sitio de Webex hereda la administración de usuarios. Si no puede acceder a Webex Meetings de esta manera y no se administra en Control Hub, debe realizar una integración aparte para habilitar SSO para Webex Meetings.

Según cuál sea la configuración en los mecanismos de autenticación de ADFS, la Autenticación de Windows integrada (IWA) puede estar habilitada de manera predeterminada. Si está habilitado, las aplicaciones que se inician a través de Windows (como la aplicación de Webex y Cisco Conector de directorios ) se autentican como el usuario que ha iniciado sesión, independientemente de la dirección de correo electrónico que se introduce durante el mensaje de correo electrónico inicial.

Descargue los metadatos de Webex en su sistema local

| 1 | |

| 2 |

Ir a . |

| 3 |

Vaya a la pestaña Proveedor de identidad y haga clic en Activar SSO. |

| 4 |

Seleccione un IdP. |

| 5 |

Elija el tipo de certificado para su organización:

Los anclajes de confianza son claves públicas que actúan como autoridad para verificar el certificado de una firma digital. Para obtener más información, consulte su documentación de IdP. |

| 6 |

Descargue el archivo de metadatos. El nombre del archivo de metadatos de Webex es idb-meta-<org-ID>-SP.xml. |

Instalar metadatos de Webex en ADFS

Antes de comenzar

Control Hub es compatible con ADFS 2.x o versiones posteriores.

Windows 2008 R2 solo incluye ADFS 1.0. Debe instalar ADFS 2.x, como mínimo, de Microsoft.

Para SSO servicios de Webex y de Webex, los proveedores de servicios de identidad (IdP) deben cumplir con la siguiente especificación SAML 2.0:

-

Establezca el atributo Formato NameID en urn:oasis:names:tc:SAML:2.0:nameid-format:transitorio

-

Configure un reclamo en el IdP para incluir el nombre del atributo uid con un valor asignado al atributo elegido en Cisco Directory Connector o al atributo de usuario que coincida con el elegido en el servicio de identidad de Webex. (Este atributo podría ser Direcciones de correo electrónico o Nombre principal del usuario, por ejemplo). Consulte la información de atributos personalizados en https://www.cisco.com/go/hybrid-services-directory para obtener orientación.

| 1 |

Inicie sesión en el servidor de ADFS con permisos de administrador. |

| 2 |

Abra la consola de administración de ADFS y vaya a . |

| 3 |

En la ventana del Asistente para agregar partes de confianza, seleccione Iniciar. |

| 4 |

Para Seleccionar origen de datos seleccione Importar datos sobre la parte confiada desde un archivo, busque el archivo de metadatos del centro de control que descargó y seleccione Siguiente. |

| 5 |

Para Especificar nombre para mostrar, cree un nombre para mostrar para esta relación de confianza de usuario autenticado, como Webex, y seleccione Siguiente. |

| 6 |

En el paso para Elegir reglas para la autorización de la emisión, seleccione Permitir que todos los usuarios accedan a esta parte de confianza y seleccione Siguiente. |

| 7 |

En Listo para agregar confianza, seleccione Siguiente y termine de agregar la relación de confianza para usuario autenticado a ADFS. |

Crear reglas de reclamos para la autenticación de Webex

| 1 |

En el panel principal de ADFS, seleccione la relación de confianza que creó y, luego, seleccioneEditar reglas de reclamos. En la ficha de Reglas para transformar emisiones, seleccione Agregar regla. |

| 2 |

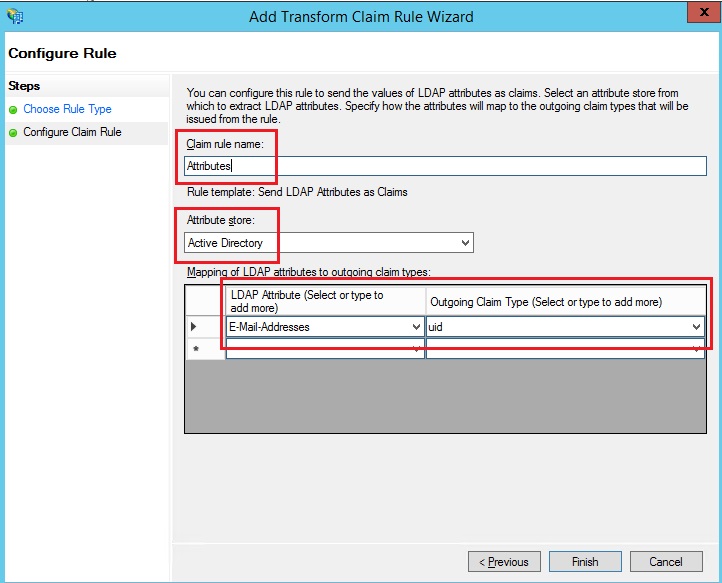

En el paso para Elegir el tipo de regla, seleccione la opción para Enviar atributos LDAP como reclamos; luego, seleccione Siguiente.  |

| 3 |

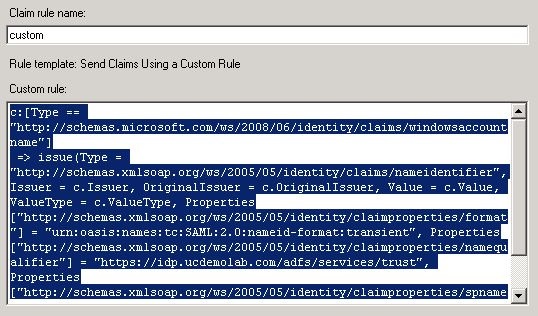

Vuelva a seleccionar Agregar regla, seleccione Enviar reclamos utilizando una regla personalizada y, luego, seleccione Siguiente. Esta regla le proporciona a ADFS el atributo "spname qualifier" que Webex no puede ofrecer. |

| 4 |

Seleccione la Parte de confianza en la ventana principal y, luego, Propiedades en el panel derecho. |

| 5 |

Cuando aparezca la ventana de Propiedades, diríjase a la ficha Avanzadas, SHA-256, y, luego, seleccione Aceptar para guardar sus cambios. |

| 6 |

Diríjase a la siguiente URL en el servidor ADFS interno para descargar el archivo: https:// <AD_FS_Servidor>/FederationMetadata/2007-06/FederationMetadata.xml Es posible que deba hacer clic derecho sobre la página y ver el código fuente de la página para obtener el archivo xml con el formato correcto. |

| 7 |

Guarde el archivo en su máquina local. |

Qué hacer a continuación

Ya puede volver a importar los metadatos de ADFS a Webex desde el portal de administración.

Importar los metadatos del IdP y habilitar la inicio de sesión único después de una prueba

Después de exportar los metadatos de Webex , configurar su IdP y descargar los metadatos del IdP a su sistema local, estará en disposición de importarlos a su organización de Webex desde Control Hub.

Antes de comenzar

No pruebe la integración del SSO desde la interfaz del proveedor de servicios de identidad (IdP). Solo admitimos flujos iniciados por Proveedor de servicios (iniciados por SP), por lo que debe utilizar la prueba de control Hub SSO para esta integración.

| 1 |

Elija una opción:

|

| 2 |

En la página Importar metadatos de IdP, arrastre y suelte el archivo de metadatos de IdP en la página o utilice la opción del explorador de archivos para localizar y cargar el archivo de metadatos. Haga clic en Siguiente.

Debe utilizar la opción Más seguro, si puede. Esto solo es posible si su IdP utilizó una CA pública para firmar sus metadatos. En todos los demás casos, debe utilizar la opción Menos seguro. Esto incluye si los metadatos no están firmados, autofirmados o firmados por una CA privada. Okta no firma los metadatos, por lo que debe elegir Menos seguro para una integración de Okta SSO web. |

| 3 |

Seleccione Probar configuración de SSOy, cuando se abra una nueva pestaña del navegador, autentíquese con el IdP iniciando sesión. Si recibe un error de autenticación, es posible que haya un problema con las credenciales. Controle el nombre de usuario y la contraseña e inténtelo nuevamente. Un error de la aplicación de Webex suele significar que hay un problema con la SSO configuración. En este caso, repita los pasos, especialmente los pasos en los que copia y pega los metadatos de Control Hub en la configuración del IdP. Para ver la experiencia de inicio de sesión de SSO directamente, también puede hacer clic en Copiar URL al portapapeles desde esta pantalla y pegarlo en una ventana privada del navegador. Desde allí, puede iniciar sesión con SSO. Este paso detiene los falsos positivos debido a un token de acceso que podría estar en una sesión existente de que usted haya iniciado sesión. |

| 4 |

Vuelva a la ficha del navegador de Control Hub.

La SSO de ajustes no tendrá efecto en su organización a menos que elija el nombre botón de opciones y active SSO. |

Qué hacer a continuación

Utilice los procedimientos en Sincronizar usuarios de Okta en Cisco Webex Control Hub si quiere hacer el aprovisionamiento del usuario desde Okta en la nube de Webex.

Utilice los procedimientos en Sincronizar usuarios de Microsoft Entra ID en Cisco Webex Control Hub si desea realizar el aprovisionamiento de usuarios de Entra ID en la nube de Webex.

Puede seguir el procedimiento en Suprimir correos electrónicos automatizados para deshabilitar los correos electrónicos que se envían a los nuevos usuarios de la aplicación Webex en su organización. El documento también contiene las mejores prácticas para enviar las comunicaciones a usuarios de su organización.

Actualizar la relación de confianza del usuario autenticado de Webex en ADFS

Antes de comenzar

Debe exportar el archivo de metadatos SAML desde Control Hub antes de poder actualizar la confianza del usuario autenticado de Webex en ADFS.

| 1 |

Inicie sesión en el servidor de ADFS con permisos de administrador. |

| 2 |

Cargue el archivo de metadatos SAML desde Webex a una carpeta local temporal en el servidor ADFS, por ejemplo, |

| 3 |

Abra Powershell. |

| 4 |

Ejecute Tenga en cuenta el parámetro |

| 5 |

Correr Asegúrese de sustituir el nombre del archivo y el nombre de destino por los valores correctos de su entorno. Consulte .https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrustSi ha descargado el certificado de 5 años de Webex SP y tiene activada la revocación de certificado de firma o cifrado, debe ejecutar estos dos comandos: |

| 6 |

Inicie sesión en Control Hub y, a continuación, pruebe la integración del SSO: |

Solución de problemas en ADFS

Errores de ADFS en registros de Windows

En los registros de Windows es posible que vea un código de error 364 en el registro de eventos de ADFS. Los detalles del evento identifican la presencia de un certificado no válido. En estos casos, el host de ADFS no tiene autorización para atravesar el firewall en el puerto 80 para validar el certificado.

Ocurrió un error durante un intento de crear la cadena de certificados para la parte de confianza

Al actualizar el SSO de prueba, es posible que se le presente este error al iniciar sesión: Invalid status code in response.

Si ve ese error, verifique los registros del Visor de eventos en el servidor ADFS y busque el siguiente error: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Las posibles causas son que el certificado fue revocado, que la cadena de certificados no se pudo verificar como lo especifica la configuración de revocación de certificados de cifrado de la parte de confianza, o que el certificado no está dentro de su período de validez.

Si se produce este error, debe ejecutar los comandos Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

ID de federación

El ID de federación distingue entre mayúsculas y minúsculas. Si esta es la dirección de correo electrónico de su organización, introd así lo envía ADFS; si no lo hace, Webex no podrá encontrar el usuario que coincida.

No se puede redactar una regla de reclamo personalizada para normalizar el atributo LDAP antes de enviarlo.

Importe sus metadatos desde el servidor de AD FS que configuró en su entorno.

Si es necesario, puede verificar la URL desde en el área de administración de AD FS.

Sincronización de la hora

Asegúrese de que el reloj del sistema de su servidor ADFS esté sincronizado con una fuente de hora de Internet confiable que emplee el Protocolo de hora de red (Network Time Protocol, NTP). Utilice el siguiente comando de PowerShell para sesgar el reloj solo para la relación de parte de confianza de Webex.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

El valor hexadecimal es único para su entorno. Reemplace el valor a partir del valor de ID de EntityDescriptor del SP en el archivo de metadatos de Webex. Por ejemplo:

.

.