- Strona główna

- /

- Artykuł

Konfigurowanie jednokrotnego logowania przy użyciu usługi Active Directory Federation Services (ADFS)

W tym artykule

W tym artykule Opinia?

Opinia?Można skonfigurować integrację logowania jednokrotnego (SSO) między Control Hub a wdrożeniem korzystającym z usług Active Directory Federation Services (ADFS 2.x i nowsze) jako dostawcy tożsamości (IdP).

Logowanie jednokrotne i Control Hub

Logowanie jednokrotne (SSO) to proces uwierzytelniania sesji lub użytkownika, który umożliwia użytkownikowi podanie poświadczeń w celu uzyskania dostępu do co najmniej jednej aplikacji. Proces ten uwierzytelnia użytkowników dla wszystkich aplikacji, do których mają prawa. Eliminuje to dalsze monity, gdy użytkownicy przełączają aplikacje podczas określonej sesji.

Protokół federacyjny SAML 2.0 (Security Assertion Markup Language) służy do uwierzytelniania jednokrotnego między chmurą Webex a dostawcą tożsamości (IdP).

Profile

Aplikacja Webex app obsługuje tylko profil logowania jednokrotnego w przeglądarce internetowej. W profilu logowania jednokrotnego przeglądarki internetowej aplikacja Webex App obsługuje następujące powiązania:

-

Skojarzonie POST -> POST inicjowane przez SP

-

Skojarzonie REDIRECT -> POST zainicjowane przez SP

Format NameID

Protokół SAML 2.0 obsługuje kilka formatów NameID służących do komunikowania się o określonym użytkowniku. Aplikacja Webex app obsługuje następujące formaty NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

W metadanych ładowanych od dostawcy tożsamości pierwszy wpis jest skonfigurowany do użycia w Webex.

SingleLogout

Aplikacja Webex obsługuje pojedynczy profil wylogowania. W aplikacji Webex użytkownikmoże wylogować się z aplikacji, która używa protokołu pojedynczego wylogowania SAML do zakończenia sesji i potwierdzenia wylogowania przy użyciu dostawcy tożsamości. Upewnij się, że dostawca tożsamości jest skonfigurowany do obsługi SingleLogout.

Integracja centrum sterowania z programem ADFS

Przewodniki konfiguracji pokazują konkretny przykład integracji logowania jednokrotnego, ale nie zawierają wyczerpującej konfiguracji dla wszystkich możliwości. Na przykład udokumentowano kroki integracji dla nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Inne formaty, takie jak urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, będą działać w przypadku integracji SSO, ale wykraczają poza zakres naszej dokumentacji.

Skonfiguruj tę integrację dla użytkowników w organizacji Webex (w tym Webex App, Webex Meetingsi innych usług administrowanych w Control Hub). Jeśli witryna webex jest zintegrowana z centrum sterowania, witryna Webex dziedziczy zarządzanie użytkownikami. Jeśli nie możesz uzyskać dostępu do Webex Meetings w ten sposób i nie jest on zarządzany w Control Hub, musisz wykonać oddzielną integrację, aby włączyć logowanie jednokrotne dla SpotkańWebex.

W zależności od konfiguracji mechanizmów uwierzytelniania w programie ADFS zintegrowane uwierzytelnianie systemu Windows (IWA) może być domyślnie włączone. Jeśli ta opcja jest włączona, aplikacje uruchamiane za pośrednictwem systemu Windows (takie jak Webex App i Cisco Directory Connector) uwierzytelniają się jako zalogowany użytkownik, niezależnie od tego, jaki adres e-mail zostanie wprowadzony podczas początkowego monitu wiadomości e-mail.

Pobierz metadane Webex do systemu lokalnego

| 1 |

Zaloguj się do centrum sterowania. |

| 2 |

Przejdź do . |

| 3 |

Przejdź do zakładki Dostawca tożsamości i kliknij Aktywuj SSO. |

| 4 |

Wybierz dostawcę tożsamości. |

| 5 |

Wybierz typ certyfikatu dla swojej organizacji:

Kotwice zaufania to klucze publiczne, które działają jako urząd do weryfikacji certyfikatu podpisu cyfrowego. Aby uzyskać więcej informacji, zapoznaj się z dokumentacją dostawcy tożsamości. |

| 6 |

Pobierz plik metadanych. Nazwa pliku metadanych Webex to idb-meta-<org-ID>-SP.xml. |

Instalowanie metadanych Webex w programie ADFS

Przed rozpoczęciem

Control Hub obsługuje program ADFS 2.x lub nowszy.

System Windows 2008 R2 zawiera tylko program ADFS 1.0. Należy zainstalować co najmniej program ADFS 2.x firmy Microsoft.

W przypadku usług logowania jednokrotnego i webex dostawcy tożsamości (IdPs) muszą być zgodni z następującą specyfikacją SAML 2.0:

-

Ustaw atrybut formatu NameID na urn:oasis:names:tc:SAML:2.0:nameid-format:przejściowy

-

Skonfiguruj roszczenie w dostawcy tożsamości, aby uwzględnić nazwę atrybutu uid z wartością mapowaną na atrybut wybrany w programie Cisco Directory Connector lub atrybut użytkownika odpowiadający atrybutowi wybranemu w usłudze tożsamości Webex. (Ten atrybut może na przykład mieć postać E-mail-Addresses lub User-Principal-Name). Informacje o atrybutach niestandardowych można znaleźć w https://www.cisco.com/go/hybrid-services-directory, aby uzyskać wskazówki.

| 1 |

Zaloguj się do serwera ADFS z uprawnieniami administratora. |

| 2 |

Otwórz konsolę zarządzania programu ADFS i przejdź do |

| 3 |

W oknie Kreator dodawania zaufania jednostki uzależnionej wybierz pozycję Uruchom. |

| 4 |

W przypadku opcji Wybierz źródło danych wybierz opcję Importuj dane o stronie polegającej z pliku, przejdź do pobranego pliku metadanych Control Hub i wybierz opcję Dalej. |

| 5 |

W polu Określ nazwę wyświetlanąutwórz nazwę wyświetlaną dla tego zaufania strony polegającej, na przykład Webex i wybierz opcję Dalej. |

| 6 |

W obszarze Wybierz reguły autoryzacji wystawianiawybierz pozycję Zezwalaj wszystkim użytkownikom na dostęp do tej jednostki uzależnionej,a następnie wybierz pozycję Dalej. |

| 7 |

W obszarze Dododania zaufania wybierz pozycję Dalej i zakończ dodawanie zaufania polegającego do programu ADFS. |

Tworzenie reguł dotyczących uszczeń dla uwierzytelniania Webex

| 1 |

W głównym okienku programu ADFS wybierz utworzoną relację zaufania, a następnie wybierz pozycję Edytuj reguły dotyczących uszczelności. Na karcie Reguły przekształcania wystawiania wybierz pozycję Dodaj regułę. |

| 2 |

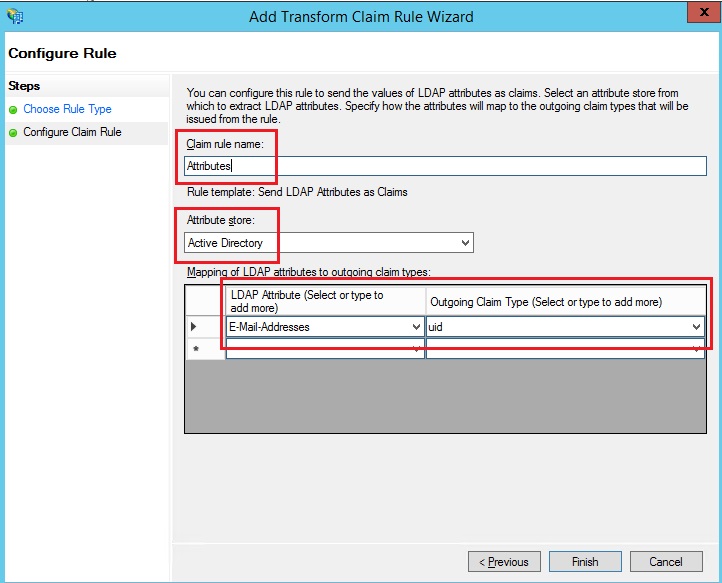

W kroku Wybierz typ reguły wybierz opcję Wyślij atrybuty LDAP jako oświadczenia, a następnie wybierz pozycję Dalej.  |

| 3 |

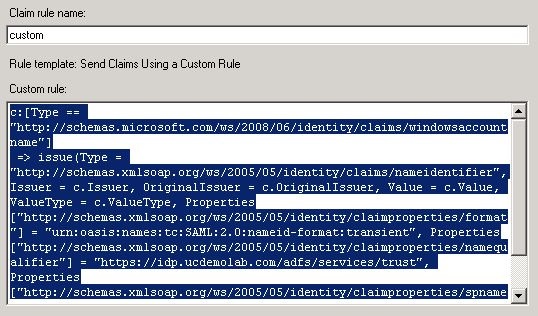

Ponownie wybierz pozycję Dodaj regułę, wybierz pozycję Wyślij oświadczenia przy użyciu reguły niestandardowej, a następnie wybierz pozycję Dalej . Ta reguła udostępnia programowi ADFS atrybut "spname qualifier", którego Webex nie udostępnia w inny sposób. |

| 4 |

Wybierz pozycję Zaufanie jednostki uzależnionej w oknie głównym, a następnie wybierz pozycję Właściwości w prawym okienku. |

| 5 |

Po wyświetleniu okna Właściwości przejdź do karty Zaawansowane, SHA-256, a następnie wybierz przycisk OK, aby zapisać zmiany. |

| 6 |

Przejdź do następującego adresu URL na wewnętrznym serwerze ADFS, aby pobrać plik: https:// <AD_FS_Serwer>/FederationMetadata/2007-06/FederationMetadata.xml Może być konieczne kliknięcie prawym przyciskiem myszy strony i wyświetlenie źródła strony, aby uzyskać poprawnie sformatowany plik XML. |

| 7 |

Zapisz plik na komputerze lokalnym. |

Co dalej?

Możesz zaimportować metadane programu ADFS z powrotem do webex z portalu zarządzania.

Importowanie metadanych dostawcy tożsamości i włączanie logowania jednokrotnego po teście

Po wyeksportowaniu metadanych Webex , skonfigurowaniu dostawcy tożsamości i pobraniu metadanych dostawcy tożsamości do systemu lokalnego można przystąpić do importowania ich do organizacji Webex z centrum sterowania.

Przed rozpoczęciem

Nie testuj integracji logowania jednokrotnego z interfejsu dostawcy tożsamości (IdP). Obsługujemy tylko przepływy inicjowane przez dostawcę usług (inicjowane przez dostawcę usług), więc do tej integracji należy użyć testu logowania jednokrotnego usługi Control Hub .

| 1 |

Wybierz jedną z nich:

|

| 2 |

Na stronie Importuj metadane dostawcy tożsamości przeciągnij i upuść plik metadanych dostawcy tożsamości na stronę lub skorzystaj z przeglądarki plików, aby znaleźć i przesłać plik metadanych. Kliknij przycisk Dalej.

Jeśli możesz, powinieneś użyć opcji Bardziej bezpieczne . Jest to możliwe tylko wtedy, gdy dostawca tożsamości użył publicznego urzędu certyfikacji do podpisania swoich metadanych. We wszystkich innych przypadkach należy użyć opcji Mniej bezpieczne . Dotyczy to również sytuacji, gdy metadane nie są podpisane, podpisane samodzielnie lub podpisane przez prywatny urząd certyfikacji. Okta nie podpisuje metadanych, więc musisz wybrać Mniej bezpieczne dla integracji logowania jednokrotnego Okta. |

| 3 |

Wybierz Testuj konfigurację SSOi po otwarciu nowej karty przeglądarki uwierzytelnij się u dostawcy tożsamości, logując się. Jeśli zostanie wyświetlony błąd uwierzytelniania, może to oznaczać problem z poświadczeniami. Sprawdź nazwę użytkownika i hasło i spróbuj ponownie. Błąd aplikacji Webex zwykle oznacza problem z konfiguracją logowania jednokrotnego. W takim przypadku należy ponownie wykonać kroki, zwłaszcza kroki, w których kopiujesz i wklejasz metadane centrum sterowania do konfiguracji dostawcy tożsamości. Aby bezpośrednio wyświetlić środowisko logowania SSO, można również kliknąć na tym ekranie opcję Skopiuj adres URL do schowka i wkleić skopiowany adres w oknie przeglądarki w trybie prywatnym. W tym oknie można przejść przez proces logowania SSO. Ten krok zatrzymuje fałszywe alarmy z powodu tokenu dostępu, który może znajdować się w istniejącej sesji po zalogowaniu. |

| 4 |

Wróć do karty przeglądarki Control Hub .

Konfiguracja logowania jednokrotnego nie zostanie zastosowana w organizacji, chyba że wybierzesz pierwszy przycisk radiowy i aktywujesz logowanie jednokrotne. |

Co dalej?

Skorzystaj z procedur opisanych w temacie Synchronize Okta Users into Cisco Webex Control Hub (Synchronizuj użytkowników z usługą Okta z cisco Webex Control Hub ), jeśli chcesz przeprowadzić aprowizację użytkowników z okta do chmury Webex.

Użyj procedur opisanych w Synchronizuj użytkowników Microsoft Entra ID z Cisco Webex Control Hub, jeśli chcesz przeprowadzić provisionowanie użytkowników z Entra ID do chmury Webex.

Aby wyłączyć wiadomości e-mail wysyłane do nowych użytkowników aplikacji Webex w Twojej organizacji, możesz wykonać procedurę opisaną w sekcji Wyłącz automatyczne wysyłanie wiadomości e-mail. Dokument zawiera również najważniejsze wskazówki dotyczące wysyłania wiadomości do użytkowników w organizacji.

Aktualizowanie zaufania jednostki uzależnionej Webex w programie ADFS

Przed rozpoczęciem

Przed zaktualizowaniem zaufania strony pośredniczącej Webex w usłudze ADFS należy wyeksportować plik metadanych SAML z Control Hub.

| 1 |

Zaloguj się do serwera ADFS z uprawnieniami administratora. |

| 2 |

Prześlij plik metadanych SAML z Webex do tymczasowego folderu lokalnego na serwerze ADFS, np. |

| 3 |

Otwórz program Powershell.Open Powershell. |

| 4 |

Uruchom Należy zwrócić uwagę na parametr |

| 5 |

Uruchomić Pamiętaj, aby zastąpić nazwę pliku i nazwę obiektu docelowego poprawnymi wartościami ze środowiska. Zobacz https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Jeśli po pobraniu certyfikatu Webex SP 5 lat i masz włączone podpisywanie lub odwoływanie certyfikatów szyfrowania, musisz uruchomić następujące dwa polecenia: |

| 6 |

Zaloguj się do centrum sterowania, a następnie przetestuj integrację logowania jednokrotnego: |

Rozwiązywanie problemów z programem ADFS

Błędy programu ADFS w dziennikach systemu Windows

W dziennikach systemu Windows może być wyświetlany kod błędu 364 dziennika zdarzeń programu ADFS. Szczegóły zdarzenia identyfikują nieprawidłowy certyfikat. W takich przypadkach host programu ADFS nie może przejść przez zaporę na porcie 80 w celu sprawdzenia poprawności certyfikatu.

Wystąpił błąd podczas próby utworzenia łańcucha certyfikatów dla zaufania jednostki uzależnionej

Podczas aktualizowania certyfikatu logowania jednokrotnego podczas logowania jednokrotnego może zostać wyświetlony następujący błąd: Invalid status code in response.

Jeśli widzisz ten błąd, sprawdź dzienniki Podglądu zdarzeń na serwerze ADFS i poszukaj następującego błędu: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Możliwe przyczyny są takie, że certyfikat został odwołany, nie można zweryfikować łańcucha certyfikatów zgodnie z ustawieniami odwołania certyfikatu szyfrowania jednostki uzależnionej lub certyfikat nie jest w okresie ważności.

Jeśli wystąpi ten błąd, musisz uruchomić polecenia Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

Identyfikator federacji

W identyfikatorze federacji rozróżniana jest wielkość liter. Jeśli jest to adres e-mail organizacji, wprowadź go dokładnie tak, jak wysyła go program ADFS, w przeciwnym razie firma Webex nie może znaleźć pasującego użytkownika.

Nie można napisać niestandardowej reguły oświadczenia w celu znormalizowania atrybutu LDAP przed jego wysłaniem.

Zaimportuj metadane z serwera ADFS skonfigurowanego w środowisku.

W razie potrzeby adres URL można zweryfikować, przechodząc do strony w przyrządzie programu ADFS.

Synchronizacja czasu

Upewnij się, że zegar systemowy serwera ADFS jest zsynchronizowany z niezawodnym internetowym źródłem czasu korzystanym z protokołu NTP (Network Time Protocol). Użyj następującego polecenia programu PowerShell, aby pochylić zegar tylko dla relacji zaufania jednostki uzależnionej Webex.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Wartość szesnastkowa jest unikatowa dla twojego środowiska. Zastąp wartość z wartości SP EntityDescriptor ID w pliku metadanych Webex. Na przykład:

.

.