- Kezdőlap

- /

- Cikk

Egyszeri bejelentkezés konfigurálása a Control Hub with Active Directory Federation Services (ADFS) rendszerében

Ebben a cikkben

Ebben a cikkben Visszajelzés?

Visszajelzés?Konfigurálhat egyszeri bejelentkezéses (SSO) integrációt a Control Hub és egy olyan központi telepítés között, amely az Active Directory Federation Services-t (ADFS 2.x és újabb verziók ) használja identitásszolgáltatóként (IdP).

Egyszeri bejelentkezés és Vezérlőközpont

Az egyszeri bejelentkezés (SSO) egy munkamenet vagy felhasználói hitelesítési folyamat, amely lehetővé teszi a felhasználó számára, hogy hitelesítő adatokat biztosítson egy vagy több alkalmazás eléréséhez. A folyamat hitelesíti a felhasználókat az összes olyan alkalmazáshoz, amelyre jogosultságot kapnak. Kiküszöböli a további utasításokat, amikor a felhasználók egy adott munkamenet során alkalmazásokat váltanak.

A Security Assertion Markup Language (SAML 2.0) összevonási protokoll az SSO-hitelesítés biztosítására szolgál a Webex felhő és az Identitásszolgáltató (IdP) között.

Profilok

A Webex alkalmazás csak a webböngésző SSO profilját támogatja. A webböngésző SSO-profiljában a Webex alkalmazás a következő kötéseket támogatja:

-

SP kezdeményezte a POST -> POST kötést

-

SP kezdeményezte REDIRECT -> POST kötést

NameID formátum

Az SAML 2.0 protokoll számos NameID formátumot támogat egy adott felhasználóval való kommunikációhoz. A Webex alkalmazás a következő NameID formátumokat támogatja.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Az idP-ből berakott metaadatokban az első bejegyzés a Webexben való használatra van konfigurálva.

SingleLogout

A Webex alkalmazás támogatja az egyetlen kijelentkezési profilt. A Webex alkalmazásbana felhasználó kijelentkezhet az alkalmazásból, amely az SAML egyszeri kijelentkezési protokollt használja a munkamenet befejezéséhez és annak megerősítéséhez, hogy kijelentkezik az idP-vel. Győződjön meg arról, hogy az idP be van állítva a SingleLogout szolgáltatáshoz.

Vezérlőközpont integrálása az ADFS-szel

A konfigurációs útmutatók konkrét példát mutatnak az egyszeri bejelentkezéshez, de nem biztosítanak kimerítő konfigurációt az összes lehetőséghez. Például a nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient integrációs lépései dokumentálva vannak. Más formátumok, mint például urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress a [], működnek az SSO integrációhoz, de ezek kívül esnek a dokumentációnk hatókörén.

Állítsa be ezt az integrációt a Webex-szervezet felhasználói számára (beleértve a Webex alkalmazást, a Webex Meetings-etés a Control Hubban felügyelt egyéb szolgáltatásokat). Ha a Webex webhelye integrálva van a Control Hubba , a Webex webhely örökli a felhasználókezelést. Ha nem tud ilyen módon hozzáférni a Webex Értekezletekhez , és nem kezeli a Control Hubban , külön integrációt kell végeznie az SSO engedélyezéséhez a Webex Meetingsszámára .

Attól függően, hogy mi van konfigurálva az ADFS hitelesítési mechanizmusaiban, az integrált Windows-hitelesítés (IWA) alapértelmezés szerint engedélyezhető. Ha engedélyezve van, a Windows rendszeren keresztül indított alkalmazások (például a Webex App és a Cisco Directory Connector ) a bejelentkezett felhasználóként hitelessíthetők, függetlenül attól, hogy milyen e-mail címet írnak be a kezdeti e-mail-üzenetben.

Töltse le a Webex metaadatait a helyi rendszerbe

| 1 | |

| 2 |

Lépjen a . |

| 3 |

Lépjen az Identitásszolgáltató fülre, és kattintson az Egyszeri bejelentkezés aktiválásagombra. |

| 4 |

Válasszon ki egy IdP-t. |

| 5 |

Válassza ki a szervezet tanúsítványtípusát:

A megbízhatósági horgonyok olyan nyilvános kulcsok, amelyek a digitális aláírás tanúsítványának ellenőrzésére szolgáló hatóságként működnek. További információt az IdP dokumentációjában talál. |

| 6 |

Töltse le a metaadatfájlt. A Webex metaadatfájl neve idb-meta-<org-ID>-SP.xml. |

Webex metaadatok telepítése az ADFS-be

Mielőtt elkezdené

A Control Hub támogatja az ADFS 2.x vagy újabb verzióit.

A Windows 2008 R2 csak ADFS 1.0-t tartalmaz. Legalább ADFS 2.x-et kell telepítenie a Microsofttól.

Az SSO és a Webex szolgáltatások esetében az identitásszolgáltatóknak meg kell felelniük a következő SAML 2.0 specifikációnak:

-

Állítsa a NameID Format attribútumot erre: urn:oasis:names:tc:SAML:2.0:nameid-format:átmeneti

-

Konfiguráljon egy jogcímet az IdP-n úgy, hogy az tartalmazza a uid attribútumnevet egy olyan értékkel, amely a Cisco Directory Connectorban kiválasztott attribútumhoz vagy a Webex identitásszolgáltatásban kiválasztottal megegyező felhasználói attribútumhoz van leképezve. (Ez az attribútum lehet például az E-mail-címek vagy a Felhasználónév.) Útmutatásért lásd a https://www.cisco.com/go/hybrid-services-directory zárójelben található egyéni attribútuminformációkat.

| 1 |

Jelentkezzen be az ADFS-kiszolgálóra rendszergazdai engedélyekkel. |

| 2 |

Nyissa meg az ADFS Felügyeleti konzolt, és keresse meg a lehetőséget. |

| 3 |

A Függő entitás megbízhatóságának hozzáadása varázsló ablakban válassza a Start lehetőséget. |

| 4 |

Az Adatforrás kiválasztása lehetőségnél válassza a A függő fél adatainak importálása fájlbóllehetőséget, keresse meg a letöltött Control Hub metaadatfájlt, majd válassza a Továbblehetőséget. |

| 5 |

A Megjelenítendő név megadásamezőben hozzon létre egy megjelenítendő nevet ehhez a függő fél megbízhatósági tanúsítványához, például Webex, majd válassza a Továbblehetőséget. |

| 6 |

A Kiadási engedélyezési szabályok kiválasztásamezőben válassza az Összes felhasználó hozzáférésének engedélyezéselehetőséget, majd válassza a Következő lehetőséget. |

| 7 |

A Trust hozzáadására készterületen válassza a Tovább lehetőséget, és fejezze be a függő megbízhatóság hozzáadását az ADFS-hez. |

Jogcímszabályok létrehozása Webex-hitelesítéshez

| 1 |

A fő ADFS ablaktáblán jelölje ki a létrehozott bizalmi kapcsolatot, majd válassza a Jogcímszabályok szerkesztéselehetőséget. A Kiadásátalakítási szabályok lapon válassza a Szabály hozzáadásalehetőséget. |

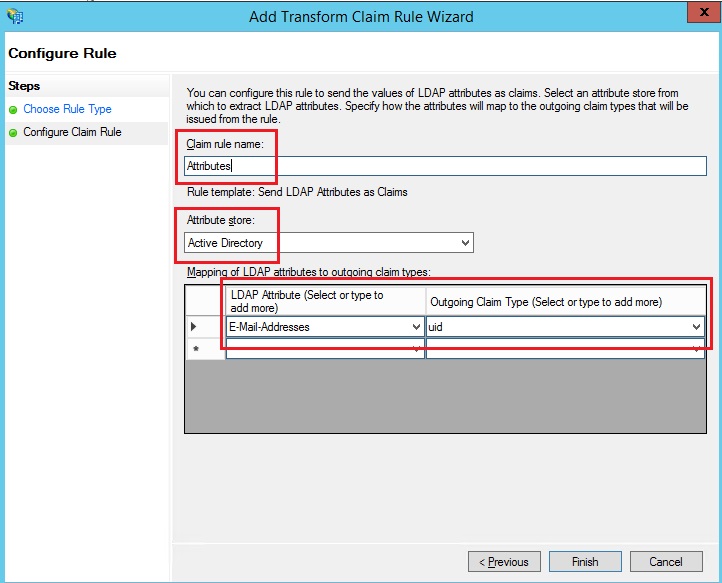

| 2 |

A Szabálytípus kiválasztása lépésben válassza az LDAP-attribútumok küldése jogcímkéntlehetőséget, majd válassza a Következőlehetőséget.  |

| 3 |

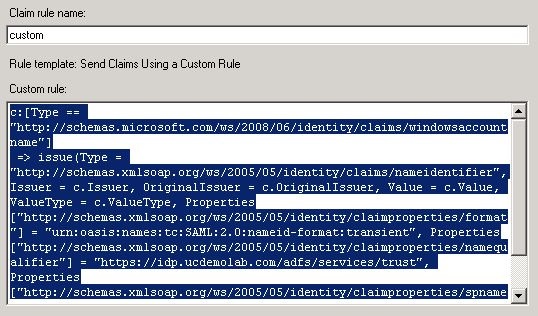

Válassza ismét a Szabály hozzáadása lehetőséget, válassza a Követelések küldése egyéni szabály használatávallehetőséget, majd válassza a Következő lehetőséget. Ez a szabály az ADFS számára azt a "spname qualifier" attribútumot biztosítja, amelyet a Webex egyébként nem biztosít. |

| 4 |

A főablakban válassza a Függő entitás megbízhatósága lehetőséget, majd a jobb oldali ablaktáblán válassza a Tulajdonságok lehetőséget. |

| 5 |

Amikor megjelenik a Tulajdonságok ablak, keresse meg a Speciális lapot, az SHA-256 lapot, majd válassza az OK gombot a módosítások mentéséhez. |

| 6 |

Keresse meg a következő URL-címet a belső ADFS-kiszolgálón a fájl letöltéséhez: https:// <AD_FS_Szerver>/FederationMetadata/2007-06/FederationMetadata.xml Előfordulhat, hogy a megfelelően formázott XML-fájl beszerzéséhez kattintson a jobb gombbal az oldalra, és tekintse meg az oldalforrást. |

| 7 |

Mentse a fájlt a helyi gépre. |

Mi a következő lépés

Készen áll arra, hogy az ADFS metaadatait visszaimportálja a Webexbe a felügyeleti portálról.

Az IdP metaadatainak importálása és egyszeri bejelentkezés engedélyezése a teszt után

Miután exportálta a Webex metaadatait, konfigurálta az idP-t, és letöltötte az IdP metaadatokat a helyi rendszerbe, készen áll arra, hogy importálja azt a Webex szervezetébe a Control Hubból .

Mielőtt elkezdené

Ne tesztelje az SSO-integrációt az identitásszolgáltató (IdP) felületéről. Csak a Szolgáltató által kezdeményezett (SP által kezdeményezett) folyamatokat támogatjuk, ezért ehhez az integrációhoz a Control Hub SSO tesztet kell használnia.

| 1 |

Válasszon egyet:

|

| 2 |

Az IdP metaadatok importálása oldalon vagy húzza át az IdP metaadatfájlt az oldalra, vagy használja a fájlböngésző opciót a metaadatfájl megkereséséhez és feltöltéséhez. Kattintson a Tovább gombra .

Ha teheti, használja a Biztonságosabb opciót. Ez csak akkor lehetséges, ha az idP nyilvános hitelesítésszolgáltatót használt a metaadatok aláírásához. Minden más esetben a Kevésbé biztonságos opciót kell használnia . Ez magában foglalja azt az esetben is, ha a metaadatokat nem írta alá, nem írta alá vagy írta alá egy magán hitelesítésszolgáltató. Az Okta nem írja alá a metaadatokat, ezért az Okta SSO-integrációhoz a Kevésbé biztonságos lehetőséget kell választania . |

| 3 |

Válassza a SSO beállítás teszteléselehetőséget, és amikor megnyílik egy új böngészőlap, hitelesítse magát az IdP-vel bejelentkezéssel. Ha hitelesítési hiba jelenik meg, előfordulhat, hogy probléma van a hitelesítő adatokkal. Ellenőrizze a felhasználónevet és a jelszót, majd próbálkozzon újra. A Webex alkalmazás hibája általában az SSO beállításával kapcsolatos problémát jelent. Ebben az esetben sétáljon át újra a lépéseken, különösen azokon a lépéseken, amelyek során a Control Hub metaadatait az IdP-beállításba másolja és beilleszti. Ha közvetlenül szeretné megtekinteni az SSO bejelentkezési élményt, kattintson az URL másolása a vágólapra lehetőségre erről a képernyőről, és illessze be egy privát böngészőablakba. Ezután kipróbálhatja az SSO-val történő bejelentkezést. Ez a lépés leállítja a hamis pozitív eredményt, mert egy hozzáférési jogkivonat lehet egy meglévő munkamenetben, amikor be van jelentkezve. |

| 4 |

Térjen vissza a Control Hub böngésző lapra.

Az SSO-konfiguráció csak akkor lép érvénybe a szervezetben, ha az első választógombot választja, és aktiválja az SSO-t. |

Mi a következő lépés

Használja az Okta-felhasználók szinkronizálása a Cisco Webex Control Hubba című témakör eljárásait, ha az Okta-ból a Webex felhőbe szeretné kiépíteni a felhasználókat.

Ha az Entra ID-ből a Webex felhőbe szeretné kiépíteni a felhasználókat, használja a Microsoft Entra ID felhasználók szinkronizálása a Cisco Webex Control Hubbal című részben leírt eljárásokat.

A szervezetében új Webex App felhasználóknak küldött e-mailek letiltásához kövesse az Automatikus e-mailek letiltása című részben leírt eljárást. A dokumentum a szervezet felhasználóinak történő kommunikáció kiküldésére vonatkozó gyakorlati tanácsokat is tartalmaz.

A Webex függő entitások bizalmának frissítése az ADFS-ben

Mielőtt elkezdené

Exportálnia kell a SAML metaadatfájlt a Control Hubból, mielőtt frissíthetné a Webex függő fél megbízhatóságát az ADFS-ben.

| 1 |

Jelentkezzen be az ADFS-kiszolgálóra rendszergazdai engedélyekkel. |

| 2 |

Töltse fel a SAML metaadatfájlt a Webexből egy ideiglenes helyi mappába az ADFS-kiszolgálón, pl. |

| 3 |

Nyissa meg a PowerShellt. |

| 4 |

Futtassa Figyelje meg a Webex függő fél megbízhatóságának |

| 5 |

Futtassa Ügyeljen arra, hogy a fájlnév és a célnév a környezet megfelelő értékeire legyen lecserélve. Látod https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Ha letöltötte a Webex SP 5 éves tanúsítványát, és be van kapcsolva az aláírási vagy titkosítási tanúsítvány visszavonása, akkor a következő két parancsot kell futtatnia: |

| 6 |

Jelentkezzen be a Control Hubba, majd tesztelje az egyszeri bejelentkezés integrációját: |

ADFS hibaelhárítás

ADFS-hibák a Windows-naplókban

A Windows-naplókban egy ADFS-eseménynapló 364-es hibakódja látható. Az esemény részletei érvénytelen tanúsítványt azonosítanak. Ezekben az esetekben az ADFS-állomás nem engedélyezett a 80-as port tűzfalán keresztül a tanúsítvány érvényesítéséhez.

Hiba történt a függő fél megbízhatósági kapcsolatának tanúsítványláncának létrehozása során

Az egyszeri bejelentkezéskor előfordulhat, hogy a következő hibaüzenet jelenik meg: Invalid status code in response.

Ha ezt a hibát látja, ellenőrizze az Eseménynapló naplóit az ADFS-kiszolgálón, és keresse meg a következő hibát: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Ennek lehetséges oka, hogy a tanúsítványt visszavonták, a tanúsítványlánc nem ellenőrizhető a függő fél titkosítási tanúsítványának visszavonási beállításai által meghatározottak szerint, vagy a tanúsítvány nem rendelkezik annak érvényességi időszakán belül.

Ha ez a hiba bekövetkezik, futtatnia kell a parancsokat Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

Összevonási azonosító

Az összevonási azonosító megkülönbözteti a kis- és nagybetűket. Ha ez a szervezeti e-mail-cím, pontosan adja meg, ahogy az ADFS küldi, vagy a Webex nem találja a megfelelő felhasználót.

Az ldap attribútum elküldése előtt nem írható egyéni jogcímszabály az LDAP attribútum normalizálására.

Importálja a metaadatokat a környezetben beállított ADFS-kiszolgálóról.

Szükség esetén ellenőrizheti az URL-címet a az ADFS Managementben.

Időszinkronizálás

Győződjön meg arról, hogy az ADFS-kiszolgáló rendszerórája szinkronizálva van egy megbízható internetidőforrással, amely a hálózati időprotokollt (NTP) használja. A következő PowerShell-paranccsal csak a Webex Függő fél megbízhatósági kapcsolatának óráját ferdítve.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

A hexadecimális érték egyedülálló az Ön környezetében. Cserélje le az értéket a Webex metaadatfájl SP EntityDescriptor ID értékéből. Például:

a gombra.

a gombra.