Configurer la Expressway’authentification TLS mutuelle

Un commentaire ?

Un commentaire ?Pour organiser des Webex Meetings sans pin sur les périphériques sur site, votre Cisco Expressway-E doit offrir des certificats signés à partir d’une autorités de certification racines de confiance (RCA) pour les connexions TLS mutuelles (mTLS). Vous pouvez trouver la liste des CA racines de confiance de Cisco dans cet article. Nous permettons uniquement les connexions qui ont des certificats signés valides.

| 1 |

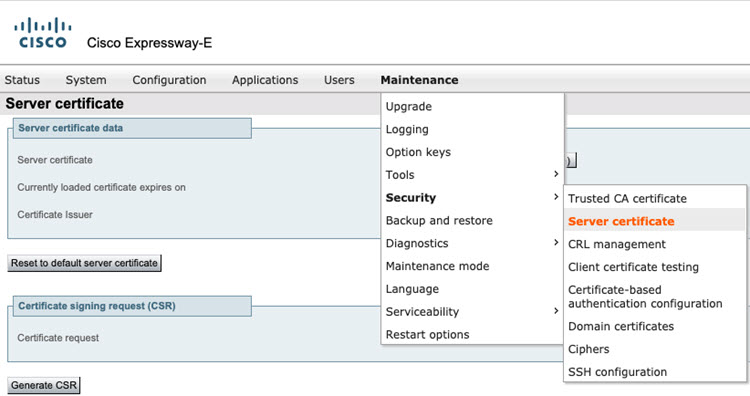

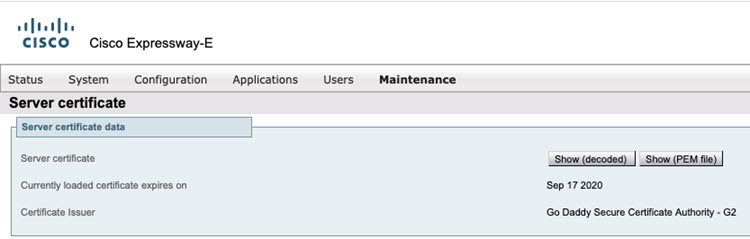

Allez dans .

|

| 2 |

Vérifiez si le certificat de Expressway’enregistrement existe et est précis.

|

| 3 |

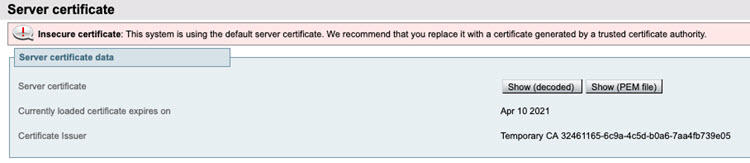

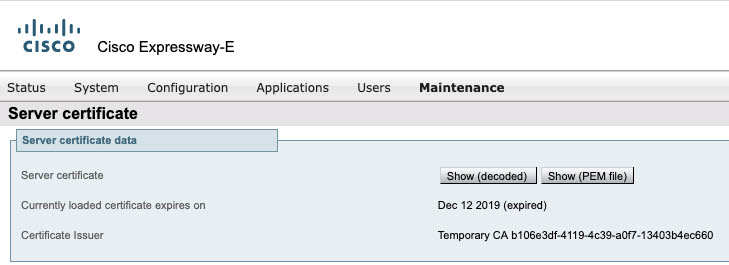

Si le certificat est installé, vérifiez la date d’expiration du certificat pour voir si est valide ou non et remplacez-le par un certificat valide.

|

| 4 |

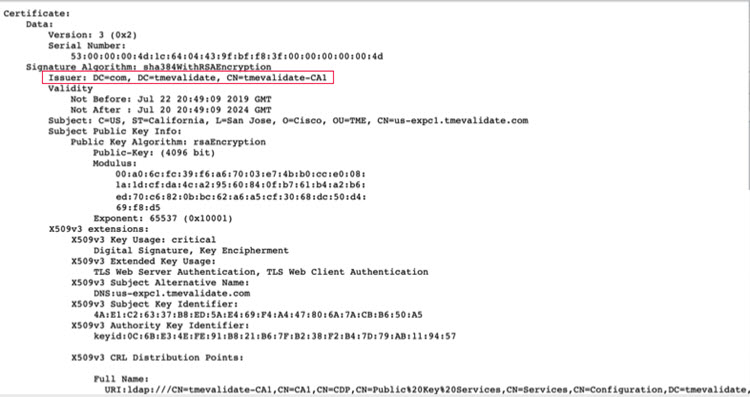

Vérifiez quelle ac racine a signé ce certificat et vérifiez que le nom est listé dans le Guide de déploiement d’entreprise.  Pour plus d’informations, voir Quelles sont les autorités de certification racines supportées pour les appels vers Cisco Webex plateformes audio et vidéo. |

| 5 |

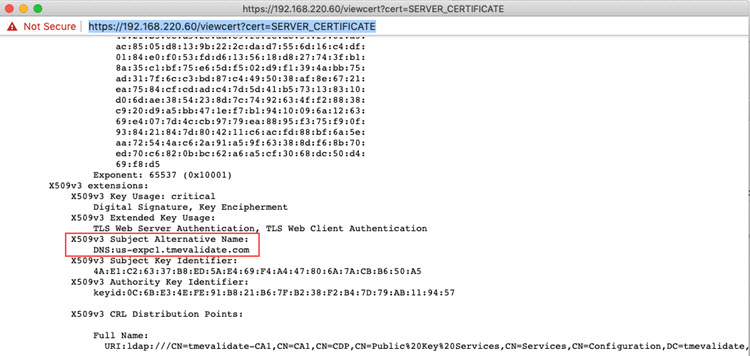

Vérifiez si le certificat a le BON SAN (Nom alternatif de l'objet) configuré qui correspond aux paramètres de l’organisation.

|

| 6 |

En utilisant un périphérique vidéo, appelez votre salle personnelle. Si vous pouvez vous connecter, alors la connexion est réussie. |

| 7 |

Après avoir terminé les configurations, déplacez-vous dans la section suivante. |

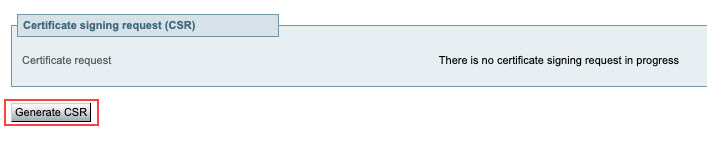

Si l’un des cas suivants sont vrais, alors générons un CSR.

-

Si vous n’avez pas de certificat Expressway serveur

-

Si le certificat a expiré

-

Si le SAN doit être mis à jour, c’est que le nom SAN ne correspond pas au nom DU SIP nom d'utilisateur

| 1 |

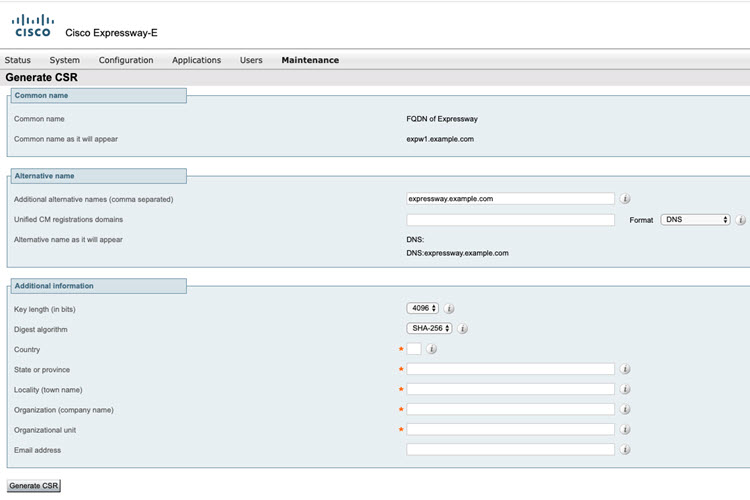

Générer le processus CSR (demande de signature de certificat).

|

| 2 |

Assurez-vous que le SAN dont vous avez besoin dans le certificat est listé sur le champ Autre nom supplémentaire.

|

| 3 |

Envoyez votre CSR à l’AC racine de votre choix. Choisissez une AC dans la liste prise en charge. Reportez-vous à la section Générer une demande de signature de certificat dans Cisco Webex Meetings De déploiement entreprise pour les réunions avec périphériques vidéo. |

| 4 |

Obtenez le certificat signé de l’AC racine. |

| 5 |

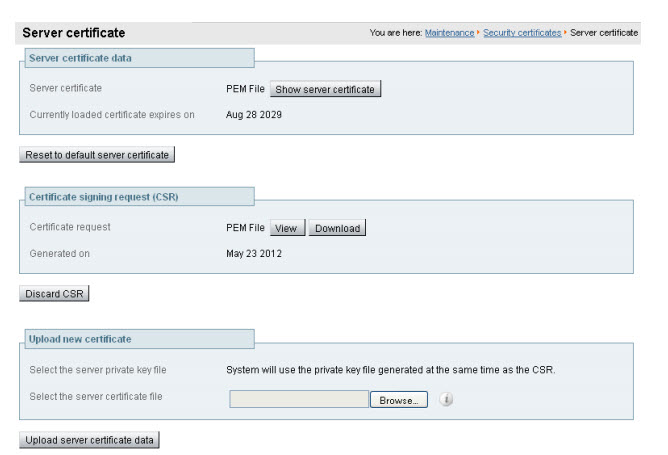

Si vous avez utilisé un système externe pour générer le CSR, vous devez également télécharger le fichier PEM de la clé privée du serveur qui a été utilisé pour chiffrer le certificat du serveur. (Le fichier de clé privée aura été automatiquement généré et stocké précédemment si le Expressway a été utilisé pour produire le CSR pour le certificat de ce serveur.)

|

| 6 |

Cliquez sur Charger les données du certificat du serveur.

|

| 7 |

Après avoir terminé les configurations, déplacez-vous dans la section suivante. |

| 1 |

Téléchargez l'IdenTrust Commercial Root CA 1 et enregistrez-le localement sous le nom de fichier |

| 2 |

Sur toutes vos autoroutes utilisées pour les services hybrides, accédez à . |

| 3 |

Accédez à Parcourir, téléchargez le fichier |

| 4 |

Vérifiez que le certificat a été téléchargé avec succès et qu'il est présent dans l'Expressway Trust Store. |

-

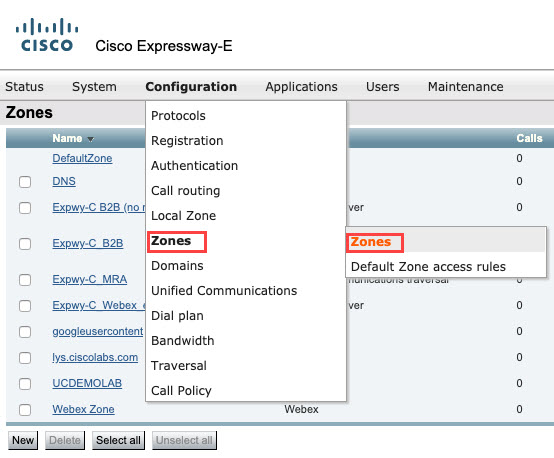

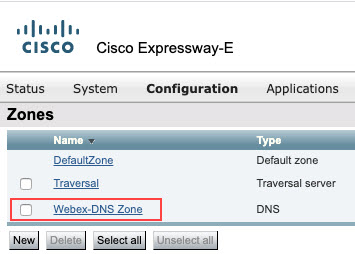

Vérifiez si vous avez une zone de système de noms de domaine (DNS) configurée sur votre Expressway.

-

Deux types d’appels qui utilisent DNS sont des appels B2B (existants) et Webex. Si les appels B2B sont déjà configurer, nous recommandons une zone DNS unique pour les appels Webex qui forcent l’utilisation de MTLS.

Sur Expressway versions X8.10 et plus récentes, utilisez les étapes pour modifier et créer la zone DNS.

Avant de continuer avec les configurations expressway, retentez vos paramètres existants pour toujours revenir à l’état opérationnel de vos paramètres.

| 1 |

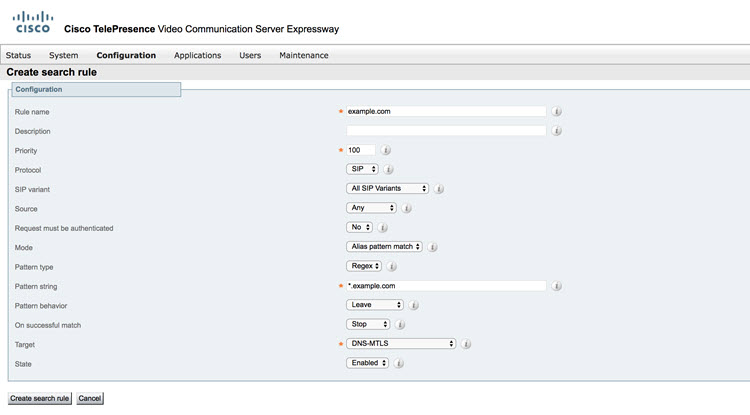

Aller à

|

| 2 |

Si vous avez une zone DNS existante, sélectionnez la zone et modifiez-la.

|

| 3 |

Si une zone DNS n’existe pas, effectuez les étapes ci-dessous :

|

| 4 |

Assurez-vous que les appels sont validés et que les appels B2B ne sont pas affectés. Pour éviter les problèmes de résolution DNS, cliquez ici. |

| 5 |

Après avoir terminé les configurations, déplacez-vous dans la section suivante. |

Configurez le pare-feu pour les composants de votre réseau afin que vous obtenez la meilleure qualité expérience Webex sur vos ordinateurs, appareils mobiles et périphériques vidéo.

-

Vérifiez les plages des ports Média utilisées par les périphériques vidéo.

Ces ports sont fournis à titre de référence. Reportez-vous au guide de déploiement et aux recommandations du fabricant pour des détails complets.

Tableau 1. Ports par défaut utilisés par les périphériques de collaboration vidéo Protocole

Numéro(s) de port(s)

Direction

Type d'accès

Commentaires

TCP

5060-5070

Sortie

Signalisation SIP

Le bord média de Webex écoute sur 5060 - 5070. Pour plus d’informations, veuillez consulter le guide de configuration sur le service spécifique utilisé : Guide de déploiement de Cisco Webex Meetings Enterprise pour les réunions avec périphériques vidéo.

TCP

5060, 5061 et 5062

Entrant

Signalisation SIP

Trafic de signalisation SIP entrant à partir du Cloud Cisco Webex cloud

TCP / UDP

Ports éphémères 36000-59999

Entrants et sortants

Ports média

Si vous utilisez une passerelle Cisco Expressway, les plages média doivent être configurées sur 36000-59999. Si vous utilisez un périphérique vidéo tiers ou le contrôle d’appel, ils doivent être configurés pour utiliser cette plage.

Pour plus d’informations sur les paramètres du pare-feu, voir Comment puis-je Webex Meetings trafic local sur mon réseau.