Du kan konfigurere en enkelt påloggingsintegrasjon (SSO) mellom Kontrollhub og en distribusjon som bruker Active Directory Federation Services (ADFS 2.x og senere) som identitetsleverandør (IdP).

Enkel pålogging og kontrollhub

Engangspålogging (SSO) er en økt- eller brukerautentiseringsprosess som gir en bruker tilgang til ett eller flere programmer. Prosessen autentiserer brukere for alle programmene de har rettigheter til. Det eliminerer ytterligere anvisninger når brukere bytter program i løpet av en bestemt økt.

SAML 2.0 Federation Protocol (Security Assertion Markup Language) brukes til å gi SSO-godkjenning mellom Webex-skyen og identitetsleverandøren (IdP).

Profiler

Webex App støtter bare nettleserens SSO-profil. I nettleserens SSO-profil støtter Webex App følgende bindinger:

SP-initiert POST -> POST-binding

SP-initiert OMDIRIGERING -> POST-binding

NameID-format

SAML 2.0-protokollen støtter flere Navn-ID-formater for kommunikasjon om en bestemt bruker. Webex App støtter følgende NameID-formater.

urn:oasis:names:tc:SAML:2.0:nameid-format:transienturn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedurn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

I metadataene du laster inn fra IdP, konfigureres den første oppføringen for bruk i Webex.

Engangsutlogging

Webex App støtter den enkle avloggingsprofilen. I Webex Appkan en bruker logge av programmet, som bruker SAML-protokollen for enkel avlogging til å avslutte økten og bekrefte at logger av med din IdP. Kontroller at IdP-en din er konfigurert for engangsutlogging.

Integrer kontrollhub med ADFS

Konfigureringsveiledningene viser et spesifikt eksempel for SSO-integrering, men gir ikke uttømmende konfigurering for alle muligheter. For eksempel er integreringstrinnene for nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumentert. Andre formater, som urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress fungerer i SSO-integrering, men gjennomgås ikke i vår dokumentasjon. |

Konfigurer denne integreringen for brukere i Webex-organisasjonen (inkludert Webex App, Webex Meetingsog andre tjenester som administreres i Kontrollhub). Hvis Webex-området er integrert i Kontrollhub ,arver Webex-området brukerbehandlingen. Hvis du ikke får tilgang til Webex Meetings på denne måten, og det ikke administreres i Kontrollhub , må du gjøre enegen integrasjon for å aktivere SSO for Webex Meetings. (Hvis du vil ha mer informasjon om SSO-integrering, kan du se Konfigurer engangspålogging for Webex i Nettstedsadministrasjon.)

Integrert Windows-godkjenning (IWA) kan aktiveres som standard, avhengig av hva som er konfigurert i autentiseringsmekanismene i ADFS. Hvis aktivert, godkjennes programmer som startes via Windows (for eksempel Webex App og Cisco Directory Connector ), som brukeren som er logget på, uavhengig av hvilken e-postadresse som skrives inn under den første e-postmeldingen.

Last ned Webex-metadataene til det lokale systemet

| 1 | Fra kundevisningen i https://admin.webex.comgår du til , og deretter går du til Godkjenning , og deretter aktiverer du innstillingen Enkel pålogging for å starte installasjonsveiviseren. |

||

| 2 | Velg sertifikattypen for organisasjonen:

|

||

| 3 | Last ned metadatafilen. Filnavnet for Webex-metadata er idb-meta-<org-ID>-SP.xml. |

Installere Webex-metadata i ADFS

Før du starter

Control Hub støtter ADFS 2.x eller senere.

Windows 2008 R2 inkluderer kun ADFS 1.0. Du må installere ADFS 2.x eller nyere fra Microsoft.

For SSO- og Webex-tjenester må identitetsleverandører (IDPer) overholde følgende SAML 2.0-spesifikasjon:

Angi attributtet Navn-ID-format til urn:oasis:names:tc:SAML:2.0:nameid-format:transient

Konfigurer et krav på IdP til å inkludere uid -attributtnavnet med en verdi som er tilordnet attributtet som er valgt i Cisco Directory Connector, eller brukerattributtet som samsvarer med det som er valgt i Webex-identitetstjenesten. (Dette attributtet kan for eksempel være e-postadresser eller bruker-hovednavn.) Se informasjonen om egendefinerte attributter i https://www.cisco.com/go/hybrid-services-directory hvis du vil ha veiledning.

| 1 | Logg på ADFS-serveren med administratortillatelser. |

| 2 | Åpne konsollen for ADFS-administrering, og bla til . |

| 3 | Velg Start fra vinduet Veiviser for Legg til pålitelige parter. |

| 4 | Velg Importer data om den beroende parten fra en fil under Velg datakilde , bla tilmetadatafilen for kontrollhuben du lastet ned, og velg Neste . |

| 5 | For Angi visningsnavnoppretter du et visningsnavn for denne beroende partklareringen, for eksempel Webex , og velger Neste. |

| 6 | For Velg autorisasjonsregler for utstedelse velger du Tillat alle brukere å få tilgang til denne pålitelige parten og velger Neste. |

| 7 | For Klar for å legge til pålitelige parter velger du Neste og legger til den pålitelige parten i ADFS. |

Opprette kravregler for Webex-godkjenning

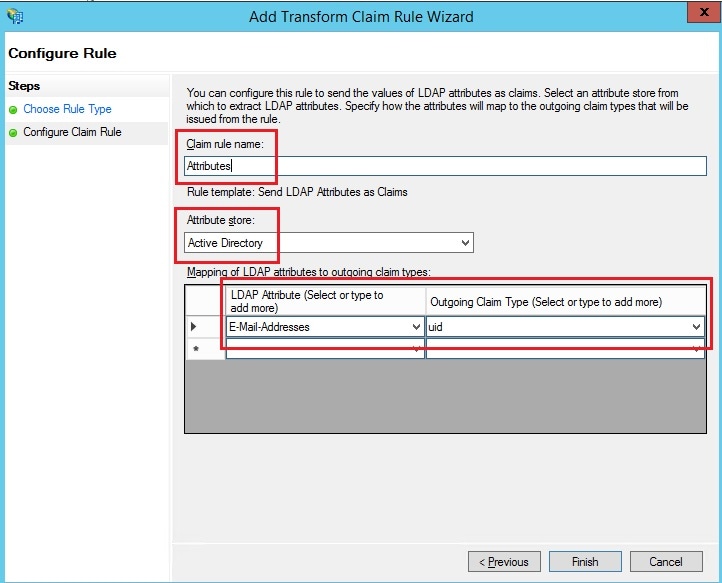

| 1 | Velg klareringsforholdet du opprettet i hovedruten for ADFS, og velg deretter Rediger kravregler. Velg Legg til regel i fanen Regler for utstedelsestransformasjon. |

||

| 2 | Velg Send LDAP-attributter som krav i trinnet Velg regeltype, og velg Neste.  |

||

| 3 | Velg Legg til regel på nytt, velg Send krav via en egendefinert regel, og velg deretter Neste. Denne regelen gir ADFS attributtet "spname qualifier" som Webex ellers ikke gir. |

||

| 4 | Velg Pålitelige parter i hovedvinduet, og velg deretter Egenskaper i ruten til høyre. |

||

| 5 | Når Egenskaper-vinduet vises, blar du til Avansert-fanen, SHA-256 og velger OK for å lagre endringene. |

||

| 6 | Bla til følgende URL-adresse på den interne ADFS-serveren for å laste ned filen: https://<AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml

|

||

| 7 | Lagre filen på din lokale maskin. |

Hva nå?

Du er klar til å importere ADFS-metadataene tilbake til Webex fra administrasjonsportalen.

Importere IdP-metadataene og aktivere enkel pålogging etter en test

Når du har eksportert Webex-metadataene, konfigurert IdP-en og lastet ned IdP-metadataene til det lokale systemet, er du klar til å importere den til Webex-organisasjonen fra Control Hub .

Før du starter

Ikke test SSO-integrering fra IdP-grensesnittet (identitetsleverandør). Vi støtter kun tjenesteleverandørinitierte (SP-initierte) flyter, så du må bruke Control Hub SSO-testen for denne integreringen.

| 1 | Velg én:

|

||||

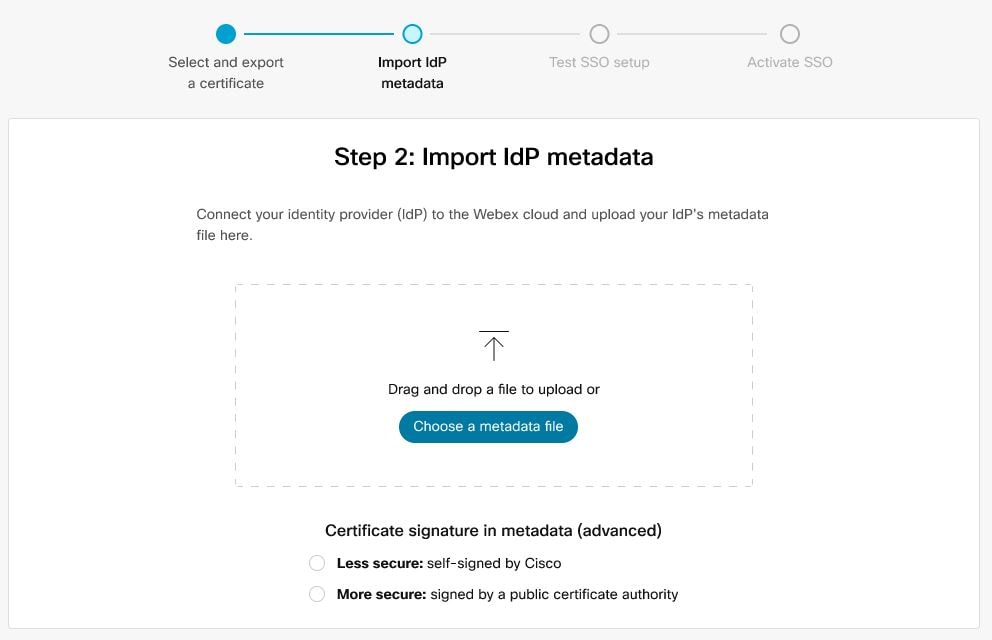

| 2 | Dra og slipp IdP-metadatafilen til siden Importer IdP-metadata, eller bruk filbehandleren til å finne og laste opp metadatafilen. Klikk på Neste.

Du bør bruke alternativet Sikrere hvis du kan. Dette er bare mulig hvis din IdP brukte en offentlig sertifiseringsinstans til å signere metadataene. I alle andre tilfeller må du bruke alternativet Mindre sikker . Dette inkluderer hvis metadataene ikke er signert, selvsignert eller signert av en privat sertifiseringsinstans. |

||||

| 3 | Velg Test SSO-oppsett, og når en ny nettleserfane åpnes, godkjennes den med IdP ved å logge på.

|

||||

| 4 | Gå tilbake til Control Hub-nettleserfanen.

|

Hva nå?

Du kan følge fremgangsmåten i Undertrykk automatiserte e-postmeldinger for å deaktivere e-postmeldinger som sendes til nye Webex App-brukere i organisasjonen. Dokumentet inneholder også gode fremgangsmåter for å sende ut kommunikasjon til brukere i organisasjonen.

Oppdater Webex-beroende parttillit i ADFS

Før du starter

Du må eksportere SAML-metadatafilen fra Kontrollhub før du kan oppdatere Webex Beroende Part Trust i AD FS.

| 1 | Logg på ADFS-serveren med administratortillatelser. |

||

| 2 | Last opp SAML-metadatafilen fra Webex til en midlertidig lokal mappe på ADFS-serveren, f.eks. |

||

| 3 | Åpne Powershell. |

||

| 4 | Kjør Legg merke til |

||

| 5 | Kjør Sørg for at du erstatter filnavnet og målnavnet med de riktige verdiene fra miljøet ditt. Se https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.

|

||

| 6 | Logg på Control Hub, og test deretter SSO-integrasjonen: |

ADFS-feilsøking

ADFS-feil i Windows-logger

I Windows-loggene kan det hende du ser en feilkode 364 for ADFS-hendelsesloggen. Hendelsesinformasjonen identifiserer et ugyldig sertifikat. I disse tilfellene har ikke ADFS-verten tilgang til å komme seg gjennom brannmuren på port 80, for å validere sertifikatet.

Det oppstod en feil under forsøk på å bygge sertifikatkjeden for den beroende partklareringen

Når du oppdaterer SSO-sertifikatet, kan du få denne feilen når du logger på: Invalid status code in response.

Hvis feilen vises, kontrollerer du Hendelsesliste-loggene på ADFS-serveren og ser etter følgende feil: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/<org-ID>' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Mulige årsaker er at sertifikatet ble tilbakekalt, sertifikatkjeden kunne ikke bekreftes som angitt av den beroende partklareringens innstillinger for tilbakekalling av krypteringssertifikat, eller sertifikatet er ikke innenfor gyldighetsperioden.

Hvis denne feilen oppstår, må du kjøre kommandoene Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/<orgID>

-EncryptionCertificateRevocationCheck None

Sammenslutnings-ID

Sammenslutnings-ID-en skiller mellom store og små bokstaver. Hvis dette er din organisatoriske e-postadresse, skriver du den inn nøyaktig slik ADFS sender den, eller Webex finner ikke den samsvarende brukeren.

En egendefinert kravregel kan ikke skrives for å normalisere LDAP-attributtet før det sendes.

Importer metadataene fra ADFS-serveren du har konfigurert i miljøet ditt.

Du kan bekrefte URL-adressen ved å gå til i ADFS-administrering, hvis dette er nødvendig.

Tidssynkronisering

Kontroller at ADFS-serverens systemklokke er synkronisert med en pålitelig tidskilde for internett som bruker NTP (Network Time Protocol). Bruk følgende PowerShell-kommando til å forskyve klokken bare for forholdet webex-beroende partklarering.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Den heksadesimale verdien er unik for miljøet ditt. Erstatt verdien fra SP EntityDescriptor ID-verdien i Webex-metadatafilen. For eksempel:

<EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" entityID=" https://idbroker.webex.com/c0cb726f-a187-4ef6-b89d-46749e1abd7a">