Konfigurowanie bramy lokalnej w rozwiązaniu Cisco IOS XE dla usługi Webex Calling

Opinia?

Opinia?Omówienie

Usługa Webex Calling obsługuje obecnie dwie wersje bramy lokalnej:

-

Brama lokalna

-

Lokalna brama dla Webex dla rządu

-

Zanim zaczniesz, zapoznaj się z wymaganiami usługi Webex Calling dotyczącymi lokalnej publicznej sieci telefonicznej (PSTN) i bramy lokalnej (LGW). Zobacz Cisco Preferred Architecture for Webex Calling, aby uzyskać więcej informacji.

-

W tym artykule założono, że istnieje dedykowana platforma bramy lokalnej bez istniejącej konfiguracji głosowej. Jeśli modyfikujesz istniejącą bramę PSTN lub wdrożenie CUBE Enterprise, aby używać jej jako funkcji bramy lokalnej dla usługi Webex Calling, zwróć szczególną uwagę na konfigurację. Upewnij się, że zmiany, które wprowadzasz, nie zakłócą istniejących przepływów połączeń ani funkcjonalności.

Procedury zawierają odnośniki do dokumentacji poleceń, w której można dowiedzieć się więcej o poszczególnych opcjach polecenia. Wszystkie odnośniki do poleceń kierują do Webex Managed Gateways Command Reference, chyba że podano inaczej (w takim przypadku odnośniki do poleceń kierują do Cisco IOS Voice Command Reference). Dostęp do wszystkich tych przewodników można uzyskać w dokumencie Cisco Unified Border Element Command References.

Informacje na temat obsługiwanych kontrolerów SBC innych firm można znaleźć w odpowiedniej dokumentacji produktu.

Istnieją dwie opcje konfigurowania bramy lokalnej dla magistrali połączeń Webex:

-

Bagażnik oparty na rejestracji

-

Magistrala oparta na certyfikatach

Użyj przepływu zadań w obszarze Brama lokalna oparta na rejestracji lub Brama lokalna oparta na certyfikacie, aby skonfigurować bramę lokalną dla łącza Webex Calling.

Więcej informacji na temat różnych typów łączy można znaleźć w temacie Rozpoczęcie pracy z bramą lokalną. Wykonaj następujące kroki na samej bramie lokalnej, używając interfejsu wiersza polecenia (CLI). Do zabezpieczenia łącza wykorzystujemy protokół SIP (Session Initiation Protocol) i TLS (Transport Layer Security), a także protokół SRTP (Secure Real Time Protocol) do zabezpieczenia nośników pomiędzy bramą lokalną a usługą Webex Calling.

-

Wybierz CUBE jako bramę lokalną. Rozwiązanie Webex for Government nie obsługuje obecnie żadnych zewnętrznych kontrolerów SBC (Session Border Controller). Aby przejrzeć najnowszą listę, zobacz Rozpoczęcie pracy z bramą lokalną.

- Zainstaluj Cisco IOS XE Dublin 17.12.1a lub nowszą wersję dla wszystkich lokalnych bram Webex dla instytucji rządowych.

-

Aby przejrzeć listę głównych urzędów certyfikacji (CA) obsługiwanych przez usługę Webex for Government, zobacz Główne urzędy certyfikacji dla usługi Webex for Government.

-

Aby uzyskać szczegółowe informacje na temat zakresów portów zewnętrznych dla bramy lokalnej w rozwiązaniu Webex for Government, zapoznaj się z dokumentem Wymagania sieciowe dla rozwiązania Webex for Government (FedRAMP).

Brama lokalna dla usługi Webex dla instytucji rządowych nie obsługuje następujących funkcji:

-

STUN/ICE-Lite do optymalizacji ścieżki multimediów

-

Faks (T.38)

Aby skonfigurować bramkę lokalną dla łącza Webex Calling w usłudze Webex for Government, użyj następującej opcji:

-

Magistrala oparta na certyfikatach

Użyj przepływu zadań w ramach Brama lokalna oparta na certyfikacie, aby skonfigurować bramę lokalną dla łącza Webex Calling. Aby uzyskać więcej informacji na temat konfiguracji bramy lokalnej opartej na certyfikacie, zobacz Konfigurowanie łącza opartego na certyfikacie Webex Calling.

Aby obsługiwać bramę lokalną dla usługi Webex for Government, konieczne jest skonfigurowanie szyfrów GCM zgodnych ze standardem FIPS. W przeciwnym razie nawiązanie połączenia nie powiedzie się. Szczegóły konfiguracji można znaleźć w temacie Konfigurowanie łącza opartego na certyfikacie Webex Calling.

Rozwiązanie Webex for Government nie obsługuje bramy lokalnej opartej na rejestracji.

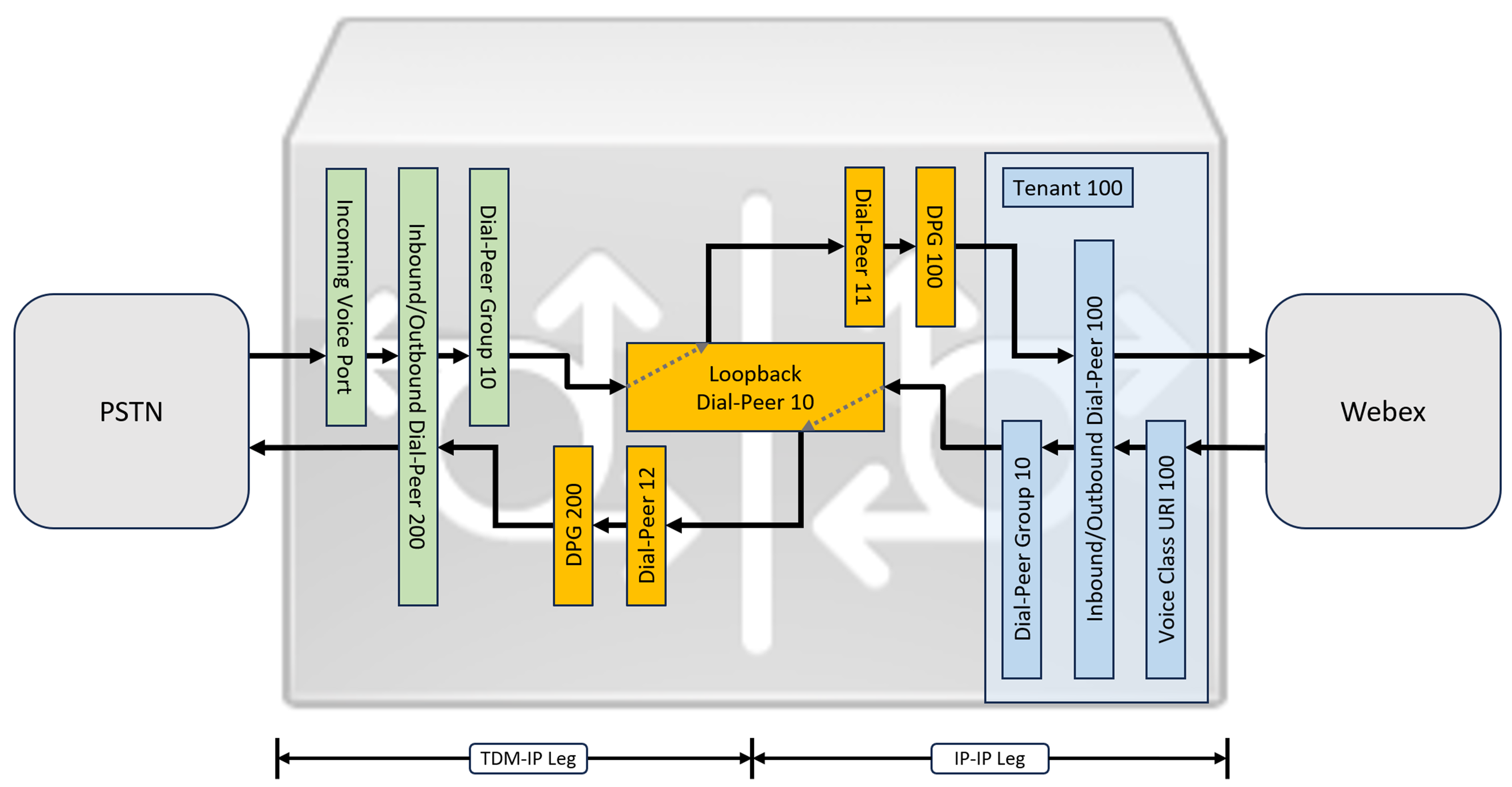

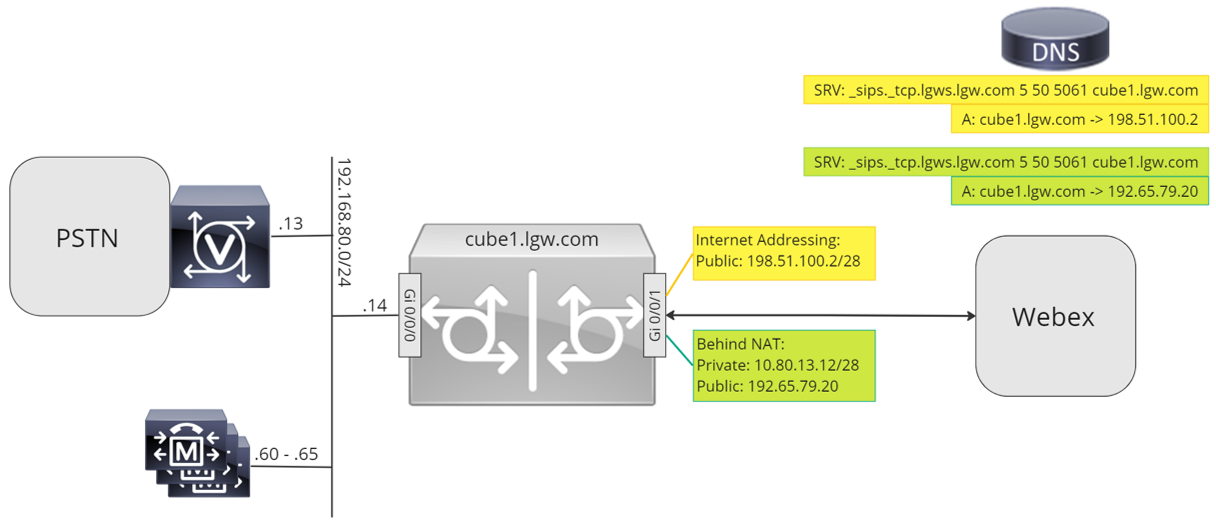

W tej sekcji opisano sposób konfiguracji urządzenia Cisco Unified Border Element (CUBE) jako bramy lokalnej dla usługi Webex Calling przy użyciu rejestrującego łącza SIP. Pierwsza część dokumentu pokazuje, jak skonfigurować prostą bramkę PSTN. W tym przypadku wszystkie połączenia z PSTN są przekierowywane do Webex Calling, a wszystkie połączenia z Webex Calling są przekierowywane do PSTN. Rozwiązanie to przedstawiono na poniższym rysunku, a także na ogólnej konfiguracji routingu połączeń, która zostanie zastosowana.

W tym projekcie zastosowano następujące główne konfiguracje:

-

najemcy klasy głosowej: Służy do tworzenia konfiguracji specyficznych dla danego pnia.

-

klasa głosu uri: Służy do klasyfikowania wiadomości SIP w celu wybrania nadawcy połączenia przychodzącego.

-

połączenie przychodzące dial-peer: Zapewnia obsługę przychodzących wiadomości SIP i ustala trasę wychodzącą przy użyciu grupy dial-peer.

-

grupa dial-peer: Definiuje partnerów wybierających połączenia wychodzące, używanych do kierowania połączeń przychodzących.

-

wychodzący dial-peer: Zapewnia obsługę wychodzących wiadomości SIP i kieruje je do wymaganego celu.

Podczas gdy protokoły IP i SIP stały się domyślnymi protokołami dla łączy PSTN, obwody ISDN TDM (z multipleksowaniem z podziałem czasu) są nadal szeroko stosowane i obsługiwane przez łącza Webex Calling. Aby umożliwić optymalizację multimediów ścieżek IP dla bram lokalnych z przepływami połączeń TDM-IP, obecnie konieczne jest korzystanie z dwuetapowego procesu routingu połączeń. To podejście modyfikuje konfigurację routingu połączeń przedstawioną powyżej, wprowadzając zestaw wewnętrznych pętli zwrotnych między usługą Webex Calling a łączami PSTN, jak pokazano na poniższym rysunku.

Łącząc lokalne rozwiązanie Cisco Unified Communications Manager z usługą Webex Calling, można użyć prostej konfiguracji bramy PSTN jako punktu wyjścia do zbudowania rozwiązania przedstawionego na poniższym schemacie. W tym przypadku Unified Communications Manager zapewnia scentralizowane kierowanie i obsługę wszystkich połączeń PSTN i Webex Calling.

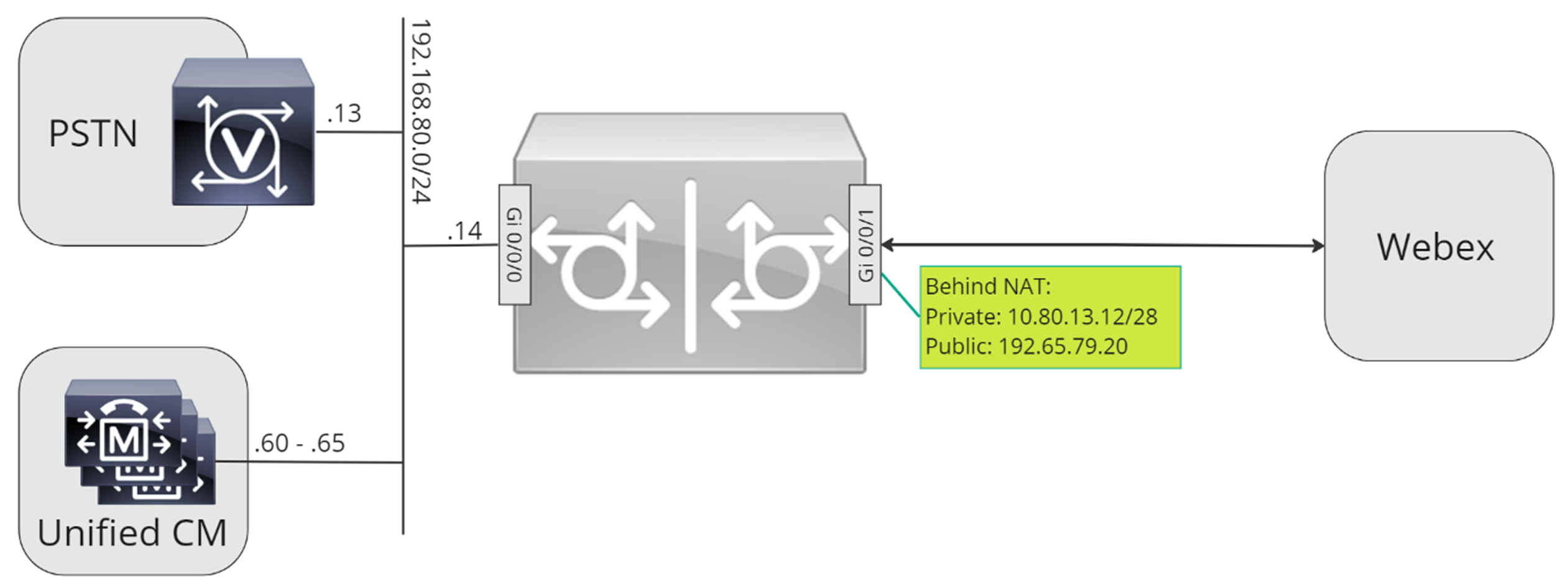

W niniejszym dokumencie wykorzystano nazwy hostów, adresy IP i interfejsy przedstawione na poniższym rysunku.

Aby dokończyć konfigurację bramy lokalnej, skorzystaj z instrukcji konfiguracji zamieszczonych w dalszej części dokumentu:

-

Krok 1: Skonfiguruj podstawową łączność i zabezpieczenia routera

-

Krok 2: Konfigurowanie łącza połączeń Webex

W zależności od wymaganej architektury wykonaj jedną z następujących czynności:

-

Krok 3: Konfigurowanie bramy lokalnej z łączem SIP PSTN

-

Krok 4: Skonfiguruj bramę lokalną z istniejącym środowiskiem Unified CM

Lub:

-

Krok 3: Konfigurowanie bramy lokalnej z łączem TDM PSTN

Konfiguracja bazowa

Pierwszym krokiem w przygotowaniu routera Cisco jako bramy lokalnej dla usługi Webex Calling jest utworzenie konfiguracji bazowej, która zabezpieczy platformę i nawiąże łączność.

-

Wszystkie wdrożenia bramy lokalnej oparte na rejestracji wymagają oprogramowania Cisco IOS XE 17.6.1a lub nowszej wersji. Zalecany jest system Cisco IOS w wersji 17.12.2 lub nowszej. Zalecane wersje można znaleźć na stronie Cisco Software Research. Wyszukaj platformę i wybierz jedną z sugerowanych wersji.

-

Routery serii ISR4000 muszą być skonfigurowane przy użyciu licencji na technologię Unified Communications i Security.

-

Routery Catalyst Edge serii 8000 wyposażone w karty głosowe lub DSP wymagają licencji DNA Advantage. Routery bez kart głosowych lub procesorów DSP wymagają co najmniej licencji DNA Essentials.

-

-

Utwórz konfigurację bazową platformy zgodną z polityką Twojej firmy. W szczególności skonfiguruj i zweryfikuj następujące elementy:

-

NTP

-

Listy acl

-

Uwierzytelnianie użytkowników i zdalny dostęp

-

DNS

-

Routing IP

-

Adresy IP

-

-

Sieć obsługująca usługę Webex Calling musi używać adresu IPv4.

-

Prześlij pakiet głównego urzędu certyfikacji Cisco do bramy lokalnej.

Konfiguracja

| 1 |

Upewnij się, że przypisałeś prawidłowe i routowalne adresy IP do wszystkich interfejsów warstwy 3, na przykład:

|

| 2 |

Chroń rejestrację i dane uwierzytelniające STUN na routerze, korzystając z szyfrowania symetrycznego. Skonfiguruj podstawowy klucz szyfrowania i typ szyfrowania w następujący sposób:

|

| 3 |

Utwórz tymczasowy punkt zaufania PKI. Wymaga tego punktu zaufania w celu późniejszej konfiguracji protokołu TLS. W przypadku łączy opartych na rejestracji ten punkt zaufania nie wymaga certyfikatu, co jest wymagane w przypadku łączy opartych na certyfikacie. |

| 4 |

Włącz wyłączność TLS1.2 i określ domyślny punkt zaufania, korzystając z następujących poleceń konfiguracyjnych. Zaktualizuj parametry transportu, aby zapewnić niezawodne i bezpieczne połączenie do rejestracji: Polecenie

|

| 5 |

Zainstaluj pakiet głównego urzędu certyfikacji Cisco, który obejmuje certyfikat IdenTrust Commercial Root CA1 używany przez usługę Webex Calling. Użyj polecenia crypto pki trustpool import clean url, aby pobrać pakiet głównego urzędu certyfikacji ze wskazanego adresu URL i wyczyścić bieżący zbiór zaufanych urzędów certyfikacji, a następnie zainstaluj nowy pakiet certyfikatów: Jeśli musisz użyć serwera proxy do uzyskania dostępu do Internetu za pomocą protokołu HTTPS, przed zaimportowaniem pakietu CA dodaj następującą konfigurację: ip http klient proxy-serwer yourproxy.com proxy-port 80 |

| 1 |

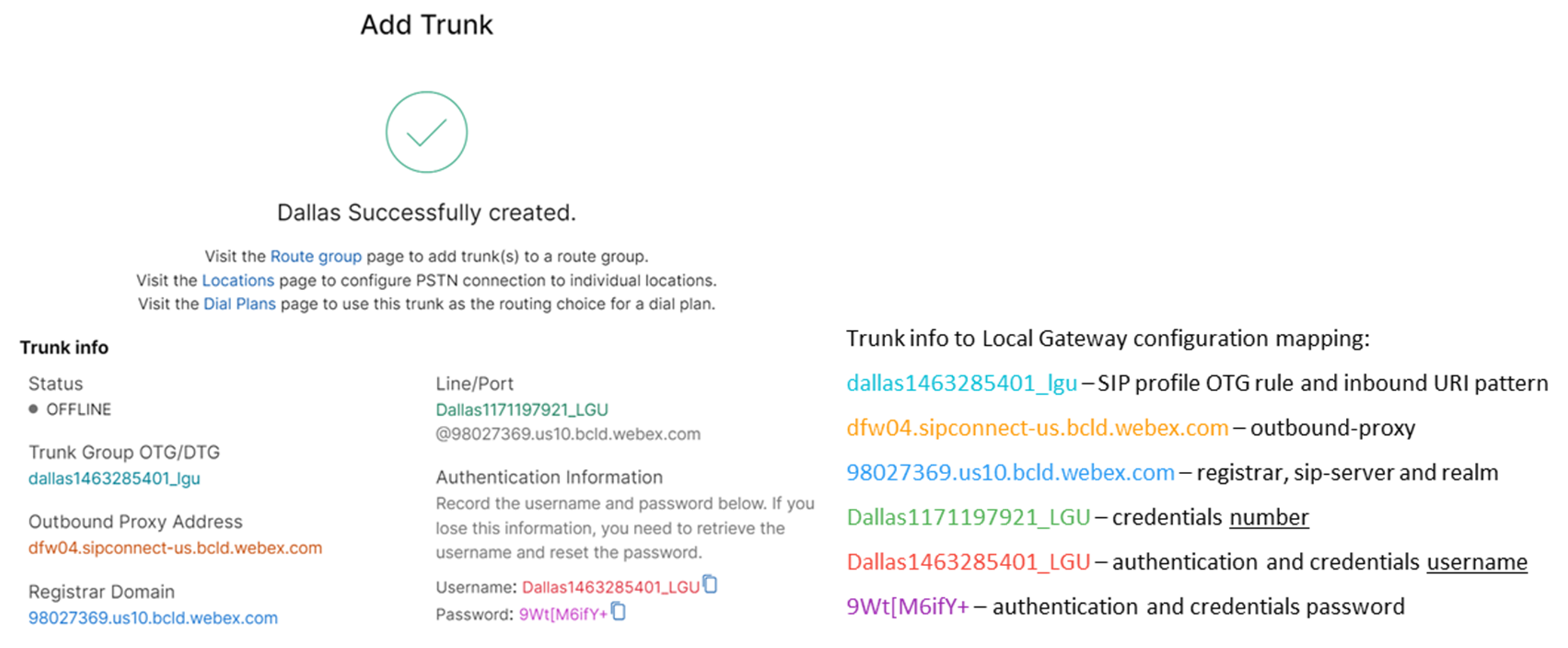

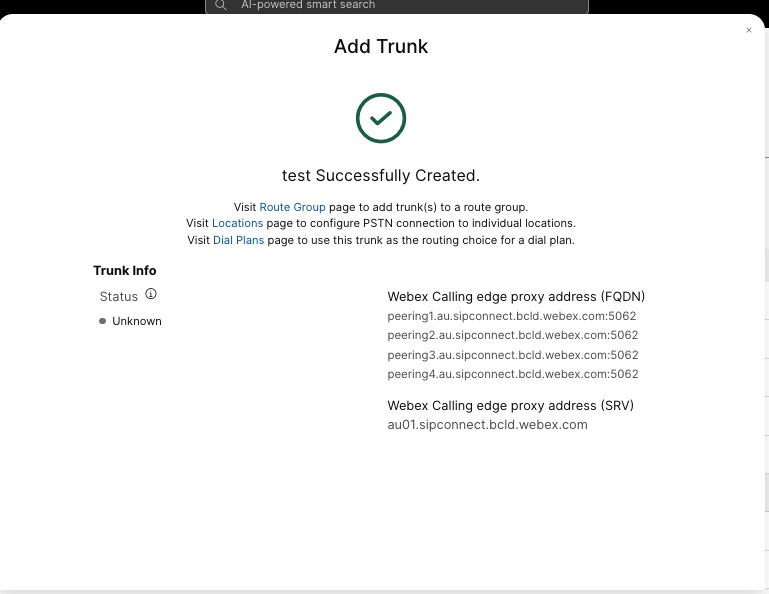

Utwórz łącze PSTN oparte na rejestracji dla istniejącej lokalizacji w Control Hub. Zanotuj informacje dotyczące pnia, które zostaną podane po jego utworzeniu. Szczegóły zaznaczone na ilustracji są wykorzystywane w krokach konfiguracji opisanych w tym przewodniku. Aby uzyskać więcej informacji, zobacz Konfigurowanie łączy, grup tras i planów wybierania dla usługi Webex Calling.  |

| 2 |

Wprowadź następujące polecenia, aby skonfigurować CUBE jako lokalną bramkę wywołującą Webex: Oto wyjaśnienie pól konfiguracji:

Włącza funkcje Cisco Unified Border Element (CUBE) na platformie. statystyki mediówWłącza monitorowanie multimediów w bramie lokalnej. statystyki zbiorcze mediówUmożliwia płaszczyźnie sterowania sondowanie płaszczyzny danych na potrzeby statystyk połączeń zbiorczych. Więcej informacji na temat tych poleceń znajdziesz w Media. zezwól na połączenia SIP-SIPWłącz podstawową funkcjonalność agenta użytkownika SIP CUBE. Aby uzyskać więcej informacji, zobacz Zezwalaj na połączenia. Domyślnie transmisja faksów T.38 jest włączona. Aby uzyskać więcej informacji, zobacz protokół faksowy t38 (usługa głosowa). Włącza globalnie STUN (Session Traversal of UDP through NAT).

Aby uzyskać więcej informacji, zobacz stun flowdata agent-id i stun flowdata shared-secret. asymetryczny ładunek pełnyKonfiguruje obsługę asymetrycznego ładunku SIP zarówno dla ładunków DTMF, jak i dynamicznych ładunków kodeków. Aby uzyskać więcej informacji, zobacz asymetryczny ładunek. wymuszona wczesna ofertaZmusza bramę lokalną do wysłania informacji SDP w początkowej wiadomości INVITE zamiast oczekiwania na potwierdzenie od sąsiedniego urządzenia. Więcej informacji na temat tego polecenia znajdziesz w early-offer. |

| 3 |

Skonfiguruj kodek klasy głosowej 100, zezwalając na używanie tylko kodeków G.711 dla wszystkich łączy. To proste podejście sprawdzi się w większości zastosowań. W razie potrzeby do listy można dodać dodatkowe typy kodeków obsługiwane przez system źródłowy i docelowy. Bardziej złożone rozwiązania obejmujące transkodowanie przy użyciu modułów DSP są obsługiwane, ale nie zostały uwzględnione w tym przewodniku. Oto wyjaśnienie pól konfiguracji: kodek klasy głosowej 100Służy do zezwalania wyłącznie na preferowane kodeki dla połączeń SIP. Aby uzyskać więcej informacji, zobacz kodek klasy głosowej. |

| 4 |

Skonfiguruj klasę głosową stun-usage 100, aby włączyć ICE na łączu połączeń Webex. Oto wyjaśnienie pól konfiguracji: użycie paraliżu ice liteSłuży do włączania ICE-Lite dla wszystkich użytkowników korzystających z usługi Webex Calling, aby umożliwić optymalizację multimediów, kiedy tylko jest to możliwe. Aby uzyskać więcej informacji, zobacz klasa głosu stun usage i stun usage ice lite. Jeśli to możliwe, negocjuje się optymalizację mediów. Jeśli rozmowa wymaga skorzystania z usług multimedialnych w chmurze, np. nagrywania, nie można zoptymalizować multimediów. |

| 5 |

Skonfiguruj zasady szyfrowania multimediów dla ruchu Webex. Oto wyjaśnienie pól konfiguracji: klasa głosowa srtp-crypto 100Określa SHA1_80 jako jedyny szyfr SRTP oferowany przez CUBE w SDP w wiadomościach ofert i odpowiedzi. Usługa Webex Calling obsługuje wyłącznie algorytm SHA1_80. Aby uzyskać więcej informacji, zobacz voice class srtp-crypto. |

| 6 |

Skonfiguruj wzorzec umożliwiający identyfikację połączeń do łącza bramy lokalnej na podstawie parametru łącza docelowego: Oto wyjaśnienie pól konfiguracji: klasa głosowa uri 100 sipDefiniuje wzorzec dopasowujący przychodzące zaproszenie SIP do przychodzącego połączenia międzymiastowego. Wprowadzając ten wzór, użyj dtg=, a następnie Trunk OTG/DTG wartość podana w Control Hub podczas tworzenia łącza. Aby uzyskać więcej informacji, zobacz voice class uri. |

| 7 |

Skonfiguruj profil SIP 100, który będzie używany do modyfikowania wiadomości SIP przed ich wysłaniem do Webex Calling.

Oto wyjaśnienie pól konfiguracji:

Dostawca usług PSTN w Stanach Zjednoczonych lub Kanadzie może zaoferować weryfikację identyfikatora dzwoniącego w przypadku połączeń spamowych i oszukańczych, z dodatkową konfiguracją opisaną w artykule Sygnalizacja połączeń spamowych lub oszukańczych w usłudze Webex Calling. |

| 8 |

Skonfiguruj łącze połączeń Webex: |

Po zdefiniowaniu dzierżawcy 100 i skonfigurowaniu dial-peera SIP VoIP brama inicjuje połączenie TLS w kierunku Webex Calling. W tym momencie kontroler dostępu SBC przedstawia swój certyfikat bramce lokalnej. Brama lokalna weryfikuje certyfikat SBC dostępu do usługi Webex Calling przy użyciu pakietu głównego urzędu certyfikacji, który został wcześniej zaktualizowany. Jeśli certyfikat zostanie rozpoznany, zostanie nawiązana trwała sesja TLS pomiędzy bramą lokalną a kontrolerem SBC dostępu Webex Calling. Brama lokalna może następnie wykorzystać to bezpieczne połączenie w celu zarejestrowania się w kontrolerze SBC dostępu Webex. Gdy rejestracja jest kwestionowana pod kątem uwierzytelnienia:

-

W odpowiedzi użyto parametrów nazwa użytkownika, hasłoi dziedzina z konfiguracji poświadczenia.

-

Reguły modyfikacji w profilu SIP 100 służą do konwersji adresu URL SIPS z powrotem na SIP.

Rejestracja jest pomyślna, gdy od kontrolera dostępu SBC zostanie otrzymany sygnał 200 OK.

Po utworzeniu łącza do usługi Webex Calling opisanego powyżej należy użyć następującej konfiguracji, aby utworzyć niezaszyfrowane łącze do dostawcy PSTN opartego na protokole SIP:

Jeśli Twój dostawca usług oferuje bezpieczne łącze PSTN, możesz zastosować podobną konfigurację, jak opisana powyżej dla łącza Webex Calling. CUBE obsługuje bezpieczne kierowanie połączeń.

Jeśli używasz TDM / Łącze ISDN PSTN, przejdź do następnej sekcji Konfigurowanie bramy lokalnej z łączem TDM PSTN.

Aby skonfigurować interfejsy TDM dla odcinków połączeń PSTN na bramkach Cisco TDM-SIP, zapoznaj się z tematem Konfigurowanie ISDN PRI.

| 1 |

Skonfiguruj następujący identyfikator URI klasy głosowej, aby identyfikować połączenia przychodzące z łącza PSTN: Oto wyjaśnienie pól konfiguracji: klasa głosowa uri 200 sipDefiniuje wzorzec dopasowujący przychodzące zaproszenie SIP do przychodzącego połączenia międzymiastowego. Wprowadzając ten wzór, użyj adresu IP swojej bramy IP PSTN. Aby uzyskać więcej informacji, zobacz voice class uri. |

| 2 |

Skonfiguruj następujący serwer wybierania IP PSTN: Oto wyjaśnienie pól konfiguracji: Definiuje partnera dial-peer VoIP ze znacznikiem 200 i podaje zrozumiały opis ułatwiający zarządzanie i rozwiązywanie problemów. Aby uzyskać więcej informacji, zobacz dial-peer głos. wzorzec-docelowy BAD.BADPrzy kierowaniu połączeń wychodzących za pomocą grupy dial-peer wymagany jest wzorzec docelowy. W tym przypadku można użyć dowolnego prawidłowego wzorca docelowego. Aby uzyskać więcej informacji, zobacz wzorzec-docelowy (interfejs). protokół sesji SIPv2Określa, że ten użytkownik dial-peer obsługuje etapy połączeń SIP. Aby uzyskać więcej informacji, zobacz protokół sesji (połączenie wybierane). cel sesji ipv4: 192.168.80.13Określa adres docelowy dla połączeń kierowanych do dostawcy PSTN. Może to być adres IP lub nazwa hosta DNS. Aby uzyskać więcej informacji, zobacz cel sesji (kombinator wybierania VoIP). przychodzący URI przez 200Określa klasę głosu używaną do dopasowywania połączeń przychodzących do tego partnera dial-up przy użyciu nagłówka URI INVITE VIA. Aby uzyskać więcej informacji, zobacz adres przychodzący. klasa głosowa sip asserted-id pai

(Opcjonalnie) Włącza przetwarzanie nagłówka P-Asserted-Identity i kontroluje sposób jego wykorzystania w przypadku łącza PSTN. Jeżeli użyto tego polecenia, w nagłówkach From i P-Asserted-Identity użyto tożsamości strony dzwoniącej dostarczonej przez przychodzącego partnera dial-up. Jeśli to polecenie nie zostanie użyte, w nagłówkach From i Remote-Party-ID wychodzących używana jest tożsamość strony dzwoniącej dostarczona przez osobę dzwoniącą. Aby uzyskać więcej informacji, zobacz voice-class sip asserted-id. powiąż źródło-interfejs sterujący GigabitEthernet0/0/0

Konfiguruje interfejs źródłowy i powiązany adres IP dla wiadomości wysyłanych do PSTN. Aby uzyskać więcej informacji, zobacz bind. powiąż interfejs źródłowy multimediów GigabitEthernet0/0/0Konfiguruje interfejs źródłowy i powiązany adres IP dla multimediów wysyłanych do PSTN. Aby uzyskać więcej informacji, zobacz bind. kodek klasy głosowej 100Konfiguruje dial-peera do używania wspólnej listy filtrów kodeków 100. Aby uzyskać więcej informacji, zobacz kodek klasy głosowej. przekaźnik dtmf rtp-nteDefiniuje RTP-NTE (RFC2833) jako zdolność DTMF oczekiwaną na odcinku wywołania. Aby uzyskać więcej informacji, zobacz Przekaźnik DTMF (Voice over IP). bez vaduWyłącza wykrywanie aktywności głosowej. Aby uzyskać więcej informacji, zobacz vad (dial peer). |

| 3 |

Jeśli konfigurujesz bramkę lokalną tak, aby kierowała połączenia wyłącznie między usługą Webex Calling a siecią PSTN, dodaj następującą konfigurację kierowania połączeń. Jeśli konfigurujesz bramę lokalną za pomocą platformy Unified Communications Manager, przejdź do następnej sekcji. |

Po utworzeniu łącza do usługi Webex Calling należy użyć następującej konfiguracji, aby utworzyć łącze TDM dla usługi PSTN z routingiem połączeń w pętli zwrotnej, co umożliwi optymalizację multimediów na odcinku połączenia Webex.

Jeśli nie potrzebujesz optymalizacji multimediów IP, wykonaj czynności konfiguracyjne dla łącza SIP PSTN. Zamiast portu głosowego i urządzenia do wybierania numerów POTS należy używać urządzenia do wybierania numerów PSTN VoIP.

| 1 |

Konfiguracja pętli zwrotnej dial-peer wykorzystuje grupy dial-peer i znaczniki routingu połączeń, aby zapewnić prawidłowe przekazywanie połączeń między Webex a PSTN, bez tworzenia pętli routingu połączeń. Skonfiguruj następujące reguły tłumaczenia, które będą używane do dodawania i usuwania tagów routingu połączeń: Oto wyjaśnienie pól konfiguracji: reguła tłumaczenia głosuUżywa wyrażeń regularnych zdefiniowanych w regułach w celu dodawania lub usuwania tagów routingu połączeń. Cyfry ponaddekadowe („A”) służą do łatwiejszego rozwiązywania problemów. W tej konfiguracji znacznik dodany przez translation-profile 100 służy do kierowania połączeń z Webex Calling do PSTN za pośrednictwem pętli zwrotnej. Podobnie, tag dodany przez translation-profile 200 jest używany do kierowania połączeń z PSTN do Webex Calling. Profile tłumaczeniowe 11 i 12 usuwają te znaczniki przed dostarczeniem połączeń odpowiednio do łączy Webex i PSTN. W tym przykładzie przyjęto założenie, że wybrane numery z usługi Webex Calling są prezentowane w +E.164 format. Zasada 100 usuwa wiodące + aby zachować ważny numer telefonu. Następnie, po usunięciu znacznika, Reguła 12 dodaje cyfrę(y) numeru routingu krajowego lub międzynarodowego. Użyj cyfr odpowiadających Twojemu lokalnemu planowi wybierania numerów ISDN. Jeśli usługa Webex Calling prezentuje numery w formacie krajowym, dostosuj reguły 100 i 12, aby po prostu dodać lub usunąć odpowiednio znacznik routingu. Aby uzyskać więcej informacji, zobacz voice translation-profile i voice translation-rule. |

| 2 |

Skonfiguruj porty interfejsu głosowego TDM zgodnie z wymaganiami używanego typu łącza i protokołu. Aby uzyskać więcej informacji, zobacz Konfigurowanie ISDN PRI. Na przykład podstawowa konfiguracja interfejsu ISDN o prędkości podstawowej zainstalowanego w gnieździe NIM 2 urządzenia może obejmować następujące elementy: |

| 3 |

Skonfiguruj następujący serwer TDM PSTN dial-peer: Oto wyjaśnienie pól konfiguracji: Definiuje partnera dial-peer VoIP o znaczniku 200 i podaje zrozumiały opis ułatwiający zarządzanie i rozwiązywanie problemów. Aby uzyskać więcej informacji, zobacz dial-peer voice. wzorzec-docelowy BAD.BADPrzy kierowaniu połączeń wychodzących za pomocą grupy dial-peer wymagany jest wzorzec docelowy. W tym przypadku można użyć dowolnego prawidłowego wzorca docelowego. Aby uzyskać więcej informacji, zobacz wzorzec-docelowy (interfejs). profil tłumaczenia przychodzący 200Przypisuje profil tłumaczenia, który doda znacznik routingu połączeń do numeru, na który wykonywane jest połączenie przychodzące. bezpośrednie wybieranie numeruPrzekierowuje połączenie bez podawania dodatkowego sygnału wybierania. Aby uzyskać więcej informacji, zobacz direct-inward-dial. port 0/2/0:15Fizyczny port głosowy powiązany z tym dial-peerem. |

| 4 |

Aby umożliwić optymalizację multimediów ścieżek IP dla bram lokalnych z przepływami połączeń TDM-IP, można zmodyfikować routing połączeń, wprowadzając zestaw wewnętrznych pętli zwrotnych między łączami Webex Calling i PSTN. Skonfiguruj następujące pętle zwrotne komutujące się między komputerami. W tym przypadku wszystkie połączenia przychodzące będą początkowo kierowane do dial-peer 10, a stamtąd do dial-peer 11 lub 12, w zależności od zastosowanego znacznika routingu. Po usunięciu znacznika routingu połączenia będą kierowane do łącza wychodzącego przy użyciu grup Dial-Peer. Oto wyjaśnienie pól konfiguracji: Definiuje partnera dial-peer VoIP i podaje zrozumiały opis ułatwiający zarządzanie i rozwiązywanie problemów. Aby uzyskać więcej informacji, zobacz dial-peer voice. profil tłumaczenia przychodzący 11Stosuje zdefiniowany wcześniej profil tłumaczenia w celu usunięcia znacznika routingu połączeń przed przekazaniem do łącza wychodzącego. wzorzec-docelowy BAD.BADPrzy kierowaniu połączeń wychodzących za pomocą grupy dial-peer wymagany jest wzorzec docelowy. Aby uzyskać więcej informacji, zobacz wzorzec-docelowy (interfejs). protokół sesji SIPv2Określa, że ten użytkownik dial-peer obsługuje etapy połączeń SIP. Aby uzyskać więcej informacji, zobacz protokół sesji (połączenie wybierane). cel sesji ipv4: 192.168.80.14Określa adres interfejsu routera lokalnego jako cel wywołania pętli zwrotnej. Aby uzyskać więcej informacji, zobacz cel sesji (komputer obsługujący wybieranie VoIP). powiąż źródło-interfejs sterujący GigabitEthernet0/0/0Konfiguruje interfejs źródłowy i powiązany adres IP dla wiadomości wysyłanych poprzez pętlę zwrotną. Aby uzyskać więcej informacji, zobacz bind. powiąż interfejs źródłowy multimediów GigabitEthernet0/0/0Konfiguruje interfejs źródłowy i powiązany adres IP dla multimediów przesyłanych przez pętlę zwrotną. Aby uzyskać więcej informacji, zobacz bind. przekaźnik dtmf rtp-nteDefiniuje RTP-NTE (RFC2833) jako zdolność DTMF oczekiwaną na odcinku wywołania. Aby uzyskać więcej informacji, zobacz Przekaźnik DTMF (Voice over IP). kodek g711alaw Wymusza używanie standardu G.711 we wszystkich połączeniach PSTN. Wybierz opcję a-law lub u-law, aby dopasować ją do metody kompresji używanej przez Twoją usługę ISDN. bez vaduWyłącza wykrywanie aktywności głosowej. Aby uzyskać więcej informacji, zobacz vad (dial peer). |

| 5 |

Dodaj następującą konfigurację routingu połączeń: Na tym kończy się konfiguracja bramy lokalnej. Jeśli konfigurujesz funkcje CUBE po raz pierwszy, zapisz konfigurację i ponownie załaduj platformę.

|

Konfigurację połączeń PSTN-Webex opisaną w poprzednich sekcjach można zmodyfikować w celu uwzględnienia dodatkowych łączy do klastra Cisco Unified Communications Manager (UCM). W tym przypadku wszystkie połączenia są kierowane przez Unified CM. Połączenia z UCM na porcie 5060 są kierowane do PSTN, a połączenia z portu 5065 są kierowane do Webex Calling. Aby uwzględnić ten scenariusz wywołania, można dodać następujące konfiguracje przyrostowe.

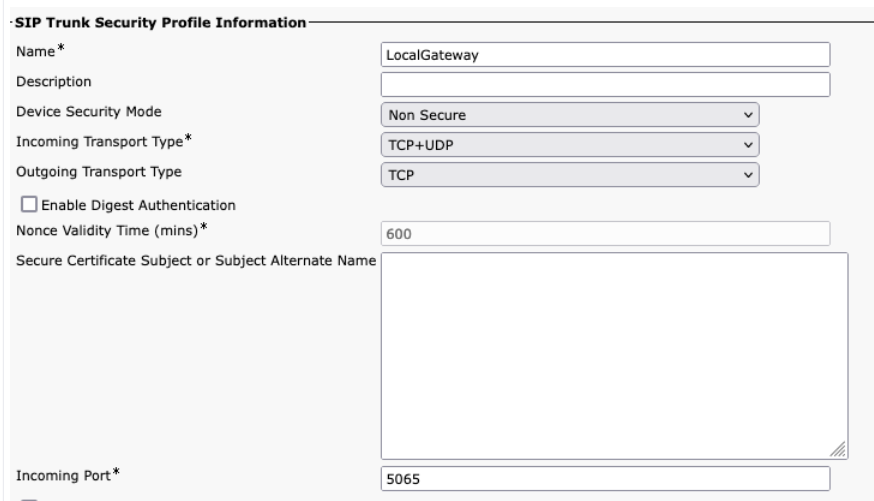

Podczas tworzenia łącza Webex Calling w Unified CM należy upewnić się, że port przychodzący w ustawieniach profilu zabezpieczeń łącza SIP został skonfigurowany na 5065. Umożliwia to odbieranie wiadomości na porcie 5065 i wypełnianie nagłówka VIA tą wartością podczas wysyłania wiadomości do bramy lokalnej.

| 1 |

Skonfiguruj następujące identyfikatory URI klas głosowych: |

| 2 |

Skonfiguruj następujące rekordy DNS, aby określić routing SRV do hostów Unified CM: System iOS XE wykorzystuje te rekordy do lokalnego określania docelowych hostów i portów UCM. Dzięki tej konfiguracji nie ma potrzeby konfigurowania rekordów w systemie DNS. Jeśli wolisz używać swojego serwera DNS, wówczas te lokalne konfiguracje nie są wymagane. Oto wyjaśnienie pól konfiguracji: Poniższe polecenie tworzy rekord zasobu DNS SRV. Utwórz rekord dla każdego hosta i łącza UCM: host IP _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Nazwa rekordu zasobu SRV 2: Priorytet rekordu zasobu SRV 1: Waga rekordu zasobu SRV 5060: Numer portu, który ma być używany dla hosta docelowego w tym rekordzie zasobu ucmsub5.mydomain.com: Docelowy host rekordu zasobu Aby ustalić nazwy hostów docelowych rekordów zasobów, utwórz lokalne rekordy DNS A. Na przykład: host ip ucmsub5.mydomain.com 192.168.80.65 host IP: Tworzy rekord w lokalnej bazie danych IOS XE. ucmsub5.mydomain.com: Nazwa hosta rekordu A. 192.168.80.65: Adres IP hosta. Utwórz rekordy zasobów SRV i rekordy A odzwierciedlające środowisko UCM i preferowaną strategię dystrybucji połączeń. |

| 3 |

Skonfiguruj następujące urządzenia dial-peer: |

| 4 |

Dodaj routing połączeń, używając następujących konfiguracji: |

Sygnatury diagnostyczne (DS) proaktywnie wykrywają często obserwowane problemy w bramie lokalnej opartej na systemie IOS XE i generują powiadomienia e-mail, syslog lub komunikaty terminalowe o zdarzeniu. Można również zainstalować DS w celu zautomatyzowania zbierania danych diagnostycznych i przesłania zebranych danych do serwera Cisco TAC, co przyspieszy czas rozwiązywania problemu.

Sygnatury diagnostyczne (DS) to pliki XML zawierające informacje o zdarzeniach wyzwalających problem i działaniach, które należy podjąć w celu poinformowania, rozwiązania problemu i rozwiązania problemu. Logikę wykrywania problemów można zdefiniować za pomocą komunikatów syslog, zdarzeń SNMP i okresowego monitorowania wyników określonych poleceń show.

Typy akcji obejmują zbieranie danych wyjściowych polecenia show:

-

Generowanie skonsolidowanego pliku dziennika

-

Przesłanie pliku do wskazanej przez użytkownika lokalizacji sieciowej, np. serwera HTTPS, SCP, FTP.

Inżynierowie TAC tworzą pliki DS i podpisują je cyfrowo w celu ochrony integralności. Każdy plik DS ma unikatowy identyfikator numeryczny przypisany przez system. Narzędzie do wyszukiwania sygnaturdiagnostycznych ( DSLT ) jest pojedynczym źródłem umożliwiającym znalezienie odpowiednich sygnatur do monitorowania i rozwiązywania różnych problemów.

Przed rozpoczęciem:

-

Nie należy edytować pliku DS pobranego z dslt. Modyfikowane pliki nie powiodły się z powodu błędu sprawdzania integralności.

-

Serwer SMTP (Simple Mail Transfer Protocol), który jest wymagany do wysyłania powiadomień e-mail przez bramę lokalną.

-

Upewnij się, że na bramie lokalnej jest uruchomiony system IOS XE 17.6.1 lub nowszy, jeśli chcesz używać bezpiecznego serwera SMTP do obsługi powiadomień e-mail.

Wymagania wstępne

Brama lokalna z systemem iOS XE 17.6.1a lub nowszym

-

Podpisy diagnostyczne są domyślnie włączone.

-

Skonfiguruj bezpieczny serwer poczty e-mail, który będzie używany do wysyłania proaktywnych powiadomień, jeśli na urządzeniu działa system Cisco IOS XE w wersji 17.6.1a lub nowszej.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Skonfiguruj zmienną środowiskową ds_email, podając adres e-mail administratora, który ma Cię powiadomić.

configure terminal call-home diagnostic-signature environment ds_email end

Poniżej przedstawiono przykładową konfigurację bramy lokalnej działającej w systemie Cisco IOS XE w wersji 17.6.1a lub nowszej, służącej do wysyłania proaktywnych powiadomień do . tacfaststart@gmail.com używając Gmaila jako bezpiecznego serwera SMTP:

Zalecamy korzystanie z systemu Cisco IOS XE Bengaluru w wersji 17.6.x lub nowszej.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Brama lokalna działająca w oprogramowaniu Cisco IOS XE nie jest typowym internetowym klientem Gmaila obsługującym protokół OAuth, dlatego musimy skonfigurować określone ustawienie konta Gmail i zapewnić określone uprawnienia do prawidłowego przetwarzania wiadomości e-mail z urządzenia:

-

Przejdź do i włącz ustawienie Mniej bezpieczny dostęp do aplikacji.

-

Odpowiedz "Tak, to byłem ja", gdy otrzymasz e-maila z Gmaila z informacją: "Google uniemożliwił komuś zalogowanie się na Twoje konto przy użyciu aplikacji innej niż Google".

Instalowanie sygnatur diagnostycznych na potrzeby proaktywnego monitorowania

Monitorowanie wysokiego wykorzystania procesora

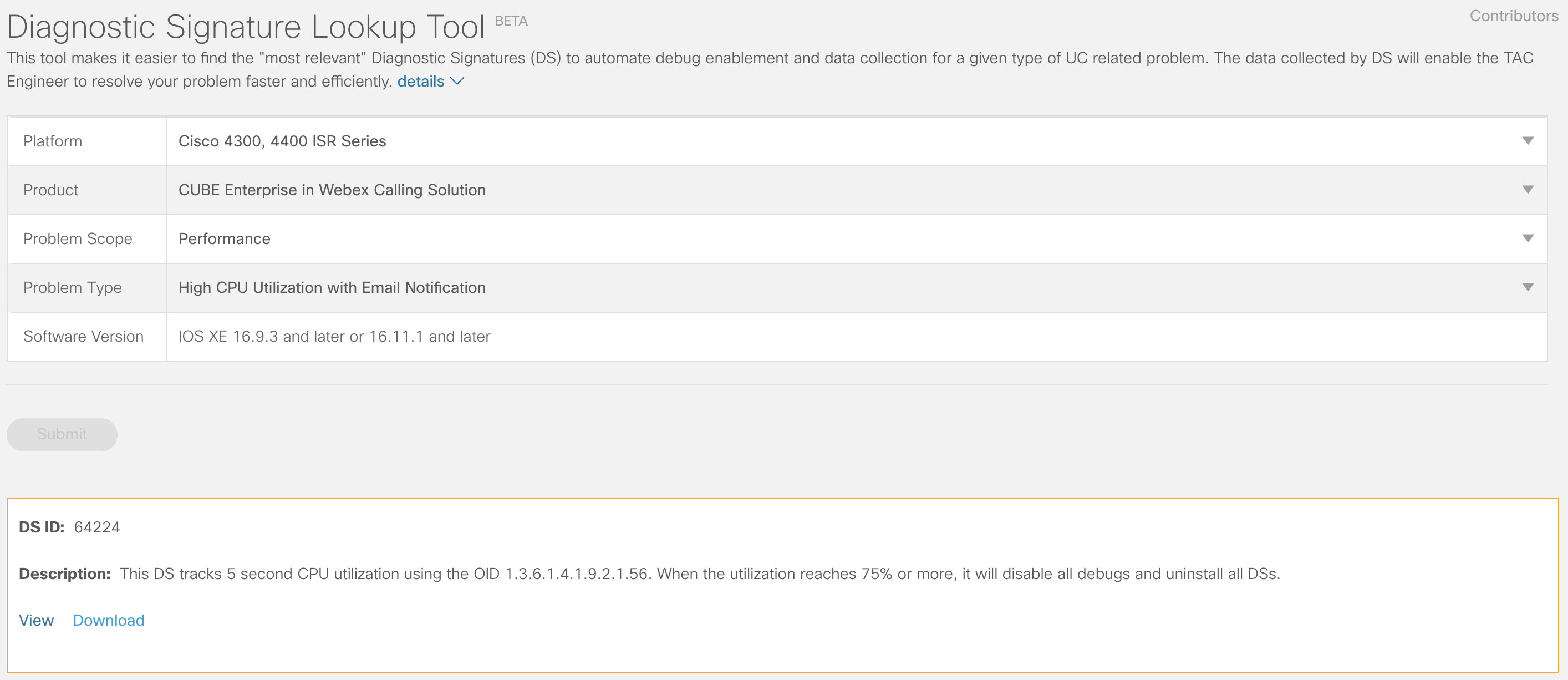

Ten DS śledzi wykorzystanie procesora przez pięć sekund, korzystając z identyfikatora OID SNMP 1.3.6.1.4.1.9.2.1.56. Gdy wykorzystanie osiągnie 75% lub więcej, wyłącza wszystkie debugowanie i odinstalowuje wszystkie sygnatury diagnostyczne zainstalowane w bramie lokalnej. Wykonaj poniższe czynności, aby zainstalować podpis.

-

Użyj polecenia show snmp, aby włączyć SNMP. Jeśli nie włączysz, skonfiguruj polecenie snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Pobierz aplikację DS 64224, korzystając z następujących opcji rozwijanych w narzędziu Diagnostic Signatures Lookup Tool:

Nazwa pola

Wartość pola

Platforma

Seria Cisco 4300, 4400 ISR lub Seria Cisco CSR 1000V

Produkt

CUBE Enterprise w rozwiązaniu Webex Calling

Zakres problemu

Wydajność

Typ problemu

Wysokie wykorzystanie procesora dzięki powiadomieniom e-mail.

-

Skopiuj plik XML DS do programu Flash bramy lokalnej.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:Poniższy przykład przedstawia kopiowanie pliku z serwera FTP do bramy lokalnej.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Zainstaluj plik DS XML w bramie lokalnej.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Użyj polecenia pokaż podpis diagnostyczny domu, aby sprawdzić, czy podpis został pomyślnie zainstalowany. Kolumna stanu powinna mieć wartość "zarejestrowany".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comPobierz DSes:

Identyfikator DS

Nazwa DS

Rewizja

Stan

Ostatnia aktualizacja (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Zarejestrowano

2020-11-07 22:05:33

Po wyzwoleniu ten podpis odinstalowuje wszystkie uruchomione systemy diagnostyczne, w tym samego siebie. W razie potrzeby zainstaluj ponownie DS 64224, aby kontynuować monitorowanie wysokiego wykorzystania procesora na bramce lokalnej.

Monitorowanie rejestracji magistrali SIP

Ten DS sprawdza wyrejestrowanie magistrali SIP bramy lokalnej z chmurą Webex Calling co 60 sekund. Po wykryciu zdarzenia wyrejestrowania, generowany jest e-mail oraz powiadomienie w syslogu, a po dwóch wystąpieniach wyrejestrowania następuje samoczynne odinstalowanie. Aby zainstalować sygnaturę, wykonaj poniższe kroki:

-

Pobierz oprogramowanie DS 64117 przy użyciu następujących opcji rozwijanych w narzędziuWyszukiwanie sygnatur diagnostycznych:

Nazwa pola

Wartość pola

Platforma

Cisco 4300, 4400 ISR Series lub Cisco CSR 1000V Series

Produkt

CUBE Enterprise w rozwiązaniu Webex Calling

Zakres problemu

SIP-SIP

Typ problemu

Wyrejestrowanie magistrali SIP z powiadomieniem e-mail.

-

Skopiuj plik DS XML do bramy lokalnej.

copy ftp://username:password@/DS_64117.xml bootflash: -

Zainstaluj plik DS XML w bramie lokalnej.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Użyj polecenia pokaż podpis diagnostyczny domu, aby sprawdzić, czy podpis został pomyślnie zainstalowany. Kolumna stanu musi mieć wartość "zarejestrowany".

Monitorowanie nieprawidłowych rozłączeń połączeń

Ten serwer DS co 10 minut wykrywa nieprawidłowe rozłączenia połączeń z błędami SIP 403, 488 i 503. Jeśli liczba błędów wzrośnie o co najmniej 5 w porównaniu z ostatnim odpytywaniem, generuje on dziennik systemowy i powiadomienie e-mail. Aby zainstalować sygnaturę, wykonaj poniższe kroki.

-

Użyj polecenia show snmp, aby sprawdzić, czy protokół SNMP jest włączony. Jeśli nie jest włączona, skonfiguruj polecenie snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Pobierz serwer DS 65221, korzystając z następujących opcji w narzędziu Diagnostic Signatures Lookup Tool:

Nazwa pola

Wartość pola

Platforma

Cisco 4300, 4400 ISR Series lub Cisco CSR 1000V Series

Produkt

CUBE Enterprise w rozwiązaniu Webex Calling

Zakres problemu

Wydajność

Typ problemu

Wykrywanie nieprawidłowego rozłączenia połączenia SIP z powiadomieniem e-mail i Syslog.

-

Skopiuj plik DS XML do bramy lokalnej.

copy ftp://username:password@/DS_65221.xml bootflash: -

Zainstaluj plik DS XML w bramie lokalnej.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Użyj polecenia pokaż podpis diagnostyczny domu, aby sprawdzić, czy podpis został pomyślnie zainstalowany. Kolumna stanu musi mieć wartość "zarejestrowany".

Instalowanie podpisów diagnostycznych w celu rozwiązania problemu

Użyj podpisów diagnostycznych (DS), aby szybko rozwiązać problemy. Inżynierowie Cisco TAC stworzyli kilka podpisów, które umożliwiają niezbędne debugowanie, które są wymagane do rozwiązania danego problemu, wykrycia wystąpienia problemu, zebrania odpowiedniego zestawu danych diagnostycznych i automatycznego przesłania danych do sprawy Cisco TAC. Sygnatury diagnostyczne (DS) eliminują potrzebę ręcznego sprawdzania występowania problemu i sprawiają, że rozwiązywanie problemów przejściowych i sporadycznych staje się znacznie łatwiejsze.

Możesz użyć Narzędzia wyszukiwania podpisów diagnostycznych, aby znaleźć odpowiednie podpisy i zainstalować je w celu samodzielnego rozwiązania danego problemu, lub zainstalować podpis zalecany przez inżyniera TAC w ramach usługi wsparcia.

Oto przykład, jak znaleźć i zainstalować DS, aby wykryć wystąpienie "%VOICE_IEC-3-GW: CCAPI: Błąd wewnętrzny (próg skoku wywołania): IEC=1.1.181.1.29.0" syslog i zautomatyzuj zbieranie danych diagnostycznych, wykonując następujące czynności:

-

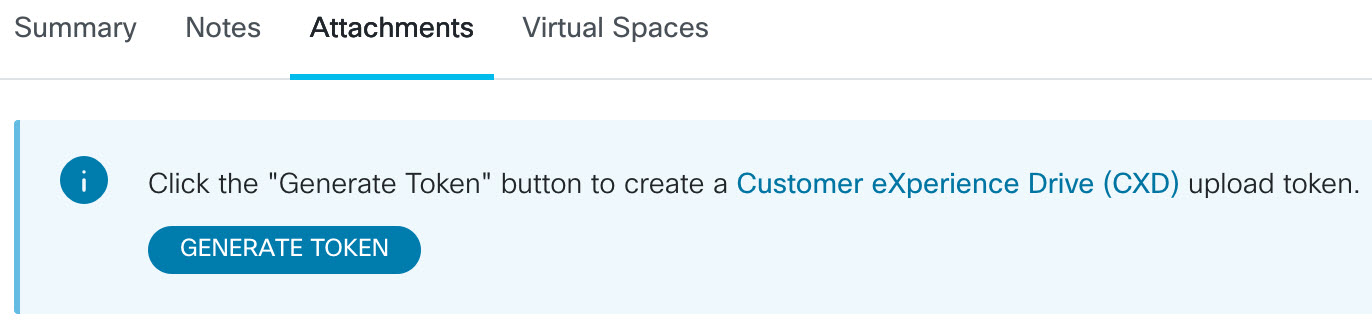

Skonfiguruj dodatkową zmienną środowiskową DS ds_fsurl_prefix, która jest ścieżką do serwera plików Cisco TAC (cxd.cisco.com), na który przesyłane są zebrane dane diagnostyczne. Nazwa użytkownika w ścieżce pliku to numer zgłoszenia, a hasło to token przesyłania pliku, który można pobrać z Menedżera zgłoszeń pomocy technicznej za pomocą poniższego polecenia. Token przesyłania pliku można wygenerować w razie potrzeby w sekcji Załączniki Menedżera zgłoszeń pomocy technicznej.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endPrzykład:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Upewnij się, że protokół SNMP jest włączony, korzystając z polecenia show snmp. Jeśli nie jest włączona, skonfiguruj polecenie snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Upewnij się, że zainstalowano serwer DS 64224 do monitorowania wysokiego procesora jako proaktywny środek wyłączający wszystkie debugowanie i sygnatury diagnostyczne w czasie wysokiego wykorzystania procesora. Pobierz aplikację DS 64224, korzystając z następujących opcji w narzędziu Diagnostic Signatures Lookup Tool:

Nazwa pola

Wartość pola

Platforma

Cisco 4300, 4400 ISR Series lub Cisco CSR 1000V Series

Produkt

CUBE Enterprise w rozwiązaniu Webex Calling

Zakres problemu

Wydajność

Typ problemu

Wysokie wykorzystanie procesora dzięki powiadomieniom e-mail.

-

Pobierz aplikację DS 65095, korzystając z następujących opcji w narzędziu Diagnostic Signatures Lookup Tool:

Nazwa pola

Wartość pola

Platforma

Cisco 4300, 4400 ISR Series lub Cisco CSR 1000V Series

Produkt

CUBE Enterprise w rozwiązaniu Webex Calling

Zakres problemu

Dzienniki systemowe

Typ problemu

Syslog - %VOICE_IEC-3-GW: CCAPI: Błąd wewnętrzny (próg skoku połączenia): IEC=1.1.181.1.29.0

-

Skopiuj pliki XML DS do bramy lokalnej.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Zainstaluj plik XML DS 64224 monitora wysokiego procesora, a następnie DS 65095 w bramie lokalnej.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Sprawdź, czy podpis został pomyślnie zainstalowany, używając polecenia show call-home diagnostic-signature. Kolumna stanu musi mieć wartość "zarejestrowany".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comPobrane DSes:

Identyfikator DS

Nazwa DS

Rewizja

Stan

Ostatnia aktualizacja (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Zarejestrowano

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Zarejestrowano

2020-11-08

Weryfikowanie wykonywania podpisów diagnostycznych

W poniższym poleceniu kolumna „Status” polecenia show call-home diagnostic-signature zmienia się na „uruchomiony”, podczas gdy brama lokalna wykonuje akcję zdefiniowaną w podpisie. Dane wyjściowe pokazują statystyki diagnostyczne sygnatur wywołania domowego to najlepszy sposób sprawdzenia, czy podpis diagnostyczny wykrywa interesujące zdarzenie i wykonuje akcję. Kolumna "Triggered/Max/Deinstall" wskazuje, ile razy dany podpis wyzwolił zdarzenie, maksymalną liczbę razy zdefiniowaną do wykrycia zdarzenia oraz czy podpis deinstaluje się po wykryciu maksymalnej liczby wyzwalanych zdarzeń.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Pobrane DSes:

|

Identyfikator DS |

Nazwa DS |

Rewizja |

Stan |

Ostatnia aktualizacja (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Zarejestrowano |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Uruchomiono |

2020-11-08 00:12:53 |

pokaż statystyki diagnostyczno-sygnatury połączeń domowych

|

Identyfikator DS |

Nazwa DS |

Wyzwalane/Max/Deinstall |

Średni czas pracy (w sekundach) |

Maksymalny czas pracy (sekundy) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

Wiadomość e-mail z powiadomieniem wysyłana podczas wykonywania podpisu diagnostycznego zawiera kluczowe informacje, takie jak typ problemu, szczegóły urządzenia, wersja oprogramowania, uruchomiona konfiguracja i pokazują dane wyjściowe poleceń, które są istotne dla rozwiązania danego problemu.

Odinstalowywanie podpisów diagnostycznych

Użyj sygnatur diagnostycznych do rozwiązywania problemów są zwykle definiowane do odinstalowywania po wykryciu niektórych wystąpień problemów. Jeśli chcesz ręcznie odinstalować podpis, pobierz identyfikator DS z wyniku polecenia show call-home diagnostic-signature i uruchom następujące polecenie:

call-home diagnostic-signature deinstall

Przykład:

call-home diagnostic-signature deinstall 64224

Nowe podpisy są okresowo dodawane do narzędzia Diagnostyczne wyszukiwanie sygnatur na podstawie problemów często obserwowanych we wdrożeniach. TAC obecnie nie obsługuje żądań tworzenia nowych podpisów niestandardowych.

Aby zapewnić lepsze zarządzanie bramami Cisco IOS XE, zalecamy rejestrację i zarządzanie bramami za pośrednictwem Control Hub. Jest to konfiguracja opcjonalna. Po zarejestrowaniu możesz użyć opcji weryfikacji konfiguracji w Centrum sterowania, aby sprawdzić konfigurację bramy lokalnej i zidentyfikować wszelkie problemy z konfiguracją. Obecnie tę funkcjonalność obsługują jedynie łącza rejestracyjne.

Więcej informacji znajdziesz w następujących materiałach:

W tej sekcji opisano sposób konfiguracji urządzenia Cisco Unified Border Element (CUBE) jako bramy lokalnej dla usługi Webex Calling przy użyciu opartego na certyfikacie, wzajemnego łącza SIP TLS (mTLS). Pierwsza część dokumentu pokazuje, jak skonfigurować prostą bramkę PSTN. W tym przypadku wszystkie połączenia z PSTN są przekierowywane do Webex Calling, a wszystkie połączenia z Webex Calling są przekierowywane do PSTN. Rozwiązanie to przedstawiono na poniższym rysunku, a także ogólną konfigurację routingu połączeń, która zostanie zastosowana.

W tym projekcie zastosowano następujące główne konfiguracje:

-

najemcy klasy głosowej: Used aby utworzyć konfiguracje specyficzne dla danego pnia.

-

klasa głosu uri: Służy do klasyfikowania wiadomości SIP w celu wybrania nadawcy połączenia przychodzącego.

-

połączenie przychodzące dial-peer: Zapewnia obsługę przychodzących wiadomości SIP i ustala trasę wychodzącą przy użyciu grupy dial-peer.

-

grupa dial-peer: Definiuje partnerów wybierających połączenia wychodzące, używanych do kierowania połączeń przychodzących.

-

wychodzący dial-peer: Zapewnia obsługę wychodzących wiadomości SIP i kieruje je do wymaganego celu.

Łącząc lokalne rozwiązanie Cisco Unified Communications Manager z usługą Webex Calling, można użyć prostej konfiguracji bramy PSTN jako punktu wyjścia do zbudowania rozwiązania przedstawionego na poniższym schemacie. W tym przypadku Unified Communications Manager zapewnia scentralizowane kierowanie i obsługę wszystkich połączeń PSTN i Webex Calling.

W niniejszym dokumencie wykorzystano nazwy hostów, adresy IP i interfejsy przedstawione na poniższym rysunku. Dostępne są opcje adresowania publicznego lub prywatnego (za NAT). Rekordy DNS SRV są opcjonalne, chyba że równoważenie obciążenia odbywa się na wielu instancjach CUBE.

Aby dokończyć konfigurację bramy lokalnej, skorzystaj z instrukcji konfiguracji zamieszczonych w dalszej części dokumentu:

Konfiguracja bazowa

Pierwszym krokiem w przygotowaniu routera Cisco jako bramy lokalnej dla usługi Webex Calling jest utworzenie konfiguracji bazowej, która zabezpieczy platformę i nawiąże łączność.

-

Wszystkie wdrożenia bramy lokalnej opartej na certyfikatach wymagają oprogramowania Cisco IOS XE 17.9.1a lub nowszej wersji. Zalecany jest system Cisco IOS XE w wersji 17.12.2 lub nowszej. Zalecane wersje można znaleźć na stronie Cisco Software Research. Wyszukaj platformę i wybierz jedną z sugerowanych wersji.

-

Routery serii ISR4000 muszą być skonfigurowane przy użyciu licencji na technologię Unified Communications i Security.

-

Routery Catalyst Edge serii 8000 wyposażone w karty głosowe lub DSP wymagają licencji DNA Advantage. Routery bez kart głosowych lub procesorów DSP wymagają co najmniej licencji DNA Essentials.

-

W przypadku wymagań dużej przepustowości może być również wymagana licencja High Security (HSEC) i dodatkowe uprawnienie do przepustowości.

Więcej szczegółów znajdziesz w Kodach autoryzacyjnych.

-

-

Utwórz konfigurację bazową platformy zgodną z polityką Twojej firmy. W szczególności skonfiguruj i zweryfikuj następujące elementy:

-

NTP

-

Listy acl

-

Uwierzytelnianie użytkowników i zdalny dostęp

-

DNS

-

Routing IP

-

Adresy IP

-

-

Sieć obsługująca usługę Webex Calling musi używać adresu IPv4. Nazwy domeny FQDN (Fully Qualified Domain Names) lub adresy rekordów usług (SRV) bramy lokalnej skonfigurowane w Control Hub muszą być rozwiązywane na publiczny adres IPv4 w Internecie.

-

Wszystkie porty SIP i multimedialne na interfejsie bramy lokalnej skierowanym na platformę Webex muszą być dostępne z Internetu, bezpośrednio lub za pośrednictwem statycznego NAT. Pamiętaj o odpowiedniej aktualizacji zapory sieciowej.

-

Aby zainstalować podpisany certyfikat na bramie lokalnej, wykonaj poniższe szczegółowe kroki konfiguracji:

-

Certyfikat urządzenia musi zostać podpisany przez publiczny Urząd Certyfikacji (CA), szczegółowo opisany w Jakie główne urzędy certyfikacji są obsługiwane w przypadku połączeń z platformami audio i wideo Cisco Webex?.

-

Nazwa wspólna podmiotu certyfikatu (CN) lub jedna z alternatywnych nazw podmiotu (SAN) musi być taka sama, jak nazwa FQDN skonfigurowana w centrum sterowania. Na przykład:

-

Jeśli skonfigurowano łącze w Centrum sterowania Twojej organizacji, cube1.lgw.com:5061 jako FQDN bramy lokalnej, wówczas CN lub SAN w certyfikacie routera musi zawierać cube1.lgw.com.

-

Jeśli skonfigurowany port w Centrum sterowania Twojej organizacji zawiera adres SRV bramy lokalnej (bram) dostępnej z portu lgws.lgw.com, wówczas nazwa CN lub SAN w certyfikacie routera musi zawierać lgws.lgw.com. Rekordy rozpoznawane przez adres SRV (CNAME, Rekord lub Adres IP) są opcjonalne w sieci SAN.

-

Niezależnie od tego, czy dla łącza używasz nazwy FQDN czy SRV, adres kontaktowy dla wszystkich nowych dialogów SIP z Twojej bramy lokalnej musi używać nazwy skonfigurowanej w centrum sterowania.

-

-

Upewnij się, że certyfikaty są podpisane do użytku przez klienta i serwer.

-

-

Prześlij pakiet głównego urzędu certyfikacji Cisco do bramy lokalnej. Ten pakiet zawiera certyfikat główny CA służący do weryfikacji platformy Webex.

Konfiguracja

| 1 |

Upewnij się, że przypisałeś prawidłowe i routowalne adresy IP do wszystkich interfejsów warstwy 3, na przykład:

|

| 2 |

Chroń dane uwierzytelniające STUN na routerze, korzystając z szyfrowania symetrycznego. Skonfiguruj podstawowy klucz szyfrowania i typ szyfrowania w następujący sposób: |

| 3 |

Utwórz punkt zaufania szyfrowania z certyfikatem dla swojej domeny podpisanym przez obsługiwany Urząd Certyfikacji (CA). |

| 4 |

Podaj certyfikat pośredniczącego urzędu certyfikacji, aby uwierzytelnić certyfikat hosta. Wprowadź następujące polecenie exec lub configuration:

|

| 5 |

Zaimportuj podpisany certyfikat hosta, korzystając z następującego polecenia exec lub configuration:

|

| 6 |

Włącz wyłączność TLS1.2 i określ domyślny punkt zaufania, który będzie używany dla aplikacji głosowych, korzystając z następujących poleceń konfiguracyjnych:

|

| 7 |

Zainstaluj pakiet głównego urzędu certyfikacji Cisco, który obejmuje certyfikat IdenTrust Commercial Root CA 1 używany przez usługę Webex Calling. Użyj polecenia crypto pki trustpool import clean url url, aby pobrać pakiet głównego urzędu certyfikacji ze wskazanego adresu URL i wyczyścić bieżący zbiór zaufanych urzędów certyfikacji, a następnie zainstaluj nowy pakiet certyfikatów: Jeśli musisz użyć serwera proxy do uzyskania dostępu do Internetu za pomocą protokołu HTTPS, przed zaimportowaniem pakietu CA dodaj następującą konfigurację: ip http klient proxy serwer yourproxy.com port proxy 80 |

| 1 |

Utwórz łącze PSTN oparte na certyfikacie CUBE dla istniejącej lokalizacji w Control Hub. Aby uzyskać więcej informacji, zobacz Konfigurowanie łączy, grup tras i planów wybierania dla usługi Webex Calling. Zanotuj informacje dotyczące pnia podczas jego tworzenia. Szczegóły te, jak pokazano na poniższej ilustracji, są wykorzystywane w krokach konfiguracji opisanych w tym przewodniku.  |

| 2 |

Wprowadź następujące polecenia, aby skonfigurować CUBE jako lokalną bramkę wywołującą Webex: Oto wyjaśnienie pól konfiguracji:

Włącza funkcje Cisco Unified Border Element (CUBE) na platformie. zezwól na połączenia SIP-SIPWłącz podstawową funkcjonalność agenta użytkownika SIP CUBE. Aby uzyskać więcej informacji, zobacz Zezwalaj na połączenia. Domyślnie transmisja faksów T.38 jest włączona. Aby uzyskać więcej informacji, zobacz protokół faksowy t38 (usługa głosowa). Włącza globalnie STUN (Session Traversal of UDP through NAT). Te globalne polecenia stun są wymagane wyłącznie w przypadku wdrażania bramy lokalnej za NAT.

Aby uzyskać więcej informacji, zobacz stun flowdata agent-idi stun flowdata shared-secret. asymetryczny ładunek pełnyKonfiguruje obsługę asymetrycznego ładunku SIP zarówno dla ładunków DTMF, jak i dynamicznych ładunków kodeków. Więcej informacji na temat tego polecenia znajdziesz w asymmetric payload. wymuszona wczesna ofertaZmusza bramę lokalną do wysłania informacji SDP w początkowej wiadomości INVITE zamiast oczekiwania na potwierdzenie od sąsiedniego urządzenia. Więcej informacji na temat tego polecenia znajdziesz w early-offer. profile SIP przychodząceUmożliwia CUBE korzystanie z profili SIP w celu modyfikowania wiadomości w momencie ich otrzymania. Profile są stosowane za pośrednictwem dial-peerów lub dzierżawców. |

| 3 |

Skonfiguruj kodek klasy głosowej 100, zezwalając na używanie tylko kodeków G.711 dla wszystkich łączy. To proste podejście sprawdzi się w większości zastosowań. W razie potrzeby dodaj do listy dodatkowe typy kodeków obsługiwane przez system źródłowy i docelowy. Bardziej złożone rozwiązania obejmujące transkodowanie przy użyciu modułów DSP są obsługiwane, ale nie zostały uwzględnione w tym przewodniku. Oto wyjaśnienie pól konfiguracji: kodek klasy głosowej 100Służy do zezwalania wyłącznie na preferowane kodeki dla połączeń SIP. Aby uzyskać więcej informacji, zobacz kodek klasy głosowej. |

| 4 |

Skonfiguruj klasę głosową stun-usage 100, aby włączyć ICE na łączu połączeń Webex. (Ten krok nie dotyczy rozwiązania Webex dla instytucji rządowych) Oto wyjaśnienie pól konfiguracji: użycie paraliżu ice liteSłuży do włączania ICE-Lite dla wszystkich użytkowników korzystających z usługi Webex Calling, aby umożliwić optymalizację multimediów, kiedy tylko jest to możliwe. Aby uzyskać więcej informacji, zobacz klasa głosu stun usage i stun usage ice lite. Poleceniestun usage firewall-traversal flowdatajest wymagane tylko w przypadku wdrażania bramy lokalnej za NAT. Jeśli to możliwe, negocjuje się optymalizację mediów. Jeśli połączenie wymaga skorzystania z usług multimedialnych w chmurze, np. nagrywania, nie można zoptymalizować multimediów. |

| 5 |

Skonfiguruj zasady szyfrowania multimediów dla ruchu Webex. (Ten krok nie dotyczy rozwiązania Webex dla instytucji rządowych) Oto wyjaśnienie pól konfiguracji: klasa głosowa srtp-crypto 100Określa SHA1_80 jako jedyny szyfr SRTP oferowany przez CUBE w SDP w wiadomościach ofert i odpowiedzi. Usługa Webex Calling obsługuje wyłącznie algorytm SHA1_80. Aby uzyskać więcej informacji, zobacz voice class srtp-crypto. |

| 6 |

Skonfiguruj szyfry GCM zgodne ze standardem FIPS (Ten krok dotyczy tylko rozwiązania Webex dla instytucji rządowych). Oto wyjaśnienie pól konfiguracji: klasa głosowa srtp-crypto 100Określa GCM jako zestaw szyfrów oferowany przez CUBE. Skonfigurowanie szyfrów GCM dla bramy lokalnej dla rozwiązania Webex for Government jest obowiązkowe. |

| 7 |

Skonfiguruj wzorzec umożliwiający jednoznaczną identyfikację połączeń do łącza bramy lokalnej na podstawie docelowej nazwy FQDN lub SRV: Oto wyjaśnienie pól konfiguracji: klasa głosowa uri 100 sipDefiniuje wzorzec dopasowujący przychodzące zaproszenie SIP do przychodzącego połączenia międzymiastowego. Wprowadzając ten wzorzec, należy użyć pełnej nazwy domeny (FQDN) lub nazwy SRV skonfigurowanej w Centrum sterowania dla danego łącza. Podczas konfigurowania łączy opartych na certyfikatach należy używać adresu krawędziowego Webex Calling opartego na SRV na bramie lokalnej. |

| 8 |

Konfiguruj profile manipulacji wiadomościami SIP. Jeśli brama jest skonfigurowana z publicznym adresem IP, skonfiguruj profil w następujący sposób lub pomiń następny krok, jeśli używasz NAT. W tym przykładzie cube1.lgw.com to nazwa FQDN skonfigurowana dla bramy lokalnej: Oto wyjaśnienie pól konfiguracji: zasady 10 i 20Aby umożliwić usłudze Webex uwierzytelnianie wiadomości z lokalnej bramy, nagłówek „Contact” w żądaniach i odpowiedziach SIP musi zawierać wartość udostępnioną dla łącza w Centrum sterowania. Będzie to albo nazwa FQDN pojedynczego hosta, albo nazwa SRV używana dla klastra urządzeń. |

| 9 |

Jeśli brama jest skonfigurowana z prywatnym adresem IP za statycznym NAT-em, skonfiguruj profile SIP przychodzące i wychodzące w następujący sposób. W tym przykładzie cube1.lgw.com to nazwa FQDN skonfigurowana dla bramy lokalnej, „10.80.13.12” to adres IP interfejsu skierowanego do usługi Webex Calling, a „192.65.79.20” to publiczny adres IP NAT. Profile SIP dla wiadomości wychodzących do Webex Calling

Oto wyjaśnienie pól konfiguracji: zasady 10 i 20Aby umożliwić usłudze Webex uwierzytelnianie wiadomości z lokalnej bramy, nagłówek „Contact” w żądaniach i odpowiedziach SIP musi zawierać wartość przygotowaną dla łącza głównego w Control Hub. Będzie to albo nazwa FQDN pojedynczego hosta, albo nazwa SRV używana dla klastra urządzeń. zasady 30 do 81Konwertuj prywatne odniesienia adresowe na zewnętrzny adres publiczny witryny, umożliwiając Webex prawidłową interpretację i kierowanie kolejnych wiadomości. Profil SIP dla wiadomości przychodzących z usługi Webex CallingOto wyjaśnienie pól konfiguracji: zasady od 10 do 80Konwertuj odniesienia do adresów publicznych na skonfigurowany adres prywatny, umożliwiając CUBE przetwarzanie wiadomości z Webex. Aby uzyskać więcej informacji, zobacz voice class sip-profiles. Dostawca usług PSTN w Stanach Zjednoczonych lub Kanadzie może zaoferować weryfikację identyfikatora dzwoniącego w przypadku połączeń spamowych i oszukańczych, z dodatkową konfiguracją opisaną w artykule Sygnalizacja połączeń spamowych lub oszukańczych w usłudze Webex Calling. |

| 10 |

Skonfiguruj opcję SIP keepalive z profilem modyfikacji nagłówka.

|

| 11 |

Skonfiguruj łącze połączeń Webex: |

Po utworzeniu łącza do usługi Webex Calling opisanego powyżej należy użyć następującej konfiguracji, aby utworzyć niezaszyfrowane łącze do dostawcy PSTN opartego na protokole SIP:

Jeśli Twój dostawca usług oferuje bezpieczne łącze PSTN, możesz zastosować podobną konfigurację, jak opisana powyżej dla łącza Webex Calling. CUBE obsługuje bezpieczne kierowanie połączeń.

Jeśli używasz TDM / Łącze ISDN PSTN, przejdź do następnej sekcji Konfigurowanie bramy lokalnej z łączem TDM PSTN.

Aby skonfigurować interfejsy TDM dla odcinków połączeń PSTN na bramkach Cisco TDM-SIP, zapoznaj się z tematem Konfigurowanie ISDN PRI.

| 1 |

Skonfiguruj następujący identyfikator URI klasy głosowej, aby identyfikować połączenia przychodzące z łącza PSTN: Oto wyjaśnienie pól konfiguracji: klasa głosowa uri 200 sipDefiniuje wzorzec dopasowujący przychodzące zaproszenie SIP do przychodzącego połączenia międzymiastowego. Wprowadzając ten wzór, użyj adresu IP swojej bramy IP PSTN. Aby uzyskać więcej informacji, zobacz voice class uri. |

| 2 |

Skonfiguruj następujący serwer wybierania IP PSTN: Oto wyjaśnienie pól konfiguracji: Definiuje partnera dial-peer VoIP ze znacznikiem 200 i podaje zrozumiały opis ułatwiający zarządzanie i rozwiązywanie problemów. Aby uzyskać więcej informacji, zobacz dial-peer głos. wzorzec-docelowy BAD.BADPrzy kierowaniu połączeń wychodzących za pomocą grupy dial-peer wymagany jest wzorzec docelowy. W tym przypadku można użyć dowolnego prawidłowego wzorca docelowego. Aby uzyskać więcej informacji, zobacz wzorzec-docelowy (interfejs). protokół sesji SIPv2Określa, że ten użytkownik dial-peer obsługuje etapy połączeń SIP. Aby uzyskać więcej informacji, zobacz protokół sesji (połączenie wybierane). cel sesji ipv4: 192.168.80.13Określa adres docelowy dla połączeń kierowanych do dostawcy PSTN. Może to być adres IP lub nazwa hosta DNS. Aby uzyskać więcej informacji, zobacz cel sesji (kombinator wybierania VoIP). przychodzący URI przez 200Określa klasę głosu używaną do dopasowywania połączeń przychodzących do tego partnera dial-up przy użyciu nagłówka URI INVITE VIA. Aby uzyskać więcej informacji, zobacz adres przychodzący. klasa głosowa sip asserted-id pai

(Opcjonalnie) Włącza przetwarzanie nagłówka P-Asserted-Identity i kontroluje sposób jego wykorzystania w przypadku łącza PSTN. Jeżeli użyto tego polecenia, w nagłówkach From i P-Asserted-Identity użyto tożsamości strony dzwoniącej dostarczonej przez przychodzącego partnera dial-up. Jeśli to polecenie nie zostanie użyte, w nagłówkach From i Remote-Party-ID wychodzących używana jest tożsamość strony dzwoniącej dostarczona przez osobę dzwoniącą. Aby uzyskać więcej informacji, zobacz voice-class sip asserted-id. powiąż źródło-interfejs sterujący GigabitEthernet0/0/0

Konfiguruje interfejs źródłowy i powiązany adres IP dla wiadomości wysyłanych do PSTN. Aby uzyskać więcej informacji, zobacz bind. powiąż interfejs źródłowy multimediów GigabitEthernet0/0/0Konfiguruje interfejs źródłowy i powiązany adres IP dla multimediów wysyłanych do PSTN. Aby uzyskać więcej informacji, zobacz bind. kodek klasy głosowej 100Konfiguruje dial-peera do używania wspólnej listy filtrów kodeków 100. Aby uzyskać więcej informacji, zobacz kodek klasy głosowej. przekaźnik dtmf rtp-nteDefiniuje RTP-NTE (RFC2833) jako zdolność DTMF oczekiwaną na odcinku wywołania. Aby uzyskać więcej informacji, zobacz Przekaźnik DTMF (Voice over IP). bez vaduWyłącza wykrywanie aktywności głosowej. Aby uzyskać więcej informacji, zobacz vad (dial peer). |

| 3 |

Jeśli konfigurujesz bramkę lokalną tak, aby kierowała połączenia wyłącznie między usługą Webex Calling a siecią PSTN, dodaj następującą konfigurację kierowania połączeń. Jeśli konfigurujesz bramę lokalną za pomocą platformy Unified Communications Manager, przejdź do następnej sekcji. |

Po utworzeniu łącza do usługi Webex Calling należy użyć następującej konfiguracji, aby utworzyć łącze TDM dla usługi PSTN z routingiem połączeń w pętli zwrotnej, co umożliwi optymalizację multimediów na odcinku połączenia Webex.

Jeśli nie potrzebujesz optymalizacji multimediów IP, wykonaj czynności konfiguracyjne dla łącza SIP PSTN. Zamiast portu głosowego i urządzenia do wybierania numerów POTS należy używać urządzenia do wybierania numerów PSTN VoIP.

| 1 |

Konfiguracja pętli zwrotnej dial-peer wykorzystuje grupy dial-peer i znaczniki routingu połączeń, aby zapewnić prawidłowe przekazywanie połączeń między Webex a PSTN, bez tworzenia pętli routingu połączeń. Skonfiguruj następujące reguły tłumaczenia, które będą używane do dodawania i usuwania tagów routingu połączeń: Oto wyjaśnienie pól konfiguracji: reguła tłumaczenia głosuUżywa wyrażeń regularnych zdefiniowanych w regułach w celu dodawania lub usuwania tagów routingu połączeń. Cyfry ponaddekadowe („A”) służą do łatwiejszego rozwiązywania problemów. W tej konfiguracji znacznik dodany przez translation-profile 100 służy do kierowania połączeń z Webex Calling do PSTN za pośrednictwem pętli zwrotnej. Podobnie, tag dodany przez translation-profile 200 jest używany do kierowania połączeń z PSTN do Webex Calling. Profile tłumaczeniowe 11 i 12 usuwają te znaczniki przed dostarczeniem połączeń odpowiednio do łączy Webex i PSTN. W tym przykładzie przyjęto założenie, że wybrane numery z usługi Webex Calling są prezentowane w +E.164 format. Zasada 100 usuwa wiodące + aby zachować ważny numer telefonu. Następnie, po usunięciu znacznika, Reguła 12 dodaje cyfrę(y) numeru routingu krajowego lub międzynarodowego. Użyj cyfr odpowiadających Twojemu lokalnemu planowi wybierania numerów ISDN. Jeśli usługa Webex Calling prezentuje numery w formacie krajowym, dostosuj reguły 100 i 12, aby po prostu dodać lub usunąć odpowiednio znacznik routingu. Aby uzyskać więcej informacji, zobacz voice translation-profile i voice translation-rule. |

| 2 |

Skonfiguruj porty interfejsu głosowego TDM zgodnie z wymaganiami używanego typu łącza i protokołu. Aby uzyskać więcej informacji, zobacz Konfigurowanie ISDN PRI. Na przykład podstawowa konfiguracja interfejsu ISDN o prędkości podstawowej zainstalowanego w gnieździe NIM 2 urządzenia może obejmować następujące elementy: |

| 3 |

Skonfiguruj następujący serwer TDM PSTN dial-peer: Oto wyjaśnienie pól konfiguracji: Definiuje partnera dial-peer VoIP o znaczniku 200 i podaje zrozumiały opis ułatwiający zarządzanie i rozwiązywanie problemów. Aby uzyskać więcej informacji, zobacz dial-peer voice. wzorzec-docelowy BAD.BADPrzy kierowaniu połączeń wychodzących za pomocą grupy dial-peer wymagany jest wzorzec docelowy. W tym przypadku można użyć dowolnego prawidłowego wzorca docelowego. Aby uzyskać więcej informacji, zobacz destination-pattern (interface). profil tłumaczenia przychodzący 200Przypisuje profil tłumaczenia, który doda znacznik routingu połączeń do numeru przychodzącego. bezpośrednie wybieranie numeruPrzekierowuje połączenie bez podawania dodatkowego sygnału wybierania. Aby uzyskać więcej informacji, zobacz direct-inward-dial. port 0/2/0:15Fizyczny port głosowy powiązany z tym dial-peerem. |

| 4 |

Aby umożliwić optymalizację multimediów ścieżek IP dla bram lokalnych z przepływami połączeń TDM-IP, można zmodyfikować routing połączeń, wprowadzając zestaw wewnętrznych pętli zwrotnych między łączami Webex Calling i PSTN. Skonfiguruj następujące pętle zwrotne komutujące się między komputerami. W tym przypadku wszystkie połączenia przychodzące będą początkowo kierowane do dial-peer 10, a stamtąd do dial-peer 11 lub 12, w zależności od zastosowanego znacznika routingu. Po usunięciu znacznika routingu połączenia będą kierowane do łącza wychodzącego przy użyciu grup Dial-Peer. Oto wyjaśnienie pól konfiguracji: Definiuje partnera dial-peer VoIP i podaje zrozumiały opis ułatwiający zarządzanie i rozwiązywanie problemów. Aby uzyskać więcej informacji, zobacz dial-peer voice. profil tłumaczenia przychodzący 11Stosuje zdefiniowany wcześniej profil tłumaczenia w celu usunięcia znacznika routingu połączeń przed przekazaniem do łącza wychodzącego. wzorzec-docelowy BAD.BADPrzy kierowaniu połączeń wychodzących za pomocą grupy dial-peer wymagany jest wzorzec docelowy. Aby uzyskać więcej informacji, zobacz destination-pattern (interface). protokół sesji SIPv2Określa, że ten użytkownik dial-peer obsługuje etapy połączeń SIP. Aby uzyskać więcej informacji, zobacz protokół sesji (połączenie wybierane). cel sesji ipv4: 192.168.80.14Określa adres interfejsu routera lokalnego jako cel wywołania pętli zwrotnej. Aby uzyskać więcej informacji, zobacz cel sesji (komputer obsługujący wybieranie VoIP). powiąż źródło-interfejs sterujący GigabitEthernet0/0/0Konfiguruje interfejs źródłowy i powiązany adres IP dla wiadomości wysyłanych poprzez pętlę zwrotną. Aby uzyskać więcej informacji, zobacz bind. powiąż interfejs źródłowy multimediów GigabitEthernet0/0/0Konfiguruje interfejs źródłowy i powiązany adres IP dla multimediów przesyłanych przez pętlę zwrotną. Aby uzyskać więcej informacji, zobacz bind. przekaźnik dtmf rtp-nteDefiniuje RTP-NTE (RFC2833) jako zdolność DTMF oczekiwaną na odcinku wywołania. Aby uzyskać więcej informacji, zobacz Przekaźnik DTMF (Voice over IP). kodek g711alaw Wymusza używanie standardu G.711 we wszystkich połączeniach PSTN. Wybierz opcję a-law lub u-law, aby dopasować ją do metody kompresji używanej przez Twoją usługę ISDN. bez vaduWyłącza wykrywanie aktywności głosowej. Aby uzyskać więcej informacji, zobacz vad (dial peer). |

| 5 |

Dodaj następującą konfigurację routingu połączeń: Na tym kończy się konfiguracja bramy lokalnej. Jeśli konfigurujesz funkcje CUBE po raz pierwszy, zapisz konfigurację i ponownie załaduj platformę.

|

Konfigurację połączeń PSTN-Webex opisaną w poprzednich sekcjach można zmodyfikować w celu uwzględnienia dodatkowych łączy do klastra Cisco Unified Communications Manager (UCM). W tym przypadku wszystkie połączenia są kierowane przez Unified CM. Połączenia z UCM na porcie 5060 są kierowane do PSTN, a połączenia z portu 5065 są kierowane do Webex Calling. Aby uwzględnić ten scenariusz wywołania, można dodać następujące konfiguracje przyrostowe.

| 1 |

Skonfiguruj następujące identyfikatory URI klas głosowych: |

| 2 |

Skonfiguruj następujące rekordy DNS, aby określić routing SRV do hostów Unified CM: System iOS XE wykorzystuje te rekordy do lokalnego określania docelowych hostów i portów UCM. Dzięki tej konfiguracji nie ma potrzeby konfigurowania rekordów w systemie DNS. Jeśli wolisz używać swojego serwera DNS, wówczas te lokalne konfiguracje nie są wymagane. Oto wyjaśnienie pól konfiguracji: Poniższe polecenie tworzy rekord zasobu DNS SRV. Utwórz rekord dla każdego hosta i łącza UCM: host IP _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Nazwa rekordu zasobu SRV 2: Priorytet rekordu zasobu SRV 1: Waga rekordu zasobu SRV 5060: Numer portu, który ma być używany dla hosta docelowego w tym rekordzie zasobu ucmsub5.mydomain.com: Docelowy host rekordu zasobu Aby ustalić nazwy hostów docelowych rekordów zasobów, utwórz lokalne rekordy DNS A. Na przykład: host ip ucmsub5.mydomain.com 192.168.80.65 host IP: Tworzy rekord w lokalnej bazie danych IOS XE. ucmsub5.mydomain.com: Nazwa hosta rekordu A. 192.168.80.65: Adres IP hosta. Utwórz rekordy zasobów SRV i rekordy A odzwierciedlające środowisko UCM i preferowaną strategię dystrybucji połączeń. |

| 3 |

Skonfiguruj następujące urządzenia dial-peer: |

| 4 |

Dodaj routing połączeń, używając następujących konfiguracji: |

Sygnatury diagnostyczne (DS) proaktywnie wykrywają często obserwowane problemy w bramie lokalnej Cisco IOS XE i generują powiadomienia e-mail, syslog lub komunikaty terminalowe o zdarzeniu. Można również zainstalować DS, aby zautomatyzować zbieranie danych diagnostycznych i przesłać zebrane dane do obudowy Cisco TAC, aby skrócić czas rozwiązywania problemów.

Sygnatury diagnostyczne (DS) to pliki XML zawierające informacje o zdarzeniach wyzwalających problemy i akcjach służących informowaniu, rozwiązywaniu problemów i rozwiązywaniu problemów. Użyj komunikatów syslog, zdarzeń SNMP i okresowego monitorowania określonych wyjść polecenia show, aby zdefiniować logikę wykrywania problemów. Typy akcji obejmują:

-

Zbieranie danych wyjściowych polecenia show

-

Generowanie skonsolidowanego pliku dziennika

-

Przesyłanie pliku do lokalizacji sieciowej podanej przez użytkownika, takiej jak HTTPS, SCP, serwer FTP

Inżynierowie TAC tworzą pliki DS i podpisują je cyfrowo w celu ochrony integralności. Każdy plik DS ma unikatowy identyfikator numeryczny przypisany przez system. Narzędzie do wyszukiwania sygnaturdiagnostycznych ( DSLT ) jest pojedynczym źródłem umożliwiającym znalezienie odpowiednich sygnatur do monitorowania i rozwiązywania różnych problemów.

Przed rozpoczęciem:

-

Nie należy edytować pliku DS pobranego z dslt. Modyfikowane pliki nie powiodły się z powodu błędu sprawdzania integralności.

-

Serwer SMTP (Simple Mail Transfer Protocol), który jest wymagany do wysyłania powiadomień e-mail przez bramę lokalną.

-

Upewnij się, że na bramie lokalnej jest uruchomiony system IOS XE 17.6.1 lub nowszy, jeśli chcesz używać bezpiecznego serwera SMTP do obsługi powiadomień e-mail.

Wymagania wstępne

Brama lokalna z systemem IOS XE 17.6.1 lub nowszym

-

Podpisy diagnostyczne są domyślnie włączone.

-

Skonfiguruj bezpieczny serwer poczty e-mail używany do wysyłania proaktywnych powiadomień, jeśli na urządzeniu jest uruchomiony system IOS XE 17.6.1 lub nowszy.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Skonfiguruj zmienną ds_email środowiskową z adresem e-mail administratora, który chcesz powiadomić.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Instalowanie sygnatur diagnostycznych na potrzeby proaktywnego monitorowania

Monitorowanie wysokiego wykorzystania procesora

Ten DS śledzi 5-sekundowe wykorzystanie procesora przy użyciu identyfikatora SNMP OID 1.3.6.1.4.1.9.2.1.56. Gdy wykorzystanie osiągnie 75% lub więcej, wyłącza wszystkie debugowanie i odinstalowuje wszystkie sygnatury diagnostyczne instalowane w bramie lokalnej. Wykonaj poniższe czynności, aby zainstalować podpis.

-

Upewnij się, że protokół SNMP został włączony za pomocą polecenia show snmp. Jeśli protokół SNMP nie jest włączony, należy skonfigurować polecenie snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Pobierz aplikację DS 64224, korzystając z następujących opcji rozwijanych w narzędziu Diagnostic Signatures Lookup Tool:

copy ftp://username:password@/DS_64224.xml bootflash:Nazwa pola

Wartość pola

Platforma

Oprogramowanie Cisco 4300, 4400 ISR Series lub Catalyst 8000V Edge

Produkt

CUBE Enterprise w rozwiązaniu Webex Calling

Zakres problemu

Wydajność

Typ problemu

Wysokie wykorzystanie procesora dzięki powiadomieniom e-mail

-

Skopiuj plik XML DS do programu Flash bramy lokalnej.

copy ftp://username:password@/DS_64224.xml bootflash:Poniższy przykład przedstawia kopiowanie pliku z serwera FTP do bramy lokalnej.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Zainstaluj plik DS XML w bramie lokalnej.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Użyj polecenia pokaż podpis diagnostyczny domu, aby sprawdzić, czy podpis został pomyślnie zainstalowany. Kolumna stanu musi mieć wartość "zarejestrowany".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comPobierz DSes:

Identyfikator DS

Nazwa DS

Rewizja

Stan

Ostatnia aktualizacja (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Zarejestrowano

2020-11-07 22:05:33

Po wyzwoleniu ten podpis odinstalowuje wszystkie uruchomione systemy diagnostyczne, w tym samego siebie. W razie potrzeby należy ponownie zainstalować serwer DS 64224, aby kontynuować monitorowanie wysokiego wykorzystania procesora w bramie lokalnej.

Monitorowanie nieprawidłowego połączenia rozłącza się

Ten serwer DS co 10 minut wykrywa nieprawidłowe rozłączenia połączeń z błędami SIP 403, 488 i 503. Jeśli liczba błędów wzrośnie o co najmniej 5 w porównaniu z ostatnim odpytywaniem, generuje on dziennik systemowy i powiadomienie e-mail. Aby zainstalować sygnaturę, wykonaj poniższe kroki.

-

Upewnij się, że protokół SNMP jest włączony za pomocą polecenia show snmp. Jeśli protokół SNMP nie jest włączony, skonfiguruj polecenie snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Pobierz serwer DS 65221, korzystając z następujących opcji w narzędziu Diagnostic Signatures Lookup Tool:

Nazwa pola

Wartość pola

Platforma

Oprogramowanie Cisco 4300, 4400 ISR Series lub Catalyst 8000V Edge

Produkt

CUBE Enterprise w rozwiązaniu Webex Calling

Zakres problemu

Wydajność

Typ problemu

Wykrywanie nieprawidłowego rozłączenia połączenia SIP z powiadomieniem e-mail i Syslog.

-

Skopiuj plik DS XML do bramy lokalnej.

copy ftp://username:password@/DS_65221.xml bootflash: -

Zainstaluj plik DS XML w bramie lokalnej.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Użyj polecenia show call-home diagnostic-signature, aby sprawdzić, czy podpis został pomyślnie zainstalowany. Kolumna stanu powinna mieć wartość „zarejestrowany”.

Zainstaluj sygnatury diagnostyczne, aby rozwiązać problem

Można również użyć sygnatur diagnostycznych (DS), aby szybko rozwiązać problemy. Inżynierowie Cisco TAC stworzyli kilka podpisów, które umożliwiają niezbędne debugowanie, które są wymagane do rozwiązania danego problemu, wykrycia wystąpienia problemu, zebrania odpowiedniego zestawu danych diagnostycznych i automatycznego przesłania danych do sprawy Cisco TAC. Eliminuje to potrzebę ręcznego sprawdzania występowania problemu i znacznie ułatwia rozwiązywanie sporadycznych i przejściowych problemów.

Za pomocą narzędzia Diagnostyczne wyszukiwanie podpisów można znaleźć odpowiednie podpisy i zainstalować je w celu samodzielnego rozwiązania danego problemu lub można zainstalować podpis zalecany przez inżyniera TAC w ramach zaangażowania pomocy technicznej.

Oto przykład, jak znaleźć i zainstalować DS, aby wykryć wystąpienie "%VOICE_IEC-3-GW: CCAPI: Błąd wewnętrzny (próg skoku wywołania): IEC=1.1.181.1.29.0" syslog i zautomatyzuj zbieranie danych diagnostycznych, wykonując następujące czynności:

Skonfiguruj inną zmienną środowiskową DS ds_fsurl_prefixjako ścieżkę do serwera plików Cisco TAC (cxd.cisco.com), aby przesłać dane diagnostyczne. Nazwa użytkownika w ścieżce pliku to numer zgłoszenia, a hasło to token przesyłania pliku, który można pobrać z Menedżera zgłoszeń pomocy technicznej, jak pokazano poniżej. Token przesyłania pliku można wygenerować w sekcji Załączniki Menedżera zgłoszeń pomocy technicznej, w razie potrzeby.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endPrzykład:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"-