- Početak

- /

- Članak

Konfigurisanje jedinstvenog kontrolnog čvorišta za prijavljivanje sa oktom

U ovom članku

U ovom članku Povratne informacije?

Povratne informacije?Možete da konfigurišete integraciju jedinstvenog prijavljivanja (SSO) između kontrolnog čvorišta i primene koja koristi Oktu kao dobavljača identiteta (IdP).

Jedno prijavljivanje i kontrolno čvorište

Jedinstveno prijavljivanje (SSO) je proces sesije ili potvrde identiteta korisnika koji omogućava korisniku da obezbedi akreditive za pristup jednoj ili više aplikacija. Proces daje potvrdu identiteta korisnicima za sve aplikacije kojima su data prava. Ona eliminiše dodatna odziva kada korisnici zamene aplikacije tokom određene sesije.

Protokol Federacije bezbednosnih oznaka (SAML 2.0) koristi se za obezbeđivanje SSO potvrde identiteta između Webex cloud-a i dobavljača identiteta (IdP).

Profili

Webex aplikacija podržava samo SSO profil Veb pregledača. U SSO profilu Veb pregledača, Webex Aplikacija podržava sledeće poveze:

-

SP inicirala post -> POST binding

-

SP pokrenuo REDIRECT -> POST binding

ID format imena

SAML 2.0 protokol podržava nekoliko NameID formata za komunikaciju o određenom korisniku. Webex aplikacija podržava sledeće ID formate imena.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

U metapodacima koje učitavate iz IdP-a, prva stavka je konfigurisana za korišćenje u webexu .

Integrisanje kontrolnog čvorišta sa Oktom

Vodiči za konfiguraciju prikazuju određeni primer za SSO integraciju, ali ne obezbeđuju iscrpnu konfiguraciju za sve mogućnosti. Na primer, koraci integracije su nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumentovani. Ostali formati kao što urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress će raditi za SSO integraciju, ali su izvan okvira naše dokumentacije.

Podesite ovu integraciju za korisnike u Vašoj Webex organizaciji (uključujući Webex App, Webex meetingsi druge usluge administrirane u kontrolnom čvorištu). Ako je Vaša Webex lokacija integrisana u kontrolno čvorište , Webex lokacija nasleđuje upravljanje korisnicima. Ako ne možete da pristupite Webex sastancima na ovaj način, a njime se ne upravlja u kontrolnom čvorištu, morate da uradite posebnu integraciju da biste omogućili SSO za Webex sastanke.

Pre nego što počneš

-

IdP-ovi za SSO i Control Hub moraju da se usaglase sa SAML 2.0 specifikacijama. Osim toga, dobavljači identiteta moraju biti konfigurisani na sledeći način:

Vebek podržava samo tokove koje je pokrenuo provajder usluga (SP). To znači da korisnici moraju započeti svoje sesije sa Vebek sajta. Ovo osigurava da je autentifikacija pravilno usmerena preko Vebek platforme.

Preuzimanje Webex metapodataka na lokalni sistem

| 1 |

Prijavite se u kontrolno čvorište. |

| 2 |

Idi na . |

| 3 |

Idite na karticu provajdera identiteta i kliknite na dugme Aktiviraj DZS. |

| 4 |

Izaberite IdP. |

| 5 |

Odaberite tip certifikata za vašu organizaciju:

Sidra pouzdanosti su javni ključevi koji deluju kao autoritet za verifikaciju certifikata digitalnog potpisa. Za više informacija pogledajte IDP dokumentaciju. |

| 6 |

Preuzmite datoteku metapodataka. Ime datoteke Vebek metapodataka je idb-meta-<org-ID>-SP.xml. |

Konfigurisanje okta za Webex usluge

Kada podesite aplikaciju Cisco Vebek na Okta admin portalu, konfigurišite podrazumevanu ikonu aplikacije da ostane skrivena. Da biste to uradili, idite na aplikacije i označite Ne prikazujte ikonu aplikacije korisnicima i Ne prikazujte ikonu aplikacije u aplikaciji Okta Mobile.

| 1 |

Prijavite se na Okta Tenant ( |

| 2 |

Potražite

|

| 3 |

Kliknite na dugme Sledeći, a zatim kliknite na dugme SAML 2.0. |

| 4 |

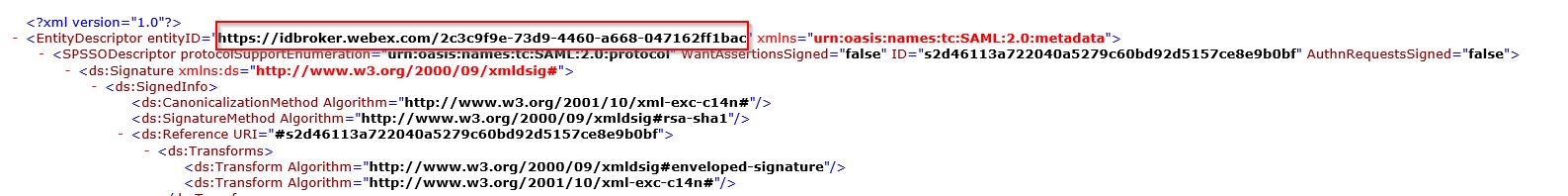

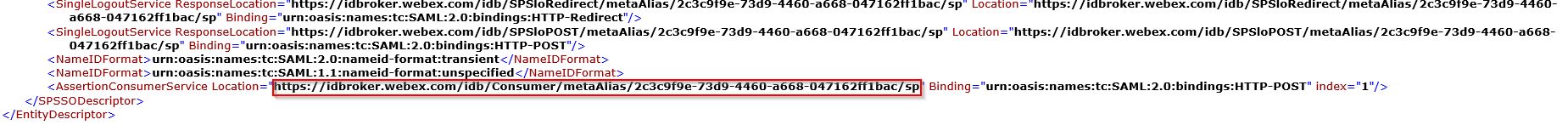

U pregledaču otvorite datoteku metapodataka koju ste preuzeli iz kontrolnog čvorišta. Kopirajte URL adrese za ID entiteta (na vrhu datoteke) i lokaciju assertionConsumerService (na dnu datoteke).

|

| 5 |

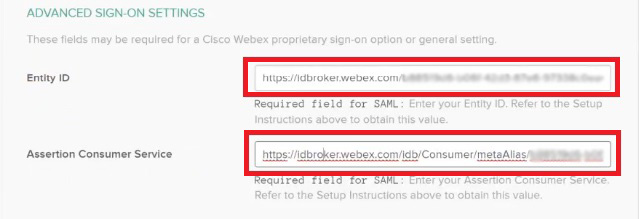

Na kartici Cisco Webex u okti pomerite se do stavke Više opcija za postavke , a zatim nalepite vrednosti ID-a entiteta i usluge potrošača za tvrdnju koje ste kopirali iz datoteke metapodataka kontrolnog čvorišta, a zatim sačuvajte promene.

|

| 6 |

Kliknite na dugme Prijavite se, a zatim preuzmite datoteku metapodataka Okta. Uvezete ovu datoteku nazad u instancu Control Hub-a. Da biste korisnicima omogućili pristup njihovom specifičnom Vebek sajtu, možete kreirati prilagođenu aplikaciju u Okti. Postavite veb vezu koja usmerava korisnike na njihov jedinstveni URL veb sajta. Uverite se da podesite postavke vidljivosti aplikacije u Okta tako da je ova ikona prilagođene aplikacije vidljiva korisnicima.

|

| 7 |

Izaberite stavku Dodele , odaberite sve korisnike i sve relevantne grupe koje želite da povežete sa aplikacijama i uslugama kojima se upravlja u kontrolnom čvorištu, izaberite stavku Dodeli, a zatim kliknite na dugme Gotovo. Možete dodeliti korisnika ili grupu. Ne preskačite ovaj korak; U suprotnom, vaša kontrolna integracija čvorišta i Okta neće funkcionisati. |

Uvoz IdP metapodataka i omogućavanje jedinstvenog prijavljivanja nakon testa

Kada izvezete Webex metapodatke, konfigurišete IdP i preuzmete IdP metapodatke u lokalni sistem, spremni ste da ga uvezete u Webex organizaciju iz kontrolnog čvorišta.

Pre nego što počneš

Nemojte testirati SSO integraciju iz interfejsa dobavljača identiteta (IdP). Mi podržavamo samo tokove koje je pokrenuo dobavljač usluga (SP) tako da za ovu integraciju morate da koristite SSO test kontrolnog čvorišta.

| 1 |

Odaberite jednu:

|

| 2 |

Na stranici Uvoz IdP metapodataka, ili prevucite i ispustite IdP datoteku metapodataka na stranicu ili koristite opciju pretraživača datoteka da pronađete i otpremite datoteku metapodataka. Kliknite na dugme Dalje.

Trebalo bi da koristite bezbedniju opciju, ako možete. Ovo je moguće samo ako je vaš IDP koristio javni CA za potpisivanje metapodataka. U svim ostalim slučajevima morate da koristite opciju "Manje bezbedno ". To uključuje ako metapodaci nisu potpisani, samopotpisani ili potpisani od strane privatnog CA. Okta ne potpisuje metapodatke, tako da morate odabrati Manje bezbedne za Okta SSO integraciju. |

| 3 |

Izaberite Test DZS podešavanje, a kada se otvori nova kartica pretraživača, potvrdite autentičnost sa IdP-om prijavljivanjem. Ako dobijete grešku u potvrdi identiteta, možda postoji problem sa akreditivima. Proverite korisničko ime i lozinku i pokušajte ponovo. Greška webex aplikacije obično znači problem sa SSO instalacijom. U tom slučaju, ponovo hodajte kroz korake, posebno korake u kojima kopirate i lepite metapodatke kontrolnog čvorišta u IdP instalaciju. Da biste direktno videli iskustvo SSO prijavljivanja, možete da kliknete i na Kopiraj URL u ostavu preko ovog ekrana i da je nalepite u prozor privatnog pregledača. Odatle možete da prođete kroz prijavu pomoću jedinstvenog prijavljivanja (SSO). Ovaj korak zaustavlja lažne pozitivne stvari zbog oznake za pristup koja se možda nastaje u postojećoj sesiji od prijavljenog. |

| 4 |

Vratite se na karticu pregledača kontrolnog čvorišta.

SSO konfiguracija ne stupa na snagu u vašoj organizaciji osim ako ne odaberete prvo radio dugme i aktivirate SSO. |

Šta dalje

Koristite procedure u sinhronizovanju okta korisnika u Cisco Webex kontrolno čvorište ako želite da izvršite korisničko obezbeđivanje iz Okte u Webex oblaku.

Koristite procedure u Sinhronizaciji Azure Active Directory korisnika u Cisco Webex Control Hub ako želite da pružate usluge korisnicima iz Azure AD u Webex cloud.

Možete pratiti proceduru u Potiskivanju automatskih e-poruka da biste onemogućili e-poštu koja se šalje novim korisnicima Vebek aplikacije u vašoj organizaciji. Dokument takođe sadrži najbolje prakse za slanje komunikacije korisnicima u vašoj organizaciji.