- Начало

- /

- Статия

Конфигуриране на еднократна идентификация в контролния център с Okta

В тази статия

В тази статия Обратна връзка?

Обратна връзка?Можете да конфигурирате интеграция с еднократна идентификация (SSO) между контролния център и разполагане, което използва Okta като доставчик на самоличност (IdP).

Единичен център за влизане и управление

Еднократната идентификация (SSO) е процес на удостоверяване на сесия или потребител, който позволява на потребителя да предостави идентификационни данни за достъп до едно или повече приложения. Процесът удостоверява потребителите за всички приложения, на които им се дават права. Той елиминира по-нататъшни подкани, когато потребителите превключват приложения по време на определена сесия.

Протоколът за маркиране на защитата assertion (SAML 2.0) Федерация протокол се използва за предоставяне на SSO удостоверяване между Облака на Webex и вашия доставчик на самоличност (IdP).

Профили

Webex App поддържа само уеб браузъра SSO профил. В профила на SSO на уеб браузъра Webex App поддържа следните свързвания:

-

SP инициира POST -> POST свързване

-

SP инициира ПРЕНАСОЧВАНЕ -> POST свързване

Формат nameID

Протоколът SAML 2.0 поддържа няколко NameID формата за комуникация за конкретен потребител. Webex App поддържа следните формати NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

В метаданните, които зареждате от вашия IdP, първият запис е конфигуриран за използване в Webex.

Интегриране на центъра за управление с Okta

Ръководствата за конфигуриране показват конкретен пример за интегриране на SSO, но не предоставят изчерпателна конфигурация за всички възможности. Например, стъпките за интегриране за nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient са документирани. Други формати, като например urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, ще работят за SSO интеграция, но са извън обхвата на нашата документация.

Настройте тази интеграция за потребители във вашата уебекс организация (включително Webex App, Webex Срещии други услуги, администрирани в контролния център). Ако вашият Webex сайт е интегриран в контролния център, Webex сайтът наследява управлението на потребителя. Ако нямате достъп до Webex Срещи по този начин и той не се управлява в контролния център, трябва да направите отделна интеграция, за да разрешите SSO за Webex срещи.

Преди да започнете

-

За SSO и Control Hub, IdP трябва да отговарят на спецификацията SAML 2.0. В допълнение, IdP трябва да бъдат конфигурирани по следния начин:

Webex поддържа само потоци, инициирани от доставчик на услуги (SP). Това означава, че потребителите трябва да започнат сесиите си от сайта на Webex. Това гарантира, че удостоверяването се насочва правилно през платформата Webex.

Изтеглете метаданните на Webex във вашата локална система

| 1 |

Влезте в контролния хъб. |

| 2 |

Отидете на . |

| 3 |

Отидете в раздела Доставчик на самоличност и щракнете върху Активиране на SSO. |

| 4 |

Изберете IdP. |

| 5 |

Изберете типа сертификат за вашата организация:

Тръстовите котви са публични ключове, които действат като орган за проверка на сертификата на цифров подпис. За повече информация вижте вашата IdP документация. |

| 6 |

Изтеглете файла с метаданни. Името на файла с метаданни на Webex е idb-meta-<org-ID>-SP.xml. |

Конфигуриране на Okta за уебекс услуги

Когато настройвате приложението Cisco Webex в администраторския портал на Okta, конфигурирайте иконата на приложението по подразбиране да остане скрита. За да направите това, отидете на и отметнете Не показвай иконата на приложението на потребителите и Не показвай иконата на приложението в мобилното приложение Okta.

| 1 |

Влезте в Okta Tenant ( |

| 2 |

Потърсете

|

| 3 |

Кликнете върху Напред и след това върху SAML 2.0. |

| 4 |

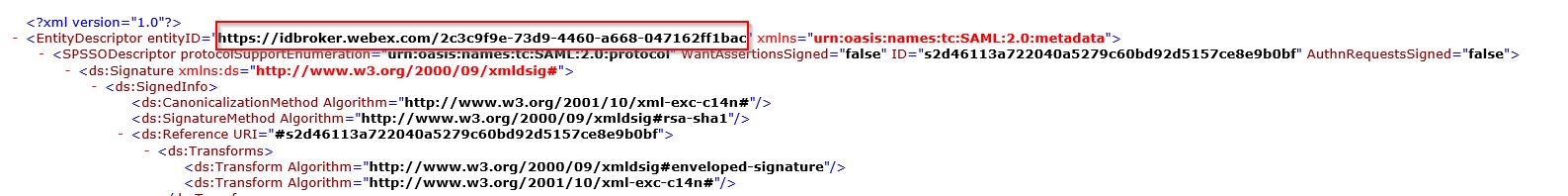

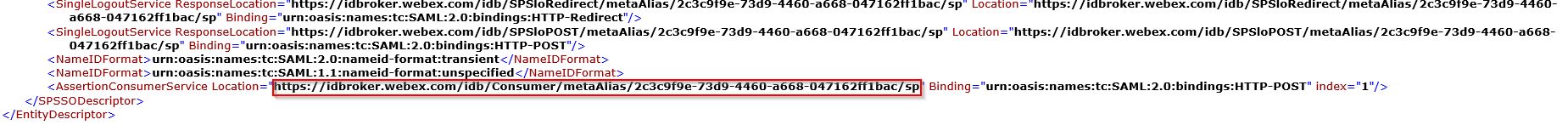

В браузъра си отворете файла с метаданни, който сте изтеглили от Контролния център. Копирайте URL адресите за entityID (в горната част на файла) и местоположението assertionConsumerService (в долната част на файла).

|

| 5 |

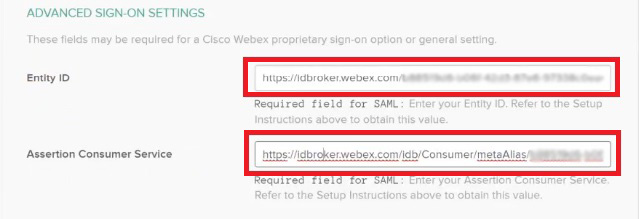

В раздела Cisco Webex в Okta превъртете до Разширени настройки , след което поставете Стойностите на ИД на обект и Потребителска услуга assertion, които сте копирали от файла с метаданни на контролния център и след това запишете промените.

|

| 6 |

Щракнете върху Вход и след това изтеглете файла с метаданни на Okta. Ще импортирате този файл обратно във вашия екземпляр на Control Hub. За да предоставите на потребителите достъп до техния специфичен сайт на Webex, можете да създадете персонализирано приложение в Okta. Създайте уеб връзка, която насочва потребителите към техния уникален URL адрес на сайта на Webex. Уверете се, че сте коригирали настройките за видимост на приложението в Okta, така че тази персонализирана икона на приложението да е видима за потребителите.

|

| 7 |

Щракнете върху Присвоявания, изберете всички потребители и всички подходящи групи, които искате да свържете с приложения и услуги, управлявани в контролния център, щракнете върху Присвояване и след това щракнете върху Готово . Можете да присвоите потребител или група. Не прескачайте тази стъпка; в противен случай интеграцията ви в Контролния център и Окта няма да работят. |

Импортиране на IdP метаданните и разрешаване на еднократна идентификация след тест

След като експортирате метаданните на Webex , конфигурирате вашия IdP и изтеглите метаданните на IdP във вашата локална система, сте готови да го импортирате във вашата Webex организация от Контролния център.

Преди да започнете

Не тествайте SSO интеграция от интерфейса на доставчика на самоличност (IdP). Ние поддържаме само потоци, инициирани от Доставчик на услуги (инициирани от SP), така че трябва да използвате sSO теста на контролния център за тази интеграция.

| 1 |

Изберете един:

|

| 2 |

На страницата „Импортиране на метаданни на IdP“ плъзнете и пуснете файла с метаданните на IdP върху страницата или използвайте опцията за браузър на файлове, за да намерите и качите файла с метаданните. Щракнете върху Напред.

Трябва да използвате опцията По-сигурна , ако можете. Това е възможно само ако вашият IdP е използвал публичен CA, за да подпише метаданните си. Във всички останали случаи трябва да използвате опцията По-малко защитена . Това включва, ако метаданните не са подписани, самоподписани или подписани от частен CA. Okta не подписва метаданните, така че трябва да изберете По-малко защитена за интеграция на Okta SSO. |

| 3 |

Изберете Тест на настройката на SSOи когато се отвори нов раздел в браузъра, удостоверете се с IdP, като влезете. Ако получите грешка при удостоверяване може да има проблем с идентификационните данни. Проверете потребителското име и паролата и опитайте отново. Грешка в Webex App обикновено означава проблем с настройката на SSO. В този случай преминете отново през стъпките, особено стъпките, където копирате и поставяте метаданните на контролния център в настройката на IdP. За да видите директно средата за влизане с SSO, можете също да щракнете върху Копиране на URL адреса в клипборда от този екран и да го поставите в поверителен прозорец на браузъра. Оттам можете да преминете през влизането с SSO. Тази стъпка спира фалшивите положителни резултати поради маркер за достъп, който може да е в съществуваща сесия от вас, в който сте влезли. |

| 4 |

Върнете се в раздела браузър на контролния център .

Конфигурацията на SSO не влиза в сила във вашата организация, освен ако не изберете първия радио бутон и активирате SSO. |

Какво да направите след това

Използвайте процедурите в Синхронизиране на потребителите на Okta в Cisco Webex контролен център , ако искате да направите осигуряване на потребителя извън Okta в облака Webex.

Използвайте процедурите в Синхронизиране на потребителите на Azure Active Directory в Cisco Webex Control Hub, ако искате да направите предоставяне на потребители от Azure AD в облака Webex.

Можете да следвате процедурата в Потискане на автоматизирани имейли, за да деактивирате имейлите, които се изпращат до нови потребители на приложението Webex във вашата организация. Документът съдържа и най-добри практики за изпращане на комуникации на потребители във вашата организация.