- Domov

- /

- Článok

Konfigurácia jednotného prihlásenia v Control Hub pomocou Okta

V tomto článku

V tomto článku Spätná väzba?

Spätná väzba?Môžete nakonfigurovať integráciu jednotného prihlásenia (SSO) medzi Control Hub a nasadením, ktoré používa Okta ako poskytovateľa identity (IdP).

Jednotné prihlásenie a Control Hub

Jednotné prihlásenie (SSO) je proces overovania relácie alebo používateľa, ktorý umožňuje používateľovi poskytnúť poverenia na prístup k jednej alebo viacerým aplikáciám. Proces overuje používateľov pre všetky aplikácie, ku ktorým majú udelené práva. Eliminuje ďalšie výzvy, keď používatelia prepínajú aplikácie počas konkrétnej relácie.

Na zabezpečenie overovania SSO medzi cloudom Webex a vaším poskytovateľom identity (IdP) sa používa federačný protokol SAML 2.0 (Security Assertion Markup Language).

Profily

Aplikácia Webex podporuje iba profil SSO webového prehliadača. V profile SSO webového prehliadača aplikácia Webex podporuje nasledujúce väzby:

-

SP inicioval POST -> Väzba POST

-

SP inicioval PRESMEROVANIE -> Väzba POST

Formát NameID

Protokol SAML 2.0 podporuje niekoľko formátov NameID na komunikáciu o konkrétnom používateľovi. Aplikácia Webex podporuje nasledujúce formáty NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

V metadátach, ktoré načítate zo svojho poskytovateľa identity, je prvá položka nakonfigurovaná na použitie vo Webexe.

Integrácia Control Hubu s Okta

Konfiguračné príručky zobrazujú konkrétny príklad integrácie SSO, ale neposkytujú vyčerpávajúcu konfiguráciu pre všetky možnosti. Napríklad sú zdokumentované kroky integrácie pre nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Iné formáty, ako napríklad urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, budú fungovať pre integráciu SSO, ale sú mimo rozsahu našej dokumentácie.

Nastavte túto integráciu pre používateľov vo vašej organizácii Webex (vrátane aplikácie Webex, Webex Meetings a ďalších služieb spravovaných v Control Hub). Ak je vaša stránka Webex integrovaná do Control Hub, stránka Webex zdedí správu používateľov. Ak nemáte prístup k službe Webex Meetings týmto spôsobom a nie je spravovaná v Control Hub, musíte vykonať samostatnú integráciu, aby ste pre Webex Meetings povolili jediné prihlásenie.

Predtým, ako začnete

-

Pre SSO a Control Hub musia IdP spĺňať špecifikáciu SAML 2.0. Okrem toho musia byť IdP nakonfigurovaní nasledujúcim spôsobom:

Webex podporuje iba postupy iniciované poskytovateľom služieb (SP). To znamená, že používatelia musia začať svoje relácie z lokality Webex. Tým sa zabezpečí, že autentifikácia bude správne smerovaná cez platformu Webex.

Stiahnite si metadáta Webexu do svojho lokálneho systému

| 1 |

Prihláste sa do Control Hubu. |

| 2 |

Prejsť na . |

| 3 |

Prejdite na kartu Poskytovateľ identity a kliknite na Aktivovať jednorazové prihlásenie. |

| 4 |

Vyberte poskytovateľa identity. |

| 5 |

Vyberte typ certifikátu pre vašu organizáciu:

Dôveryhodné kotvy sú verejné kľúče, ktoré slúžia ako autorita na overenie certifikátu digitálneho podpisu. Viac informácií nájdete v dokumentácii k vášmu poskytovateľovi identity. |

| 6 |

Stiahnite si súbor s metadátami. Názov súboru metadát Webex je idb-meta-<org-ID>-SP.xml. |

Konfigurácia Okty pre služby Webex

Keď nastavujete aplikáciu Cisco Webex na administračnom portáli Okta, nakonfigurujte predvolenú ikonu aplikácie tak, aby zostala skrytá. Ak to chcete urobiť, prejdite do časti a začiarknite políčka Nezobrazovať ikonu aplikácie používateľom a Nezobrazovať ikonu aplikácie v mobilnej aplikácii Okta.

| 1 |

Prihláste sa do služby Okta Tenant ( |

| 2 |

Vyhľadajte

|

| 3 |

Kliknite na Ďalej a potom na SAML 2.0. |

| 4 |

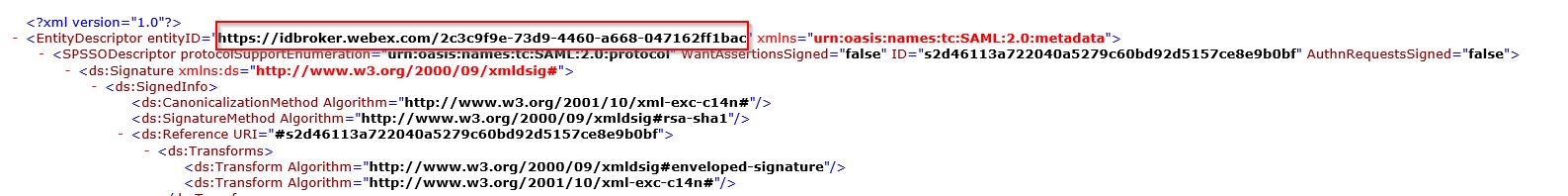

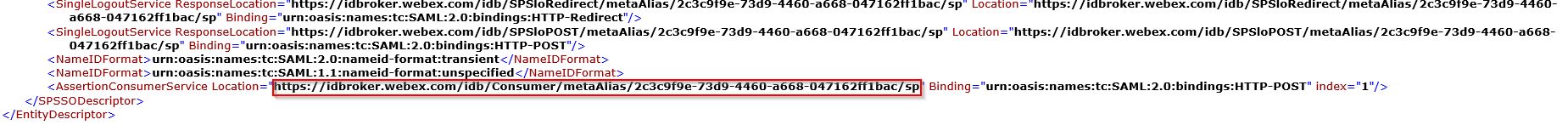

V prehliadači otvorte súbor s metadátami, ktorý ste si stiahli z Control Hub. Skopírujte URL adresy pre entityID (v hornej časti súboru) a assertionConsumerService location (v dolnej časti súboru).

|

| 5 |

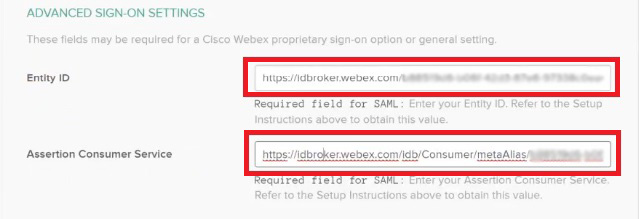

Na karte Cisco Webex v aplikácii Okta prejdite na položku Rozšírené nastaveniaa potom vložte hodnoty ID entity a Služba spotrebiteľa tvrdení, ktoré ste skopírovali zo súboru metadát Control Hub, a potom uložte zmeny.

|

| 6 |

Kliknite na Prihlásiť sa a potom si stiahnite súbor metadát Okta. Tento súbor importujete späť do svojej inštancie Control Hub. Ak chcete používateľom poskytnúť prístup k ich konkrétnej stránke Webex, môžete si v Okta vytvoriť vlastnú aplikáciu. Nastavte webový odkaz, ktorý presmeruje používateľov na ich jedinečnú URL adresu lokality Webex. Nezabudnite upraviť nastavenia viditeľnosti aplikácie v Okte tak, aby bola táto vlastná ikona aplikácie viditeľná pre používateľov.

|

| 7 |

Kliknite na Priradenia, vyberte všetkých používateľov a všetky relevantné skupiny, ktoré chcete priradiť k aplikáciám a službám spravovaným v Control Hub, kliknite na Priradiť a potom kliknite na Hotovo. Môžete priradiť používateľa alebo skupinu. Tento krok nevynechajte, inak nebude integrácia Control Hub a Okta fungovať. |

Importovať metadáta IdP a povoliť jednotné prihlásenie po teste

Po exporte metadát Webex, konfigurácii poskytovateľa identity a stiahnutí metadát IdP do lokálneho systému ich môžete importovať do svojej organizácie Webex z Control Hub.

Predtým, ako začnete

Netestujte integráciu SSO z rozhrania poskytovateľa identity (IdP). Podporujeme iba postupy iniciované poskytovateľom služieb (SP), takže pre túto integráciu musíte použiť test SSO cez Control Hub.

| 1 |

Vyberte si jeden:

|

| 2 |

Na stránke Importovať metadáta IdP buď presuňte súbor s metadátami IdP na stránku, alebo použite prehliadač súborov na vyhľadanie a nahranie súboru s metadátami. Kliknite na Ďalej.

Ak je to možné, mali by ste použiť možnosť Bezpečnejšie. Toto je možné iba v prípade, že váš poskytovateľ identity použil na podpisovanie svojich metadát verejnú certifikačnú autoritu. Vo všetkých ostatných prípadoch musíte použiť možnosť Menej bezpečné. To zahŕňa aj prípady, keď metadáta nie sú podpísané, samopodpísané alebo podpísané súkromnou certifikačnou autoritou. Okta nepodpisuje metadáta, takže pre integráciu Okta SSO musíte zvoliť Menej bezpečné. |

| 3 |

Vyberte Test nastavenia SSOa po otvorení novej karty prehliadača sa overte u poskytovateľa identity prihlásením. Ak sa zobrazí chyba overenia, môže ísť o problém s povereniami. Skontrolujte používateľské meno a heslo a skúste to znova. Chyba aplikácie Webex zvyčajne znamená problém s nastavením SSO. V tomto prípade si znova prejdite kroky, najmä kroky, kde kopírujete a vkladáte metadáta Control Hubu do nastavenia IdP. Ak chcete priamo zobraziť prihlasovacie prostredie SSO, môžete tiež kliknúť na túto obrazovku na položku Kopírovať URL do schránky a vložiť ju do súkromného okna prehliadača. Odtiaľ si môžete prejsť prihlásením pomocou jediného vstupu (SSO). Tento krok zabráni falošne pozitívnym výsledkom kvôli prístupovému tokenu, ktorý môže byť v existujúcej relácii z dôvodu vášho prihlásenia. |

| 4 |

Vráťte sa na kartu prehliadača Control Hub.

Konfigurácia SSO sa vo vašej organizácii neuplatní, pokiaľ nevyberiete prvý prepínač a neaktivujete SSO. |

Čo robiť ďalej

Ak chcete vykonávať zriaďovanie používateľov z Okta do cloudu Webex, použite postupy v časti Synchronizácia používateľov Okta do Cisco Webex Control Hub.

Ak chcete vykonávať poskytovanie používateľov mimo služby Azure AD do cloudu Webex, použite postupy v časti Synchronizácia používateľov služby Azure Active Directory do služby Cisco Webex Control Hub.

Ak chcete zakázať e-maily odosielané novým používateľom aplikácie Webex vo vašej organizácii, postupujte podľa postupu v časti Potlačenie automatizovaných e-mailov. Dokument obsahuje aj osvedčené postupy pre odosielanie komunikácie používateľom vo vašej organizácii.