- 主页

- /

- 文章

将 Entra ID 用户同步到 Control Hub

在此文章中

在此文章中 反馈?

反馈?您可以将 Webex 添加到 Microsoft Entra ID,然后将目录中的用户同步到 Control Hub 中管理的组织中。同步不需要本地基础设施或连接器。每当在 Entra ID中的应用程序创建、更新或删除用户时,此 集成都会使您的用户列表保持同步。

跨域身份管理系统 (SCIM)

目录用户与 Control Hub 的集成使用跨域身份管理系统 ( SCIM) API。SCIM 是一个开放标准,用于自动在标识域或 IT 系统之间交换用户标识信息。SCIM 的设计目的是简化在基于云的应用程序和服务中管理用户身份的过程。SCIM 通过 REST 使用标准化的 API。

Entra ID 不同步空值。如果您将属性值设置为 NULL,将不会删除或修补值为空值Webex。如果此限制影响您的用户,请联系 Microsoft 联系支持人员。

Entra ID 向导应用程序

使用 Control Hub 中的 Entra ID Wizard App 简化用户和组与 Webex 的同步。向导应用程序允许您轻松配置要同步的属性、用户和组,并决定是否将用户的头像同步到 Webex。请参阅 在 Control Hub 中设置 Entra ID 向导应用程序 以了解有关使用该向导的好处的更多信息。

在使用 Entra ID 配置 Control Hub 进行自动用户配置之前,您需要将 Azure 应用程序库中的 Webex 添加到托管应用程序列表中。

如果 您已经将 Control Hub 与 Entra ID 集成以实现单点登录 (SSO),则 Webex 已添加到您的企业应用程序中,您可以跳过此过程。

| 1 |

使用您的管理员证书登录到 Azure 门户https://portal.azure.com。 |

| 2 |

转到您组织的 Entra ID 。 |

| 3 |

转至企业应用程序,然后单击添加。 |

| 4 |

单击“从库中添加应用程序”。 |

| 5 |

在搜索框中,键入 Cisco Webex。 |

| 6 |

在结果面板中选择 Cisco Webex,然后单击添加以添加该应用程序。  此时将显示一条消息:该应用程序已成功添加。 |

| 7 |

为了确保您添加的用于同步的 Webex 应用程序并未在用户门户中显示,请打开新应用程序,转至属性,将对用户可见?设置为否。  |

在此过程中,您可以选择要同步到 Webex 云的用户。

Entra ID 使用称为“分配”的概念来确定哪些用户应该获得所选应用程序的访问权限。在自动用户配置的背景下,只有用户 and/or 在 Entra ID 中“分配”到应用程序的用户组将同步到 Control Hub。

如果您是首次配置集成,我们建议您先分配一个用户进行测试,然后在测试成功后添加其他用户和组。

| 1 |

在 Entra ID 门户中打开 Webex 应用程序,然后转到 用户和组。 |

| 2 |

单击添加分配。 |

| 3 |

查找要添加到应用程序中的用户/组:

|

| 4 |

单击选择,然后单击分配。 重复这些步骤,直到将所有需要的组和用户同步到 Webex。 |

使用此过程从 Entra ID 设置配置并为您的组织获取承载令牌。这些步骤涵盖了必要和推荐的管理设置。

如果您的组织强制要求所有用户都必须拥有已验证域,则未来的同步不允许为未验证域创建用户。大多数Webex需要经过验证的域。

准备工作

从 Control Hub 中的客户视图获取您的组织标识。单击左下角的组织名称,然后将组织 标识 复制到文本文件中。当您输入租户 URL 时需要此值。我们将此值用作本文中的示例: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

登录到 Azure 门户 然后转到 | ||||||

| 2 |

从企业应用程序列表中选择 Cisco Webex。 | ||||||

| 3 |

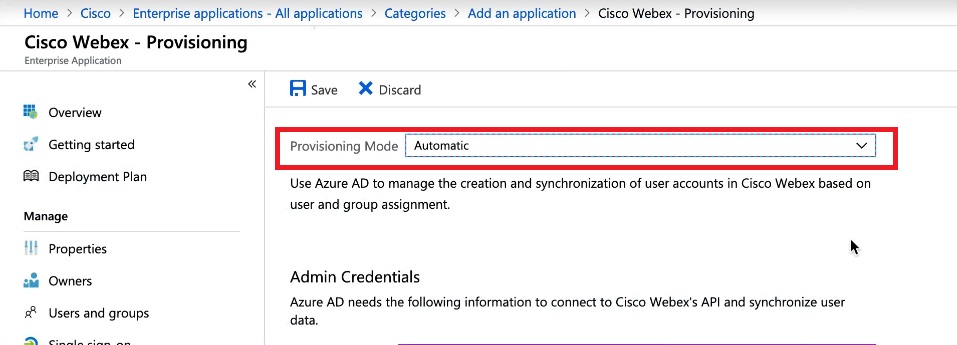

转至预配置,然后将预配置模式更改为自动。 Webex 应用程序包含 Entra ID 用户属性和 Webex 用户属性之间的一些默认映射。这些属性足以创建用户,但您可以如下文中所述添加更多属性。 | ||||||

| 4 |

输入租户 URL。 下表显示您的 Webex 产品的 URL。将

例如,您的租户 URL 可能如下所示: | ||||||

| 5 |

按照以下步骤获取机密令牌的持有者令牌值: | ||||||

| 6 |

返回到 Azure 门户并将令牌值粘贴到机密令牌中。 | ||||||

| 7 |

单击 测试连接 以确保Entra ID识别组织和令牌。 成功的结果表明凭证获得授权,可启用用户预配置。 | ||||||

| 8 |

输入通知电子邮件并选中相应的框,以在出现预配置错误时收到电子邮件。 | ||||||

| 9 |

单击保存。 |

下一步

有关对同步组织进行更改的信息,请参阅 管理同步 Entra ID 用户 帮助文章。

按照以下步骤将其他用户属性从 Entra ID 映射到 Webex,或更改现有的用户属性映射。

Entra ID 到 Webex 的映射不会同步每个用户的详细信息。用户数据的某些方面没有同步:

-

头像

-

聊天室

-

下表中未列出的属性

除非绝对必要,否则我们建议您不要更改缺省属性映射。映射为用户名的值尤为重要。Webex 使用用户的电子邮件地址作为其用户名。在默认情况下,我们将 Azure AD 中的 userPrincipalName (UPN) 映射到 Control Hub 中的电子邮件地址 (username)。

如果 userPrincipalName 未映射到 Control Hub 中的电子邮件,则将用户作为新用户预配置 Control Hub,而非匹配现有用户。如果您想使用电子邮件地址格式而不是 UPN 的另一个 Azure 用户属性,则必须将 Entra ID 中的默认映射从 userPrincipalName 更改为相应的 Entra ID 用户属性。

准备工作

您已将 Cisco Webex 应用程序添加并配置到您的 Entra ID,并测试了连接。

您可以在开始同步用户之前或之后修改用户属性映射。

| 1 |

登录到 Azure 门户 ,然后转到 企业应用程序 > 所有应用程序。 | ||||||||||||||||||||||||||||||||||||

| 2 |

打开 Cisco Webex 应用程序。 | ||||||||||||||||||||||||||||||||||||

| 3 |

选择预配页面,展开映射部分,然后单击预配 Azure Active Directory 用户。 | ||||||||||||||||||||||||||||||||||||

| 4 |

选中显示高级选项复选框,然后单击编辑 CiscoWebEx 属性列表。  | ||||||||||||||||||||||||||||||||||||

| 5 |

从 Entra ID 用户属性中选择要填充的 Webex 属性。稍后将在此过程中显示属性和映射。  | ||||||||||||||||||||||||||||||||||||

| 6 |

选择 Webex 属性后,单击保存,然后单击是进行确认。 “属性映射”页面打开,因此您可以将 Entra ID 用户属性映射到您选择的 Webex 用户属性。 | ||||||||||||||||||||||||||||||||||||

| 7 |

在页面底部附近单击添加新映射。 | ||||||||||||||||||||||||||||||||||||

| 8 |

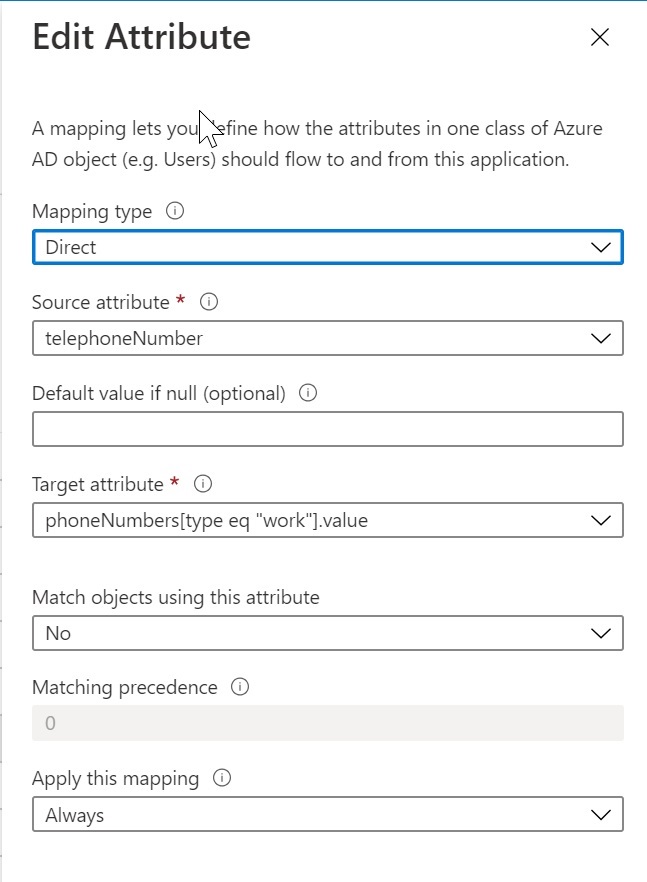

选择直接映射。选择源属性(Azure 属性)和目标属性(Webex 属性),然后单击确定。

| ||||||||||||||||||||||||||||||||||||

| 9 |

重复前两步,直到已添加或修改所有需要的映射,然后单击保存和是以确认新映射。 如果要重新开始,可以恢复缺省映射。 | ||||||||||||||||||||||||||||||||||||

映射完成后,Webex 用户将在下次同步时创建或更新。