Konfigurer lokal gateway på Cisco IOS XE til Webex Calling

Har du feedback?

Har du feedback?Overblik

Webex Calling understøtter i øjeblikket to versioner af Local Gateway:

-

Lokal gateway

-

Lokal gateway til Webex for Government

-

Før du begynder, skal du forstå kravene til Webex Calling (Offentligt telefonnetværk) og lokal gateway (LGW) på det lokale netværk. Se Ciscos foretrukne arkitektur Webex-opkald for yderligere oplysninger.

-

Denne artikel tager udgangspunkt i, at en dedikeret lokal gateway-platform er på plads uden en eksisterende stemmekonfiguration. Hvis du ændrer en eksisterende PSTN-gateway eller CUBE Enterprise-installation til brug som den lokale gateway-funktion til Webex Calling, skal du være omhyggelig med konfigurationen. Sørg for, at du ikke afbryder eksisterende opkaldsflow og funktionalitet på grund af de ændringer, du foretager.

Procedurerne indeholder links til kommandoreferencedokumentation, hvor du kan få mere at vide om de enkelte kommandoindstillinger. Alle kommandoreferencelinks går til Webex Managed Gateways-kommandoreference medmindre andet er angivet (i hvilket tilfælde går kommandolinkene til Cisco IOS-stemmekommandoreference). Du kan få adgang til alle disse vejledninger på Cisco Unified Border Element Command References.

For information om understøttede tredjeparts-SBC'er henvises til den respektive produktreferencedokumentation.

Der er to valgmuligheder til at konfigurere den lokale gateway til din Webex-opkald trunk:

-

Registreringsbaseret trunk

-

Certifikatbaseret trunk

Brug opgaveflowet enten under Registreringsbaseret lokal gateway eller Certifikatbaseret lokal gateway til at konfigurere lokal gateway til din Webex Calling-trunk.

Se Kom godt i gang med lokal gateway for at få flere oplysninger om forskellige trunk-typer. Udfør følgende trin på selve den lokale gateway ved hjælp af kommandolinjegrænsefladen (CLI). Vi bruger Session Initiation Protocol (SIP) og Transport Layer Security (TLS) transport til at sikre trunk og Secure Real Time Protocol (SRTP) til at sikre medierne mellem den lokale gateway og Webex Calling.

-

Vælg CUBE som din lokale gateway. Webex for Government understøtter i øjeblikket ikke tredjeparts Session Border Controllers (SBC'er). For at se den seneste liste, se Kom i gang med Local Gateway.

- Installer Cisco IOS XE Dublin 17.12.1a eller nyere versioner til alle Webex til offentlige lokale gateways.

-

For at gennemgå listen over rodcertifikatmyndigheder (CA'er), som Webex til offentlig forvaltning understøtter, se Rodcertifikatmyndigheder for Webex til offentlig forvaltning.

-

For detaljer om de eksterne portintervaller for lokal gateway i Webex til offentlig forvaltning, se Netværkskrav til Webex til offentlig forvaltning (FedRAMP).

Lokal gateway til Webex for Government understøtter ikke følgende:

-

STUN/ICE-Lite til optimering af mediestien

-

Fax (T.38)

For at konfigurere lokal gateway til din Webex Calling-trunk i Webex til offentlige myndigheder skal du bruge følgende mulighed:

-

Certifikatbaseret trunk

Brug opgaveflowet under Certifikatbaseret lokal gateway til at konfigurere den lokale gateway til din Webex Calling-trunk. For flere oplysninger om, hvordan du konfigurerer en certifikatbaseret lokal gateway, se Konfigurer Webex Calling certifikatbaseret trunk.

Det er obligatorisk at konfigurere FIPS-kompatible GCM-chiffere til at understøtte Local Gateway til Webex for Government. Hvis ikke, mislykkes opkaldsopsætningen. For konfigurationsoplysninger, se Konfigurer Webex Calling-certifikatbaseret trunk.

Webex for Government understøtter ikke registreringsbaseret lokal gateway.

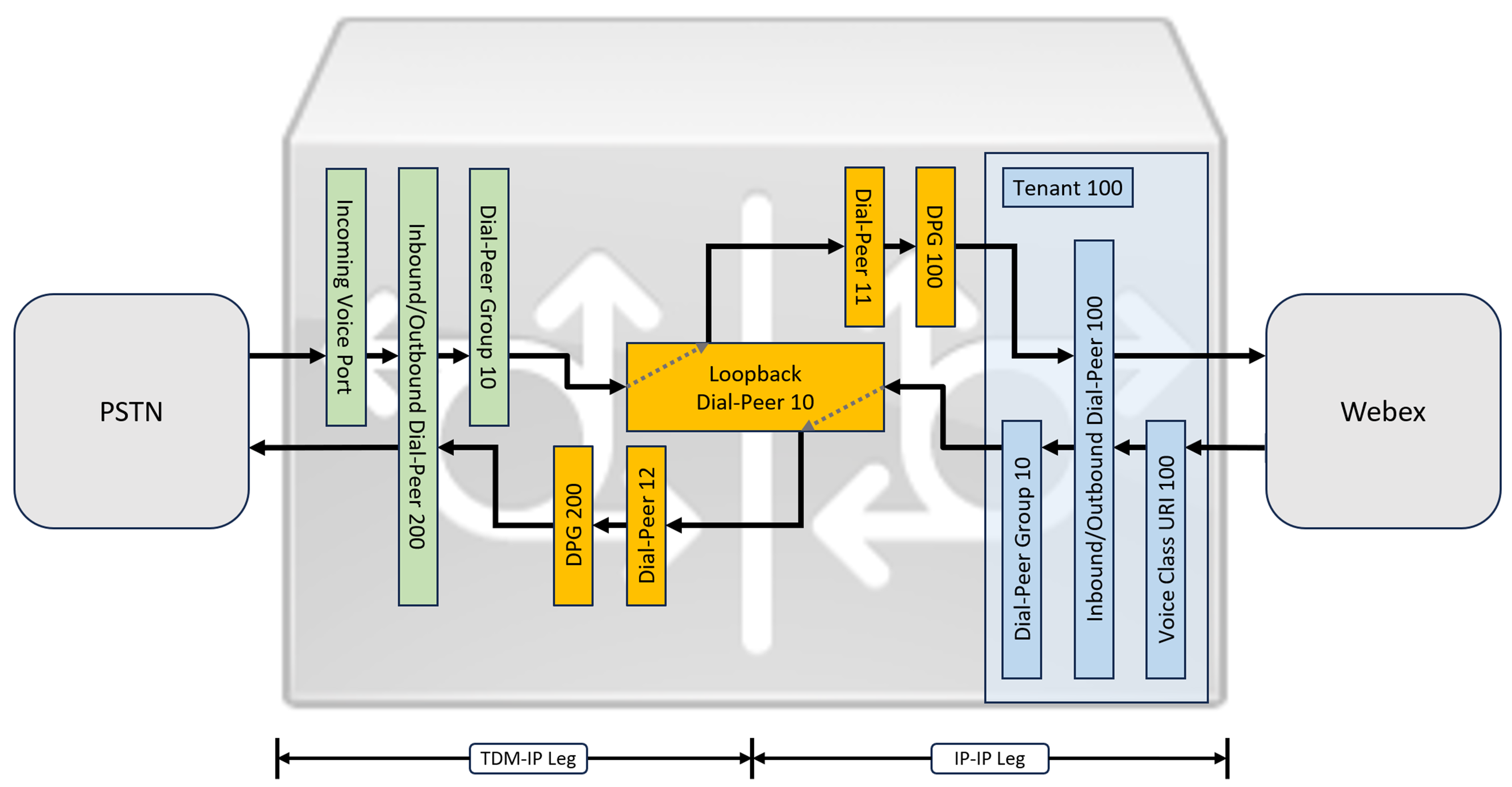

Dette afsnit beskriver, hvordan man konfigurerer et Cisco Unified Border Element (CUBE) som en lokal gateway til Webex Calling ved hjælp af en registrerende SIP-trunk. Den første del af dette dokument illustrerer, hvordan man konfigurerer en simpel PSTN-gateway. I dette tilfælde dirigeres alle opkald fra PSTN'et til Webex Calling, og alle opkald fra Webex Calling dirigeres til PSTN'et. Billedet nedenfor fremhæver denne løsning og den overordnede konfiguration af opkaldsrouting, der vil blive fulgt.

I dette design anvendes følgende hovedkonfigurationer:

-

lejere af stemmeklassen: Bruges til at oprette trunkspecifikke konfigurationer.

-

stemmeklasse uri: Bruges til at klassificere SIP-beskeder med henblik på valg af en indgående opkaldspeer.

-

indgående opkalds-peer: Behandler indgående SIP-beskeder og bestemmer den udgående rute ved hjælp af en dial-peer-gruppe.

-

opkalds-peer-gruppe: Definerer de udgående opkaldspeeders, der bruges til viderestilling af opkald.

-

udgående opkalds-peer: Behandler udgående SIP-beskeder og sender dem til det ønskede mål.

Mens IP og SIP er blevet standardprotokollerne for PSTN-trunks, er TDM (Time Division Multiplexing) ISDN-kredsløb stadig meget udbredt og understøttes med Webex Calling-trunks. For at muliggøre medieoptimering af IP-stier for lokale gateways med TDM-IP-opkaldsflows er det i øjeblikket nødvendigt at bruge en todelt opkaldsroutingproces. Denne tilgang ændrer konfigurationen af opkaldsrouting vist ovenfor ved at introducere et sæt interne loop-back dial-peers mellem Webex Calling og PSTN Trunks, som illustreret på billedet nedenfor.

Når du forbinder en lokal Cisco Unified Communications Manager-løsning med Webex Calling, kan du bruge den simple PSTN-gatewaykonfiguration som basislinje for at opbygge den løsning, der er illustreret i følgende diagram. I dette tilfælde sørger Unified Communications Manager for centraliseret routing og behandling af alle PSTN- og Webex Calling-opkald.

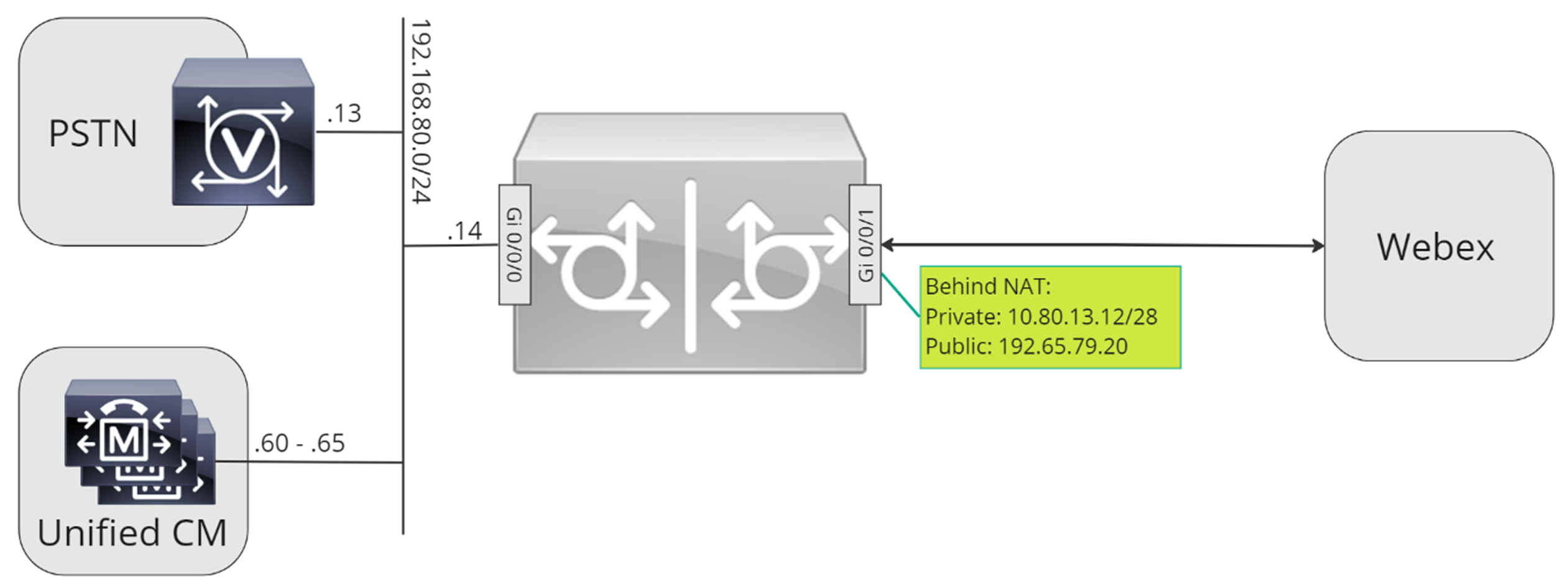

I hele dette dokument bruges de værtsnavne, IP-adresser og grænseflader, der er illustreret på følgende billede.

Brug konfigurationsvejledningen i resten af dette dokument til at fuldføre din lokale gateway-konfiguration som følger:

-

Trin 1: Konfigurer routerens baseline-forbindelse og sikkerhed

-

Trin 2: Konfigurer Webex Calling Trunk

Afhængigt af din ønskede arkitektur skal du følge enten:

-

Trin 3: Konfigurer lokal gateway med SIP PSTN-trunk

-

Trin 4: Konfigurer lokal gateway med et eksisterende Unified CM-miljø

Eller:

-

Trin 3: Konfigurer lokal gateway med TDM PSTN-trunk

Basiskonfiguration

Det første trin i at forberede din Cisco-router som en lokal gateway til Webex Calling er at opbygge en basiskonfiguration, der sikrer din platform og etablerer forbindelse.

-

Alle registreringsbaserede lokale gateway-installationer kræver Cisco IOS XE 17.6.1a eller nyere versioner. Cisco IOS 17.12.2 eller nyere anbefales. For de anbefalede versioner, se siden Cisco Software Research. Søg efter platformen, og vælg en af de foreslåede udgivelser.

-

Routere i ISR4000-serien skal konfigureres med både Unified Communications- og Security-teknologilicenser.

-

Catalyst Edge 8000-seriens routere udstyret med stemmekort eller DSP'er kræver DNA Advantage-licens. Routere uden stemmekort eller DSP'er kræver som minimum DNA Essentials-licens.

-

-

Byg en basiskonfiguration til din platform, der følger dine forretningspolitikker. Konfigurer og verificer især følgende:

-

NTP

-

Acl'er

-

Brugergodkendelse og fjernadgang

-

DNS

-

IP-routing

-

IP-adresser

-

-

Netværket mod Webex Calling skal bruge en IPv4-adresse.

-

Upload Cisco rod-CA-pakken til den lokale gateway.

Når du konfigurerer lejersiden til at oprette forbindelse til Webex Calling, understøttes kun SRV-baserede adresser.

Konfiguration

| 1 |

Sørg for at du tildeler gyldige og routerbare IP-adresser til alle Layer 3-grænseflader, for eksempel:

|

| 2 |

Beskyt registrering og STUN-legitimationsoplysninger på routeren ved hjælp af symmetrisk kryptering. Konfigurer den primære krypteringsnøgle og krypteringstypen som følger:

|

| 3 |

Opret et pladsholder-PKI-tillidspunkt. Kræver dette tillidspunkt for at konfigurere TLS senere. For registreringsbaserede trunks kræver dette trustpoint ikke et certifikat - som det kræves for en certifikatbaseret trunk. |

| 4 |

Aktiver TLS1.2-eksklusivitet, og angiv standardtillidspunktet ved hjælp af følgende konfigurationskommandoer. Opdater transportparametrene for at sikre en pålidelig og sikker forbindelse til registrering: Kommandoen

|

| 5 |

Installer Cisco root CA-pakken, som inkluderer IdenTrust Commercial Root CA1-certifikatet, der bruges af Webex Calling. Brug kommandoen crypto pki trustpool import clean url til at downloade rod-CA-bundtet fra den angivne URL og til at rydde den nuværende CA-trustpool, og installer derefter den nye bundt af certifikater: Hvis du har brug for at bruge en proxy til at få adgang til internettet via HTTPS, skal du tilføje følgende konfiguration, før du importerer CA-pakken: ip http klient proxy-server yourproxy.com proxy-port 80 |

| 1 |

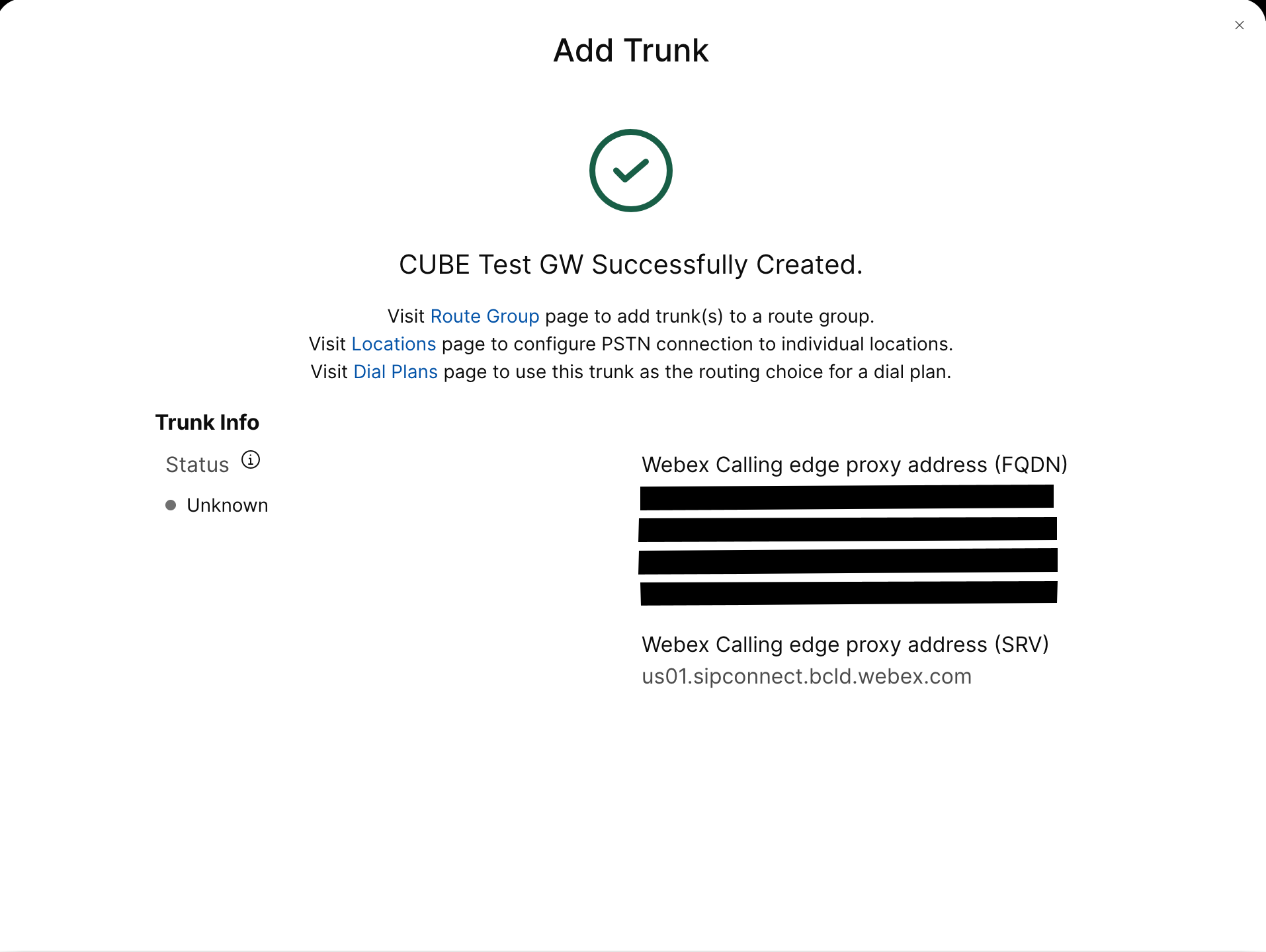

Opret en registreringsbaseret PSTN-trunk til en eksisterende placering i Control Hub. Notér de trunkoplysninger, der angives, når trunk'en er oprettet. Detaljerne, der er fremhævet i illustrationen, bruges i konfigurationstrinnene i denne vejledning. For mere information, se Konfigurer trunks, rutegrupper og opkaldsplaner for Webex Calling.  |

| 2 |

Indtast følgende kommandoer for at konfigurere CUBE som en Webex Calling Local Gateway: Her er en forklaring af felterne til konfigurationen:

Aktiverer Cisco Unified Border Element (CUBE)-funktioner på platformen. mediestatistikAktiverer medieovervågning på den lokale gateway. massestatistik for medierGør det muligt for kontrol at indsamle data til meningsmåling for masseopkaldsstatistikker. For mere information om disse kommandoer, se Medier. tillad-forbindelser sip til sipAktiver CUBE grundlæggende SIP back-to-back-brugeragentfunktionalitet. For yderligere information, se Tillad forbindelser. Som standard er T.38-faxtransport aktiveret. For yderligere information, se faxprotokol t38 (taletjeneste). Aktiverer STUN (Session Traversal of UDP through NAT) globalt.

For yderligere information, se stun flowdata agent-id og stun flowdata shared-secret. asymmetrisk nyttelast fuldKonfigurerer understøttelse af asymmetrisk SIP-nyttelast for både DTMF- og dynamiske codec-nyttelaster. For mere information, se asymmetrisk nyttelast. tidlig tilbud tvungetTvinger den lokale gateway til at sende SDP-oplysninger i den oprindelige INVITE-besked i stedet for at vente på bekræftelse fra den tilstødende peer. For mere information om denne kommando, se tidligt tilbud. |

| 3 |

Konfigurér stemmeklasse-codec 100, så kun G.711-codecs tillades for alle trunks. Denne enkle fremgangsmåde er egnet til de fleste implementeringer. Om nødvendigt kan yderligere codec-typer, der understøttes af både oprindelige og afsluttende systemer, tilføjes til listen. Mere komplekse løsninger, der involverer transkodning ved hjælp af DSP-moduler, understøttes, men er ikke inkluderet i denne vejledning. Her er en forklaring af felterne til konfigurationen: stemmeklasse-codec 100Bruges til kun at tillade foretrukne codecs til SIP-trunkopkald. For mere information, se stemmeklasse-codec. |

| 4 |

Konfigurer stemmeklasse stun-usage 100 for at aktivere ICE på Webex Calling-trunken. Her er en forklaring af felterne til konfigurationen: bedøvelsesbrug ice liteBruges til at aktivere ICE-Lite for alle Webex Calling-modtagere med opkaldsfunktioner for at muliggøre medieoptimering, når det er muligt. For mere information, se brug af stemmeklasse-stun og brug af stun i Ice Lite. Medieoptimering forhandles, hvor det er muligt. Hvis et opkald kræver cloud-medietjenester, f.eks. optagelse, kan mediet ikke optimeres. |

| 5 |

Konfigurer mediekrypteringspolitikken for Webex-trafik. Her er en forklaring af felterne til konfigurationen: stemmeklasse srtp-krypto 100Angiver SHA1_80 som de eneste SRTP-krypteringssuite-KUBE-tilbud i SDP'en i tilbuds- og svarbeskeder. Webex Calling understøtter kun SHA1_80. For mere information, se stemmeklasse srtp-crypto. |

| 6 |

Konfigurer et mønster til at identificere kald til en lokal gateway-trunk baseret på dens destinationstrunk-parameter: Her er en forklaring af felterne til konfigurationen: stemmeklasse uri 100 sipDefinerer et mønster, der matcher en indgående SIP-invitation med en indgående trunk-opkaldspeer. Når du indtaster dette mønster, skal du bruge dtg= efterfulgt af Trunk OTG/DTG værdi angivet i Control Hub, da trunk'en blev oprettet. For mere information, se stemmeklasse uri. |

| 7 |

Konfigurer SIP-profil 100, som vil blive brugt til at ændre SIP-meddelelser, før de sendes til Webex Calling.

Her er en forklaring af felterne til konfigurationen:

Amerikanske eller canadiske PSTN-udbydere kan tilbyde opkalds-ID-verifikation for spam- og svindelopkald med den yderligere konfiguration, der er nævnt i artiklen Spam- eller svindelopkaldsindikation i Webex Calling. |

| 8 |

Konfigurer Webex Calling-trunk: |

| 9 |

Brug disse kommandoer til at konfigurere netværksenheder som CUBE og videresende SIP-headere (Session Initiation Protocol), som enheden ikke behandler. Disse kommandoer gør det muligt for enheden at sende ikke-understøttede SIP-headere, herunder geoplaceringsheadere og PIDF-LO (Presence Information Data Format - Location Object), på den lokale gateway. Denne funktion understøtter Nomadic E911-tjenester ved at sikre, at kritiske placeringsoplysninger bevares og videresendes korrekt. |

Når du har defineret lejeren 100 og konfigureret en SIP VoIP dial-peer, starter gatewayen en TLS-forbindelse mod Webex Calling. På dette tidspunkt præsenterer adgangs-SBC'en sit certifikat for den lokale gateway. Den lokale gateway validerer Webex Calling-adgangs-SBC-certifikatet ved hjælp af CA-rodpakken, der blev opdateret tidligere. Hvis certifikatet genkendes, etableres en vedvarende TLS-session mellem den lokale gateway og Webex Calling-adgangs-SBC'en. Den lokale gateway kan derefter bruge denne sikre forbindelse til at registrere sig hos Webex-adgangs-SBC'en. Når registreringen bestrides for godkendelse:

-

Parametrene brugernavn, adgangskodeog realm fra konfigurationen legitimationsoplysninger bruges i svaret.

-

Ændringsreglerne i SIP-profil 100 bruges til at konvertere SIPS-URL tilbage til SIP.

Registreringen er vellykket, når der modtages en 200 OK fra adgangs-SBC'en.

Når du har bygget en trunk mod Webex Calling ovenfor, skal du bruge følgende konfiguration til at oprette en ikke-krypteret trunk mod en SIP-baseret PSTN-udbyder:

Hvis din tjenesteudbyder tilbyder en sikker PSTN-trunk, kan du følge en lignende konfiguration som beskrevet ovenfor for Webex Calling-trunken. CUBE understøtter sikker opkaldsrouting.

Hvis du bruger en TDM / ISDN PSTN trunk, spring til næste afsnit Konfigurer lokal gateway med TDM PSTN trunk.

Hvis du vil konfigurere TDM-grænseflader til PSTN-opkaldsben på Cisco TDM-SIP-gateways, skal du se Konfiguration af ISDN PRI.

| 1 |

Konfigurer følgende stemmeklasse-URI til at identificere indgående opkald fra PSTN-trunken: Her er en forklaring af felterne til konfigurationen: stemmeklasse uri 200 sipDefinerer et mønster, der matcher en indgående SIP-invitation med en indgående trunk-opkaldspeer. Når du indtaster dette mønster, skal du bruge IP-adressen på din IP PSTN-gateway. For mere information, se stemmeklasse uri. |

| 2 |

Konfigurer følgende IP PSTN dial-peer: Her er en forklaring af felterne til konfigurationen: Definerer en VoIP-opkalds-peer med tagget 200 og giver en meningsfuld beskrivelse for at lette administration og fejlfinding. For mere information, se opkald-peer stemme. destination-mønster DÅRLIG.DÅRLIGEt dummy-destinationsmønster er påkrævet, når udgående opkald dirigeres ved hjælp af en indgående opkalds-peer-gruppe. Ethvert gyldigt destinationsmønster kan bruges i dette tilfælde. For mere information, se destination-pattern (grænseflade). session protokol sipv2Angiver, at denne opkalds-peer håndterer SIP-opkaldsben. For mere information, se sessionsprotokol (opkald til peer). sessionsmål ipv4: 192.168.80.13Angiver destinationsadressen for opkald sendt til PSTN-udbyderen. Dette kan enten være en IP-adresse eller et DNS-værtsnavn. For yderligere information, se sessionsmål (VoIP-opkalds-peer). indgående URI via 200Angiver den stemmeklasse, der bruges til at matche indgående opkald til denne opkalds-peer ved hjælp af INVITE VIA header-URI'en. For mere information, se indgående URL. stemmeklasse sip hævdet-id pai

(Valgfrit) Aktiverer P-Asserted-Identity header-behandling og styrer, hvordan dette bruges til PSTN-trunken. Hvis denne kommando bruges, bruges den kaldende parts identitet, der er angivet fra den indgående dial-peer, til de udgående From- og P-Asserted-Identity-headere. Hvis denne kommando ikke bruges, bruges den kaldende parts identitet, der er angivet fra den indgående dial-peer, til de udgående From- og Remote-Party-ID-headere. For mere information, se voice-class sip asserted-id. bind kontrol kilde-grænseflade GigabitEthernet0/0/0

Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for meddelelser sendt til PSTN'et. For mere information, se bind. bind mediekildegrænseflade GigabitEthernet0/0/0Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for medier sendt til PSTN. For mere information, se bind. stemmeklasse-codec 100Konfigurerer dial-peer'en til at bruge den fælles codec-filterliste 100. For mere information, se voice-class codec. dtmf-relay rtp-nteDefinerer RTP-NTE (RFC2833) som DTMF-evnen forventet på opkaldsbenet. For yderligere information, se DTMF-relæ (Voice over IP). ingen toneDeaktiverer stemmeaktivitetsregistrering. For mere information, se vad (opkalds peer). |

| 3 |

Hvis du konfigurerer din lokale gateway til kun at dirigere opkald mellem Webex Calling og PSTN'en, skal du tilføje følgende konfiguration for opkaldsrouting. Hvis du konfigurerer din lokale gateway med en Unified Communications Manager-platform, skal du springe til næste afsnit. |

Når du har bygget en trunk mod Webex Calling, skal du bruge følgende konfiguration til at oprette en TDM-trunk til din PSTN-tjeneste med loop-back-opkaldsrouting for at muliggøre medieoptimering på Webex-opkaldsbenet.

Hvis du ikke har brug for IP-medieoptimering, skal du følge konfigurationstrinnene for en SIP PSTN-trunk. Brug en taleport og en POTS-opkaldspeer (som vist i trin 2 og 3) i stedet for PSTN VoIP-opkaldspeer'en.

| 1 |

Loop-back dial-peer-konfigurationen bruger dial-peer-grupper og opkaldsrouting-tags for at sikre, at opkald går korrekt mellem Webex og PSTN'en uden at oprette opkaldsrouting-løkker. Konfigurer følgende oversættelsesregler, der skal bruges til at tilføje og fjerne opkaldsrouting-tags: Her er en forklaring af felterne til konfigurationen: stemmeoversættelsesregelBruger regulære udtryk defineret i regler til at tilføje eller fjerne opkaldsroutingtags. Over-dekadiske cifre ('A') bruges til at øge klarheden ved fejlfinding. I denne konfiguration bruges det tag, der tilføjes af oversættelsesprofil 100, til at guide opkald fra Webex Calling mod PSTN via loopback-opkalds-peers. På samme måde bruges tagget, der tilføjes af translation-profile 200, til at guide opkald fra PSTN'en mod Webex Calling. Oversættelsesprofilerne 11 og 12 fjerner disse tags, før de leverer opkald til henholdsvis Webex- og PSTN-trunkene. Dette eksempel antager, at opkaldte numre fra Webex Calling præsenteres i +E.164 format. Regel 100 fjerner den indledende + for at opretholde et gyldigt opkaldt nummer. Regel 12 tilføjer derefter et eller flere nationale eller internationale routingciffer, når taggen fjernes. Brug cifre, der passer til din lokale nationale ISDN-opkaldsplan. Hvis Webex Calling præsenterer numre i nationalt format, skal du justere regel 100 og 12 for blot at tilføje og fjerne routing-tagget henholdsvis. For mere information, se voice translation-profile og voice translation-rule. |

| 2 |

Konfigurer TDM-stemmegrænsefladeporte efter behov i henhold til den anvendte trunktype og protokol. For yderligere information, se Konfiguration af ISDN PRI. For eksempel kan den grundlæggende konfiguration af et Primary Rate ISDN-interface installeret i NIM-slot 2 på en enhed omfatte følgende: |

| 3 |

Konfigurer følgende TDM PSTN-opkalds-peer: Her er en forklaring af felterne til konfigurationen: Definerer en VoIP-opkalds-peer med en tag på 200 og giver en meningsfuld beskrivelse for at lette administration og fejlfinding. For mere information, se dial-peer voice. destination-mønster DÅRLIG.DÅRLIGEt dummy-destinationsmønster er påkrævet, når udgående opkald dirigeres ved hjælp af en indgående opkalds-peer-gruppe. Ethvert gyldigt destinationsmønster kan bruges i dette tilfælde. For mere information, se destination-pattern (grænseflade). oversættelsesprofil indgående 200Tildeler den oversættelsesprofil, der tilføjer et opkaldsrutetag til det indgående opkaldte nummer. direkte indadgående opkaldOmdirigerer opkaldet uden at give en sekundær klartone. For mere information, se direkte indadgående opkald. havn 0/2/0:15Den fysiske stemmeport, der er knyttet til denne opkalds-peer. |

| 4 |

For at aktivere medieoptimering af IP-stier for lokale gateways med TDM-IP-opkaldsflows kan du ændre opkaldsrouting ved at introducere et sæt interne loop-back-opkalds-peers mellem Webex Calling og PSTN-trunks. Konfigurer følgende loop-back dial-peers. I dette tilfælde vil alle indgående opkald i første omgang blive dirigeret til dial-peer 10 og derfra til enten dial-peer 11 eller 12 baseret på det anvendte routing-tag. Efter fjernelse af routing-tagget vil opkald blive dirigeret til den udgående trunk ved hjælp af dial-peer-grupper. Her er en forklaring af felterne til konfigurationen: Definerer en VoIP-opkaldspeer og giver en meningsfuld beskrivelse for at lette administration og fejlfinding. For mere information, se dial-peer voice. oversættelsesprofil indgående 11Anvender den tidligere definerede oversættelsesprofil for at fjerne opkaldsrouting-tagget, før det sendes til den udgående trunk. destination-mønster DÅRLIG.DÅRLIGEt dummy-destinationsmønster er påkrævet, når udgående opkald dirigeres ved hjælp af en indgående opkalds-peer-gruppe. For mere information, se destination-pattern (grænseflade). session protokol sipv2Angiver, at denne opkalds-peer håndterer SIP-opkaldsben. For mere information, se sessionsprotokol (opkald til peer). sessionsmål ipv4: 192.168.80.14Angiver den lokale routergrænsefladeadresse som opkaldsmål for loopback. For yderligere information, se sessionsmål (VoIP-opkaldsmodpart). bind kontrol kilde-grænseflade GigabitEthernet0/0/0Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for meddelelser, der sendes via loop-back. For mere information, se bind. bind mediekildegrænseflade GigabitEthernet0/0/0Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for medier sendt via loopback. For mere information, se bind. dtmf-relay rtp-nteDefinerer RTP-NTE (RFC2833) som DTMF-evnen forventet på opkaldsbenet. For yderligere information, se DTMF-relæ (Voice over IP). codec g711alaw Tvinger alle PSTN-opkald til at bruge G.711. Vælg a-law eller u-law, så den passer til den komprimeringsmetode, der bruges af din ISDN-tjeneste. ingen toneDeaktiverer stemmeaktivitetsregistrering. For mere information, se vad (opkalds peer). |

| 5 |

Tilføj følgende konfiguration for opkaldsrouting: Dette afslutter din lokale gateway-konfiguration. Gem konfigurationen, og genindlæs platformen, hvis det er første gang, CUBE-funktioner konfigureres.

|

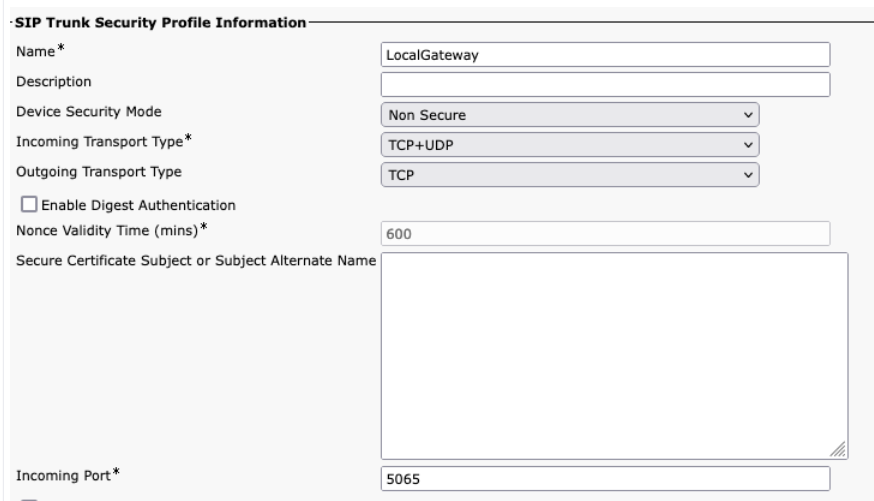

PSTN-Webex-opkaldskonfigurationen i de foregående afsnit kan ændres for at inkludere yderligere trunks til en Cisco Unified Communications Manager (UCM)-klynge. I dette tilfælde dirigeres alle opkald via Unified CM. Opkald fra UCM på port 5060 dirigeres til PSTN, og opkald fra port 5065 dirigeres til Webex Calling. Følgende trinvise konfigurationer kan tilføjes for at inkludere dette opkaldsscenarie.

Når du opretter Webex Calling-trunken i Unified CM, skal du sørge for at konfigurere den indgående port i indstillingerne for SIP Trunk-sikkerhedsprofilen til 5065. Dette tillader indgående beskeder på port 5065 og udfylder VIA-headeren med denne værdi, når der sendes beskeder til den lokale gateway.

| 1 |

Konfigurer følgende stemmeklasse-URI-adresser: |

| 2 |

Konfigurer følgende DNS-poster for at angive SRV-routing til Unified CM-værter: iOS XE bruger disse poster til lokalt at bestemme mål-UCM-værter og -porte. Med denne konfiguration er det ikke nødvendigt at konfigurere poster i dit DNS-system. Hvis du foretrækker at bruge din DNS, er disse lokale konfigurationer ikke nødvendige. Her er en forklaring af felterne til konfigurationen: Følgende kommando opretter en DNS SRV-ressourcepost. Opret en post for hver UCM-vært og trunk: ip-vært _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mitdomæne.com _sip._udp.pstntocucm.io: SRV-ressourcepostnavn 2: SRV-ressourcepostprioriteten 1: SRV-ressourcepostens vægt 5060: Portnummeret, der skal bruges til målværten i denne ressourcepost ucmsub5.mydomain.com: Ressourcepostens målvært For at fortolke værtsnavnene for ressourceposten skal du oprette lokale DNS A-poster. Eksempel: IP-vært ucmsub5.mitdomæne.com 192.168.80.65 ip-vært: Opretter en post i den lokale IOS XE-database. ucmsub5.mydomain.com: A-postens værtsnavn. 192.168.80.65: Værtens IP-adresse. Opret SRV-ressourceposter og A-poster, der afspejler dit UCM-miljø og din foretrukne opkaldsfordelingsstrategi. |

| 3 |

Konfigurer følgende opkalds-peers: |

| 4 |

Tilføj opkaldsrouting ved hjælp af følgende konfigurationer: |

Diagnosticeringssignaturer (DS) påviser proaktivt almindeligt observerede problemer i den IOS XE-baserede lokale gateway og genererer e-mail-, syslog- eller terminalmeddelelsesunderretning om begivenheden. Du kan også installere DS for at automatisere indsamling af diagnostiske data og overføre indsamlede data til Cisco TAC-kabinettet for at fremskynde løsningstiden.

Diagnosticeringssignaturer (DS) er XML-filer, der indeholder oplysninger om problemudløserbegivenheder og handlinger, der skal foretages for at informere, fejlfinde og udbedre problemet. Du kan definere problemdetekteringslogikken ved hjælp af syslog-meddelelser, SNMP-hændelser og gennem periodisk overvågning af specifikke show-kommandooutput.

Handlingstyperne inkluderer indsamling af vis kommandooutputs:

-

Genererer en konsolideret logfil

-

Upload af filen til en brugerdefineret netværksplacering, f.eks. HTTPS, SCP eller FTP-server.

TAC-ingeniører skriver DS-filerne og signerer dem digitalt for integritetsbeskyttelse. Hver DS-fil får tildelt et entydigt numerisk id af systemet. Diagnostic Signatures Lookup Tool (DSLT) er en enkelt kilde til at finde relevante signaturer til overvågning og fejlfinding af forskellige problemer.

Før du begynder:

-

Rediger ikke DS-filen, som du downloader fra DSLT. De filer, du modificerer, installeres ikke på grund af fejl i integritetskontrollen.

-

En enkel Mail Transfer Protocol (SMTP)-server, som du kræver, at den lokale gateway sender e-mailunderretninger.

-

Sørg for, at den lokale gateway kører IOS XE 17.6.1 eller nyere, hvis du vil bruge den sikre SMTP-server til e-mailunderretninger.

Forudsætninger

Lokal gateway, der kører IOS XE 17.6.1a eller nyere

-

Diagnosticeringssignaturer er aktiveret som standard.

-

Konfigurer den sikre e-mailserver, der skal bruges til at sende proaktive notifikationer, hvis enheden kører Cisco IOS XE 17.6.1a eller nyere.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurer miljøvariablen ds_email med administratorens e-mailadresse for at give dig besked.

configure terminal call-home diagnostic-signature environment ds_email end

Følgende viser et eksempel på en konfiguration af en lokal gateway, der kører på Cisco IOS XE 17.6.1a eller nyere, for at sende proaktive meddelelser til tacfaststart@gmail.com bruger Gmail som sikker SMTP-server:

Vi anbefaler, at du bruger Cisco IOS XE Bengaluru 17.6.x eller nyere versioner.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" En lokal gateway, der kører på Cisco IOS XE-software, er ikke en typisk webbaseret Gmail-klient, der understøtter OAuth, så vi skal konfigurere en specifik Gmail-kontoindstilling og give specifik tilladelse til at få e-mailen fra enheden behandlet korrekt:

-

Gå til og aktivér indstillingen Adgang til mindre sikker apps.

-

Svar "Ja, det var mig", når du modtager en e-mail fra Gmail, der angiver "Google forhindrede en person i at logge ind på din konto ved hjælp af en ikke-Google-app".

Installer diagnostiske signaturer til proaktiv overvågning

Monitorer høj CPU-udnyttelse

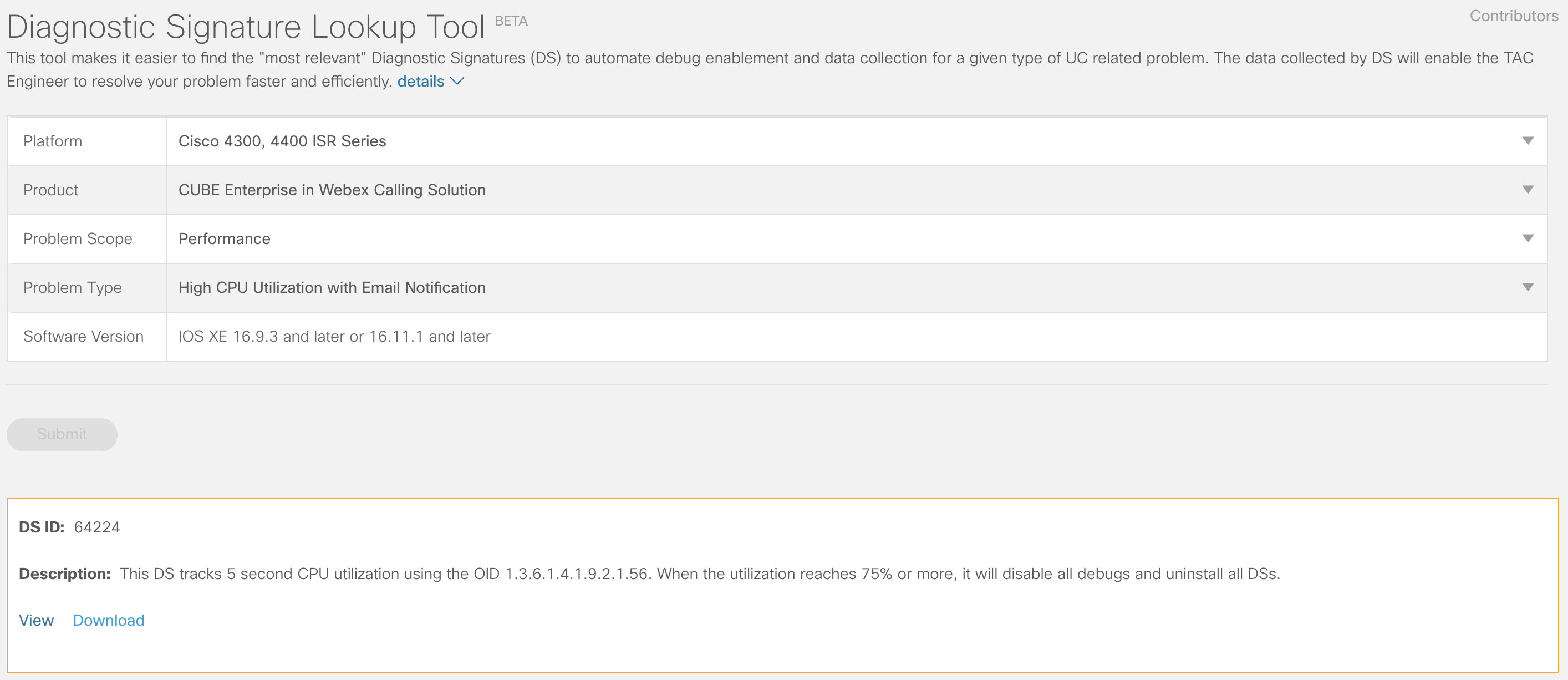

Denne DS sporer CPU-forbruget i fem sekunder ved hjælp af SNMP OID 1.3.6.1.4.1.9.2.1.56. Når udnyttelsen når 75 % eller mere, deaktiverer den alle fejlfindinger og afinstallerer alle diagnostiske signaturer, der er installeret i den lokale gateway. Følg trinene nedenfor for at installere signaturen.

-

Brug kommandoen show snmp til at aktivere SNMP. Hvis du ikke aktiverer, skal du konfigurere kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Download DS 64224 ved hjælp af følgende valgmuligheder i rullemenuen i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ydeevne

Problemtype

Høj CPU-udnyttelse med e-mailmeddelelse.

-

Kopiér DS XML-filen til den lokale gateways flash.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:Følgende eksempel viser kopiering af filen fra en FTP-server til den lokale gateway.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installer DS XML-filen på den lokale gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Brug kommandoen vis call-home diagnostic-signature til at bekræfte, at signaturen er installeret korrekt. Statuskolonnen skal have værdien "registreret".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDownload diagnosticeringssignaturer:

DS-id

DS-navn

Revision

Status

Seneste opdatering (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Tilmeldt

2020-11-07 22:05:33

Når denne signatur udløses, afinstallerer den alle kørende diagnosticeringssignaturer, inklusive sig selv. Geninstaller om nødvendigt DS 64224 for at fortsætte med at overvåge høj CPU-udnyttelse på den lokale gateway.

Monitorer registrering af SIP-trunk

Denne DS kontrollerer afrapportering af en lokal gateway-SIP-trunk med Webex-opkald cloud hvert 60. sekunder. Når afregistreringshændelsen registreres, genererer den en e-mail- og syslog-notifikation og afinstallerer sig selv efter to afregistreringshændelser. Brug nedenstående trin til at installere signaturen:

-

Download DS 64117 ved hjælp af følgende valgmuligheder i rullemenuen i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

SIP-SIP

Problemtype

SIP-trunk afmelding med e-mailmeddelelse.

-

Kopiér DS XML-filen til den lokale gateway.

copy ftp://username:password@/DS_64117.xml bootflash: -

Installer DS XML-filen på den lokale gateway.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Brug kommandoen vis call-home diagnostic-signature til at bekræfte, at signaturen er installeret korrekt. Statuskolonnen skal have en "registreret" værdi.

Overvågning af unormale opkald afbryder

Denne DS bruger SNMP-polling hvert 10. minut til at registrere unormale opkaldsafbrydelser med SIP-fejlene 403, 488 og 503. Hvis fejltællingen er større end eller lig med 5 fra den sidste poll, genererer den en syslog og e-mail-besked. Brug nedenstående trin til at installere signaturen.

-

Brug kommandoen show snmp til at kontrollere, om SNMP er aktiveret. Hvis den ikke er aktiveret, skal du konfigurere kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Download DS 65221 ved hjælp af følgende valgmuligheder i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ydeevne

Problemtype

Registrering af SIP-unormalt opkaldsopkald med e-mail- og Syslog-underretning.

-

Kopiér DS XML-filen til den lokale gateway.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installer DS XML-filen på den lokale gateway.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Brug kommandoen vis call-home diagnostic-signature til at bekræfte, at signaturen er installeret korrekt. Statuskolonnen skal have en "registreret" værdi.

Installer diagnostiske signaturer for at fejlse et problem

Brug diagnostiske signaturer (DS) til at løse problemer hurtigt. Cisco TAC-ingeniører har oprettet flere signaturer, der aktiverer de nødvendige fejlfinding, der er påkrævet for at fejlfinde et givet problem, registrere problemhændelsen, indsamle det rigtige sæt diagnostiske data og overføre data automatisk til Cisco TAC-sagen. Diagnostiske signaturer (DS) eliminerer behovet for manuelt at kontrollere for problemforekomst og gør fejlfinding af periodiske og forbigående problemer meget nemmere.

Du kan bruge diagnosticeringssignaturopslagsopslagsværktøjet til at finde de relevante signaturer og installere dem til selv at løse et givet problem, eller du kan installere signaturen, som anbefales af TAC-teknikeren som en del af supportengagementet.

Her er et eksempel på, hvordan du finder og installerer en diagnosticeringssignatur for at påvise hændelsen “%VOICE_IEC-3-GW: CCAPI: Intern fejl (tærskel for opkaldsudsving): UDFØRING=1.1.181.1.29.0" syslog og automatisere diagnosticeringsdataindsamling ved hjælp af følgende trin:

-

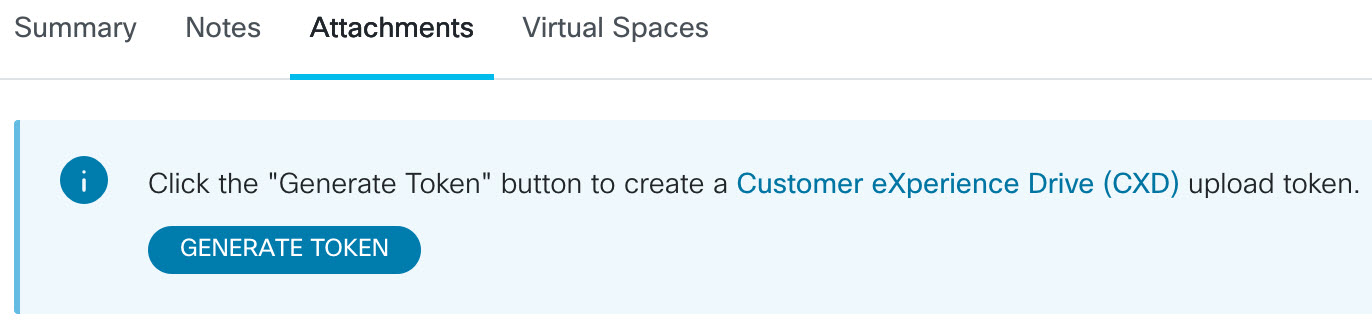

Konfigurer en ekstra DS-miljøvariabel ds_fsurl_prefix, som er Cisco TAC-filserverstien (cxd.cisco.com), hvortil de indsamlede diagnosticeringsdata uploades. Brugernavnet i filstien er sagsnummeret, og adgangskoden er filuploadtokenet, som kan hentes fra Support Case Manager i følgende kommando. Filuploadtokenet kan genereres i afsnittet Vedhæftede filer i Support Case Manager efter behov.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endEksempel:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Sørg for, at SNMP er aktiveret ved hjælp af kommandoen show snmp. Hvis den ikke er aktiveret, skal du konfigurere kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Sørg for at installere High CPU-monitorering DS 64224 som et proaktivt mål for at deaktivere alle fejl og diagnosticeringssignaturer i løbet af den høje CPU-udnyttelse. Download DS 64224 ved hjælp af følgende valgmuligheder i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ydeevne

Problemtype

Høj CPU-udnyttelse med e-mailmeddelelse.

-

Download DS 65095 ved hjælp af følgende valgmuligheder i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Systemlogfiler

Problemtype

Systemlogfiler – %VOICE_IEC-3-GW: CCAPI: Intern fejl (tærskel for opkaldsudsving): IEC=1.1.181.1.29.0

-

Kopiér DS XML-filer til den lokale gateway.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installer DS 64224 til overvågning af højt CPU-forbrug og derefter DS 65095 XML-filen på den lokale gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Bekræft, at signaturen er installeret korrekt, ved hjælp af kommandoen show call-home diagnostic-signature. Statuskolonnen skal have en "registreret" værdi.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comDownloadede diagnosticeringssignaturer:

DS-id

DS-navn

Revision

Status

Seneste opdatering (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Tilmeldt

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Tilmeldt

2020-11-08

Bekræft afvikling af diagnostiske signaturer

I den følgende kommando ændres kolonnen "Status" i kommandoen show call-home diagnostic-signature til "running", mens den lokale gateway udfører den handling, der er defineret i signaturen. Resultatet af show call-home diagnostic-signature statistics er den bedste måde til at verificere, om en diagnosesignatur påviser en begivenhed af interesse og udfører handlingen. Kolonnen "Udløst/Maks./Afinstaller" angiver antallet af gange, den angivne signatur har udløst en begivenhed, det maksimale antal gange, den er defineret til at påvise en begivenhed, og om signaturen afinstallerer sig selv efter at påvise det maksimale antal udløste begivenheder.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Downloadede diagnosticeringssignaturer:

|

DS-id |

DS-navn |

Revision |

Status |

Seneste opdatering (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Tilmeldt |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Kører |

2020-11-08 00:12:53 |

vis call-home diagnostisk-signatur-statistik

|

DS-id |

DS-navn |

Udløst/Max/Deinstall |

Gennemsnitlig kørselstid (sekunder) |

Maks. kørselstid (sekunder) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

Den e-mailunderretning, der sendes under afvikling af diagnosesignatur, indeholder vigtige oplysninger, såsom problemtype, enhedsoplysninger, softwareversion, kørende konfiguration og viser kommandooutputs, der er relevante for fejlfinding af det givne problem.

Afinstaller diagnostiske signaturer

Brug diagnostiske signaturer til fejlfindingsformål defineres typisk til afinstallation efter påvisning af nogle problemhændelser. Hvis du vil afinstallere en signatur manuelt, skal du hente DS ID'et fra outputtet af kommandoen show call-home diagnostic-signature og køre følgende kommando:

call-home diagnostic-signature deinstall

Eksempel:

call-home diagnostic-signature deinstall 64224

Nye signaturer føjes regelmæssigt til værktøjet Diagnosticeringssignaturopslag, baseret på problemer, der normalt opstår under udrulninger. TAC understøtter i øjeblikket ikke anmodninger om at oprette nye brugertilpassede signaturer.

For bedre administration af Cisco IOS XE Gateways anbefaler vi, at du tilmelder og administrerer gateways via Control Hub. Det er en valgfri konfiguration. Når du er tilmeldt, kan du bruge konfigurationsvalideringsfunktionen i Control Hub til at validere din lokale gateway-konfiguration og identificere eventuelle konfigurationsproblemer. I øjeblikket understøtter kun registreringsbaserede trunks denne funktionalitet.

For yderligere information, se følgende:

Dette afsnit beskriver, hvordan man konfigurerer et Cisco Unified Border Element (CUBE) som en lokal gateway til Webex Calling ved hjælp af en certifikatbaseret, gensidig TLS (mTLS) SIP-trunk. Den første del af dette dokument illustrerer, hvordan man konfigurerer en simpel PSTN-gateway. I dette tilfælde dirigeres alle opkald fra PSTN'et til Webex Calling, og alle opkald fra Webex Calling dirigeres til PSTN'et. Følgende billede fremhæver denne løsning og den konfiguration af opkaldsrouting på højt niveau, der vil blive fulgt.

I dette design anvendes følgende hovedkonfigurationer:

-

stemmeklasse-lejere: Used til at oprette trunkspecifikke konfigurationer.

-

stemmeklasse uri: Bruges til at klassificere SIP-beskeder med henblik på valg af en indgående opkaldspeer.

-

indgående opkald-peer: Behandler indgående SIP-beskeder og bestemmer den udgående rute ved hjælp af en dial-peer-gruppe.

-

opkalds-peer-gruppe: Definerer de udgående opkaldspeeders, der bruges til viderestilling af opkald.

-

udgående opkald-peer: Behandler udgående SIP-beskeder og sender dem til det ønskede mål.

Når du forbinder en lokal Cisco Unified Communications Manager-løsning med Webex Calling, kan du bruge den simple PSTN-gatewaykonfiguration som basislinje for at opbygge den løsning, der er illustreret i følgende diagram. I dette tilfælde sørger en Unified Communications Manager for centraliseret routing og behandling af alle PSTN- og Webex Calling-opkald.

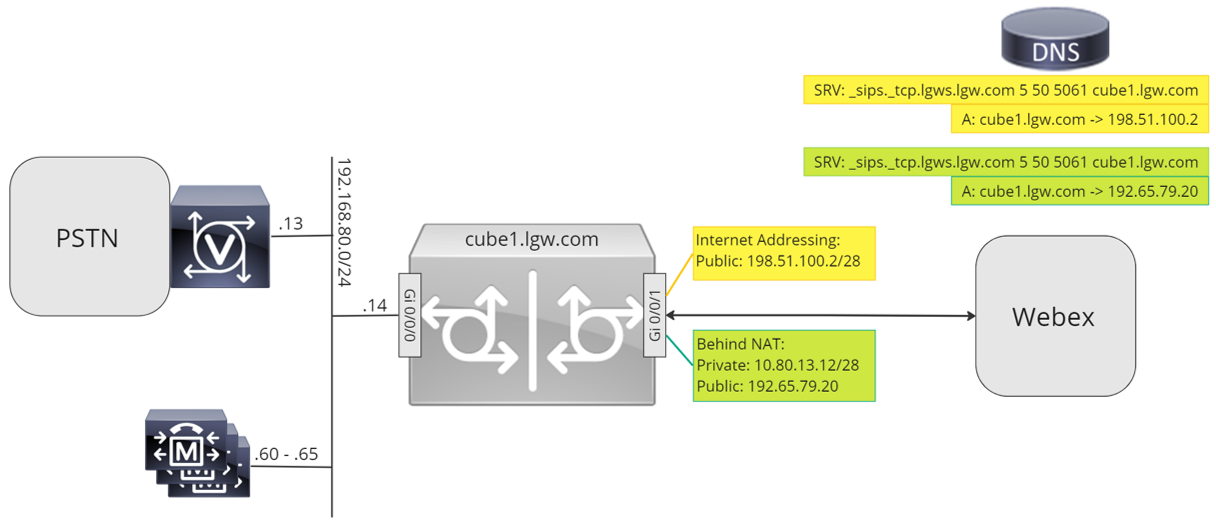

I hele dette dokument bruges de værtsnavne, IP-adresser og grænseflader, der er illustreret på følgende billede. Der er muligheder for offentlig eller privat (bag NAT) adressering. SRV DNS-poster er valgfrie, medmindre der er tale om belastningsudligning på tværs af flere CUBE-instanser.

Brug konfigurationsvejledningen i resten af dette dokument til at fuldføre din lokale gateway-konfiguration som følger:

Basiskonfiguration

Det første trin i at forberede din Cisco-router som en lokal gateway til Webex Calling er at opbygge en basiskonfiguration, der sikrer din platform og etablerer forbindelse.

-

Alle certifikatbaserede lokale gateway-implementeringer kræver Cisco IOS XE 17.9.1a eller nyere versioner. Cisco IOS XE 17.12.2 eller nyere anbefales. For de anbefalede versioner, se siden Cisco Software Research. Søg efter platformen, og vælg en af de foreslåede udgivelser.

-

Routere i ISR4000-serien skal konfigureres med både Unified Communications- og Security-teknologilicenser.

-

Catalyst Edge 8000-seriens routere udstyret med stemmekort eller DSP'er kræver DNA Advantage-licens. Routere uden stemmekort eller DSP'er kræver som minimum DNA Essentials-licens.

-

Ved krav til høj kapacitet kan du også kræve en HSEC-licens (High Security) og yderligere gennemløbsrettigheder.

Se Autorisationskoder for yderligere oplysninger.

-

-

Byg en basiskonfiguration til din platform, der følger dine forretningspolitikker. Konfigurer og verificer især følgende:

-

NTP

-

Acl'er

-

Brugergodkendelse og fjernadgang

-

DNS

-

IP-routing

-

IP-adresser

-

-

Netværket mod Webex Calling skal bruge en IPv4-adresse. Lokale gateway-adresser til fuldt kvalificerede domænenavne (FQDN) eller serviceposter (SRV), der er konfigureret i Control Hub, skal omdannes til en offentlig IPv4-adresse på internettet.

-

Alle SIP- og medieporte på den lokale gateway-grænseflade, der vender mod Webex, skal være tilgængelige fra internettet, enten direkte eller via statisk NAT. Sørg for at opdatere din firewall i overensstemmelse hermed.

-

Følg de detaljerede konfigurationstrin nedenfor for at installere et signeret certifikat på den lokale gateway:

-

En offentlig certifikatmyndighed (CA) som beskrevet i Hvilke rodcertifikatmyndigheder understøttes til kald til Cisco Webex-lyd- og videoplatforme? skal underskrive enhedscertifikatet.

-

Certifikatets emnes fællesnavn (CN) eller et af de alternative emnenavne (SAN) skal være det samme som det FQDN, der er konfigureret i Control Hub.

Når du køber et certifikat med Common Name (CN) eller Subject Alternative Name (SAN), skal du sørge for, at certifikatet kun bruger små bogstaver. I Control Hub-konfigurationen konverteres alle FQDN-poster automatisk til små bogstaver, og enhver uoverensstemmelse i store bogstaver mellem FQDN'et og certifikatet vil forhindre vellykket registrering af trunk.

Eksempel:

-

Hvis en konfigureret trunk i din organisations kontrolhub har cube1.lgw.com:5061 som FQDN for den lokale gateway, skal CN eller SAN i routercertifikatet indeholde cube1.lgw.com.

-

Hvis en konfigureret trunk i din organisations Control Hub har lgws.lgw.com som SRV-adresse for den/de lokale gateway(er), der kan nås fra trunk'en, skal CN'en eller SAN'en i routercertifikatet indeholde lgws.lgw.com. De poster, som SRV adressen går til (CNAME, A Record, eller IP-adresse), er valgfrie i SAN.

-

Uanset om du bruger en FQDN eller en SRV til trunk'en, skal kontaktadressen for alle nye SIP-dialoger fra din lokale gateway bruge det navn, der er konfigureret i Control Hub.

-

-

-

Upload Cisco rod-CA-pakken til den lokale gateway. Denne pakke indeholder CA-rodcertifikatet, der bruges til at verificere Webex-platformen.

Konfiguration

| 1 |

Sørg for at du tildeler gyldige og routerbare IP-adresser til alle Layer 3-grænseflader, for eksempel:

|

| 2 |

Beskyt STUN-legitimationsoplysninger på routeren ved hjælp af symmetrisk kryptering. Konfigurer den primære krypteringsnøgle og krypteringstypen som følger: |

| 3 |

Opret et krypterings-tillidspunkt med et certifikat til dit domæne, signeret af en -understøttet certifikatmyndighed (CA). |

| 4 |

Angiv certifikatet fra den mellemliggende signerende CA for at godkende dit værtscertifikat. Indtast følgende exec- eller konfigurationskommando:

|

| 5 |

Importer det signerede værtscertifikat ved hjælp af følgende exec- eller konfigurationskommando:

|

| 6 |

Aktiver TLS1.2-eksklusivitet, og angiv standardtillidspunktet, der skal bruges til stemmeapplikationer, ved hjælp af følgende konfigurationskommandoer:

|

| 7 |

Installer Cisco root CA-pakken, som inkluderer IdenTrust Commercial Root CA 1-certifikatet, der bruges af Webex Calling. Brug kommandoen crypto pki trustpool import clean url url til at downloade rod-CA-pakken fra den angivne URL og til at rydde den nuværende CA-trustpool, og installer derefter den nye pakke af certifikater: Hvis du har brug for at bruge en proxy til at få adgang til internettet via HTTPS, skal du tilføje følgende konfiguration, før du importerer CA-pakken: ip http-klient proxy-server yourproxy.com proxy-port 80 |

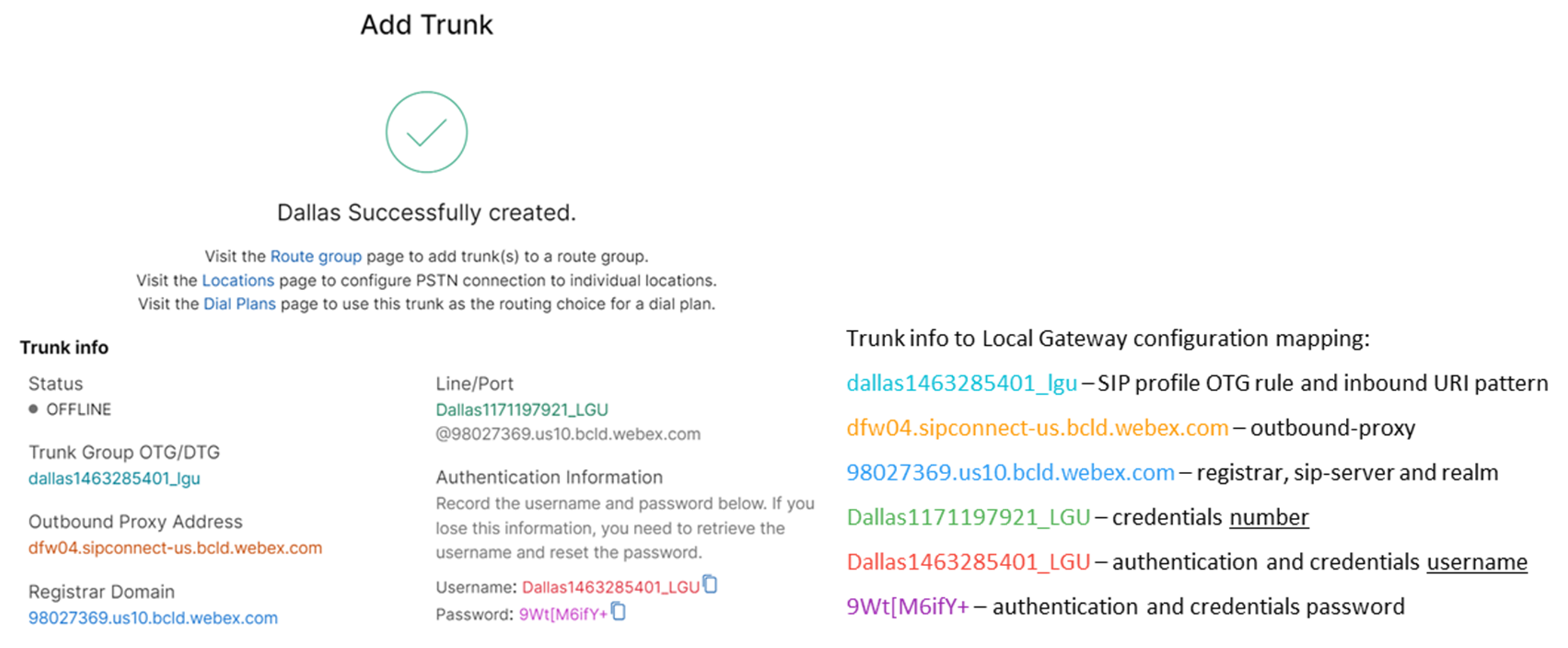

| 1 |

Opret en CUBE-certifikatbaseret PSTN-trunk til en eksisterende placering i Control Hub. For mere information, se Konfigurer trunks, rutegrupper og opkaldsplaner for Webex Calling. Notér oplysningerne om bagagerummet, når du opretter det. Disse detaljer, som fremhævet i den følgende illustration, bruges i konfigurationstrinnene i denne vejledning.

|

| 2 |

Indtast følgende kommandoer for at konfigurere CUBE som en Webex Calling Local Gateway: Her er en forklaring af felterne til konfigurationen:

Aktiverer Cisco Unified Border Element (CUBE)-funktioner på platformen. tillad-forbindelser sip til sipAktiver CUBE basic SIP back-to-back-brugeragentfunktionalitet. For yderligere information, se Tillad forbindelser. Som standard er T.38-faxtransport aktiveret. For yderligere information, se faxprotokol t38 (taletjeneste). Aktiverer STUN (Session Traversal of UDP through NAT) globalt. Disse globale stun-kommandoer er kun nødvendige, når du implementerer din lokale gateway bag NAT.

For yderligere information, se stun flowdata agent-idog stun flowdata shared-secret. asymmetrisk nyttelast fuldKonfigurerer understøttelse af asymmetrisk SIP-nyttelast for både DTMF- og dynamiske codec-nyttelaster. For mere information om denne kommando, se asymmetrisk nyttelast. tidlig tilbud tvungetTvinger den lokale gateway til at sende SDP-oplysninger i den indledende INVITE-besked i stedet for at vente på bekræftelse fra den tilstødende peer. For mere information om denne kommando, se tidligt tilbud. SIP-profiler indgåendeGør det muligt for CUBE at bruge SIP-profiler til at ændre beskeder, når de modtages. Profiler anvendes via dial-peers eller lejere. |

| 3 |

Konfigurér stemmeklasse-codec 100, så kun G.711-codecs tillades for alle trunks. Denne enkle fremgangsmåde er egnet til de fleste implementeringer. Tilføj om nødvendigt yderligere codec-typer til listen, der understøttes af både oprindelige og afsluttende systemer. Mere komplekse løsninger, der involverer transkodning ved hjælp af DSP-moduler, understøttes, men er ikke inkluderet i denne vejledning. Her er en forklaring af felterne til konfigurationen: stemmeklasse-codec 100Bruges til kun at tillade foretrukne codecs til SIP-trunkopkald. For mere information, se stemmeklasse-codec. |

| 4 |

Konfigurer stemmeklasse stun-usage 100 for at aktivere ICE på Webex Calling-trunken. (Dette trin gælder ikke for Webex til offentlig sektor) Her er en forklaring af felterne til konfigurationen: bedøvelsesbrug ice liteBruges til at aktivere ICE-Lite for alle Webex Calling-modtagere med opkaldsfunktioner for at muliggøre medieoptimering, når det er muligt. For mere information, se brug af stemmeklasse-stun og brug af stun i Ice Lite. Kommandoenstun usage firewall-traversal flowdataer kun nødvendig, når du implementerer din lokale gateway bag NAT. Medieoptimering forhandles, hvor det er muligt. Hvis et opkald kræver cloud-medietjenester, f.eks. optagelse, kan mediet ikke optimeres. |

| 5 |

Konfigurer mediekrypteringspolitikken for Webex-trafik. (Dette trin gælder ikke for Webex til offentlig sektor) Her er en forklaring af felterne til konfigurationen: stemmeklasse srtp-krypto 100Angiver SHA1_80 som de eneste SRTP-krypteringssuite-KUBE-tilbud i SDP'en i tilbuds- og svarbeskeder. Webex Calling understøtter kun SHA1_80. For mere information, se stemmeklasse srtp-crypto. |

| 6 |

Konfigurer FIPS-kompatible GCM-chiffere (Dette trin gælder kun for Webex til offentlig sektor). Her er en forklaring af felterne til konfigurationen: stemmeklasse srtp-krypto 100Angiver GCM som den krypteringssuite, som CUBE tilbyder. Det er obligatorisk at konfigurere GCM-chiffere til lokal gateway til Webex for Government. |

| 7 |

Konfigurer et mønster til entydigt at identificere opkald til en lokal gateway-trunk baseret på dens destinations-FQDN eller SRV: Her er en forklaring af felterne til konfigurationen: stemmeklasse uri 100 sipDefinerer et mønster, der matcher en indgående SIP-invitation med en indgående trunk-opkaldspeer. Når du indtaster dette mønster, skal du bruge trunk-FQDN'en eller SRV'en, der er konfigureret i Control Hub for trunk'en. Under lejersidekonfiguration af certifikatbaserede trunks til Webex Calling må du kun bruge SRV-baseret Webex Calling Edge-adresse på den lokale gateway. FQDN'er understøttes ikke længere. |

| 8 |

Konfigurer profiler til manipulation af SIP-beskeder. Hvis din gateway er konfigureret med en offentlig IP-adresse, skal du konfigurere en profil som følger eller springe til næste trin, hvis du bruger NAT. I dette eksempel er cube1.lgw.com den FQDN, der er konfigureret til den lokale gateway: Her er en forklaring af felterne til konfigurationen: regel 10 og 20For at Webex kan godkende meddelelser fra din lokale gateway, skal headeren "Kontakt" i en SIP-anmodning og -svarmeddelelser indeholde den værdi, der er klargjort for trunk'en i Control Hub. Dette vil enten være FQDN'en for en enkelt vært eller SRV-navnet, der bruges til en klynge af enheder. |

| 9 |

Hvis din gateway er konfigureret med en privat IP-adresse bag statisk NAT, skal du konfigurere de indgående og udgående SIP-profiler som følger. I dette eksempel er cube1.lgw.com den FQDN, der er konfigureret til den lokale gateway, "10.80.13.12" er den grænseflade-IP-adresse, der vender mod Webex Calling, og "192.65.79.20" er den offentlige NAT-IP-adresse. SIP-profiler for udgående beskeder til Webex Calling

Her er en forklaring af felterne til konfigurationen: regel 10 og 20For at Webex kan godkende meddelelser fra din lokale gateway, skal headeren 'Kontakt' i SIP-anmodninger og -svar indeholde den værdi, der er klargjort for trunk'en i Control Hub. Dette vil enten være FQDN'en for en enkelt vært eller SRV-navnet, der bruges til en klynge af enheder. reglerne 30 til 81Konverter private adressereferencer til den eksterne offentlige adresse for webstedet, så Webex kan fortolke og dirigere efterfølgende meddelelser korrekt. SIP-profil for indgående beskeder fra Webex CallingHer er en forklaring af felterne til konfigurationen: reglerne 10 til 80Konverter referencer til offentlige adresser til den konfigurerede private adresse, så CUBE kan behandle beskederne fra Webex. For mere information, se sip-profiles for stemmeklasse. Amerikanske eller canadiske PSTN-udbydere kan tilbyde opkalds-ID-verifikation for spam- og svindelopkald med den yderligere konfiguration, der er nævnt i artiklen Spam- eller svindelopkaldsindikation i Webex Calling. |

| 10 |

Konfigurer en SIP-indstillinger, der skal holdes i live med en header-ændringsprofil.

|

| 11 |

Konfigurer Webex Calling-trunk: |

| 12 |

(Valgfrit) Brug disse kommandoer til at konfigurere netværksenheder som f.eks. CUBE og videresende SIP-headere (Session Initiation Protocol), som enheden ikke behandler. Disse kommandoer gør det muligt for enheden at sende ikke-understøttede SIP-headere, herunder geoplaceringsheadere og PIDF-LO (Presence Information Data Format - Location Object), på den lokale gateway. Denne funktion understøtter Nomadic E-911-tjenester ved at sikre, at kritiske placeringsoplysninger bevares og videresendes korrekt. |

Når du har bygget en trunk mod Webex Calling ovenfor, skal du bruge følgende konfiguration til at oprette en ikke-krypteret trunk mod en SIP-baseret PSTN-udbyder:

Hvis din tjenesteudbyder tilbyder en sikker PSTN-trunk, kan du følge en lignende konfiguration som beskrevet ovenfor for Webex Calling-trunken. CUBE understøtter sikker opkaldsrouting.

Hvis du bruger en TDM / ISDN PSTN trunk, spring til næste afsnit Konfigurer lokal gateway med TDM PSTN trunk.

Hvis du vil konfigurere TDM-grænseflader til PSTN-opkaldsben på Cisco TDM-SIP-gateways, skal du se Konfiguration af ISDN PRI.

| 1 |

Konfigurer følgende stemmeklasse-URI til at identificere indgående opkald fra PSTN-trunken: Her er en forklaring af felterne til konfigurationen: stemmeklasse uri 200 sipDefinerer et mønster, der matcher en indgående SIP-invitation med en indgående trunk-opkaldspeer. Når du indtaster dette mønster, skal du bruge IP-adressen på din IP PSTN-gateway. For mere information, se stemmeklasse uri. |

| 2 |

Konfigurer følgende IP PSTN dial-peer: Her er en forklaring af felterne til konfigurationen: Definerer en VoIP-opkalds-peer med tagget 200 og giver en meningsfuld beskrivelse for at lette administration og fejlfinding. For mere information, se opkald-peer stemme. destination-mønster DÅRLIG.DÅRLIGEt dummy-destinationsmønster er påkrævet, når udgående opkald dirigeres ved hjælp af en indgående opkalds-peer-gruppe. Ethvert gyldigt destinationsmønster kan bruges i dette tilfælde. For mere information, se destination-pattern (grænseflade). session protokol sipv2Angiver, at denne opkalds-peer håndterer SIP-opkaldsben. For mere information, se sessionsprotokol (opkald til peer). sessionsmål ipv4: 192.168.80.13Angiver destinationsadressen for opkald sendt til PSTN-udbyderen. Dette kan enten være en IP-adresse eller et DNS-værtsnavn. For yderligere information, se sessionsmål (VoIP-opkalds-peer). indgående URI via 200Angiver den stemmeklasse, der bruges til at matche indgående opkald til denne opkalds-peer ved hjælp af INVITE VIA header-URI'en. For mere information, se indgående URL. stemmeklasse sip hævdet-id pai

(Valgfrit) Aktiverer P-Asserted-Identity header-behandling og styrer, hvordan dette bruges til PSTN-trunken. Hvis denne kommando bruges, bruges den kaldende parts identitet, der er angivet fra den indgående dial-peer, til de udgående From- og P-Asserted-Identity-headere. Hvis denne kommando ikke bruges, bruges den kaldende parts identitet, der er angivet fra den indgående dial-peer, til de udgående From- og Remote-Party-ID-headere. For mere information, se voice-class sip asserted-id. bind kontrol kilde-grænseflade GigabitEthernet0/0/0

Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for meddelelser sendt til PSTN'et. For mere information, se bind. bind mediekildegrænseflade GigabitEthernet0/0/0Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for medier sendt til PSTN. For mere information, se bind. stemmeklasse-codec 100Konfigurerer dial-peer'en til at bruge den fælles codec-filterliste 100. For mere information, se voice-class codec. dtmf-relay rtp-nteDefinerer RTP-NTE (RFC2833) som DTMF-evnen forventet på opkaldsbenet. For yderligere information, se DTMF-relæ (Voice over IP). ingen toneDeaktiverer stemmeaktivitetsregistrering. For mere information, se vad (opkalds peer). |

| 3 |

Hvis du konfigurerer din lokale gateway til kun at dirigere opkald mellem Webex Calling og PSTN'en, skal du tilføje følgende konfiguration for opkaldsrouting. Hvis du konfigurerer din lokale gateway med en Unified Communications Manager-platform, skal du springe til næste afsnit. |

Når du har bygget en trunk mod Webex Calling, skal du bruge følgende konfiguration til at oprette en TDM-trunk til din PSTN-tjeneste med loop-back-opkaldsrouting for at muliggøre medieoptimering på Webex-opkaldsbenet.

Hvis du ikke har brug for IP-medieoptimering, skal du følge konfigurationstrinnene for en SIP PSTN-trunk. Brug en taleport og en POTS-opkaldspeer (som vist i trin 2 og 3) i stedet for PSTN VoIP-opkaldspeer'en.

| 1 |

Loop-back dial-peer-konfigurationen bruger dial-peer-grupper og opkaldsrouting-tags for at sikre, at opkald går korrekt mellem Webex og PSTN'en uden at oprette opkaldsrouting-løkker. Konfigurer følgende oversættelsesregler, der skal bruges til at tilføje og fjerne opkaldsrouting-tags: Her er en forklaring af felterne til konfigurationen: stemmeoversættelsesregelBruger regulære udtryk defineret i regler til at tilføje eller fjerne opkaldsroutingtags. Over-dekadiske cifre ('A') bruges til at øge klarheden ved fejlfinding. I denne konfiguration bruges det tag, der tilføjes af oversættelsesprofil 100, til at guide opkald fra Webex Calling mod PSTN via loopback-opkalds-peers. På samme måde bruges tagget, der tilføjes af translation-profile 200, til at guide opkald fra PSTN'en mod Webex Calling. Oversættelsesprofilerne 11 og 12 fjerner disse tags, før de leverer opkald til henholdsvis Webex- og PSTN-trunkene. Dette eksempel antager, at opkaldte numre fra Webex Calling præsenteres i +E.164 format. Regel 100 fjerner den indledende + for at opretholde et gyldigt opkaldt nummer. Regel 12 tilføjer derefter et eller flere nationale eller internationale routingciffer, når taggen fjernes. Brug cifre, der passer til din lokale nationale ISDN-opkaldsplan. Hvis Webex Calling præsenterer numre i nationalt format, skal du justere regel 100 og 12 for blot at tilføje og fjerne routing-tagget henholdsvis. For mere information, se voice translation-profile og voice translation-rule. |

| 2 |

Konfigurer TDM-stemmegrænsefladeporte efter behov i henhold til den anvendte trunktype og protokol. For yderligere information, se Konfiguration af ISDN PRI. For eksempel kan den grundlæggende konfiguration af et Primary Rate ISDN-interface installeret i NIM-slot 2 på en enhed omfatte følgende: |

| 3 |

Konfigurer følgende TDM PSTN-opkalds-peer: Her er en forklaring af felterne til konfigurationen: Definerer en VoIP-opkalds-peer med en tag på 200 og giver en meningsfuld beskrivelse for at lette administration og fejlfinding. For mere information, se dial-peer voice. destination-mønster DÅRLIG.DÅRLIGEt dummy-destinationsmønster er påkrævet, når udgående opkald dirigeres ved hjælp af en indgående opkalds-peer-gruppe. Ethvert gyldigt destinationsmønster kan bruges i dette tilfælde. For mere information, se destination-pattern (grænseflade). oversættelsesprofil indgående 200Tildeler den oversættelsesprofil, der tilføjer et opkaldsrutetag til det indgående opkaldte nummer. direkte indadgående opkaldOmdirigerer opkaldet uden at give en sekundær klartone. For mere information, se direkte indadgående opkald. havn 0/2/0:15Den fysiske stemmeport, der er knyttet til denne opkalds-peer. |

| 4 |

For at aktivere medieoptimering af IP-stier for lokale gateways med TDM-IP-opkaldsflows kan du ændre opkaldsrouting ved at introducere et sæt interne loop-back-opkalds-peers mellem Webex Calling og PSTN-trunks. Konfigurer følgende loop-back dial-peers. I dette tilfælde vil alle indgående opkald i første omgang blive dirigeret til dial-peer 10 og derfra til enten dial-peer 11 eller 12 baseret på det anvendte routing-tag. Efter fjernelse af routing-tagget vil opkald blive dirigeret til den udgående trunk ved hjælp af dial-peer-grupper. Her er en forklaring af felterne til konfigurationen: Definerer en VoIP-opkaldspeer og giver en meningsfuld beskrivelse for at lette administration og fejlfinding. For mere information, se dial-peer voice. oversættelsesprofil indgående 11Anvender den tidligere definerede oversættelsesprofil for at fjerne opkaldsrouting-tagget, før det sendes til den udgående trunk. destination-mønster DÅRLIG.DÅRLIGEt dummy-destinationsmønster er påkrævet, når udgående opkald dirigeres ved hjælp af en indgående opkalds-peer-gruppe. For mere information, se destination-pattern (grænseflade). session protokol sipv2Angiver, at denne opkalds-peer håndterer SIP-opkaldsben. For mere information, se sessionsprotokol (opkald til peer). sessionsmål ipv4: 192.168.80.14Angiver den lokale routergrænsefladeadresse som opkaldsmål for loopback. For yderligere information, se sessionsmål (VoIP-opkaldsmodpart). bind kontrol kilde-grænseflade GigabitEthernet0/0/0Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for meddelelser, der sendes via loop-back. For mere information, se bind. bind mediekildegrænseflade GigabitEthernet0/0/0Konfigurerer kildegrænsefladen og den tilhørende IP-adresse for medier sendt via loopback. For mere information, se bind. dtmf-relay rtp-nteDefinerer RTP-NTE (RFC2833) som DTMF-evnen forventet på opkaldsbenet. For yderligere information, se DTMF-relæ (Voice over IP). codec g711alaw Tvinger alle PSTN-opkald til at bruge G.711. Vælg a-law eller u-law, så den passer til den komprimeringsmetode, der bruges af din ISDN-tjeneste. ingen toneDeaktiverer stemmeaktivitetsregistrering. For mere information, se vad (opkalds peer). |

| 5 |

Tilføj følgende konfiguration for opkaldsrouting: Dette afslutter din lokale gateway-konfiguration. Gem konfigurationen, og genindlæs platformen, hvis det er første gang, CUBE-funktioner konfigureres.

|

PSTN-Webex-opkaldskonfigurationen i de foregående afsnit kan ændres for at inkludere yderligere trunks til en Cisco Unified Communications Manager (UCM)-klynge. I dette tilfælde dirigeres alle opkald via Unified CM. Opkald fra UCM på port 5060 dirigeres til PSTN, og opkald fra port 5065 dirigeres til Webex Calling. Følgende trinvise konfigurationer kan tilføjes for at inkludere dette opkaldsscenarie.

| 1 |

Konfigurer følgende stemmeklasse-URI-adresser: |

| 2 |

Konfigurer følgende DNS-poster for at angive SRV-routing til Unified CM-værter: iOS XE bruger disse poster til lokalt at bestemme mål-UCM-værter og -porte. Med denne konfiguration er det ikke nødvendigt at konfigurere poster i dit DNS-system. Hvis du foretrækker at bruge din DNS, er disse lokale konfigurationer ikke nødvendige. Her er en forklaring af felterne til konfigurationen: Følgende kommando opretter en DNS SRV-ressourcepost. Opret en post for hver UCM-vært og trunk: ip-vært _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mitdomæne.com _sip._udp.pstntocucm.io: SRV-ressourcepostnavn 2: SRV-ressourcepostprioriteten 1: SRV-ressourcepostens vægt 5060: Portnummeret, der skal bruges til målværten i denne ressourcepost ucmsub5.mydomain.com: Ressourcepostens målvært For at fortolke værtsnavnene for ressourceposten skal du oprette lokale DNS A-poster. Eksempel: IP-vært ucmsub5.mitdomæne.com 192.168.80.65 ip-vært: Opretter en post i den lokale IOS XE-database. ucmsub5.mydomain.com: A-postens værtsnavn. 192.168.80.65: Værtens IP-adresse. Opret SRV-ressourceposter og A-poster, der afspejler dit UCM-miljø og din foretrukne opkaldsfordelingsstrategi. |

| 3 |

Konfigurer følgende opkalds-peers: |

| 4 |

Tilføj opkaldsrouting ved hjælp af følgende konfigurationer: |

Diagnosticeringssignaturer (DS) påviser proaktivt almindeligt observerede problemer i den lokale Cisco IOS XE-baserede gateway og genererer e-mail-, syslog- eller terminalmeddelelsesunderretning om begivenheden. Du kan også installere diagnosticeringssignaturer for at automatisere indsamling af diagnosticeringsdata og overføre indsamlede data til Cisco TAC-sagen, så problemer hurtigere kan blive løst.

Diagnosticeringssignaturer (DS) er XML-filer, der indeholder oplysninger om problemudløserbegivenheder og -handlinger til at informere, fejlfinde og udbedre problemet. Brug syslog-meddelelser, SNMP-begivenheder og gennem periodiske overvågning af specifikke vis kommandooutputs til at definere logikken for problemregistrering. Handlingstyperne inkluderer:

-

Indsamler vis kommandooutputs

-

Genererer en konsolideret logfil

-

Overførsel af filen til en netværksplacering, som f.eks. HTTPS, SCP, FTP-server

TAC-ingeniører forfatter DS-filer og digitalt underskrive den for integritetsbeskyttelse. Hver DS-fil har det unikke numeriske id tildelt af systemet. Diagnostic Signatures Lookup Tool (DSLT) er en enkelt kilde til at finde relevante signaturer til overvågning og fejlfinding af forskellige problemer.

Før du begynder:

-

Rediger ikke DS-filen, som du downloader fra DSLT. De filer, du modificerer, installeres ikke på grund af fejl i integritetskontrollen.

-

En enkel Mail Transfer Protocol (SMTP)-server, som du kræver, at den lokale gateway sender e-mailunderretninger.

-

Sørg for, at den lokale gateway kører IOS XE 17.6.1 eller nyere, hvis du vil bruge den sikre SMTP-server til e-mailunderretninger.

Forudsætninger

Lokal gateway med IOS XE 17.6.1 eller nyere

-

Diagnosticeringssignaturer er aktiveret som standard.

-

Konfigurer den sikre e-mailserver, som du bruger til at sende proaktive meddelelser, hvis enheden kører i IOS XE 17.6.1 eller derover.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurer miljøvariablen ds_email med e-mailadressen på administratoren, så du kan underrette dig.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Installer diagnostiske signaturer til proaktiv overvågning

Monitorer høj CPU-udnyttelse

Denne DS sporer 5-sekunders CPU-udnyttelse ved hjælp af SNMP OID 1.3.6.1.4.1.9.2.1.56. Når udnyttelsen når 75 % eller mere, deaktiverer den alle fejlfindinger og afinstallerer alle diagnostiske signaturer, som du installerer i den lokale gateway. Følg trinene nedenfor for at installere signaturen.

-

Sørg for, at du aktiverede SNMP ved hjælp af kommandoen vis snmp. Hvis SNMP ikke er aktiveret, skal du konfigurere kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Download DS 64224 ved hjælp af følgende valgmuligheder i rullemenuen i værktøjet til opslag af diagnosticeringssignaturer:

copy ftp://username:password@/DS_64224.xml bootflash:Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-software

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ydeevne

Problemtype

Højt CPU-forbrug med e-mailmeddelelse

-

Kopiér DS XML-filen til den lokale gateways flash.

copy ftp://username:password@/DS_64224.xml bootflash:Følgende eksempel viser kopiering af filen fra en FTP-server til den lokale gateway.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installer DS XML-filen på den lokale gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Brug kommandoen vis call-home diagnostic-signature til at bekræfte, at signaturen er installeret korrekt. Statuskolonnen skal have en "registreret" værdi.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDownload diagnosticeringssignaturer:

DS-id

DS-navn

Revision

Status

Seneste opdatering (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Tilmeldt

2020-11-07 22:05:33

Når denne signatur udløses, afinstallerer den alle kørende diagnosticeringssignaturer, inklusive sig selv. Hvis det er nødvendigt, skal du geninstallere DS 64224 for at fortsætte med at overvåge høj CPU-udnyttelse på den lokale gateway.

Overvågning af unormale opkald afbryder

Denne DS bruger SNMP-polling hvert 10. minut til at registrere unormale opkaldsafbrydelser med SIP-fejlene 403, 488 og 503. Hvis fejltællingen er større end eller lig med 5 fra den sidste poll, genererer den en syslog og e-mail-besked. Brug nedenstående trin til at installere signaturen.

-

Kontroller, at SNMP er aktiveret ved hjælp af kommandoen vis snmp. Hvis SNMP ikke er aktiveret, skal du konfigurere kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Download DS 65221 ved hjælp af følgende valgmuligheder i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-software

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ydeevne

Problemtype

Registrering af SIP-unormalt opkaldsopkald med e-mail- og Syslog-underretning.

-

Kopiér DS XML-filen til den lokale gateway.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installer DS XML-filen på den lokale gateway.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Brug kommandoen show call-home diagnostic-signature for at bekræfte, at signaturen er installeret. Statuskolonnen skal have værdien "registreret".

Installer diagnostiske signaturer for at fejlse et problem

Du kan også bruge diagnosticeringssignaturer (DS) til at løse problemer hurtigt. Cisco TAC-ingeniører har oprettet flere signaturer, der aktiverer de nødvendige fejlfinding, der er påkrævet for at fejlfinde et givet problem, registrere problemhændelsen, indsamle det rigtige sæt diagnostiske data og overføre data automatisk til Cisco TAC-sagen. Dette fjerner behovet for at kontrollere problemhændelsen manuelt og gør fejlfinding af periodiske og kortvarige problemer meget nemmere.

Du kan bruge diagnosticeringssignaturopslagsopslagsværktøjet til at finde de relevante signaturer og installere dem til selv at løse et givet problem, eller du kan installere signaturen, som anbefales af TAC-teknikeren som en del af supportengagementet.

Her er et eksempel på, hvordan du finder og installerer en diagnosticeringssignatur for at påvise hændelsen “%VOICE_IEC-3-GW: CCAPI: Intern fejl (tærskel for opkaldsudsving): UDFØRING=1.1.181.1.29.0" syslog og automatisere diagnosticeringsdataindsamling ved hjælp af følgende trin:

Konfigurer en anden DS-miljøvariabel ds_fsurl_prefixsom Cisco TAC-filserverstien (cxd.cisco.com) for at uploade diagnosticeringsdataene. Brugernavnet i filstien er sagsnummeret, og adgangskoden er filuploadtokenet, der kan hentes fra Support Case Manager som vist i det følgende. Filuploadtokenet kan genereres i afsnittet Vedhæftede filer i Support Case Manager efter behov.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endEksempel:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"-

Kontroller, at SNMP er aktiveret ved hjælp af kommandoen vis snmp. Hvis SNMP ikke er aktiveret, skal du konfigurere kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Vi anbefaler, at du installerer High CPU monitoring DS 64224 som et proaktivt mål for at deaktivere alle fejlfindinger og diagnosticeringssignaturer i løbet af den høje CPU-udnyttelse. Download DS 64224 ved hjælp af følgende valgmuligheder i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-software

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ydeevne

Problemtype

Høj CPU-udnyttelse med e-mailmeddelelse.

-

Download DS 65095 ved hjælp af følgende valgmuligheder i værktøjet til opslag af diagnosticeringssignaturer:

Feltnavn

Feltværdi

Platform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-software

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Systemlogfiler

Problemtype

Systemlogfiler – %VOICE_IEC-3-GW: CCAPI: Intern fejl (tærskel for opkaldsudsving): IEC=1.1.181.1.29.0

-

Kopiér DS XML-filer til den lokale gateway.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installer DS 64224-filen til overvågning af høj CPU og derefter DS 65095 XML-filen i den lokale gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Bekræft, at signaturen blev installeret ved hjælp af show call-home diagnostic-signature. Statuskolonnen skal have værdien "registreret".