Konfigurer lokal gateway på Cisco IOS XE for Webex Calling

Tilbakemelding?

Tilbakemelding?Oversikt

Webex Calling støtter for øyeblikket to versjoner av Local Gateway:

-

Lokal gateway

-

Lokal gateway for Webex for myndigheter

-

Før du begynner, må du forstå kravene til det lokale PSTN-baserte telefonnettet (PSTN) og den lokale gatewayen (LGW) for Webex Calling. Se Cisco Preferred Architecture for Webex Calling for mer informasjon.

-

Denne artikkelen forutsetter at en dedikert lokal gateway-plattform er på plass uten eksisterende talekonfigurasjon. Hvis du endrer en eksisterende PSTN-gateway eller CUBE Enterprise-distribusjon for bruk som lokal gateway-funksjon for Webex Calling, må du være nøye med konfigurasjonen. Sørg for at du ikke avbryter eksisterende samtaleflyt og funksjonalitet på grunn av endringene du gjør.

Prosedyrene inneholder lenker til kommandoreferansedokumentasjon der du kan lære mer om de enkelte kommandoalternativene. Alle kommandoreferanselenker går til Webex Managed Gateways Command Reference med mindre annet er oppgitt (i så fall går kommandolenkene til Cisco IOS Voice Command Reference). Du finner alle disse veiledningene på Cisco Unified Border Element Command References.

Hvis du vil ha informasjon om støttede tredjeparts SBC-er, kan du se den respektive produktreferansedokumentasjonen.

Det finnes to alternativer for å konfigurere den lokale gatewayen for Webex Calling-trunken din:

-

Registreringsbasert bagasjerom

-

Sertifikatbasert trunk

Bruk oppgaveflyten enten under Registreringsbasert lokal gateway eller Sertifikatbasert lokal gateway for å konfigurere lokal gateway for Webex Calling-trunken din.

Se Kom i gang med lokal gateway for mer informasjon om ulike trunk-typer. Utfør følgende trinn på selve den lokale gatewayen ved hjelp av kommandolinjegrensesnittet (CLI). Vi bruker Session Initiation Protocol (SIP) og Transport Layer Security (TLS)-transport for å sikre trunk og Secure Real Time Protocol (SRTP) for å sikre mediet mellom Local Gateway og Webex Calling.

-

Velg CUBE som din lokale gateway. Webex for myndigheter støtter for øyeblikket ingen tredjeparts øktgrensekontrollere (SBC-er). For å se den nyeste listen, se Kom i gang med lokal gateway.

- Installer Cisco IOS XE Dublin 17.12.1a eller nyere versjoner for alle Webex for offentlige lokale gatewayer.

-

Hvis du vil se listen over rotsertifikatmyndigheter (CA-er) som Webex for Government støtter, kan du se Rotsertifikatmyndigheter for Webex for Government.

-

Hvis du vil ha detaljer om de eksterne portområdene for lokal gateway i Webex for Government, kan du se Nettverkskrav for Webex for Government (FedRAMP).

Lokal gateway for Webex for myndigheter støtter ikke følgende:

-

STUN/ICE-Lite for optimalisering av mediebanen

-

Faks (T.38)

For å konfigurere lokal gateway for Webex Calling-trunken din i Webex for Government, bruk følgende alternativ:

-

Sertifikatbasert trunk

Bruk oppgaveflyten under Sertifikatbasert lokal gateway for å konfigurere den lokale gatewayen for Webex Calling-trunken din. Hvis du vil ha mer informasjon om hvordan du konfigurerer en sertifikatbasert lokal gateway, kan du se Konfigurere Webex Calling sertifikatbasert trunk.

Det er obligatorisk å konfigurere FIPS-kompatible GCM-chiffere for å støtte Local Gateway for Webex for Government. Hvis ikke, mislykkes oppsettet av samtalen. For konfigurasjonsdetaljer, se Konfigurer Webex Calling sertifikatbasert trunk.

Webex for myndigheter støtter ikke registreringsbasert lokal gateway.

Denne delen beskriver hvordan du konfigurerer et Cisco Unified Border Element (CUBE) som en lokal gateway for Webex Calling ved hjelp av en registrerende SIP-trunk. Den første delen av dette dokumentet illustrerer hvordan du konfigurerer en enkel PSTN-gateway. I dette tilfellet blir alle anrop fra PSTN-en rutet til Webex Calling, og alle anrop fra Webex Calling blir rutet til PSTN-en. Bildet nedenfor fremhever denne løsningen og den overordnede konfigurasjonen for samtaleruting som vil bli fulgt.

I denne designen brukes følgende hovedkonfigurasjoner:

-

leietakere i stemmeklassen: Brukes til å opprette bagasjeromsspesifikke konfigurasjoner.

-

stemmeklasse-URI: Brukes til å klassifisere SIP-meldinger for valg av en innkommende oppringingsmotpart.

-

innkommende oppringing-peer: Behandler innkommende SIP-meldinger og bestemmer den utgående ruten ved hjelp av en oppringingsgruppe.

-

gruppe med oppringingspeer: Definerer utgående oppringingsmotparter som brukes for videresending av anrop.

-

utgående oppringing-peer: Behandler utgående SIP-meldinger og ruter dem til ønsket mål.

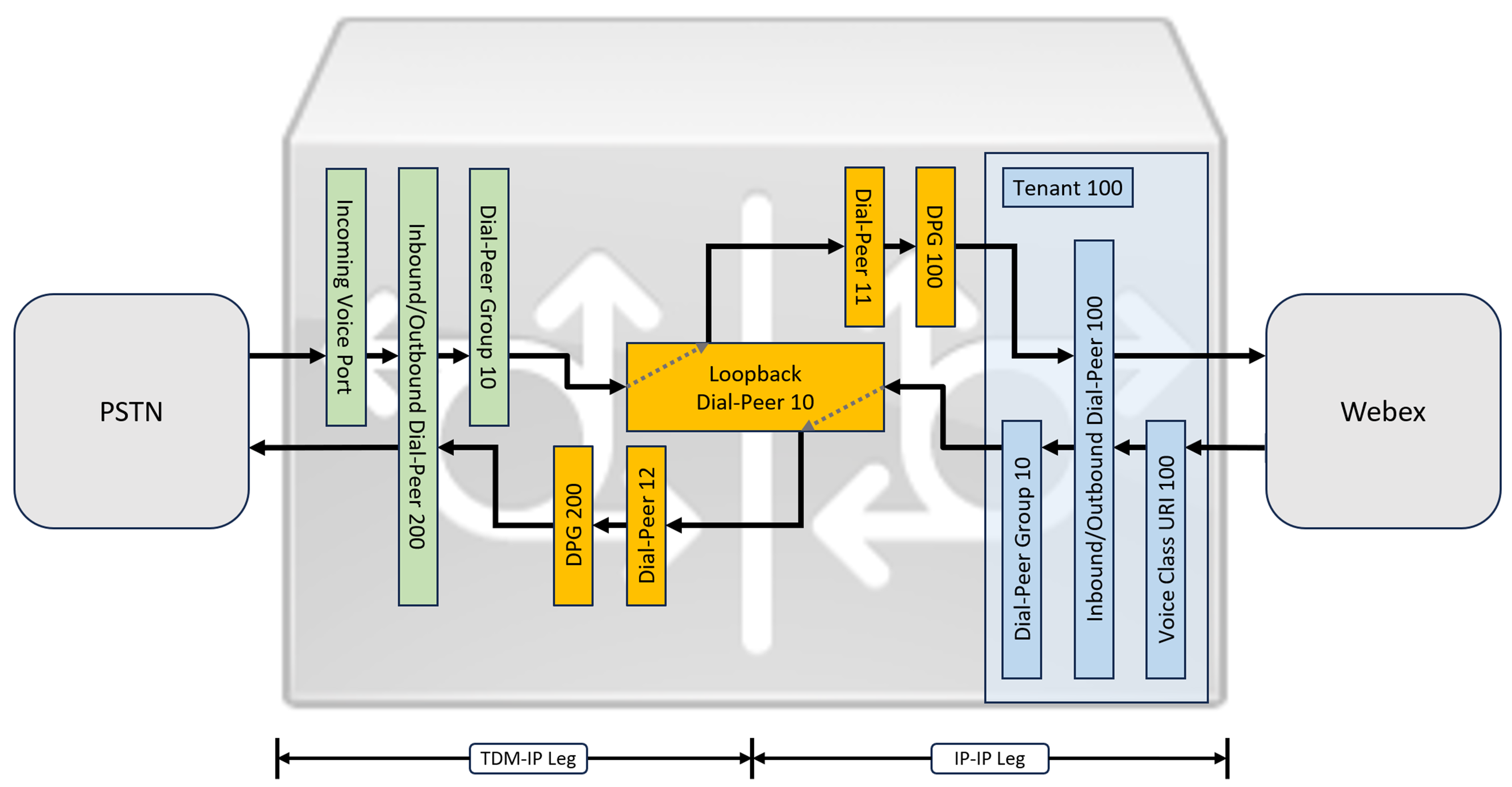

Selv om IP og SIP har blitt standardprotokollene for PSTN-trunker, er TDM (Time Division Multiplexing) ISDN-kretser fortsatt mye brukt og støttes med Webex Calling-trunker. For å muliggjøre medieoptimalisering av IP-stier for lokale gatewayer med TDM-IP-anropsflyter, er det for øyeblikket nødvendig å bruke en todelt anropsrutingsprosess. Denne tilnærmingen endrer konfigurasjonen for samtaleruting som er vist ovenfor, ved å introdusere et sett med interne loop-back-oppringingsmotparter mellom Webex Calling og PSTN-trunker, som illustrert på bildet nedenfor.

Når du kobler en lokal Cisco Unified Communications Manager-løsning til Webex Calling, kan du bruke den enkle PSTN-gatewaykonfigurasjonen som et grunnlag for å bygge løsningen som er illustrert i følgende diagram. I dette tilfellet tilbyr Unified Communications Manager sentralisert ruting og behandling av alle PSTN- og Webex Calling-anrop.

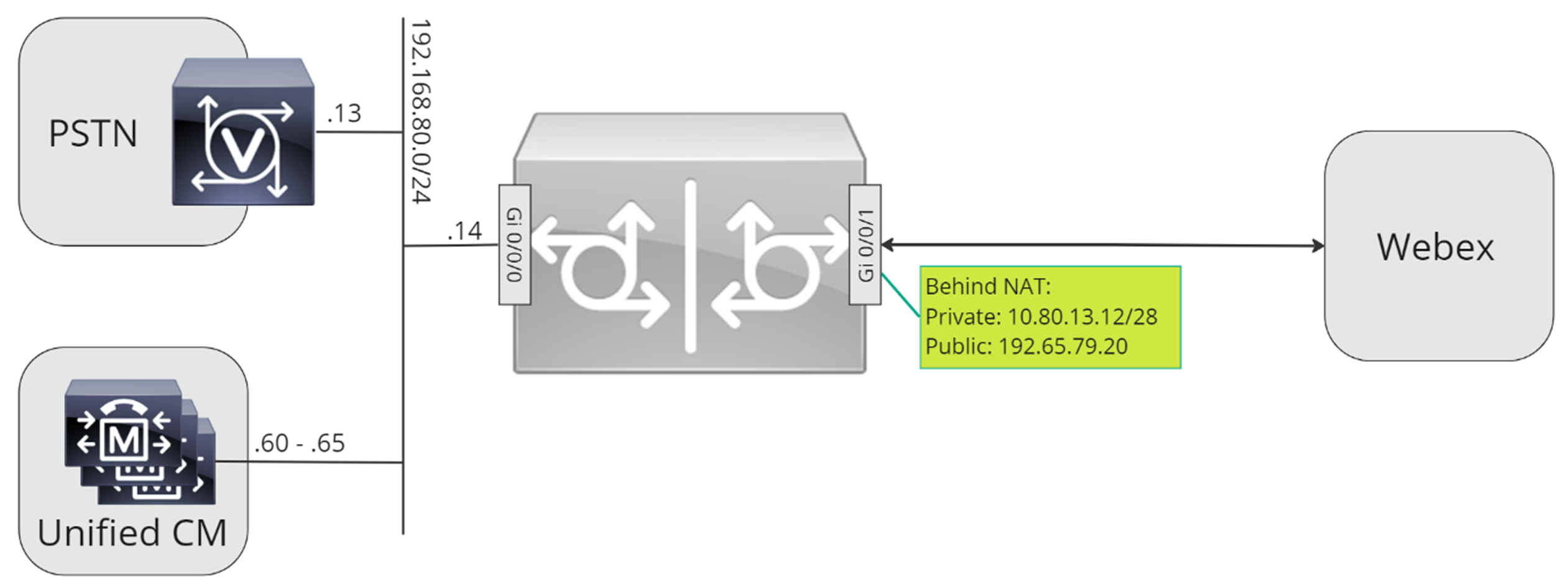

Gjennom hele dette dokumentet brukes vertsnavnene, IP-adressene og grensesnittene som er illustrert i bildet nedenfor.

Bruk konfigurasjonsveiledningen i resten av dette dokumentet for å fullføre konfigurasjonen av den lokale gatewayen som følger:

-

Skritt 1: Konfigurer ruterens grunnleggende tilkobling og sikkerhet

-

Skritt 2: Konfigurer Webex Calling Trunk

Avhengig av hvilken arkitektur du trenger, følg enten:

-

Skritt 3: Konfigurer lokal gateway med SIP PSTN-trunk

-

Skritt 4: Konfigurer lokal gateway med et eksisterende Unified CM-miljø

Eller:

-

Skritt 3: Konfigurer lokal gateway med TDM PSTN-trunk

Grunnlinjekonfigurasjon

Det første trinnet i å forberede Cisco-ruteren din som en lokal gateway for Webex Calling er å bygge en grunnleggende konfigurasjon som sikrer plattformen din og etablerer tilkobling.

-

Alle registreringsbaserte lokale gateway-distribusjoner krever Cisco IOS XE 17.6.1a eller nyere versjoner. Cisco IOS 17.12.2 eller nyere anbefales. For anbefalte versjoner, se siden Cisco Software Research. Søk etter plattformen og velg en av de foreslåtte utgivelsene.

-

Rutere i ISR4000-serien må konfigureres med både Unified Communications- og Security-teknologilisenser.

-

Catalyst Edge 8000-seriens rutere utstyrt med talekort eller DSP-er krever DNA Advantage-lisens. Rutere uten talekort eller DSP-er krever minimum DNA Essentials-lisens.

-

-

Bygg en grunnleggende konfigurasjon for plattformen din som følger forretningspolicyene dine. Spesielt må du konfigurere og bekrefte følgende:

-

NTP

-

ACL-er

-

Brukerautentisering og fjerntilgang

-

DNS

-

IP-ruting

-

IP-adresser

-

-

Nettverket mot Webex Calling må bruke en IPv4-adresse.

-

Last opp Cisco-rot-CA-pakken til den lokale gatewayen.

Når du konfigurerer leiersiden for å koble til Webex Calling, støttes bare SRV-baserte adresser.

Konfigurasjon

| 1 |

Sørg for at du tilordner gyldige og rutbare IP-adresser til alle Layer 3-grensesnitt, for eksempel:

|

| 2 |

Beskytt registrering og STUN-legitimasjon på ruteren ved hjelp av symmetrisk kryptering. Konfigurer den primære krypteringsnøkkelen og krypteringstypen som følger:

|

| 3 |

Opprett et PKI-tillitspunkt for plassholdere. Krever dette klareringspunktet for å konfigurere TLS senere. For registreringsbaserte trunker krever ikke dette klareringspunktet et sertifikat – slik det kreves for en sertifikatbasert trunk. |

| 4 |

Aktiver TLS1.2-eksklusivitet og angi standard tillitspunkt ved hjelp av følgende konfigurasjonskommandoer. Oppdater transportparametrene for å sikre en pålitelig og sikker tilkobling for registrering: Kommandoen

|

| 5 |

Installer Cisco root CA-pakken, som inkluderer IdenTrust Commercial Root CA1-sertifikatet som brukes av Webex Calling. Bruk kommandoen crypto pki trustpool import clean url for å laste ned rot-CA-pakken fra den angitte URL-en, og for å tømme gjeldende CA-trustpool, installer deretter den nye sertifikatpakken: Hvis du trenger å bruke en proxy for tilgang til internett via HTTPS, må du legge til følgende konfigurasjon før du importerer CA-pakken: ip http-klient proxy-server yourproxy.com proxy-port 80 |

| 1 |

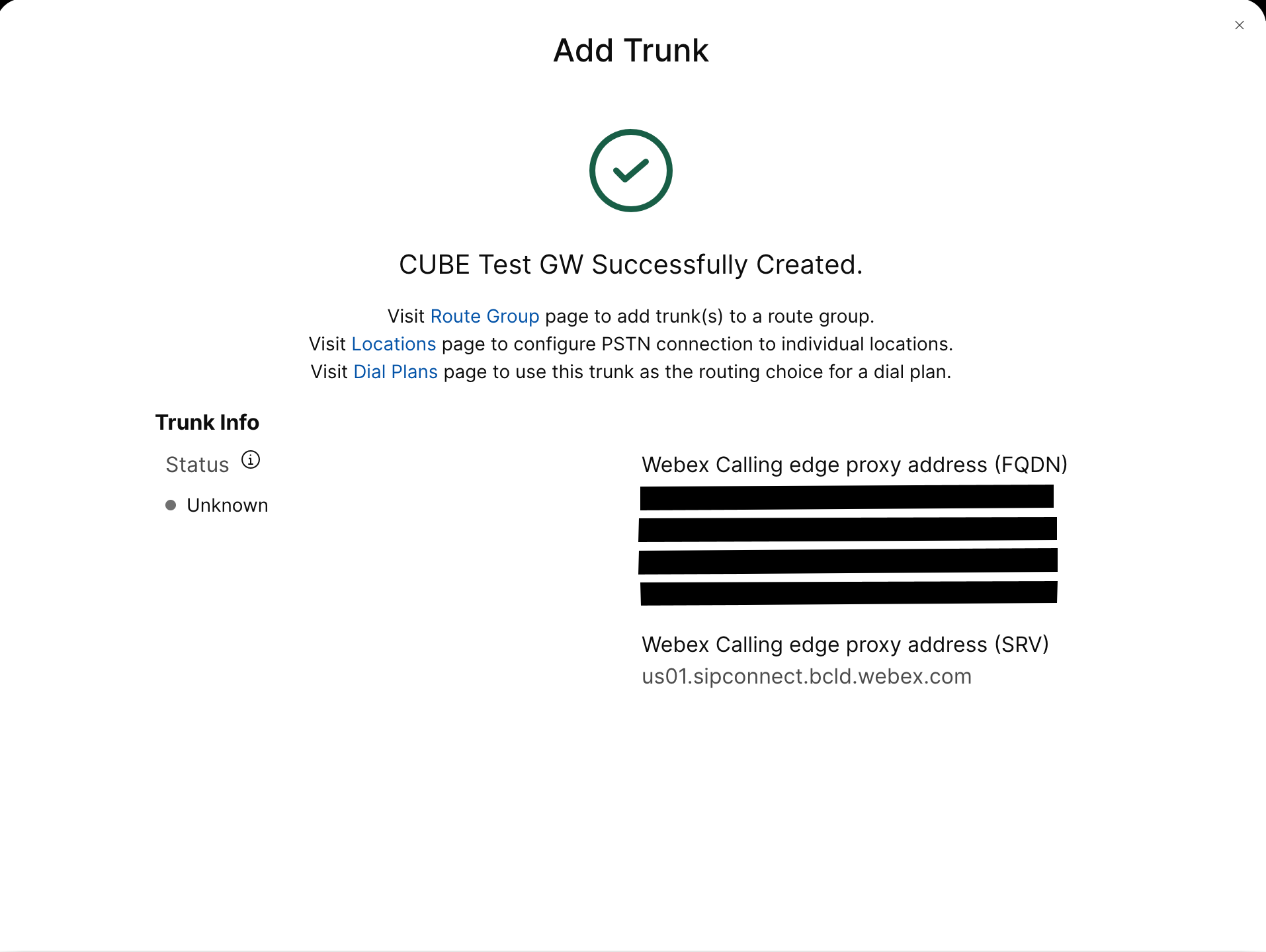

Opprett en registreringsbasert PSTN-trunk for en eksisterende plassering i Kontrollhuben. Noter ned trunkinformasjonen som oppgis når trunk-en er opprettet. Detaljene som er uthevet i illustrasjonen brukes i konfigurasjonstrinnene i denne veiledningen. Hvis du vil ha mer informasjon, kan du se Konfigurere trunks, rutegrupper og oppringingsplaner for Webex Calling.  |

| 2 |

Skriv inn følgende kommandoer for å konfigurere KUBE som en lokal Webex Calling-gateway: Her er en forklaring av feltene for konfigurasjonen:

Aktiverer Cisco Unified Border Element (CUBE)-funksjoner på plattformen. mediestatistikkAktiverer medieovervåking på den lokale gatewayen. massestatistikk for medierGjør det mulig for kontrollplanet å avspørre dataplanet for masseanropsstatistikk. For mer informasjon om disse kommandoene, se Media. tillat-tilkoblinger sip til sipAktiver CUBE grunnleggende SIP rygg-til-rygg-brukeragentfunksjonalitet. For mer informasjon, se Tillat tilkoblinger. Som standard er T.38-fakstransport aktivert. For mer informasjon, se faksprotokoll t38 (taletjeneste). Aktiverer STUN (Session Traversal of UDP through NAT) globalt.

Hvis du vil ha mer informasjon, kan du se stun flowdata agent-id og stun flowdata shared-secret. asymmetrisk nyttelast fullKonfigurerer støtte for asymmetrisk SIP-nyttelast for både DTMF- og dynamiske kodek-nyttelaster. For mer informasjon, se asymmetrisk nyttelast. tidlig tilbud tvungetTvinger den lokale gatewayen til å sende SDP-informasjon i den første INVITE-meldingen i stedet for å vente på bekreftelse fra den nærliggende motparten. For mer informasjon om denne kommandoen, se tidlig tilbud. |

| 3 |

Konfigurer stemmeklassekodek 100 som kun tillater G.711-kodeker for alle trunker. Denne enkle tilnærmingen passer for de fleste distribusjoner. Om nødvendig kan flere kodektyper som støttes av både opprinnelige og avsluttende systemer legges til listen. Mer komplekse løsninger som involverer transkoding ved bruk av DSP-moduler støttes, men er ikke inkludert i denne veiledningen. Her er en forklaring av feltene for konfigurasjonen: stemmeklassekodek 100Brukes til å kun tillate foretrukne kodeker for SIP-trunk-anrop. For mer informasjon, se stemmeklassekodek. |

| 4 |

Konfigurer stemmeklasse stun-usage 100 for å aktivere ICE på Webex Calling-trunken. Her er en forklaring av feltene for konfigurasjonen: stun usage ice liteBrukes til å aktivere ICE-Lite for alle Webex Calling-motparter med oppringing for å tillate medieoptimalisering når det er mulig. For mer informasjon, se bruk av stemmeklasse-stunning og bruk av stunning i Ice Lite. Medieoptimalisering forhandles der det er mulig. Hvis en samtale krever skybaserte medietjenester, for eksempel opptak, kan ikke mediene optimaliseres. |

| 5 |

Konfigurer mediekrypteringspolicyen for Webex-trafikk. Her er en forklaring av feltene for konfigurasjonen: stemmeklasse srtp-krypto 100Angir SHA1_80 som de eneste SRTP-krypteringspakken CUBE-tilbudene i SDP-en i tilbuds- og svarmeldinger. Webex Calling støtter bare SHA1_80. For mer informasjon, se stemmeklasse srtp-crypto. |

| 6 |

Konfigurer et mønster for å identifisere anrop til en lokal gateway-trunk basert på dens måltrunk-parameter: Her er en forklaring av feltene for konfigurasjonen: stemmeklasse uri 100 sipDefinerer et mønster for å matche en innkommende SIP-invitasjon med en innkommende trunk-oppringingspeer. Når du skriver inn dette mønsteret, bruk dtg= etterfulgt av Trunk OTG/DTG verdi som ble oppgitt i kontrollhuben da trunk-en ble opprettet. For mer informasjon, se stemmeklasse uri. |

| 7 |

Konfigurer SIP-profil 100, som skal brukes til å endre SIP-meldinger før de sendes til Webex Calling.

Her er en forklaring av feltene for konfigurasjonen:

PSTN-leverandører i USA eller Canada kan tilby bekreftelse av anrops-ID for spam- og svindelanrop, med den ekstra konfigurasjonen som er nevnt i artikkelen Indikasjon av spam- eller svindelanrop i Webex Calling. |

| 8 |

Konfigurer Webex Calling-trunk: |

| 9 |

Bruk disse kommandoene for å konfigurere nettverksenheter som CUBE og videresende SIP-overskrifter (Session Initiation Protocol) som enheten ikke behandler. Disse kommandoene gjør det mulig for enheten å sende gjennom ustøttede SIP-overskrifter, inkludert geolokasjonsoverskrifter og PIDF-LO (Presence Information Data Format - Location Object), på den lokale gatewayen. Denne funksjonaliteten støtter Nomadic E911-tjenester ved å sikre at kritisk posisjonsinformasjon bevares og videresendes riktig. |

Etter at du har definert leietakeren 100 og konfigurert en SIP VoIP-oppringingsmotpart, starter gatewayen en TLS-tilkobling mot Webex Calling. På dette tidspunktet presenterer tilgangs-SBC-en sitt sertifikat til den lokale gatewayen. Den lokale gatewayen validerer Webex Calling-tilgangs-SBC-sertifikatet ved hjelp av CA-rotpakken som ble oppdatert tidligere. Hvis sertifikatet gjenkjennes, opprettes en vedvarende TLS-økt mellom den lokale gatewayen og Webex Calling-tilgangs-SBC. Den lokale gatewayen kan deretter bruke denne sikre tilkoblingen til å registrere seg med Webex-tilgangs-SBC. Når registreringen blir bestridt for autentisering:

-

Parametrene brukernavn, passordog realm fra konfigurasjonen legitimasjonsbeskrivelser brukes i svaret.

-

Modifikasjonsreglene i SIP-profil 100 brukes til å konvertere SIPS-URL tilbake til SIP.

Registreringen er vellykket når en 200 OK er mottatt fra tilgangs-SBC-en.

Etter å ha bygget en trunk mot Webex Calling ovenfor, bruk følgende konfigurasjon for å opprette en ikke-kryptert trunk mot en SIP-basert PSTN-leverandør:

Hvis tjenesteleverandøren din tilbyr en sikker PSTN-trunk, kan du følge en lignende konfigurasjon som beskrevet ovenfor for Webex Calling-trunken. CUBE støtter sikker samtaleruting.

Hvis du bruker en TDM / ISDN PSTN-trunk, hopp til neste avsnitt Konfigurer lokal gateway med TDM PSTN-trunk.

Hvis du vil konfigurere TDM-grensesnitt for PSTN-anropsledd på Cisco TDM-SIP-gatewayene, kan du se Konfigurere ISDN PRI.

| 1 |

Konfigurer følgende taleklasse-URI for å identifisere innkommende anrop fra PSTN-trunken: Her er en forklaring av feltene for konfigurasjonen: stemmeklasse uri 200 sipDefinerer et mønster for å matche en innkommende SIP-invitasjon med en innkommende trunk-oppringingspeer. Når du skriver inn dette mønsteret, bruk IP-adressen til IP PSTN-gatewayen din. For mer informasjon, se stemmeklasse uri. |

| 2 |

Konfigurer følgende IP PSTN-oppringingsmotpart: Her er en forklaring av feltene for konfigurasjonen: Definerer en VoIP-oppringingsmotpart med en tagg på 200 og gir en meningsfull beskrivelse for enkel administrasjon og feilsøking. For mer informasjon, se oppringing-peer-stemme. destinasjonsmønster DÅRLIG.DÅRLIGEt dummy-destinasjonsmønster kreves når utgående anrop rutes ved hjelp av en innkommende oppringings-peer-gruppe. Ethvert gyldig destinasjonsmønster kan brukes i dette tilfellet. For mer informasjon, se destination-pattern (grensesnitt). sesjonsprotokoll sipv2Angir at denne oppringingsmotparten håndterer SIP-anropsledd. For mer informasjon, se øktprotokoll (oppringing av peer). øktmål ipv4: 192.168.80.13Angir måladressen for anrop sendt til PSTN-leverandøren. Dette kan enten være en IP-adresse eller et DNS-vertsnavn. Hvis du vil ha mer informasjon, se øktmål (VoIP-oppringingsmotpart). innkommende URI via 200Angir stemmeklassen som brukes til å matche innkommende anrop til denne oppringingsmotparten ved hjelp av INVITE VIA-header-URI-en. For mer informasjon, se innkommende URL. stemmeklasse sip hevdet-id pai

(Valgfritt) Slår på P-Asserted-Identity-headerbehandling og kontrollerer hvordan dette brukes for PSTN-trunken. Hvis denne kommandoen brukes, brukes den anropende partsidentiteten som er oppgitt fra den innkommende oppringingsmotparten, for de utgående From- og P-Asserted-Identity-overskriftene. Hvis denne kommandoen ikke brukes, brukes den anropende partsidentiteten som er oppgitt fra den innkommende oppringingsmotparten, for de utgående Fra- og Ekstern-Party-ID-overskriftene. Hvis du vil ha mer informasjon, kan du se stemmeklasse sip asserted-id. bind kontroll kilde-grensesnitt GigabitEthernet0/0/0

Konfigurerer kildegrensesnittet og tilhørende IP-adresse for meldinger sendt til PSTN-nettverket. For mer informasjon, se bind. bind mediekildegrensesnitt GigabitEthernet0/0/0Konfigurerer kildegrensesnittet og tilhørende IP-adresse for medier sendt til PSTN. For mer informasjon, se bind. stemmeklassekodek 100Konfigurerer oppringingsmotparten til å bruke den vanlige kodekfilterlisten 100. For mer informasjon, se stemmeklassekodek. dtmf-relé rtp-nteDefinerer RTP-NTE (RFC2833) som forventet DTMF-funksjonalitet på anropsdelen. For mer informasjon, se DTMF-relé (Voice over IP). ingen vadDeaktiverer stemmeaktivitetsdeteksjon. For mer informasjon, se vad (ring peer). |

| 3 |

Hvis du konfigurerer den lokale gatewayen din til kun å rute samtaler mellom Webex Calling og PSTN, legger du til følgende konfigurasjon for samtaleruting. Hvis du konfigurerer den lokale gatewayen din med en Unified Communications Manager-plattform, går du videre til neste avsnitt. |

Når du har bygget en trunk mot Webex Calling, bruker du følgende konfigurasjon for å opprette en TDM-trunk for PSTN-tjenesten din med loop-back-anropsruting for å tillate medieoptimalisering på Webex-anropsdelen.

Hvis du ikke trenger IP-medieoptimalisering, følg konfigurasjonstrinnene for en SIP PSTN-trunk. Bruk en taleport og POTS-oppringingsmotpart (som vist i trinn 2 og 3) i stedet for PSTN VoIP-oppringingsmotparten.

| 1 |

Konfigurasjonen for tilbakeringing av node bruker oppringings-node-grupper og rutingskoder for samtaler for å sikre at samtaler går riktig mellom Webex og PSTN, uten å opprette rutingsløkker for samtaler. Konfigurer følgende oversettelsesregler som skal brukes til å legge til og fjerne taggene for anropsruting: Her er en forklaring av feltene for konfigurasjonen: regel for stemmeoversettelseBruker regulære uttrykk definert i regler for å legge til eller fjerne tagger for anropsruting. Sifre over dekader ('A') brukes for å gjøre feilsøkingen tydeligere. I denne konfigurasjonen brukes taggen som legges til av oversettelsesprofil 100 til å lede samtaler fra Webex Calling mot PSTN via loopback-oppringingsmotpartene. På samme måte brukes taggen som legges til av oversettelsesprofil 200 til å lede samtaler fra PSTN mot Webex Calling. Oversettelsesprofilene 11 og 12 fjerner disse taggene før de leverer samtaler til henholdsvis Webex- og PSTN-trunkene. Dette eksemplet forutsetter at oppringte numre fra Webex Calling presenteres i +E.164 format. Regel 100 fjerner den innledende + for å opprettholde et gyldig oppringt nummer. Regel 12 legger deretter til et nasjonalt eller internasjonalt rutingsifrer når brikken fjernes. Bruk sifre som passer til din lokale nasjonale ISDN-plan. Hvis Webex Calling presenterer numre i nasjonalt format, juster regel 100 og 12 for å legge til og fjerne rutingskoden. For mer informasjon, se voice translation-profile og voice translation-regel. |

| 2 |

Konfigurer TDM-talegrensesnittporter etter behov av trunk-typen og protokollen som brukes. Hvis du vil ha mer informasjon, kan du se Konfigurering av ISDN PRI. For eksempel kan den grunnleggende konfigurasjonen av et Primary Rate ISDN-grensesnitt installert i NIM-spor 2 på en enhet inkludere følgende: |

| 3 |

Konfigurer følgende TDM PSTN-oppringingsmotpart: Her er en forklaring av feltene for konfigurasjonen: Definerer en VoIP-motpart med en tagg på 200 og gir en meningsfull beskrivelse for enkel administrasjon og feilsøking. For mer informasjon, se dial-peer voice. destinasjonsmønster DÅRLIG.DÅRLIGEt dummy-destinasjonsmønster kreves når utgående anrop rutes ved hjelp av en innkommende oppringings-peer-gruppe. Ethvert gyldig destinasjonsmønster kan brukes i dette tilfellet. For mer informasjon, se destination-pattern (grensesnitt). oversettelsesprofil innkommende 200Tilordner oversettelsesprofilen som legger til en anropsrutingstagg til det innkommende oppringte nummeret. direkte inngående oppringingRuterer samtalen uten å gi en sekundær summetone. For mer informasjon, se direkte innringing. port 0/2/0:15Den fysiske taleporten som er knyttet til denne oppringingsmotparten. |

| 4 |

For å aktivere medieoptimalisering av IP-baner for lokale gatewayer med TDM-IP-anropsflyter, kan du endre anropsrutingen ved å introdusere et sett med interne loopback-oppringingsmotparter mellom Webex Calling og PSTN-trunker. Konfigurer følgende loop-back dial-peers. I dette tilfellet vil alle innkommende anrop først bli rutet til dial-peer 10 og derfra til enten dial-peer 11 eller 12 basert på den brukte rutingstaggen. Etter at rutingstaggen er fjernet, vil samtaler bli rutet til den utgående trunk-en ved hjelp av oppringings-peer-grupper. Her er en forklaring av feltene for konfigurasjonen: Definerer en VoIP-oppringingsmotpart og gir en meningsfull beskrivelse for enkel administrasjon og feilsøking. For mer informasjon, se dial-peer voice. oversettelsesprofil innkommende 11Bruker oversettelsesprofilen som er definert tidligere for å fjerne anropsrutingstaggen før den sendes til den utgående trunk. destinasjonsmønster DÅRLIG.DÅRLIGEt dummy-destinasjonsmønster kreves når utgående anrop rutes ved hjelp av en innkommende oppringings-peer-gruppe. For mer informasjon, se destination-pattern (grensesnitt). sesjonsprotokoll sipv2Angir at denne oppringingsmotparten håndterer SIP-anropsledd. For mer informasjon, se øktprotokoll (oppringing av peer). øktmål ipv4: 192.168.80.14Angir den lokale rutergrensesnittadressen som kallemål for tilbakekoblingen. Hvis du vil ha mer informasjon, se øktmål (VoIP-motpart). bind kontroll kilde-grensesnitt GigabitEthernet0/0/0Konfigurerer kildegrensesnittet og tilhørende IP-adresse for meldinger sendt via tilbakekoblingen. For mer informasjon, se bind. bind mediekildegrensesnitt GigabitEthernet0/0/0Konfigurerer kildegrensesnittet og tilhørende IP-adresse for medier sendt via loop-back. For mer informasjon, se bind. dtmf-relé rtp-nteDefinerer RTP-NTE (RFC2833) som forventet DTMF-funksjonalitet på anropsdelen. For mer informasjon, se DTMF-relé (Voice over IP). kodek g711alaw Tvinger alle PSTN-anrop til å bruke G.711. Velg a-law eller u-law i henhold til komprimeringsmetoden som brukes av ISDN-tjenesten din. ingen vadDeaktiverer stemmeaktivitetsdeteksjon. For mer informasjon, se vad (ring peer). |

| 5 |

Legg til følgende konfigurasjon for samtaleruting: Dette fullfører konfigurasjonen av den lokale gatewayen. Lagre konfigurasjonen og last inn plattformen på nytt hvis dette er første gang CUBE-funksjoner konfigureres.

|

PSTN-Webex Calling-konfigurasjonen i de foregående avsnittene kan endres for å inkludere flere trunker til en Cisco Unified Communications Manager (UCM)-klynge. I dette tilfellet rutes alle anrop via Unified CM. Anrop fra UCM på port 5060 rutes til PSTN, og anrop fra port 5065 rutes til Webex Calling. Følgende trinnvise konfigurasjoner kan legges til for å inkludere dette anropsscenariet.

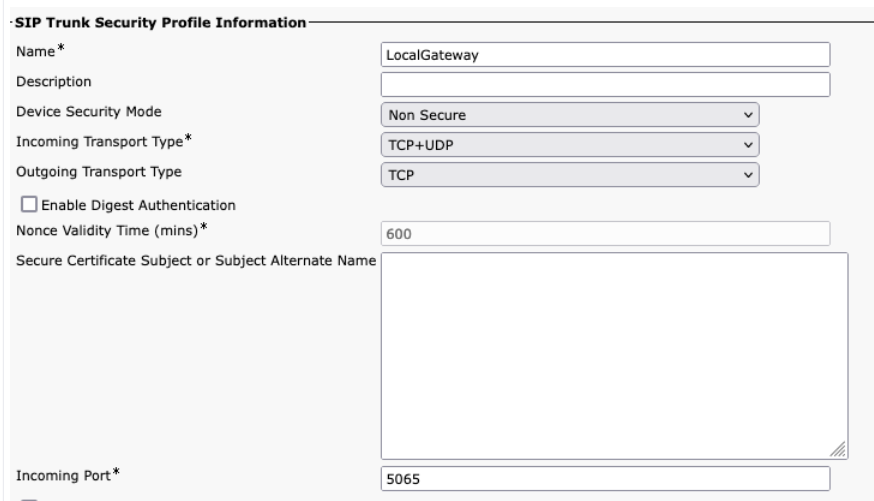

Når du oppretter Webex Calling-trunken i Unified CM, må du sørge for at du konfigurerer den innkommende porten i innstillingene for SIP Trunk-sikkerhetsprofilen til 5065. Dette tillater innkommende meldinger på port 5065 og fyller VIA-headeren med denne verdien når meldinger sendes til den lokale gatewayen.

| 1 |

Konfigurer følgende URI-er for stemmeklasse: |

| 2 |

Konfigurer følgende DNS-oppføringer for å angi SRV-ruting til Unified CM-verter: iOS XE bruker disse postene til å lokalt bestemme mål-UCM-verter og -porter. Med denne konfigurasjonen er det ikke nødvendig å konfigurere poster i DNS-systemet ditt. Hvis du foretrekker å bruke DNS-en din, er ikke disse lokale konfigurasjonene nødvendige. Her er en forklaring av feltene for konfigurasjonen: Følgende kommando oppretter en DNS SRV-ressursoppføring. Opprett en post for hver UCM-vert og trunk: ip-vert _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mittdomene.com _sip._udp.pstntocucm.io: Navn på SRV-ressurspost 2: SRV-ressurspostprioriteten 1: SRV-ressurspostvekten 5060: Portnummeret som skal brukes for målverten i denne ressursposten ucmsub5.mydomain.com: Ressurspostens målvert For å løse vertsnavnene for ressursoppføringene, opprett lokale DNS A-oppføringer. For eksempel: IP-vert ucmsub5.mittdomene.com 192.168.80.65 IP-vert: Oppretter en post i den lokale IOS XE-databasen. ucmsub5.mydomain.com: Vertsnavnet for A-posten. 192.168.80.65: Verts-IP-adressen. Opprett SRV-ressurspostene og A-postene som gjenspeiler UCM-miljøet og den foretrukne strategien for samtaledistribusjon. |

| 3 |

Konfigurer følgende oppringingsmotparter: |

| 4 |

Legg til samtaleruting ved hjelp av følgende konfigurasjoner: |

Diagnostiske signaturer (DS) oppdager proaktivt vanlige problemer i den IOS XE-baserte lokale gatewayen og genererer e-post-, syslogg- eller terminalmeldingsvarsling om hendelsen. Du kan også installere DS for å automatisere innsamling av diagnostiske data og overføre innsamlede data til Cisco TAC-kabinettet for å redusere løsningstiden.

Diagnostiske signaturer (DS) er XML-filer som inneholder informasjon om problemutløsende hendelser og tiltak som skal iverksettes for å informere, feilsøke og utbedre problemet. Du kan definere logikken for problemdeteksjon ved hjelp av syslog-meldinger, SNMP-hendelser og gjennom periodisk overvåking av spesifikke show-kommandoutganger.

Handlingstypene inkluderer innsamling av utdata fra show-kommandoen:

-

Generere en konsolidert loggfil

-

Laster opp filen til en brukerdefinert nettverksplassering, for eksempel HTTPS, SCP eller FTP-server.

TAC-ingeniører redigerer DS-filene og signerer dem digitalt for integritetsbeskyttelse. Hver DS-fil har en unik numerisk ID tildelt av systemet. Diagnostic Signatures Lookup Tool (DSLT) er en enkelt kilde for å finne relevante signaturer for overvåking og feilsøking av ulike problemer.

Før du begynner:

-

Ikke rediger DS-filen du laster ned fra DSLT. Filene du endrer mislykkes ved installasjon på grunn av integritetskontrollfeilen.

-

En SMTP-server (Simple Mail Transfer Protocol) du trenger for at den lokale gatewayen skal kunne sende ut e-postvarsler.

-

Sørg for at den lokale gatewayen kjører IOS XE 17.6.1 eller nyere hvis du ønsker å bruke den sikre SMTP-serveren for e-postvarsler.

Forutsetninger

Lokal gateway som kjører IOS XE 17.6.1a eller høyere

-

Diagnostiske signaturer er aktivert som standard.

-

Konfigurer den sikre e-postserveren som skal brukes til å sende proaktive varsler hvis enheten kjører Cisco IOS XE 17.6.1a eller høyere.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurer miljøvariabelen ds_email med administratorens e-postadresse for å varsle deg.

configure terminal call-home diagnostic-signature environment ds_email end

Følgende viser et eksempel på konfigurasjon av en lokal gateway som kjører på Cisco IOS XE 17.6.1a eller høyere for å sende proaktive varsler til tacfaststart@gmail.com bruker Gmail som sikker SMTP-server:

Vi anbefaler at du bruker Cisco IOS XE Bengaluru 17.6.x eller nyere versjoner.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" En lokal gateway som kjører på Cisco IOS XE-programvare er ikke en typisk nettbasert Gmail-klient som støtter OAuth, så vi må konfigurere en spesifikk Gmail-kontoinnstilling og gi spesifikk tillatelse for at e-posten fra enheten skal behandles riktig:

-

Gå til og slå på innstillingen Tilgang til mindre sikre apper.

-

Svar «Ja, det var meg» når du mottar e-post fra Gmail som sier at «Google forhindret noen i å logge på kontoen din med en app som ikke er fra Google».

Installer diagnostiske signaturer for proaktiv overvåking

Overvåking av høy CPU-utnyttelse

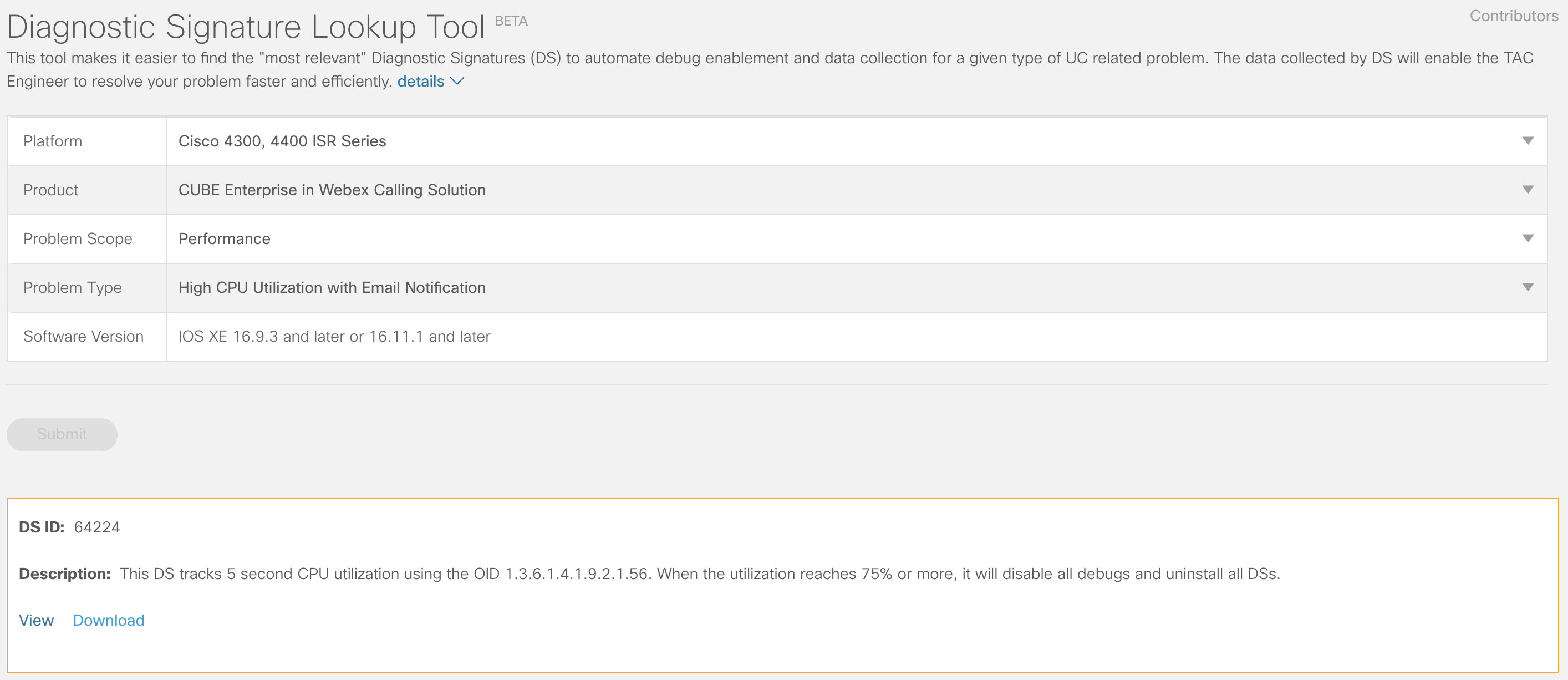

Denne DS-en sporer CPU-bruken i fem sekunder ved hjelp av SNMP OID 1.3.6.1.4.1.9.2.1.56. Når utnyttelsesgraden når 75 % eller mer, deaktiveres all feilsøking og alle diagnostiske signaturer som er installert i den lokale gatewayen avinstalleres. Bruk disse trinnene nedenfor for å installere signaturen.

-

Bruk kommandoen show snmp for å aktivere SNMP. Hvis du ikke aktiverer, konfigurerer du kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Last ned DS 64224 ved hjelp av følgende rullegardinalternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ytelse

Problemtype

Høy CPU-utnyttelse med e-postvarsling.

-

Kopier DS XML-filen til den lokale gateway-flashen.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:Følgende eksempel viser kopiering av filen fra en FTP-server til den lokale gatewayen.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installer DS XML-filen i den lokale gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Bruk kommandoen show call-home diagnostic-signature for å bekrefte at signaturen er installert. Statuskolonnen skal ha verdien «registrert».

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comLast ned DS-er:

DS-ID

DS-navn

Revisjon

Status

Siste oppdatering (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registrert

2020-11-07 22:05:33

Når denne signaturen utløses, avinstallerer den alle kjørende DS-er, inkludert seg selv. Om nødvendig, installer DS 64224 på nytt for å fortsette å overvåke høy CPU-utnyttelse på den lokale gatewayen.

Overvåking av SIP-trunkregistrering

Denne DS-en sjekker om en lokal gateway SIP-trunk er avregistrert med Webex Calling Cloud hvert 60. sekund. Når avregistreringshendelsen oppdages, genererer den en e-post og et syslogg-varsel og avinstallerer seg selv etter to avregistreringshendelser. Bruk trinnene nedenfor for å installere signaturen:

-

Last ned DS 64117 ved hjelp av følgende rullegardinalternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

SIP-SIP

Problemtype

Avregistrering av SIP Trunk med e-postvarsling.

-

Kopier DS XML-filen til den lokale gatewayen.

copy ftp://username:password@/DS_64117.xml bootflash: -

Installer DS XML-filen i den lokale gatewayen.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Bruk kommandoen show call-home diagnostic-signature for å bekrefte at signaturen er installert. Statuskolonnen må ha en «registrert»-verdi.

Overvåking av unormale samtalebrudd

Denne DS-en bruker SNMP-avspørring hvert 10. minutt for å oppdage unormale anropsfrakoblinger med SIP-feilene 403, 488 og 503. Hvis økningen i feilantall er større enn eller lik 5 fra forrige avspørring, genererer den en syslogg og et e-postvarsel. Bruk trinnene nedenfor for å installere signaturen.

-

Bruk kommandoen show snmp for å sjekke om SNMP er aktivert. Hvis den ikke er aktivert, konfigurer kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Last ned DS 65221 ved å bruke følgende alternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ytelse

Problemtype

Deteksjon av unormale SIP-anropsfrakoblinger med e-post- og Syslog-varsling.

-

Kopier DS XML-filen til den lokale gatewayen.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installer DS XML-filen i den lokale gatewayen.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Bruk kommandoen show call-home diagnostic-signature for å bekrefte at signaturen er installert. Statuskolonnen må ha en «registrert»-verdi.

Installer diagnostiske signaturer for å feilsøke et problem

Bruk diagnostiske signaturer (DS) for å løse problemer raskt. Cisco TAC-ingeniører har laget flere signaturer som muliggjør nødvendige feilsøkinger for å feilsøke et gitt problem, oppdage problemforekomsten, samle inn riktig sett med diagnostiske data og overføre dataene automatisk til Cisco TAC-saken. Diagnostiske signaturer (DS) eliminerer behovet for å manuelt sjekke for problemforekomst og gjør feilsøking av periodiske og forbigående problemer mye enklere.

Du kan bruke verktøyet for oppslag av diagnostiske signaturer til å finne de aktuelle signaturene og installere dem for å løse et gitt problem selv, eller du kan installere signaturen som anbefales av TAC-ingeniøren som en del av supportoppdraget.

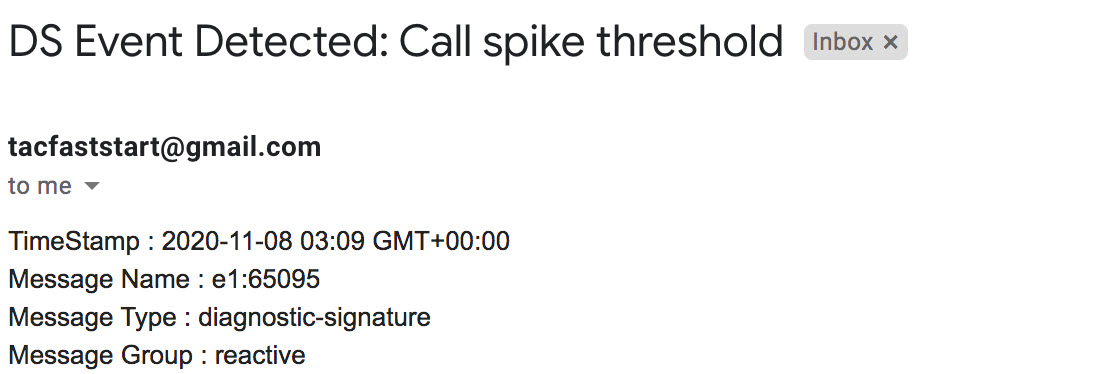

Her er et eksempel på hvordan du finner og installerer en DS for å oppdage forekomsten “%VOICE_IEC-3-GW: CCAPI: Intern feil (terskel for anropstopp): IEC=1.1.181.1.29.0" syslog og automatiser innsamling av diagnostiske data ved å følge disse trinnene:

-

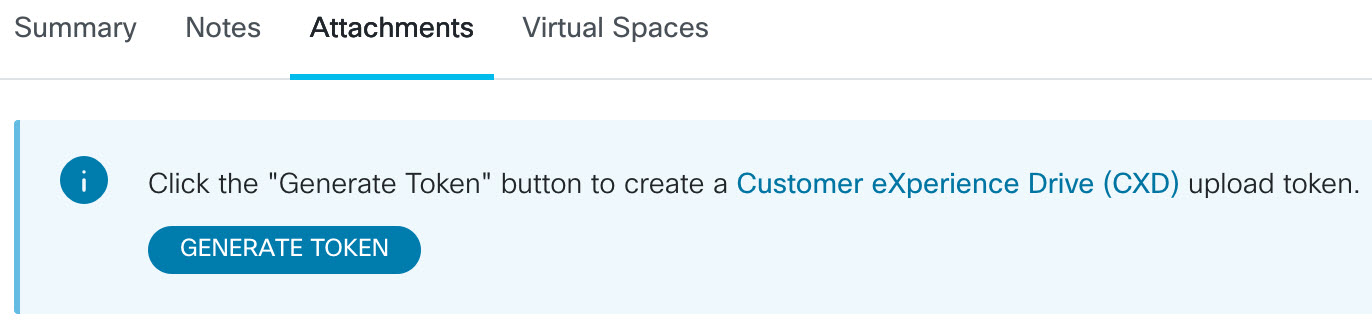

Konfigurer en ekstra DS-miljøvariabel ds_fsurl_prefix, som er Cisco TAC-filserverbanen (cxd.cisco.com) som de innsamlede diagnostikkdataene lastes opp til. Brukernavnet i filbanen er saksnummeret, og passordet er filopplastingstokenet som kan hentes fra Support Case Manager i følgende kommando. Filopplastingstokenet kan genereres i delen Attachments i Support Case Manager etter behov.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endEksempel:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Sørg for at SNMP er aktivert ved å bruke kommandoen show snmp. Hvis den ikke er aktivert, konfigurer kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Sørg for å installere High CPU monitoring DS 64224 som et proaktivt tiltak for å deaktivere alle feilsøkings- og diagnostikksignaturer når CPU-bruken er høy. Last ned DS 64224 ved å bruke følgende alternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ytelse

Problemtype

Høy CPU-utnyttelse med e-postvarsling.

-

Last ned DS 65095 ved å bruke følgende alternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Syslogger

Problemtype

Syslogg - %VOICE_IEC-3-GW: CCAPI: Intern feil (terskel for anropstopp): IEC=1.1.181.1.29.0

-

Kopier DS XML-filene til den lokale gatewayen.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installer DS 64224 for overvåking av høy CPU og deretter XML-filen for DS 65095 i den lokale gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Bekreft at signaturen er installert ved hjelp av kommandoen show call-home diagnostic-signature. Statuskolonnen må ha en «registrert»-verdi.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comNedlastede DS-er:

DS-ID

DS-navn

Revisjon

Status

Siste oppdatering (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Registrert

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Registrert

2020-11-08

Bekreft utførelse av diagnostiske signaturer

I den følgende kommandoen endres «Status»-kolonnen i kommandoen show call-home diagnostic-signature til «running» mens den lokale gatewayen utfører handlingen som er definert i signaturen. Utdataene fra show call-home diagnostic-signature statistics er den beste måten å bekrefte om en diagnostisk signatur oppdager en hendelse av interesse og utfører handlingen. De “Triggered/Max/Deinstall” Kolonnen angir hvor mange ganger den gitte signaturen har utløst en hendelse, det maksimale antallet ganger den er definert til å oppdage en hendelse, og om signaturen avinstallerer seg selv etter å ha oppdaget det maksimale antallet utløste hendelser.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Nedlastede DS-er:

|

DS-ID |

DS-navn |

Revisjon |

Status |

Siste oppdatering (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Registrert |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Løping |

2020-11-08 00:12:53 |

vis statistikk for diagnostisk signatur for hjemringing

|

DS-ID |

DS-navn |

Utløst/Max/Deinstall |

Gjennomsnittlig kjøretid (sekunder) |

Maks kjøretid (sekunder) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

E-postvarslingen som sendes under kjøring av diagnostisk signatur inneholder viktig informasjon som problemtype, enhetsdetaljer, programvareversjon, kjørende konfigurasjon og viser kommandoutganger som er relevante for å feilsøke det gitte problemet.

Avinstaller diagnostiske signaturer

Bruk av diagnostiske signaturer for feilsøkingsformål er vanligvis definert for å avinstallere etter at det har oppstått noen problemforekomster. Hvis du vil avinstallere en signatur manuelt, henter du DS-ID-en fra utdataene fra kommandoen show call-home diagnostic-signature og kjører følgende kommando:

call-home diagnostic-signature deinstall

Eksempel:

call-home diagnostic-signature deinstall 64224

Nye signaturer legges til i Diagnostics Signatures Lookup Tool med jevne mellomrom, basert på problemer som ofte observeres i distribusjoner. TAC støtter for øyeblikket ikke forespørsler om å opprette nye tilpassede signaturer.

For bedre administrasjon av Cisco IOS XE-gatewayer anbefaler vi at du registrerer og administrerer gatewayene via kontrollhuben. Det er en valgfri konfigurasjon. Når du er registrert, kan du bruke alternativet for konfigurasjonsvalidering i Control Hub til å validere konfigurasjonen av den lokale gatewayen og identifisere eventuelle konfigurasjonsproblemer. For øyeblikket støtter bare registreringsbaserte trunker denne funksjonaliteten.

For mer informasjon, se følgende:

Denne delen beskriver hvordan du konfigurerer et Cisco Unified Border Element (CUBE) som en lokal gateway for Webex Calling ved hjelp av en sertifikatbasert, gjensidig TLS (mTLS) SIP-trunk. Den første delen av dette dokumentet illustrerer hvordan du konfigurerer en enkel PSTN-gateway. I dette tilfellet blir alle anrop fra PSTN-en rutet til Webex Calling, og alle anrop fra Webex Calling blir rutet til PSTN-en. Følgende bilde fremhever denne løsningen og den overordnede konfigurasjonen for samtaleruting som vil bli fulgt.

I denne designen brukes følgende hovedkonfigurasjoner:

-

leietakere i stemmeklassen: Used for å lage bagasjeromsspesifikke konfigurasjoner.

-

stemmeklasse uri: Brukes til å klassifisere SIP-meldinger for valg av en innkommende oppringingsmotpart.

-

innkommende oppringing-peer: Behandler innkommende SIP-meldinger og bestemmer den utgående ruten ved hjelp av en oppringingsgruppe.

-

gruppe for oppringte peere: Definerer utgående oppringingsmotparter som brukes for videresending av anrop.

-

utgående oppringing-peer: Behandler utgående SIP-meldinger og ruter dem til ønsket mål.

Når du kobler en lokal Cisco Unified Communications Manager-løsning til Webex Calling, kan du bruke den enkle PSTN-gatewaykonfigurasjonen som et grunnlag for å bygge løsningen som er illustrert i følgende diagram. I dette tilfellet sørger en Unified Communications Manager for sentralisert ruting og behandling av alle PSTN- og Webex Calling-anrop.

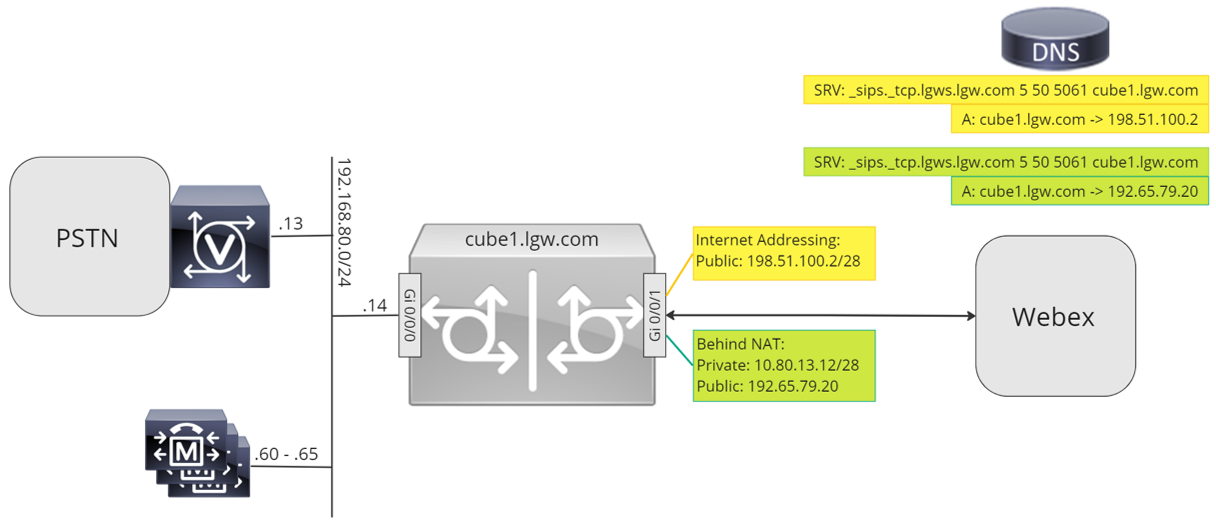

Gjennom hele dette dokumentet brukes vertsnavnene, IP-adressene og grensesnittene som er illustrert i bildet nedenfor. Det finnes alternativer for offentlig eller privat (bak NAT) adressering. SRV DNS-oppføringer er valgfrie, med mindre det er lastbalansering på tvers av flere KUBE-instanser.

Bruk konfigurasjonsveiledningen i resten av dette dokumentet for å fullføre konfigurasjonen av den lokale gatewayen som følger:

Grunnlinjekonfigurasjon

Det første trinnet i å forberede Cisco-ruteren din som en lokal gateway for Webex Calling er å bygge en grunnleggende konfigurasjon som sikrer plattformen din og etablerer tilkobling.

-

Alle sertifikatbaserte lokale gateway-distribusjoner krever Cisco IOS XE 17.9.1a eller nyere versjoner. Cisco IOS XE 17.12.2 eller nyere anbefales. For anbefalte versjoner, se siden Cisco Software Research. Søk etter plattformen og velg en av de foreslåtte utgivelsene.

-

Rutere i ISR4000-serien må konfigureres med både Unified Communications- og Security-teknologilisenser.

-

Catalyst Edge 8000-seriens rutere utstyrt med talekort eller DSP-er krever DNA Advantage-lisens. Rutere uten talekort eller DSP-er krever minimum DNA Essentials-lisens.

-

For krav til høy kapasitet kan det også være nødvendig med en HSEC-lisens (High Security) og ytterligere gjennomstrømningsrettigheter.

Se Autorisasjonskoder for mer informasjon.

-

-

Bygg en grunnleggende konfigurasjon for plattformen din som følger forretningspolicyene dine. Spesielt må du konfigurere og bekrefte følgende:

-

NTP

-

ACL-er

-

Brukerautentisering og fjerntilgang

-

DNS

-

IP-ruting

-

IP-adresser

-

-

Nettverket mot Webex Calling må bruke en IPv4-adresse. Adresser for fullt kvalifiserte domenenavn (FQDN) eller tjenesteposter (SRV) for lokale gatewayer som er konfigurert i kontrollhuben, må omdannes til en offentlig IPv4-adresse på Internett.

-

Alle SIP- og medieporter på det lokale gateway-grensesnittet som vender mot Webex, må være tilgjengelige fra Internett, enten direkte eller via statisk NAT. Sørg for at du oppdaterer brannmuren din deretter.

-

Følg de detaljerte konfigurasjonstrinnene nedenfor for å installere et signert sertifikat på den lokale gatewayen:

-

En offentlig sertifikatmyndighet (CA) som beskrevet i Hvilke rotsertifikatmyndigheter støttes for anrop til Cisco Webex lyd- og videoplattformer? må signere enhetssertifikatet.

-

Sertifikatets emnes fellesnavn (CN), eller et av de alternative emnenavnene (SAN), må være det samme som FQDN-et som er konfigurert i Kontrollhuben. For eksempel:

-

Hvis en konfigurert trunk i kontrollhuben i organisasjonen din har cube1.lgw.com:5061 som FQDN for den lokale gatewayen, må CN-en eller SAN-en i rutersertifikatet inneholde cube1.lgw.com.

-

Hvis en konfigurert trunk i kontrollhuben i organisasjonen din har lgws.lgw.com som SRV-adresse til den/de lokale gatewayen(e) som kan nås fra trunken, må CN-en eller SAN-en i rutersertifikatet inneholde lgws.lgw.com. Postene som SRV-adressen omdannes til (CNAME, A-post eller IP-adresse) er valgfrie i SAN.

-

Enten du bruker et FQDN eller en SRV for trunk-adressen, må kontaktadressen for alle nye SIP-dialoger fra den lokale gatewayen bruke navnet som er konfigurert i kontrollhuben.

-

-

Sørg for at sertifikatene er signert for både serverautentisering og klientautentiserings-OID-er. På grunn av endringer i samsvar med regelverket i hele bransjen, frikobler mange offentlige CA-er nå disse bruksområdene som standard. Du må eksplisitt be om både utvidet nøkkelbruk (EKU) i sertifikatsigneringsforespørselen din (CSR) eller gjennom registreringsportalen til sertifiseringsinstansen din. Hvis klientgodkjennings-EKU-en mangler, kan ikke den lokale gatewayen opprette en gjensidig TLS-tilkobling (mTLS) til Webex Calling når den starter utgående anrop eller sender hjerteslag.

Historisk sett har offentlige CA-er samlet begge EKU-ene i ett enkelt sertifikat. Gjeldende sikkerhetsstandarder behandler dem imidlertid nå som separate roller. Fordi den lokale gatewayen fungerer som en server (mottar anrop fra Webex) og en klient (sender anrop til Webex Calling), vil et sertifikat som bare inneholder Server Authentication EKU føre til at trunk-en forblir i en Nede eller Inaktiv tilstand for utgående trafikk.

-

-

Last opp Cisco-rot-CA-pakken til den lokale gatewayen. Denne pakken inkluderer CA-rotsertifikatet som brukes til å bekrefte Webex-plattformen.

Konfigurasjon

| 1 |

Sørg for at du tilordner gyldige og rutbare IP-adresser til alle Layer 3-grensesnitt, for eksempel:

|

| 2 |

Beskytt STUN-legitimasjon på ruteren ved hjelp av symmetrisk kryptering. Konfigurer den primære krypteringsnøkkelen og krypteringstypen som følger: |

| 3 |

Opprett et krypteringsklareringspunkt med et sertifikat for domenet ditt, signert av en -støttet sertifiseringsinstans (CA). |

| 4 |

Oppgi sertifikatet til den mellomliggende signerings-CA-en for å autentisere vertssertifikatet ditt. Skriv inn følgende exec- eller konfigurasjonskommando:

|

| 5 |

Importer det signerte vertssertifikatet ved å bruke følgende exec- eller configuration-kommando:

|

| 6 |

Aktiver TLS1.2-eksklusivitet og angi standard tillitspunkt som skal brukes for taleapplikasjoner ved hjelp av følgende konfigurasjonskommandoer:

|

| 7 |

Installer Cisco root CA-pakken, som inkluderer IdenTrust Commercial Root CA 1-sertifikatet som brukes av Webex Calling. Bruk kommandoen crypto pki trustpool import clean url url for å laste ned rot-CA-pakken fra den angitte URL-en, og for å tømme gjeldende CA-trustpool, installer deretter den nye sertifikatpakken: Hvis du trenger å bruke en proxy for tilgang til internett via HTTPS, må du legge til følgende konfigurasjon før du importerer CA-pakken: ip http-klient proxy-server yourproxy.com proxy-port 80 |

| 1 |

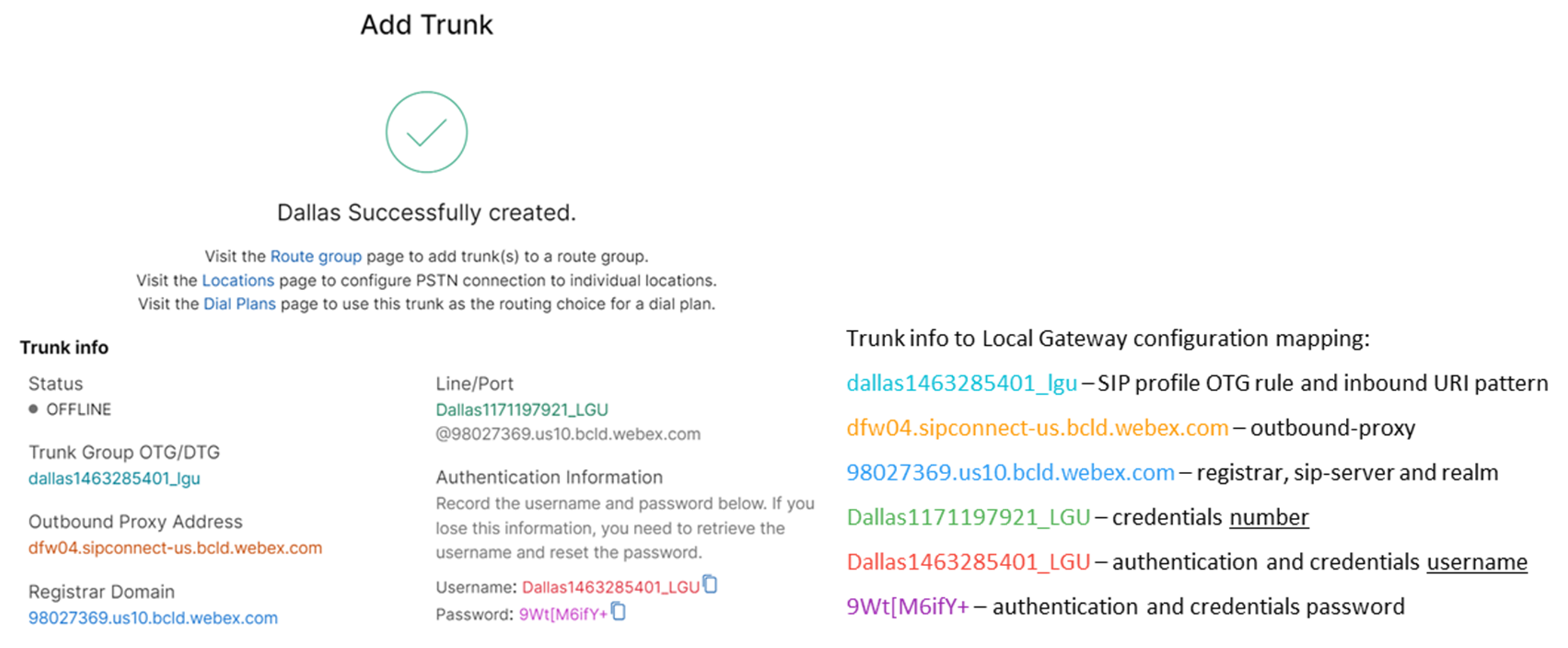

Opprett en PSTN-trunk basert på et kube-sertifikat for en eksisterende plassering i kontrollhuben. Hvis du vil ha mer informasjon, kan du se Konfigurere trunks, rutegrupper og oppringingsplaner for Webex Calling. Noter deg informasjonen om bagasjerommet når du oppretter bagasjerommet. Disse detaljene, som fremhevet i illustrasjonen nedenfor, brukes i konfigurasjonstrinnene i denne veiledningen.

|

| 2 |

Skriv inn følgende kommandoer for å konfigurere KUBE som en lokal Webex Calling-gateway: Her er en forklaring av feltene for konfigurasjonen:

Aktiverer Cisco Unified Border Element (CUBE)-funksjoner på plattformen. tillat-tilkoblinger sip til sipAktiver CUBE grunnleggende SIP rygg-til-rygg-brukeragentfunksjonalitet. For mer informasjon, se Tillat tilkoblinger. Som standard er T.38-fakstransport aktivert. For mer informasjon, se faksprotokoll t38 (taletjeneste). Aktiverer STUN (Session Traversal of UDP through NAT) globalt. Disse globale stun-kommandoene er bare nødvendige når du distribuerer den lokale gatewayen bak NAT.

Hvis du vil ha mer informasjon, kan du se stun flowdata agent-idog stun flowdata shared-secret. asymmetrisk nyttelast fullKonfigurerer støtte for asymmetrisk SIP-nyttelast for både DTMF- og dynamiske kodek-nyttelaster. For mer informasjon om denne kommandoen, se asymmetrisk nyttelast. tidlig tilbud tvungetTvinger den lokale gatewayen til å sende SDP-informasjon i den første INVITE-meldingen i stedet for å vente på bekreftelse fra den nærliggende motparten. For mer informasjon om denne kommandoen, se tidlig tilbud. SIP-profiler innkommendeGjør det mulig for CUBE å bruke SIP-profiler til å endre meldinger etter hvert som de mottas. Profiler brukes via oppringte motparter eller leietakere. |

| 3 |

Konfigurer stemmeklassekodek 100 som kun tillater G.711-kodeker for alle trunker. Denne enkle tilnærmingen passer for de fleste distribusjoner. Om nødvendig, legg til flere kodektyper som støttes av både opprinnelige og avsluttende systemer i listen. Mer komplekse løsninger som involverer transkoding ved bruk av DSP-moduler støttes, men er ikke inkludert i denne veiledningen. Her er en forklaring av feltene for konfigurasjonen: stemmeklassekodek 100Brukes til å kun tillate foretrukne kodeker for SIP-trunk-anrop. For mer informasjon, se stemmeklassekodek. |

| 4 |

Konfigurer stemmeklasse stun-usage 100 for å aktivere ICE på Webex Calling-trunken. (Dette trinnet gjelder ikke for Webex for myndigheter) Her er en forklaring av feltene for konfigurasjonen: stun usage ice liteBrukes til å aktivere ICE-Lite for alle Webex Calling-motparter med oppringing for å tillate medieoptimalisering når det er mulig. For mer informasjon, se bruk av stemmeklasse-stunning og bruk av stunning i Ice Lite. Kommandoenstun usage firewall-traversal flowdataer bare nødvendig når du distribuerer den lokale gatewayen bak NAT. Medieoptimalisering forhandles der det er mulig. Hvis en samtale krever skybaserte medietjenester, for eksempel opptak, kan ikke mediene optimaliseres. |

| 5 |

Konfigurer mediekrypteringspolicyen for Webex-trafikk. (Dette trinnet gjelder ikke for Webex for myndigheter) Her er en forklaring av feltene for konfigurasjonen: stemmeklasse srtp-krypto 100Angir SHA1_80 som de eneste SRTP-krypteringspakken CUBE-tilbudene i SDP-en i tilbuds- og svarmeldinger. Webex Calling støtter bare SHA1_80. For mer informasjon, se stemmeklasse srtp-crypto. |

| 6 |

Konfigurer FIPS-kompatible GCM-chiffere (Dette trinnet gjelder bare for Webex for Government). Her er en forklaring av feltene for konfigurasjonen: stemmeklasse srtp-krypto 100Angir GCM som krypteringspakken som CUBE tilbyr. Det er obligatorisk å konfigurere GCM-chiffere for lokal gateway for Webex for myndigheter. |

| 7 |

Konfigurer et mønster for å unikt identifisere anrop til en lokal gateway-trunk basert på dens destinasjons-FQDN eller SRV: Her er en forklaring av feltene for konfigurasjonen: stemmeklasse uri 100 sipDefinerer et mønster for å matche en innkommende SIP-invitasjon med en innkommende trunk-oppringingspeer. Når du skriver inn dette mønsteret, bruk trunk-FQDN-en eller SRV-en som er konfigurert i Control Hub for trunk-en. Under konfigurasjon på leietakersiden av sertifikatbaserte trunker for Webex Calling, bruk kun SRV-basert Webex Calling Edge-adresse på den lokale gatewayen. FQDN-er støttes ikke lenger. |

| 8 |

Konfigurer profiler for manipulering av SIP-meldinger. Hvis gatewayen din er konfigurert med en offentlig IP-adresse, konfigurerer du en profil som følger, eller går til neste trinn hvis du bruker NAT. I dette eksemplet er cube1.lgw.com FQDN-en som er konfigurert for den lokale gatewayen: Her er en forklaring av feltene for konfigurasjonen: regel 10 og 20For at Webex skal kunne godkjenne meldinger fra din lokale gateway, må «Kontakt»-overskriften i en SIP-forespørsel og svarmeldinger inneholde verdien som er klargjort for trunk i Control Hub. Dette vil enten være FQDN-et til en enkelt vert, eller SRV-navnet som brukes for en klynge av enheter. |

| 9 |

Hvis gatewayen din er konfigurert med en privat IP-adresse bak statisk NAT, konfigurerer du innkommende og utgående SIP-profiler som følger. I dette eksemplet er cube1.lgw.com FQDN-et som er konfigurert for den lokale gatewayen, "10.80.13.12" er grensesnittets IP-adresse som vender mot Webex Calling, og "192.65.79.20" er den offentlige NAT-IP-adressen. SIP-profiler for utgående meldinger til Webex Calling

Her er en forklaring av feltene for konfigurasjonen: regel 10 og 20For at Webex skal kunne godkjenne meldinger fra din lokale gateway, må «Kontakt»-overskriften i SIP-forespørsler og -svarmeldinger inneholde verdien som er klargjort for trunk i Control Hub. Dette vil enten være FQDN-et til en enkelt vert, eller SRV-navnet som brukes for en klynge av enheter. regel 30 til 81Konverter private adressereferanser til den eksterne offentlige adressen for nettstedet, slik at Webex kan tolke og rute påfølgende meldinger riktig. SIP-profil for innkommende meldinger fra Webex CallingHer er en forklaring av feltene for konfigurasjonen: regler 10 til 80Konverter referanser til offentlige adresser til den konfigurerte private adressen, slik at CUBE kan behandle meldingene fra Webex. Hvis du vil ha mer informasjon, kan du se sip-profiler for stemmeklasse. PSTN-leverandører i USA eller Canada kan tilby bekreftelse av anrops-ID for spam- og svindelanrop, med den ekstra konfigurasjonen som er nevnt i artikkelen Indikasjon av spam- eller svindelanrop i Webex Calling. |

| 10 |

Konfigurer en SIP-alternativer som skal holdes i live med en modifiseringsprofil for header.

|

| 11 |

Konfigurer Webex Calling-trunk: |

| 12 |

(Valgfritt) Bruk disse kommandoene for å konfigurere nettverksenheter som CUBE og videresende SIP-overskrifter (Session Initiation Protocol) som enheten ikke behandler. Disse kommandoene gjør det mulig for enheten å sende gjennom ustøttede SIP-overskrifter, inkludert geolokasjonsoverskrifter og PIDF-LO (Presence Information Data Format - Location Object), på den lokale gatewayen. Denne funksjonaliteten støtter Nomadic E-911-tjenester ved å sikre at kritisk posisjonsinformasjon bevares og videresendes riktig. |

Etter å ha bygget en trunk mot Webex Calling ovenfor, bruk følgende konfigurasjon for å opprette en ikke-kryptert trunk mot en SIP-basert PSTN-leverandør:

Hvis tjenesteleverandøren din tilbyr en sikker PSTN-trunk, kan du følge en lignende konfigurasjon som beskrevet ovenfor for Webex Calling-trunken. CUBE støtter sikker samtaleruting.

Hvis du bruker en TDM / ISDN PSTN-trunk, hopp til neste avsnitt Konfigurer lokal gateway med TDM PSTN-trunk.

Hvis du vil konfigurere TDM-grensesnitt for PSTN-anropsledd på Cisco TDM-SIP-gatewayene, kan du se Konfigurere ISDN PRI.

| 1 |

Konfigurer følgende taleklasse-URI for å identifisere innkommende anrop fra PSTN-trunken: Her er en forklaring av feltene for konfigurasjonen: stemmeklasse uri 200 sipDefinerer et mønster for å matche en innkommende SIP-invitasjon med en innkommende trunk-oppringingspeer. Når du skriver inn dette mønsteret, bruk IP-adressen til IP PSTN-gatewayen din. For mer informasjon, se stemmeklasse uri. |

| 2 |

Konfigurer følgende IP PSTN-oppringingsmotpart: Her er en forklaring av feltene for konfigurasjonen: Definerer en VoIP-oppringingsmotpart med en tagg på 200 og gir en meningsfull beskrivelse for enkel administrasjon og feilsøking. For mer informasjon, se oppringing-peer-stemme. destinasjonsmønster DÅRLIG.DÅRLIGEt dummy-destinasjonsmønster kreves når utgående anrop rutes ved hjelp av en innkommende oppringings-peer-gruppe. Ethvert gyldig destinasjonsmønster kan brukes i dette tilfellet. For mer informasjon, se destination-pattern (grensesnitt). sesjonsprotokoll sipv2Angir at denne oppringingsmotparten håndterer SIP-anropsledd. For mer informasjon, se øktprotokoll (oppringing av peer). øktmål ipv4: 192.168.80.13Angir måladressen for anrop sendt til PSTN-leverandøren. Dette kan enten være en IP-adresse eller et DNS-vertsnavn. Hvis du vil ha mer informasjon, se øktmål (VoIP-oppringingsmotpart). innkommende URI via 200Angir stemmeklassen som brukes til å matche innkommende anrop til denne oppringingsmotparten ved hjelp av INVITE VIA-header-URI-en. For mer informasjon, se innkommende URL. stemmeklasse sip hevdet-id pai

(Valgfritt) Slår på P-Asserted-Identity-headerbehandling og kontrollerer hvordan dette brukes for PSTN-trunken. Hvis denne kommandoen brukes, brukes den anropende partsidentiteten som er oppgitt fra den innkommende oppringingsmotparten, for de utgående From- og P-Asserted-Identity-overskriftene. Hvis denne kommandoen ikke brukes, brukes den anropende partsidentiteten som er oppgitt fra den innkommende oppringingsmotparten, for de utgående Fra- og Ekstern-Party-ID-overskriftene. Hvis du vil ha mer informasjon, kan du se stemmeklasse sip asserted-id. bind kontroll kildegrensesnitt GigabitEthernet0/0/0

Konfigurerer kildegrensesnittet og tilhørende IP-adresse for meldinger sendt til PSTN-nettverket. For mer informasjon, se bind. bind mediekildegrensesnitt GigabitEthernet0/0/0Konfigurerer kildegrensesnittet og tilhørende IP-adresse for medier sendt til PSTN. For mer informasjon, se bind. stemmeklassekodek 100Konfigurerer oppringingsmotparten til å bruke den vanlige kodekfilterlisten 100. For mer informasjon, se stemmeklassekodek. dtmf-relé rtp-nteDefinerer RTP-NTE (RFC2833) som forventet DTMF-funksjonalitet på anropsdelen. For mer informasjon, se DTMF-relé (Voice over IP). ingen vadDeaktiverer stemmeaktivitetsdeteksjon. For mer informasjon, se vad (ring peer). |

| 3 |

Hvis du konfigurerer den lokale gatewayen din til kun å rute samtaler mellom Webex Calling og PSTN, legger du til følgende konfigurasjon for samtaleruting. Hvis du konfigurerer den lokale gatewayen din med en Unified Communications Manager-plattform, går du videre til neste avsnitt. |

Når du har bygget en trunk mot Webex Calling, bruker du følgende konfigurasjon for å opprette en TDM-trunk for PSTN-tjenesten din med loop-back-anropsruting for å tillate medieoptimalisering på Webex-anropsdelen.

Hvis du ikke trenger IP-medieoptimalisering, følg konfigurasjonstrinnene for en SIP PSTN-trunk. Bruk en taleport og POTS-oppringingsmotpart (som vist i trinn 2 og 3) i stedet for PSTN VoIP-oppringingsmotparten.

| 1 |

Konfigurasjonen for tilbakeringing av node bruker oppringings-node-grupper og rutingskoder for samtaler for å sikre at samtaler går riktig mellom Webex og PSTN, uten å opprette rutingsløkker for samtaler. Konfigurer følgende oversettelsesregler som skal brukes til å legge til og fjerne taggene for anropsruting: Her er en forklaring av feltene for konfigurasjonen: regel for stemmeoversettelseBruker regulære uttrykk definert i regler for å legge til eller fjerne tagger for anropsruting. Sifre over dekader ('A') brukes for å gjøre feilsøkingen tydeligere. I denne konfigurasjonen brukes taggen som legges til av oversettelsesprofil 100 til å lede samtaler fra Webex Calling mot PSTN via loopback-oppringingsmotpartene. På samme måte brukes taggen som legges til av oversettelsesprofil 200 til å lede samtaler fra PSTN mot Webex Calling. Oversettelsesprofilene 11 og 12 fjerner disse taggene før de leverer samtaler til henholdsvis Webex- og PSTN-trunkene. Dette eksemplet forutsetter at oppringte numre fra Webex Calling presenteres i +E.164 format. Regel 100 fjerner den innledende + for å opprettholde et gyldig oppringt nummer. Regel 12 legger deretter til et nasjonalt eller internasjonalt rutingsifrer når brikken fjernes. Bruk sifre som passer til din lokale nasjonale ISDN-plan. Hvis Webex Calling presenterer numre i nasjonalt format, juster regel 100 og 12 for å legge til og fjerne rutingskoden. For mer informasjon, se voice translation-profile og voice translation-regel. |

| 2 |

Konfigurer TDM-talegrensesnittporter etter behov av trunk-typen og protokollen som brukes. Hvis du vil ha mer informasjon, kan du se Konfigurering av ISDN PRI. For eksempel kan den grunnleggende konfigurasjonen av et Primary Rate ISDN-grensesnitt installert i NIM-spor 2 på en enhet inkludere følgende: |

| 3 |

Konfigurer følgende TDM PSTN-oppringingsmotpart: Her er en forklaring av feltene for konfigurasjonen: Definerer en VoIP-motpart med en tagg på 200 og gir en meningsfull beskrivelse for enkel administrasjon og feilsøking. For mer informasjon, se dial-peer voice. destinasjonsmønster DÅRLIG.DÅRLIGEt dummy-destinasjonsmønster kreves når utgående anrop rutes ved hjelp av en innkommende oppringings-peer-gruppe. Ethvert gyldig destinasjonsmønster kan brukes i dette tilfellet. For mer informasjon, se destination-pattern (grensesnitt). oversettelsesprofil innkommende 200Tilordner oversettelsesprofilen som legger til en anropsrutingstagg til det innkommende oppringte nummeret. direkte inngående oppringingRuterer samtalen uten å gi en sekundær summetone. For mer informasjon, se direkte innringing. port 0/2/0:15Den fysiske taleporten som er knyttet til denne oppringingsmotparten. |

| 4 |

For å aktivere medieoptimalisering av IP-baner for lokale gatewayer med TDM-IP-anropsflyter, kan du endre anropsrutingen ved å introdusere et sett med interne loopback-oppringingsmotparter mellom Webex Calling og PSTN-trunker. Konfigurer følgende loop-back dial-peers. I dette tilfellet vil alle innkommende anrop først bli rutet til dial-peer 10 og derfra til enten dial-peer 11 eller 12 basert på den brukte rutingstaggen. Etter at rutingstaggen er fjernet, vil samtaler bli rutet til den utgående trunk-en ved hjelp av oppringings-peer-grupper. Her er en forklaring av feltene for konfigurasjonen: Definerer en VoIP-oppringingsmotpart og gir en meningsfull beskrivelse for enkel administrasjon og feilsøking. For mer informasjon, se dial-peer voice. oversettelsesprofil innkommende 11Bruker oversettelsesprofilen som er definert tidligere for å fjerne anropsrutingstaggen før den sendes til den utgående trunk. destinasjonsmønster DÅRLIG.DÅRLIGEt dummy-destinasjonsmønster kreves når utgående anrop rutes ved hjelp av en innkommende oppringings-peer-gruppe. For mer informasjon, se destination-pattern (grensesnitt). sesjonsprotokoll sipv2Angir at denne oppringingsmotparten håndterer SIP-anropsledd. For mer informasjon, se øktprotokoll (oppringing av peer). øktmål ipv4: 192.168.80.14Angir den lokale rutergrensesnittadressen som kallemål for tilbakekoblingen. Hvis du vil ha mer informasjon, se øktmål (VoIP-motpart). bind kontroll kilde-grensesnitt GigabitEthernet0/0/0Konfigurerer kildegrensesnittet og tilhørende IP-adresse for meldinger sendt via tilbakekoblingen. For mer informasjon, se bind. bind mediekildegrensesnitt GigabitEthernet0/0/0Konfigurerer kildegrensesnittet og tilhørende IP-adresse for medier sendt via loop-back. For mer informasjon, se bind. dtmf-relé rtp-nteDefinerer RTP-NTE (RFC2833) som forventet DTMF-funksjonalitet på anropsdelen. For mer informasjon, se DTMF-relé (Voice over IP). kodek g711alaw Tvinger alle PSTN-anrop til å bruke G.711. Velg a-law eller u-law i henhold til komprimeringsmetoden som brukes av ISDN-tjenesten din. ingen vadDeaktiverer stemmeaktivitetsdeteksjon. For mer informasjon, se vad (ring peer). |

| 5 |

Legg til følgende konfigurasjon for samtaleruting: Dette fullfører konfigurasjonen av den lokale gatewayen. Lagre konfigurasjonen og last inn plattformen på nytt hvis dette er første gang CUBE-funksjoner konfigureres.

|

PSTN-Webex Calling-konfigurasjonen i de foregående avsnittene kan endres for å inkludere flere trunker til en Cisco Unified Communications Manager (UCM)-klynge. I dette tilfellet rutes alle anrop via Unified CM. Anrop fra UCM på port 5060 rutes til PSTN, og anrop fra port 5065 rutes til Webex Calling. Følgende trinnvise konfigurasjoner kan legges til for å inkludere dette anropsscenariet.

| 1 |

Konfigurer følgende URI-er for stemmeklasse: |

| 2 |

Konfigurer følgende DNS-oppføringer for å angi SRV-ruting til Unified CM-verter: iOS XE bruker disse postene til å lokalt bestemme mål-UCM-verter og -porter. Med denne konfigurasjonen er det ikke nødvendig å konfigurere poster i DNS-systemet ditt. Hvis du foretrekker å bruke DNS-en din, er ikke disse lokale konfigurasjonene nødvendige. Her er en forklaring av feltene for konfigurasjonen: Følgende kommando oppretter en DNS SRV-ressursoppføring. Opprett en post for hver UCM-vert og trunk: ip-vert _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mittdomene.com _sip._udp.pstntocucm.io: Navn på SRV-ressurspost 2: SRV-ressurspostprioriteten 1: SRV-ressurspostvekten 5060: Portnummeret som skal brukes for målverten i denne ressursposten ucmsub5.mydomain.com: Ressurspostens målvert For å løse vertsnavnene for ressursoppføringene, opprett lokale DNS A-oppføringer. For eksempel: IP-vert ucmsub5.mittdomene.com 192.168.80.65 IP-vert: Oppretter en post i den lokale IOS XE-databasen. ucmsub5.mydomain.com: Vertsnavnet for A-posten. 192.168.80.65: Verts-IP-adressen. Opprett SRV-ressurspostene og A-postene som gjenspeiler UCM-miljøet og den foretrukne strategien for samtaledistribusjon. |

| 3 |

Konfigurer følgende oppringingsmotparter: |

| 4 |

Legg til samtaleruting ved hjelp av følgende konfigurasjoner: |

Diagnostiske signaturer (DS) oppdager proaktivt vanlige problemer i den lokale gatewayen basert på Cisco IOS XE og genererer e-post-, syslogg- eller terminalmeldingsvarsling om hendelsen. Du kan også installere DS for å automatisere innsamling av diagnostiske data og overføre innsamlede data til Cisco TAC-kabinettet for å redusere løsningstiden.

Diagnostiske signaturer (DS) er XML-filer som inneholder informasjon om problemutløsende hendelser og handlinger for å informere, feilsøke og utbedre problemet. Bruk syslog-meldinger, SNMP-hendelser og periodisk overvåking av spesifikke show-kommandoutganger for å definere logikken for problemdeteksjon. Handlingstypene inkluderer:

-

Samler utdata fra show-kommandoen

-

Generere en konsolidert loggfil

-

Laster opp filen til en brukerdefinert nettverksplassering, for eksempel HTTPS, SCP eller FTP-server

TAC-ingeniører redigerer DS-filer og signerer dem digitalt for integritetsbeskyttelse. Hver DS-fil har den unike numeriske ID-en som er tilordnet av systemet. Diagnostic Signatures Lookup Tool (DSLT) er en enkelt kilde for å finne relevante signaturer for overvåking og feilsøking av ulike problemer.

Før du begynner:

-

Ikke rediger DS-filen du laster ned fra DSLT. Filene du endrer mislykkes ved installasjon på grunn av integritetskontrollfeilen.

-

En SMTP-server (Simple Mail Transfer Protocol) du trenger for at den lokale gatewayen skal kunne sende ut e-postvarsler.

-

Sørg for at den lokale gatewayen kjører IOS XE 17.6.1 eller nyere hvis du ønsker å bruke den sikre SMTP-serveren for e-postvarsler.

Forutsetninger

Lokal gateway som kjører IOS XE 17.6.1 eller høyere

-

Diagnostiske signaturer er aktivert som standard.

-

Konfigurer den sikre e-postserveren du bruker til å sende proaktive varsler hvis enheten kjører iOS XE 17.6.1 eller høyere.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurer miljøvariabelen ds_email med administratorens e-postadresse for å varsle deg.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Installer diagnostiske signaturer for proaktiv overvåking

Overvåking av høy CPU-utnyttelse

Denne DS-en sporer CPU-bruk i 5 sekunder ved hjelp av SNMP OID 1.3.6.1.4.1.9.2.1.56. Når utnyttelsesgraden når 75 % eller mer, deaktiveres all feilsøking og alle diagnostiske signaturer du installerer i den lokale gatewayen avinstalleres. Bruk disse trinnene nedenfor for å installere signaturen.

-

Sørg for at du har aktivert SNMP ved å bruke kommandoen show snmp. Hvis SNMP ikke er aktivert, konfigurerer du kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Last ned DS 64224 ved hjelp av følgende rullegardinalternativer i Verktøy for oppslag av diagnostiske signaturer:

copy ftp://username:password@/DS_64224.xml bootflash:Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvare

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ytelse

Problemtype

Høy CPU-utnyttelse med e-postvarsling

-

Kopier DS XML-filen til den lokale gateway-flashen.

copy ftp://username:password@/DS_64224.xml bootflash:Følgende eksempel viser kopiering av filen fra en FTP-server til den lokale gatewayen.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installer DS XML-filen i den lokale gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Bruk kommandoen show call-home diagnostic-signature for å bekrefte at signaturen er installert. Statuskolonnen må ha en «registrert»-verdi.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comLast ned DS-er:

DS-ID

DS-navn

Revisjon

Status

Siste oppdatering (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registrert

2020-11-07 22:05:33

Når denne signaturen utløses, avinstallerer den alle kjørende DS-er, inkludert seg selv. Om nødvendig, installer DS 64224 på nytt for å fortsette å overvåke høy CPU-utnyttelse på den lokale gatewayen.

Overvåking av unormale samtalebrudd

Denne DS-en bruker SNMP-avspørring hvert 10. minutt for å oppdage unormale anropsfrakoblinger med SIP-feilene 403, 488 og 503. Hvis økningen i feilantall er større enn eller lik 5 fra forrige avspørring, genererer den en syslogg og et e-postvarsel. Bruk trinnene nedenfor for å installere signaturen.

-

Sørg for at SNMP er aktivert ved å bruke kommandoen show snmp. Hvis SNMP ikke er aktivert, konfigurerer du kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Last ned DS 65221 ved å bruke følgende alternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvare

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ytelse

Problemtype

Deteksjon av unormale SIP-anropsfrakoblinger med e-post- og Syslog-varsling.

-

Kopier DS XML-filen til den lokale gatewayen.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installer DS XML-filen i den lokale gatewayen.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Bruk kommandoen show call-home diagnostic-signature for å bekrefte at signaturen er installert. Statuskolonnen skal ha verdien «registrert».

Installer diagnostiske signaturer for å feilsøke et problem

Du kan også bruke diagnostiske signaturer (DS) for å løse problemer raskt. Cisco TAC-ingeniører har laget flere signaturer som muliggjør nødvendige feilsøkinger for å feilsøke et gitt problem, oppdage problemforekomsten, samle inn riktig sett med diagnostiske data og overføre dataene automatisk til Cisco TAC-saken. Dette eliminerer behovet for å manuelt sjekke for problemforekomst og gjør feilsøking av periodiske og forbigående problemer mye enklere.

Du kan bruke verktøyet for oppslag av diagnostiske signaturer til å finne de aktuelle signaturene og installere dem for å løse et gitt problem selv, eller du kan installere signaturen som anbefales av TAC-ingeniøren som en del av supportoppdraget.

Her er et eksempel på hvordan du finner og installerer en DS for å oppdage forekomsten “%VOICE_IEC-3-GW: CCAPI: Intern feil (terskel for anropstopp): IEC=1.1.181.1.29.0" syslog og automatiser innsamling av diagnostiske data ved å følge disse trinnene:

Konfigurer en annen DS-miljøvariabel ds_fsurl_prefixsom Cisco TAC-filserverbanen (cxd.cisco.com) for å laste opp diagnostikkdataene. Brukernavnet i filbanen er saksnummeret, og passordet er filopplastingstokenet som kan hentes fra Support Case Manager som vist nedenfor. Filopplastingstokenet kan genereres i delen Attachments i Support Case Manager, etter behov.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endEksempel:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"-

Sørg for at SNMP er aktivert ved å bruke kommandoen show snmp. Hvis SNMP ikke er aktivert, konfigurer kommandoen snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Vi anbefaler å installere High CPU monitoring DS 64224 som et proaktivt tiltak for å deaktivere alle feilsøkings- og diagnostikksignaturer når CPU-bruken er høy. Last ned DS 64224 ved å bruke følgende alternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvare

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Ytelse

Problemtype

Høy CPU-utnyttelse med e-postvarsling.

-

Last ned DS 65095 ved å bruke følgende alternativer i Verktøy for oppslag av diagnostiske signaturer:

Feltnavn

Feltverdi

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvare

Produkt

CUBE Enterprise i Webex Calling-løsning

Problemomfang

Syslogger

Problemtype

Syslogg - %VOICE_IEC-3-GW: CCAPI: Intern feil (terskel for anropstopp): IEC=1.1.181.1.29.0

-

Kopier DS XML-filene til den lokale gatewayen.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installer DS 64224 for overvåking av høy CPU og deretter DS 65095 XML-filen i den lokale gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Bekreft at signaturen er installert ved å bruke show call-home diagnostic-signature. Statuskolonnen skal ha verdien «registrert».