为 Webex Calling 配置 Cisco IOS XE 上的本地网关

反馈?

反馈?概述

Webex Calling 目前支持两个版本的本地网关:

-

本地网关

-

政府用Webex本地网关

-

在开始之前,请了解 Webex Calling 的基于场所的公共交换电话网络 (PSTN) 和本地网关 (LGW) 要求。请参阅 Cisco 首选架构Webex Calling 获取更多信息。

-

本文假设已设置专用的本地网关平台,不存在语音配置。如果您要修改现有的 PSTN 网关或 CUBE Enterprise 部署以用作 Webex Calling 的本地网关功能,则请务必仔细检查配置。请确保您的更改不会中断现有的呼叫流程和功能。

这些步骤中包含指向命令参考文档的链接,您可以在其中了解有关各个命令选项的更多信息。除非另有说明,否则所有命令参考链接都指向 Webex Managed Gateways 命令参考 (在这种情况下,命令链接指向 Cisco IOS Voice 命令参考)。您可以在 Cisco Unified Border Element 命令参考中访问所有这些指南。

有关支持的第三方 SBC 的信息,请参阅相应的产品参考文档。

-

选择 CUBE 作为您的本地网关。Webex for Government 目前不支持任何第三方会话边界控制器 (SBC)。要查看最新列表,请参阅 本地网关入门。

- 为所有 Webex for Government 本地网关安装 Cisco IOS XE Dublin 17.12.1a 或更高版本。

-

要查看 Webex for Government 支持的根证书颁发机构 (CA) 列表,请参阅 Webex for Government 的根证书颁发机构。

-

有关 Webex for Government 中本地网关的外部端口范围的详细信息,请参阅 Webex for Government 的网络要求 (FedRAMP)。

Webex for Government 的本地网关不支持以下功能:

-

STUN/ICE-Lite 用于媒体路径优化

-

传真(T.38)

要在 Webex for Government 中为 Webex Calling 中继配置本地网关,请使用以下选项:

-

基于证书的中继

使用 基于证书的本地网关 下的任务流来配置 Webex Calling 中继的本地网关。有关如何配置基于证书的本地网关的更多详细信息,请参阅 配置 Webex Calling 基于证书的中继。

必须配置符合 FIPS 标准的 GCM 密码才能支持 Webex for Government 的本地网关。否则,呼叫建立失败。有关配置详情,请参阅 配置基于证书的 Webex Calling 中继。

Webex for Government 不支持基于注册的本地网关。

本节介绍如何使用注册 SIP 中继将 Cisco Unified Border Element (CUBE) 配置为 Webex Calling 的本地网关。本文档的第一部分阐述了如何配置一个简单的 PSTN 网关。在这种情况下,来自 PSTN 的所有呼叫都会路由到 Webex Calling,而来自 Webex Calling 的所有呼叫都会路由到 PSTN。下图突出显示了此解决方案以及将要遵循的高级呼叫路由配置。

本设计采用了以下主要配置:

-

语音类租户: 用于创建特定于主干的配置。

-

语音类 URI: 用于对 SIP 消息进行分类,以便选择入站拨号对等体。

-

入站拨号对等体: 提供对入站 SIP 消息的处理,并使用拨号对等体组确定出站路由。

-

拨号对等体组: 定义用于后续呼叫路由的出站拨号对等体。

-

出站拨号对等体: 对出站 SIP 消息进行处理,并将其路由到所需的目标。

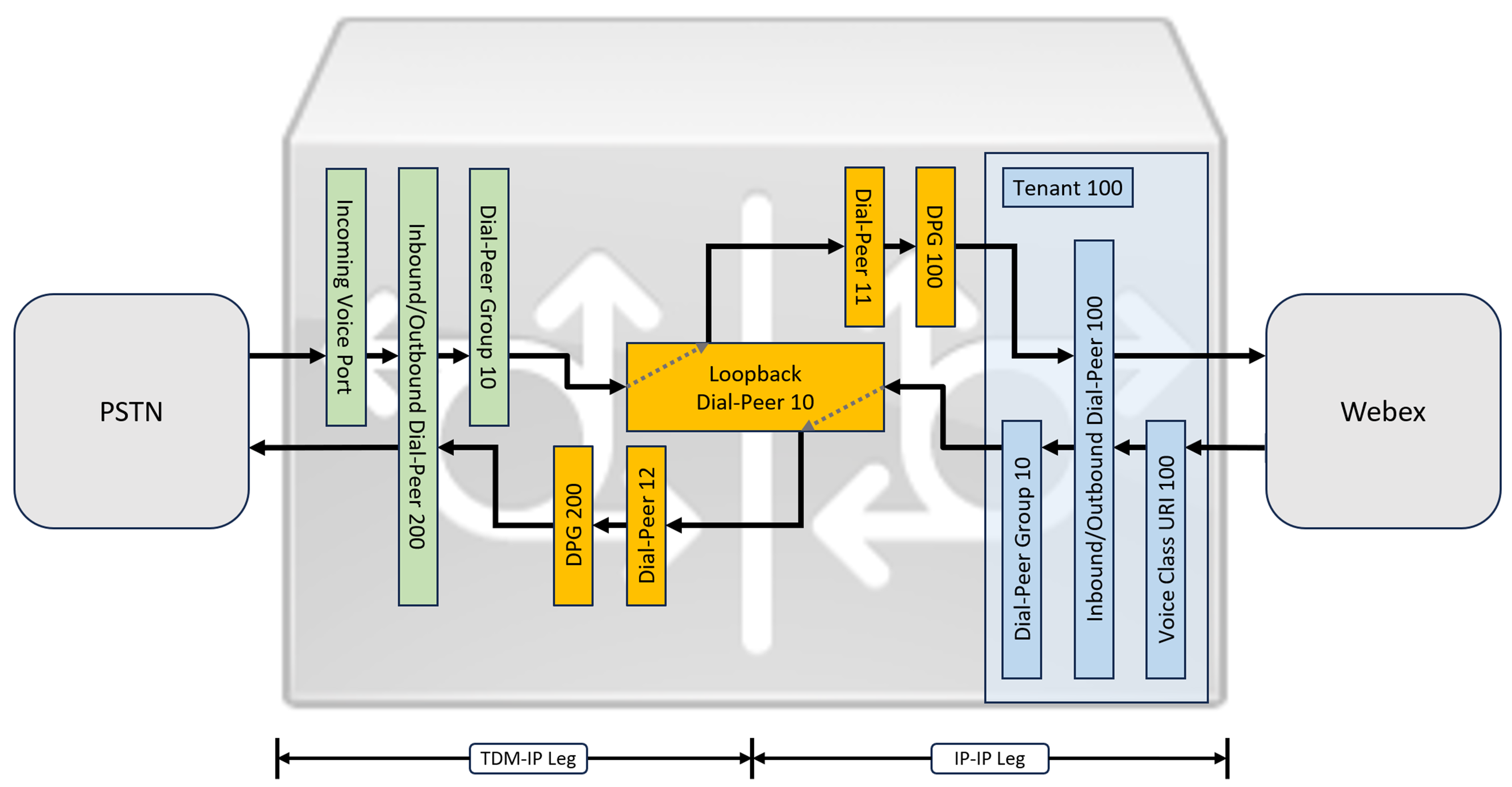

虽然 IP 和 SIP 已成为 PSTN 中继线的默认协议,但 TDM(时分复用)ISDN 电路仍然被广泛使用,并且 Webex Calling 中继线也支持 TDM ISDN 电路。为了实现对具有 TDM-IP 呼叫流的本地网关的 IP 路径进行媒体优化,目前需要使用双腿呼叫路由过程。这种方法修改了上面所示的呼叫路由配置,在 Webex Calling 和 PSTN 中继之间引入了一组内部环回拨号对等体,如下图所示。

将本地 Cisco Unified Communications Manager 解决方案与 Webex Calling 连接时,可以使用简单的 PSTN 网关配置作为构建如下图所示解决方案的基础。在这种情况下,统一通信管理器提供所有 PSTN 和 Webex Calling 呼叫的集中路由和处理。

本文档中将使用下图所示的主机名、IP 地址和接口。

请按照本文档其余部分的配置指南完成本地网关配置,具体步骤如下:

-

第 1 步:配置路由器基线连接和安全

-

第 2 步:配置 Webex 呼叫中继

根据您所需的架构,请按以下步骤操作:

-

步骤 3:配置本地网关与 SIP PSTN 中继

-

步骤 4:配置具有现有 Unified CM 环境的本地网关

或:

-

步骤 3:配置本地网关与 TDM PSTN 中继线

基线配置

将 Cisco 路由器配置为 Webex Calling 的本地网关的第一步是构建一个基线配置,以确保平台安全并建立连接。

-

所有基于注册的本地网关部署都需要 Cisco IOS XE 17.6.1a 或更高版本。建议使用 Cisco IOS 17.12.2 或更高版本。有关推荐版本,请参阅 Cisco 软件研究 页面。搜索平台并选择 建议的 版本之一。

-

ISR4000 系列路由器必须同时配置统一通信和安全技术许可证。

-

配备语音卡或 DSP 的 Catalyst Edge 8000 系列路由器需要 DNA Advantage 许可。没有语音卡或DSP的路由器至少需要DNA Essentials许可证。

-

-

根据您的业务策略,为您的平台构建一个基准配置。具体来说,请配置并验证以下内容:

-

NTP

-

Acl

-

用户身份验证和远程访问

-

DNS

-

IP 路由

-

IP 地址

-

-

连接到 Webex Calling 的网络必须使用 IPv4 地址。

-

将 Cisco 根 CA 证书包上传到本地网关。

配置租户端以连接到 Webex Calling 时,仅支持基于 SRV 的地址。

配置

| 1 |

请确保为所有三层接口分配有效且可路由的 IP 地址,例如:

|

| 2 |

使用对称加密保护路由器上的注册信息和 STUN 凭据。请按如下方式配置主加密密钥和加密类型:

|

| 3 |

创建占位符 PKI 信任点。 需要此信任点才能稍后配置 TLS。对于基于注册的中继,此信任点不需要证书——而基于证书的中继则需要证书。 |

| 4 |

启用 TLS1.2 独占性并使用以下配置命令指定默认信任点。更新传输参数,以确保注册时建立可靠安全的连接:

|

| 5 |

安装 Cisco 根 CA 捆绑包,其中包括 Webex Calling 使用的 IdenTrust Commercial Root CA1 证书。使用 crypto pki trustpool import clean url 命令从指定的 URL 下载根 CA 证书包,并清除当前的 CA 信任池,然后安装新的证书包: 如果您需要使用代理服务器通过 HTTPS 访问互联网,请在导入 CA 证书包之前添加以下配置: ip http 客户端代理服务器 yourproxy.com 代理端口 80 |

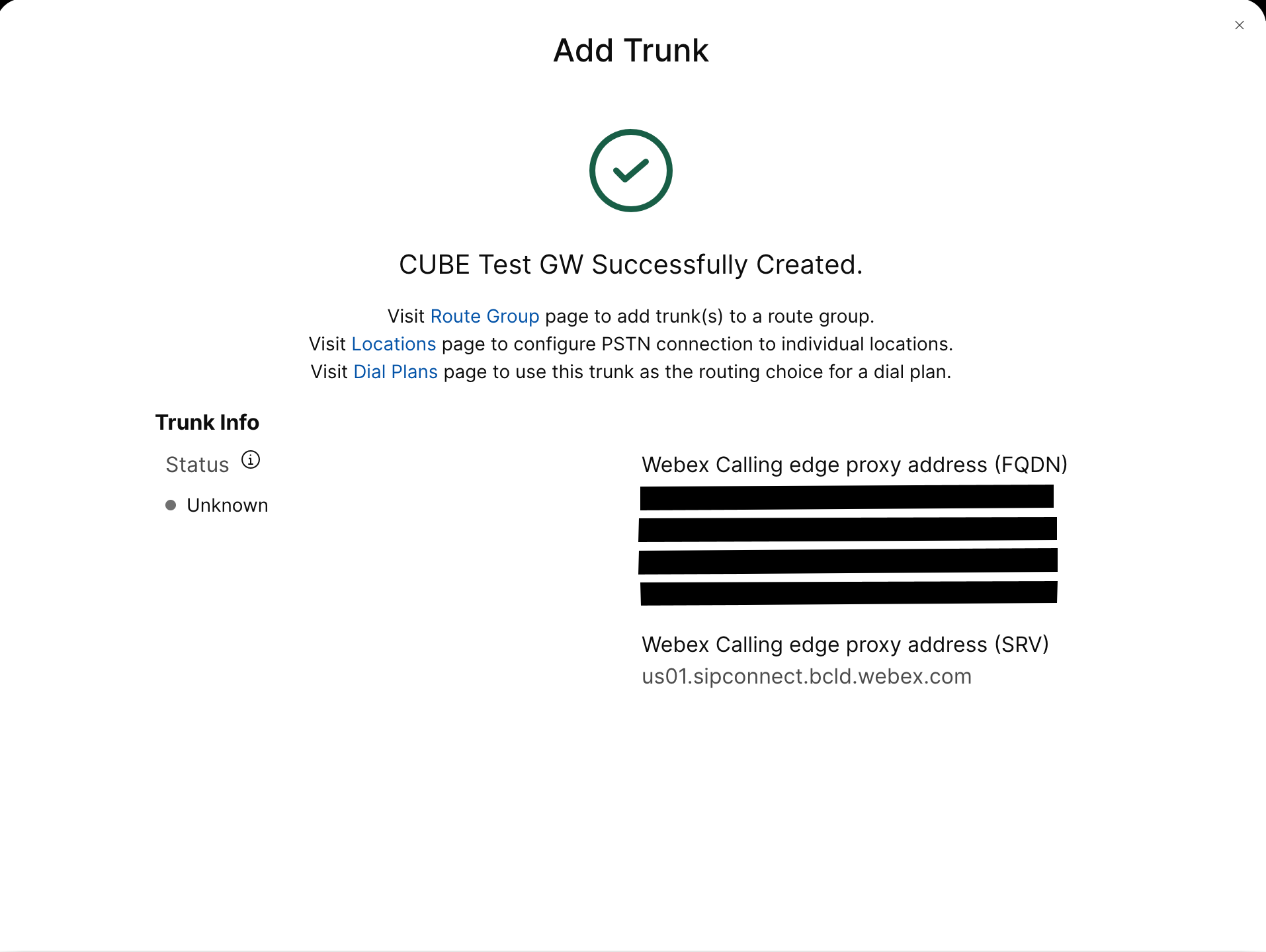

| 1 |

在控制中心为现有位置创建基于注册的 PSTN 中继线。创建主干后,记下提供的主干信息。图中突出显示的细节将在本指南的配置步骤中使用。有关更多信息,请参阅 配置 Webex Calling 的中继、路由组和拨号计划。  |

| 2 |

输入以下命令将 CUBE 配置为 Webex Calling 本地网关: 以下是配置字段的说明:

在平台上启用 Cisco Unified Border Element (CUBE) 功能。 媒体统计数据在本地网关上启用媒体监控。 媒体批量统计数据允许控制飞机对数据飞机进行投票,从而批量呼叫统计信息。 有关这些命令的更多信息,请参阅 媒体。 allow-connections sip to sip启用 CUBE 基本 SIP 背靠背用户代理功能。有关更多信息,请参阅 允许连接。 默认情况下,T.38 传真传输是启用的。有关更多信息,请参阅 传真协议 t38(语音服务)。 全局启用 STUN(UDP 通过 NAT 的会话穿越)。

有关更多信息,请参阅 stun flowdata agent-id 和 stun flowdata shared-secret。 非对称有效载荷满配置 SIP 非对称有效载荷支持,包括 DTMF 和动态编解码器有效载荷。有关更多信息,请参阅 非对称有效载荷。 early-offer forced强制本地网关在初始 INVITE 消息中发送 SDP 信息,而不是等待邻近对等方的确认。有关此命令的更多信息,请参阅 early-offer。 |

| 3 |

配置 语音类编解码器 100 仅允许所有中继使用 G.711 编解码器。这种简单的方法适用于大多数部署场景。如有需要,可将源系统和目标系统支持的其他编解码器类型添加到列表中。 支持使用 DSP模块进行转 码的更复杂的解决方案,但本指南不包含这些解决方案。 以下是配置字段的说明: 语音类编解码器 100用于仅允许首选编解码器进行 SIP 中继呼叫。有关更多信息,请参阅 语音类编解码器。 |

| 4 |

配置 voice class stun-usage 100 以在 Webex Calling 中继上启用 ICE。 以下是配置字段的说明: 眩晕使用冰光用于为所有面向 Webex Calling 的拨号对等体启用 ICE-Lite,以便在可能的情况下进行媒体优化。有关更多信息,请参阅 语音类眩晕用法 和 眩晕用法 ice lite。 尽可能通过协商来优化媒体投放。如果通话需要云媒体服务(例如录音),则无法对媒体进行优化。 |

| 5 |

配置 Webex 流量的媒体加密策略。 以下是配置字段的说明: 语音类 SRTP 加密 100在 offer 和 answer 消息中,指定 SHA1_80 为 CUBE 在 SDP 中提供的唯一 SRTP 密码套件。Webex Calling 仅支持 SHA1_80。有关更多信息,请参阅 语音类 srtp-crypto。 |

| 6 |

配置一种模式,根据目标中继参数识别对本地网关中继的呼叫: 以下是配置字段的说明: 语音类 URI 100 SIP定义一个模式,用于将传入的 SIP 邀请与传入的中继拨号对等体进行匹配。输入此模式时,请使用 dtg=,后跟主干。 OTG/DTG 创建中继时在控制中心提供的值。有关更多信息,请参阅 语音类 uri。 |

| 7 |

配置 sip profile 100,该配置文件将用于在 SIP 消息发送到 Webex Calling 之前对其进行修改。

以下是配置字段的说明:

美国或加拿大的 PSTN 提供商可以提供垃圾电话和欺诈电话的来电显示验证,以及 Webex Calling 中的垃圾电话或欺诈电话指示 文章中提到的其他配置。 |

| 8 |

配置 Webex Calling 中继: |

| 9 |

要配置 CUBE 等网络设备并转发设备不处理的会话发起协议 (SIP) 标头,请使用以下命令。这些命令使设备能够通过本地网关传递不受支持的 SIP 标头,包括地理位置标头和 PIDF-LO(存在信息数据格式 - 位置对象)。此功能通过确保关键位置信息得到正确保存和转发,为 Nomadic E911 服务提供支持。 |

定义租户 100 并配置 SIP VoIP 拨号对等体后,网关将发起与 Webex Calling 的 TLS 连接。此时,接入 SBC 将其证书提交给本地网关。本地网关使用之前更新的 CA 根包验证 Webex Calling 访问 SBC 证书。如果证书被识别,则会在本地网关和 Webex Calling 接入 SBC 之间建立持久的 TLS 会话。然后,本地网关能够使用此安全连接向 Webex 访问 SBC 注册。当注册信息因身份验证问题而受到质疑时:

-

响应中使用 凭据 配置中的 [] 用户名、 密码和 领域 参数。

-

SIP 配置文件 100 中的修改规则用于将 SIPS URL 转换回 SIP。

当从接入 SBC 收到 200 OK 响应时,注册即成功。

在上述建立到 Webex Calling 的中继之后,使用以下配置创建到基于 SIP 的 PSTN 提供商的非加密中继:

如果您的服务提供商提供安全的 PSTN 中继线,您可以按照上述 Webex Calling 中继线的类似配置进行操作。CUBE 支持安全呼叫路由。

如果您正在使用TDM / ISDN PSTN 中继,跳至下一节 配置本地网关与 TDM PSTN 中继。

要为 Cisco TDM-SIP 网关上的 PSTN 呼叫段配置 TDM 接口,请参阅 配置 ISDN PRI。

| 1 |

配置以下语音类 URI 以识别来自 PSTN 中继的入站呼叫: 以下是配置字段的说明: 语音类 URI 200 SIP定义一个模式,用于将传入的 SIP 邀请与传入的中继拨号对等体进行匹配。输入此模式时,请使用您的 IP PSTN 网关的 IP 地址。有关更多信息,请参阅 语音类 uri。 |

| 2 |

配置以下 IP PSTN 拨号对等体: 以下是配置字段的说明: 定义一个带有标签 200 的 VoIP 拨号对等体,并提供有意义的描述,以便于管理和故障排除。更多信息请参见 拨号对等体语音。 目标模式 BAD.BAD使用入站拨号对等体组路由出站呼叫时,需要一个虚拟目的地模式。在这种情况下,可以使用任何有效的目的地模式。有关更多信息,请参阅 destination-pattern (接口)。 session protocol sipv2指定此拨号对等体处理 SIP 呼叫段。有关更多信息,请参阅 会话协议(拨号对等体)。 会话目标 IPv4: 192.168.80.13指定发送到 PSTN 提供商的呼叫的目标地址。这可以是 IP 地址,也可以是 DNS 主机名。有关更多信息,请参阅 会话目标(VoIP 拨号对等体)。 通过 传入的 URI 200指定用于通过 INVITE VIA 标头 URI 将传入呼叫匹配到此拨号对等体的语音类。有关更多信息,请参阅 传入 URL。 语音类 sip 断言-id pai

(可选)启用 P-Asserted-Identity 标头处理,并控制其在 PSTN 中继中的使用方式。如果使用此命令,则从传入拨号对等体提供的呼叫方身份将用于传出的 From 和 P-Asserted-Identity 标头。如果未使用此命令,则从传入拨号对等体提供的呼叫方身份将用于传出的 From 和 Remote-Party-ID 标头。有关更多信息,请参阅 voice-class sip asserted-id。 绑定控制源接口 GigabitEthernet0/0/0

配置发送到 PSTN 的消息的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 绑定媒体源接口 GigabitEthernet0/0/0配置发送到 PSTN 的媒体的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 语音类编解码器 100配置拨号对等体以使用通用编解码器过滤器列表 100。有关更多信息,请参阅 语音类编解码器。 dtmf-relay rtp-nte将 RTP-NTE (RFC2833) 定义为呼叫段上预期的 DTMF 功能。有关更多信息,请参阅 DTMF 中继(IP 语音)。 no vad禁用语音活动检测。有关更多信息,请参阅 vad(拨号对等体)。 |

| 3 |

如果您将本地网关配置为仅在 Webex Calling 和 PSTN 之间路由呼叫,请添加以下呼叫路由配置。如果您正在使用统一通信管理器平台配置本地网关,请跳至下一节。 |

建立通往 Webex Calling 的中继后,使用以下配置为您的 PSTN 服务创建 TDM 中继,并启用环回呼叫路由,以便在 Webex 呼叫段上进行媒体优化。

如果您不需要 IP 媒体优化,请按照 SIP PSTN 中继的配置步骤进行操作。使用语音端口和 POTS 拨号对等体(如步骤 2 和 3 所示)代替 PSTN VoIP 拨号对等体。

| 1 |

环回拨号对等体配置使用拨号对等体组和呼叫路由标签,以确保呼叫在 Webex 和 PSTN 之间正确传递,而不会创建呼叫路由环路。配置以下翻译规则,用于添加和删除呼叫路由标签: 以下是配置字段的说明: 语音翻译规则使用规则中定义的正则表达式来添加或删除呼叫路由标签。使用十进制以上的数字('A')是为了便于故障排除。 在此配置中,转换配置文件 100 添加的标签用于通过环回拨号对等体将 Webex Calling 的呼叫引导至 PSTN。同样,翻译配置文件 200 添加的标签用于引导来自 PSTN 的呼叫到 Webex Calling。翻译配置文件 11 和 12 分别在将呼叫传递到 Webex 和 PSTN 中继线之前删除这些标签。 此示例假设 Webex Calling 的被叫号码以如下方式显示: +E.164 格式。规则 100 删除前导数 + 保持被叫号码有效。规则 12 在移除标签时添加一个或多个国内或国际路由号码。使用符合您当地ISDN全国拨号方案的数字。 如果 Webex Calling 以国家格式显示号码,请调整规则 100 和 12,分别简单地添加和删除路由标记。 |

| 2 |

根据所使用的中继类型和协议,配置TDM语音接口端口。有关更多信息,请参阅 配置 ISDN PRI。例如,安装在设备 NIM 插槽 2 中的主速率 ISDN 接口的基本配置可能包括以下内容: |

| 3 |

配置以下TDM PSTN拨号对等体: 以下是配置字段的说明: 定义一个标签为 200 的 VoIP 拨号对等体,并提供有意义的描述,以便于管理和故障排除。有关更多信息,请参阅 dial-peer voice。 目标模式 BAD.BAD使用入站拨号对等体组路由出站呼叫时,需要一个虚拟目的地模式。在这种情况下,可以使用任何有效的目的地模式。有关更多信息,请参阅 destination-pattern (接口)。 翻译配置文件传入 200分配翻译配置文件,该配置文件将向呼入的被叫号码添加呼叫路由标签。 直接拨入不提供辅助拨号音而直接呼叫。有关更多信息,请参阅 直接拨入。 港口 0/2/0:15与此拨号对等体关联的物理语音端口。 |

| 4 |

要为具有 TDM-IP 呼叫流的本地网关启用 IP 路径的媒体优化,您可以通过在 Webex Calling 和 PSTN 中继之间引入一组内部环回拨号对等体来修改呼叫路由。配置以下环回拨号对等体。在这种情况下,所有来电最初都会路由到拨号对等体 10,然后根据应用的路由标签从拨号对等体 10 路由到拨号对等体 11 或 12。移除路由标签后,呼叫将使用拨号对等体组路由到出站中继。 以下是配置字段的说明: 定义 VoIP 拨号对等体,并提供有意义的描述,以便于管理和故障排除。有关更多信息,请参阅 dial-peer voice。 翻译配置文件传入 11应用之前定义的转换配置文件,在将呼叫传递到出站中继之前删除呼叫路由标签。 目标模式 BAD.BAD使用入站拨号对等体组路由出站呼叫时,需要一个虚拟目的地模式。有关更多信息,请参阅 destination-pattern (接口)。 session protocol sipv2指定此拨号对等体处理 SIP 呼叫段。有关更多信息,请参阅 会话协议(拨号对等体)。 会话目标 IPv4: 192.168.80.14指定本地路由器接口地址作为环回调用目标。有关更多信息,请参阅 会话目标(voip 拨号对等体)。 绑定控制源接口 GigabitEthernet0/0/0配置通过环回发送的消息的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 绑定媒体源接口 GigabitEthernet0/0/0配置通过环回发送的媒体的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 dtmf-relay rtp-nte将 RTP-NTE (RFC2833) 定义为呼叫段上预期的 DTMF 功能。有关更多信息,请参阅 DTMF 中继(IP 语音)。 编解码器 g711alaw 强制所有 PSTN 呼叫使用 G.711。选择 a-law 或 u-law 以匹配您的 ISDN 服务使用的压缩扩展方法。 no vad禁用语音活动检测。有关更多信息,请参阅 vad(拨号对等体)。 |

| 5 |

添加以下呼叫路由配置: 本地网关配置完成。如果这是第一次配置 CUBE 功能,请保存配置并重新加载平台。

|

前面几节中的 PSTN-Webex 呼叫配置可以进行修改,以包含到 Cisco Unified Communications Manager (UCM) 集群的其他中继。在这种情况下,所有呼叫都通过统一呼叫管理 (Unified CM) 进行路由。来自 UCM 的 5060 端口的呼叫将路由到 PSTN,来自 5065 端口的呼叫将路由到 Webex Calling。可以添加以下增量配置以包含此调用场景。

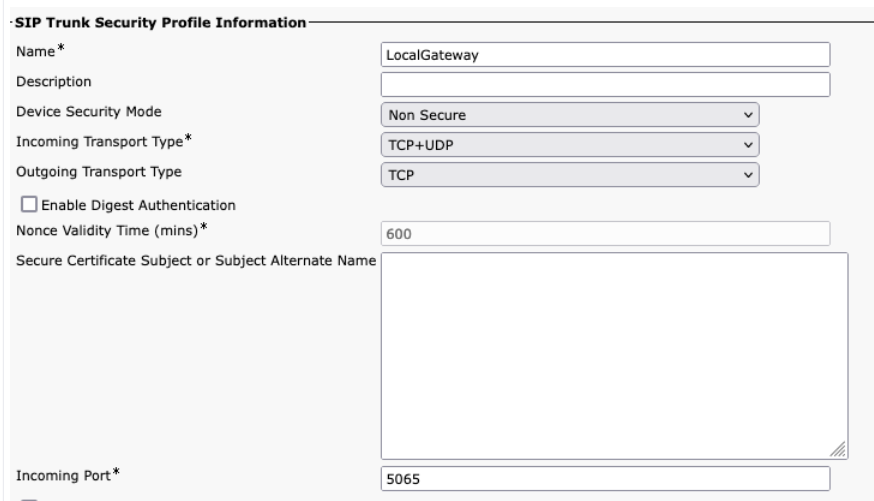

在 Unified CM 中创建 Webex Calling 中继时,请确保将 SIP 中继安全配置文件设置中的入站端口配置为 5065。这样,当向本地网关发送消息时,允许通过端口 5065 接收传入消息,并在 VIA 标头中填充此值。

| 1 |

配置以下语音类 URI: |

| 2 |

配置以下 DNS 记录以指定到 Unified CM 主机的 SRV 路由: IOS XE 使用这些记录在本地确定目标 UCM 主机和端口。采用这种配置,无需在 DNS 系统中配置记录。如果您选择使用自己的 DNS,则无需进行这些本地配置。 以下是配置字段的说明: 以下命令创建 DNS SRV 资源记录。为每个 UCM 主机和中继创建一条记录: ip 主机 _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: SRV资源记录名称 2: SRV资源记录优先级 1: SRV资源记录权重 5060: 此资源记录中目标主机要使用的端口号 ucmsub5.mydomain.com: 资源记录目标主机 要解析资源记录目标主机名,请创建本地 DNS A 记录。例如: ip host ucmsub5.mydomain.com 192.168.80.65 IP 主机: 在本地 iOS XE 数据库中创建一条记录。 ucmsub5.mydomain.com: A 记录主机名。 192.168.80.65: 主机IP地址。 创建 SRV 资源记录和 A 记录,以反映您的 UCM 环境和首选呼叫分配策略。 |

| 3 |

配置以下拨号对等体: |

| 4 |

使用以下配置添加呼叫路由: |

诊断签名 (DS) 主动检测基于 IOS XE 的本地网关中通常观察到的问题,并生成事件的电子邮件、系统日志或终端消息通知。您还可以安装 DS 来自动收集诊断数据,并将收集到的数据传输到 Cisco TAC 案例,以加快问题解决速度。

诊断签名 (DS) 是 XML 文件,其中包含有关问题触发事件的信息以及为通知、诊断和修复问题而采取的操作。您可以使用 syslog 消息、SNMP 事件以及定期监控特定的 show 命令输出来定义问题检测逻辑。

操作类型包括收集 show 命令输出:

-

生成合并的日志文件

-

将文件上传到用户提供的网络位置,例如 HTTPS、SCP、FTP 服务器。

TAC 工程师可编写 DS 文件,并针对完整性保护进行数字签名。每个 DS 文件都有系统分配的唯一数字标识。诊断签名查找工具 (DSLT)是一个用于查找适用于监控和排查各种问题的签名的单一来源。

准备工作:

-

请勿编辑从 DSLT 下载的 DS 文件。由于完整性检查错误,您修改的文件安装失败。

-

本地网关需要一个简单的邮件传输协议 (SMTP) 服务器来发送电子邮件通知。

-

如果要使用安全的 SMTP 服务器发送电子邮件通知,请确保本地网关运行 IOS XE 17.6.1 或更高版本。

必要条件

本地网关运行 iOS XE 17.6.1a 或更高版本

-

缺省情况下诊断签名处于启用状态。

-

配置安全电子邮件服务器,以便在设备运行 Cisco IOS XE 17.6.1a 或更高版本时发送主动通知。

configure terminal call-home mail-server :@ priority 1 secure tls end -

配置环境变量 ds_email ,传入管理员的电子邮件地址以便通知您。

configure terminal call-home diagnostic-signature environment ds_email end

以下示例展示了在 Cisco IOS XE 17.6.1a 或更高版本上运行的本地网关的配置,以将主动通知发送到 。 tacfaststart@gmail.com 使用 Gmail 作为安全 SMTP 服务器:

我们建议您使用 Cisco IOS XE Bengaluru 17.6.x 或更高版本。

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" 在 Cisco IOS XE 软件上运行的本地网关不是支持 OAuth 的典型的基于 Web 的 Gmail 客户端,因此必须配置特定的 Gmail 帐户设置并提供特定权限,才能正确处理来自设备的电子邮件:

-

前往 并启用 安全性较低的应用访问 设置。

-

回答“是的,这是我”,当您收到 Gmail 发送的电子邮件时,表示“Google 禁止其他人使用非 Google 应用程序登录您的帐户。”

安装诊断签名用于主动监控

监控高 CPU 利用率

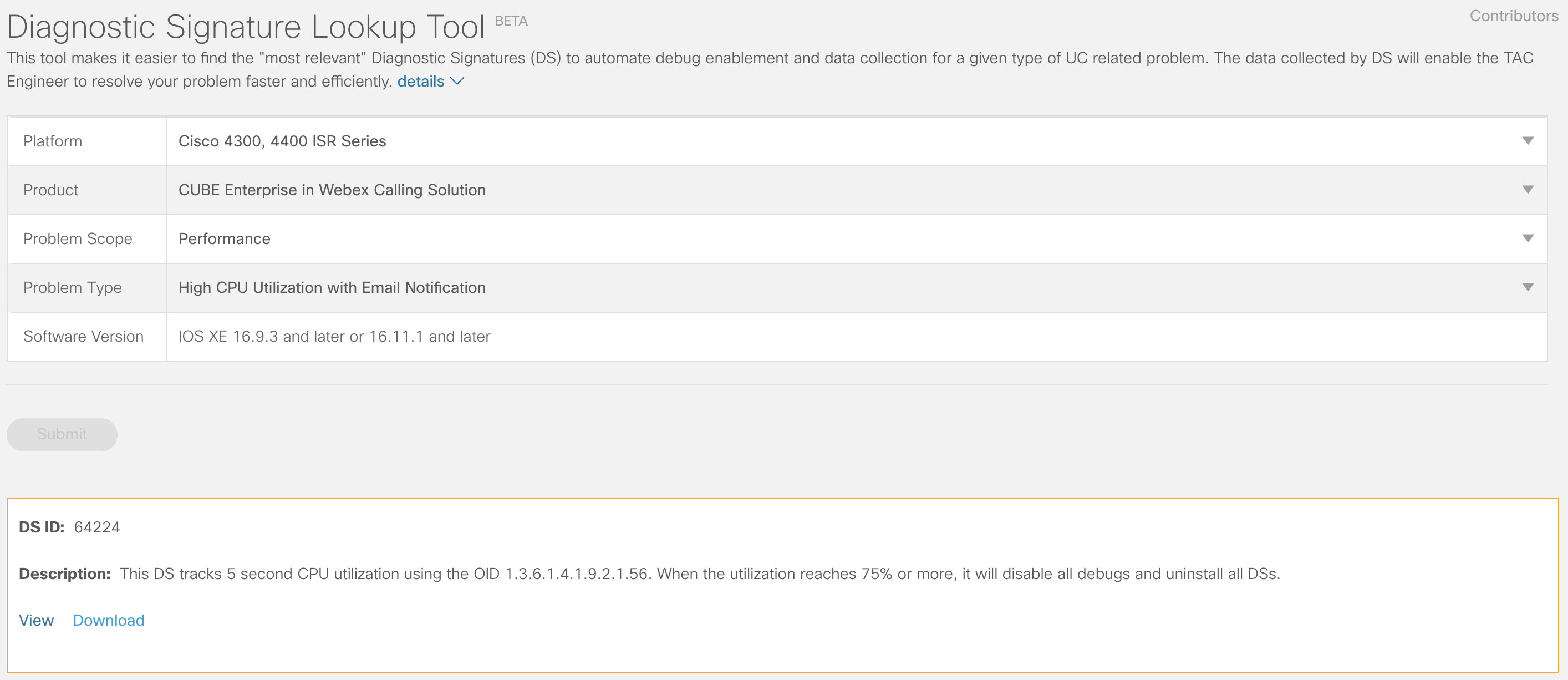

此数据服务使用 SNMP OID 跟踪 CPU 利用率五秒钟。1.3.6.1.4.1.9.2.1.56. 当利用率达到 75% 以上时,它会禁用所有调试并卸载安装在本地网关上的所有诊断签名。请根据以下步骤安装签名。

-

使用 show snmp 命令启用 SNMP。如果未启用,则配置 snmp-server manager 命令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

使用下列诊断签名查找工具中的下拉选项下载 DS 64224:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列 或 Cisco CSR 1000V 系列

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

性能

问题类型

电子邮件通知的高 CPU 利用率。

-

将 DS XML 文件复制到本地网关 flash 中。

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:下例显示将文件从 FTP 服务器复制到本地网关。

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

使用 show call-home 诊断签名命令 验证签名安装成功。状态栏中应该存在“已注册”值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDownload DSes:

DS ID

DS Name

Revision

Status

Last Update (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registered

2020-11-07 22:05:33

触发后,此签名将卸载包括本身在内的所有正在运行的 DS。如有必要,请重新安装 DS 64224 以继续监控本地网关上的高 CPU 利用率。

监控 SIP 中继注册

此 DS 每 60 秒检查一SIP 中继云的本地网关Webex Calling注册。一旦检测到注销事件,程序将生成电子邮件和系统日志通知,并在两次注销后自动卸载自身。请按照以下步骤安装签名:

-

使用下列诊断签名查找工具中的下拉选项下载 DS 64117:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

SIP-SIP

问题类型

SIP 中继电子邮件通知取消注册。

-

将 DS XML 文件复制到本地网关。

copy ftp://username:password@/DS_64117.xml bootflash: -

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

使用 show call-home 诊断签名命令 验证签名安装成功。状态列必须具有“已注册”值。

监控异常呼叫断开连接

此DS每10分钟使用SNMP轮询一次,以检测SIP错误403、488和503导致的异常呼叫断开。如果错误计数较上次轮询增加大于或等于5,则会生成系统日志和电子邮件通知。请按照以下步骤安装签名。

-

使用 show snmp 命令检查 SNMP 是否已启用。如果未启用,请配置 snmp-server manager 命令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

使用诊断签名查找工具中的下列选项下载 DS 65221:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

性能

问题类型

使用电子邮件和系统日志通知时 SIP 异常呼叫断开连接检测。

-

将 DS XML 文件复制到本地网关。

copy ftp://username:password@/DS_65221.xml bootflash: -

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

使用 show call-home 诊断签名命令 验证签名安装成功。状态列必须具有“已注册”值。

安装诊断签名以对问题进行故障诊断

使用诊断签名 (DS) 快速解决问题。Cisco TAC 工程师编写了几个签名,这些签名可实现对给定问题进行故障诊断、检测问题发生次数、收集正确的诊断数据以及将数据自动转移到 Cisco TAC 案例所需的调试。诊断签名 (DS) 消除了手动检查问题发生的需要,使间歇性和瞬态问题的故障排除变得更加容易。

您可以使用诊断签名查找工具查找适用的签名并安装它们来自行解决给定问题,或者您也可以安装 TAC 工程师在支持参与中推荐的签名。

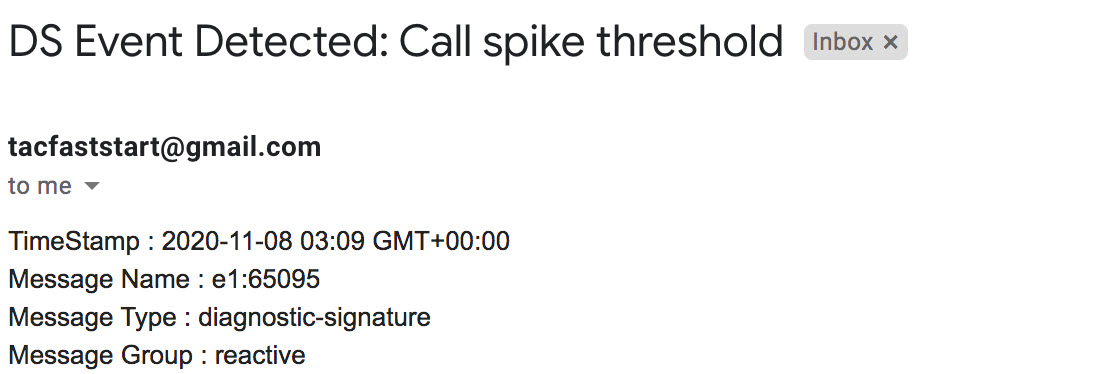

以下示例说明了如何查找和安装 DS 以检测是否存在“%VOICE_IEC-3-GW:CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0“ 系统日志,使用以下步骤自动收集诊断数据:

-

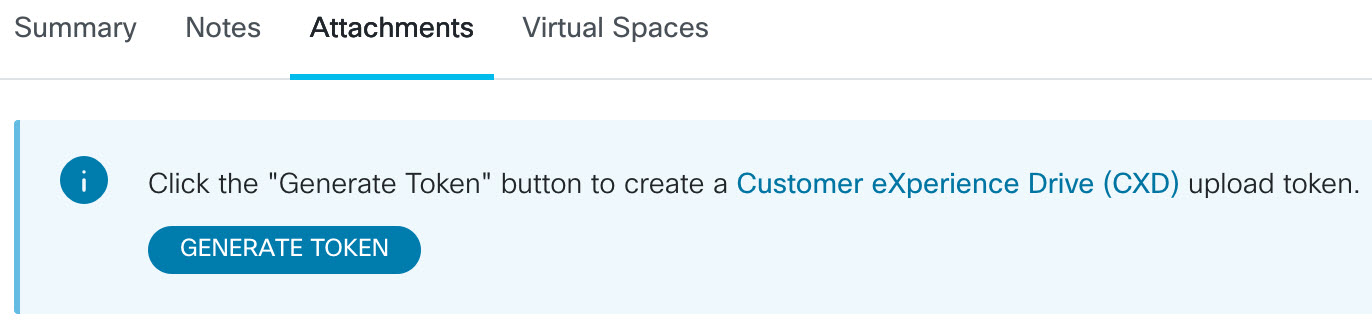

配置一个额外的 DS 环境变量 ds_fsurl_prefix,该变量指向 Cisco TAC 文件服务器路径 (cxd.cisco.com),收集到的诊断数据将上传到该服务器。文件路径中的用户名是案例编号,密码是文件上传令牌,该令牌可通过以下命令从 支持案例管理器 获取。如有需要,文件上传令牌可在支持案例管理器的 附件 部分生成。

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" end例如:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

使用 show snmp 命令确保已启用 SNMP。如果未启用,请配置 snmp-server manager 命令。

show snmp %SNMP agent not enabled config t snmp-server manager end -

确保安装高 CPU 监控 DS 64224 作为在 CPU 高使用率期间禁用所有调试和诊断签名的主动措施。使用诊断签名查找工具中的下列选项下载 DS 64224:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

性能

问题类型

电子邮件通知的高 CPU 利用率。

-

使用诊断签名查找工具中的下列选项下载 DS 65095:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

系统日志

问题类型

系统日志 - %VOICE_IEC-3-GW:CCAPI: Internal Error (Call spike threshold): IEC=1.1.181.1.29.0

-

将 DS XML 文件复制到本地网关。

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

安装 DS 64224 以监控 CPU 占用率是否过高,然后在本地网关中安装 DS 65095 XML 文件。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

使用 show call-home diagnostic-signature 命令验证签名是否已成功安装。状态列必须具有“已注册”值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comDownloaded DSes:

DS ID

DS Name

Revision

Status

Last Update (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Registered

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Registered

2020-11-08

验证诊断签名执行

在以下命令中, show call-home diagnostic-signature 命令的“状态”列变为“运行中”,而本地网关则执行签名中定义的操作。显示呼叫 主诊断签名 统计信息的输出是验证诊断签名是否检测到感兴趣的事件并执行操作的最佳办法。“已触发/最大/Deinstall”列显示给定签名触发事件的时间、用于检测事件的定义的最大次数以及签名是否在检测到最大触发事件数后自动取消安装。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Downloaded DSes:

|

DS ID |

DS Name |

Revision |

Status |

Last Update (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Registered |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Running |

2020-11-08 00:12:53 |

显示呼叫家庭诊断签名统计信息

|

DS ID |

DS Name |

触发/Max/Deinstall |

Average Run Time (seconds) |

Max Run Time (seconds) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

诊断通知电子邮件期间发送的诊断签名包含关键信息,例如问题类型、设备详细信息、软件版本、运行配置,以及显示与给定的问题故障诊断相关的命令输出。

卸载诊断签名

通常,使用诊断签名进行故障排除是在您检测到某些问题后卸载的。如果要手动卸载签名,请从 show call-home diagnostic-signature 命令的输出中检索 DS ID,然后运行以下命令:

call-home diagnostic-signature deinstall

例如:

call-home diagnostic-signature deinstall 64224

根据部署中通常观察到的问题,定期将新的签名添加到诊断签名查找工具中。TAC 当前不支持新建自定义签名的请求。

为了更好地管理 Cisco IOS XE 网关,我们建议您通过控制中心注册和管理网关。这是一个可选配置。注册后,您可以使用控制中心中的配置验证选项来验证本地网关配置并识别任何配置问题。目前,只有基于注册的中继支持此功能。

更多信息请参考以下内容:

本节介绍如何使用基于证书的相互 TLS (mTLS) SIP 中继将 Cisco Unified Border Element (CUBE) 配置为 Webex Calling 的本地网关。本文档的第一部分阐述了如何配置一个简单的 PSTN 网关。在这种情况下,来自 PSTN 的所有呼叫都会路由到 Webex Calling,而来自 Webex Calling 的所有呼叫都会路由到 PSTN。下图展示了该解决方案以及将要遵循的高级呼叫路由配置。

本设计采用了以下主要配置:

-

语音类租户: Used 创建特定于主干的配置。

-

语音类URI: 用于对 SIP 消息进行分类,以便选择入站拨号对等体。

-

入站拨号对等体: 提供对入站 SIP 消息的处理,并使用拨号对等体组确定出站路由。

-

拨号对等体组: 定义用于后续呼叫路由的出站拨号对等体。

-

出站拨号对等体: 提供对出站 SIP 消息的处理,并将其路由到所需的目标。

将本地 Cisco Unified Communications Manager 解决方案与 Webex Calling 连接时,可以使用简单的 PSTN 网关配置作为构建如下图所示解决方案的基础。在这种情况下,统一通信管理器提供所有 PSTN 和 Webex Calling 呼叫的集中路由和处理。

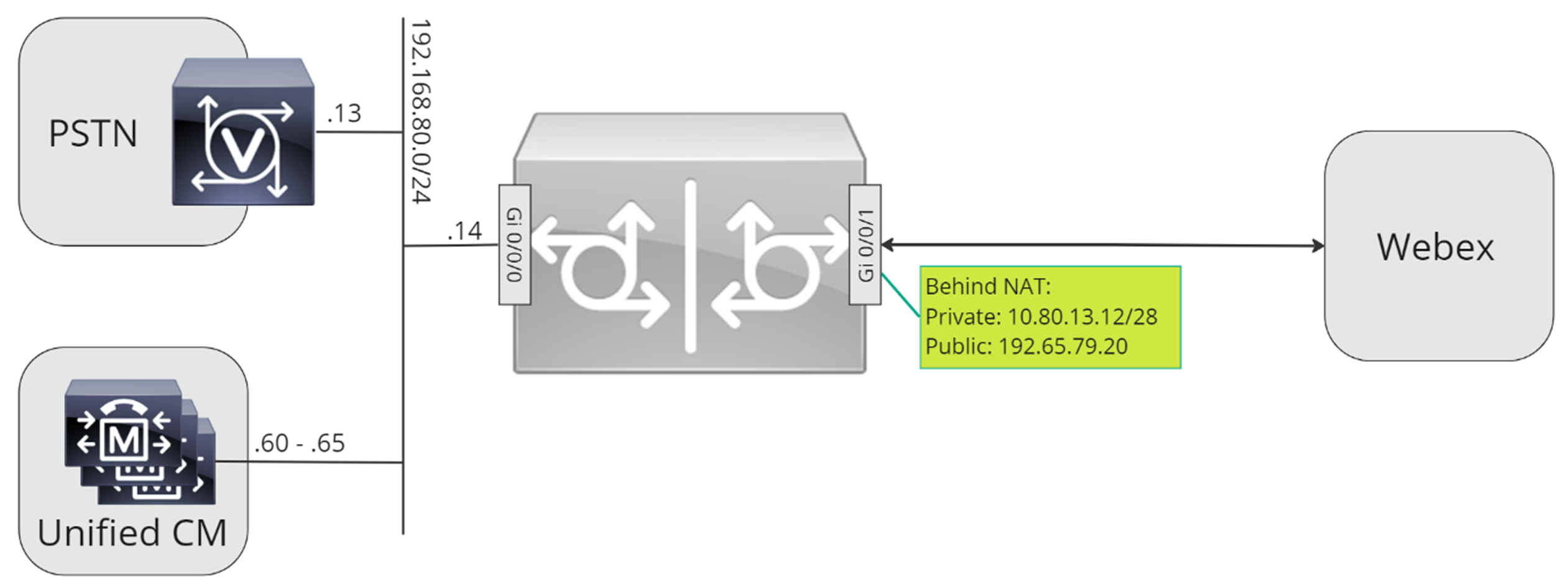

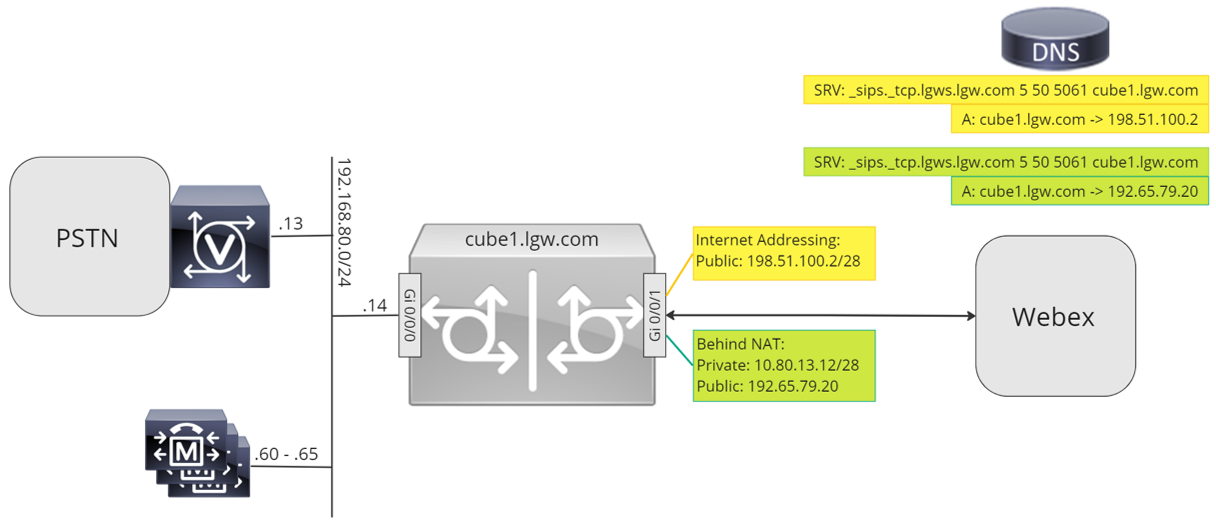

本文档中将使用下图所示的主机名、IP 地址和接口。可以选择使用公共地址或私有地址(通过 NAT)。除非需要在多个 CUBE 实例之间进行负载均衡,否则 SRV DNS 记录是可选的。

请按照本文档其余部分的配置指南完成本地网关配置,具体步骤如下:

基线配置

将 Cisco 路由器准备为 Webex Calling 的本地网关的第一步是构建一个基线配置,以确保平台安全并建立连接。

-

所有基于证书的本地网关部署都需要 Cisco IOS XE 17.9.1a 或更高版本。建议使用 Cisco IOS XE 17.12.2 或更高版本。有关推荐版本,请参阅 Cisco 软件研究 页面。搜索平台并选择 建议的 版本之一。

-

ISR4000 系列路由器必须同时配置统一通信和安全技术许可证。

-

配备语音卡或 DSP 的 Catalyst Edge 8000 系列路由器需要 DNA Advantage 许可。没有语音卡或DSP的路由器至少需要DNA Essentials许可证。

-

对于高容量需求,您可能还需要高安全性 (HSEC) 许可证和额外的吞吐量授权。

有关更多详细信息,请参阅 授权码 。

-

-

根据您的业务策略,为您的平台构建一个基准配置。具体来说,请配置并验证以下内容:

-

NTP

-

Acl

-

用户身份验证和远程访问

-

DNS

-

IP 路由

-

IP 地址

-

-

连接到 Webex Calling 的网络必须使用 IPv4 地址。在控制中心配置的本地网关完全限定域名 (FQDN) 或服务记录 (SRV) 地址必须解析为互联网上的公共 IPv4 地址。

-

面向 Webex 的本地网关接口上的所有 SIP 和媒体端口必须能够从互联网访问,无论是直接访问还是通过静态 NAT 访问。请确保相应地更新您的防火墙设置。

-

请按照以下详细配置步骤,在本地网关上安装已签名证书:

-

设备证书必须由 Cisco Webex 音频和视频平台呼叫支持哪些根证书颁发机构? 中详述的公共证书颁发机构 (CA) 签署。

-

证书主题通用名称 (CN) 或主题备用名称 (SAN) 之一必须与控制中心配置的 FQDN 相同。例如:

-

如果您的组织控制中心中配置了中继线,并且 cube1.lgw.com:5061 如果本地网关的 FQDN 为 cube1.lgw.com,则路由器证书中的 CN 或 SAN 必须包含 cube1.lgw.com。

-

如果贵组织控制中心配置的中继链路的本地网关的 SRV 地址为 lgws.lgw.com,则路由器证书中的 CN 或 SAN 必须包含 lgws.lgw.com。地址解析SRV(CNAME、A 记录或 IP 地址)的记录在 SAN 中是可选的。

-

无论你使用 FQDN 还是 SRV 作为中继,来自本地网关的所有新 SIP 对话的联系地址都必须使用在控制中心配置的名称。

-

-

确保服务器身份验证 OID 和客户端身份验证 OID 的证书都已签名。由于行业合规性的变化,许多公共 CA 现在默认将这些用途解耦。您必须在证书签名请求 (CSR) 中或通过 CA 的注册门户明确请求扩展密钥用途 (EKU)。如果缺少客户端身份验证 EKU,则本地网关在发起出站呼叫或发送心跳时无法与 Webex Calling 建立相互 TLS (mTLS) 连接。

从历史上看,公共 CA 将两个 EKU 捆绑到一个证书中。然而,目前的安全标准将它们视为不同的角色。由于本地网关充当服务器(接收来自 Webex 的呼叫)和客户端(向 Webex Calling 发送呼叫),因此仅包含 服务器身份验证 EKU 的证书将导致中继线对于出站流量保持 关闭 或 非活动 状态。

-

-

将 Cisco 根 CA 证书包上传到本地网关。此软件包包含用于验证 Webex 平台的 CA 根证书。

配置

| 1 |

请确保为所有三层接口分配有效且可路由的 IP 地址,例如:

|

| 2 |

使用对称加密保护路由器上的 STUN 凭据。请按如下方式配置主加密密钥和加密类型: |

| 3 |

使用由 支持的 证书颁发机构 (CA) 签名的证书为您的域创建加密信任点。 |

| 4 |

提供中间签名 CA 的证书以验证您的主机证书。输入以下执行或配置命令:

|

| 5 |

使用以下执行或配置命令导入已签名的主机证书:

|

| 6 |

启用 TLS1.2 独占性,并使用以下配置命令指定语音应用程序要使用的默认信任点:

|

| 7 |

安装 Cisco 根 CA 捆绑包,其中包括 Webex Calling 使用的 IdenTrust Commercial Root CA 1 证书。使用 crypto pki trustpool import clean url url 命令从指定的 URL 下载根 CA 证书包,并清除当前的 CA 信任池,然后安装新的证书包: 如果您需要使用代理服务器通过 HTTPS 访问互联网,请在导入 CA 证书包之前添加以下配置: ip http 客户端代理服务器 yourproxy.com 代理端口 80 |

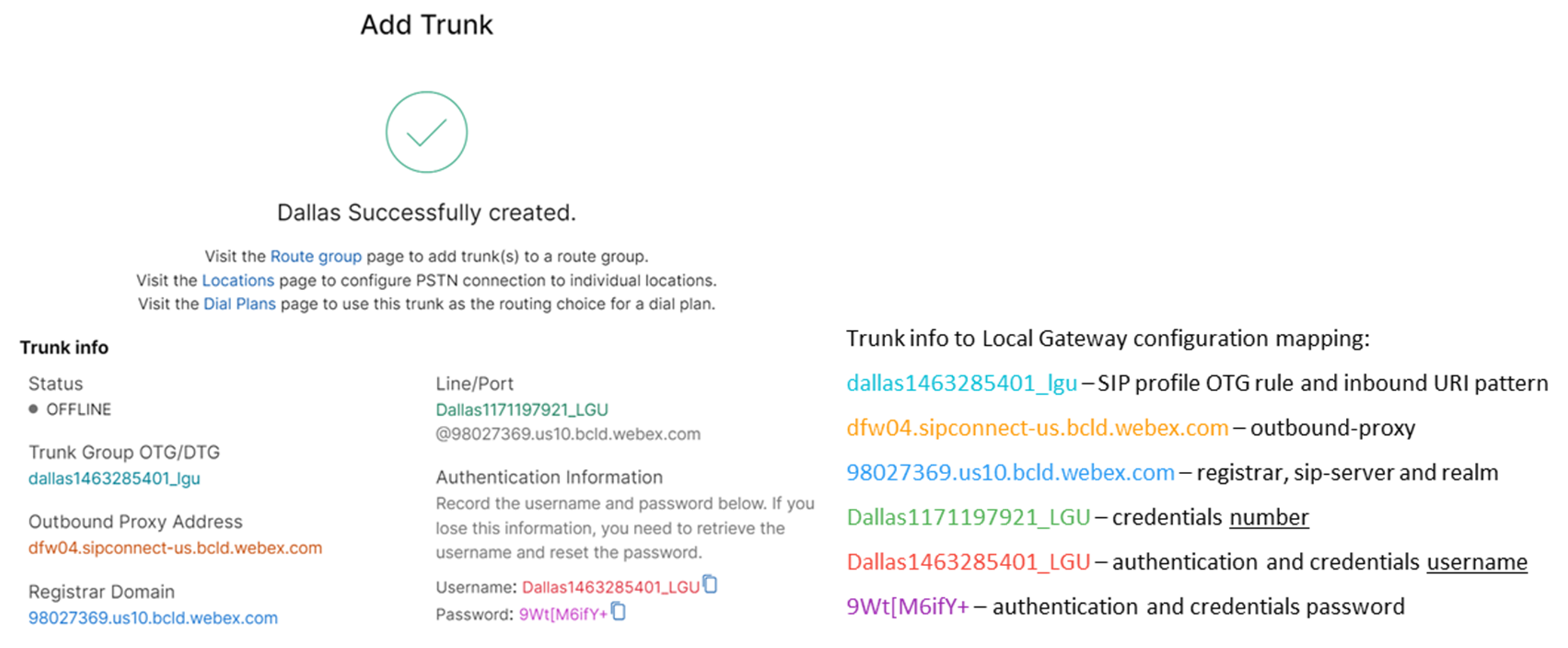

| 1 |

在控制中心为现有位置创建基于 CUBE 证书的 PSTN 中继。有关更多信息,请参阅 配置 Webex Calling 的中继、路由组和拨号计划。 记下创建树干时需要用到的树干信息。这些细节(如下图所示)将在本指南的配置步骤中使用。

|

| 2 |

输入以下命令将 CUBE 配置为 Webex Calling 本地网关: 以下是配置字段的说明:

在平台上启用 Cisco Unified Border Element (CUBE) 功能。 allow-connections sip to sip启用 CUBE 基本 SIP 背靠背用户代理功能。有关更多信息,请参阅 允许连接。 默认情况下,T.38 传真传输是启用的。有关更多信息,请参阅 传真协议 t38(语音服务)。 全局启用 STUN(UDP 通过 NAT 的会话穿越)。 只有在 NAT 后部署本地网关时才需要这些全局 stun 命令。

有关更多信息,请参阅 stun flowdata agent-id和 stun flowdata shared-secret。 非对称有效载荷满配置 SIP 非对称有效载荷支持,包括 DTMF 和动态编解码器有效载荷。有关此命令的更多信息,请参阅 非对称有效载荷。 early-offer forced强制本地网关在初始 INVITE 消息中发送 SDP 信息,而不是等待邻近对等方的确认。有关此命令的更多信息,请参阅 early-offer。 入站 SIP 配置使 CUBE 能够使用 SIP 配置文件在接收到消息时对其进行修改。配置文件通过拨号对等体或租户应用。 |

| 3 |

配置 语音类编解码器 100 仅允许所有中继使用 G.711 编解码器。这种简单的方法适用于大多数部署场景。如有必要,请将源系统和目标系统支持的其他编解码器类型添加到列表中。 支持使用 DSP模块进行转 码的更复杂的解决方案,但本指南不包含这些解决方案。 以下是配置字段的说明: 语音类编解码器 100用于仅允许首选编解码器进行 SIP 中继呼叫。有关更多信息,请参阅 语音类编解码器。 |

| 4 |

配置 voice class stun-usage 100 以在 Webex Calling 中继上启用 ICE。(此步骤不适用于政府版 Webex) 以下是配置字段的说明: 眩晕使用冰光用于为所有面向 Webex Calling 的拨号对等体启用 ICE-Lite,以便在可能的情况下进行媒体优化。有关更多信息,请参阅 语音类眩晕用法 和 眩晕用法 ice lite。 只有在将本地网关部署在 NAT 后面时才需要stun usage firewall-traversal flowdata命令。 尽可能通过协商进行媒体优化。如果通话需要云媒体服务(例如录音),则无法对媒体进行优化。 |

| 5 |

配置 Webex 流量的媒体加密策略。(此步骤不适用于政府版 Webex) 以下是配置字段的说明: 语音类 srtp-crypto 100在 offer 和 answer 消息中,指定 SHA1_80 为 CUBE 在 SDP 中提供的唯一 SRTP 密码套件。Webex Calling 仅支持 SHA1_80。有关更多信息,请参阅 语音类 srtp-crypto。 |

| 6 |

配置符合 FIPS 标准的 GCM 密码 (此步骤仅适用于 Webex for Government)。 以下是配置字段的说明: 语音类 srtp-crypto 100指定 GCM 为 CUBE 提供的密码套件。必须为政府版 Webex 的本地网关配置 GCM 密码。 |

| 7 |

配置一种模式,根据目标 FQDN 或 SRV 唯一标识对本地网关中继的呼叫: 以下是配置字段的说明: 语音类 URI 100 SIP定义一个模式,用于将传入的 SIP 邀请与传入的中继拨号对等体进行匹配。输入此模式时,请使用在控制中心为中继配置的中继 FQDN 或 SRV。 在为 Webex Calling 配置基于证书的中继时,本地网关上仅使用基于 SRV 的 Webex Calling Edge 地址。不再支持完全限定域名 (FQDN)。 |

| 8 |

配置SIP消息操作配置文件。如果您的网关配置了公网 IP 地址,请按如下方式配置配置文件;如果您使用的是 NAT,请跳至下一步。在本例中,cube1.lgw.com 是为本地网关配置的 FQDN: 以下是配置字段的说明: 规则 10 和 20要允许 Webex 对来自本地网关的消息进行身份验证,SIP 请求和响应消息中的“Contact”标头必须包含为 Control Hub 中的中继配置的值。这可以是单个主机的 FQDN,也可以是设备集群使用的 SRV 名称。 |

| 9 |

如果您的网关配置了静态 NAT 后面的私有 IP 地址,请按如下方式配置入站和出站 SIP 配置文件。在本例中,cube1.lgw.com 是为本地网关配置的 FQDN,“10.80.13.12”是面向 Webex Calling 的接口 IP 地址,“192.65.79.20”是 NAT 公共 IP 地址。 用于向 Webex Calling 发送出站消息的 SIP 配置文件

以下是配置字段的说明: 规则 10 和 20要允许 Webex 对来自本地网关的消息进行身份验证,SIP 请求和响应消息中的“Contact”标头必须包含为 Control Hub 中的中继配置的值。这可以是单个主机的 FQDN,也可以是设备集群使用的 SRV 名称。 规则 30 至 81将私有地址引用转换为站点的外部公共地址,以便 Webex 能够正确解释和路由后续消息。 Webex Calling 入站消息的 SIP 配置文件以下是配置字段的说明: 规则 10 至 80将公共地址引用转换为配置的私有地址,使 CUBE 能够处理来自 Webex 的消息。 有关更多信息,请参阅 语音类 sip-profiles。 美国或加拿大的 PSTN 提供商可以提供垃圾电话和欺诈电话的来电显示验证,以及 Webex Calling 中的垃圾电话或欺诈电话指示 文章中提到的其他配置。 |

| 10 |

配置带有头部修改的 SIP Options keepalive 配置文件。

|

| 11 |

配置 Webex Calling 中继: |

| 12 |

(可选)要配置 CUBE 等网络设备并转发设备不处理的会话发起协议 (SIP) 标头,请使用以下命令。这些命令使设备能够通过本地网关传递不受支持的 SIP 标头,包括地理位置标头和 PIDF-LO(存在信息数据格式 - 位置对象)。此功能通过确保关键位置信息得到正确保存和转发,为游牧 E-911 服务提供支持。 |

在上述建立到 Webex Calling 的中继之后,使用以下配置创建到基于 SIP 的 PSTN 提供商的非加密中继:

如果您的服务提供商提供安全的 PSTN 中继线,您可以按照上述 Webex Calling 中继线的类似配置进行操作。CUBE 支持安全呼叫路由。

如果您正在使用TDM / ISDN PSTN 中继,跳至下一节 配置本地网关与 TDM PSTN 中继。

要为 Cisco TDM-SIP 网关上的 PSTN 呼叫段配置 TDM 接口,请参阅 配置 ISDN PRI。

| 1 |

配置以下语音类 URI 以识别来自 PSTN 中继的入站呼叫: 以下是配置字段的说明: 语音类 URI 200 SIP定义一个模式,用于将传入的 SIP 邀请与传入的中继拨号对等体进行匹配。输入此模式时,请使用您的 IP PSTN 网关的 IP 地址。有关更多信息,请参阅 语音类 uri。 |

| 2 |

配置以下 IP PSTN 拨号对等体: 以下是配置字段的说明: 定义一个带有标签 200 的 VoIP 拨号对等体,并提供有意义的描述,以便于管理和故障排除。更多信息请参见 拨号对等体语音。 目标模式 BAD.BAD使用入站拨号对等体组路由出站呼叫时,需要一个虚拟目的地模式。在这种情况下,可以使用任何有效的目的地模式。有关更多信息,请参阅 destination-pattern (接口)。 session protocol sipv2指定此拨号对等体处理 SIP 呼叫段。有关更多信息,请参阅 会话协议(拨号对等体)。 会话目标 IPv4: 192.168.80.13指定发送到 PSTN 提供商的呼叫的目标地址。这可以是 IP 地址,也可以是 DNS 主机名。有关更多信息,请参阅 会话目标(VoIP 拨号对等体)。 通过 传入的 URI 200指定用于通过 INVITE VIA 标头 URI 将传入呼叫匹配到此拨号对等体的语音类。有关更多信息,请参阅 传入 URL。 语音类 sip 断言-id pai

(可选)启用 P-Asserted-Identity 标头处理,并控制其在 PSTN 中继中的使用方式。如果使用此命令,则从传入拨号对等体提供的呼叫方身份将用于传出的 From 和 P-Asserted-Identity 标头。如果未使用此命令,则从传入拨号对等体提供的呼叫方身份将用于传出的 From 和 Remote-Party-ID 标头。有关更多信息,请参阅 voice-class sip asserted-id。 绑定控制源接口 GigabitEthernet0/0/0

配置发送到 PSTN 的消息的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 绑定媒体源接口 GigabitEthernet0/0/0配置发送到 PSTN 的媒体的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 语音类编解码器 100配置拨号对等体以使用通用编解码器过滤器列表 100。有关更多信息,请参阅 语音类编解码器。 dtmf-relay rtp-nte将 RTP-NTE (RFC2833) 定义为呼叫段上预期的 DTMF 功能。有关更多信息,请参阅 DTMF 中继(IP 语音)。 no vad禁用语音活动检测。有关更多信息,请参阅 vad(拨号对等体)。 |

| 3 |

如果您将本地网关配置为仅在 Webex Calling 和 PSTN 之间路由呼叫,请添加以下呼叫路由配置。如果您正在使用统一通信管理器平台配置本地网关,请跳至下一节。 |

建立通往 Webex Calling 的中继后,使用以下配置为您的 PSTN 服务创建 TDM 中继,并启用环回呼叫路由,以便在 Webex 呼叫段上进行媒体优化。

如果您不需要 IP 媒体优化,请按照 SIP PSTN 中继的配置步骤进行操作。使用语音端口和 POTS 拨号对等体(如步骤 2 和 3 所示)代替 PSTN VoIP 拨号对等体。

| 1 |

环回拨号对等体配置使用拨号对等体组和呼叫路由标签,以确保呼叫在 Webex 和 PSTN 之间正确传递,而不会创建呼叫路由环路。配置以下翻译规则,用于添加和删除呼叫路由标签: 以下是配置字段的说明: 语音翻译规则使用规则中定义的正则表达式来添加或删除呼叫路由标签。使用十进制以上的数字('A')是为了便于故障排除。 在此配置中,转换配置文件 100 添加的标签用于通过环回拨号对等体将 Webex Calling 的呼叫引导至 PSTN。同样,翻译配置文件 200 添加的标签用于引导来自 PSTN 的呼叫到 Webex Calling。翻译配置文件 11 和 12 分别在将呼叫传递到 Webex 和 PSTN 中继线之前删除这些标签。 此示例假设 Webex Calling 的被叫号码以如下方式显示: +E.164 格式。规则 100 删除前导数 + 保持被叫号码有效。规则 12 在移除标签时添加一个或多个国内或国际路由号码。使用符合您当地ISDN全国拨号方案的数字。 如果 Webex Calling 以国家格式显示号码,请调整规则 100 和 12,分别简单地添加和删除路由标记。 |

| 2 |

根据所使用的中继类型和协议,配置TDM语音接口端口。有关更多信息,请参阅 配置 ISDN PRI。例如,安装在设备 NIM 插槽 2 中的主速率 ISDN 接口的基本配置可能包括以下内容: |

| 3 |

配置以下TDM PSTN拨号对等体: 以下是配置字段的说明: 定义一个标签为 200 的 VoIP 拨号对等体,并提供有意义的描述,以便于管理和故障排除。有关更多信息,请参阅 dial-peer voice。 目标模式 BAD.BAD使用入站拨号对等体组路由出站呼叫时,需要一个虚拟目的地模式。在这种情况下,可以使用任何有效的目的地模式。有关更多信息,请参阅 destination-pattern (接口)。 翻译配置文件传入 200分配翻译配置文件,该配置文件将向呼入的被叫号码添加呼叫路由标签。 直接拨入不提供辅助拨号音而直接呼叫。有关更多信息,请参阅 直接拨入。 港口 0/2/0:15与此拨号对等体关联的物理语音端口。 |

| 4 |

要为具有 TDM-IP 呼叫流的本地网关启用 IP 路径的媒体优化,您可以通过在 Webex Calling 和 PSTN 中继之间引入一组内部环回拨号对等体来修改呼叫路由。配置以下环回拨号对等体。在这种情况下,所有来电最初都会路由到拨号对等体 10,然后根据应用的路由标签从拨号对等体 10 路由到拨号对等体 11 或 12。移除路由标签后,呼叫将使用拨号对等体组路由到出站中继。 以下是配置字段的说明: 定义 VoIP 拨号对等体,并提供有意义的描述,以便于管理和故障排除。有关更多信息,请参阅 dial-peer voice。 翻译配置文件传入 11应用之前定义的转换配置文件,在将呼叫传递到出站中继之前删除呼叫路由标签。 目标模式 BAD.BAD使用入站拨号对等体组路由出站呼叫时,需要一个虚拟目的地模式。有关更多信息,请参阅 destination-pattern (接口)。 session protocol sipv2指定此拨号对等体处理 SIP 呼叫段。有关更多信息,请参阅 会话协议(拨号对等体)。 会话目标 IPv4: 192.168.80.14指定本地路由器接口地址作为环回调用目标。有关更多信息,请参阅 会话目标(voip 拨号对等体)。 绑定控制源接口 GigabitEthernet0/0/0配置通过环回发送的消息的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 绑定媒体源接口 GigabitEthernet0/0/0配置通过环回发送的媒体的源接口和关联的 IP 地址。有关更多信息,请参阅 绑定。 dtmf-relay rtp-nte将 RTP-NTE (RFC2833) 定义为呼叫段上预期的 DTMF 功能。有关更多信息,请参阅 DTMF 中继(IP 语音)。 编解码器 g711alaw 强制所有 PSTN 呼叫使用 G.711。选择 a-law 或 u-law 以匹配您的 ISDN 服务使用的压缩扩展方法。 no vad禁用语音活动检测。有关更多信息,请参阅 vad(拨号对等体)。 |

| 5 |

添加以下呼叫路由配置: 本地网关配置完成。如果这是第一次配置 CUBE 功能,请保存配置并重新加载平台。

|

前面几节中的 PSTN-Webex 呼叫配置可以进行修改,以包含到 Cisco Unified Communications Manager (UCM) 集群的其他中继。在这种情况下,所有呼叫都通过统一呼叫管理 (Unified CM) 进行路由。来自 UCM 的 5060 端口的呼叫将路由到 PSTN,来自 5065 端口的呼叫将路由到 Webex Calling。可以添加以下增量配置以包含此调用场景。

| 1 |

配置以下语音类 URI: |

| 2 |

配置以下 DNS 记录以指定到 Unified CM 主机的 SRV 路由: IOS XE 使用这些记录在本地确定目标 UCM 主机和端口。采用这种配置,无需在 DNS 系统中配置记录。如果您选择使用自己的 DNS,则无需进行这些本地配置。 以下是配置字段的说明: 以下命令创建 DNS SRV 资源记录。为每个 UCM 主机和中继创建一条记录: ip 主机 _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: SRV资源记录名称 2: SRV资源记录优先级 1: SRV资源记录权重 5060: 此资源记录中目标主机要使用的端口号 ucmsub5.mydomain.com: 资源记录目标主机 要解析资源记录目标主机名,请创建本地 DNS A 记录。例如: ip host ucmsub5.mydomain.com 192.168.80.65 IP 主机: 在本地 iOS XE 数据库中创建一条记录。 ucmsub5.mydomain.com: A 记录主机名。 192.168.80.65: 主机IP地址。 创建 SRV 资源记录和 A 记录,以反映您的 UCM 环境和首选呼叫分配策略。 |

| 3 |

配置以下拨号对等体: |

| 4 |

使用以下配置添加呼叫路由: |

诊断签名 (DS) 主动检测基于 Cisco IOS XE 的本地网关中通常观察到的问题,并生成事件的电子邮件、系统日志或终端消息通知。也可以安装 DS 自动收集诊断数据,并将收集到的数据转移到 Cisco TAC 案例,从而加快解决时间。

诊断签名 (DS) 是 XML 文件,其中包含有关问题触发事件的信息以及用于通知、故障排除和修复问题的操作。使用系统日志消息、SNMP 事件以及通过定期监控特定的 show 命令输出来定义问题检测逻辑。操作类型包括:

-

收集 show 命令输出

-

生成合并的日志文件

-

将文件上传到用户提供的网络位置,例如 HTTPS、SCP、FTP 服务器

TAC 工程师可编写 DS 文件,并针对完整性保护对文件进行数字签名。每个 DS 文件都有系统分配的唯一数字标识。诊断签名查找工具 (DSLT)是一个用于查找适用于监控和排查各种问题的签名的单一来源。

准备工作:

-

请勿编辑从 DSLT 下载的 DS 文件。由于完整性检查错误,您修改的文件安装失败。

-

本地网关需要一个简单的邮件传输协议 (SMTP) 服务器来发送电子邮件通知。

-

如果要使用安全的 SMTP 服务器发送电子邮件通知,请确保本地网关运行 IOS XE 17.6.1 或更高版本。

必要条件

运行 IOS XE 17.6.1 或更高版本的本地网关

-

缺省情况下诊断签名处于启用状态。

-

配置在设备运行 IOS XE 17.6.1 或更高版本时用于发送主动通知的安全电子邮件服务器。

configure terminal call-home mail-server :@ priority 1 secure tls end -

使用管理员的电子邮件地址 ds_email 配置环境变量,通知您。

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

安装诊断签名用于主动监控

监控高 CPU 利用率

此 DS 使用 SNMP OID 1.3.6.1.4.1.9.2.1.56 跟踪 5 秒钟的 CPU 利用率。当利用率达到 75% 以上时,它会禁用所有调试并卸载安装在本地网关中的所有诊断签名。请根据以下步骤安装签名。

-

确保使用 show snmp 命令启用 SNMP。如果未启用 SNMP,则配置 snmp-server manager 命令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled 使用下列诊断签名查找工具中的下拉选项下载 DS 64224:

copy ftp://username:password@/DS_64224.xml bootflash:字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 边缘软件

产品

CUBE Enterprise 的 Webex 通话解决方案

问题范围

性能

问题类型

“电子邮件通知”的 CPU 占用率过高

-

将 DS XML 文件复制到本地网关 flash 中。

copy ftp://username:password@/DS_64224.xml bootflash:下例显示将文件从 FTP 服务器复制到本地网关。

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

使用 show call-home 诊断签名命令 验证签名安装成功。状态列必须具有“已注册”值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDownload DSes:

DS ID

DS Name

Revision

Status

Last Update (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registered

2020-11-07 22:05:33

触发后,此签名将卸载包括本身在内的所有正在运行的 DS。如有必要,请重新安装 DS 64224,以继续监控本地网关上的 CPU 高使用率。

监控异常呼叫断开连接

此DS每10分钟使用SNMP轮询一次,以检测SIP错误403、488和503导致的异常呼叫断开。如果错误计数较上次轮询增加大于或等于5,则会生成系统日志和电子邮件通知。请按照以下步骤安装签名。

-

使用 show snmp 命令确保 已启用 SNMP。如果未启用 SNMP,请配置 snmp-server manager 命令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

使用诊断签名查找工具中的下列选项下载 DS 65221:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 边缘软件

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

性能

问题类型

使用电子邮件和系统日志通知时 SIP 异常呼叫断开连接检测。

-

将 DS XML 文件复制到本地网关。

copy ftp://username:password@/DS_65221.xml bootflash: -

在本地网关中安装 DS XML 文件。

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

使用命令 show call-home diagnostic-signature 来验证签名是否已成功安装。状态栏中应该存在“已注册”值。

安装诊断签名以对问题进行故障诊断

您还可以使用诊断签名 (DS) 快速解决问题。Cisco TAC 工程师编写了几个签名,这些签名可实现对给定问题进行故障诊断、检测问题发生次数、收集正确的诊断数据以及将数据自动转移到 Cisco TAC 案例所需的调试。无需手动检查问题发生次数,并可轻松对间歇性和暂时性问题进行故障诊断。

您可以使用诊断签名查找 工具查找适用的签名并安装它们来自行解决给定问题,或者您也可以安装 TAC 工程师在支持参与中推荐的签名。

以下示例说明了如何查找和安装 DS 以检测是否存在“%VOICE_IEC-3-GW:CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0“ 系统日志,使用以下步骤自动收集诊断数据:

配置另一个 DS 环境变量 ds_fsurl_prefix作为 Cisco TAC 文件服务器路径 (cxd.cisco.com),用于上传诊断数据。文件路径中的用户名是案例编号,密码是文件上传令牌,该令牌可从 支持案例管理器 获取,如下所示。如有需要,可在支持案例管理器的 附件 部分生成文件上传令牌。

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" end例如:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"-

使用 show snmp 命令确保 已启用 SNMP。如果未启用 SNMP,请配置 snmp-server manager 命令。

show snmp %SNMP agent not enabled config t snmp-server manager end -

我们建议安装高 CPU 监控 DS 64224 作为主动措施,以在 CPU 高使用率期间禁用所有调试和诊断签名。使用诊断签名查找工具中的下列选项下载 DS 64224:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 边缘软件

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

性能

问题类型

电子邮件通知的高 CPU 利用率。

-

使用诊断签名查找工具中的下列选项下载 DS 65095:

字段名

字段值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 边缘软件

产品

Webex Calling 解决方案中的 CUBE 企业版

问题范围

系统日志

问题类型

系统日志 - %VOICE_IEC-3-GW:CCAPI: Internal Error (Call spike threshold): IEC=1.1.181.1.29.0

-

将 DS XML 文件复制到本地网关。

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

在本地网关中安装高 CPU 监控 DS 64224,然后安装 DS 65095 XML 文件。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

验证已使用 show call-home diagnostic-signature 成功安装签名。状态栏中应该存在“已注册”值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comDownloaded DSes:

DS ID

DS Name

Revision

Status

Last Update (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Registered

2020-11-08:00:07:45

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Registered

2020-11-08:00:12:53

验证诊断签名执行

在下列命令中 ,命令的“状态”列显示呼叫主诊断签名 将更改为“正在运行”,而本地网关执行签名中定义的操作。显示呼叫 主诊断签名 统计信息的输出是验证诊断签名是否检测到感兴趣的事件并执行了操作的最佳办法。“已触发/最大/Deinstall”列显示给定签名触发事件的时间、用于检测事件的定义的最大次数以及签名是否在检测到最大触发事件数后自动取消安装。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Downloaded DSes:

|

DS ID |

DS Name |

Revision |

Status |

Last Update (GMT+00:00) |

|---|---|---|---|---|

|

64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Registered |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Running |

2020-11-08 00:12:53 |

显示呼叫家庭诊断签名统计信息

|

DS ID |

DS Name |

触发/Max/Deinstall |

Average Run Time (seconds) |

Max Run Time (seconds) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

诊断通知电子邮件期间发送的诊断签名包含关键信息,例如问题类型、设备详细信息、软件版本、运行配置和显示与给定的问题故障诊断相关的命令输出。

卸载诊断签名

诊断签名用于疑难解答,通常定义为在检测到某些问题后卸载。如果要手动卸载签名,从 show call-home 诊断签名 的输出中检索 DS 标识并运行以下命令:

call-home diagnostic-signature deinstall 例如:

call-home diagnostic-signature deinstall 64224

根据部署中观察到的问题,定期将新的签名添加到诊断签名查找工具中。TAC 当前不支持新建自定义签名的请求。