Configurați gateway-ul local în Cisco IOS XE pentru Webex Calling

Feedback?

Feedback?Prezentare generală

Webex Calling acceptă în prezent două versiuni de Local Gateway:

-

Gateway local

-

Gateway local pentru Webex for Government

-

Înainte de a începe, înțelegeți cerințele privind rețeaua telefonică publică comutată (PSTN) și gateway-ul local (LGW) pentru Webex Calling. Consultați Arhitectura preferată Cisco pentru Apelarea Webex pentru mai multe informații.

-

Acest articol presupune că o platformă dedicată Local Gateway este în loc cu nici o configurație de voce existente. Dacă modificați un gateway PSTN existent sau o implementare CUBE Enterprise pentru a o utiliza ca funcție Local Gateway pentru Webex Calling, acordați o atenție deosebită configurației. Asigurați-vă că nu întrerupeți fluxurile de apeluri și funcționalitățile existente din cauza modificărilor pe care le faceți.

Procedurile conțin linkuri către documentația de referință a comenzilor, unde puteți afla mai multe despre opțiunile individuale ale comenzilor. Toate linkurile de referință pentru comenzi duc la Referința comenzilor Webex Managed Gateways, cu excepția cazului în care se specifică altfel (caz în care, linkurile de comenzi duc la Referința comenzilor vocale Cisco IOS). Puteți accesa toate aceste ghiduri la Cisco Unified Border Element Referințe comenzi.

Pentru informații despre SBC-urile terțe acceptate, consultați documentația de referință a produsului respectiv.

Există două opțiuni pentru a configura Gateway-ul local pentru trunchiul de apelare Webex:

-

Portbagaj pe bază de înregistrare

-

Portbagaj pe bază de certificat

Utilizați fluxul de activități fie sub Gateway local bazat pe înregistrare, fie sub Gateway local bazat pe certificat pentru a configura Gateway-ul local pentru trunchiul Webex Calling.

Consultați Introducere în Local Gateway pentru mai multe informații despre diferitele tipuri de trunchiuri. Efectuați următorii pași pe Gateway-ul local în sine, utilizând interfața liniei de comandă (CLI). Folosim protocolul Session Initiation Protocol (SIP) și transportul Transport Layer Security (TLS) pentru a securiza trunchiul și protocolul Secure Real Time Protocol (SRTP) pentru a securiza media dintre gateway-ul local și Webex Calling.

-

Selectați CUBE ca gateway local. Webex for Government nu acceptă în prezent niciun controler de graniță de sesiune (SBC) terț. Pentru a consulta cea mai recentă listă, consultați Introducere în Local Gateway.

- Instalați Cisco IOS XE Dublin 17.12.1a sau versiuni ulterioare pentru toate gateway-urile locale Webex for Government.

-

Pentru a consulta lista autorităților de certificare (CA) principale pe care Webex for Government le acceptă, consultați Autorități de certificare principale pentru Webex for Government.

-

Pentru detalii despre intervalele de porturi externe pentru Local Gateway în Webex for Government, consultați Cerințe de rețea pentru Webex for Government (FedRAMP).

Gateway-ul local pentru Webex for Government nu acceptă următoarele:

-

STUN/ICE-Lite pentru optimizarea căii media

-

Fax (T.38)

Pentru a configura Local Gateway pentru trunchiul Webex Calling în Webex for Government, utilizați următoarea opțiune:

-

Portbagaj pe bază de certificat

Utilizați fluxul de activități de sub Gateway local bazat pe certificat pentru a configura Gateway-ul local pentru trunchiul Webex Calling. Pentru mai multe detalii despre cum se configurează un gateway local bazat pe certificate, consultați Configurarea trunchiului bazat pe certificate Webex Calling.

Este obligatoriu să configurați cifruri GCM compatibile cu FIPS pentru a accepta Local Gateway pentru Webex for Government. Dacă nu, stabilirea apelului eșuează. Pentru detalii despre configurare, consultați Configurarea trunchiului bazat pe certificat Webex Calling.

Webex for Government nu acceptă Local Gateway bazat pe înregistrare.

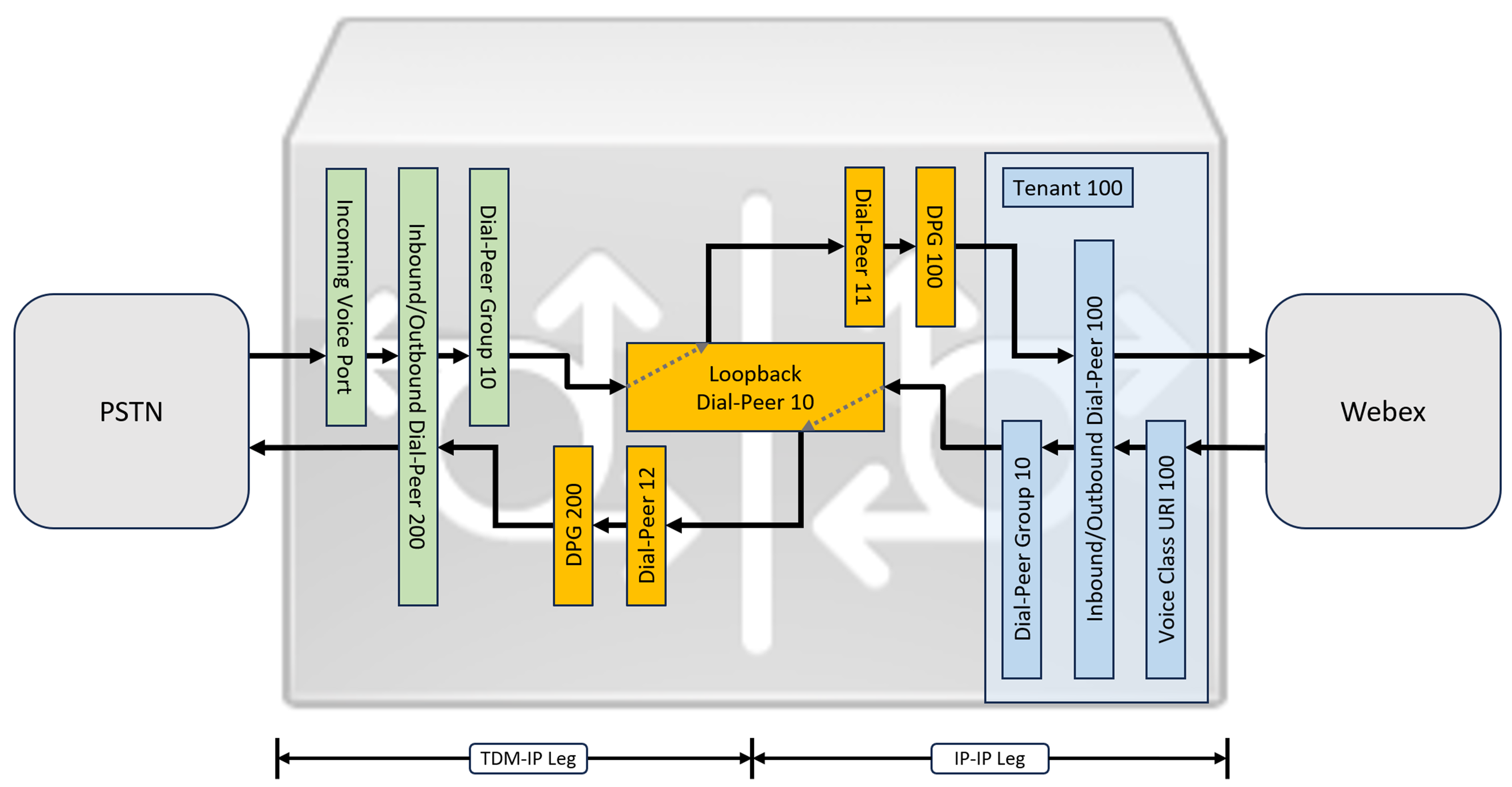

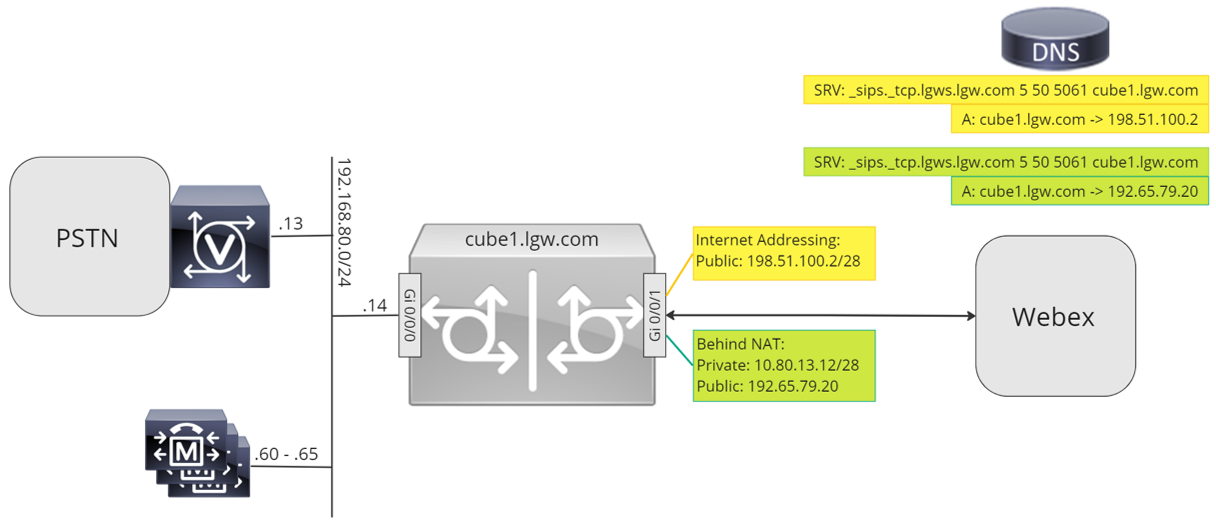

Această secțiune descrie cum se configurează un Cisco Unified Border Element (CUBE) ca gateway local pentru Webex Calling, utilizând un trunchi SIP înregistrat. Prima parte a acestui document ilustrează cum se configurează un gateway PSTN simplu. În acest caz, toate apelurile de la PSTN sunt direcționate către Webex Calling și toate apelurile de la Webex Calling sunt direcționate către PSTN. Imaginea de mai jos evidențiază această soluție și configurația de rutare a apelurilor la nivel înalt care va fi urmată.

În acest design, se utilizează următoarele configurații principale:

-

chiriașii clasei vocale: Folosit pentru a crea configurații specifice trunchiului.

-

URI-ul clasei vocale: Folosit pentru clasificarea mesajelor SIP pentru selectarea unui dial-peer de intrare.

-

apelare peer de intrare: Oferă tratament pentru mesajele SIP primite și determină ruta de ieșire utilizând un grup de apel-peer.

-

grup de apelare peer: Definește apelurile de ieșire utilizate pentru rutarea apelurilor ulterioare.

-

apelare peer de ieșire: Oferă tratament pentru mesajele SIP de ieșire și le direcționează către ținta dorită.

Deși IP și SIP au devenit protocoalele implicite pentru trunchiurile PSTN, circuitele ISDN TDM (Time Division Multiplexing) sunt încă utilizate pe scară largă și sunt acceptate de trunchiurile Webex Calling. Pentru a permite optimizarea media a căilor IP pentru gateway-urile locale cu fluxuri de apeluri TDM-IP, este necesar în prezent să se utilizeze un proces de rutare a apelurilor cu două etape. Această abordare modifică configurația de rutare a apelurilor prezentată mai sus, prin introducerea unui set de conexiuni interne de tip loop-back între Webex Calling și trunchiurile PSTN, așa cum este ilustrat în imaginea de mai jos.

Când conectați o soluție Cisco Unified Communications Manager locală cu Webex Calling, puteți utiliza configurația simplă a gateway-ului PSTN ca bază pentru construirea soluției ilustrate în diagrama următoare. În acest caz, Unified Communications Manager oferă rutare și tratare centralizată a tuturor apelurilor PSTN și Webex Calling.

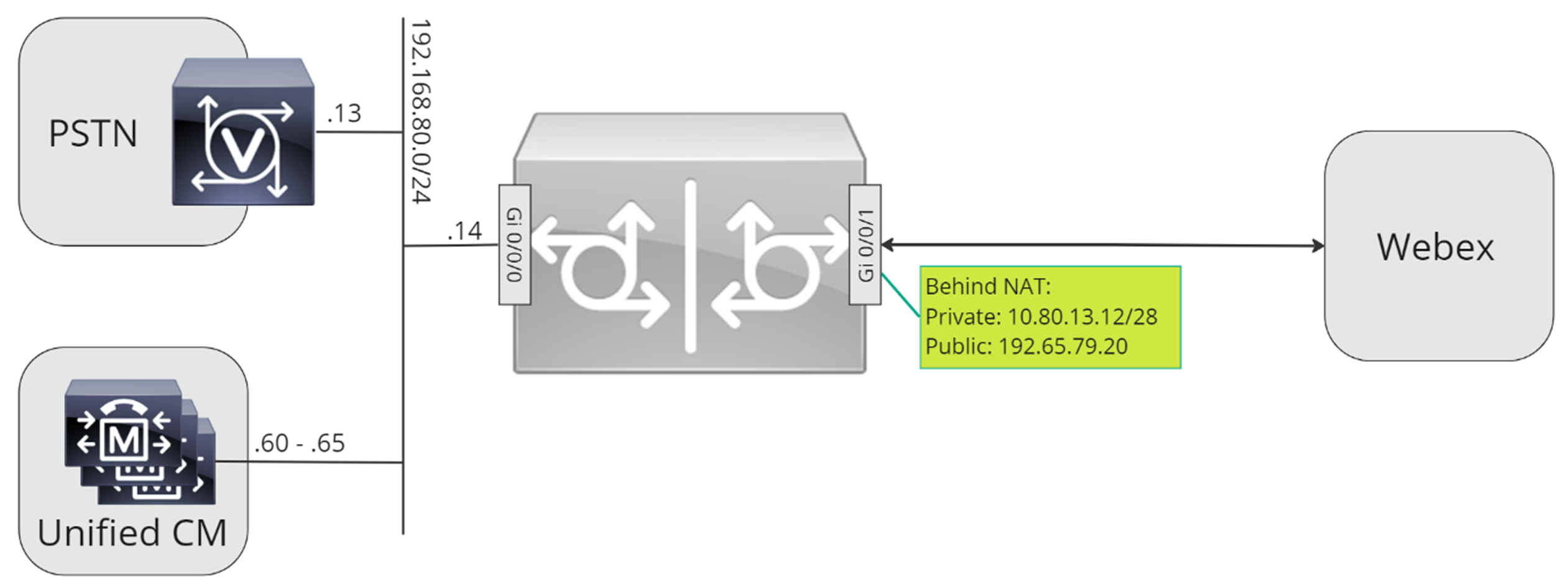

În acest document, sunt utilizate numele de gazdă, adresele IP și interfețele ilustrate în imaginea următoare.

Utilizați instrucțiunile de configurare din restul acestui document pentru a finaliza configurarea Local Gateway după cum urmează:

-

Pasul 1: Configurați conectivitatea și securitatea de bază a routerului

-

Pasul 2: Configurarea trunchiului de apeluri Webex

În funcție de arhitectura necesară, urmați una dintre următoarele instrucțiuni:

-

Pasul 3: Configurați gateway-ul local cu trunchiul SIP PSTN

-

Pasul 4: Configurați Local Gateway cu un mediu Unified CM existent

Sau:

-

Pasul 3: Configurați gateway-ul local cu trunchiul TDM PSTN

Configurația de bază

Primul pas în pregătirea routerului Cisco ca gateway local pentru Webex Calling este construirea unei configurații de bază care să vă securizeze platforma și să stabilească conectivitate.

-

Toate implementările Local Gateway bazate pe înregistrare necesită Cisco IOS XE 17.6.1a sau versiuni ulterioare. Se recomandă Cisco IOS 17.12.2 sau o versiune ulterioară. Pentru versiunile recomandate, consultați pagina Cisco Software Research. Căutați platforma și selectați una dintre versiunile sugerate.

-

Routerele din seria ISR4000 trebuie configurate atât cu licențe pentru tehnologia Unified Communications, cât și cu licențe pentru tehnologia Security.

-

Routerele din seria Catalyst Edge 8000 echipate cu plăci vocale sau DSP necesită licență DNA Advantage. Routerele fără plăci vocale sau DSP-uri necesită o licență minimă DNA Essentials.

-

-

Construiți o configurație de bază pentru platforma dvs. care să respecte politicile afacerii dvs. În special, configurați și verificați următoarele:

-

NTP

-

Acls

-

Autentificarea utilizatorilor și accesul la distanță

-

DNS

-

Rutare IP

-

Adrese IP

-

-

Rețeaua către Webex Calling trebuie să utilizeze o adresă IPv4.

-

Încărcați pachetul Cisco root CA în Local Gateway.

Configurare

| 1 |

Asigurați-vă că atribuiți adrese IP valide și rutabile oricăror interfețe de Nivel 3, de exemplu:

|

| 2 |

Protejați înregistrarea și acreditările STUN pe router folosind criptarea simetrică. Configurați cheia principală de criptare și tipul de criptare după cum urmează:

|

| 3 |

Creați un punct de încredere PKI substituent. Necesită acest punct de încredere pentru configurarea ulterioară a TLS. Pentru trunchiurile bazate pe înregistrare, acest punct de încredere nu necesită un certificat - așa cum este necesar pentru un trunchi bazat pe certificat. |

| 4 |

Activați exclusivitatea TLS1.2 și specificați punctul de încredere implicit folosind următoarele comenzi de configurare. Actualizați parametrii de transport pentru a asigura o conexiune sigură și fiabilă pentru înregistrare: Comanda

|

| 5 |

Instalați pachetul Cisco root CA, care include certificatul IdenTrust Commercial Root CA1 utilizat de Webex Calling. Folosește comanda crypto pki trustpool import clean url pentru a descărca pachetul CA rădăcină de la adresa URL specificată și pentru a șterge trustpool-ul CA curent, apoi instalează noul pachet de certificate: Dacă trebuie să utilizați un proxy pentru accesul la internet folosind HTTPS, adăugați următoarea configurație înainte de a importa pachetul CA: ip http client proxy-server yourproxy.com port proxy 80 |

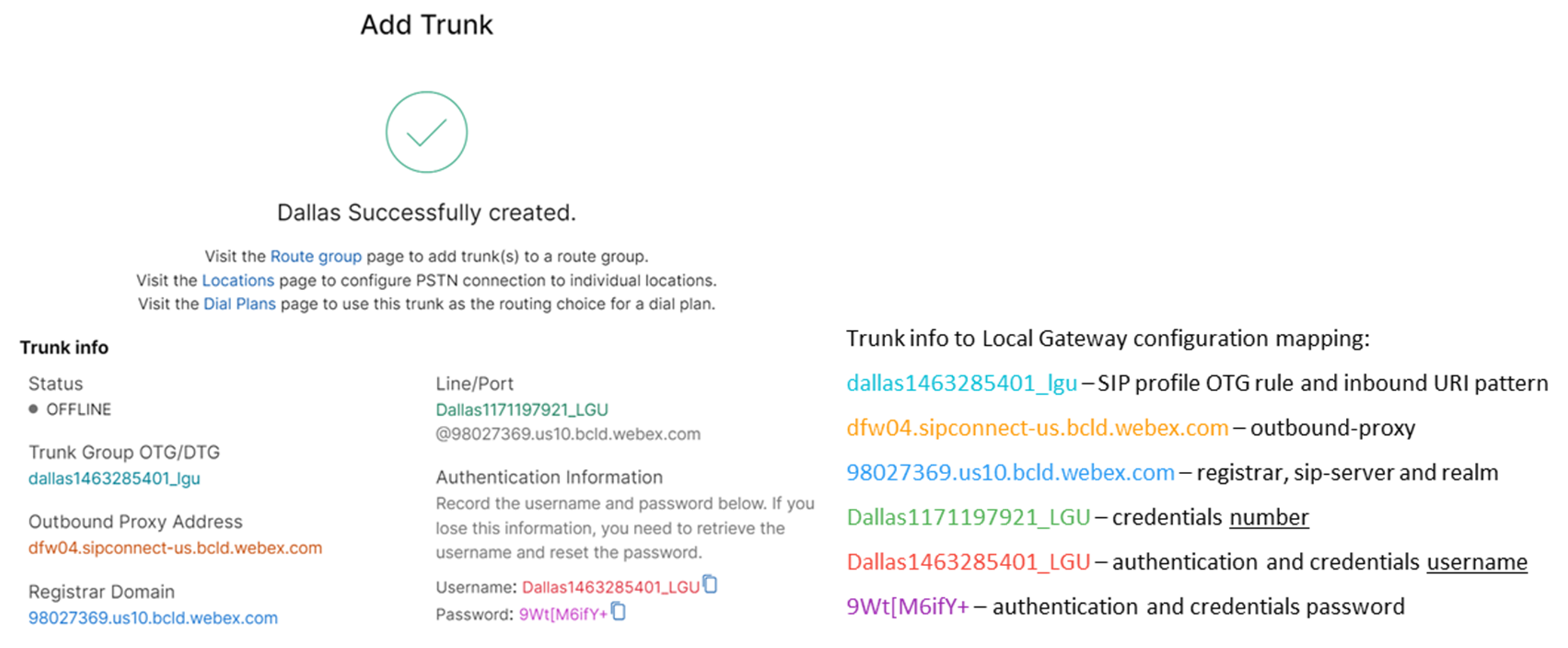

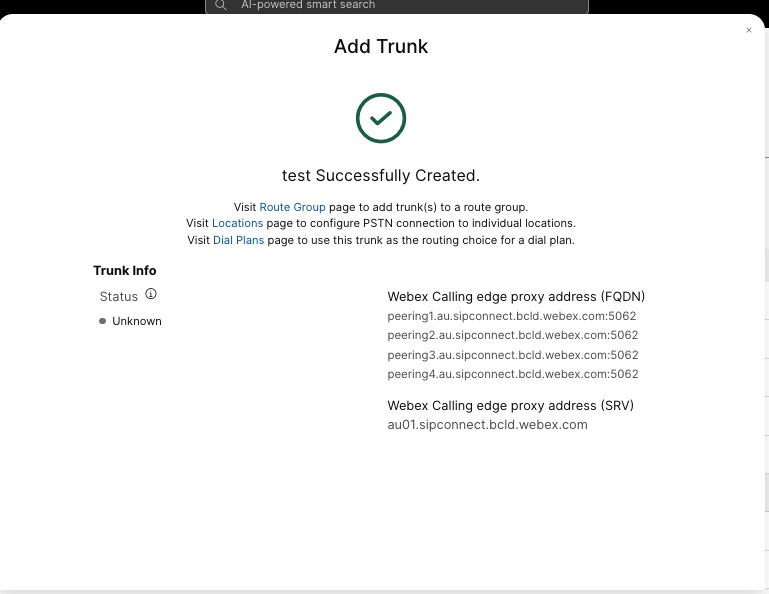

| 1 |

Creați un trunchi PSTN bazat pe înregistrare pentru o locație existentă în Control Hub. Notați informațiile despre trunchi care sunt furnizate după ce acesta a fost creat. Detaliile evidențiate în ilustrație sunt utilizate în pașii de configurare din acest ghid. Pentru mai multe informații, consultați Configurarea trunchiurilor, grupurilor de rutare și planurilor de apelare pentru Webex Calling.  |

| 2 |

Introduceți următoarele comenzi pentru a configura CUBE ca Webex Calling Local Gateway: Iată o explicație a câmpurilor pentru configurație:

Activează funcțiile Cisco Unified Border Element (CUBE) pe platformă. statistici mediaPermite monitorizarea media pe Gateway-ul local. statistici în masă pentru mediaPermite planului de control să sondeze planul de date pentru statisticile apelurilor în bloc. Pentru mai multe informații despre aceste comenzi, consultați Media. permite-conexiuni SIP către SIPActivează funcționalitatea de bază a agentului utilizator SIP back-to-back a CUBE. Pentru mai multe informații, consultați Permitere conexiuni. În mod implicit, transportul faxurilor T.38 este activat. Pentru mai multe informații, consultați protocolul de fax t38 (serviciu vocal). Activează STUN (Session Traversal of UDP through NAT) la nivel global.

Pentru mai multe informații, consultați stun flowdata agent-id și stun flowdata shared-secret. sarcina utilă asimetrică plinăConfigurează suportul pentru sarcini utile asimetrice SIP atât pentru sarcini utile DTMF, cât și pentru codecuri dinamice. Pentru mai multe informații, consultați sarcina utilă asimetrică. ofertă anticipată forțatăForțează Gateway-ul Local să trimită informații SDP în mesajul inițial INVITE în loc să aștepte confirmarea de la peer-ul vecin. Pentru mai multe informații despre această comandă, consultați early-offer. |

| 3 |

Configurați codecul clasei de voce 100 permițând doar codecurile G.711 pentru toate trunchiurile. Această abordare simplă este potrivită pentru majoritatea implementărilor. Dacă este necesar, pot fi adăugate la listă tipuri de codecuri suplimentare acceptate atât de sistemele de origine, cât și de cele de destinație. Soluții mai complexe care implică transcodare folosind module DSP sunt acceptate, dar nu sunt incluse în acest ghid. Iată o explicație a câmpurilor pentru configurație: codec de clasă vocală 100Folosit pentru a permite doar codecurile preferate pentru apelurile trunchi SIP. Pentru mai multe informații, consultați codecul clasei vocale. |

| 4 |

Configurați clasa vocală stun-usage 100 pentru a activa ICE pe trunchiul Webex Calling. Iată o explicație a câmpurilor pentru configurație: utilizarea amețirii gheață ușoarăFolosit pentru a activa ICE-Lite pentru toți utilizatorii de apeluri directe Webex Calling, pentru a permite optimizarea media ori de câte ori este posibil. Pentru mai multe informații, consultați utilizarea amețirii clasei de voce și utilizarea amețirii ice lite. Optimizarea media este negociată ori de câte ori este posibil. Dacă un apel necesită servicii media în cloud, cum ar fi înregistrarea, fișierele media nu pot fi optimizate. |

| 5 |

Configurați politica de criptare media pentru traficul Webex. Iată o explicație a câmpurilor pentru configurație: clasa de voce srtp-crypto 100Specifică SHA1_80 ca singura suită de cifrare SRTP oferită de CUBE în SDP în mesajele de ofertă și răspuns. Apelarea Webex acceptă doar SHA1_80. Pentru mai multe informații, consultați clasa vocală srtp-crypto. |

| 6 |

Configurați un model pentru a identifica apelurile către un trunchi Local Gateway pe baza parametrului trunchiului de destinație: Iată o explicație a câmpurilor pentru configurație: clasă vocală URI 100 înghițituriDefinește un model pentru a potrivi o invitație SIP primită cu un apel peer primit pe trunchi. Când introduceți acest model, utilizați dtg= urmat de Trunk OTG/DTG valoarea furnizată în Control Hub la crearea trunchiului. Pentru mai multe informații, consultați uri al clasei vocale. |

| 7 |

Configurați profilul SIP 100, care va fi utilizat pentru a modifica mesajele SIP înainte de a fi trimise către Webex Calling.

Iată o explicație a câmpurilor pentru configurație:

Furnizorul PSTN din Statele Unite sau Canada poate oferi verificarea ID-ului apelantului pentru apelurile spam și frauduloase, cu configurația suplimentară menționată în Indicația apel spam sau fraudulos din articolul Webex Calling. |

| 8 |

Configurați trunchiul de apeluri Webex: |

După ce definiți chiriașul 100 și configurați un dial-peer SIP VoIP, gateway-ul inițiază o conexiune TLS către Webex Calling. În acest moment, SBC-ul de acces își prezintă certificatul către Local Gateway. Gateway-ul local validează certificatul SBC de acces Webex Calling utilizând pachetul rădăcină CA care a fost actualizat anterior. Dacă certificatul este recunoscut, se stabilește o sesiune TLS persistentă între gateway-ul local și SBC-ul de acces Webex Calling. Gateway-ul local poate apoi utiliza această conexiune securizată pentru a se înregistra la SBC-ul de acces Webex. Când înregistrarea este contestată pentru autentificare:

-

Parametrii nume de utilizator, parolăși realm din configurația credențialelor sunt utilizați în răspuns.

-

Regulile de modificare din profilul SIP 100 sunt utilizate pentru a converti URL-ul SIPS înapoi în SIP.

Înregistrarea este reușită când se primește un mesaj 200 OK de la SBC-ul de acces.

După ce ați construit un trunchi către Webex Calling mai sus, utilizați următoarea configurație pentru a crea un trunchi necriptat către un furnizor PSTN bazat pe SIP:

Dacă furnizorul dvs. de servicii oferă un trunchi PSTN securizat, puteți urma o configurație similară cu cea detaliată mai sus pentru trunchiul Webex Calling. CUBE acceptă rutarea securizată a apelurilor.

Dacă utilizați un TDM / Trunchi ISDN PSTN, treceți la secțiunea următoare Configurați gateway-ul local cu trunchiul TDM PSTN.

Pentru a configura interfețele TDM pentru segmentele de apel PSTN pe gateway-urile Cisco TDM-SIP, consultați Configurarea ISDN PRI.

| 1 |

Configurați următorul URI al clasei vocale pentru a identifica apelurile primite de pe trunchiul PSTN: Iată o explicație a câmpurilor pentru configurație: clasă vocală URI 200 înghițituriDefinește un model pentru a potrivi o invitație SIP primită cu un apel peer primit pe trunchi. Când introduceți acest model, utilizați adresa IP a gateway-ului PSTN IP. Pentru mai multe informații, consultați uri al clasei vocale. |

| 2 |

Configurați următorul dial-peer IP PSTN: Iată o explicație a câmpurilor pentru configurație: Definește un dial-peer VoIP cu o etichetă de 200 și oferă o descriere semnificativă pentru ușurința administrării și depanării. Pentru mai multe informații, consultați voce dial-peer. model-destinație BAD.BADUn model de destinație fictiv este necesar atunci când se direcționează apelurile de ieșire utilizând un grup de apelare peer de intrare. În acest caz, se poate utiliza orice model de destinație valid. Pentru mai multe informații, consultați model-destinație (interfață). protocolul de sesiune SIPv2Specifică faptul că acest dial-peer gestionează segmentele de apel SIP. Pentru mai multe informații, consultați protocol de sesiune (dial peer). țintă sesiune ipv4: 192.168.80.13Specifică adresa țintă pentru apelurile trimise către furnizorul PSTN. Aceasta poate fi fie o adresă IP, fie un nume de gazdă DNS. Pentru mai multe informații, consultați țintă de sesiune (peer de apelare VoIP). URI de intrare prin 200Specifică clasa vocală utilizată pentru a potrivi apelurile primite cu acest dial-peer folosind URI-ul antetului INVITE VIA. Pentru mai multe informații, consultați URL-ul de intrare. clasă vocală sip asserted-id pai

(Opțional) Activează procesarea antetului P-Asserted-Identity și controlează modul în care aceasta este utilizată pentru trunchiul PSTN. Dacă se folosește această comandă, identitatea apelantului furnizată de apelul de intrare este utilizată pentru anteturile From și P-Asserted-Identity de ieșire. Dacă această comandă nu este utilizată, identitatea apelantului furnizată de peer-ul de apelare primit este utilizată pentru anteturile From și Remote-Party-ID de ieșire. Pentru mai multe informații, consultați clasa-voce sip asserted-id. control bind interfață-sursă GigabitEthernet0/0/0

Configurează interfața sursă și adresa IP asociată pentru mesajele trimise către PSTN. Pentru mai multe informații, consultați bind. bind media source-interface GigabitEthernet0/0/0Configurează interfața sursă și adresa IP asociată pentru media trimisă către PSTN. Pentru mai multe informații, consultați bind. codec de clasă vocală 100Configurează dial-peer-ul să utilizeze lista comună de filtre de codecuri 100. Pentru mai multe informații, consultați codec de clasă vocală. releu DTMF RTP NTEDefinește RTP-NTE (RFC2833) ca fiind capacitatea DTMF așteptată pe piciorul apelului. Pentru mai multe informații, consultați Releu DTMF (Voice over IP). fără vadDezactivează detectarea activității vocale. Pentru mai multe informații, consultați vad (dial peer). |

| 3 |

Dacă configurați gateway-ul local pentru a direcționa apelurile doar între Webex Calling și PSTN, adăugați următoarea configurație de rutare a apelurilor. Dacă configurați Local Gateway cu o platformă Unified Communications Manager, treceți la secțiunea următoare. |

După ce ați construit un trunchi către Webex Calling, utilizați următoarea configurație pentru a crea un trunchi TDM pentru serviciul dvs. PSTN cu rutare a apelurilor în buclă inversă pentru a permite optimizarea media pe segmentul de apel Webex.

Dacă nu aveți nevoie de optimizare pentru media IP, urmați pașii de configurare pentru un trunchi SIP PSTN. Folosiți un port vocal și un dial-peer POTS (așa cum se arată în pașii 2 și 3) în loc de dial-peer-ul VoIP PSTN.

| 1 |

Configurația dial-peer cu buclă inversă utilizează grupuri dial-peer și etichete de rutare a apelurilor pentru a se asigura că apelurile sunt transmise corect între Webex și PSTN, fără a crea bucle de rutare a apelurilor. Configurați următoarele reguli de traducere care vor fi utilizate pentru a adăuga și elimina etichetele de rutare a apelurilor: Iată o explicație a câmpurilor pentru configurație: regulă de traducere vocalăFolosește expresii regulate definite în reguli pentru a adăuga sau elimina etichete de rutare a apelurilor. Cifrele supradecadice („A”) sunt folosite pentru a oferi mai multă claritate în depanare. În această configurație, eticheta adăugată de profilul de traducere 100 este utilizată pentru a ghida apelurile de la Webex Calling către PSTN prin intermediul dial-peerilor de loopback. În mod similar, eticheta adăugată de profilul de traducere 200 este utilizată pentru a ghida apelurile de la PSTN către Webex Calling. Profilurile de traducere 11 și 12 elimină aceste etichete înainte de a livra apeluri către trunchiurile Webex și, respectiv, PSTN. Acest exemplu presupune că numerele apelate de la Webex Calling sunt prezentate în +E.164 format. Regula 100 elimină intercalarea inițială + pentru a menține un număr apelat valid. Regula 12 adaugă apoi una sau mai multe cifre de rutare naționale sau internaționale la eliminarea etichetei. Folosiți cifre care se potrivesc planului dumneavoastră local de apelare ISDN național. Dacă Webex Calling prezintă numerele în format național, ajustați regulile 100 și 12 pentru a adăuga, respectiv a elimina pur și simplu eticheta de rutare. Pentru mai multe informații, consultați profilul-de-traducere-voce și regula-de-traducere-voce. |

| 2 |

Configurați porturile interfeței vocale TDM conform cerințelor tipului de trunchi și protocolului utilizat. Pentru mai multe informații, consultați Configurarea ISDN PRI. De exemplu, configurația de bază a unei interfețe ISDN cu rată primară instalată în slotul NIM 2 al unui dispozitiv ar putea include următoarele: |

| 3 |

Configurați următorul dial-peer TDM PSTN: Iată o explicație a câmpurilor pentru configurație: Definește un dial-peer VoIP cu o etichetă de 200 și oferă o descriere semnificativă pentru ușurința administrării și depanării. Pentru mai multe informații, consultați apelare vocală peer-line. model-destinație BAD.BADUn model de destinație fictiv este necesar atunci când se direcționează apelurile de ieșire utilizând un grup de apelare peer de intrare. În acest caz, se poate utiliza orice model de destinație valid. Pentru mai multe informații, consultați model-destinație (interfață). profil-de-traducere primit 200Atribuie profilul de traducere care va adăuga o etichetă de rutare a apelurilor la numărul apelat de intrare. apelare directă către interiorDirijează apelul fără a oferi un ton de apel secundar. Pentru mai multe informații, consultați apelare-directă-în-spațiu. port 0/2/0:15Portul vocal fizic asociat cu acest dial-peer. |

| 4 |

Pentru a activa optimizarea media a căilor IP pentru gateway-urile locale cu fluxuri de apeluri TDM-IP, puteți modifica rutarea apelurilor prin introducerea unui set de dial-peeri interni cu buclă inversă între Webex Calling și trunchiurile PSTN. Configurați următoarele conexiuni dial-peer de tip loop-back. În acest caz, toate apelurile primite vor fi rutate inițial către dial-peer 10 și de acolo fie către dial-peer 11, fie către 12, în funcție de eticheta de rutare aplicată. După eliminarea etichetei de rutare, apelurile vor fi direcționate către trunchiul de ieșire folosind grupuri de apelare-peer. Iată o explicație a câmpurilor pentru configurație: Definește un dial-peer VoIP și oferă o descriere semnificativă pentru ușurința administrării și depanării. Pentru mai multe informații, consultați apelare vocală peer-line. profil-de-traducere primit 11Aplică profilul de traducere definit anterior pentru a elimina eticheta de rutare a apelurilor înainte de a o transmite către trunchiul de ieșire. model-destinație BAD.BADUn model de destinație fictiv este necesar atunci când se direcționează apelurile de ieșire utilizând un grup de apelare peer de intrare. Pentru mai multe informații, consultați model-destinație (interfață). protocolul de sesiune SIPv2Specifică faptul că acest dial-peer gestionează segmentele de apel SIP. Pentru mai multe informații, consultați protocol de sesiune (dial peer). țintă sesiune ipv4: 192.168.80.14Specifică adresa interfeței routerului local ca țintă a apelului pentru bucla inversă. Pentru mai multe informații, consultați țintă de sesiune (peer cu apelare VoIP). control bind interfață-sursă GigabitEthernet0/0/0Configurează interfața sursă și adresa IP asociată pentru mesajele trimise prin loopback. Pentru mai multe informații, consultați bind. bind media source-interface GigabitEthernet0/0/0Configurează interfața sursă și adresa IP asociată pentru media trimisă prin loopback. Pentru mai multe informații, consultați bind. releu DTMF RTP NTEDefinește RTP-NTE (RFC2833) ca fiind capacitatea DTMF așteptată pe piciorul apelului. Pentru mai multe informații, consultați Releu DTMF (Voice over IP). codec g711alaw Forțează toate apelurile PSTN să utilizeze G.711. Selectați a-law sau u-law pentru a corespunde metodei de compandări utilizată de serviciul ISDN. fără vadDezactivează detectarea activității vocale. Pentru mai multe informații, consultați vad (dial peer). |

| 5 |

Adăugați următoarea configurație de rutare a apelurilor: Aceasta încheie configurația Local Gateway. Salvați configurația și reîncărcați platforma dacă este prima dată când sunt configurate funcțiile CUBE.

|

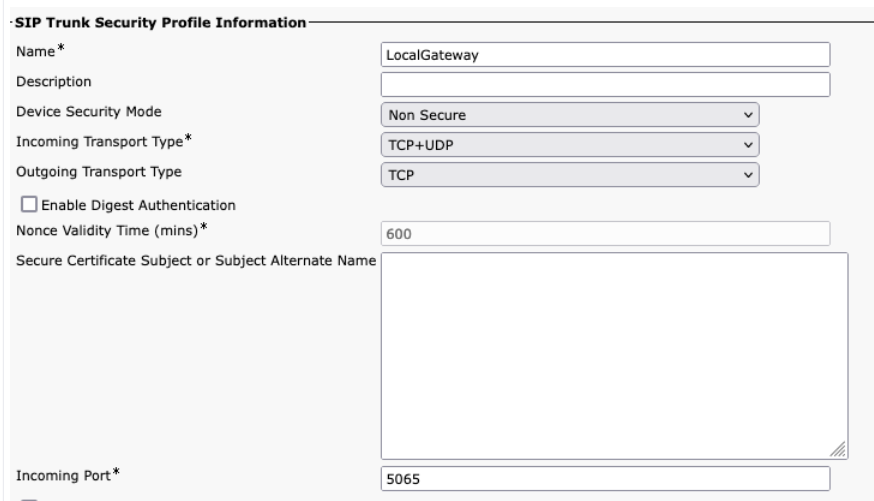

Configurația Apeluri PSTN-Webex din secțiunile anterioare poate fi modificată pentru a include trunchiuri suplimentare către un cluster Cisco Unified Communications Manager (UCM). În acest caz, toate apelurile sunt rutate prin Unified CM. Apelurile de la UCM pe portul 5060 sunt direcționate către PSTN, iar apelurile de la portul 5065 sunt direcționate către Webex Calling. Următoarele configurații incrementale pot fi adăugate pentru a include acest scenariu de apelare.

Când creați trunchiul Webex Calling în Unified CM, asigurați-vă că configurați portul de intrare în setările profilului de securitate SIP Trunk la 5065. Aceasta permite primirea de mesaje pe portul 5065 și populează antetul VIA cu această valoare atunci când se trimit mesaje către gateway-ul local.

| 1 |

Configurați următoarele URL-uri de clasă de voce: |

| 2 |

Configurați următoarele înregistrări DNS pentru a specifica rutarea SRV către gazdele Unified CM: IOS XE folosește aceste înregistrări pentru a determina local gazdele și porturile UCM țintă. Cu această configurație, nu este necesar să configurați înregistrări în sistemul DNS. Dacă preferați să utilizați DNS-ul, atunci aceste configurații locale nu sunt necesare. Iată o explicație a câmpurilor pentru configurație: Următoarea comandă creează o înregistrare de resursă DNS SRV. Creați o înregistrare pentru fiecare gazdă UCM și trunk: ip host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.domeniulmeu.com _sip._udp.pstntocucm.io: Numele înregistrării resursei SRV 2: Prioritatea înregistrării resurselor SRV 1: Ponderea înregistrării resurselor SRV 5060: Numărul de port de utilizat pentru gazda țintă în această înregistrare de resursă ucmsub5.mydomain.com: Gazda țintă a înregistrării resurselor Pentru a rezolva numele de gazdă țintă ale înregistrărilor de resurse, creați înregistrări DNS A locale. De exemplu: IP gazdă ucmsub5.domeniulmeu.com 192.168.80.65 IP gazdă: Creează o înregistrare în baza de date locală IOS XE. ucmsub5.mydomain.com: Numele gazdă al înregistrării A. 192.168.80.65: Adresa IP a gazdei. Creați înregistrările de resurse SRV și înregistrările A pentru a reflecta mediul UCM și strategia preferată de distribuție a apelurilor. |

| 3 |

Configurați următoarele conexiuni dial-peer: |

| 4 |

Adăugați rutarea apelurilor folosind următoarele configurații: |

Semnăturile de diagnosticare (DS) detectează proactiv problemele observate frecvent în Gateway-ul local bazat pe IOS XE și generează e-mail, syslog sau notificare de mesaje terminale ale evenimentului. De asemenea, puteți instala DS pentru a automatiza colectarea datelor de diagnosticare și pentru a transfera datele colectate în carcasa Cisco TAC pentru a accelera timpul de rezolvare.

Semnăturile de diagnosticare (DS) sunt fișiere XML care conțin informații despre evenimentele care declanșează probleme și acțiunile care trebuie întreprinse pentru a informa, a depana și a remedia problema. Puteți defini logica de detectare a problemelor folosind mesaje syslog, evenimente SNMP și prin monitorizarea periodică a ieșirilor specifice ale comenzii show.

Tipurile de acțiuni includ colectarea ieșirilor de comandă afișare:

-

Generarea unui fișier jurnal consolidat

-

Încărcarea fișierului într-o locație de rețea furnizată de utilizator, cum ar fi HTTPS, SCP, un server FTP.

Inginerii TAC autor fișierele DS și îl semnează digital pentru protecția integrității. Fiecare fișier DS are un ID numeric unic atribuit de sistem. Instrumentul de căutare a semnăturilor de diagnosticare (DSLT) este o sursă unică pentru a găsi semnături aplicabile pentru monitorizarea și depanarea diverselor probleme.

Înainte de a începe:

-

Nu editați fișierul DS pe care îl descărcați de la DSLT. Fișierele pe care le modificați nu reușesc instalarea din cauza erorii de verificare a integrității.

-

Un server Simple Mail Transfer Protocol (SMTP) de care aveți nevoie pentru ca Gateway-ul local să trimită notificări prin e-mail.

-

Asigurați-vă că Gateway-ul local execută IOS XE 17.6.1 sau o versiune ulterioară dacă doriți să utilizați serverul SMTP securizat pentru notificări prin e-mail.

Cerințe preliminare

Gateway local care rulează IOS XE 17.6.1a sau o versiune ulterioară

-

Semnăturile de diagnosticare sunt activate în mod implicit.

-

Configurați serverul de e-mail securizat care va fi utilizat pentru trimiterea de notificări proactive dacă dispozitivul rulează Cisco IOS XE 17.6.1a sau o versiune ulterioară.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Configurați variabila de mediu ds_email cu adresa de e-mail a administratorului pentru a vă notifica.

configure terminal call-home diagnostic-signature environment ds_email end

Următorul exemplu de configurație prezintă un gateway local care rulează pe Cisco IOS XE 17.6.1a sau o versiune ulterioară pentru a trimite notificări proactive către tacfaststart@gmail.com folosind Gmail ca server SMTP securizat:

Vă recomandăm să utilizați Cisco IOS XE Bengaluru 17.6.x sau versiuni ulterioare.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Un Gateway local care rulează pe Cisco IOS XE Software nu este un client Gmail tipic bazat pe web care acceptă OAuth, deci trebuie să configurăm o anumită setare de cont Gmail și să oferim permisiunea specifică de a avea e-mailul de pe dispozitiv procesat corect:

-

Accesați și activați setarea Acces la aplicații mai puțin securizate.

-

Răspundeți la "Da, am fost eu" atunci când primiți un e-mail de la Gmail în care se menționează "Google a împiedicat pe cineva să se conecteze la contul dvs., folosind o aplicație non-Google".

Instalarea semnăturilor de diagnosticare pentru monitorizare proactivă

Monitorizarea utilizării ridicate a procesorului

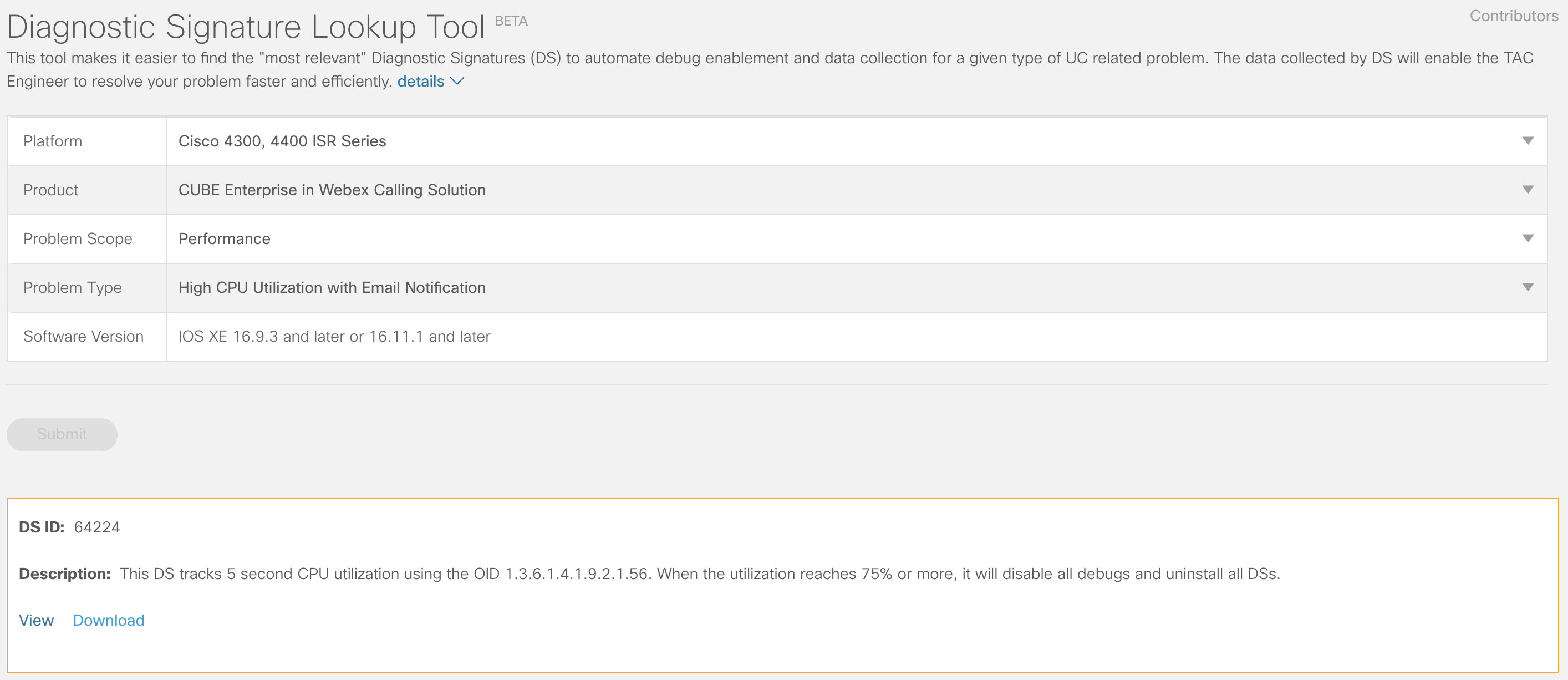

Acest DS urmărește utilizarea procesorului timp de cinci secunde folosind OID-ul SNMP. 1.3.6.1.4.1.9.2.1.56. Când utilizarea ajunge la 75% sau mai mult, dezactivează toate depanările și dezinstalează toate semnăturile de diagnosticare care sunt instalate în Gateway-ul local. Urmați acești pași de mai jos pentru a instala semnătura.

-

Folosiți comanda show snmp pentru a activa SNMP. Dacă nu activați, configurați comanda snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Descărcați DS 64224 utilizând următoarele opțiuni verticale din Instrumentulde căutare semnături de diagnosticare:

Nume câmp

Valoarea câmpului

Platformă

Seria Cisco 4300, 4400 ISR sau Seria Cisco CSR 1000V

Produs

CUBE Enterprise în soluția de apelare Webex

Domeniul de aplicare al problemei

Performanță

Tip de problemă

Utilizare ridicată a procesorului cu notificare prin e-mail.

-

Copiați fișierul DS XML în blițul Local Gateway.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:Următorul exemplu arată copierea fișierului de pe un server FTP pe Gateway-ul local.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Instalați fișierul DS XML în Gateway-ul local.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Utilizați comanda afișare semnătură de diagnosticare apel-acasă pentru a verifica dacă semnătura este instalată cu succes. Coloana de stare ar trebui să aibă o valoare "înregistrată".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDescarca DSes:

ID-ul DS

Numele DS

Revizie

Stare

Ultima actualizare (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Înscris

2020-11-07 22:05:33

Când este declanșată, această semnătură dezinstalează toate DS-urile care rulează, inclusiv pe sine. Dacă este necesar, reinstalați DS 64224 pentru a continua monitorizarea utilizării ridicate a CPU pe gateway-ul local.

Monitorizarea înregistrării portbagajului SIP

Acest DS verifică anularea înregistrării unui portbagaj SIP Local Gateway cu cloud webex Calling la fiecare 60 de secunde. Odată ce evenimentul de anulare a înregistrării este detectat, acesta generează un e-mail și o notificare syslog și se dezinstalează după două anulări de înregistrare. Urmați pașii de mai jos pentru a instala semnătura:

-

Descărcați DS 64117 utilizând următoarele opțiuni verticale din Instrumentul de căutare semnături de diagnosticare:

Nume câmp

Valoarea câmpului

Platformă

Cisco 4300, 4400 ISR Series sau Cisco CSR 1000V Series

Produs

CUBE Enterprise în soluția de apelare Webex

Domeniul de aplicare al problemei

SIP-SIP

Tip de problemă

SIP Trunk Unregistration cu notificare prin e-mail.

-

Copiați fișierul DS XML în Gateway-ul local.

copy ftp://username:password@/DS_64117.xml bootflash: -

Instalați fișierul DS XML în Gateway-ul local.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Utilizați comanda afișare semnătură de diagnosticare apel-acasă pentru a verifica dacă semnătura este instalată cu succes. Coloana de stare trebuie să aibă o valoare "înregistrată".

Monitorizarea deconectărilor anormale ale apelurilor

Acest DS folosește interogarea SNMP la fiecare 10 minute pentru a detecta deconectările anormale ale apelurilor cu erorile SIP 403, 488 și 503. Dacă incrementul numărului de erori este mai mare sau egal cu 5 față de ultima interogare, generează un jurnal syslog și o notificare prin e-mail. Vă rugăm să urmați pașii de mai jos pentru a instala semnătura.

-

Folosește comanda show snmp pentru a verifica dacă SNMP este activat. Dacă nu este activată, configurați comanda snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Descărcați DS 65221 utilizând următoarele opțiuni în Instrumentul de căutare semnături de diagnosticare:

Nume câmp

Valoarea câmpului

Platformă

Cisco 4300, 4400 ISR Series sau Cisco CSR 1000V Series

Produs

CUBE Enterprise în soluția de apelare Webex

Domeniul de aplicare al problemei

Performanță

Tip de problemă

SIP anormale apel deconectați de detectare cu e-mail și Syslog notificare.

-

Copiați fișierul DS XML în Gateway-ul local.

copy ftp://username:password@/DS_65221.xml bootflash: -

Instalați fișierul DS XML în Gateway-ul local.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Utilizați comanda afișare semnătură de diagnosticare apel-acasă pentru a verifica dacă semnătura este instalată cu succes. Coloana de stare trebuie să aibă o valoare "înregistrată".

Instalarea semnăturilor de diagnosticare pentru a depana o problemă

Utilizați semnături de diagnosticare (DS) pentru a rezolva rapid problemele. Cisco TAC ingineri au creat mai multe semnături care permit depanare necesare, care sunt necesare pentru a depana o anumită problemă, detecta apariția problemei, colecta dreptul de set de date de diagnosticare și transferul automat de date la cisco TAC caz. Semnăturile de diagnosticare (DS) elimină necesitatea verificării manuale a apariției problemei și facilitează mult depanarea problemelor intermitente și tranzitorii.

Puteți utiliza Instrumentul de căutare a semnăturilor de diagnosticare pentru a găsi semnăturile aplicabile și a le instala pentru a rezolva singur o problemă dată sau puteți instala semnătura recomandată de inginerul TAC ca parte a angajamentului de asistență.

Iată un exemplu despre cum să găsiți și să instalați un DS pentru a detecta apariția "%VOICE_IEC-3-GW: CCAPI: Eroare internă (prag de vârf al apelului): IEC=1.1.181.1.29.0" syslog și automatizați colectarea datelor de diagnosticare utilizând următorii pași:

-

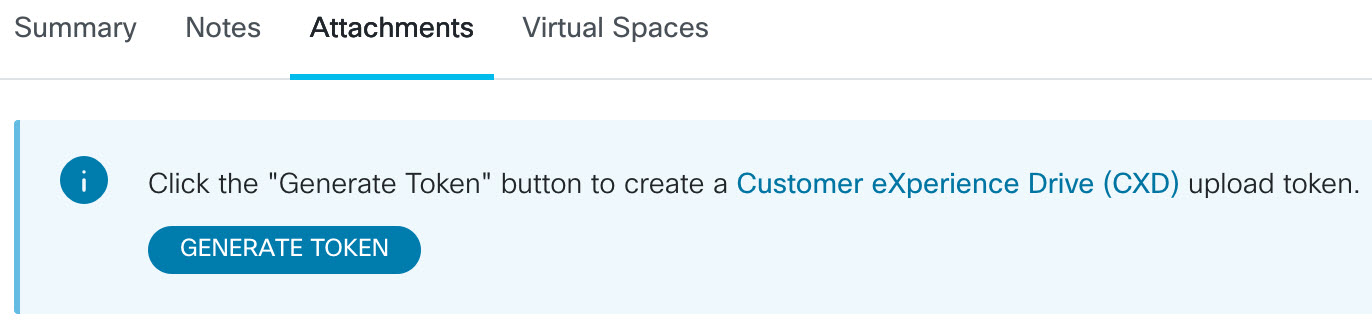

Configurați o variabilă de mediu DS suplimentară ds_fsurl_prefix, care este calea serverului de fișiere Cisco TAC (cxd.cisco.com) în care sunt încărcate datele de diagnosticare colectate. Numele de utilizator din calea fișierului este numărul cazului, iar parola este token-ul de încărcare a fișierului, care poate fi recuperat din Support Case Manager în următoarea comandă. Token-ul de încărcare a fișierului poate fi generat în secțiunea Attachments din Support Case Manager, după cum este necesar.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endExemplu:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Asigurați-vă că SNMP este activat folosind comanda show snmp. Dacă nu este activată, configurați comanda snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Asigurați-vă că instalați monitorizarea ridicată a procesorului DS 64224 ca o măsură proactivă pentru a dezactiva toate semnăturile de depanare și diagnosticare în timpul utilizării ridicate a procesorului. Descărcați DS 64224 utilizând următoarele opțiuni în Instrumentul de căutare semnături de diagnosticare:

Nume câmp

Valoarea câmpului

Platformă

Cisco 4300, 4400 ISR Series sau Cisco CSR 1000V Series

Produs

CUBE Enterprise în soluția de apelare Webex

Domeniul de aplicare al problemei

Performanță

Tip de problemă

Utilizare ridicată a procesorului cu notificare prin e-mail.

-

Descărcați DS 65095 utilizând următoarele opțiuni în Instrumentulde căutare semnături de diagnosticare:

Nume câmp

Valoarea câmpului

Platformă

Cisco 4300, 4400 ISR Series sau Cisco CSR 1000V Series

Produs

CUBE Enterprise în soluția de apelare Webex

Domeniul de aplicare al problemei

Syslogs

Tip de problemă

Syslog - %VOICE_IEC-3-GW: CCAPI: Eroare internă (prag de vârf al apelului): IEC=1.1.181.1.29.0

-

Copiați fișierele DS XML pe Gateway-ul local.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Instalați fișierul DS 64224 de monitorizare a procesorului înalt și apoi DS 65095 XML în Gateway-ul local.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Verificați dacă semnătura a fost instalată cu succes utilizând comanda show call-home diagnostic-signature. Coloana de stare trebuie să aibă o valoare "înregistrată".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comDescarcaT DSes:

ID-ul DS

Numele DS

Revizie

Stare

Ultima actualizare (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Înscris

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Înscris

2020-11-08

Verificarea executării semnăturilor de diagnosticare

În comanda următoare, coloana „Stare” a comenzii show call-home diagnostic-signature se schimbă în „în funcțiune” în timp ce Local Gateway execută acțiunea definită în semnătură. Rezultatul statisticilor de diagnosticare a semnăturii de apel la domiciliu este cea mai bună modalitate de a verifica dacă o semnătură de diagnosticare detectează un eveniment de interes și execută acțiunea. Coloana "Triggered/Max/Deinstall" indică de câte ori semnătura dată a declanșat un eveniment, numărul maxim de ori este definit pentru a detecta un eveniment și dacă semnătura se deinstalează după detectarea numărului maxim de evenimente declanșate.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com DescarcaT DSes:

|

ID-ul DS |

Numele DS |

Revizie |

Stare |

Ultima actualizare (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Înscris |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Rulare |

2020-11-08 00:12:53 |

afișarea statisticilor privind semnătura de diagnosticare a apelurilor la domiciliu

|

ID-ul DS |

Numele DS |

Declanșat/Max/Deinstall |

Timp mediu de rulare (secunde) |

Timp maxim de rulare (secunde) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

E-mailul de notificare care este trimis în timpul executării semnăturii de diagnosticare conține informații cheie, cum ar fi tipul de problemă, detaliile dispozitivului, versiunea software, configurația care rulează și afișarea ieșirilor de comandă care sunt relevante pentru depanarea problemei date.

Dezinstalarea semnăturilor de diagnosticare

Utilizarea semnăturilor de diagnosticare în scopuri de depanare sunt de obicei definite pentru a dezinstala după detectarea unor apariții ale problemelor. Dacă doriți să dezinstalați manual o semnătură, recuperați ID-ul DS din rezultatul comenzii show call-home diagnostic-signature și executați următoarea comandă:

call-home diagnostic-signature deinstall

Exemplu:

call-home diagnostic-signature deinstall 64224

Semnăturile noi sunt adăugate periodic la Instrumentul de căutare a semnăturilor de diagnosticare, pe baza problemelor care sunt frecvent observate în implementări. TAC în prezent nu acceptă solicitările de creare de noi semnături particularizate.

Pentru o mai bună gestionare a gateway-urilor Cisco IOS XE, vă recomandăm să înregistrați și să gestionați gateway-urile prin intermediul Control Hub-ului. Este o configurație opțională. După înregistrare, puteți utiliza opțiunea de validare a configurației din Control Hub pentru a valida configurația Local Gateway și a identifica orice probleme de configurare. În prezent, doar trunchiurile bazate pe înregistrare acceptă această funcționalitate.

Pentru mai multe informații, consultați următoarele:

Această secțiune descrie cum se configurează un Cisco Unified Border Element (CUBE) ca gateway local pentru Webex Calling utilizând un trunchi SIP mTLS (mutual TLS) bazat pe certificate. Prima parte a acestui document ilustrează cum se configurează un gateway PSTN simplu. În acest caz, toate apelurile de la PSTN sunt direcționate către Webex Calling și toate apelurile de la Webex Calling sunt direcționate către PSTN. Următoarea imagine evidențiază această soluție și configurația de rutare a apelurilor la nivel înalt care va fi urmată.

În acest design, se utilizează următoarele configurații principale:

-

chiriași din clasa vocală: Used pentru a crea configurații specifice trunchiului.

-

uri clasă vocală: Folosit pentru clasificarea mesajelor SIP pentru selectarea unui dial-peer de intrare.

-

apelare peer de intrare: Oferă tratament pentru mesajele SIP primite și determină ruta de ieșire utilizând un grup de apel-peer.

-

grup de apelare peer: Definește apelurile de ieșire utilizate pentru rutarea apelurilor ulterioare.

-

apelare peer de ieșire: Oferă tratament pentru mesajele SIP de ieșire și le direcționează către ținta dorită.

Când conectați o soluție Cisco Unified Communications Manager locală cu Webex Calling, puteți utiliza configurația simplă a gateway-ului PSTN ca bază pentru construirea soluției ilustrate în diagrama următoare. În acest caz, un Unified Communications Manager oferă rutare și tratare centralizată a tuturor apelurilor PSTN și Webex Calling.

În acest document, sunt utilizate numele de gazdă, adresele IP și interfețele ilustrate în imaginea următoare. Sunt oferite opțiuni pentru adresare publică sau privată (în spatele NAT). Înregistrările DNS SRV sunt opționale, cu excepția cazului în care se efectuează echilibrarea încărcării pe mai multe instanțe CUBE.

Utilizați instrucțiunile de configurare din restul acestui document pentru a finaliza configurarea Local Gateway după cum urmează:

Configurația de bază

Primul pas în pregătirea routerului Cisco ca gateway local pentru Webex Calling este construirea unei configurații de bază care să vă securizeze platforma și să stabilească conectivitate.

-

Toate implementările Local Gateway bazate pe certificate necesită Cisco IOS XE 17.9.1a sau versiuni ulterioare. Se recomandă Cisco IOS XE 17.12.2 sau o versiune ulterioară. Pentru versiunile recomandate, consultați pagina Cisco Software Research. Căutați platforma și selectați una dintre versiunile sugerate.

-

Routerele din seria ISR4000 trebuie configurate atât cu licențe pentru tehnologia Unified Communications, cât și cu licențe pentru tehnologia Security.

-

Routerele din seria Catalyst Edge 8000 echipate cu plăci vocale sau DSP necesită licență DNA Advantage. Routerele fără plăci vocale sau DSP-uri necesită o licență minimă DNA Essentials.

-

Pentru cerințe de capacitate mare, este posibil să aveți nevoie și de o licență de înaltă securitate (HSEC) și de drepturi suplimentare pentru debit.

Consultați Coduri de autorizare pentru detalii suplimentare.

-

-

Construiți o configurație de bază pentru platforma dvs. care să respecte politicile afacerii dvs. În special, configurați și verificați următoarele:

-

NTP

-

Acls

-

Autentificarea utilizatorilor și accesul la distanță

-

DNS

-

Rutare IP

-

Adrese IP

-

-

Rețeaua către Webex Calling trebuie să utilizeze o adresă IPv4. Numele de domeniu complet calificate (FQDN) sau adresele de înregistrare de serviciu (SRV) ale gateway-ului local configurate în Control Hub trebuie să se rezolve la o adresă IPv4 publică pe internet.

-

Toate porturile SIP și media de pe interfața Local Gateway orientată spre Webex trebuie să fie accesibile de pe internet, fie direct, fie prin NAT static. Asigurați-vă că actualizați firewall-ul în mod corespunzător.

-

Urmați pașii de configurare detaliați de mai jos pentru a instala un certificat semnat pe Local Gateway:

-

O autoritate de certificare (CA) publică, așa cum este detaliat în Ce autorități de certificare rădăcină sunt acceptate pentru apelurile către platformele audio și video Cisco Webex?, trebuie să semneze certificatul dispozitivului.

-

Numele comun (CN) al subiectului certificatului sau unul dintre numele alternative ale subiectului (SAN) trebuie să fie același cu FQDN-ul configurat în Control Hub. De exemplu:

-

Dacă un trunchi configurat în Control Hub-ul organizației dvs. are cube1.lgw.com:5061 ca FQDN al gateway-ului local, atunci CN sau SAN din certificatul routerului trebuie să conțină cube1.lgw.com.

-

Dacă un trunk configurat în Control Hub-ul organizației dvs. are lgws.lgw.com ca adresă SRV a gateway-ului(urilor) local(e) accesibil(e) din trunk, atunci CN-ul sau SAN-ul din certificatul routerului trebuie să conțină lgws.lgw.com. Înregistrările la care se rezolvă adresa SRV (CNAME, O înregistrare sau adresă IP) sunt opționale în SAN.

-

Indiferent dacă utilizați un FQDN sau un SRV pentru trunchi, adresa de contact pentru toate dialogurile SIP noi de la Local Gateway trebuie să utilizeze numele configurat în Control Hub.

-

-

Asigurați-vă că certificatele sunt semnate pentru utilizarea de către client și server.

-

-

Încărcați pachetul Cisco root CA în Local Gateway. Acest pachet include certificatul rădăcină CA utilizat pentru a verifica platforma Webex.

Configurare

| 1 |

Asigurați-vă că atribuiți adrese IP valide și rutabile oricăror interfețe de Nivel 3, de exemplu:

|

| 2 |

Protejați acreditările STUN pe router folosind criptarea simetrică. Configurați cheia principală de criptare și tipul de criptare după cum urmează: |

| 3 |

Creați un punct de încredere de criptare cu un certificat pentru domeniul dvs., semnat de o autoritate de certificare (CA) acceptată. |

| 4 |

Furnizați certificatul autorității de certificare (CA) intermediare de semnare pentru a autentifica certificatul gazdă. Introduceți următoarea comandă exec sau de configurare:

|

| 5 |

Importați certificatul gazdă semnat folosind următoarea comandă exec sau de configurare:

|

| 6 |

Activați exclusivitatea TLS1.2 și specificați punctul de încredere implicit de utilizat pentru aplicațiile vocale folosind următoarele comenzi de configurare:

|

| 7 |

Instalați pachetul Cisco root CA, care include certificatul IdenTrust Commercial Root CA 1 utilizat de Webex Calling. Folosește comanda crypto pki trustpool import clean url url pentru a descărca pachetul CA rădăcină de la adresa URL specificată și pentru a șterge trustpool-ul CA curent, apoi instalează noul pachet de certificate: Dacă trebuie să utilizați un proxy pentru accesul la internet folosind HTTPS, adăugați următoarea configurație înainte de a importa pachetul CA: ip http client proxy-server yourproxy.com port proxy 80 |

| 1 |

Creați un trunchi PSTN bazat pe certificat CUBE pentru o locație existentă în Control Hub. Pentru mai multe informații, consultați Configurarea trunchiurilor, grupurilor de rutare și planurilor de apelare pentru Webex Calling. Notați informațiile despre trunchi la crearea acestuia. Aceste detalii, așa cum sunt evidențiate în ilustrația următoare, sunt utilizate în pașii de configurare din acest ghid.  |

| 2 |

Introduceți următoarele comenzi pentru a configura CUBE ca Webex Calling Local Gateway: Iată o explicație a câmpurilor pentru configurație:

Activează funcțiile Cisco Unified Border Element (CUBE) pe platformă. permite-conexiuni SIP către SIPActivează funcționalitatea de agent utilizator SIP de bază CUBE back to back. Pentru mai multe informații, consultați Permitere conexiuni. În mod implicit, transportul faxurilor T.38 este activat. Pentru mai multe informații, consultați protocolul de fax t38 (serviciu vocal). Activează STUN (Session Traversal of UDP through NAT) la nivel global. Aceste comenzi globale stun sunt necesare doar atunci când implementați Local Gateway în spatele NAT.

Pentru mai multe informații, consultați stun flowdata agent-idși stun flowdata shared-secret. sarcina utilă asimetrică plinăConfigurează suportul pentru sarcini utile asimetrice SIP atât pentru sarcini utile DTMF, cât și pentru codecuri dinamice. Pentru mai multe informații despre această comandă, consultați sarcina utilă asimetrică. ofertă anticipată forțatăForțează Gateway-ul Local să trimită informații SDP în mesajul inițial INVITE în loc să aștepte confirmarea de la peer-ul vecin. Pentru mai multe informații despre această comandă, consultați early-offer. profiluri SIP de intrarePermite CUBE să utilizeze profiluri SIP pentru a modifica mesajele pe măsură ce sunt primite. Profilurile sunt aplicate prin dial-peers sau chiriași. |

| 3 |

Configurați codecul clasei de voce 100 permițând doar codecurile G.711 pentru toate trunchiurile. Această abordare simplă este potrivită pentru majoritatea implementărilor. Dacă este necesar, adăugați la listă tipuri de codecuri suplimentare acceptate atât de sistemul de origine, cât și de cel de destinație. Soluții mai complexe care implică transcodare folosind module DSP sunt acceptate, dar nu sunt incluse în acest ghid. Iată o explicație a câmpurilor pentru configurație: codec de clasă vocală 100Folosit pentru a permite doar codecurile preferate pentru apelurile trunchi SIP. Pentru mai multe informații, consultați codecul clasei vocale. |

| 4 |

Configurați clasa vocală stun-usage 100 pentru a activa ICE pe trunchiul Webex Calling. (Acest pas nu este aplicabil pentru Webex for Government) Iată o explicație a câmpurilor pentru configurație: utilizarea amețirii gheață ușoarăFolosit pentru a activa ICE-Lite pentru toți utilizatorii de apeluri directe Webex Calling, pentru a permite optimizarea media ori de câte ori este posibil. Pentru mai multe informații, consultați utilizarea amețirii clasei de voce și utilizarea amețirii ice lite. Comandastun usage firewall-traversal flowdataeste necesară doar la implementarea Local Gateway în spatele NAT. Optimizarea media este negociată ori de câte ori este posibil. Dacă un apel necesită servicii media în cloud, cum ar fi înregistrarea, fișierele media nu pot fi optimizate. |

| 5 |

Configurați politica de criptare media pentru traficul Webex. (Acest pas nu este aplicabil pentru Webex for Government) Iată o explicație a câmpurilor pentru configurație: clasă vocală srtp-crypto 100Specifică SHA1_80 ca singura suită de cifrare SRTP oferită de CUBE în SDP în mesajele de ofertă și răspuns. Apelurile Webex acceptă doar SHA1_80. Pentru mai multe informații, consultați clasa vocală srtp-crypto. |

| 6 |

Configurați cifruri GCM compatibile cu FIPS (Acest pas este aplicabil numai pentru Webex for Government). Iată o explicație a câmpurilor pentru configurație: clasă vocală srtp-crypto 100Specifică GCM ca suită de cifrare oferită de CUBE. Este obligatorie configurarea cifrurilor GCM pentru Local Gateway pentru Webex for Government. |

| 7 |

Configurați un model pentru a identifica în mod unic apelurile către un trunchi Local Gateway pe baza FQDN-ului sau SRV-ului destinației sale: Iată o explicație a câmpurilor pentru configurație: clasă vocală URI 100 înghițituriDefinește un model pentru a potrivi o invitație SIP primită cu un apel peer primit pe trunchi. Când introduceți acest model, utilizați FQDN-ul sau SRV-ul trunchiului configurat în Control Hub-ul pentru trunchi. Utilizați adresa de apelare Webex bazată pe SRV pe Local Gateway atunci când configurați trunchiuri bazate pe certificate. |

| 8 |

Configurați profilurile de manipulare a mesajelor SIP. Dacă gateway-ul dvs. este configurat cu o adresă IP publică, configurați un profil după cum urmează sau treceți la pasul următor dacă utilizați NAT. În acest exemplu, cube1.lgw.com este FQDN-ul configurat pentru Local Gateway: Iată o explicație a câmpurilor pentru configurație: regulile 10 și 20Pentru a permite Webex să autentifice mesajele de la gateway-ul local, antetul „Contact” dintr-o solicitare SIP și mesajele de răspuns trebuie să conțină valoarea furnizată pentru trunchi în Control Hub. Acesta va fi fie FQDN-ul unei singure gazde, fie numele SRV utilizat pentru un cluster de dispozitive. |

| 9 |

Dacă gateway-ul dvs. este configurat cu o adresă IP privată în spatele unui NAT static, configurați profilurile SIP de intrare și ieșire după cum urmează. În acest exemplu, cube1.lgw.com este FQDN-ul configurat pentru Local Gateway, „10.80.13.12” este adresa IP a interfeței pentru Webex Calling, iar „192.65.79.20” este adresa IP publică NAT. Profiluri SIP pentru mesajele trimise către Webex Calling

Iată o explicație a câmpurilor pentru configurație: regulile 10 și 20Pentru a permite Webex să autentifice mesajele de la gateway-ul local, antetul „Contact” din mesajele de solicitare și răspuns SIP trebuie să conțină valoarea furnizată pentru trunchi în Control Hub. Acesta va fi fie FQDN-ul unei singure gazde, fie numele SRV utilizat pentru un cluster de dispozitive. regulile 30-81Convertiți referințele adreselor private în adresa publică externă a site-ului, permițând Webex să interpreteze și să direcționeze corect mesajele ulterioare. Profil SIP pentru mesajele primite de la Webex CallingIată o explicație a câmpurilor pentru configurație: regulile 10-80Convertiți referințele adreselor publice în adresa privată configurată, permițând CUBE să proceseze mesajele de la Webex. Pentru mai multe informații, consultați profilele sip ale clasei vocale. Furnizorul PSTN din Statele Unite sau Canada poate oferi verificarea ID-ului apelantului pentru apelurile spam și frauduloase, cu configurația suplimentară menționată în Indicația apel spam sau fraudulos din articolul Webex Calling. |

| 10 |

Configurați un profil de modificare a antetului pentru opțiunile SIP keepalive.

|

| 11 |

Configurați trunchiul de apeluri Webex: |

După ce ați construit un trunchi către Webex Calling mai sus, utilizați următoarea configurație pentru a crea un trunchi necriptat către un furnizor PSTN bazat pe SIP:

Dacă furnizorul dvs. de servicii oferă un trunchi PSTN securizat, puteți urma o configurație similară cu cea detaliată mai sus pentru trunchiul Webex Calling. CUBE acceptă rutarea securizată a apelurilor.

Dacă utilizați un TDM / Trunchi ISDN PSTN, treceți la secțiunea următoare Configurați gateway-ul local cu trunchiul TDM PSTN.

Pentru a configura interfețele TDM pentru segmentele de apel PSTN pe gateway-urile Cisco TDM-SIP, consultați Configurarea ISDN PRI.

| 1 |

Configurați următorul URI al clasei vocale pentru a identifica apelurile primite de pe trunchiul PSTN: Iată o explicație a câmpurilor pentru configurație: clasă vocală URI 200 înghițituriDefinește un model pentru a potrivi o invitație SIP primită cu un apel peer primit pe trunchi. Când introduceți acest model, utilizați adresa IP a gateway-ului PSTN IP. Pentru mai multe informații, consultați uri al clasei vocale. |

| 2 |

Configurați următorul dial-peer IP PSTN: Iată o explicație a câmpurilor pentru configurație: Definește un dial-peer VoIP cu o etichetă de 200 și oferă o descriere semnificativă pentru ușurința administrării și depanării. Pentru mai multe informații, consultați voce dial-peer. model-destinație BAD.BADUn model de destinație fictiv este necesar atunci când se direcționează apelurile de ieșire utilizând un grup de apelare peer de intrare. În acest caz, se poate utiliza orice model de destinație valid. Pentru mai multe informații, consultați model-destinație (interfață). protocolul de sesiune SIPv2Specifică faptul că acest dial-peer gestionează segmentele de apel SIP. Pentru mai multe informații, consultați protocol de sesiune (dial peer). țintă sesiune ipv4: 192.168.80.13Specifică adresa țintă pentru apelurile trimise către furnizorul PSTN. Aceasta poate fi fie o adresă IP, fie un nume de gazdă DNS. Pentru mai multe informații, consultați țintă de sesiune (peer de apelare VoIP). URI de intrare prin 200Specifică clasa vocală utilizată pentru a potrivi apelurile primite cu acest dial-peer folosind URI-ul antetului INVITE VIA. Pentru mai multe informații, consultați URL-ul de intrare. clasă vocală sip asserted-id pai

(Opțional) Activează procesarea antetului P-Asserted-Identity și controlează modul în care aceasta este utilizată pentru trunchiul PSTN. Dacă se folosește această comandă, identitatea apelantului furnizată de apelul de intrare este utilizată pentru anteturile From și P-Asserted-Identity de ieșire. Dacă această comandă nu este utilizată, identitatea apelantului furnizată de peer-ul de apelare primit este utilizată pentru anteturile From și Remote-Party-ID de ieșire. Pentru mai multe informații, consultați clasa-voce sip asserted-id. control bind interfață-sursă GigabitEthernet0/0/0

Configurează interfața sursă și adresa IP asociată pentru mesajele trimise către PSTN. Pentru mai multe informații, consultați bind. bind media source-interface GigabitEthernet0/0/0Configurează interfața sursă și adresa IP asociată pentru media trimisă către PSTN. Pentru mai multe informații, consultați bind. codec de clasă vocală 100Configurează dial-peer-ul să utilizeze lista comună de filtre de codecuri 100. Pentru mai multe informații, consultați codec de clasă vocală. releu DTMF RTP NTEDefinește RTP-NTE (RFC2833) ca fiind capacitatea DTMF așteptată pe piciorul apelului. Pentru mai multe informații, consultați Releu DTMF (Voice over IP). fără vadDezactivează detectarea activității vocale. Pentru mai multe informații, consultați vad (dial peer). |

| 3 |

Dacă configurați gateway-ul local pentru a direcționa apelurile doar între Webex Calling și PSTN, adăugați următoarea configurație de rutare a apelurilor. Dacă configurați Local Gateway cu o platformă Unified Communications Manager, treceți la secțiunea următoare. |

După ce ați construit un trunchi către Webex Calling, utilizați următoarea configurație pentru a crea un trunchi TDM pentru serviciul dvs. PSTN cu rutare a apelurilor în buclă inversă pentru a permite optimizarea media pe segmentul de apel Webex.

Dacă nu aveți nevoie de optimizare pentru media IP, urmați pașii de configurare pentru un trunchi SIP PSTN. Folosiți un port vocal și un dial-peer POTS (așa cum se arată în pașii 2 și 3) în loc de dial-peer-ul VoIP PSTN.

| 1 |

Configurația dial-peer cu buclă inversă utilizează grupuri dial-peer și etichete de rutare a apelurilor pentru a se asigura că apelurile sunt transmise corect între Webex și PSTN, fără a crea bucle de rutare a apelurilor. Configurați următoarele reguli de traducere care vor fi utilizate pentru a adăuga și elimina etichetele de rutare a apelurilor: Iată o explicație a câmpurilor pentru configurație: regulă de traducere vocalăFolosește expresii regulate definite în reguli pentru a adăuga sau elimina etichete de rutare a apelurilor. Cifrele supradecadice („A”) sunt folosite pentru a oferi mai multă claritate în depanare. În această configurație, eticheta adăugată de profilul de traducere 100 este utilizată pentru a ghida apelurile de la Webex Calling către PSTN prin intermediul dial-peerilor de loopback. În mod similar, eticheta adăugată de profilul de traducere 200 este utilizată pentru a ghida apelurile de la PSTN către Webex Calling. Profilurile de traducere 11 și 12 elimină aceste etichete înainte de a livra apeluri către trunchiurile Webex și, respectiv, PSTN. Acest exemplu presupune că numerele apelate de la Webex Calling sunt prezentate în +E.164 format. Regula 100 elimină intercalarea inițială + pentru a menține un număr apelat valid. Regula 12 adaugă apoi una sau mai multe cifre de rutare naționale sau internaționale la eliminarea etichetei. Folosiți cifre care se potrivesc planului dumneavoastră local de apelare ISDN național. Dacă Webex Calling prezintă numerele în format național, ajustați regulile 100 și 12 pentru a adăuga, respectiv a elimina pur și simplu eticheta de rutare. Pentru mai multe informații, consultați profilul-de-traducere-voce și regula-de-traducere-voce. |

| 2 |

Configurați porturile interfeței vocale TDM conform cerințelor tipului de trunchi și protocolului utilizat. Pentru mai multe informații, consultați Configurarea ISDN PRI. De exemplu, configurația de bază a unei interfețe ISDN cu rată primară instalată în slotul NIM 2 al unui dispozitiv ar putea include următoarele: |

| 3 |

Configurați următorul dial-peer TDM PSTN: Iată o explicație a câmpurilor pentru configurație: Definește un dial-peer VoIP cu o etichetă de 200 și oferă o descriere semnificativă pentru ușurința administrării și depanării. Pentru mai multe informații, consultați apelare vocală peer-line. model-destinație BAD.BADUn model de destinație fictiv este necesar atunci când se direcționează apelurile de ieșire utilizând un grup de apelare peer de intrare. În acest caz, se poate utiliza orice model de destinație valid. Pentru mai multe informații, consultați model-destinație (interfață). profil-de-traducere primit 200Atribuie profilul de traducere care va adăuga o etichetă de rutare a apelurilor la numărul apelat de intrare. apelare directă către interiorDirijează apelul fără a oferi un ton de apel secundar. Pentru mai multe informații, consultați apelare-directă-în-spațiu. port 0/2/0:15Portul vocal fizic asociat cu acest dial-peer. |

| 4 |

Pentru a activa optimizarea media a căilor IP pentru gateway-urile locale cu fluxuri de apeluri TDM-IP, puteți modifica rutarea apelurilor prin introducerea unui set de dial-peeri interni cu buclă inversă între Webex Calling și trunchiurile PSTN. Configurați următoarele conexiuni dial-peer de tip loop-back. În acest caz, toate apelurile primite vor fi rutate inițial către dial-peer 10 și de acolo fie către dial-peer 11, fie către 12, în funcție de eticheta de rutare aplicată. După eliminarea etichetei de rutare, apelurile vor fi direcționate către trunchiul de ieșire folosind grupuri de apelare-peer. Iată o explicație a câmpurilor pentru configurație: Definește un dial-peer VoIP și oferă o descriere semnificativă pentru ușurința administrării și depanării. Pentru mai multe informații, consultați apelare vocală peer-line. profil-de-traducere primit 11Aplică profilul de traducere definit anterior pentru a elimina eticheta de rutare a apelurilor înainte de a o transmite către trunchiul de ieșire. model-destinație BAD.BADUn model de destinație fictiv este necesar atunci când se direcționează apelurile de ieșire utilizând un grup de apelare peer de intrare. Pentru mai multe informații, consultați model-destinație (interfață). protocolul de sesiune SIPv2Specifică faptul că acest dial-peer gestionează segmentele de apel SIP. Pentru mai multe informații, consultați protocol de sesiune (dial peer). țintă sesiune ipv4: 192.168.80.14Specifică adresa interfeței routerului local ca țintă a apelului pentru bucla inversă. Pentru mai multe informații, consultați țintă de sesiune (peer cu apelare VoIP). control bind interfață-sursă GigabitEthernet0/0/0Configurează interfața sursă și adresa IP asociată pentru mesajele trimise prin loopback. Pentru mai multe informații, consultați bind. bind media source-interface GigabitEthernet0/0/0Configurează interfața sursă și adresa IP asociată pentru media trimisă prin loopback. Pentru mai multe informații, consultați bind. releu DTMF RTP NTEDefinește RTP-NTE (RFC2833) ca fiind capacitatea DTMF așteptată pe piciorul apelului. Pentru mai multe informații, consultați Releu DTMF (Voice over IP). codec g711alaw Forțează toate apelurile PSTN să utilizeze G.711. Selectați a-law sau u-law pentru a corespunde metodei de compandări utilizată de serviciul ISDN. fără vadDezactivează detectarea activității vocale. Pentru mai multe informații, consultați vad (dial peer). |

| 5 |

Adăugați următoarea configurație de rutare a apelurilor: Aceasta încheie configurația Local Gateway. Salvați configurația și reîncărcați platforma dacă este prima dată când sunt configurate funcțiile CUBE.

|

Configurația Apeluri PSTN-Webex din secțiunile anterioare poate fi modificată pentru a include trunchiuri suplimentare către un cluster Cisco Unified Communications Manager (UCM). În acest caz, toate apelurile sunt rutate prin Unified CM. Apelurile de la UCM pe portul 5060 sunt direcționate către PSTN, iar apelurile de la portul 5065 sunt direcționate către Webex Calling. Următoarele configurații incrementale pot fi adăugate pentru a include acest scenariu de apelare.

| 1 |

Configurați următoarele URL-uri de clasă de voce: |

| 2 |

Configurați următoarele înregistrări DNS pentru a specifica rutarea SRV către gazdele Unified CM: IOS XE folosește aceste înregistrări pentru a determina local gazdele și porturile UCM țintă. Cu această configurație, nu este necesar să configurați înregistrări în sistemul DNS. Dacă preferați să utilizați DNS-ul, atunci aceste configurații locale nu sunt necesare. Iată o explicație a câmpurilor pentru configurație: Următoarea comandă creează o înregistrare de resursă DNS SRV. Creați o înregistrare pentru fiecare gazdă UCM și trunk: ip host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.domeniulmeu.com _sip._udp.pstntocucm.io: Numele înregistrării resursei SRV 2: Prioritatea înregistrării resurselor SRV 1: Ponderea înregistrării resurselor SRV 5060: Numărul de port de utilizat pentru gazda țintă în această înregistrare de resursă ucmsub5.mydomain.com: Gazda țintă a înregistrării resurselor Pentru a rezolva numele de gazdă țintă ale înregistrărilor de resurse, creați înregistrări DNS A locale. De exemplu: IP gazdă ucmsub5.domeniulmeu.com 192.168.80.65 IP gazdă: Creează o înregistrare în baza de date locală IOS XE. ucmsub5.mydomain.com: Numele gazdă al înregistrării A. 192.168.80.65: Adresa IP a gazdei. Creați înregistrările de resurse SRV și înregistrările A pentru a reflecta mediul UCM și strategia preferată de distribuție a apelurilor. |

| 3 |

Configurați următoarele conexiuni dial-peer: |

| 4 |

Adăugați rutarea apelurilor folosind următoarele configurații: |

Semnăturile de diagnosticare (DS) detectează proactiv problemele observate frecvent în Gateway-ul local bazat pe Cisco IOS XE și generează notificări prin e-mail, syslog sau mesaje terminale ale evenimentului. De asemenea, puteți instala DS pentru a automatiza colectarea datelor de diagnosticare și pentru a transfera datele colectate în cazul Cisco TAC pentru a accelera timpul de rezoluție.

Semnăturile de diagnosticare (DS) sunt fișiere XML care conțin informații despre evenimentele și acțiunile de declanșare a problemei pentru a informa, depana și remedia problema. Utilizați mesaje syslog, snmp evenimente și prin monitorizarea periodică a ieșirilor specifice de comandă spectacol pentru a defini logica de detectare a problemelor. Tipurile de acțiuni includ:

-

Colectarea ieșirilor de comandă arată

-

Generarea unui fișier jurnal consolidat

-

Încărcarea fișierului într-o locație de rețea furnizată de utilizator, cum ar fi HTTPS, SCP, server FTP

Inginerii TAC autor fișiere DS și semnează digital pentru protecția integrității. Fiecare fișier DS are ID-ul numeric unic atribuit de sistem. Instrumentul de căutare a semnăturilor de diagnosticare (DSLT) este o sursă unică pentru a găsi semnături aplicabile pentru monitorizarea și depanarea diverselor probleme.

Înainte de a începe:

-

Nu editați fișierul DS pe care îl descărcați de la DSLT. Fișierele pe care le modificați nu reușesc instalarea din cauza erorii de verificare a integrității.

-

Un server Simple Mail Transfer Protocol (SMTP) de care aveți nevoie pentru ca Gateway-ul local să trimită notificări prin e-mail.

-

Asigurați-vă că Gateway-ul local execută IOS XE 17.6.1 sau o versiune ulterioară dacă doriți să utilizați serverul SMTP securizat pentru notificări prin e-mail.

Cerințe preliminare

Gateway local care rulează IOS XE 17.6.1 sau o versiune ulterioară

-

Semnăturile de diagnosticare sunt activate în mod implicit.

-

Configurați serverul de e-mail securizat pe care îl utilizați pentru a trimite notificări proactive dacă dispozitivul rulează IOS XE 17.6.1 sau o versiune ulterioară.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Configurați variabila ds_email de mediu cu adresa de e-mail a administratorului pentru a vă notifica.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Instalarea semnăturilor de diagnosticare pentru monitorizare proactivă

Monitorizarea utilizării ridicate a procesorului

Acest DS urmărește utilizarea procesorului de 5 secunde folosind SNMP OID 1.3.6.1.4.1.9.2.1.56. Când utilizarea ajunge la 75% sau mai mult, dezactivează toate depanările și dezinstalează toate semnăturile de diagnosticare pe care le instalați în Gateway-ul local. Urmați acești pași de mai jos pentru a instala semnătura.

-

Asigurați-vă că ați activat SNMP utilizând comanda arată snmp. Dacă SNMP nu este activat, configurați comanda snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Descărcați DS 64224 utilizând următoarele opțiuni verticale din Instrumentulde căutare semnături de diagnosticare:

copy ftp://username:password@/DS_64224.xml bootflash:Nume câmp

Valoarea câmpului

Platformă

Software Cisco 4300, seria 4400 ISR sau Catalyst 8000V Edge

Produs

CUBE Enterprise în soluția Webex Calling

Domeniul de aplicare al problemei

Performanță

Tip de problemă

Utilizare ridicată a procesorului cu notificare prin e-mail

-

Copiați fișierul DS XML în blițul Local Gateway.

copy ftp://username:password@/DS_64224.xml bootflash:Următorul exemplu arată copierea fișierului de pe un server FTP pe Gateway-ul local.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Instalați fișierul DS XML în Gateway-ul local.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Utilizați comanda afișare semnătură de diagnosticare apel-acasă pentru a verifica dacă semnătura este instalată cu succes. Coloana de stare trebuie să aibă o valoare "înregistrată".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDescarca DSes:

ID-ul DS

Numele DS

Revizie

Stare

Ultima actualizare (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Înscris

2020-11-07 22:05:33

Când este declanșată, această semnătură dezinstalează toate DS-urile care rulează, inclusiv pe sine. Dacă este necesar, reinstalați DS 64224 pentru a continua monitorizarea utilizării ridicate a procesorului pe Gateway-ul local.

Monitorizarea deconectărilor anormale ale apelurilor

Acest DS folosește interogarea SNMP la fiecare 10 minute pentru a detecta deconectările anormale ale apelurilor cu erorile SIP 403, 488 și 503. Dacă incrementul numărului de erori este mai mare sau egal cu 5 față de ultima interogare, generează un jurnal syslog și o notificare prin e-mail. Vă rugăm să urmați pașii de mai jos pentru a instala semnătura.

-

Asigurați-vă că SNMP este activat utilizând comanda arată snmp. Dacă SNMP nu este activat, configurați comanda snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Descărcați DS 65221 utilizând următoarele opțiuni în Instrumentul de căutare semnături de diagnosticare:

Nume câmp

Valoarea câmpului

Platformă

Software Cisco 4300, seria 4400 ISR sau Catalyst 8000V Edge

Produs

CUBE Enterprise în soluția de apelare Webex

Domeniul de aplicare al problemei

Performanță

Tip de problemă

SIP anormale apel deconectați de detectare cu e-mail și Syslog notificare.

-

Copiați fișierul DS XML în Gateway-ul local.

copy ftp://username:password@/DS_65221.xml bootflash: -