- ホーム

- /

- 投稿記事

強化されたサバイバビリティを使い始める

この記事の内容

この記事の内容 フィードバックがある場合

フィードバックがある場合強化されたサバイバビリティにより、顧客のネットワーク停止が発生した場合、またはそのサイトのユーザーが Webex Calling 専用インスタンスに接続できないクラウドの停止が発生した場合に、オンプレミス通話のみフェールオーバー機能を提供します。

概要

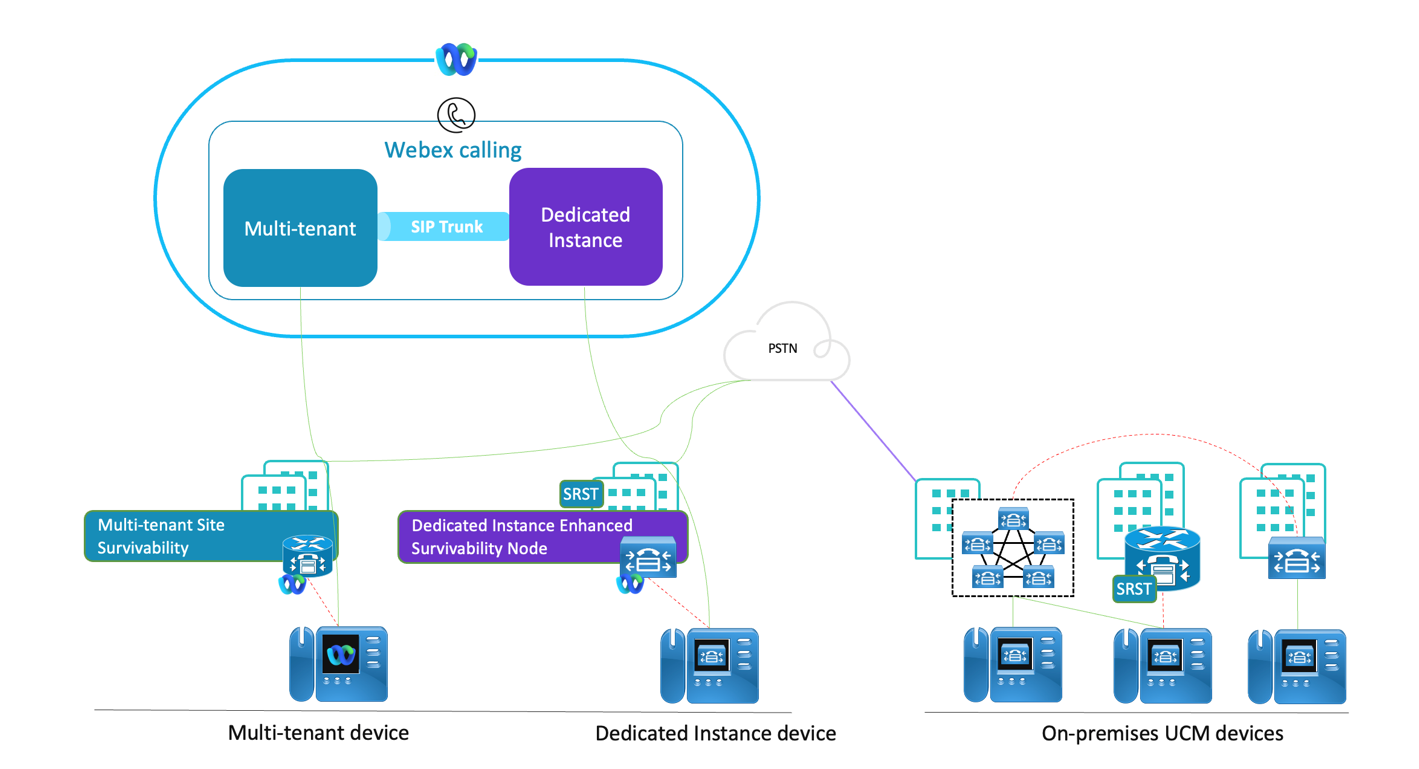

万が一、ネットワークが停止したり、その他の停止によりサイトから Webex Calling 専用インスタンスに接続できなくなった場合、Enhanced Survivability Node が通話制御とルーティング機能をアクティブに引き継ぎます。Webex Calling 専用インスタンス、Webex Calling マルチテナント、オンプレミス展開にはすべて存続可能性オプションがありますが、ソリューション ドキュメントでは、Webex Calling 専用インスタンスの拡張存続可能性のソリューション レベルの側面について詳しく説明します。

専用インスタンスでは、Unified CM クラスターのサブスクライバーがリージョン内のデータセンター全体に展開され、高可用性と地理的冗長性が提供されます。これにより、デバイスまたはクライアントは他のデータセンターの加入者にフェールオーバーできるようになります。ただし、サイトと専用インスタンス クラウドの間でネットワーク障害が発生した場合は、サイト内に展開されている Enhanced Survivability Node が、接続が回復するまで通話制御とルーティング機能を処理できます。拡張生存性ノード (ESN) は、障害発生時に標準加入者の通話制御機能を提供します。

拡張生存性ノードはサイト内の通話のみをルーティングでき、その他の通話については PSTN 経由でルーティングする必要があるため、サイト内に PSTN 用のローカル ゲートウェイを展開する必要があります。停止中は ESN が Cisco の DNS サーバーにアクセスできないため、解決のために ESN 用のローカル DNS サーバーを設定する必要があります。Enhanced Survivability Node は Cisco SRST とも共存できます。

展開モデル

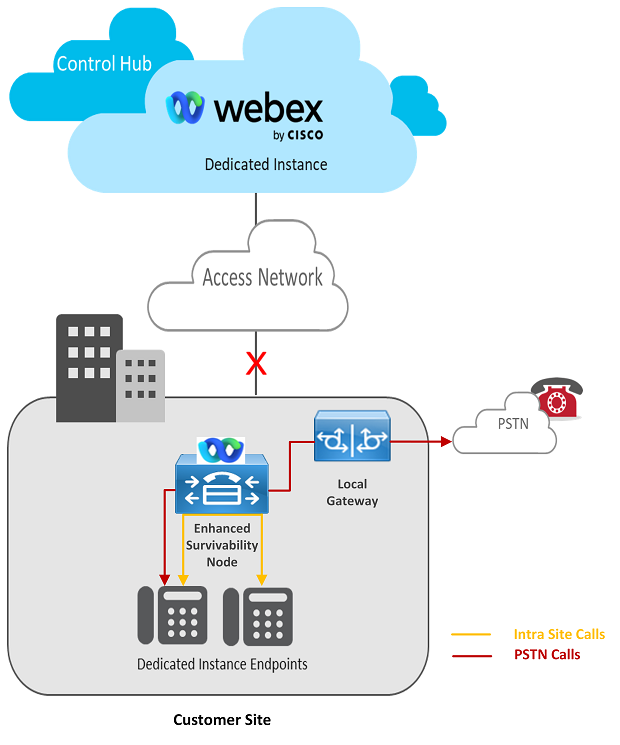

単一サイト

単一サイト展開モデルでは、拡張生存性ノード (ESN) が PSTN コール ルーティング用のローカル ゲートウェイとともにサイト内に展開されます。停止中に最大 7500 台のデバイスを ESN に登録できます。

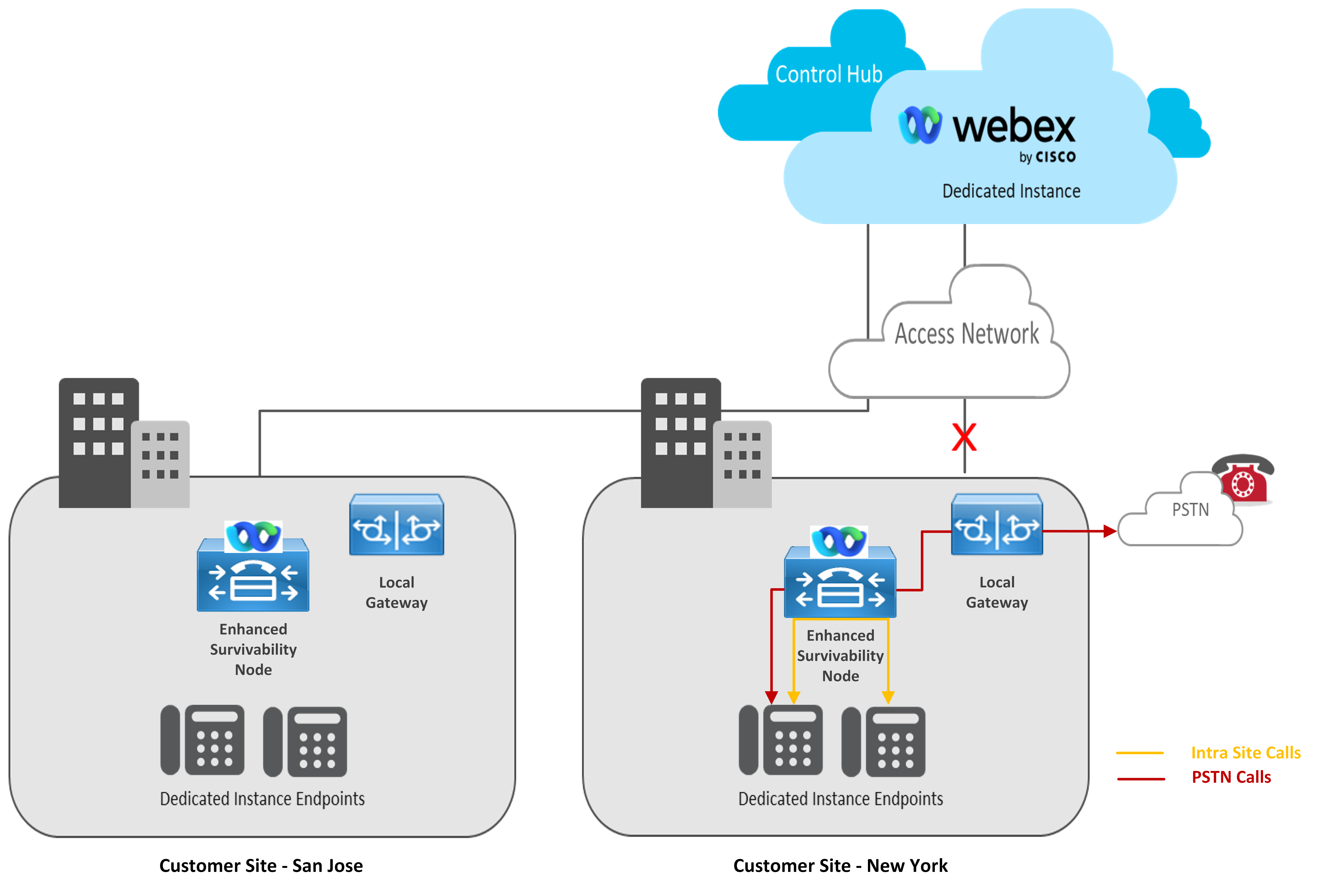

複数サイト

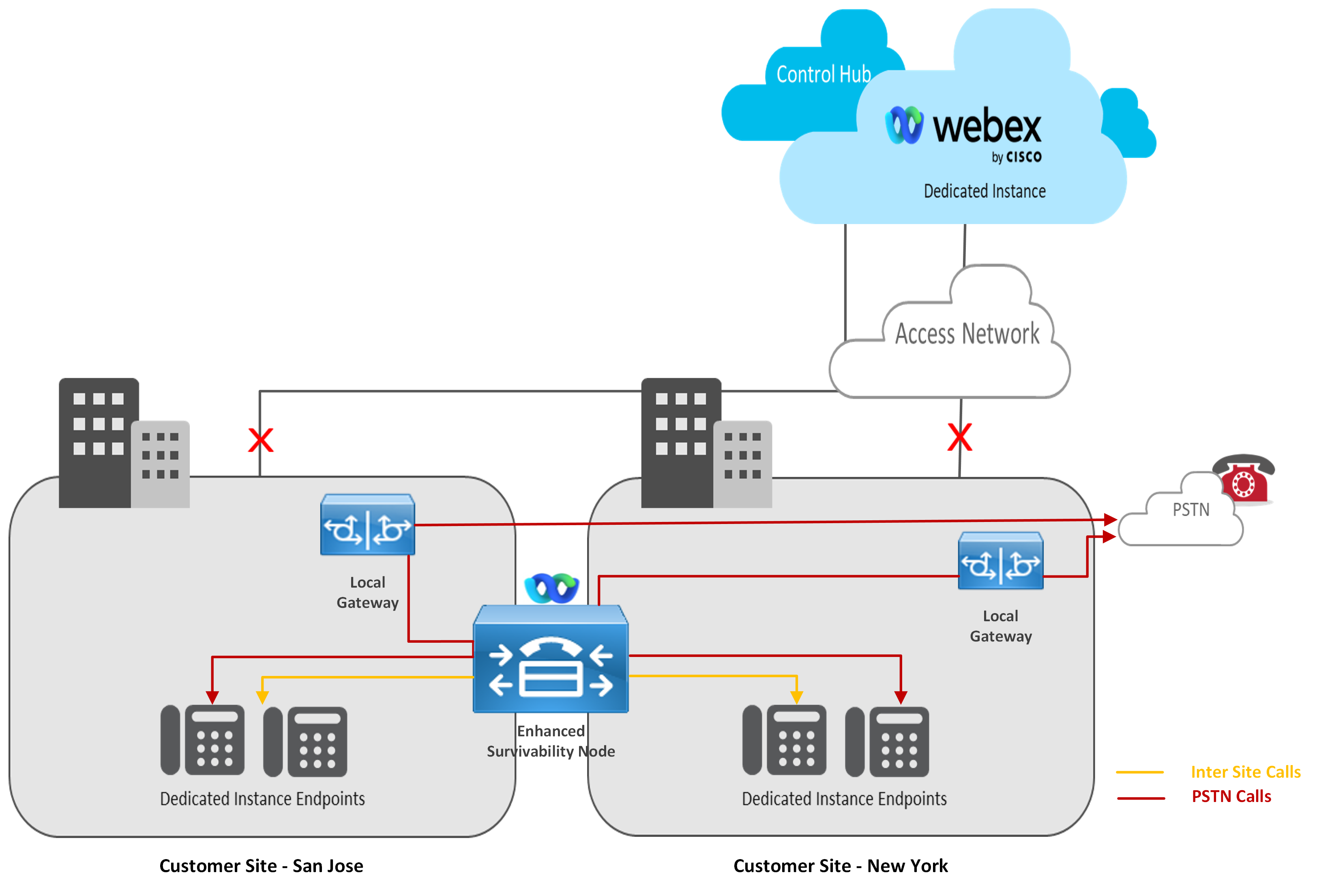

複数サイト展開モデルでは、複数のサイトがあり、各サイトに ESN を展開できるかどうかは、サイトの存続可能性に関するビジネス要件によって異なります。ローカル ゲートウェイと DNS の要件は常に必要であり、Unified CM クラスタには合計 8 つの ESN ノードを追加できます。

この展開モデルは、複数のサイトを持つ地域全体の顧客に関連しており、それらの複数のサイトで存続可能性が要件となっています。PSTN ローカル ゲートウェイをサイト間で共有することは可能ですが、お勧めしません。ネットワークが停止すると、サイトが孤立する可能性があり、その場合、ESN はローカル ゲートウェイに到達できず、通話を PSTN にルーティングできなくなります。

以下に、複数サイト展開の 2 つの展開オプションを示します。

- オプション 1: 各サイトに強化された生存性ノードを展開します。

- オプション 2 – 複数のサイト間で共有される共通の強化された生存性ノード。

サービスアビリティ

監視

専用インスタンス データセンターに展開されている他のノードと同様に、Enhanced Survivability ノードを監視および管理します。存続可能性イベント中に ESN が Cisco Cloud から切断されると、ノードへのアクセスが失われますが、停止が解決され、接続が回復すると自動的に再接続されます。

証明書の管理

当社は UC アプリケーション証明書を管理しており、Enhanced Survivability Node のアクティブ化中に、専用インスタンス Unified CM クラスタ証明書を ESN で更新しました。

Control Hub からの ESN のアクティブ化中に、Unified CM クラスタの証明書がマルチ SAN 証明書で更新されるため、登録済みのすべてのデバイスが再起動されます。したがって、Control Hub から ESN をアクティブ化する間にメンテナンス期間を計画します。参照: 強化生存性ノードをアクティブ化する方法。

CDR

生存性イベント中、強化生存性ノードは、 CDR/CMR データをローカルに保存します。接続が回復すると、データは専用インスタンス Unified CM パブリッシャーに同期されます。保存できるデータの量は、Enhanced Survivability ノードのディスク サイズによって決まります。CDRに設定できる最大のディスク割り当て容量は 3328 MBです。設定されている CDR 間隔に基づいて、CDR ファイルのサイズは小さくても大きくてもかまいません。パージは以下に基づいて行われます:

-

ディスク使用量が割り当てられたディスク領域または構成されたディスク領域を超えると、処理済みのレコードが削除されます。ディスク使用量がそれ以上残っている場合は、未処理のレコードも削除されます。

-

ハイウォーターマーク % が「CDR管理」設定で構成されていると、CDRファイルは削除されます。たとえば、「ハイ ウォーター マーク %” is configured as 80% とディスク使用率が 80% の場合、CDR ファイルは削除されます。

-

CDR / 「CDR管理」設定で設定されたCMRファイルの保存期間(日数) を過ぎると、CDRファイルは削除されます。デフォルトでは 30 日に設定されています。

RTMTアラーム

以下は、Enhanced Survivability Node に関連する RTMT のアラートです。

-

SurvivabilityEvent- 拡張生存性ノードからすべての専用インスタンスノードに到達できない場合にアラームがトリガーされます。

-

RemoteSurvivableNodeNotReachable - 専用インスタンス Unified CM パブリッシャーから Enhanced Survivability Node に到達できない場合にアラームがトリガーされます。

パフォーマンスカウンター

生存性イベント中は、ESN のパフォーマンスを監視するために、RTMT を Enhanced Survivability Node に接続する必要があります。RTMT が専用インスタンス ノードに接続されている場合、存続可能性イベント中にクラウドから ESN にアクセスできないため、同じことは利用できません。

Unified CM の機能と設定

ユーザーの設定

通常の動作中、データベース レプリケーションは、Unified CM クラスタ内の Enhanced Survivability ノードを含むすべてのサーバ間で完全にメッシュ化されます。静的構成データは、移動、追加、および変更を通じて作成されるため、常にパブリッシャーに保存され、パブリッシャーから各サブスクライバーおよびクラスター内の拡張生存性ノードに一方向に複製されます。

生存性イベントが発生すると、Enhanced Survivability Node に登録されているデバイス上でユーザー向けの機能のみが変更されます。ユーザー向けの機能は通常、Web ベースの GUI を通じて機能を変更するのではなく、1 つ以上のボタンを押して携帯電話上で直接機能を有効または無効にできるという特徴があります。そのため、Enhanced Survivability Node では、セルフケアと Web 管理 GUI を読み取り専用操作として許可します。ESN に登録されているユーザーのデバイスは、フェイルオーバー中に、以下にリストされているユーザー向けの機能に対してのみ変更を加えることができます。ただし、接続が再確立されても、これらの変更は DI Unified CM パブリッシャーに同期されません。

ユーザー向け機能とは、携帯電話のボタンを押して有効化または無効化できる機能であり、次のようなものがあります。

-

不在転送(CFA)

-

プライバシーの有効化または無効化

-

サイレントモード(DND)の有効化または無効化

-

Cisco エクステンション モビリティ ログイン

-

ハントグループのログインまたはログアウト

-

デバイスのモビリティ

-

エンド ユーザーおよびアプリケーション ユーザーの CTI CAPF ステータス。

認証

拡張生存性ノードへのフェールオーバー中にログインするためのソフト クライアント (Cisco Jabber および Webex アプリケーション) の認証は次のとおりです。

-

ローカル認証: ユーザの認証が Unified CM 内でローカルに行われると、存続可能性イベント中に、Enhanced Survivability Node は登録されているクライアントを認証できるようになります。

-

LDAP認証: この場合、ユーザーの認証はローカル LDAP サーバーを使用して行われます。その後、生存性イベント中に、LDAP サーバーが拡張生存性ノードから到達可能である限り、ソフト クライアントの認証が機能します。

存続可能性イベント全体を通じて、LDAP ディレクトリの ESN への到達可能性を確保する必要があります。

-

シングルサインオン(SSO)認証: ユーザーの SSO ログイン認証は IDP サーバーを使用して行われます。その後、生存性イベント中に、強化された生存性ノードから IDP サーバーにアクセスできる場合、ソフト クライアントの認証が機能します。

SSO 対応の Unified CM Web UI ログインの場合、IDP 到達可能性が必要であるか、リカバリ ベースの URL ログインを使用する必要があります。

認証は生存イベントの前に取得されたトークンに基づいて行われるため、すでに認証されているクライアントは引き続きログインした状態になります。ただし、新しいログインでクライアントが以前の認証からの有効なトークンを持っていない場合、ESN は認証のために IDP サーバーにリダイレクトします。したがって、生存イベント全体を通じて IDP サーバーの ESN への到達可能性を常に確保する必要があります。

メディア リソース

保留音、アナウンス、会議ブリッジ (ソフトウェア) サービスなどの基本的な Unified CM 機能にはメディア リソースが必要であり、ESN で有効にする必要があります。ハードウェア ベースのメディア リソースが展開されている場合は、存続可能性イベント中に、メディア サーバーが ESN から到達可能であることを確認する必要があります。

緊急通話

DI Unified CM クラスターの通常の運用中、緊急通話 (特に AMER 地域) は、専用インスタンス統合 CM クラスターと RedSky クラウド間に SIP トランクが設定されている RedSky クラウド経由でルーティングされます。

存続可能性イベントが発生した場合、RedSky クラウドは ESN からアクセスできなくなります。そのため、RedSky が利用できない場合は、そのサイトで構成されたローカル PSTN GW を介して緊急通話をルーティングするように、緊急通話ダイヤル プランを構成する必要があります。ルート グループは、存続イベント中のコール ルーティングを処理するために、ローカル PSTN GW で構成されている必要があります。

他の専用インスタンス リージョンでの緊急通話についても、存続イベント中に通話をローカル PSTN GW 経由でルーティングするようにダイヤル プランを構成する必要があります。

コールルーティング

存続可能性イベント中にサイト内、サイト間、クラスタ間、および PSTN 通話をルーティングするためのダイヤル プランを構成します。一般に、ESN は登録されているデバイスに対してのみ通話をルーティングできます。その他のすべての通話は、ローカル PSTN GW (ESN が展開されているすべてのサイトで構成) にルーティングされ、そこから PSTN にルーティングされる必要があります。以下にいくつかのシナリオを説明します。

-

電話 1 と電話 2 が同じ ESN に登録されている場合 - 通話は ESN 内でルーティングされます。

-

電話機 1 は ESN に登録され、電話機 2 は専用インスタンス Unified CM クラスタに登録されています。ダイヤル プランは、ESN からの通話をローカル PSTN GW にルーティングし、そこから PSTN 経由で DI Unified CM にルーティングする必要があります。存続可能性イベント中、ダイヤル プランは通話ルーティングの障害を検出し、通話をローカル PSTN GW 経由で再ルーティングする必要があります。DI Unified CM デバイスから ESN への着信コールにも同じことが適用されます。

-

電話 1 は ESN に登録されており、電話 2 は PSTN デバイスです。存続可能性イベント中は、PSTN 通話をローカル PSTN ゲートウェイにルーティングする必要があります。ダイヤル プランに、通話ルーティングの失敗を検出し、利用可能なローカル PSTN ゲートウェイを介して通話を再ルーティングする機能があることを確認する必要があります。

2 つの ESN ノード間の ICT コールは推奨されませんが、ネットワーク内で ESN に到達できる場合は実行可能です。

ボイスメールと自動応答

-

存続可能性イベント中に、サイトから専用インスタンス クラウドへの接続がダウンすると (WAN または接続の停止)、Cisco Unity Connection サーバは ESN からの接続がダウンしている専用インスタンス クラウドでホストされているため、ESN に登録されているデバイスではボイスメール機能と自動応答機能が動作しなくなります。デバイスに「未登録コール転送(CFU)」が設定されていて、DI Unified CM で通話が受信された場合、発信者は専用インスタンス Unity Connection にボイスメールを残すことができます。デバイスが DI 統合 CM サブスクライバーにフォールバックすると取得できます。

-

ただし、存続可能性イベント中に専用インスタンス クラウドへの接続が利用可能であるが、DI 内の Unified CM クラスタがダウンしている場合は、ESN が DI クラウドに展開された Unity Connection サーバに接続できるため、ESN に登録されているデバイスに対してボイスメール機能と自動応答機能が動作します。

モバイルおよびリモート アクセス (MRA)

生存性イベント中、ESNはCisco Expressway Eに到達できません。 & DI クラウドの C、およびその逆。したがって、この場合、MRA ユーザーは ESN からサービスを受けることができず、登録できません。ただし、MRA デバイスがインターネットに接続でき、DI クラウド内の Cisco Expressway に接続できる場合は、DI 内のクラスタが機能していれば、DI Unified CM に登録できます。

サードパーティのインテグレーション

Cti

CTI ベースの統合を Enhanced Survivability Node で動作させるには、Enhanced Survivability Node を CTI のサーバー リストの一部として追加する必要があります。JTAPI を使用するアプリケーションに対して CTI 拡張機能が実装され、設定されたリスト内のプライマリまたはセカンダリ CTI サーバに到達できない場合にのみ、アプリケーションが接続できる CTI サーバとして Enhanced Survivability Node を使用できるようになります。通常運用中は、オンサイトの CTI アプリケーションは DI クラウド内のプライマリおよびセカンダリ CTI サーバーに接続でき、存続可能性イベント中は、拡張存続可能性ノードに接続して CTI エクスペリエンスを継続できます。接続が回復したときに Enhanced Survivability Node からのフォールバックが確実に実行されるようにするには、アプリケーションは JTAPI インターフェイスを介して公開される新しい API に適応する必要があります。

追加された新しいAPIの詳細については、冗長性セクションを参照してください。 https://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cucm/jtapi_dev/14_0_1/cucm_b_cisco-unified-jtapi-developers-guide-14/cucm_b_cisco-unified-jtapi-developers-guide-1251_chapter_00.html

サードパーティのSIP

SIP トランクを介してインターフェースするサードパーティ アプリケーションは、Enhanced Survivability Node をサポートします。SIP トランク構成では、「すべてのノードで実行」構成を有効にする必要があります。

サードパーティ製の携帯電話

Tertiary TFTP 機能を備えたサードパーティ デバイスがサポートされています。

災害復旧

強化された生存性が破損しているか修復できない場合は、以下の手順に従って強化された生存性ノードを再展開してください。

-

Cisco TAC サポート ケースを作成します。次に、専用インスタンスの操作により、Control Hub の専用インスタンス パブリッシャー ノードから、影響を受ける拡張生存性ノードを削除できます。

-

コントロール ハブから、専用インスタンス Unified CM パブリッシャーの下の破損した Enhanced Survivability ノードが削除されたら、 Enhanced Survivability ノードの追加、 Enhanced Survivability ノードのインストール 、および Enhanced Survivability ノードのアクティブ化 に記載されているのと同じ手順に従って、破損したノードを再アクティブ化し、専用インスタンス クラスターに再度追加します。

ノードがクラスターに再度追加されると、データベースの同期が自動的にトリガーされ、ノードが復元されます。

強化された生存性ノードを Control Hub に再度追加すると、Control Hub は 強化された生存性ノードの追加] の下に破損したノードのホスト名を保持します。IP アドレスを保持するか変更するかを選択できます。