- Start

- /

- Artikel

Okta-gebruikers synchroniseren in Control Hub

In dit artikel

In dit artikel Feedback?

Feedback?U kunt Webex toevoegen aan het Okta-integratienetwerk en vervolgens gebruikers uit de directory in synchroniseren in uw organisatie beheerd in Control Hub. Er zijn geen infrastructuur of connectoren op locatie vereist. Deze integratie houdt uw gebruikerslijst gesynchroniseerd wanneer een gebruiker is gemaakt, bijgewerkt of verwijderd uit de toepassing in Okta.

Systeem voor identitybeheer voor meerdere domeinen (SCIM)

De integratie tussen gebruikers in de directory en Control Hub maakt gebruik van de System for Cross-domain Identity Management ( SCIM)-API. SCIM is een open standaard voor het automatiseren van de uitwisseling van gebruikersidentiteitsinformatie tussen identiteitsdomeinen of IT-systemen. SCIM is ontworpen om het eenvoudiger te maken om gebruikersidentiteiten in cloudgebaseerde toepassingen en services te beheren. SCIM maakt gebruik van een gestandaardiseerde API via REST.

De Okta-integratie ondersteunt alleen de volgende kenmerken:

GebruikersnaamDisplaynamenaam.familienaamnaam.givenNameexternalIdtitel

Veelgewaardeerde kenmerken, Telefoonnummer voor mobiel en werk, en Adres, worden niet ondersteund door Okta omdat de bewerking voor PATCH, PUT of DELETE niet door de Okta-toepassing wordt doorgegeven aan Webex.

Verwijder deze kenmerken uit de Okta-toewijzing of verwijder de update uit de synchronisatieconfiguratie.

Ondersteunde functies

Deze integratie ondersteunt de volgende synchronisatiefuncties voor gebruikers in Okta:

-

Gebruikers maken: hiermee maakt u of koppelt u een gebruiker in de Webex-app wanneer u de app toewijst aan een gebruiker in Okta.

-

Gebruikerskenmerken bijwerken: Okta werkt de kenmerken van een gebruiker bij in de Webex-app wanneer de app wordt toegewezen. Toekomstige kenmerkwijzigingen die worden aangebracht in de Okta gebruikersprofiel de bijbehorende kenmerkwaarde in de Webex-cloud automatisch overschrijven.

-

Gebruikers deactiveren: deactiveert een Webex-app-account van een gebruiker wanneer de toewijzing in Okta ongedaan is gemaakt of hun Okta-account wordt gedeactiveerd. Accounts kunnen opnieuw worden geactiveerd als u de app in Okta aan een gebruiker toekent.

Webex toevoegen aan Okta

Voordat u Control Hub configureert voor automatische gebruikersvoorzieningen met Okta, moet u Webex toevoegen vanuit de galerie van de Okta-toepassing aan uw lijst met beheerde toepassingen. U moet ook een verificatiemethode kiezen. Momenteel ondersteunen Webex-services in Control Hub alleen federatief gebruik SSO Okta.

Voordat u begint

-

Okta vereist dat u een geldige Okta-tenant en een huidige licentie hebt bij hun platform. U moet ook een huidig betaald abonnement en een Webex-organisatie hebben.

-

In uw Webex organisatie moet u automatische licentie toewijzings sjablonen configureren, anders hebben onlangs gesynchroniseerde gebruikers in het beheer geen licenties voor Webex-Services. Zie Sjablonen voor automatische licentietoewijzing instellen in Control Hub voor meer informatie

-

Integratie van een single sign-on (SSO) in Control Hub wordt niet besleed in dit document. U moet beginnen met een Okta SSO voordat u gebruikersvoorzieningen configureert. Voor ondersteuning SSO integratie, zie Control Hub voor eenmalige aanmelding okta.

Okta configureren voor gebruikerssynchronisatie

Voordat u begint

Zorg ervoor dat u de id van uw organisatie hebt bewaard in de vorige procedure.

Zorg ervoor dat u over de rol Volledige beheerder beschikt bij het maken van toondertokens voor uw klanten.

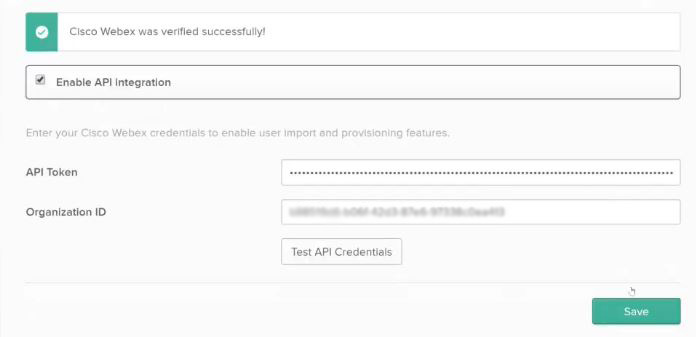

| 1 |

Ga in Okta-tenant naar Inrichting, klik op API-integratie configureren en schakel het selectievakje API-integratie inschakelen in. |

| 2 |

Voer in het veld Organisatie-id de waarde id in. |

| 3 |

Volg deze stappen om de waarde van het token voor de beller op te halen voor het geheime token: |

| 4 |

Keer terug naar Okta, plak het token van de beller in het veld API-token en klik vervolgens op API-gebruikersgegevens testen. Er verschijnt een bericht met de melding dat Webex is geverifieerd. |

| 5 |

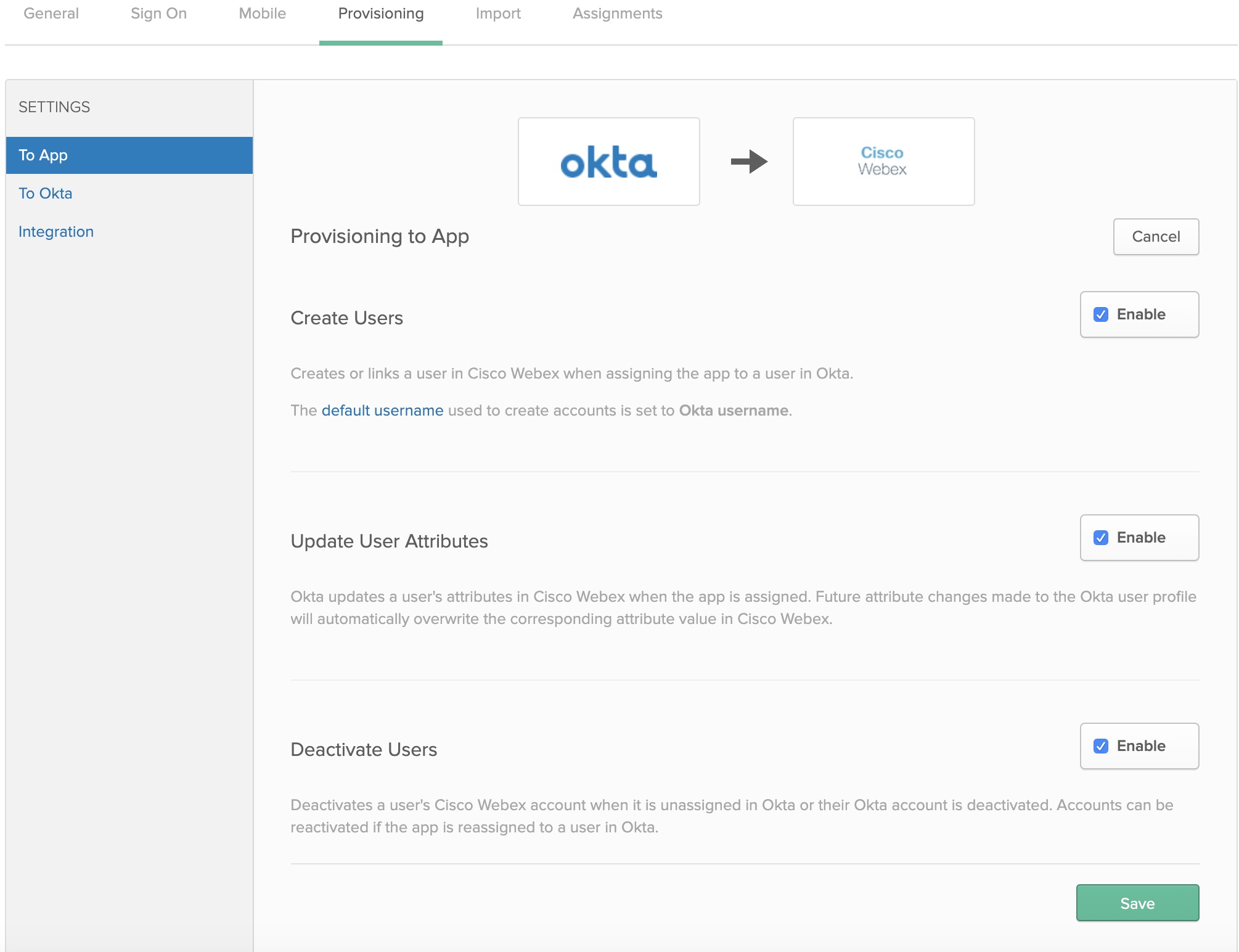

Ga naar en geef de gesynchroniseerde gebruikersfuncties op die u wilt. |

| 6 |

Klik op Toewijzingen, klik op Toewijzen en kies één:

|

| 7 |

Als u een integratie SSO, klikt u op Toewijzen naast elke gebruiker of groep die u aan de toepassing wilt toewijzen en klikt u vervolgens op Klaar. Gebruikers die u hebt gekozen, worden gesynchroniseerd naar de cloud en ze worden weergegeven in Control Hub onder Gebruikers. Wanneer u in Okta gebruikers verplaatst, toevoegt, wijzigt of verwijdert, heeft Control Hub de wijzigingen door. Als u licentiesjablonen voor automatisch toewijzen niet hebt ingeschakeld, worden gebruikers naar Control Hub gesynchroniseerd zonder licentietoewijzingen. Om administratieve kosten te beperken, raden we u aan een sjabloon voor automatisch toewijzen in te stellen voordat u Okta-gebruikers synchroniseert in Control Hub. |