- Pagină de pornire

- /

- Articol

Sincronizați utilizatorii Entra ID în Control Hub

În acest articol

În acest articol Feedback?

Feedback?Puteți adăuga Webex la Microsoft Entra ID și apoi sincroniza utilizatorii din director în organizația dvs. gestionată în Control Hub. Sincronizarea nu necesită infrastructură locală sau conectori. Această integrare menține lista de utilizatori sincronizată de fiecare dată când un utilizator este creat, actualizat sau eliminat din aplicația din Entra ID.

Sistem pentru managementul identității pe mai multe domenii (SCIM)

Integrarea dintre utilizatori din director și Control Hub utilizează API-ul System for Cross-domain Identity Management (SCIM). SCIM este un standard deschis pentru automatizarea schimbului de informații despre identitatea utilizatorului între domenii de identitate sau sisteme IT. SCIM este conceput pentru a facilita gestionarea identităților utilizatorilor în aplicațiile și serviciile bazate pe cloud. SCIM utilizează un API standardizat prin REST.

ID-ul Entra nu sincronizează valorile nule. Dacă setați o valoare de atribut la NULL, aceasta nu este ștearsă sau corectată cu o valoare NULL în Webex. Dacă această limitare afectează utilizatorii dvs., contactați Microsoft pentru asistență.

Aplicația Entra ID Wizard

Utilizați aplicația Entra ID Wizard din Control Hub pentru a simplifica sincronizarea utilizatorilor și grupurilor cu Webex. Aplicația Wizard vă permite să configurați cu ușurință atributele, utilizatorii și grupurile care vor fi sincronizate și să decideți dacă doriți să sincronizați avatarele utilizatorilor cu Webex. Consultați Configurarea aplicației Entra ID Wizard în Control Hub pentru a afla mai multe despre beneficiile utilizării expertului.

Înainte de a configura Control Hub pentru furnizarea automată a utilizatorilor cu Entra ID, trebuie să adăugați Webex din galeria de aplicații Azure la lista de aplicații gestionate.

Dacă ați integrat deja Control Hub cu Entra ID pentru autentificare unică (SSO), Webex este deja adăugat la aplicațiile dvs. de întreprindere și puteți sări peste această procedură.

| 1 |

Conectați-vă la portalul Azure la https://portal.azure.com cu acreditările dvs. de administrator. |

| 2 |

Accesați ID de introducere pentru organizația dvs. |

| 3 |

Accesați Aplicații pentru întreprinderi și apoi faceți clic pe Adăugați. |

| 4 |

Faceţi clic pe Adăugaţi o aplicaţie din galerie. |

| 5 |

În caseta de căutare, tastați Cisco Webex. |

| 6 |

În panoul de rezultate, selectați Cisco Webex, apoi faceți clic pe Adăugați pentru a adăuga aplicația.  Apare un mesaj care spune că aplicația a fost adăugată cu succes. |

| 7 |

Pentru a vă asigura că aplicația Webex pe care ați adăugat-o pentru sincronizare nu apare în portalul utilizatorilor, deschideți noua aplicație, accesați Proprietăți și setați Vizibil pentru utilizatori? la Nu.  |

Această procedură vă permite să alegeți utilizatorii pentru sincronizare cu cloud-ul Webex.

Entra ID folosește un concept numit „atribuiri” pentru a determina ce utilizatori ar trebui să primească acces la aplicațiile selectate. În contextul aprovizionării automate a utilizatorilor, numai utilizatorii and/or Grupurile de utilizatori care sunt „atribuiți” unei aplicații în Entra ID sunt sincronizate cu Control Hub.

Folosește aplicația Entra ID Wizard din Control Hub pentru a sincroniza atât utilizatorii din cadrul grupurilor Entra ID, cât și obiectele individuale ale grupului. Webex nu poate sincroniza grupuri individuale în afara aplicației Entra ID Wizard.

Dacă vă configurați integrarea pentru prima dată, vă recomandăm să atribuiți un utilizator pentru testare și apoi să adăugați alți utilizatori și grupuri după un test de succes.

| 1 |

Deschideți aplicația Webex în portalul Entra ID, apoi accesați Utilizatori și grupuri. |

| 2 |

Faceți clic pe Adăugare atribuire. |

| 3 |

Găsiți utilizatorii/grupurile pe care doriți să le adăugați la aplicație:

|

| 4 |

Faceți clic pe Selectare, apoi faceți clic pe Atribuire. Repetați acești pași până când aveți toate grupurile și utilizatorii pe care doriți să îi sincronizați cu Webex. |

Utilizați această procedură pentru a configura furnizarea de la Entra ID și a obține un token purtător pentru organizația dvs. Pașii acoperă setările administrative necesare și recomandate.

Dacă organizația dvs. impune ca toți utilizatorii să aibă un domeniu verificat, atunci sincronizarea viitoare nu permite crearea de utilizatori pentru domeniile neverificate. Majoritatea organizațiilor Webex pentru guvernare necesită domenii verificate.

Înainte de a începe

Obțineți ID-ul organizației dvs. din vizualizarea clientului în Control Hub. Faceți clic pe numele organizației dvs. din stânga jos și apoi copiați ID-ul organizației într-un fișier text. Aveți nevoie de această valoare când introduceți adresa URL a chiriașului. Folosim această valoare ca exemplu în acest articol: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Conectați-vă la portalul Azure și apoi accesați | ||||||

| 2 |

Alegeți Cisco Webex din lista dvs. de aplicații pentru întreprinderi. | ||||||

| 3 |

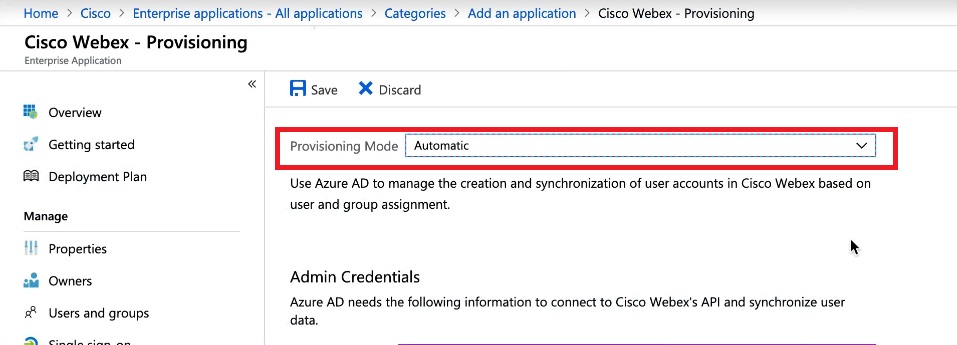

Accesaţi Aprovizionare, apoi schimbaţi Modul de aprovizionare la Automat. Aplicația Webex include câteva mapări implicite între atributele utilizatorului Entra ID și atributele utilizatorului Webex. Aceste atribute sunt suficiente pentru a crea utilizatori, dar puteți adăuga mai multe așa cum este descris mai târziu în acest articol. | ||||||

| 4 |

Introduceți Adresa URL a locatarului. Următorul tabel arată adresa URL pentru oferta dvs. Webex. Înlocuiți

De exemplu, adresa URL a chiriașului poate arăta astfel: | ||||||

| 5 |

Urmați acești pași pentru a obține valoarea simbolului purtător pentru Jetonul secret: | ||||||

| 6 |

Reveniți la portalul Azure și inserați valoarea simbolului în Secret Token. | ||||||

| 7 |

Faceți clic pe Testați conexiunea pentru a vă asigura că Entra ID recunoaște organizația și token-ul. Un rezultat de succes afirmă că acreditările sunt autorizate pentru a permite furnizarea utilizatorilor. | ||||||

| 8 |

Introduceți un E-mail de notificare și bifați caseta pentru a primi e-mail atunci când există erori de furnizare. | ||||||

| 9 |

Faceți clic pe Salvare. |

Ce este de făcut în continuare

Pentru informații despre efectuarea modificărilor la organizația sincronizată, consultați articolul de ajutor Gestionarea utilizatorilor cu ID de intrare sincronizat.

Urmați această procedură pentru a mapa atribute suplimentare de utilizator de la Entra ID la Webex sau pentru a modifica mapările existente ale atributelor de utilizator.

Maparea dintre Entra ID și Webex nu sincronizează fiecare detaliu al utilizatorului. Unele aspecte ale datelor utilizatorului nu sunt sincronizate:

-

Avataruri

-

Săli

-

Atribute care nu sunt enumerate în tabelul de mai jos

Vă recomandăm să nu modificați mapările atributelor implicite decât dacă este absolut necesar. Valoarea pe care o mapați ca nume de utilizator este deosebit de importantă. Webex utilizează adresa de e-mail a utilizatorului ca nume de utilizator. În mod implicit, mapăm userPrincipalName (UPN) în Azure AD la adresa de e-mail (nume de utilizator) în Control Hub.

Dacă userPrincipalName nu mapează la e-mail în Control Hub, utilizatorii sunt furnizate în Control Hub ca utilizatori noi în loc de potrivire utilizatori existenți. Dacă doriți să utilizați un alt atribut de utilizator Azure care este în format de adresă de e-mail în loc de UPN, trebuie să modificați maparea implicită din Entra ID de la userPrincipalName la atributul de utilizator Entra ID corespunzător.

Înainte de a începe

Ați adăugat și configurat aplicația Cisco Webex la ID-ul dvs. Entra și ați testat conexiunea.

Puteți modifica mapările atributelor utilizatorului înainte sau după ce începeți sincronizarea utilizatorilor.

| 1 |

Conectați-vă la portalul Azure și apoi accesați Aplicații Enterprise > Toate aplicațiile. | ||||||||||||||||||||||||||||||||||||

| 2 |

Deschideți aplicația Cisco Webex. | ||||||||||||||||||||||||||||||||||||

| 3 |

Selectați pagina Asigurare asigurare a accesului, extindeți secțiunea Mapări și faceți clic pe Provision Azure Active Directory Users . | ||||||||||||||||||||||||||||||||||||

| 4 |

Bifați caseta de selectare Afișare opțiuni avansate, apoi faceți clic pe Editare listă de atribute pentru CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Alegeți atributele Webex care vor fi completate din atributele utilizatorului Entra ID. Atributele și mapările sunt afișate mai târziu în această procedură.  | ||||||||||||||||||||||||||||||||||||

| 6 |

După selectarea atributelor Webex, faceți clic pe Salvare , apoi pe Da pentru a confirma. Se deschide pagina Mapare atribute, astfel încât să puteți mapa atributele utilizatorului Entra ID la atributele utilizatorului Webex pe care le-ați ales. | ||||||||||||||||||||||||||||||||||||

| 7 |

În partea de jos a paginii, faceți clic pe Adăugare mapare nouă. | ||||||||||||||||||||||||||||||||||||

| 8 |

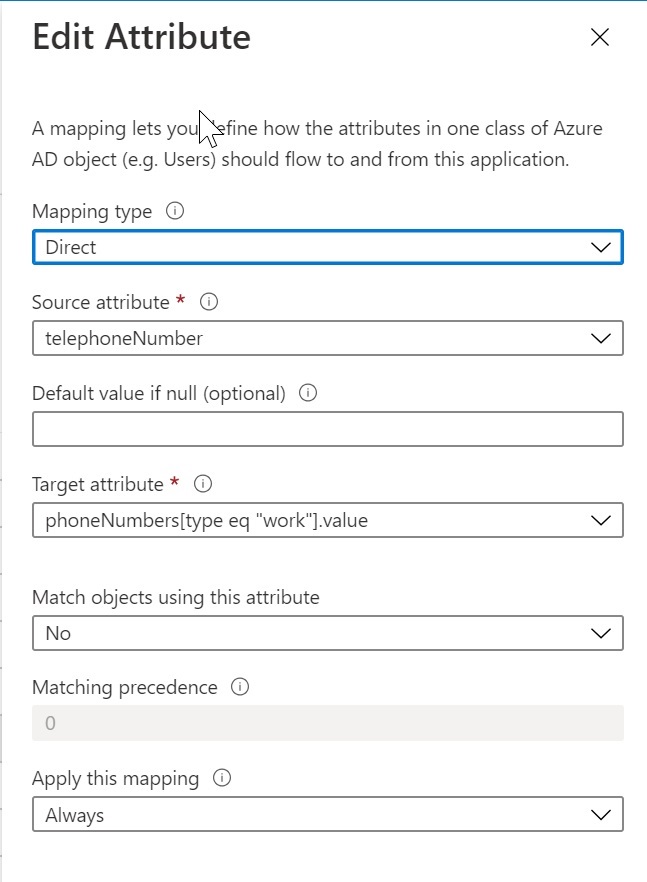

Alegeți Mapare directă. Selectați atributul Sursă (atribut Azure) și atributul Țintă (atribut webex), apoi faceți clic pe OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Repetați cei doi pași anteriori până când ați adăugat sau modificat toate mapările de care aveți nevoie, apoi faceți clic pe Salvare și da pentru a confirma noile mapări. Puteți restaura mapările implicite dacă doriți să începeți din nou. | ||||||||||||||||||||||||||||||||||||

Mapările dvs. sunt finalizate, iar utilizatorii Webex vor fi creați sau actualizați la următoarea sincronizare.