- Ana Sayfa

- /

- Makale

Entra ID kullanıcılarını Kontrol Merkezi'ne senkronize edin

Bu makalede

Bu makalede Geri Bildirim?

Geri Bildirim?Webex'i Microsoft Entra ID'ye ekleyebilir ve ardından kullanıcıları dizinden Control Hub'da yönetilen kuruluşunuzla senkronize edebilirsiniz. Senkronizasyon, şirket içi altyapı veya bağlayıcı gerektirmektedir. Bu entegrasyonu, Entra ID'deki uygulamada bir kullanıcı oluşturulduğunda, güncellendiğinde veya kaldırıldığında kullanıcı listenizin senkronize kalmasını sağlar.

Çapraz Etki Alanı Kimlik Yönetimi (SCIM) için Sistem

Dizin ve Control Hub'daki kullanıcılar arasındaki entegrasyon, Çapraz Etki Alanı Kimlik Yönetimi ( SCIM) API'si için Sistemi kullanır. SCIM, kimlik etki alanları veya IT sistemleri arasında kullanıcı kimliği bilgisi değişimini otomatik hale getiren açık bir standarttır. SCIM, bulut tabanlı uygulamalarda ve hizmetlerde kullanıcı kimliklerini yönetmeyi kolaylaştırmak üzere tasarlanmıştır. SCIM, REST aracılığıyla standartlaştırılmış bir API kullanır.

Entra ID boş değerleri senkronize etmez. Bir öznitelik değerini NULL olarak ayarlarsanız bu değer, kümede NULL değeriyle silinmez veya Webex. Bu sınırlama kullanıcılarınızı etkilerse destek için Microsoft'a başvurun.

Entra ID Sihirbazı Uygulaması

Kullanıcıların ve grupların Webex ile senkronizasyonunu kolaylaştırmak için Control Hub'daki Entra ID Wizard Uygulamasını kullanın. Sihirbaz Uygulaması, hangi niteliklerin, kullanıcıların ve grupların senkronize edileceğini kolayca yapılandırmanıza ve kullanıcıların avatarlarının Webex ile senkronize edilip edilmeyeceğine karar vermenize olanak tanır. Sihirbazın avantajları hakkında daha fazla bilgi edinmek için ] Control Hub'da Entra ID Sihirbazı Uygulamasını Ayarlama bölümüne bakın.

Entra ID ile otomatik kullanıcı sağlama için Control Hub'ı yapılandırmadan önce, Azure uygulama galerisinden Webex'i yönetilen uygulamalar listenize eklemeniz gerekir.

Control Hub'ı tek oturum açma (SSO) için Entra ID ile zaten entegre ettiyseniz, Webex zaten kurumsal uygulamalarınıza eklenmiştir ve bu prosedürü atlayabilirsiniz.

| 1 |

Yönetici kimlik bilgilerinizle azure portalında https://portal.azure.com oturum açın. |

| 2 |

Kuruluşunuz için Giriş Kimliği ' ne gidin. |

| 3 |

Kurumsal Uygulamalar'a gidin ve ardından Ekle'ye tıklayın. |

| 4 |

Galeriden uygulama ekle'ye tıklayın. |

| 5 |

Arama kutusuna metin Cisco Webex . |

| 6 |

Sonuçlar bölmesinde, uygulamayı eklemek için Cisco Webex'i seçin ve ardından Ekle'ye tıklayın.  Uygulamanın başarıyla eklenmiştir diyen bir ileti görünür. |

| 7 |

Senkronizasyon için Webex uygulamanın kullanıcı portalında görünmey olduğundan emin olmak için yeni uygulamayı açın, Özellikler'e gidin ve Kullanıcılara görünür olarak ayarlayın? - Hayır.  |

Bu prosedür, bulutla senkronize etmek istediğiniz kullanıcıları Webex sağlar.

Entra ID, hangi kullanıcıların seçili uygulamalara erişim sağlayacağını belirlemek için "atamalar" adı verilen bir kavram kullanır. Otomatik kullanıcı sağlama bağlamında, yalnızca kullanıcılar and/or Entra ID'de bir uygulamaya "atanmış" kullanıcı grupları Control Hub'a senkronize edilir.

Hem Entra ID gruplarındaki kullanıcıları hem de bireysel grup nesnelerini senkronize etmek için Kontrol Merkezi'ndekiEntra ID Sihirbazı Uygulamasını kullanın. Webex, Entra ID Wizard Uygulaması dışındaki bireysel grupları senkronize edemez.

Entegrasyonunu ilk kez yapılandırıyorsanız, test için bir kullanıcı atamanızı ve ardından başarılı bir test sonrasında diğer kullanıcıları ve grupları eklemenizi öneririz.

| 1 |

Entra ID portalında Webex uygulamasını açın, ardından Kullanıcılar ve gruplarbölümüne gidin. |

| 2 |

Atama Ekle öğesinitıklatın. |

| 3 |

Uygulamaya eklemek istediğiniz kullanıcıları/grupları bulun:

|

| 4 |

Seç'e ve ardından Ata'yatıklayın. Bu adımları, senkronize etmek istediğiniz tüm grupları ve kullanıcıları Webex. |

Kuruluşunuz için Entra ID'den provizyon ayarlamayı yapmak ve taşıyıcı belirteci almak için bu prosedürü kullanın. Adımlar, gerekli ve önerilen yönetim ayarlarını içerir.

Eğer organizasyonun tüm kullanıcıların doğrulanmış bir etki alanına sahip olması gerektiğini zorunlu olursa gelecekteki senkronizasyon doğrulanmamış etki alanları için kullanıcı oluşturmasına izin vermez. Resmi Webex çoğu etki alanı doğrulanmış etki alanlarını gerektirir.

Başlamadan önce

Control Hub'da müşteri görünümünden kuruluş kimliğini almak. Sol alt tarafta organizasyon adınıza tıklayın ve ardından Kuruluş Kimliğini bir metin dosyasına kopyalayın. Kiracı URL'sini girerken bu değere ihtiyacınız vardır. Bu değeri, bu makalede örnek olarak kullanıruz: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Azure portalında oturum açın ve ardından | ||||||

| 2 |

Kurumsal Cisco Webex listesinden Tam Liste'yi seçin. | ||||||

| 3 |

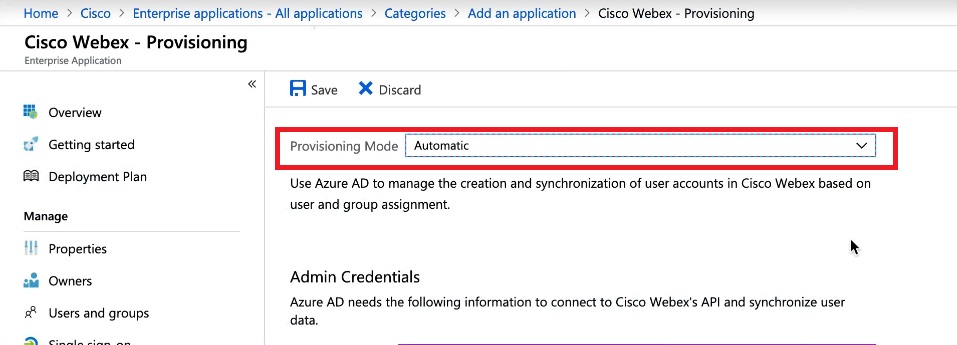

Sağlama'ya gidinve Sağlama Modunu Otomatik olarak değiştirirsiniz. Webex Uygulaması, Entra ID kullanıcı öznitelikleri ile Webex kullanıcı öznitelikleri arasında bazı varsayılan eşlemeler içerir. Bu öznitelikler kullanıcı oluşturmak için yeterlidir, ancak bu makalede daha sonra açıklandığı gibi daha fazlasını ebilirsiniz. | ||||||

| 4 |

Kiracı URL'sini girin. Aşağıdaki tabloda, teklif listenizin URL'Webex ve ve tablonunda yer alır.

Örneğin, kiracı URL'niz aşağıdaki gibi olabilir: | ||||||

| 5 |

Gizli Belirteç için taşıma belirteci değerini almak için bu adımları uygulayın: | ||||||

| 6 |

Azure portalına geri dönmek ve belirteç değerini Gizli Belirteç'e yapıştırın. | ||||||

| 7 |

Entra ID'nin kuruluşu ve belirteci tanıdığından emin olmak için ] Bağlantıyı Test Et öğesine tıklayın. Başarılı bir sonuç ise kimlik bilgilerinin kullanıcı sağlamayı etkinleştirme yetkisine sahip olduğunu ifade etti. | ||||||

| 8 |

Bildirim E-postası girin ve sağlama hataları olduğunda e-posta almak için kutuyu işaretleyin. | ||||||

| 9 |

Save (Kaydet) seçeneğine tıklayın. |

Sonraki işlemler

Eşzamanlı organizasyonda değişiklik yapma hakkında bilgi için Eşzamanlı Entra Kimliği Kullanıcılarını Yönetme yardım makalesine bakın.

Entra ID'den Webex'e ek kullanıcı niteliklerini eşlemek veya mevcut kullanıcı niteliği eşlemelerini değiştirmek için bu prosedürü izleyin.

Entra ID'nin Webex'e eşlenmesi her bir kullanıcı ayrıntısını senkronize etmez. Kullanıcı verilerinin bazı yönleri senkronize değildir:

-

Avatarlar

-

Odalar

-

Öznitelikler aşağıdaki tabloda listelenmiyor

Son derece gerekli olmadığı sürece varsayılan öznitelik eşleştirmelerini değiştirmenizi öneririz. Kullanıcı adı olarak eşlemek için değeri özellikle önemlidir. Webex, kullanıcı adı olarak kullanıcının e-posta adresini kullanır. Varsayılan olarak, Azure AD'de userPrincipalName (UPN) kullanıcısını Control Hub'da e-posta adresiyle (kullanıcı adı) eşleriz.

userPrincipalName, Control Hub'daki e-postayla eşleşmezse kullanıcılar Control Hub'da mevcut kullanıcılarla eşleştirmek yerine yeni kullanıcılar olarak sağ olur. UPN yerine e-posta adresi biçiminde olan başka bir Azure kullanıcı özniteliği kullanmak istiyorsanız, Entra ID'deki varsayılan eşlemeyi userPrincipalName 'den uygun Entra ID kullanıcı özniteliğine değiştirmeniz gerekir.

Başlamadan önce

Cisco Webex uygulamasını Entra Kimliğinize eklediniz, yapılandırdınız ve bağlantıyı test ettiniz.

Kullanıcılar senkronizasyona başlamadan önce veya sonra kullanıcı öznitelik eşleştirmelerini değiştirebilirsiniz.

| 1 |

Azure portalında oturum açın ve ardından Kurumsal uygulamalara gidin > Tüm uygulamalar. | ||||||||||||||||||||||||||||||||||||

| 2 |

Uygulama Cisco Webex açın. | ||||||||||||||||||||||||||||||||||||

| 3 |

Sağlama sayfasını seçin, Eşleştirmeler bölümünü genişletin ve Kullanıcılar için Azure Sağlama Active Directory tıklayın. | ||||||||||||||||||||||||||||||||||||

| 4 |

Gelişmiş seçenekleri göster onay kutusunu işaretleyin ve CiscoWebex için öznitelik listesini düzenle'yetıklayın.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Entra ID kullanıcı özniteliklerinden doldurulacak Webex özniteliklerini seçin. Öznitelikler ve eşleştirmeler, bu prosedürde daha sonra gösterilir.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Dosya özniteliklerini Webex onaylamak için Kaydet 'eve ardından Evet'e tıklayın. Öznitelik Eşleme sayfası açılır, böylece Entra ID kullanıcı özniteliklerini seçtiğiniz Webex kullanıcı özniteliklerine eşleyebilirsiniz. | ||||||||||||||||||||||||||||||||||||

| 7 |

Sayfanın alt kısmında Yeni eşleştirme ekle 'yetıklayın. | ||||||||||||||||||||||||||||||||||||

| 8 |

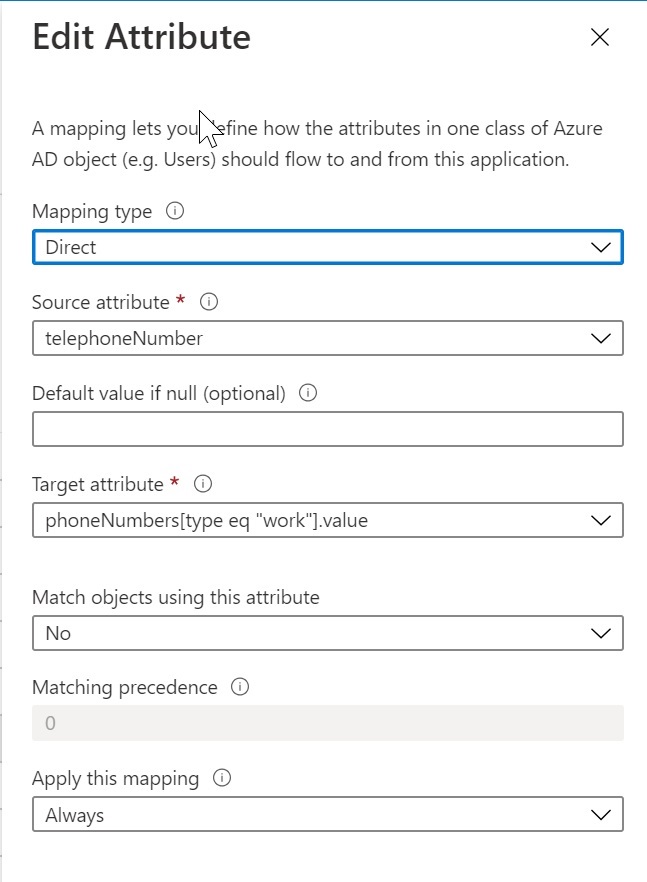

Doğrudan eşleme'yi seçin. Kaynak özniteliği (Azure özniteliği) ve Hedef özniteliği (Webex özniteliği) öğesini seçin ve Tamam öğesini tıklayın.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Gereken tüm eşleştirmeleri ekleyene veya değiştirene kadar önceki iki adımı tekrar edin, ardından Kaydet'e ve Evet'e tıklar yeni eşleştirmelerinizi onaylayın. Tekrar başlatmak istediğiniz varsayılan eşleştirmeleri geri yükleyebilirsiniz. | ||||||||||||||||||||||||||||||||||||

Eşleştirmeleriniz yapılır ve kullanıcılar Webex senkronizasyonda oluşturulacak veya güncellenecektir.