- Ana Sayfa

- /

- Makale

Okta kullanıcılarını Control Hub ile eşitleme

Bu makalede

Bu makalede Geri Bildirim?

Geri Bildirim?Destek Webex Okta Entegrasyon Ağına ekleyebilir ve ardından kullanıcıları Control Hub'da yönetilen organizasyonla dizinden senkronize edin. Hiçbir şirket içi altyapı veya bağlayıcı gerekli değildir. Bu entegrasyon, bir kullanıcı Okta'da her kullanıcı oluşturulduğunda, güncellendiğinde veya uygulamasından kaldırıldığı zaman kullanıcı listenizi senkronize olur.

Çapraz Etki Alanı Kimlik Yönetimi (SCIM) için Sistem

Dizin ve Control Hub'daki kullanıcılar arasındaki entegrasyon, Çapraz Etki Alanı Kimlik Yönetimi ( SCIM) API'si için Sistemi kullanır. SCIM, kimlik etki alanları veya IT sistemleri arasında kullanıcı kimliği bilgisi değişimini otomatik hale getiren açık bir standarttır. SCIM, bulut tabanlı uygulamalarda ve hizmetlerde kullanıcı kimliklerini yönetmeyi kolaylaştırmak üzere tasarlanmıştır. SCIM, REST aracılığıyla standartlaştırılmış bir API kullanır.

Okta entegrasyonu yalnızca aşağıdaki öznitelikleri destekler:

userNameGörünen Adad.familyNamename.givenNameexternalIdbaşlık

Mobil ve iş için TelefonNumarası ve Adres özelliklerinin yanı sıra PATCH, PUT veya DELETE işlemleri Okta uygulaması tarafından Webex’e aktarılmadığından Okta tarafından desteklenmez.

Lütfen bu öznitelikleri Okta eşlemeden kaldırın veya güncellemeyi senkronizasyon yapılandırmasından kaldırın.

Desteklenen özellikler

Bu entegrasyon, Okta'da şu kullanıcı senkronizasyon özelliklerini destekler:

-

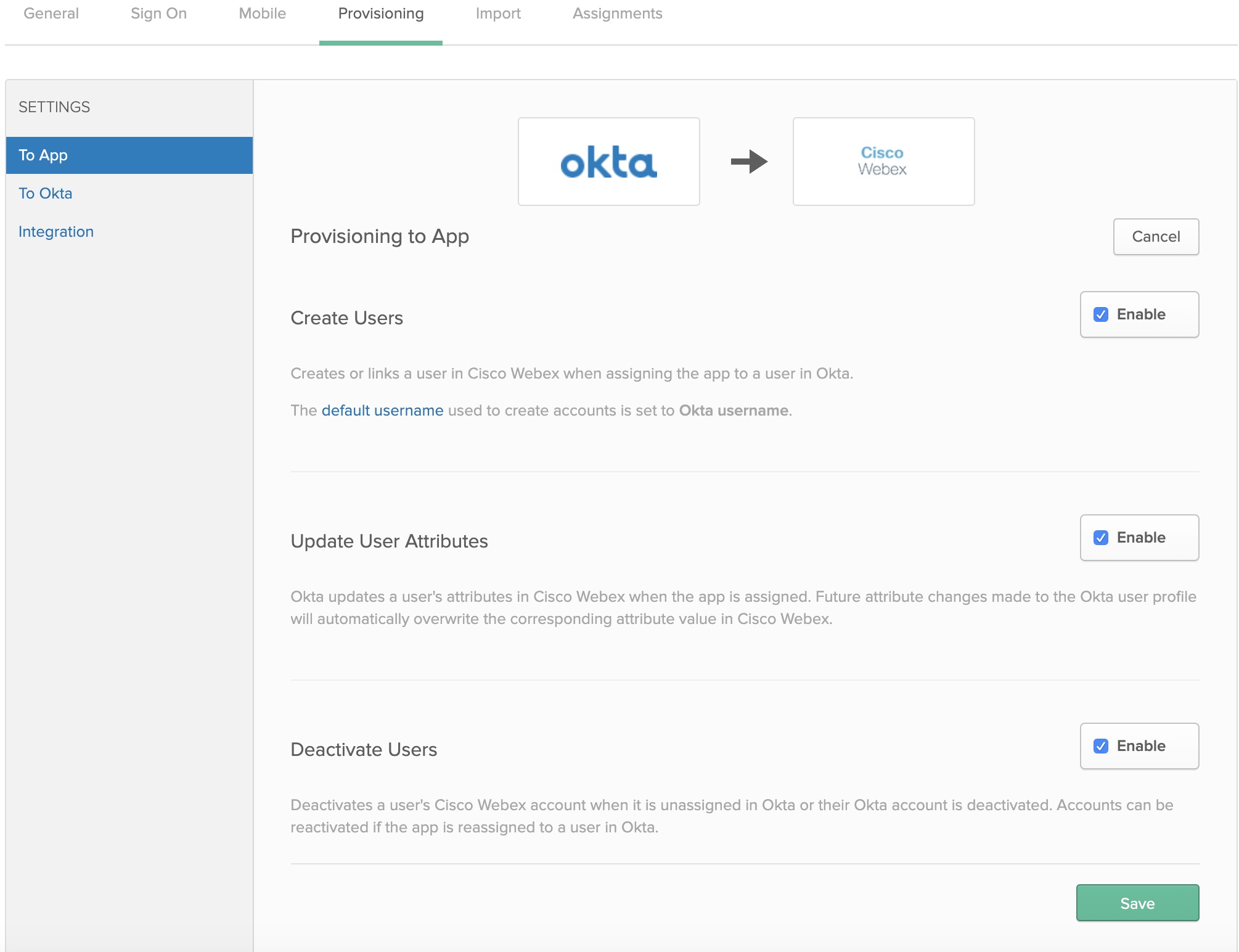

Kullanıcı Oluşturma—Uygulamayı Okta’da bir kullanıcıya atarken Webex Uygulamasında bir kullanıcı oluşturur veya bağlar.

-

Kullanıcı Özniteliklerini Güncelle—Okta, uygulama atandığında kullanıcının özniteliklerini Webex Uygulamasında günceller. Okta izine yapılan gelecekteki öznitelik kullanıcı profili ilgili öznitelik değerinin otomatik olarak Webex üzerine yazacaktır.

-

Kullanıcıları Devre Dışı Bırakma—Bir kullanıcının Webex Uygulaması hesabını Okta’da atanmamış veya Okta hesabı devre dışı bırakıldığında devre dışı bırakır. Uygulamayı Okta'daki bir kullanıcıya yeniden alarsanız hesaplar yeniden etkinleştirilebilir.

Okta'Webex ekle

Control Hub'ı Okta ile otomatik kullanıcı sağlama için yapılandırmadan önce, Okta Webex galeriden yönetilen uygulamaları listene eklemeniz gerekir. Bir kimlik doğrulama yöntemi de seçmeniz gerekir. Şu anda Control Hub Webex hizmet desteklemektedir ve yalnızca Okta ile SSO desteklemektedir.

Başlamadan önce

-

Okta geçerli bir Okta kiracısı ve platform ile geçerli bir lisansınız olması gerekir. Ayrıca, geçerli ücretli bir aboneliğiniz ve Webex bir kuruluşunuza sahip olmanız gerekir.

-

Webex kuruluşunuzda otomatik lisans atama şablonlarını yapılandırmanız gerekir, aksi takdirde denetimdeki yeni eşitlenen kullanıcılar Webex Hizmetleri için lisans atamaz. Daha fazla bilgi için bkz. Control Hub’da otomatik lisans atama şablonları ayarlama

-

Control Hub'da Çoklu Oturum Açma (SSO) entegrasyonu bu belgede yer açmaz. Kullanıcı sağlamayı yapılandırmadan önce Bir Okta SSO entegrasyonuyla başlamalı. Entegrasyonla ilgili SSO için Okta ile Control Hub çoklu oturum açma bakın.

| 1 |

Bir yönetici olarak Okta Kiracısı'example.okta.com (örneğin şirket veya kurum adı) oturum açın, |

| 2 |

Uygulama Cisco Webex ve uygulamayı kiracınıza ekleyin. Okta uygulamasını Control Hub SSO zaten entegre ettiyssse yukarıdaki adımları atlayıp Okta uygulama Cisco Webex girişini yeniden açabilirsiniz. |

| 3 |

Farklı bir tarayıcı sekmesinde, içinde https://admin.webex.commüşteri görünümüne gidin, kuruluş adınıza tıklayın ve ardından Şirket Bilgileri'nin yanında Kuruluş Kimliğini kopyalayın. Kuruluş kimliğini kaydedin (metin dosyasına kopyalayıp yapıştırın). Kimliği sonraki prosedür için kullan kullanırsiniz. |

Kullanıcı senkronizasyonu için Okta'yı yapılandırma

Başlamadan önce

Kurum kimliğini önceki prosedürde sakladığınıza emin olun.

Müşterileriniz için taşıyıcı belirteçleri oluştururken Müşteri Tam Yönetici rolüne sahip olduğunuzdan emin olun.

| 1 |

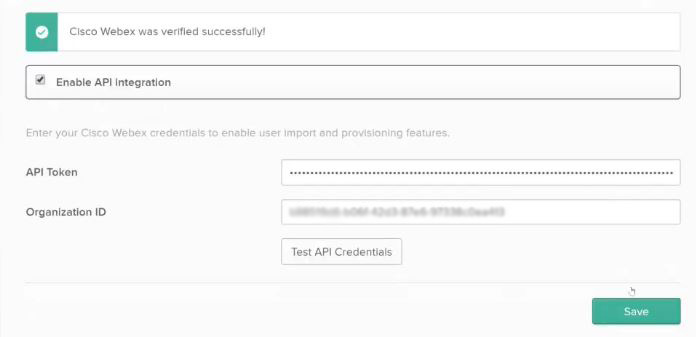

Okta Kiracısı'nda Sağlama'ya gidin, API Entegrasyonunu Yapılandır'a tıklayın ve API Entegrasyonunu Etkinleştir'i seçin. |

| 2 |

Kuruluş Kimliği alanına Kimlik değerini girin. |

| 3 |

Gizli Belirteç için taşıma belirteci değerini almak için bu adımları uygulayın: |

| 4 |

Okta'ya geri dön, taşıma belirteci belirtecini API Jetonu alanına yapıştırın ve ardından API Kimlik Bilgilerini TestLe'ye tıklayın. Bu hatanın başarıyla Webex bir mesaj görünür. |

| 5 |

Uygulamaya Sağlama istediğiniz kullanıcı senkronizasyonu özelliklerini belirtin. |

| 6 |

Atamalar'a tıklayın, Ata'ya tıklayın ve ardından bir tane seçin:

|

| 7 |

Bu entegrasyonunu SSO, uygulamaya atamak istediğiniz her kullanıcının veya grubun yanında Ata'yı ve ardından Bitti'yi tıklatın. Seçtiğiniz kullanıcılar bulutla senkronize edilir ve kullanıcılar Kullanıcılar altında Control Hub'da görünürler. Okta'da kullanıcıları her taşı, ekle, değiştir veya sil her zaman Control Hub değişiklikleri alır. Otomatik atama lisans şablonlarını etkinleştirmeyebilirsiniz, kullanıcılar lisans ataması olmadan Control Hub ile senkronize edilir. Yönetim genel giderlerini azaltmak için Okta kullanıcılarını Control Hub'da senkronize başlamadan önce otomatik atama lisans şablonunu etkinleştirmenizi öneririz. |