- Página inicial

- /

- Artigo

Configurar registro único no Control Hub com o Okta

Neste artigo

Neste artigo Comentários?

Comentários?Você pode configurar uma integração registro único (SSO) entre o Control Hub e uma implantação que usa o Okta como um provedor de identidade (IdP).

Hub de controle e assinatura única

O registro único (SSO) é um processo de autenticação de sessão ou usuário que permite ao usuário fornecer credenciais para acessar um ou mais aplicativos. O processo autentica os usuários em todos os aplicativos aos quais eles têm direitos. Ele elimina outros avisos quando os usuários alternam de aplicativos durante uma sessão específica.

O protocolo de federação Security Assertion Markup Language (SAML 2.0) é usado para fornecer SSO autenticação entre a nuvem Webex e seu provedor de identidade (IdP).

Perfis

O aplicativo Webex suporta apenas o perfil de usuário SSO navegador da web. No perfil de usuário do SSO da web, o aplicativo Webex suporta as seguintes ligações:

-

POST iniciado por SP -> vinculação de POST

-

REDIRECIONAMENTO iniciado por SP -> vinculação de POST

Formato IDNome

O Protocolo SAML 2.0 é compatível com vários formatos de NameID destinados à comunicação sobre um usuário específico. O aplicativo Webex suporta os seguintes formatos de NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Nos metadados que você carregar do IdP, a primeira entrada será configurada para uso no Webex.

Integre o Control Hub com a Okta

Os guias de configuração mostram um exemplo específico da integração de SSO, mas não fornecem uma configuração completa de todas as possibilidades. Por exemplo, as etapas de integração para nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient são documentadas. Outros formatos, como urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, funcionarão para integração SSO, mas estão fora do escopo da nossa documentação.

Configurar esta integração para usuários na sua organização Webex ( incluindo Aplicativo Webex, Webex Meetingse outros serviços administrados no Control Hub). Se seu site Webex estiver integrado no Control Hub, o site Webex herda o gerenciamento de usuários. Se não conseguir acessar Webex Meetings dessa maneira e não for gerenciado no Control Hub, você deverá fazer uma integração separada para habilitar o SSO para o Webex Meetings.

Antes de começar

-

No SSO e Control Hub, os IdPs devem estar em conformidade com a especificação SAML 2.0. Além disso, os IdPs devem ser configurados da seguinte maneira:

O Webex suporta apenas fluxos iniciados pelo Provedor de Serviços (SP). Isso significa que os usuários devem iniciar suas sessões no site Webex. Isso garante que a autenticação seja roteada corretamente pela plataforma Webex.

Baixe os metadados Webex para o seu sistema local

| 1 | |

| 2 |

Ir para . |

| 3 |

Vá para a aba Provedor de identidade e clique em Ativar SSO. |

| 4 |

Selecione um IdP. |

| 5 |

Escolha o tipo de certificado para sua organização:

Os âncoras de confiança são as chaves públicas que agem como uma autoridade para verificar o certificado de uma assinatura digital. Para obter mais informações, consulte a documentação do IdP. |

| 6 |

Baixe o arquivo de metadados. O nome do arquivo de metadados do Webex é idb-meta-<org-ID>-SP.xml. |

Configurar a Okta para os serviços Webex

Ao configurar o aplicativo Cisco Webex no portal de administração do Okta, configure o ícone do aplicativo padrão para permanecer oculto. Para fazer isso, vá para e marque Não exibir o ícone do aplicativo para os usuários e Não exibir o ícone do aplicativo no aplicativo móvel Okta.

| 1 |

Entre no Okta Tenant ( |

| 2 |

Pesquise

|

| 3 |

Clique em Avançar e depois clique em SAML 2.0. |

| 4 |

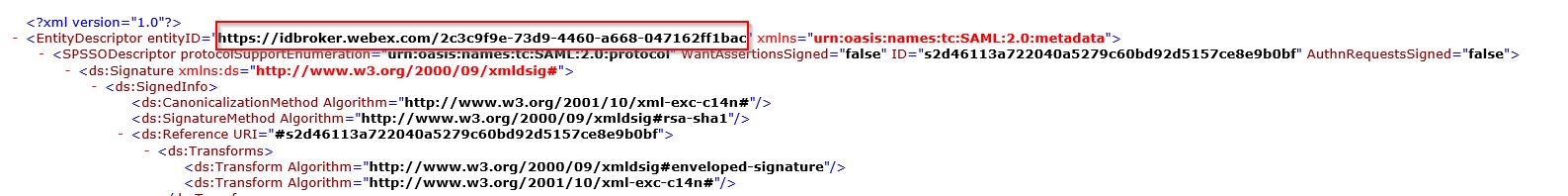

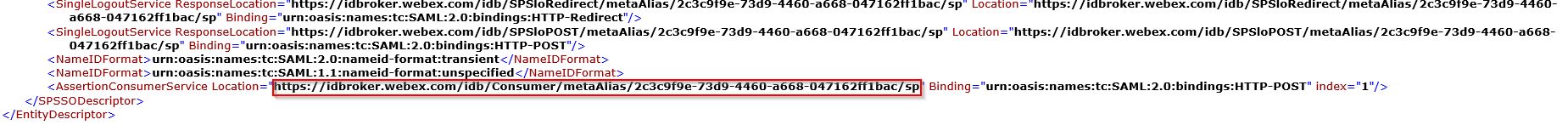

No seu navegador, abra o arquivo de metadados que você baixou do Control Hub. Copie as URLs para a ID de entidade (na parte superior do arquivo) e a localização do AssertionConsumerService (na parte inferior do arquivo).

|

| 5 |

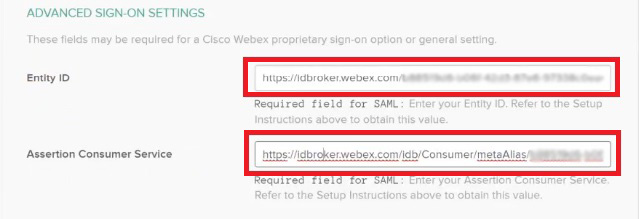

Na guia Cisco WebEx no Gaforelli, role até Configurações avançadase, em seguida, Cole a ID da entidade e os valores de serviço de consumidor de asserção que você copiou do arquivo de metadados do Control Hub e, em seguida, salve as alterações.

|

| 6 |

Clique em Entrar e depois baixe o arquivo de metadados do Okta. Você importará esse arquivo de volta para sua instância do Control Hub. Para dar aos usuários acesso ao seu site Webex específico, você pode criar um aplicativo personalizado no Okta. Configure um link da web que direcione os usuários para o URL exclusivo do site Webex. Certifique-se de ajustar as configurações de visibilidade do aplicativo no Okta para que este ícone de aplicativo personalizado fique visível para os usuários.

|

| 7 |

Clique em atribuições, escolha todos os usuários e todos os grupos relevantes que você deseja associar a aplicativos e serviços gerenciados no Control Hub, clique em atribuir e, em seguida, clique em concluído. Você pode atribuir um usuário ou um grupo. Não pule esta etapa; caso contrário, seu hub de controle e a integração do Gaforelli não funcionarão. |

Importar os metadados IdP e habilitar registro único um teste

Depois de exportar os metadados Webex , configurar o IdP e baixar os metadados IdP para o sistema local, você estará pronto para importá-los para sua organização Webex a partir do Control Hub.

Antes de começar

Não teste a integração de SSO da interface do fornecedor de identidade (IdP). Nós suportamos apenas os fluxos iniciados provedor de serviços (iniciados pelo SP), então você deve usar o Control Hub SSO teste para essa integração.

| 1 |

Escolha uma das opções:

|

| 2 |

Na página Importar metadados do IdP, arraste e solte o arquivo de metadados do IdP na página ou use a opção do navegador de arquivos para localizar e carregar o arquivo de metadados. Clique em Próximo.

Você deve usar a opção Mais segura, se puder. Isso só é possível se o IdP usou uma CA pública para assinar seus metadados. Em todos os outros casos, você deve usar a opção Menos segura. Isso inclui se os metadados não foram assinados, auto assinados ou assinados por uma CA privada. Okta não assina os metadados, então você deve escolher Menos seguro para uma integração okta SSO. |

| 3 |

Selecione Testar configuração de SSOe, quando uma nova guia do navegador abrir, autentique-se com o IdP fazendo login. Se você receber um erro de autenticação, talvez haja um problema com as credenciais. Verifique o nome de usuário e a senha e tente novamente. Um erro do aplicativo Webex geralmente significa um problema com a SSO configuração completa. Nesse caso, percorra as etapas novamente, especialmente as etapas em que você copia e cola os metadados do Control Hub na configuração do IdP. Para ver diretamente a experiência de início de sessão do SSO, você também pode clicar em Copiar URL para a área de transferência nesta tela e colá-la em uma janela privada do navegador. A partir daí, você poderá iniciar sessão com o SSO. Esta etapa para falso positivos devido a um token de acesso que pode estar em uma sessão existente de você ter sido logado. |

| 4 |

Volte para a guia do navegador do Control Hub.

A SSO organizador não tem efeito em sua organização, a menos que você escolha a botão de opção nome e ative o SSO. |

O que fazer em seguida

Use os procedimentos em Sincronizar usuários okta em Cisco Webex Control Hub se você quiser fazer provisionamento de usuário fora do Okta na nuvem Webex.

Use os procedimentos em Sincronizar os Active Directory Azure em Cisco Webex Control Hub se você quiser fazer o provisionamento de usuário do Azure AD na nuvem Webex.

Você pode seguir o procedimento em Suprimir e-mails automatizados para desabilitar e-mails enviados a novos usuários do aplicativo Webex na sua organização. O documento também contém as melhores práticas para o envio de comunicações aos usuários em sua organização.