- Strona główna

- /

- Artykuł

Konfigurowanie logowania jednokrotnego w centrum Control Hub za pomocą usługi Okta

W tym artykule

W tym artykule Opinia?

Opinia?Można skonfigurować integrację logowania jednokrotnego (SSO) między centrum sterowania a wdrożeniem, które używa okta jako dostawcy tożsamości (IdP).

Logowanie jednokrotne i Control Hub

Logowanie jednokrotne (SSO) to proces uwierzytelniania sesji lub użytkownika, który umożliwia użytkownikowi podanie poświadczeń w celu uzyskania dostępu do co najmniej jednej aplikacji. Proces ten uwierzytelnia użytkowników dla wszystkich aplikacji, do których mają prawa. Eliminuje to dalsze monity, gdy użytkownicy przełączają aplikacje podczas określonej sesji.

Protokół federacyjny SAML 2.0 (Security Assertion Markup Language) służy do uwierzytelniania jednokrotnego między chmurą Webex a dostawcą tożsamości (IdP).

Profile

Aplikacja Webex app obsługuje tylko profil logowania jednokrotnego w przeglądarce internetowej. W profilu logowania jednokrotnego przeglądarki internetowej aplikacja Webex App obsługuje następujące powiązania:

-

Skojarzonie POST -> POST inicjowane przez SP

-

Skojarzonie REDIRECT -> POST zainicjowane przez SP

Format NameID

Protokół SAML 2.0 obsługuje kilka formatów NameID służących do komunikowania się o określonym użytkowniku. Aplikacja Webex app obsługuje następujące formaty NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

W metadanych ładowanych od dostawcy tożsamości pierwszy wpis jest skonfigurowany do użycia w Webex.

Integracja Control Hub z Okta

Przewodniki konfiguracji pokazują konkretny przykład integracji logowania jednokrotnego, ale nie zawierają wyczerpującej konfiguracji dla wszystkich możliwości. Na przykład udokumentowano kroki integracji dla nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Inne formaty, takie jak urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, będą działać w przypadku integracji SSO, ale wykraczają poza zakres naszej dokumentacji.

Skonfiguruj tę integrację dla użytkowników w organizacji Webex (w tym Webex App, Webex Meetingsi innych usług administrowanych w Control Hub). Jeśli witryna webex jest zintegrowana z centrum sterowania, witryna Webex dziedziczy zarządzanie użytkownikami. Jeśli nie możesz uzyskać dostępu do Webex Meetings w ten sposób i nie jest on zarządzany w Control Hub, musisz wykonać oddzielną integrację, aby włączyć logowanie jednokrotne dla SpotkańWebex.

Przed rozpoczęciem

-

W przypadku logowania SSO i korzystania z Control Hub dostawcy tożsamości muszą być zgodni ze specyfikacją SAML 2.0. Ponadto dostawców tożsamości należy skonfigurować w następujący sposób:

Webex obsługuje wyłącznie przepływy inicjowane przez dostawcę usługi (SP). Oznacza to, że użytkownicy muszą rozpoczynać sesje z poziomu witryny Webex. Dzięki temu można mieć pewność, że uwierzytelnianie będzie prawidłowo kierowane przez platformę Webex.

Pobierz metadane Webex do systemu lokalnego

| 1 |

Zaloguj się do centrum sterowania. |

| 2 |

Przejdź do . |

| 3 |

Przejdź do zakładki Dostawca tożsamości i kliknij Aktywuj SSO. |

| 4 |

Wybierz dostawcę tożsamości. |

| 5 |

Wybierz typ certyfikatu dla swojej organizacji:

Kotwice zaufania to klucze publiczne, które działają jako urząd do weryfikacji certyfikatu podpisu cyfrowego. Aby uzyskać więcej informacji, zapoznaj się z dokumentacją dostawcy tożsamości. |

| 6 |

Pobierz plik metadanych. Nazwa pliku metadanych Webex to idb-meta-<org-ID>-SP.xml. |

Konfigurowanie usługi Okta dla usług Webex

Podczas konfigurowania aplikacji Cisco Webex w portalu administracyjnym Okta skonfiguruj domyślną ikonę aplikacji tak, aby pozostała ukryta. Aby to zrobić, przejdź do i zaznacz Nie wyświetlaj ikony aplikacji użytkownikom i Nie wyświetlaj ikony aplikacji w aplikacji mobilnej Okta.

| 1 |

Zaloguj się do Okta Tenant ( |

| 2 |

Wyszukaj

|

| 3 |

Kliknij Dalej, a następnie kliknij SAML 2.0. |

| 4 |

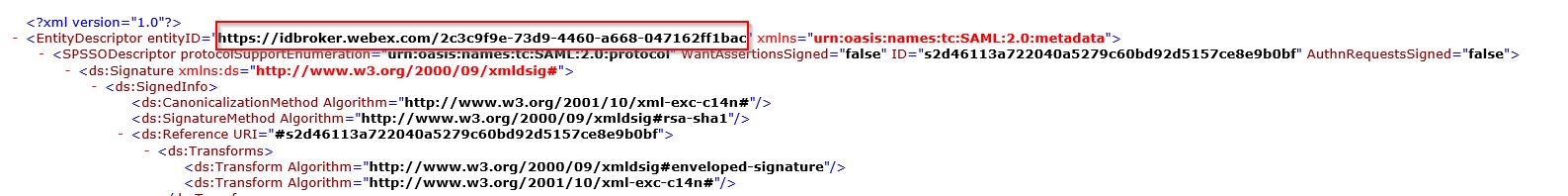

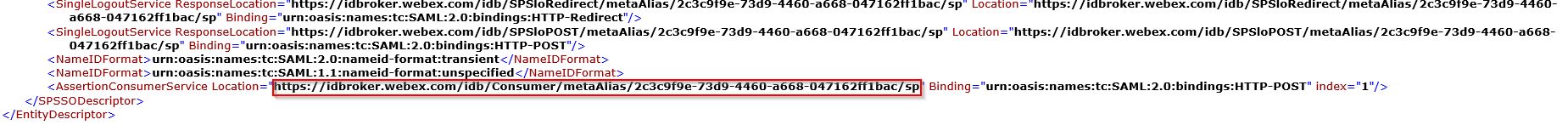

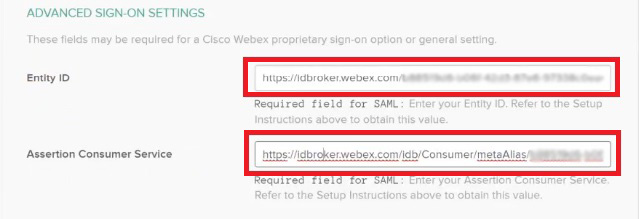

W przeglądarce otwórz plik metadanych pobrany z centrum Sterowania. Skopiuj adresy URL identyfikatora jednostki (u góry pliku) i lokalizacji assertionConsumerService (u dołu pliku).

|

| 5 |

Na karcie Cisco Webex w okta przewiń do pozycji Ustawienia zaawansowane, a następnie wklej wartości Entity ID i Assertion Consumer Service skopiowane z pliku metadanych Centrum sterowania, a następnie zapisz zmiany.

|

| 6 |

Kliknij Zaloguj się, a następnie pobierz plik metadanych Okta. Zaimportujesz ten plik z powrotem do swojej instancji Control Hub. Aby dać użytkownikom dostęp do ich konkretnej witryny Webex, możesz utworzyć niestandardową aplikację w Okta. Skonfiguruj łącze internetowe kierujące użytkowników do ich unikalnego adresu URL witryny Webex. Pamiętaj o dostosowaniu ustawień widoczności aplikacji w Okta, aby ta niestandardowa ikona aplikacji była widoczna dla użytkowników.

|

| 7 |

Kliknij pozycję Przypisania, wybierz wszystkich użytkowników i odpowiednie grupy, które chcesz skojarzyć z aplikacjami i usługami zarządzanymi w centrum Sterowania, kliknij pozycję Przypisz, a następnie kliknij pozycję Gotowe. Możesz przypisać użytkownika lub grupę. Nie pomijaj tego kroku; w przeciwnym razie integracja Control Hub i Okta nie będzie działać. |

Importowanie metadanych dostawcy tożsamości i włączanie logowania jednokrotnego po teście

Po wyeksportowaniu metadanych Webex , skonfigurowaniu dostawcy tożsamości i pobraniu metadanych dostawcy tożsamości do systemu lokalnego można przystąpić do importowania ich do organizacji Webex z centrum sterowania.

Przed rozpoczęciem

Nie testuj integracji logowania jednokrotnego z interfejsu dostawcy tożsamości (IdP). Obsługujemy tylko przepływy inicjowane przez dostawcę usług (inicjowane przez dostawcę usług), więc do tej integracji należy użyć testu logowania jednokrotnego usługi Control Hub .

| 1 |

Wybierz jedną z nich:

|

| 2 |

Na stronie Importuj metadane dostawcy tożsamości przeciągnij i upuść plik metadanych dostawcy tożsamości na stronę lub skorzystaj z przeglądarki plików, aby znaleźć i przesłać plik metadanych. Kliknij przycisk Dalej.

Jeśli możesz, powinieneś użyć opcji Bardziej bezpieczne . Jest to możliwe tylko wtedy, gdy dostawca tożsamości użył publicznego urzędu certyfikacji do podpisania swoich metadanych. We wszystkich innych przypadkach należy użyć opcji Mniej bezpieczne . Dotyczy to również sytuacji, gdy metadane nie są podpisane, podpisane samodzielnie lub podpisane przez prywatny urząd certyfikacji. Okta nie podpisuje metadanych, więc musisz wybrać Mniej bezpieczne dla integracji logowania jednokrotnego Okta. |

| 3 |

Wybierz Testuj konfigurację SSOi po otwarciu nowej karty przeglądarki uwierzytelnij się u dostawcy tożsamości, logując się. Jeśli zostanie wyświetlony błąd uwierzytelniania, może to oznaczać problem z poświadczeniami. Sprawdź nazwę użytkownika i hasło i spróbuj ponownie. Błąd aplikacji Webex zwykle oznacza problem z konfiguracją logowania jednokrotnego. W takim przypadku należy ponownie wykonać kroki, zwłaszcza kroki, w których kopiujesz i wklejasz metadane centrum sterowania do konfiguracji dostawcy tożsamości. Aby bezpośrednio wyświetlić środowisko logowania SSO, można również kliknąć na tym ekranie opcję Skopiuj adres URL do schowka i wkleić skopiowany adres w oknie przeglądarki w trybie prywatnym. W tym oknie można przejść przez proces logowania SSO. Ten krok zatrzymuje fałszywe alarmy z powodu tokenu dostępu, który może znajdować się w istniejącej sesji po zalogowaniu. |

| 4 |

Wróć do karty przeglądarki Control Hub .

Konfiguracja logowania jednokrotnego nie zostanie zastosowana w organizacji, chyba że wybierzesz pierwszy przycisk radiowy i aktywujesz logowanie jednokrotne. |

Co dalej?

Skorzystaj z procedur opisanych w temacie Synchronize Okta Users into Cisco Webex Control Hub (Synchronizuj użytkowników z usługą Okta z cisco Webex Control Hub ), jeśli chcesz przeprowadzić aprowizację użytkowników z okta do chmury Webex.

Skorzystaj z procedur opisanych w artykule Synchronizacja użytkowników usługi Azure Active Directory z centrum sterowania Cisco Webex, jeśli chcesz przeprowadzić obsługę administracyjną użytkowników z usługi Azure AD w chmurze Webex.

Aby wyłączyć wiadomości e-mail wysyłane do nowych użytkowników aplikacji Webex w Twojej organizacji, możesz wykonać procedurę opisaną w sekcji Wyłącz automatyczne wysyłanie wiadomości e-mail. Dokument zawiera również najważniejsze wskazówki dotyczące wysyłania wiadomości do użytkowników w organizacji.