- Головна

- /

- Стаття

Налаштування єдиного входу в Control Hub за допомогою Okta

У цій статті

У цій статті Надіслати відгук?

Надіслати відгук?Ви можете налаштувати інтеграцію єдиного входу (SSO) між Control Hub та розгортанням, яке використовує Okta як постачальника ідентифікації (IdP).

Єдиний вхід і центр керування

Єдиний вхід (SSO) – це процес автентифікації сеансу або користувача, який дає змогу надати облікові дані для доступу до однієї або кількох програм. Процес автентифікує користувачів для всіх додатків, на які їм надаються права. Він усуває подальші підказки, коли користувачі перемикають програми під час певного сеансу.

Протокол федерації «Мова розмітки тверджень безпеки» (SAML 2.0) використовується для забезпечення автентифікації SSO між хмарою Webex і вашим постачальником посвідчень (IdP).

Профілі

Webex App підтримує лише профіль SSO веб-браузера. У профілі SSO веб-браузера Webex App підтримує такі прив'язки:

-

ІП ініціював прив'язку POST -> POST

-

СП ініціював ПЕРЕНАПРАВЛЕННЯ -> прив'язка ПОСТ

Формат nameID

Протокол SAML 2.0 підтримує кілька форматів NameID для спілкування про конкретного користувача. Webex App підтримує такі формати NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

У метаданих, які ви завантажуєте зі свого IdP, перший запис налаштовується для використання в Webex.

Інтеграція Центру керування з Okta

У посібниках із налаштування не описується налаштування всіх можливих конфігурацій, а наведено лише конкретний приклад інтеграції SSO. Наприклад, кроки інтеграції для nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient задокументовані. Інші формати, такі як urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, працюватимуть для інтеграції SSO, але вони виходять за рамки нашої документації.

Налаштуйте цю інтеграцію для користувачів у вашій організації Webex (включаючи Webex App, Webex Meetingsта інші служби, що адмініструються в Control Hub). Якщо ваш вебекс-сайт інтегровано в Control Hub, веб-сайт успадковує керування користувачами. Якщо ви не можете отримати доступ до вебекс-зустрічей таким чином, а керування ними не здійснюється в Центрікерування, необхідно виконати окрему інтеграцію, щоб увімкнути єдиний вхід для вебекс-зустрічей.

Перш ніж почати

-

У разі використання SSO й Control Hub IdP мають відповідати вимогам специфікації SAML 2.0. Крім того, потрібно виконати налаштування IdP з урахуванням наведеного нижче.

Webex підтримує лише потоки, ініційовані постачальником послуг (SP). Це означає, що користувачі повинні розпочинати свої сеанси з сайту Webex. Це гарантує, що автентифікація належним чином проходить через платформу Webex.

Завантажте метадані Webex у свою локальну систему

| 1 |

Увійдіть у Центркерування. |

| 2 |

Перейти до . |

| 3 |

Перейдіть на вкладку Постачальник ідентифікаційних даних та натисніть Активувати єдиний вхід. |

| 4 |

Виберіть постачальника ідентифікаційних даних. |

| 5 |

Виберіть тип сертифіката для своєї організації:

Прив'язки довіри – це відкриті ключі, які діють як орган перевірки сертифіката цифрового підпису. Для отримання додаткової інформації зверніться до документації IdP. |

| 6 |

Завантажте файл метаданих. Ім'я файлу метаданих Webex — idb-meta-<org-ID>-SP.xml. |

Налаштування Okta для сервісів Webex

Під час налаштування програми Cisco Webex на порталі адміністрування Okta налаштуйте піктограму програми за замовчуванням так, щоб вона залишалася прихованою. Щоб це зробити, перейдіть до та перевірте Не відображати піктограму програми користувачам та Не відображати піктограму програми в мобільному додатку Okta.

| 1 |

Увійдіть до клієнта Okta ( |

| 2 |

Знайдіть

|

| 3 |

Натисніть Далі, а потім натисніть SAML 2.0. |

| 4 |

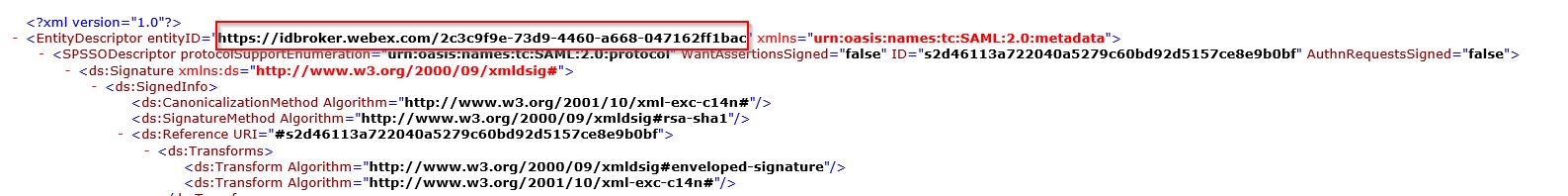

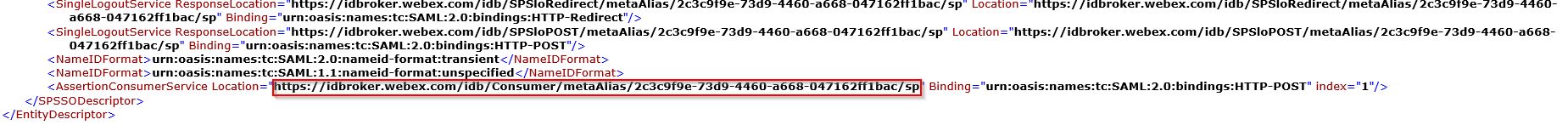

У браузері відкрийте файл метаданих, який ви завантажили з Control Hub. Скопіюйте URL-адреси для entityID (у верхній частині файлу) та assertionConsumerService location (у нижній частині файлу).

|

| 5 |

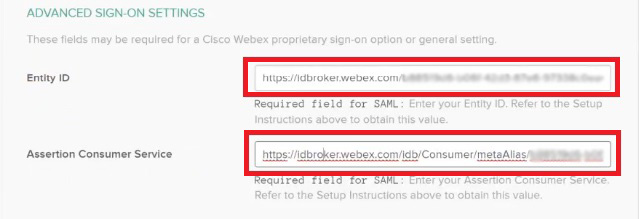

На вкладці Cisco Webex в Okta прокрутіть до Додаткові налаштування, а потім вставте значення Ідентифікатор сутності та Служба споживача тверджень, які ви скопіювали з файлу метаданих Control Hub, а потім збережіть зміни.

|

| 6 |

Натисніть Увійти та завантажте файл метаданих Okta. Ви імпортуєте цей файл назад у свій екземпляр Control Hub. Щоб надати користувачам доступ до їхнього конкретного сайту Webex, ви можете створити власну програму в Okta. Налаштуйте веб-посилання, яке спрямовуватиме користувачів на їхню унікальну URL-адресу сайту Webex. Обов’язково налаштуйте параметри видимості програми в Okta, щоб ця спеціальна піктограма програми була видимою для користувачів.

|

| 7 |

Натисніть Призначення, виберіть усіх користувачів та відповідні групи, яких потрібно пов’язати з програмами та службами, якими керує Control Hub, натисніть Призначити, а потім натисніть Готово. Ви можете призначити користувача або групу. Не пропускайте цей крок; інакше інтеграція вашого Control Hub та Okta не працюватиме. |

Імпорт метаданих IdP та ввімкнення єдиного входу після тесту

Після експорту метаданих Webex , настроювання ідентифікатора та завантаження метаданих IdP до локальної системи можна імпортувати їх до своєї організації Webex із Центрукерування.

Перш ніж почати

Не тестуйте інтеграцію SSO з інтерфейсу постачальника посвідчень (IdP). Ми підтримуємо потоки, ініційовані лише постачальником послуг (ініційовані SP), тому для цієї інтеграції необхідно використовувати тест SSO Control Hub .

| 1 |

Виберіть один із варіантів:

|

| 2 |

На сторінці «Імпорт метаданих постачальника ідентифікаційних даних» перетягніть файл метаданих постачальника ідентифікаційних даних на сторінку або скористайтеся опцією браузера файлів, щоб знайти та завантажити файл метаданих. Клацніть Далі.

Ви повинні використовувати опцію «Більш безпечний », якщо можете. Це можливо лише в тому випадку, якщо ваш IdP використовував загальнодоступний ЦС для підпису своїх метаданих. У всіх інших випадках необхідно використовувати опцію «Менш безпечний ». Це стосується випадків, коли метадані не підписані, не підписані самостійно або не підписані приватним ЦС. Okta не підписує метадані, тому ви повинні вибрати Менш безпечний для інтеграції Okta SSO. |

| 3 |

Виберіть Перевірити налаштування єдиного входу, і коли відкриється нова вкладка браузера, пройдіть автентифікацію за допомогою постачальника ідентифікаційних даних, увійшовши в систему. Якщо з'являється повідомлення про помилку автентифікації, можливо, виникла проблема з обліковими даними. Перевірте ім'я користувача та пароль і повторіть спробу. Помилка Webex App зазвичай означає проблему з налаштуванням єдиного входу. У цьому випадку виконайте кроки ще раз, особливо кроки, за допомогою яких ви копіюєте та вставляєте метадані Центру керування в налаштування IdP. Для безпосереднього спостереження за процесом SSO також можна клацнути Скопіювати URL у буфер обміну на цьому екрані й вставити в приватне вікно браузера. Після цього можна виконати вхід за допомогою SSO. Цей крок зупиняє помилкові спрацьовування через маркер доступу, який може бути в наявному сеансі від входу. |

| 4 |

Поверніться на вкладку браузера Control Hub .

Конфігурація єдиного входу не набирає чинності у вашій організації, якщо не вибрати першу перемикач і не активувати єдиний вхід. |

Що далі

Використовуйте процедури, описані в розділі Синхронізація користувачів Okta з Cisco Webex Control Hub, якщо ви хочете виконати підготовку користувачів з Okta в хмару Webex.

Використовуйте процедури, описані в розділі Синхронізація користувачів Azure Active Directory з Cisco Webex Control Hub, якщо потрібно виконати підготовку користувачів з Azure AD у хмарі Webex.

Ви можете виконати процедуру, описану в розділі Придушення автоматичних електронних листів, щоб вимкнути електронні листи, що надсилаються новим користувачам програми Webex у вашій організації. Документ також містить практичні поради щодо надсилання повідомлень користувачам у вашій організації.