- 主页

- /

- 文章

使用 Okta 在 Control Hub 中配置单点登录

在此文章中

在此文章中 反馈?

反馈?您可以配置 Control Hub 和使用 Okta 作为身份提供程序 (IdP) 的部署之间的单点登录 (SSO) 集成。

单点登录和 Control Hub

单点登录 (SSO) 是一种会话或用户验证的流程,允许用户通过提供凭证来访问一个或多个应用程序。此流程能够为用户已获得授权的所有应用程序验证用户。这样用户在特定会话期间切换应用程序时,不会再看到额外提示。

安全断言标记语言 (SAML 2.0) 联合协议用于提供 Webex 云与您的身份提供商 (IdP) 之间的 SSO 验证。

档案

Webex 应用程序仅支持 Web 浏览器 SSO 档案。在 Web 浏览器 SSO 档案中,Webex 应用程序支持下列绑定:

-

SP 发起的 POST -> POST 绑定

-

SP 发起的 REDIRECT -> POST 绑定

NameID 格式

为了传达关于特定用户的信息,SAML 2.0 协议支持多种 NameID 格式。Webex 应用程序支持以下 NameID 格式。

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

在您从 IdP 加载的元数据中,第一个条目为在 Webex 中使用而配置。

集成 Control Hub 与 Okta

配置指南给出了 SSO 集成的特定示例,但没有提供针对所有可能性的详细配置。例如,记录了 nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient 的集成步骤。其他格式(例如 urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress )适用于 SSO 集成,但超出了我们文档的范围。

为 Webex 组织(包括 Webex 应用程序、Webex Meetings 以及 Control Hub 中管理的其他服务)中的用户设置此集成。如果 Webex 站点集成在 Control Hub 中,Webex 站点会继承用户管理。如果您无法用这种方式访问 Webex Meetings,且其不受 Control Hub 管理,则必须另外执行集成来为 Webex Meetings 启用 SSO。

准备工作

-

对于 SSO 和 Control Hub,IdP 必须遵循 SAML 2.0 规范。此外,IdP 必须按以下方式进行配置:

Webex 仅支持服务提供商 (SP) 发起的流程。这意味着用户必须从 Webex 站点开始他们的会话。这可确保身份验证通过 Webex 平台正确路由。

下载 Webex 元数据到本地系统

为 Webex 服务配置 Okta

当您在 Okta 管理门户中设置 Cisco Webex 应用程序时,请将默认应用程序图标配置为保持隐藏。为此,请转到 并选中 不向用户显示应用程序图标 和 不在 Okta 移动应用程序中显示应用程序图标。

| 1 |

以管理员身份登录 Okta Tenant( |

| 2 |

搜索

|

| 3 |

单击 下一步 ,然后单击 SAML 2.0. |

| 4 |

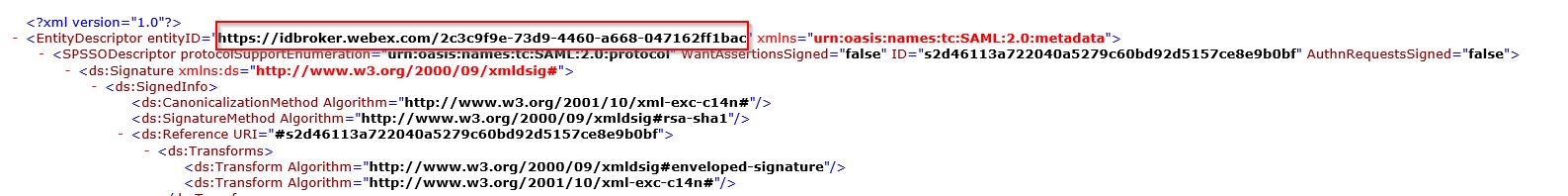

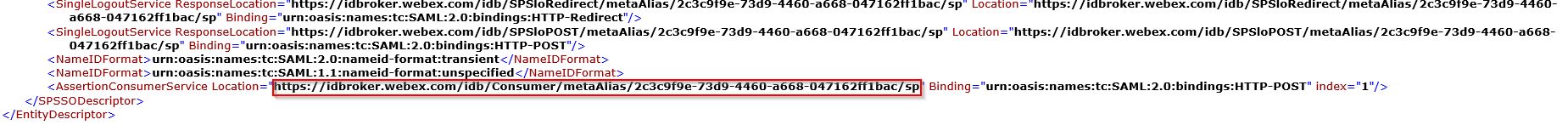

在浏览器中打开从 Control Hub 下载的元数据文件。复制 entityID 的 URL(位于文件顶部)和 assertionConsumerService 位置(位于文件底部)。

|

| 5 |

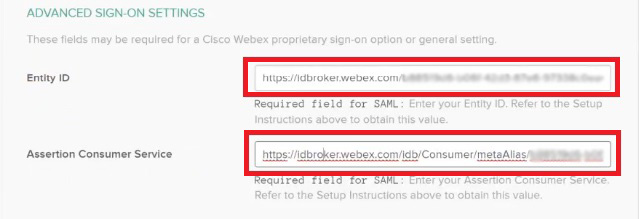

在 Okta 的 Cisco Webex 标签页上,滚动至高级设置,然后粘贴已从 Control Hub 元数据文件中复制的实体标识和断言使用者服务值,然后保存更改。

|

| 6 |

单击 登录 ,然后下载 Okta 元数据文件。您将把此文件导入回您的 Control Hub 实例。 为了让用户访问其特定的 Webex 站点,您可以在 Okta 中创建自定义应用程序。设置一个 Web 链接,将用户引导至其唯一的 Webex 站点 URL。确保调整 Okta 中的应用程序可见性设置,以便用户可以看到此自定义应用程序图标。

|

| 7 |

单击分配,选择要与 Control Hub 中管理的应用程序和服务关联的所有用户和任何相关组,单击分配,然后单击完成。 您可以指定一个用户或一个组。不要跳过此步骤;否则 Control Hub 与 Okta 的集成无法生效。 |

导入 IdP 元数据并在测试后启用单点登录

导出 Webex 元数据,配置 IdP,并将 IdP 元数据下载到本地系统后,您即可以将该元数据导入到 Webex 组织中(从 Control Hub 导入)。

准备工作

请勿从身份提供程序 (IdP) 界面测试 SSO 集成。我们仅支持服务商启动(SP 启动)的流程,因此您必须将 Control Hub SSO 测试用于此集成。

| 1 |

选择一种:

|

| 2 |

在导入 IdP 元数据页面上,将 IdP 元数据文件拖放到页面上,或者使用文件浏览器选项来查找并上传元数据文件。单击下一步。

如果可以,请使用安全性较高选项。只有当您的 IdP 使用公共 CA 签署元数据时,这才有可能。 在所有其他情况下,则必须使用安全性较低选项。这包括元数据未签名、自签名或由私有 CA 签名。 Okta 不会签署元数据,因此您必须为 Okta SSO 集成选择安全级别较低。 |

| 3 |

选择 测试 SSO 设置,当打开新的浏览器选项卡时,通过登录向 IdP 进行身份验证。 如果您收到验证错误,可能是凭证有问题。请检查用户名和密码并重试。 Webex 应用程序错误往往意味着 SSO 设置有问题。在此情况下,请再检查一遍操作步骤,特别是将 Control Hub 元数据复制粘贴到 IdP 设置中的步骤。 若要直接查看 SSO 登录体验,您还可以从此屏幕单击将 URL 复制到剪贴板,并将其粘贴到私密浏览器窗口中。在此处,您可以使用 SSO 登录。由于您登录的现有会话中可能存在的访问令牌,此步骤会阻止误报结果。 |

| 4 |

返回到 Control Hub 浏览器标签页。

除非您选择第一个单选按钮并激活 SSO,否则 SSO 配置在组织中不起作用。 |

下一步

如果您要从 Okta 中将用户预先配置到 Webex 云,请使用将 Okta 用户同步到 Cisco Webex Control Hub 中的过程。

如果您要从 Azure AD 中将用户预先配置到 Webex 云,请使用将 Azure Active Directory 用户同步到 Cisco Webex Control Hub 中的过程。

您可以按照 抑制自动电子邮件 中的步骤来禁用发送给组织中新 Webex 应用程序用户的电子邮件。文档中还包含向组织中用户发送通信的最佳实践。