- Inicio

- /

- Artículo

Mejore la experiencia de reuniones locales y en la nube con ActiveControl

En este artículo

En este artículo ¿Comentarios?

¿Comentarios?ActiveControl es una solución que puente la información de las conferencias entre la nube de Webex y las instalaciones. Utilice este artículo para configurar su entorno, de modo que sus usuarios puedan ver la lista de participantes de la reunión en sus extremos.

Descripción general de ActiveControl

ActiveControl es una solución que puente la información de las conferencias entre la nube de Webex y las instalaciones. Antes de esta solución, los usuarios de la aplicación Webex en llamadas multiparte ya veían información sobre qué otros participantes están presentes, quién está hablando actualmente y quién está presentando.

La información de la conferencia desde la nube hacia las instalaciones se produce a través del componente de la puerta de enlace de XCCP. La función de la puerta de enlace es traducir esta información entre ambos lados, de modo que (en situaciones de llamadas que involucran tanto a la nube de Webex como a los componentes locales), tanto la nube de la aplicación Webex como los entornos locales tengan un acceso similar a la información de conferencias.

Beneficios de ActiveControl

ActiveControl beneficia a los usuarios que utilizan extremos locales que ejecutan clientes de software CE o Jabber recientes para realizar una llamada u obtener una devolución de llamada desde una reunión alojada en la aplicación de Webex.

En esta situación, el gateway de XCCP traduce la información de la reunión del listado (lista de participantes) al extremo local o al cliente de Jabber.

Arquitectura de ActiveControl

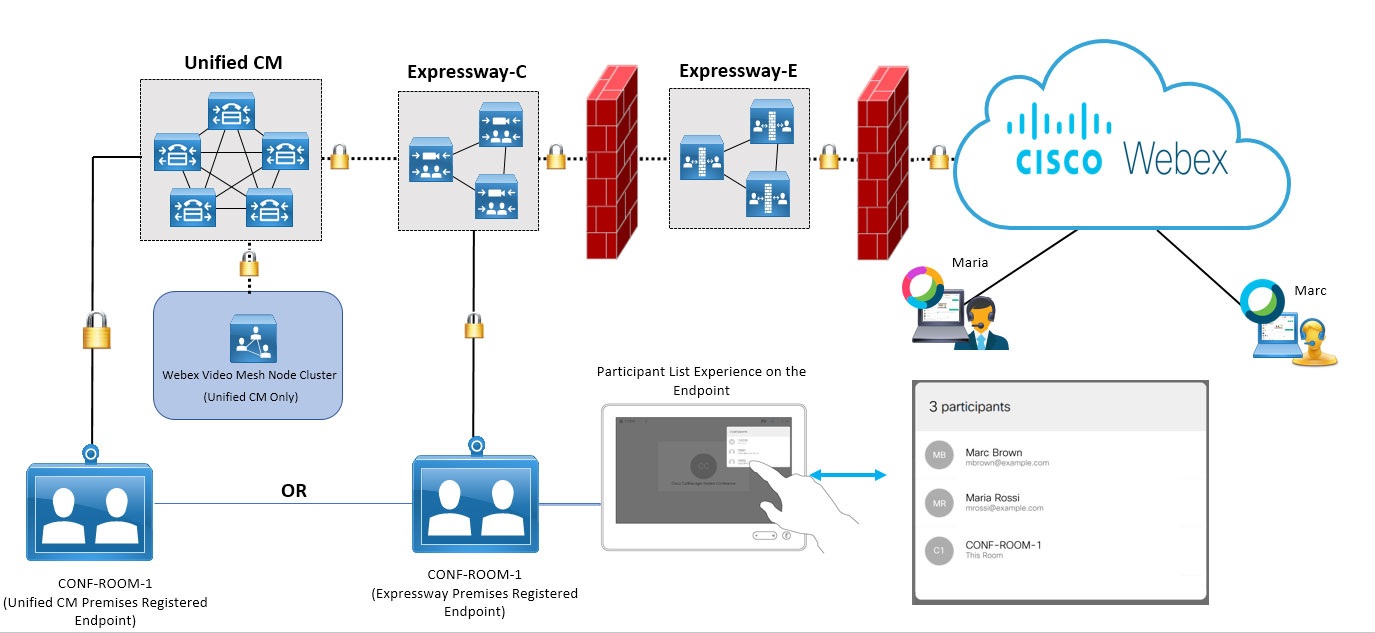

En la parte superior del diagrama, de izquierda a derecha se muestra la conexión segura en las instalaciones a la nube de Webex, y el ejemplo indica que dos usuarios de la nube (uno en la aplicación de Webex y otro en Webex Meetings) entran a la reunión.

En la parte inferior se muestra sala de conferencia de conexión que está inscrito en Unified CM y en un grupo del nodo de la red de vídeo en el que pueden llegar los medios de reunión.

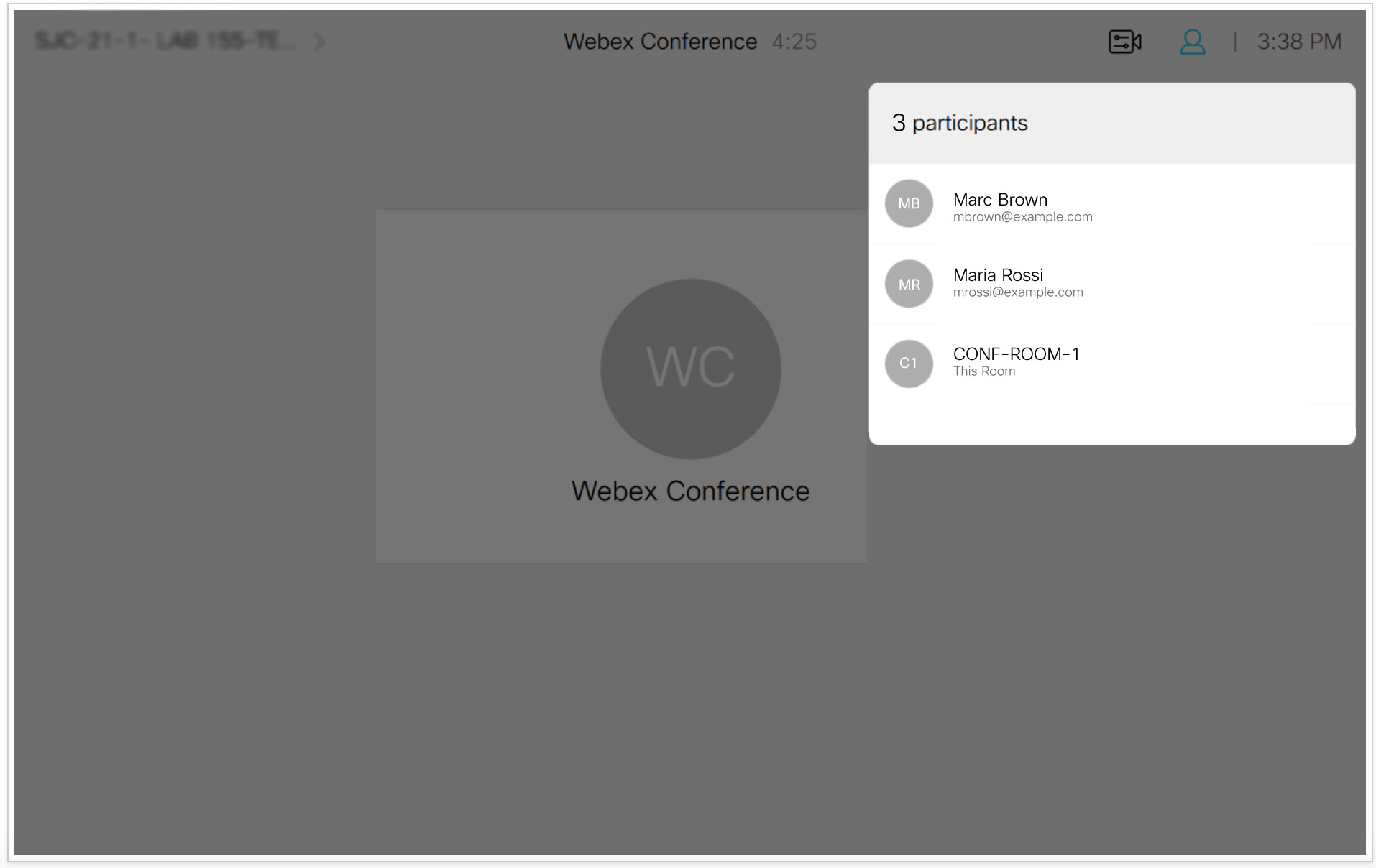

Se captura la experiencia de la lista de participantes; el usuario accede a la lista en el propio extremo y la lista tiene el mismo aspecto que en la aplicación de Webex o Webex Meetings.

Configurar ActiveControl

Antes de comenzar

Cuando la solución de ActiveControl incluye un nodo de la red de vídeo en los flujos de la reunión, el único escenario de trabajo es un extremo inscripto en Unified CM. Un extremo inscrito directamente en Expressway funciona con la red de vídeo en este momento.

|

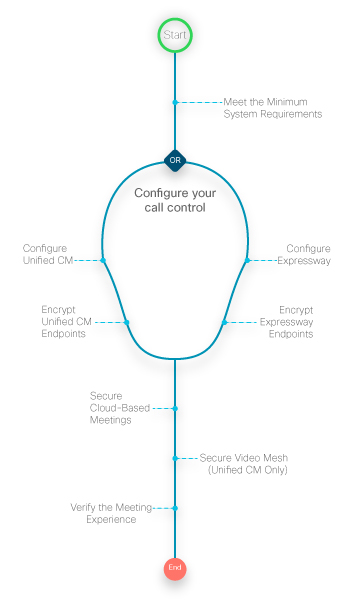

La siguiente ilustración resume los pasos para configurar ActiveControl para dispositivos inscritos localmente que entran a una reunión en la nube. Algunos pasos se cubren directamente en este artículo; algunos están cubiertos por documentación separada.

|

Requisitos para ActiveControl

|

Componente |

Requisitos |

|---|---|

|

Cisco Unified Communications Manager Red de vídeo de Edge |

Mínimo: versión 11.5(1) o posterior en modo de seguridad mixto. Recomendado: versión 12.5(1) SU1 o posterior para admitir extremos no seguros registrados localmente o a través de acceso móvil y remoto (MRA). No se requiere el modo de seguridad mixto de Unified CM. Nodos de la red de vídeo inscritos en la nube, protegidos con SIP TLS y configurados de acuerdo a los pasos de la guía de implementación en https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C o E |

Mínimo: versión X8.11.4 o posterior. Consulte la Recomendado: versión X12.5 o posterior para dispositivos MRA configurados con un modo de seguridad de dispositivos no seguro de Unified CM. Actualmente, la red de vídeo no es compatible con enlace troncales SIP seguros para dispositivos que se registran directamente Expressway control de llamadas. |

|

Dispositivos de Webex: Series Desk, Room, MX y SX |

CE 9.15 o posterior, o RoomOS 10.3 o versiones posteriores, cuando se inscriba en forma segura en una de las plataformas de control de llamadas anteriores. |

|

Cisco Jabber |

Versión 12.5 o posterior |

|

Cifrado |

En versiones anteriores a la 12.5: toda la ruta de llamada desde el extremo a la nube debe estar protegida con TLS 1.2. En las versiones 12.5 y posteriores: no se requiere TLS entre el extremo y Unified CM. |

Tareas de Unified CM

Estos pasos garantizan que los dispositivos se inscriba en Unified CM en forma segura y que los medios estén cifrados.

| 1 |

Configure el soporte de iX en Unified CM siguiendo los pasos de la Sección de habilitación de soporte de iX en Cisco Unified Communications Manager de la Guía de implementación de ActiveControl. |

| 2 |

Configure los perfiles de seguridad del dispositivo: Este paso no es obligatorio si está utilizando las versiones 12.5 de Unified CM y Expressway. Cisco Unified Communications Manager configuraciones relacionadas con la seguridad de los grupos (como el modo de seguridad del dispositivo) para un tipo de dispositivo y protocolo en perfiles de seguridad para permitirle asignar un perfil de seguridad único a varios dispositivos. Aplica los ajustes configurados a un teléfono cuando elige el perfil de seguridad en la ventana Configuración del teléfono. |

| 3 |

Configure el parámetro de servicio para que se muestre el icono de llamada segura: Este cambio es obligatorio para que el icono de bloqueo se muestre en extremos CE. Para obtener más información, haga clic en el nombre del parámetro del servicio para ver la ayuda en línea. |

Realice estos pasos en los propios extremos para asegurarse de que se establezca la conexión de TLS seguro.

Estos pasos no son obligatorios si utiliza versiones 12.5 de Unified CM y Expressway.

| 1 |

En la interfaz administrativa del extremo, vaya a SIP y confirme los siguientes ajustes:

| ||||||||||||||||||

| 2 |

Guarde los cambios. | ||||||||||||||||||

| 3 |

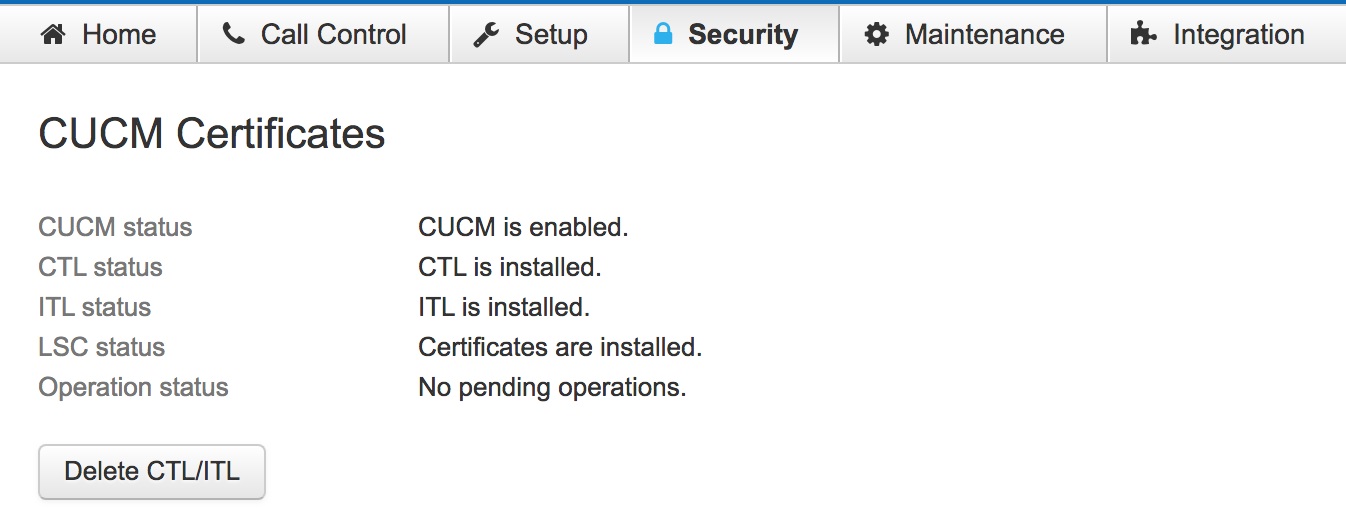

En Seguridad, compruebe que los certificados de Unified CM estén instalados. |

Expressway tareas

Siga estos pasos para configurar la zona entre Expressway donde está registrado el dispositivo y la zona ascendente Expressway par que se conecta a la nube.

| 1 |

En Configuración avanzada para la zona entre el control de llamadas de Expressway y el par Expressway, asegúrese de que el modo de filtro SIP UDP/IX esté definido en Desactivado , la opción predeterminada. |

| 2 |

Defina Perfil de la zona en Personalizado y guarde sus cambios. |

Realice estos pasos en los extremos Expressway registrados en la nube para asegurarse de que se establezca la conexión de TLS segura.

| 1 |

En la interfaz administrativa del extremo, vaya a SIP y confirme los siguientes ajustes:

| ||||||||||||||||||||

| 2 |

Guarde los cambios. |

Reuniones seguras basadas en la nube

Siga estos pasos para crear un perfil de SIP con tráfico habilitado para iX y seguro de Unified CM a Expressway.

| 1 |

Configure un perfil de SIP para este enlace troncal con las siguientes opciones:

|

| 2 |

Para el enlace troncal de SIP, aplique el perfil de SIP que creó. |

| 3 |

En Destino, introduzca la dirección IP Expressway-C o la FQDN en LaDirección de destino e introduzca 5061 para Puerto de destino. |

Qué hacer a continuación

-

Para que funcione la conexión TLS, los certificados entre Unified CM y Expressway deben intercambiarse o ambos deben tener certificados firmados por la misma autoridad de certificación. Consulte

Garantizar la confianza del certificado entre Unified CM y Expressway

en el Cisco Expressway y CUCM a través de Enlace troncal SIP Guía de implementación para obtener más información. -

En el Expressway-C (el próximo salto de Unified CM), en Configuración avanzada para la zona entre Expressway y Unified CM, asegúrese de que el modo de filtro SIP UDP/IX esté definido en Desactivado (la configuración predeterminada). Consulte

Filtrado de iX en Cisco VCS en

la Guía de implementación de ActiveControl para obtener más información.

Reuniones seguras basadas en la red de vídeo

Si implementó la red de vídeo en su organización, puede asegurar los nodos de la red de vídeo para los grupos que inscribía en la nube.

|

Configure el cifrado siguiendo los pasos de la guía de implementación que se encuentra en https://www.cisco.com/go/video-mesh. |

Compruebe la experiencia de reunión en el extremo seguro

Siga estos pasos para verificar que los extremos estén registrados en forma segura y que aparezca la experiencia de reunión correcta.

| 1 |

Entre a una reunión desde un extremo seguro. |

| 2 |

Verifique que la lista de reuniones aparezca en el dispositivo. Este ejemplo muestra cómo se ve la lista de reuniones en un extremo con un panel táctil: |

| 3 |

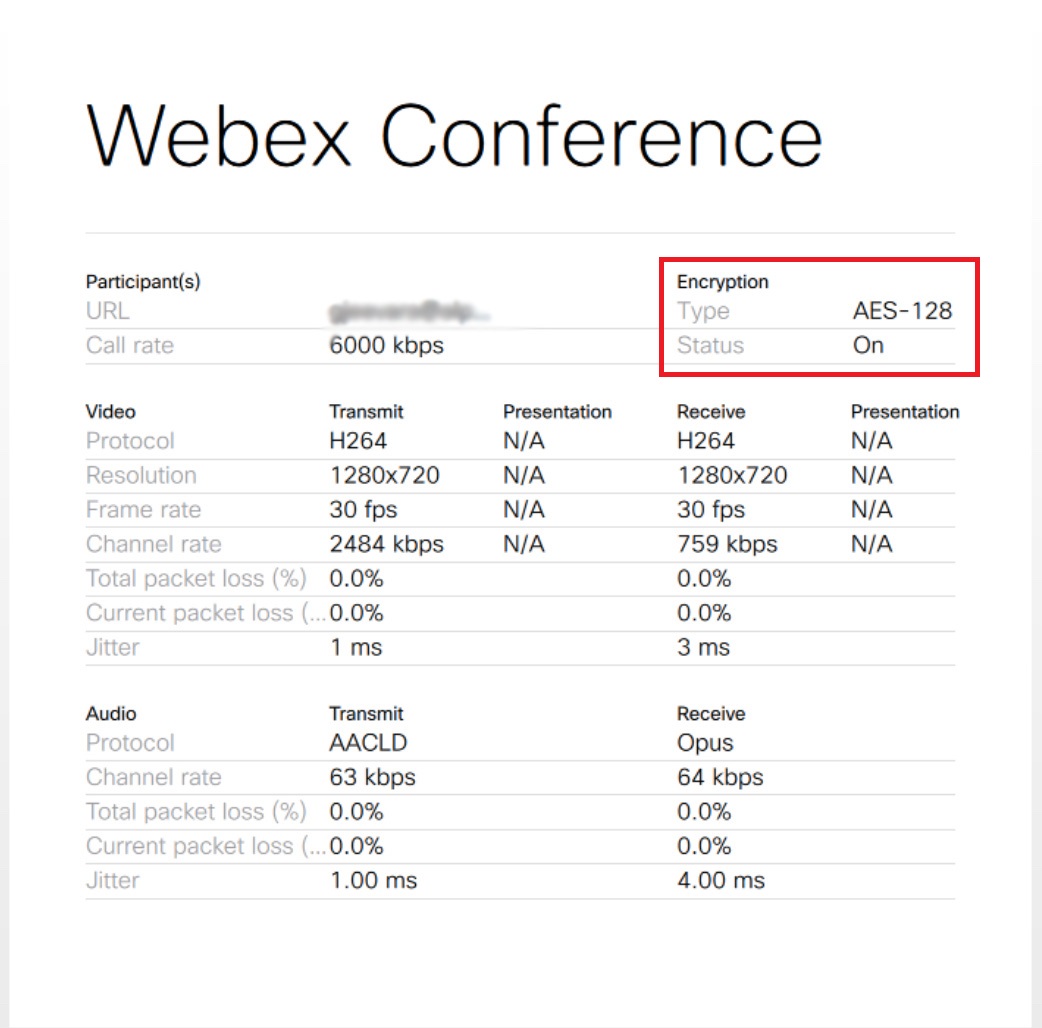

Durante la reunión, acceda a la información de la conferencia de Webex desde detalles de la llamada. |

| 4 |

Verifique que la sección Cifrado muestre el Tipo como AES-128 y el Estado como On (Estado) como On (Estado). |