- Start

- /

- Artikel

Förbättra moln och lokal mötesupplevelse med ActiveControl

I den här artikeln

I den här artikeln Har du feedback?

Har du feedback?ActiveControl är en lösning som bryggar konferensinformation mellan Webex-molnet och platsen. Använd den här artikeln för att konfigurera din miljö så att dina användare kan se listan över mötesdeltagare på sina slutpunkter.

Översikt över aktivkontroll

ActiveControl är en lösning som bryggar konferensinformation mellan Webex-molnet och platsen. Före den här lösningen såg användare av Webex-appen i flerpartssamtal redan information om vilka andra mötesdeltagare är närvarande, vem som för närvarande talar och vem som presenterar.

Konferensinformation från molnet till platsen sker via XCCP-gatewaykomponenten. Gatewayens funktion är att översätta denna information mellan båda sidor, så att både Webex-appmolnet och lokala komponenter (i samtalsscenarier som involverar både Webex-molnet och lokala miljöer har liknande åtkomst till konferensinformation.

Fördelar för aktivkontroll

ActiveControl gynnar användare som använder lokala slutpunkter som kör senaste CE-programvara eller Jabber-klienter för att ringa in till eller få en återuppringning från ett möte som hålls i Webex-appen.

I detta scenario översätter XCCP-gatewayen deltagarlistans mötesinformation till den lokala slutpunkten eller Jabber-klienten.

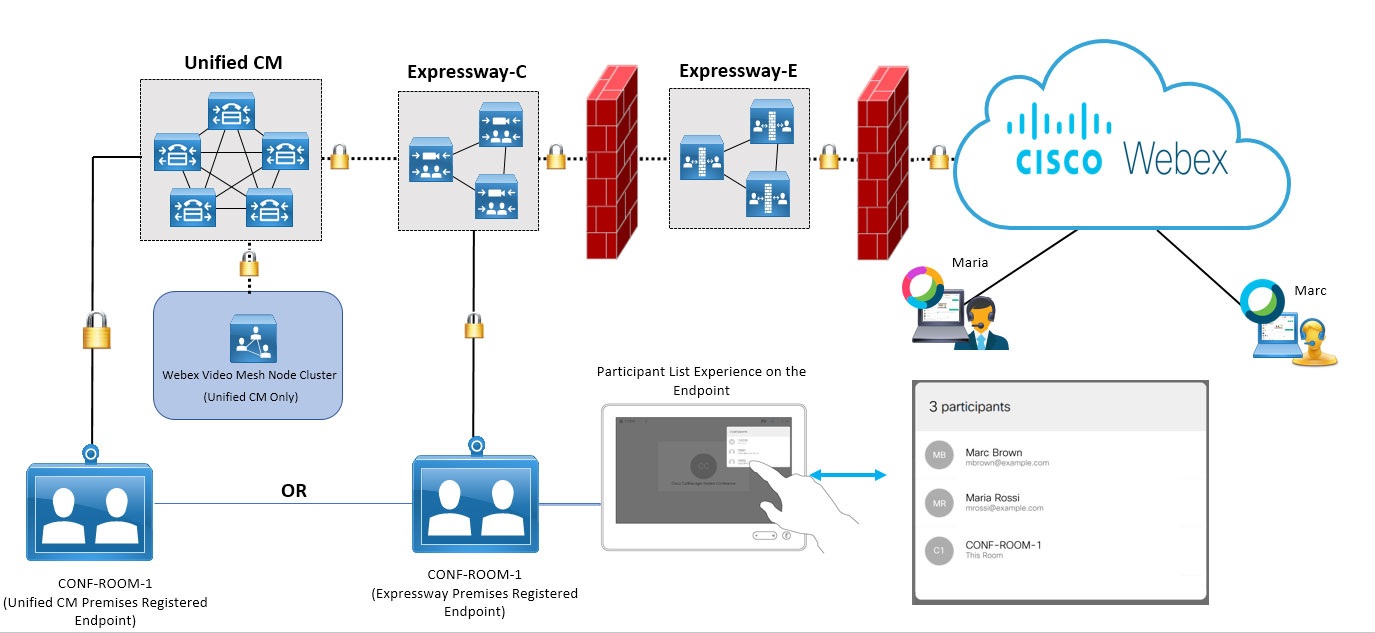

Arkitektur för ActiveControl

Längst upp i diagrammet visas den säkra lokala anslutningen till Webex-molnet, och exemplet visar två molnanvändare (en i Webex-appen, en i Webex Meetings) som deltar i mötet.

Längst ned visas en konferensrum som är registrerad till Unified CM och ett videonätsnodkluster där mötesmedia kan landa.

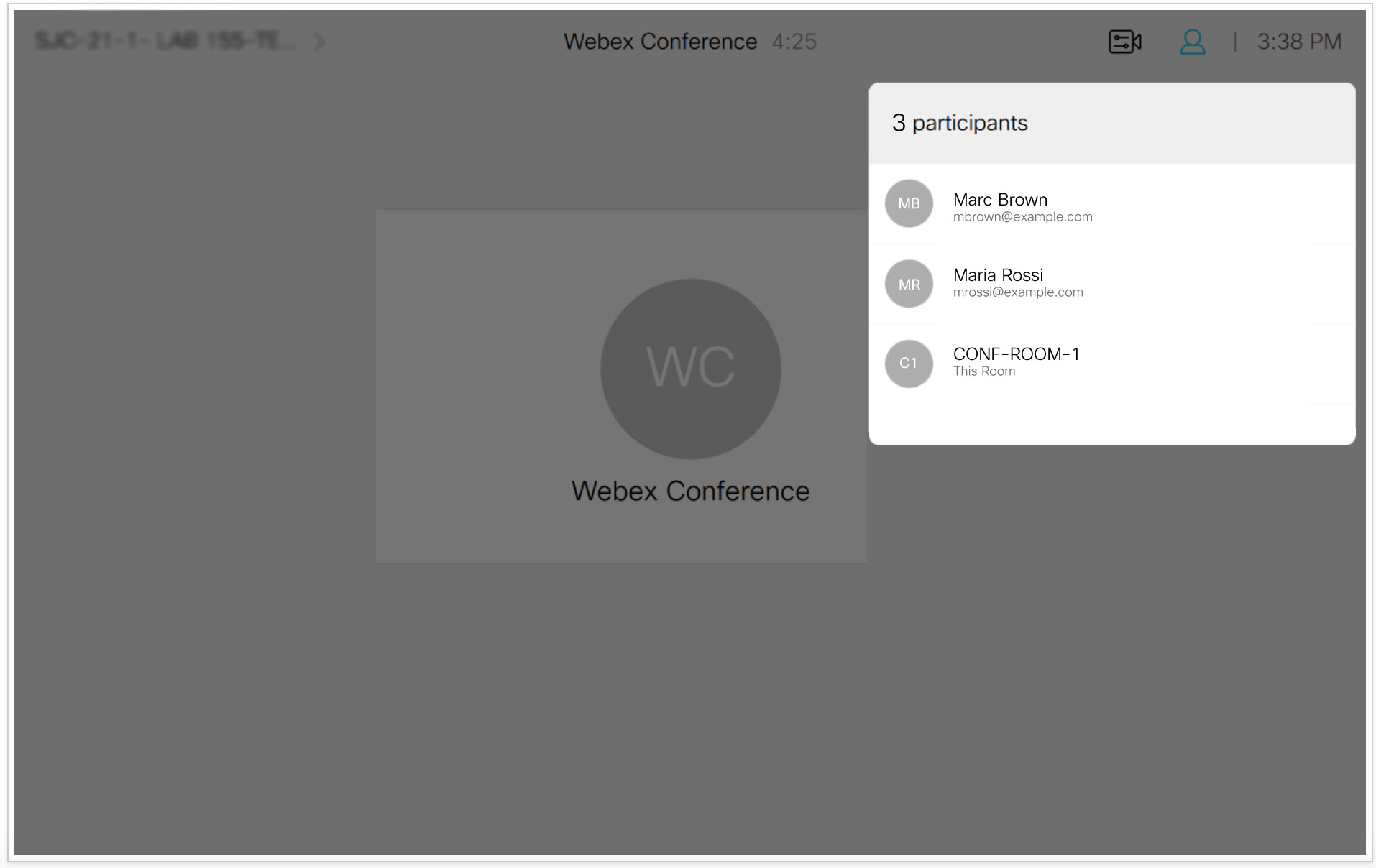

Upplevelsen av mötesdeltagarlistan samlas in. Användaren kommer åt listan på själva slutpunkten och listan ser ut som den skulle ha i Webex-appen eller Webex Meetings.

Konfigurera ActiveControl

Innan du börjar

När lösningen ActiveControl innehåller en videonätnod i mötesflödena är det enda arbetsscenariot en slutpunkt som har registrerats i Unified CM. En slutpunkt som är direkt registrerad Expressway fungerar inte med videonät just nu.

|

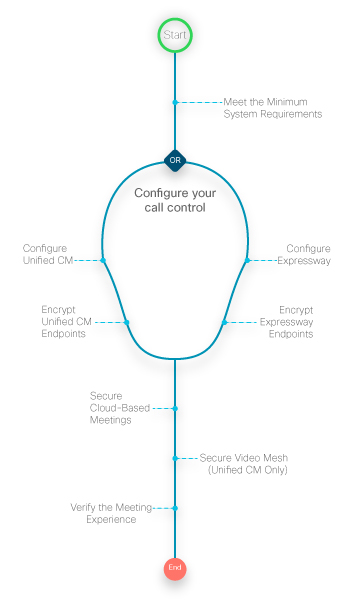

Följande bild sammanfattar stegen för att konfigurera ActiveControl för lokala, registrerade enheter som deltar i ett möte i molnet. Vissa steg behandlas direkt i denna artikel, andra behandlas i separat dokumentation.

|

Krav för activecontrol

|

Komponent |

Krav |

|---|---|

|

Cisco Unified Communications Manager Edge-videonät |

Minimum – version 11.5(1) eller senare i blandat säkerhetsläge. Rekommenderas – version 12.5(1) SU1 eller senare för att stödja icke-säkra slutpunkter som registreras lokalt eller via Mobile and Remote Access (MRA). Blandat säkerhetsläge för Unified CM krävs inte. Videonät-noder som är registrerade i molnet, säkrade med SIP TLS och konfigurerade enligt stegen i distributionsguiden på https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C eller E |

Minimum – version X8.11.4 eller senare. Se avsnittet Rekommenderas– Version X12.5 eller senare för MRA-enheter som har konfigurerats med ett icke-säkert enhetssäkerhetsläge i Unified CM. Videonät har för närvarande inte stöd för säkra SIP-trunkar för enheter som är registrerade direkt Expressway för samtalskontroll. |

|

Webex-enheter: Skrivbords-, rums-, MX- och SX-serierna |

CE 9.15 eller senare, eller RoomOS 10.3 eller senare, när de är säkert registrerade till någon av plattformarna för samtalskontroll ovan. |

|

Cisco Jabber |

Version 12.5 eller senare |

|

Kryptering |

Vid versioner tidigare än 12.5– Hela samtalssökvägen från slutpunkten till molnet måste säkras med TLS 1.2. På versioner 12.5 och senare – TLS krävs inte mellan slutpunkten och Unified CM. |

Unified CM-uppgifter

Dessa steg säkerställer att enheterna är säkert registrerade i Unified CM och att mediet är krypterat.

| 1 |

Konfigurera iX-stöd i Unified CM genom att följa stegen i avsnittet Aktivera iX-Cisco Unified Communications Manager i ActiveControl-distributionsguide. |

| 2 |

Konfigurera enhetens säkerhetsprofiler: Det här steget krävs inte om du använder 12.5-versioner av Unified CM och Expressway. Cisco Unified Communications Manager säkerhetsrelaterade inställningar (som till exempel enhetens säkerhetsläge) för en enhetstyp och ett protokoll i säkerhetsprofiler så att du kan tilldela en enda säkerhetsprofil till flera enheter. Du tillämpar de konfigurerade inställningarna på en telefon när du väljer säkerhetsprofilen i fönstret Telefonkonfiguration. |

| 3 |

Konfigurera tjänstens parameter för visning av en säker samtalsikon: Den här ändringen krävs för att låsikonen ska visas på CE-slutpunkter. För mer information, klicka på tjänstens parameternamn för att visa onlinehjälpen. |

Gör dessa steg själva på slutpunkterna för att säkerställa att den säkra TLS-anslutningen upprättas.

Dessa steg krävs inte om du använder 12.5-versioner av Unified CM och Expressway.

| 1 |

I administrationsgränssnittet för slutpunkter går du till SIP och bekräftar följande inställningar:

| ||||||||||||||||||

| 2 |

Spara dina ändringar. | ||||||||||||||||||

| 3 |

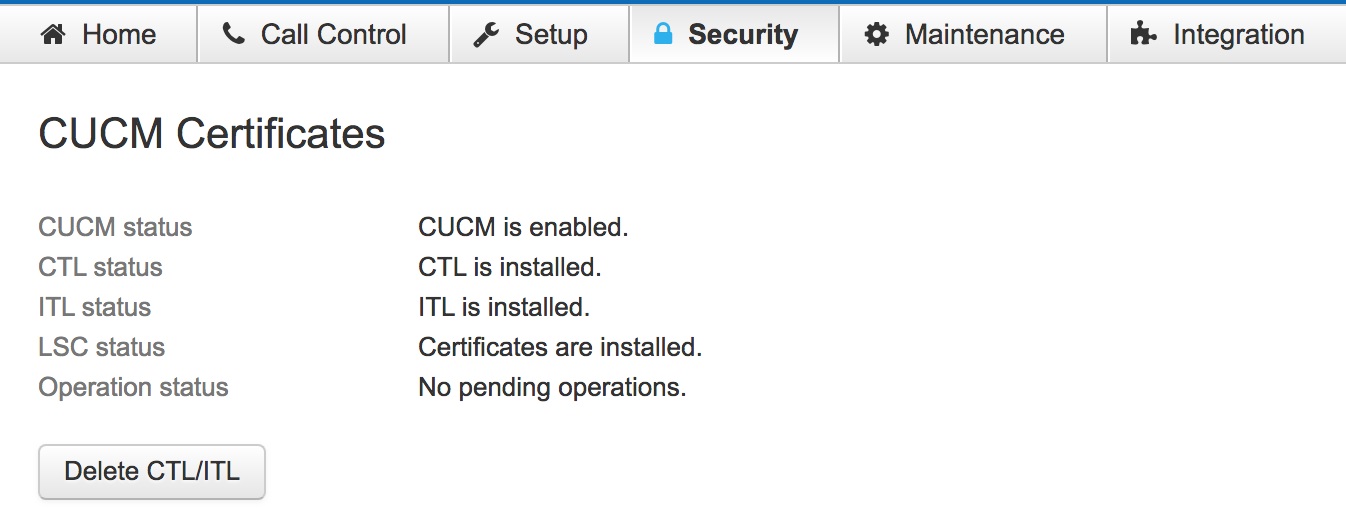

Under Säkerhetverifierar du att Unified CM-certifikat är installerade. |

Expressway aktiviteter

Följ dessa steg för att konfigurera zonen mellan den Expressway där enheten är registrerad och den uppströms Expressway parzon som ansluter ut till molnet.

| 1 |

Under Avancerade inställningar för zonen mellan Expressway-samtalskontroll och Expressway-par ska du se till att SIP UDP/IX-filterläget är inaktiverat som standardalternativ. |

| 2 |

Ställ in zonprofilen till Anpassad och spara sedan dina ändringar. |

Gör följande steg på de Expressway själva registrerade slutpunkterna för att säkerställa att den säkra TLS-anslutningen upprättas.

| 1 |

I administrationsgränssnittet för slutpunkter går du till SIP och bekräftar följande inställningar:

| ||||||||||||||||||||

| 2 |

Spara dina ändringar. |

Säkra molnbaserade möten

Använd dessa steg för att skapa en SIP-profil med iX-aktiverad och säker trafik från Unified CM till Expressway.

| 1 |

Konfigurera en SIP-profil för den här trunken med följande alternativ:

|

| 2 |

Tillämpa SIP-profilen som du har skapat för SIP-trunken. |

| 3 |

Under Destinationanger du Expressway-C IP-adress eller FQDN i destinationsadressen och anger 5061 för destinationsport . |

Nästa steg

-

För att TLS-anslutningen ska fungera måste certifikat mellan Unified CM och Expressway bytas ut eller måste båda ha certifikat signerade av samma certifikatutfärdare. Se

Säkerställa certifikatförtroende mellan Unified CM och Expressway

i Cisco Expressway och CUCM via SIP-trunk distributionsguide för mer information. -

I Expressway-C (nästa hopp från Unified CM) ska du, under Avancerade inställningar för zonen mellan Expressway och Unified CM, se till att filterläget SIP UDP/IX är inställt på Av (standardinställningen). Se

Filtrering av iX i Cisco VCS

i Driftsättningsguide för ActiveControl för mer information.

Säkra videonät-baserade möten

Om du distribuerade videonät i din organisation kan du skydda videonätsnoderna för kluster som du har registrerat dig till molnet.

|

Konfigurera kryptering genom att följa stegen i distributionsguiden på https://www.cisco.com/go/video-mesh. |

Bekräfta mötesupplevelsen på den säkra slutpunkten

Använd dessa steg för att verifiera att slutpunkterna är säkert registrerade och att den korrekta mötesupplevelsen visas.

| 1 |

Delta i ett möte från den säkra slutpunkten. |

| 2 |

Kontrollera att listan över möteslistor visas på enheten. Det här exemplet visar hur möteslistan ser ut på en slutpunkt med en pekskärm: |

| 3 |

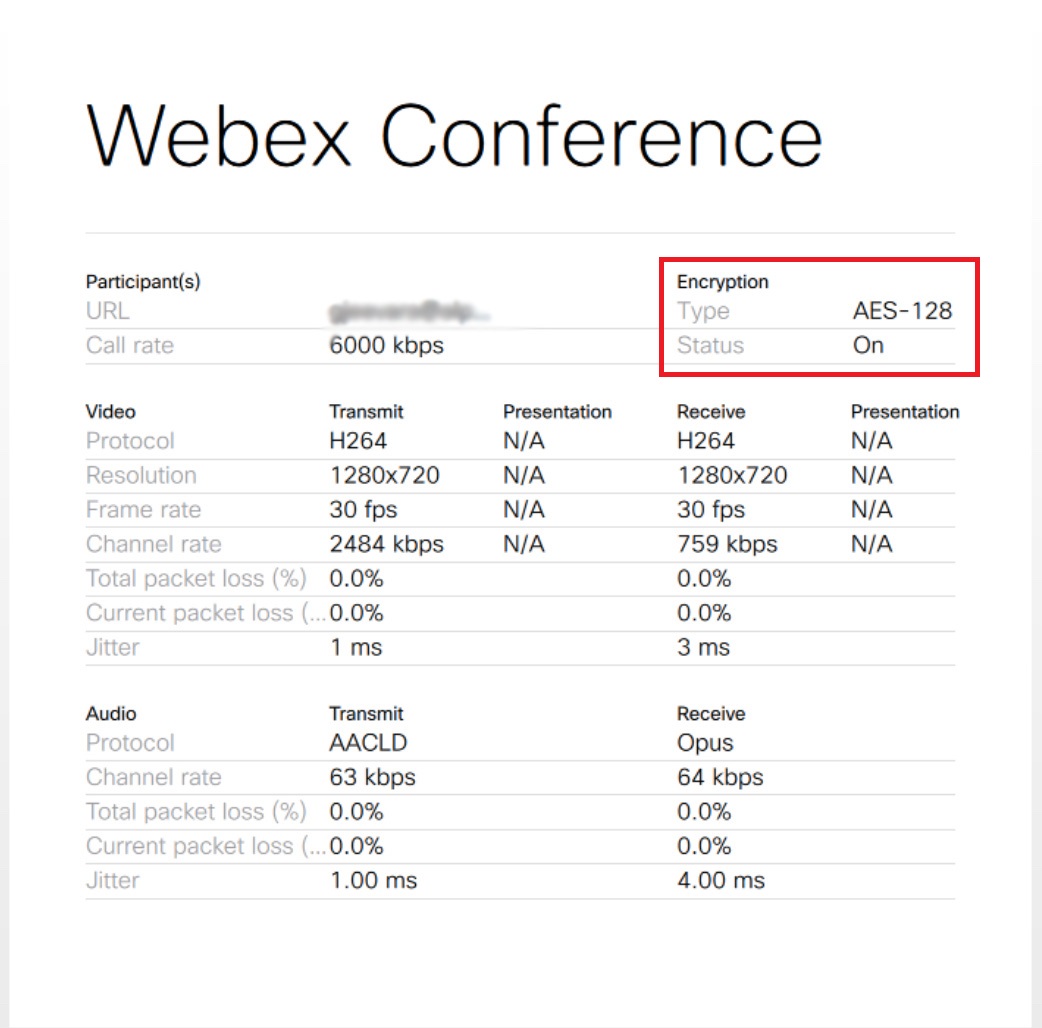

Under mötet öppnar du Webex-konferensinformationen via samtalsinformation . |

| 4 |

Verifiera att krypteringsavsnittet visar typen AES-128 och Status som På. |