- Главная

- /

- Статья

Улучшение работы с совещаниями в облаке и на локальном совещании с помощью ActiveControl

В этой статье

В этой статье Отправить обратную связь?

Отправить обратную связь?ActiveControl – это решение для связи информации о конференции между облаком Webex и локальной конференцией. Используйте эту статью для настройки среды, чтобы ваши пользователи могли видеть список участников совещания в конечных точках.

Обзор ActiveControl

ActiveControl – это решение для связи информации о конференции между облаком Webex и локальной конференцией. До этого решения пользователи приложения Webex во время многосторонних вызовов уже просматривали информацию о других участниках, выступающих и выступающих.

Сведения о конференции из облака в локальную конференцию передаются через компонент шлюза XCCP. Функция шлюза заключается в переводе этой информации между обеими сторонами, чтобы (в сценариях вызовов с использованием как облака Webex, так и локальных компонентов) облако приложения Webex и локальные среды имели одинаковый доступ к информации о конференциях.

Преимущества ActiveControl

ActiveControl обеспечивает преимущества для пользователей, которые используют локальные конечные точки, на которых запущено последнее программное обеспечение CE, или клиентов Jabber для звонка на номер системы или получения обратного вызова на совещании, размещенном в приложении Webex.

В этом сценарии шлюз XCCP преобразует информацию о совещании (список участников) для локальной конечной точки или клиента Jabber.

Архитектура ActiveControl

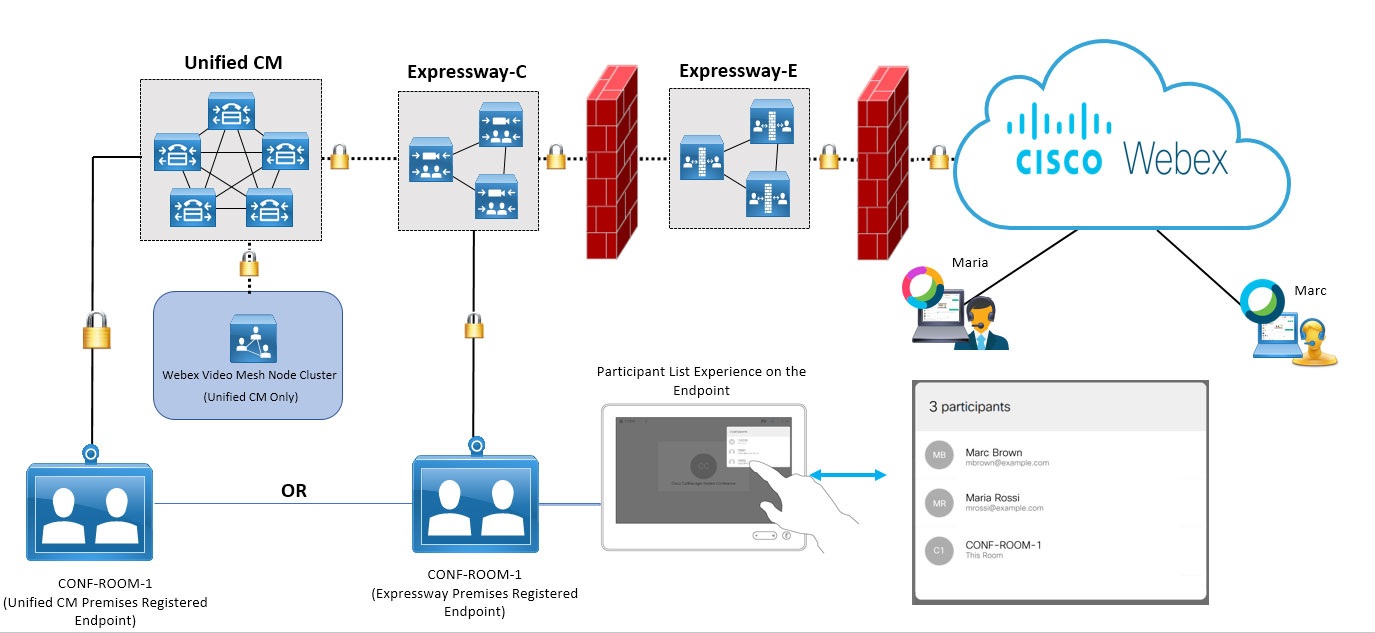

В верхней части диаграммы слева направо показано безопасное локальное соединение с облаком Webex, а в примере два пользователя облака (один в приложении Webex и один в Webex Meetings) присоединяются к совещанию.

В нижней части показана конечная точка комнаты для совещаний, которая зарегистрирована в Unified CM и кластере узлов сетки видео, куда может поступать мультимедиа совещания.

Сохраняется возможность отображения списка участников. Пользователь получает доступ к списку на самой конечной точке, и список выглядит так же, как в приложении Webex или Webex Meetings.

Настройка ActiveControl

Прежде чем начать

Если решение ActiveControl включает узел сетки видео в потоках совещаний, единственным рабочим сценарием является конечная точка, зарегистрированная в Unified CM. В настоящий момент любая конечная точка, зарегистрированная непосредственно в Expressway, не будет работать с сеткой видео.

|

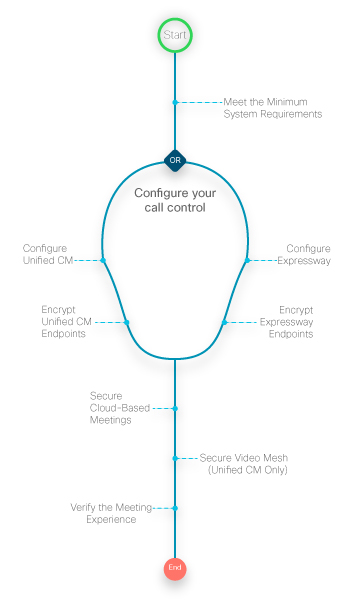

На приведенном ниже рисунке описаны действия по настройке ActiveControl для локально зарегистрированных устройств, присоединяющихся к совещаниям в облаке. Некоторые действия рассмотрены непосредственно в этой статье, другие описаны в отдельной документации.

|

Требования для ActiveControl

|

Компонент |

Требования |

|---|---|

|

Cisco Unified Communications Manager сетки видео Edge |

Минимум: выпуск 11.5(1) или более поздний в смешанном режиме безопасности. Рекомендуется: выпуск 12.5(1) SU1 или более поздний для поддержки незащищенных терминальных устройств, зарегистрированных локально или через мобильный и удаленный доступ (MRA). Смешанный режим безопасности Unified CM не требуется. Узлы сетки видео, зарегистрированные в облаке, защищенные протоколом TLS SIP и настроенные в соответствии с инструкциями в руководстве по развертыванию по адресу https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C или E |

Минимум: выпуск X8.11.4 или более поздний. Дополнительную информацию см. в разделе Рекомендуется: выпуск X12.5 или более поздний для устройств MRA, настроенных с небезопасным режимом безопасности устройства Unified CM. Сетка видео в данный момент не поддерживает защищенные магистрали SIP для устройств, зарегистрированных для управления вызовами непосредственно в Expressway. |

|

Устройства Webex. Настольные, room, MX и SX Series |

CE 9.15 или более поздней или RoomOS 10.3 или более поздней при безопасной регистрации на одной из вышеуказанных платформ управления вызовами. |

|

Cisco Jabber |

Выпуск 12.5 или более поздний |

|

Шифрование |

В выпусках, предшествующих версии 12.5. Весь путь вызова от конечной точки к облаку должен быть защищен TLS 1.2. В выпусках 12.5 и последующих: между конечной точкой и Unified CM не требуется TLS. |

Задачи Unified CM

Эти действия гарантируют, что устройства будут надежно зарегистрированы в Unified CM, а носитель будет зашифрован.

| 1 |

Настройте поддержку iX в Unified CM, следуя указаниям в разделе Включение поддержки iX в Cisco Unified Communications Manager руководства по развертыванию ActiveControl. |

| 2 |

Настройте профили безопасности устройства. Этот этап не требуется при использовании Unified CM и Expressway версий 12.5. Cisco Unified Communications Manager группирует настройки безопасности (такие как режим безопасности устройства) для типа устройства и протокола в профили безопасности, что позволяет назначить единый профиль безопасности для нескольких устройств. Настроенные параметры применяются к телефону при выборе профиля безопасности в окне конфигурации телефона. |

| 3 |

Настройте служебный параметр для отображения пиктограммы защищенного вызова. Это изменение необходимо для отображения пиктограммы блокировки на конечных точках CE. Для получения дополнительной информации щелкните название служебного параметра, чтобы просмотреть онлайн-справку. |

Выполните приведенные ниже действия на конечных точках, чтобы установить безопасное соединение TLS.

Эти этапы не требуются при использовании Unified CM и Expressway версий 12.5.

| 1 |

В административном интерфейсе конечной точки перейдите в раздел SIP и убедитесь, что выбраны указанные ниже настройки.

| ||||||||||||||||||

| 2 |

Сохраните внесенные изменения. | ||||||||||||||||||

| 3 |

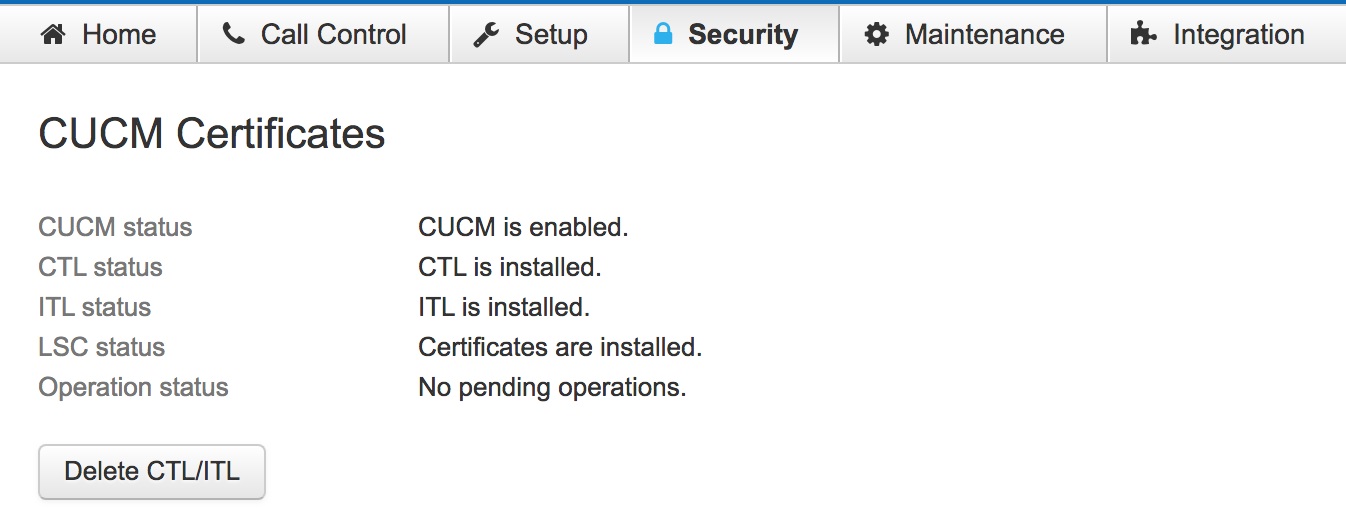

В разделе Безопасность проверьте, установлены ли сертификаты Unified CM. |

Expressway задачи

Выполните приведенные ниже действия, чтобы настроить зону между Expressway, где зарегистрировано устройство, и сопрягаемой зоной Expressway, которая подключается к облаку.

| 1 |

В разделе Расширенные настройки для зоны между управлением вызовами Expressway и парой Expressway убдетиесь в том, что параметр Режим фильтрации SIP UDP/IX установлен на значение по умолчанию Выкл. |

| 2 |

Установите для параметра Профиль зоны значение Пользовательский и сохраните внесенные изменения. |

Выполните приведенные ниже действия на конечных точках, зарегистрированных Expressway, чтобы установить безопасное соединение TLS.

| 1 |

В административном интерфейсе конечной точки перейдите в раздел SIP и убедитесь, что выбраны указанные ниже настройки.

| ||||||||||||||||||||

| 2 |

Сохраните внесенные изменения. |

Безопасные облачные совещания

Выполните описанные ниже действия, чтобы создать профиль SIP с включенным протоколом iX и защищенным трафиком от Unified CM к Expressway.

| 1 |

Настройте профиль SIP для этой магистрали со приведенными ниже параметрами.

|

| 2 |

Для магистрали SIP примените созданный вами профиль SIP. |

| 3 |

В разделе Назначение введите IP-адрес Expressway-C или полное доменное имя в поле Адрес назначения и укажите 5061 как Порт назначения. |

Дальнейшие действия

-

Для работы соединения TLS необходимо произвести обмен сертификатами между Unified CM и Expressway либо для обоих серверов сертификаты должны быть подписаны одним центром сертификации. Дополнительную информацию см. в разделе

Настройка доверия сертификатов между Unified CM и Expressway

в руководстве по развертыванию Cisco Expressway и CUCM с помощью магистрали SIP. -

На сервере Expressway-C (следующий этап после Unified CM) в разделе Расширенные настройки для зоны между Expressway и Unified CM убедитесь в том, что для параметра Режим фильтрации SIP UDP/IX установлено значение по умолчанию Выкл. Дополнительную информацию см. в разделе

Фильтрация iX в Cisco VCS

в руководстве по развертыванию ActiveControl.

Безопасные совещания на основе сетки видео

Если в вашей организации развернута сетка видео, можно защитить узлы сетки видео для кластеров, зарегистрированных в облаке.

|

Настройте шифрование, следуя указаниям в руководстве по развертыванию по адресу https://www.cisco.com/go/video-mesh. |

Проверка работы совещания на защищенной конечной точке

Выполните описанные ниже действия, чтобы проверить правильность регистрации конечных точек и работы совещаний.

| 1 |

Присоединитесь к совещанию с помощью защищенной конечной точки. |

| 2 |

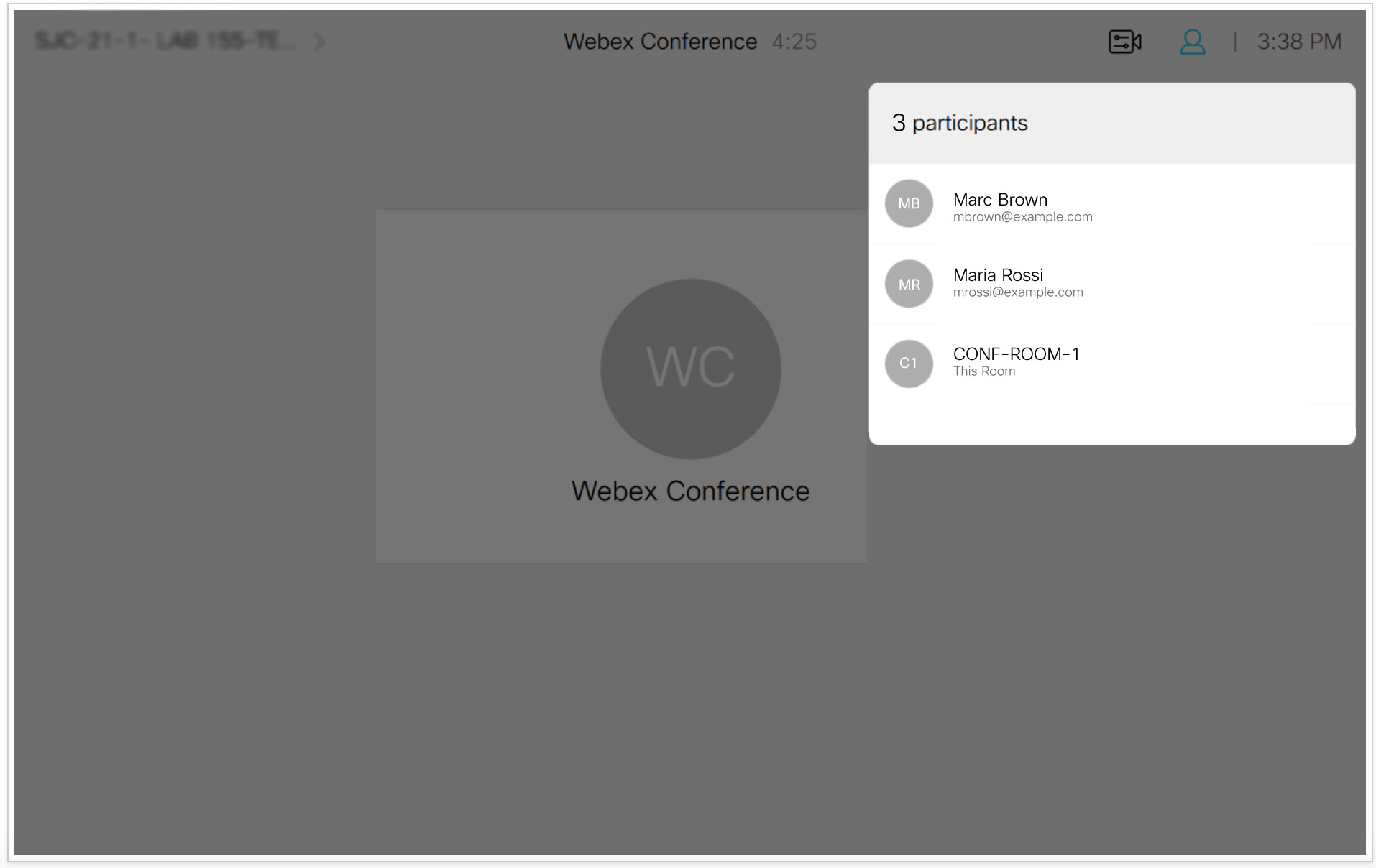

Убедитесь, что на устройстве отображается список пользователей совещания. В этом примере показано, как выглядит список совещаний на конечной точке с сенсорной панелью. |

| 3 |

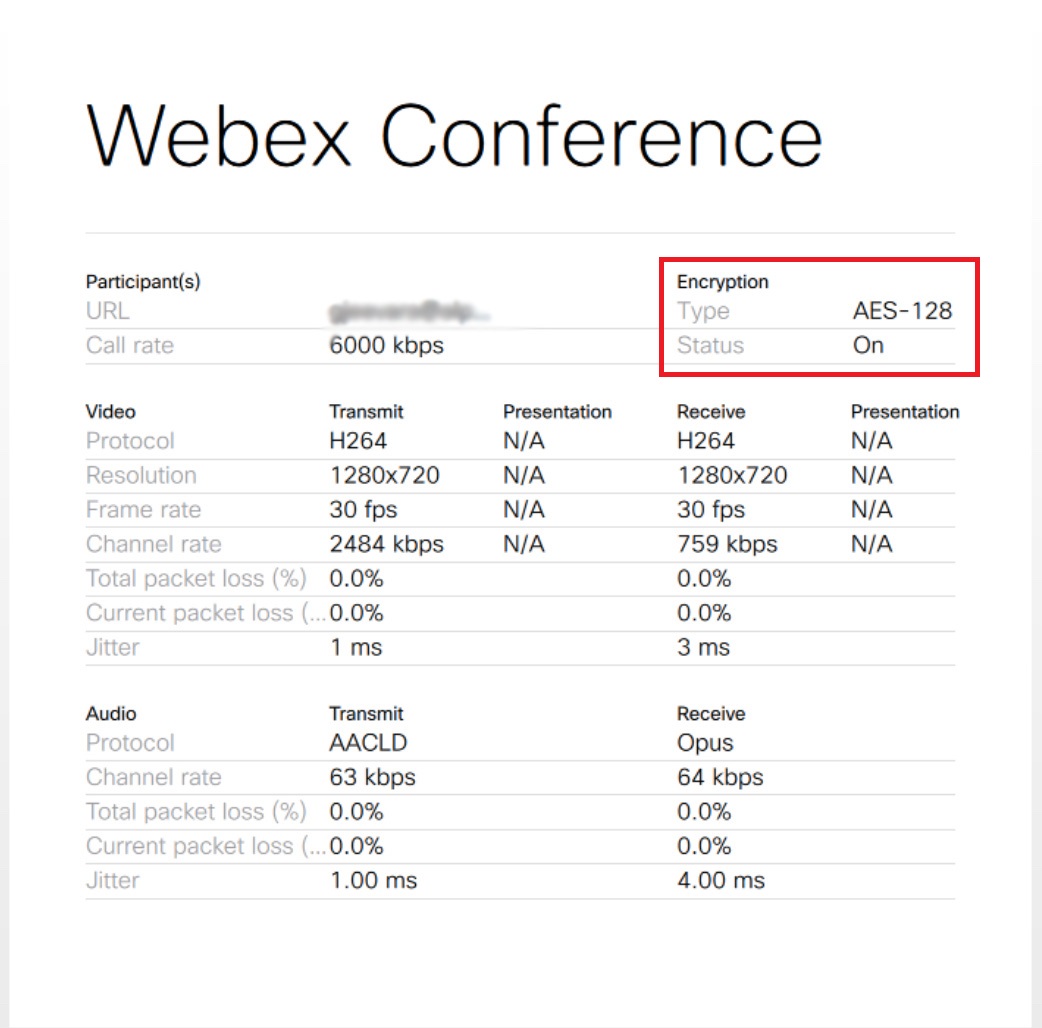

Во время совещания доступ к информации о конференции Webex можно получить в разделе Подробности вызова. |

| 4 |

Убедитесь в том, что в разделе шифрования для параметра Тип отображается AES-128, а для параметра Состояние – Вкл. |