- Головна

- /

- Стаття

Покращуйте можливості нарад у хмарі та локальних середовищах за допомогою ActiveControl

У цій статті

У цій статті Надіслати відгук?

Надіслати відгук?ActiveControl – це рішення, яке забезпечує зв’язок між хмарою Webex і територією. Використовуйте цю статтю для налаштування середовища, щоб користувачі могли бачити список учасників наради на кінцевих пристроях.

Огляд ActiveControl

ActiveControl – це рішення, яке забезпечує зв’язок між хмарою Webex і територією. До цього рішення користувачі програми Webex під час багатосторонніх викликів уже бачили інформацію про інших учасників, хто наразі говорить і хто доповідає.

Інформація про конференцію з хмари до території відбувається через компонент шлюзу XCCP. Функція шлюзу полягає в перекладі цієї інформації між обома сторонами, щоб (у сценаріях викликів із залученням як хмари, так і локальних компонентів Webex) хмарне програмне забезпечення Webex і локальне середовище мали подібний доступ до інформації про конференції.

Переваги ActiveControl

ActiveControl приносить користь користувачам, які використовують локальні кінцеві пристрої, які використовують останні програмне забезпечення CE або клієнти Jabber, для виклику або отримання зворотного виклику від наради, організованої програмою Webex.

У цьому сценарії шлюз XCCP перекладе інформацію про нараду переліку (список учасників) до локального кінцевого пристрою або клієнта Jabber.

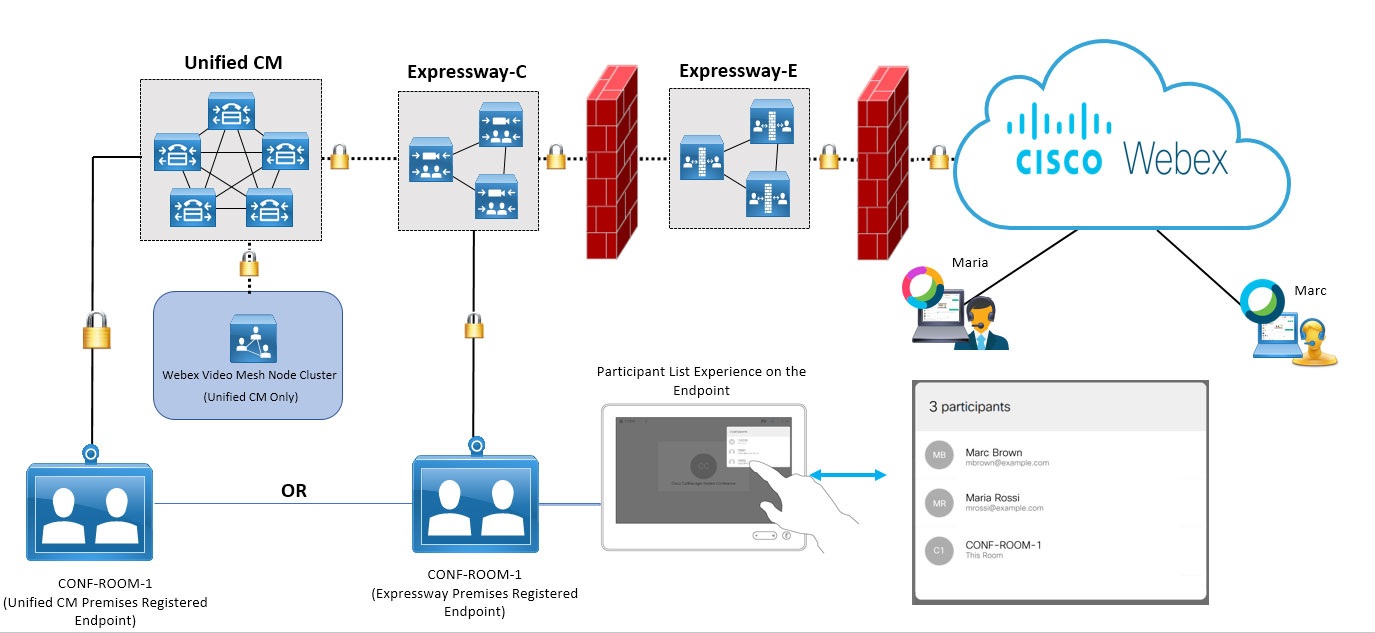

Архітектура для ActiveControl

У верхній частині діаграми зліва направо показано безпечне локальне підключення до хмари Webex. На прикладі показано двох хмарних користувачів (один у програмі Webex і один у Webex Meetings), які приєднуються до наради.

Внизу показано кінцевий пристрій кімнати для конференцій, зареєстрований в Unified CM, і кластер Video Mesh Node, на якому можуть приземлятися медіафайли нарад.

Захоплення можливостей списку учасників; користувач отримує доступ до списку на самому кінцевому пристрої, і список виглядає таким же, як у програмі Webex або Webex Meetings.

Налаштувати ActiveControl

Перед початком

Якщо рішення ActiveControl включає вузол Video Mesh Node в потоках нарад, єдиним робочим сценарієм буде кінцевий пристрій, зареєстрований на Unified CM. Кінцевий пристрій, безпосередньо зареєстрований на Expressway, наразі не працює з сіткою відео.

|

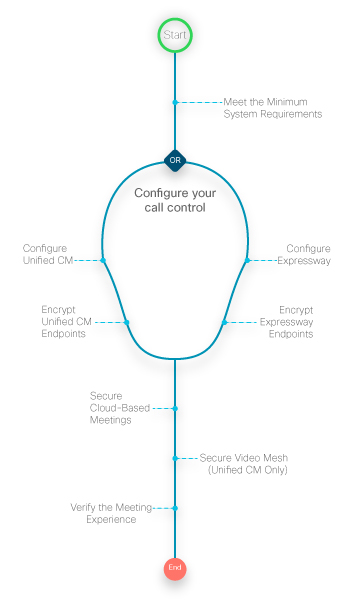

Наведена нижче ілюстрація узагальнює кроки для налаштування ActiveControl для локальних зареєстрованих пристроїв, які приєднуються до наради в хмарі. Деякі кроки описані безпосередньо в цій статті, деякі з них описані в окремій документації.

|

Вимоги до ActiveControl

|

Компонент |

Вимоги |

|---|---|

|

Cisco Unified Communications Manager Edge Video Mesh |

Мінімум— випустіть 11.5(1) або пізнішої версії в режимі змішаної безпеки. Рекомендовано—Випустіть 12.5(1) SU1 або пізнішої версії для підтримки небезпечних кінцевих пристроїв, зареєстрованих локально або через мобільний і віддалений доступ (MRA). Режим змішаної безпеки Unified CM не потрібен. Вузли Video Mesh, зареєстровані в хмарі, захищені SIP TLS і налаштовані відповідно до кроків, наведених у Посібнику з розгортання на сторінці https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C або E |

Мінімум— випуск X8.11.4 або пізнішої версії. Додаткову інформацію див. в розділі Рекомендовано—Випустіть X12.5 або пізнішої версії для пристроїв MRA, налаштованих із режимом безпеки пристрою Unified CM. Video Mesh наразі не підтримує безпечні SIP-транки для пристроїв, зареєстрованих безпосередньо в Expressway для керування викликами. |

|

Пристрої Webex: Серії Desk, Room, MX і SX |

CE 9.15 або пізнішої версії або RoomOS 10.3 або пізнішої версії, якщо безпечно зареєстровано на одній з наведених вище платформ керування викликами. |

|

Cisco Jabber |

Випуск 12.5 або пізніший |

|

Шифрування |

Для випусків раніше 12.5— Увесь шлях виклику від кінцевого пристрою до хмари має бути захищений за допомогою TLS 1.2. Для випусків 12.5 і пізніших версій— TLS не вимагається між кінцевим пристроєм і Unified CM. |

Завдання Unified CM

Ці кроки гарантують, що пристрої безпечно зареєстровано в Unified CM і мультимедіа зашифровано.

| 1 |

Налаштуйте підтримку iX у Unified CM, виконавши наведені в розділі Увімкнення підтримки iX у Cisco Unified Communications ManagerПосібника з розгортання ActiveControl. |

| 2 |

Налаштуйте профілі безпеки пристрою: Цей крок не потрібний у разі використання 12.5 випусків Unified CM і Expressway. Cisco Unified Communications Manager має групи налаштувань, пов’язаних із безпекою (як-от режим безпеки пристрою) для типу пристрою та протокол у профілях безпеки, щоб дозволити призначати один профіль безпеки кільком пристроям. Ви застосовуєте налаштовані параметри до телефону, коли вибираєте профіль безпеки у вікні конфігурації телефону. |

| 3 |

Налаштуйте параметр служби для безпечного відображення значка виклику: Ця зміна потрібна, щоб значок блокування відображався на кінцевих пристроях CE. Щоб переглянути додаткову інформацію, клацніть ім’я параметра служби. |

Виконайте ці кроки на самих кінцевих пристроях, щоб переконатися, що встановлено захищене підключення TLS.

Ці кроки не потрібні, якщо використовується версія Unified CM і Expressway 12.5.

| 1 |

У інтерфейсі адміністратора кінцевого пристрою перейдіть до SIP та підтвердьте наведені нижче налаштування.

| ||||||||||||||||||

| 2 |

Збережіть зміни. | ||||||||||||||||||

| 3 |

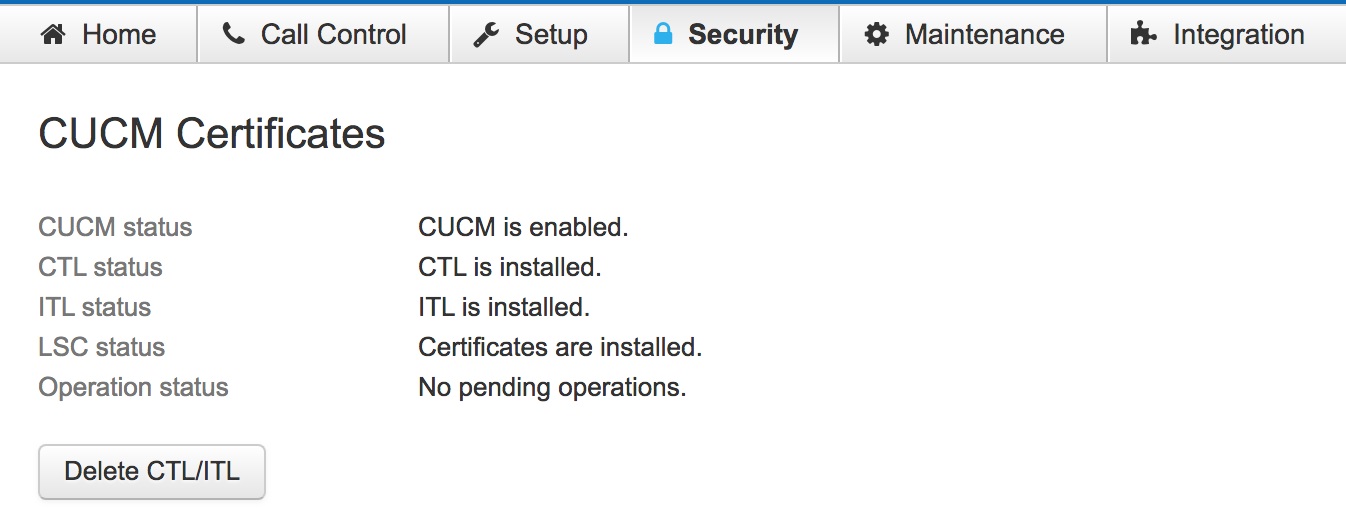

У розділі Безпека перевірте, чи встановлено сертифікати Unified CM. |

Завдання Expressway

Виконайте наведені дії, щоб налаштувати зону між Expressway, де зареєстровано пристрій, і зоною пари Expressway вище за рангом, яка підключається до хмари.

| 1 |

У розділі Розширені налаштуваннях для зони між керуванням викликом Expressway і парою Expressway переконайтеся, що режим фільтра SIP UDP/IX встановлено на Вимк, параметр за замовчуванням. |

| 2 |

Установіть для профілю зони значення Користувацький , а потім збережіть зміни. |

Виконайте ці кроки на зареєстрованих Expressway кінцевих пристроях, щоб переконатися, що встановлено захищене підключення TLS.

| 1 |

У інтерфейсі адміністратора кінцевого пристрою перейдіть до SIP та підтвердьте наведені нижче налаштування.

| ||||||||||||||||||||

| 2 |

Збережіть зміни. |

Безпечні наради на основі хмари

Використовуйте ці кроки, щоб створити SIP-профіль із ввімкненим iX і безпечним трафіком від Unified CM до Expressway.

| 1 |

Налаштуйте SIP-профіль для цього транка з такими параметрами:

|

| 2 |

До SIP-транка застосуйте створений вами профіль SIP. |

| 3 |

У розділі Призначення введіть IP-адресу Expressway-C або повне доменне ім’я в адресі призначення і введіть 5061 для порту призначення. |

Що далі

-

Щоб підключення TLS працювало, сертифікати між Unified CM і Expressway необхідно обміняти або обидва мають мати сертифікати, підписані тим самим центром сертифікації. Додаткову інформацію див. в розділі

Забезпечення довіри сертифікатів між Unified CM і Expressway

у Cisco Expressway і CUCM через Посібник із розгортання SIP Транка . -

На Expressway-C (наступний крок від Unified CM) у розділі Розширені налаштуваннях для зони між Expressway та Unified CM переконайтеся, що режим фільтра SIP UDP/IX встановлено на Вимк (налаштування за замовчуванням). Додаткову інформацію див. в розділі

Фільтрування iX у Cisco VCS

в Посібнику з розгортання ActiveControl .

Безпечні наради на базі Video Mesh

Якщо ви розгорнули Video Mesh у своїй організації, можна захистити вузли Video Mesh для кластерів, які ви зареєстрували в хмарі.

|

Налаштуйте шифрування, дотримуючись кроків, наведених у Посібнику з розгортання на сторінці https://www.cisco.com/go/video-mesh. |

Перевірте можливості наради на безпечному кінцевому пристрої.

Використовуйте ці кроки, щоб переконатися, що кінцеві пристрої безпечно зареєстровано та відображено правильні можливості наради.

| 1 |

Приєднатися до наради з захищеного кінцевого пристрою. |

| 2 |

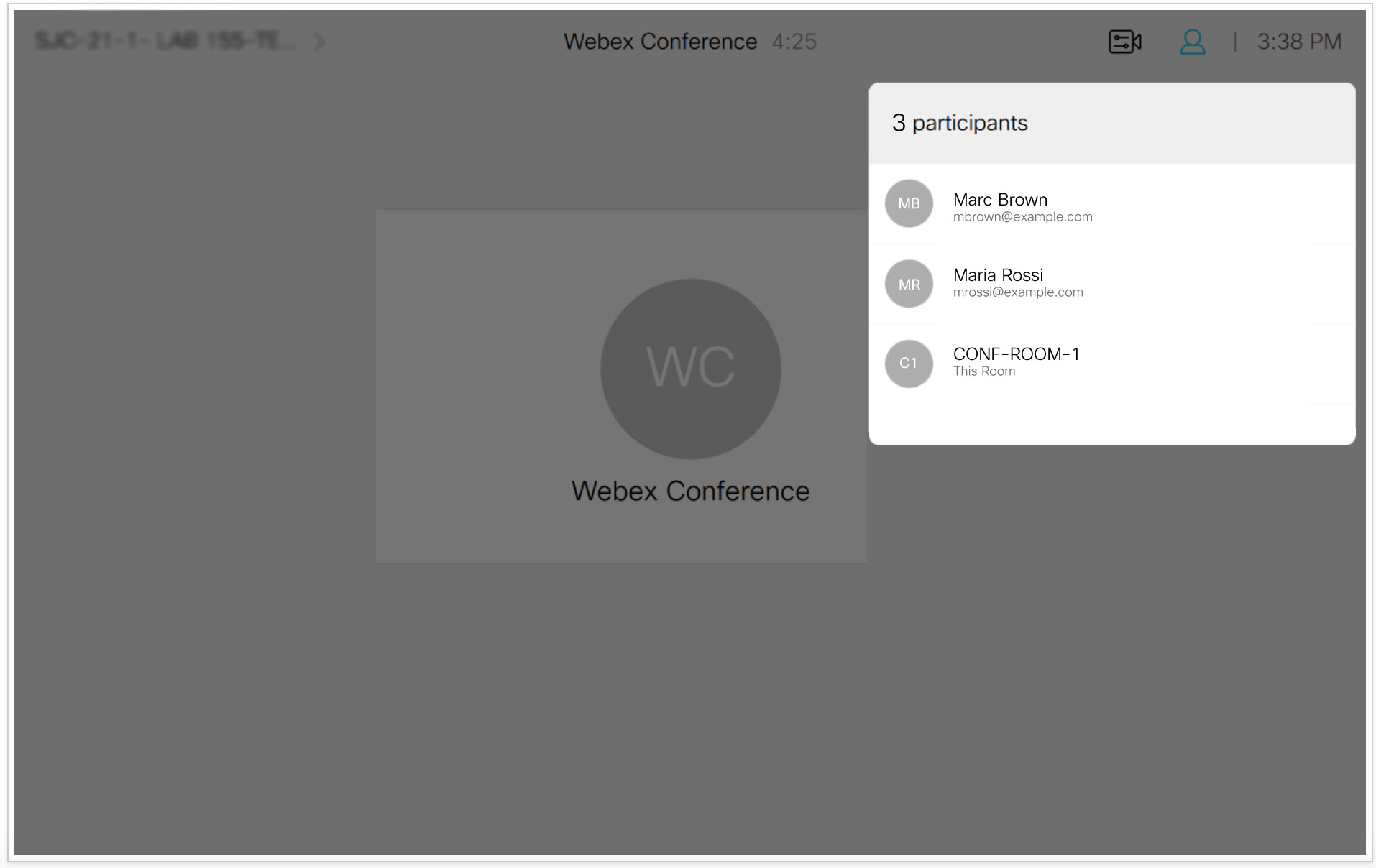

Упевніться, що список переліку нарад з’являється на пристрої. У цьому прикладі показано, як виглядає список нарад на кінцевому пристрої з сенсорною панеллю: |

| 3 |

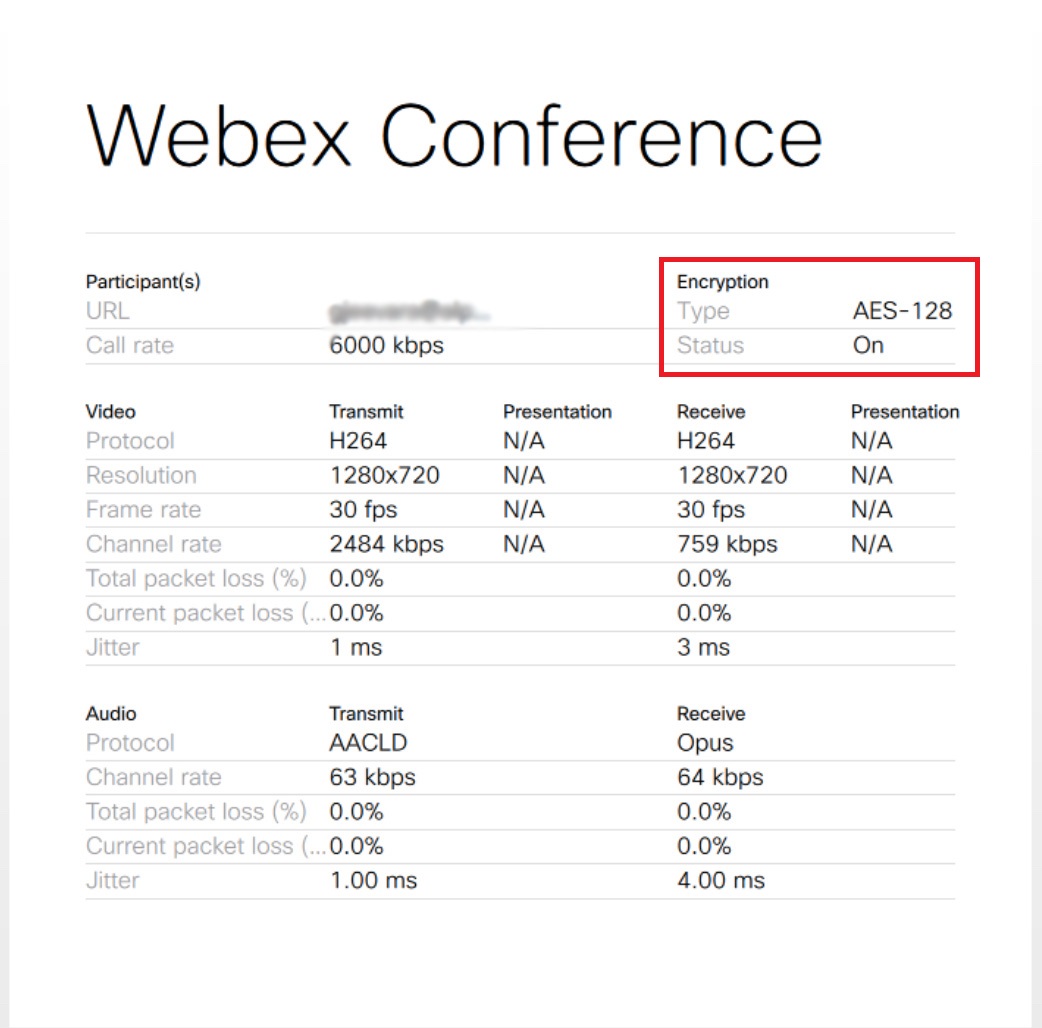

Під час наради отримайте доступ до інформації про конференцію Webex із Відомостей про виклик. |

| 4 |

Переконайтеся, що в розділі «Шифрування» Тип вказано як AES-128 , а стан — як увімкнено. |