- Start

- /

- Artikel

Verbeterde vergaderingservaring in de cloud en op locatie met ActiveControl

In dit artikel

In dit artikel Feedback?

Feedback?ActiveControl is een oplossing die de informatie over een conferencing overbrugt tussen de Webex-cloud en de locatie. Gebruik dit artikel om uw omgeving te configureren, zodat uw gebruikers de lijst met vergaderingdeelnemers op hun eindpunten kunnen zien.

Overzicht van ActiveControl

ActiveControl is een oplossing die de informatie over een conferencing overbrugt tussen de Webex-cloud en de locatie. Vóór deze oplossing zagen gebruikers van de Webex-app-app in gesprekken met meerdere partijen al informatie over welke andere deelnemers aanwezig zijn, wie momenteel spreekt en wie presenteert.

Conferentiegegevens van de cloud naar de locatie vinden plaats via het XCCP-gatewaycomponent. De functie van de gateway is om deze informatie tussen beide kanten te vertalen, zodat (in gespreksscenario's met zowel de Webex-cloud als componenten op locatie) zowel de Webex-app-cloud als omgevingen op locatie vergelijkbare toegang hebben tot informatie over conferenties.

Voordelen van ActiveControl

ActiveControl biedt voordelen voor gebruikers die eindpunten op locatie gebruiken met recente CE-software of Jabber-clients om in te bellen naar of te worden teruggebeld vanuit een door de Webex-app gehoste vergadering.

In dit scenario kan de XCCP-gateway de vergaderinggegevens voor de rooster (lijst met deelnemers) naar het eindpunt op locatie of de Jabber-client vertalen.

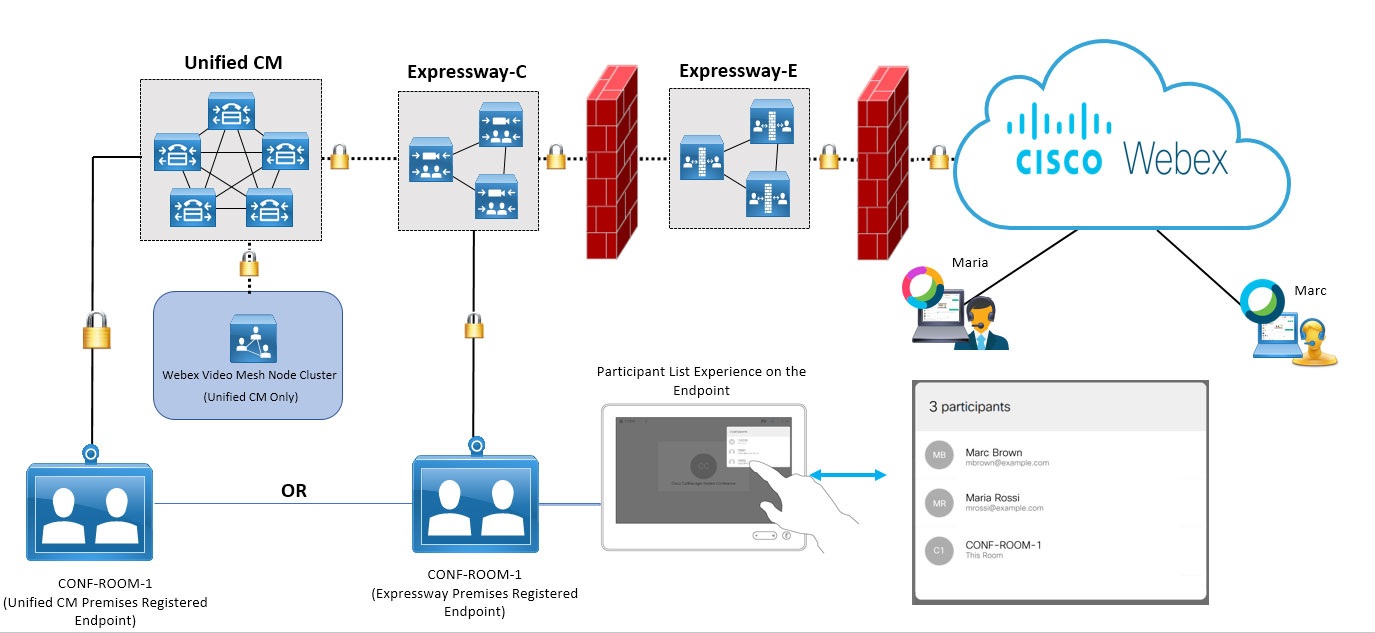

Architectuur voor ActiveControl

Van de bovenkant van het diagram toont links naar rechts de veilige verbinding op locatie met de Webex-cloud en het voorbeeld geeft twee cloudgebruikers aan (een in de Webex-app, een in Webex Meetings) die aan de vergadering deelnemen.

Onderaan ziet u een conferentieruimte eindpunt dat is geregistreerd bij de Unified CM en een knooppuntcluster voor video mesh waar vergaderingsmedia kunnen landen.

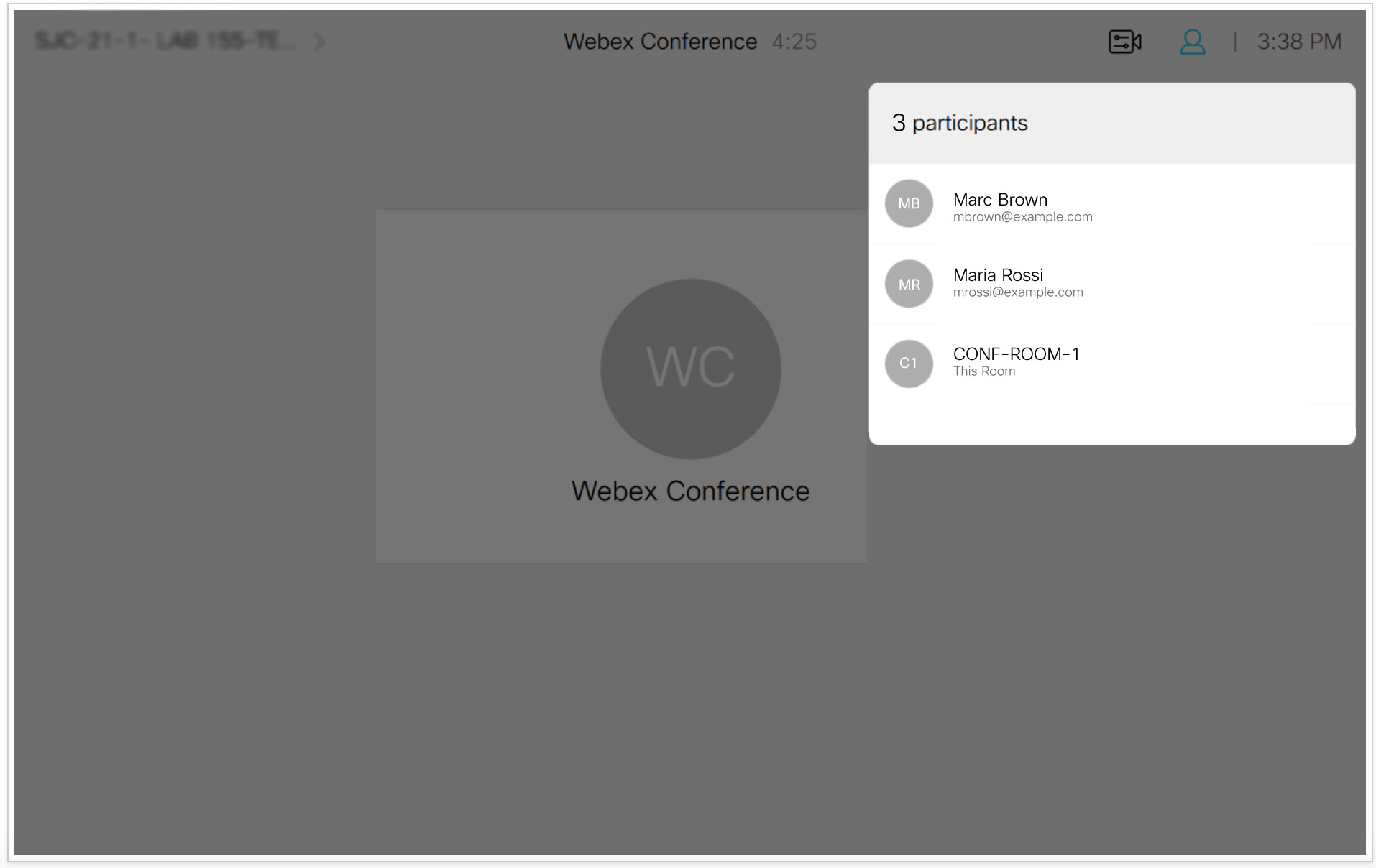

De ervaring met de deelnemerslijst wordt vastgelegd. De gebruiker opent de lijst op het eindpunt zelf en de lijst ziet er hetzelfde uit als in de Webex-app of Webex Meetings.

ActiveControl configureren

Voordat u begint

Wanneer de ActiveControl-oplossing een knooppunt voor videomesh bevat in de vergaderingsstromen, is het enige werkscenario een eindpunt dat is geregistreerd bij Unified CM. Een eindpunt dat rechtstreeks is geregistreerd bij Expressway op dit moment niet werkt met video mesh.

|

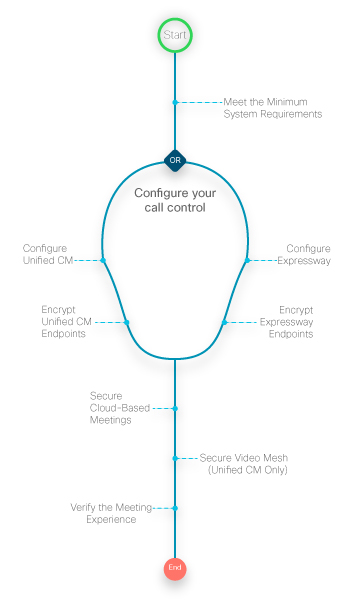

De volgende illustratie bevat een samenvatting van de stappen voor het configureren van ActiveControl voor geregistreerde apparaten op locatie die deelnemen aan een vergadering in de Cloud. Sommige stappen worden rechtstreeks in dit artikel beschreven. Sommige stappen zijn in afzonderlijke documentatie beschreven.

|

Vereisten voor ActiveControl

|

Onderdeel |

Vereisten |

|---|---|

|

Cisco Unified Communications Manager Edge-video mesh |

Minimaal: versie 11.5(1) of hoger in gemengde beveiligingsmodus. Aanbevolen: versie 12.5(1) SU1 of hoger ter ondersteuning van niet-beveiligde eindpunten die op locatie of via Mobile and Remote Access (MRA) zijn geregistreerd. Unified CM gemengde beveiligingsmodus is niet vereist. Video mesh-knooppunten geregistreerd bij de -cloud, beveiligd met SIP-TLS en geconfigureerd volgens de stappen in de implementatiehandleiding op https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C of E |

Minimaal: versie X8.11.4 of hoger. Zie het Aanbevolen: versie X12.5 of hoger voor MRA-apparaten die zijn geconfigureerd met een niet-beveiligde Unified CM-apparaatbeveiligingsmodus. Video mesh biedt momenteel geen ondersteuning voor beveiligde SIP-trunks voor apparaten die rechtstreeks bij uw Expressway gespreksbeheer zijn geregistreerd. |

|

Webex-apparaten: Bureau-, ruimte-, MX- en SX-serie |

CE 9.15 of hoger, of RoomOS 10.3 of hoger, indien veilig geregistreerd bij een van de bovenstaande gespreksbeheerplatforms. |

|

Cisco Jabber |

Versie 12.5 of hoger |

|

Codering |

Bij versies ouder dan 12.5: het volledige gesprekspad van het eindpunt naar de cloud moet worden beveiligd met TLS 1.2. Bij versies 12.5 en hoger: TLS is niet vereist tussen het eindpunt en Unified CM. |

Unified CM-taken

Deze stappen zorgen ervoor dat apparaten veilig zijn geregistreerd bij Unified CM en dat de media is gecodeerd.

| 1 |

Configureer iX-ondersteuning in Unified CM door de stappen te volgen in het gedeelte IX-ondersteuning inschakelen Cisco Unified Communications Manager de ActiveControl-implementatiehandleiding. |

| 2 |

Configureer de apparaatbeveiligingsprofielen: Deze stap is niet vereist als u 12.5 releases van Unified CM en Expressway. Cisco Unified Communications Manager groept beveiligingsgerelateerde instellingen (zoals de apparaatbeveiligingsmodus) voor een apparaattype en het protocol in beveiligingsprofielen zodat u één beveiligingsprofiel aan meerdere apparaten kunt toewijzen. U past de geconfigureerde instellingen toe op een telefoon wanneer u het beveiligingsprofiel kiest in het venster Telefoonconfiguratie. |

| 3 |

Configureer de serviceparameter voor weergave van beveiligd gesprekspictogram: Deze wijziging is vereist voor het vergrendelingspictogram dat wordt weergegeven op CE-eindpunten. Klik voor meer informatie op de naam van de serviceparameter om de online Help weer te geven. |

Doe deze stappen op de eindpunten zelf om ervoor te zorgen dat de beveiligde TLS-verbinding tot stand is gekomen.

Deze stappen zijn niet vereist als u 12.5-versies van Unified CM en Expressway.

| 1 |

Ga op de beheerinterface van het eindpunt naar SIP en bevestig de volgende instellingen:

| ||||||||||||||||||

| 2 |

Sla uw wijzigingen op. | ||||||||||||||||||

| 3 |

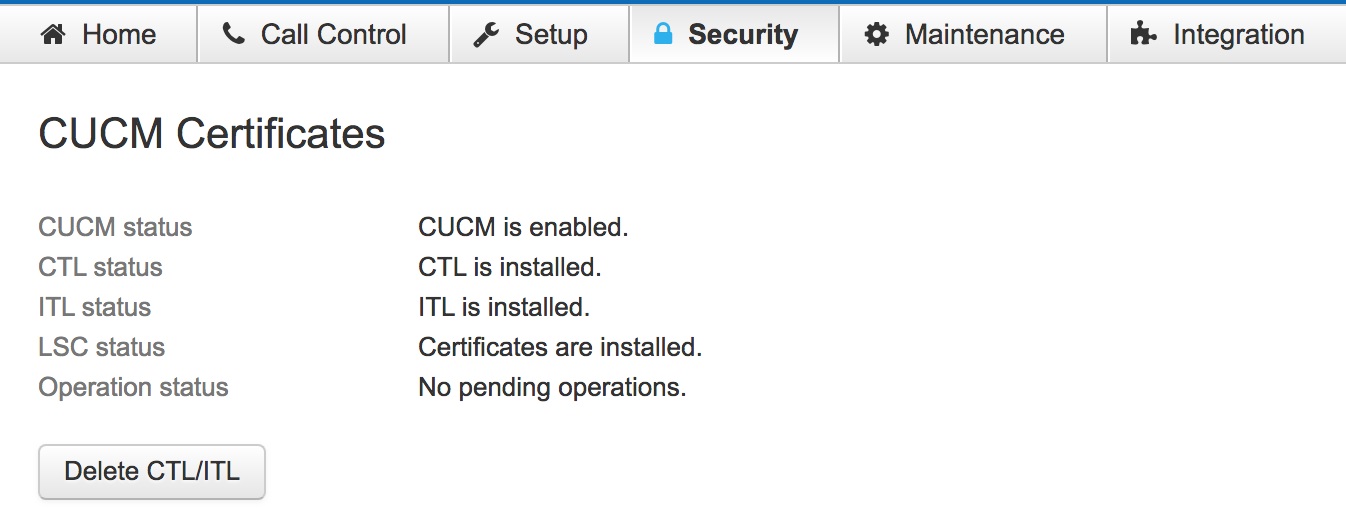

Verifieer bijSecurity of Unified CM-certificaten zijn geïnstalleerd. |

Expressway taken

Volg deze stappen om de zone te configureren tussen Expressway waar het apparaat is geregistreerd en de upstream-Expressway zone die verbinding maakt met de cloud.

| 1 |

Zorg ervoor dat onder Geavanceerde instellingen voor de zone tussen Expressway gespreksbeheer en het Expressway-paar SIP UDP/IX-filtermodus is ingesteld op Off ( de standaardoptie). |

| 2 |

Zoneprofiel instellen op Aangepast en vervolgens uw wijzigingen opslaan. |

Onder deze stappen Expressway geregistreerde eindpunten zelf om ervoor te zorgen dat de beveiligde TLS-verbinding tot stand is gekomen.

| 1 |

Ga op de beheerinterface van het eindpunt naar SIP en bevestig de volgende instellingen:

| ||||||||||||||||||||

| 2 |

Sla uw wijzigingen op. |

Veilige cloudgebaseerde vergaderingen

Gebruik deze stappen om een SIP-profiel te maken met iX ingeschakeld en veilig verkeer van Unified CM naar Expressway.

| 1 |

Configureer een SIP-profiel voor deze trunk met de volgende opties:

|

| 2 |

Pas het SIP-profiel dat u hebt gemaakt toe voor de SIP-trunk. |

| 3 |

Voer onder Bestemminghet IP-Expressway IP-adres van de -C-FQDN in het FQDN en voer 5061 voor Doelpoort in. |

De volgende stap

-

Voor de samenwerking van de TLS-verbinding moeten certificaten tussen Unified CM en Expressway worden uitgewisseld of moeten beide certificaten zijn ondertekend door dezelfde certificeringsinstantie. Zie

Zorg voor certificaatvertrouwen tussen Unified CM en Expressway

in de Cisco Expressway en CUCM via SIP-trunk-implementatiehandleiding voor meer informatie. -

Zorg ervoor dat op de Expressway-C (de volgende hop van Unified CM) onder Geavanceerde instellingen voor de zone tussen Expressway en Unified CM, ervoor zorgt dat de SIP UDP/IX-filtermodus is ingesteld op Off (de standaardinstelling). Zie

IX filteren in Cisco VCS

in de Implementatiehandleiding activeControl voor meer informatie.

Vergaderingen op basis van beveiligde video mesh

Als u video mesh geïmplementeerd hebt in uw organisatie, kunt u de Video mesh-knooppunten beveiligen voor clusters die u bij de cloud hebt geregistreerd.

|

Configureer codering door de stappen in de implementatiehandleiding in te volgen https://www.cisco.com/go/video-mesh. |

Controleer de vergaderervaring op het beveiligde eindpunt

Gebruik deze stappen om te controleren of de eindpunten veilig zijn geregistreerd en of de juiste vergaderervaring wordt weergegeven.

| 1 |

Deelnemen aan een vergadering vanaf het beveiligde eindpunt. |

| 2 |

Controleer of de lijst met rooster van de vergadering op het apparaat wordt weergegeven. In dit voorbeeld kunt u zien hoe de lijst met vergaderen eruit ziet op een eindpunt met een touchpanel: |

| 3 |

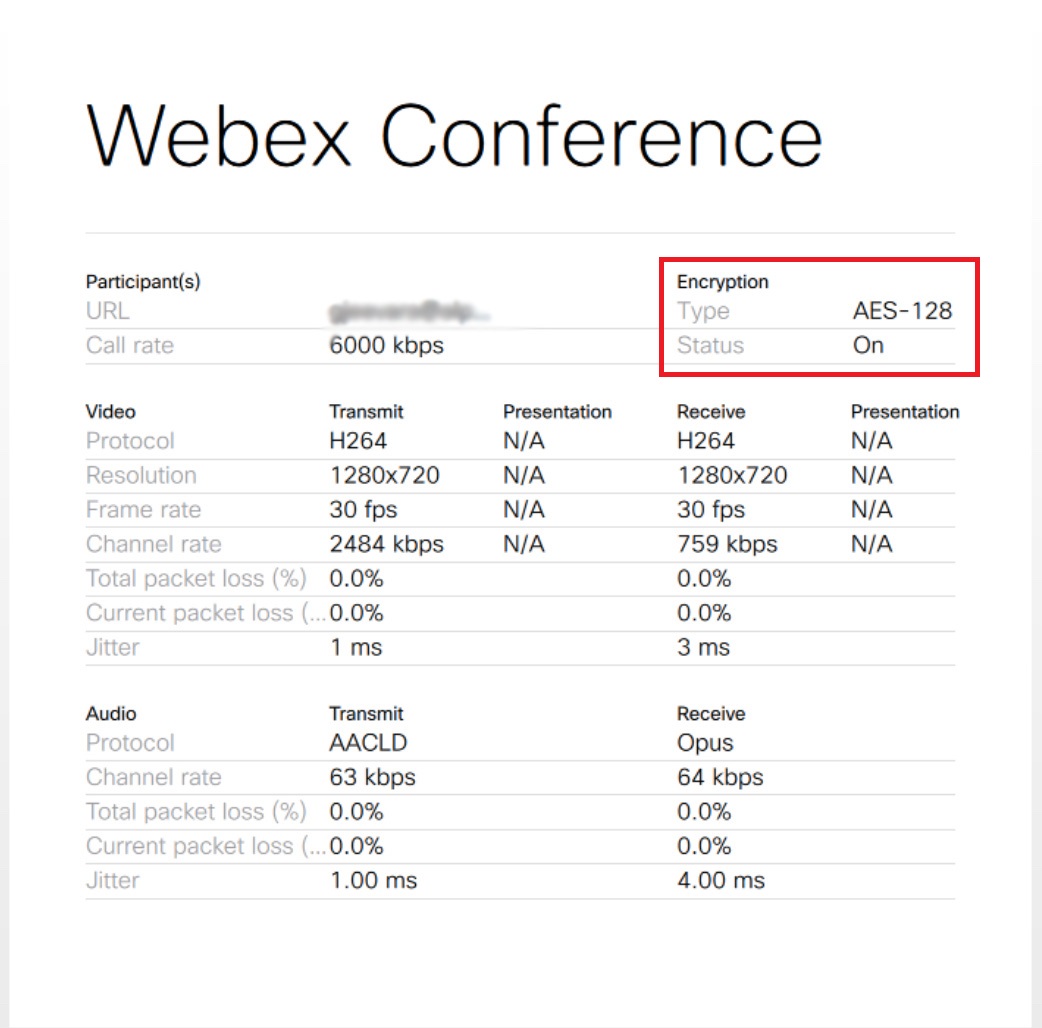

Tijdens de vergadering hebt u via Gespreksgegevens toegang tot de Informatie over de Webex-conferentie. |

| 4 |

Controleer of het gedeelte Codering het type als AES-128 en de Status als On wer geeft. |