- ホーム

- /

- 投稿記事

ActiveControl でクラウドとオンプレミスのミーティングエクスペリエンスを改善します

この記事の内容

この記事の内容 フィードバックがある場合

フィードバックがある場合ActiveControlは、Webex クラウドとプレミスの間で会議情報の橋渡しをするソリューションです。この記事を使用して環境を設定することで、ユーザーはエンドポイントにミーティング参加者リストを表示することができます。

ActiveControl の概要

ActiveControlは、Webex クラウドとプレミスの間で会議情報の橋渡しをするソリューションです。このソリューションの前に、マルチパーティ コールの Webex アプリ アプリのユーザーは、他の参加者、現在話している人、プレゼンしている人の情報をすでに確認していました。

クラウドからプレミスへの会議情報は、XCCP ゲートウェイ コンポーネントを通して発生します。ゲートウェイの機能は、この情報を両側間で翻訳することで、(Webex クラウドとオンプレミスの両方のコンポーネントを含む通話シナリオで)、Webex アプリのクラウドとオンプレミスの環境の両方が会議情報に類似したアクセス権を持つようにします。

ActiveControl の利点

ActiveControl は、最近の CE ソフトウェアまたは Jabber クライアントを実行しているオンプレミスのエンドポイントを使用して、Webex アプリがホストするミーティングにコールインするか、コールバックを受信するユーザーにメリットをもたらします。

このシナリオでは、XCCP ゲートウェイは、名簿 (参加者リスト) のミーティング情報を、オンプレミスのエンドポイントまたは Jabber クライアントに向けて変換します。

ActiveControl のためのアーキテクチャ

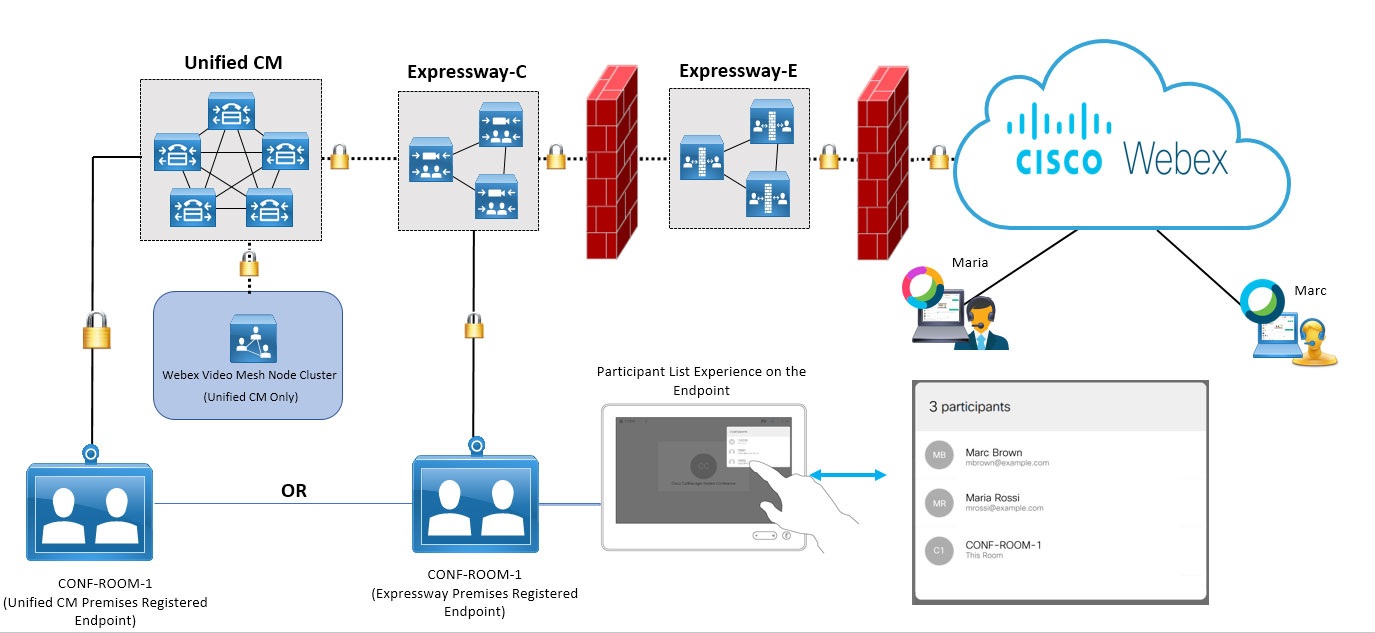

図の上部から、左から右に Webex クラウドへのセキュアなオンプレミス接続が表示され、この例では、ミーティングに参加する 2 人のクラウド ユーザー (Webex アプリで 1 人、Webex Meetings で 1 人) を示します。

下部では、Unified CM にセキュアに登録された会議室エンドポイントと、ミーティング メディアが移動できるビデオ メッシュ ノード クラスターを示しています。

参加者リストのエクスペリエンスがキャプチャされます。ユーザーはエンドポイント自体のリストにアクセスし、リストは Webex アプリまたは Webex Meetings と同じように見えます。

ActiveControl の設定

スケジューリングを始める前に

ActiveControl ソリューションにミーティング フローにビデオ メッシュ ノードが含まれる場合、唯一の作業シナリオは Unified CM に登録されたエンドポイントです。Expressway に直接登録されたエンドポイントは、この時点ではビデオメッシュでは機能しません。

|

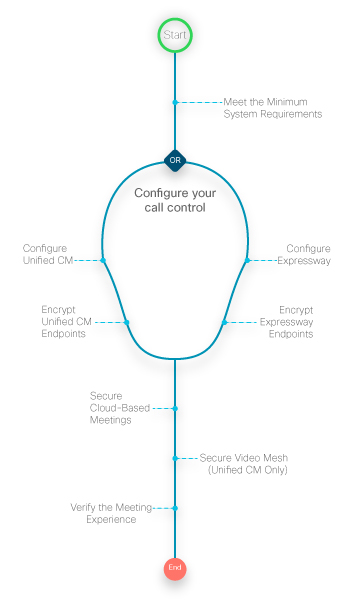

次の図は、クラウドのミーティングに参加する、オンプレミスの登録済みデバイスの ActiveControl を設定する手順をまとめたものです。いくつかの手順については、この記事で直接説明します。別の文書で説明されているものもあります。

|

Active Control の要件

|

コンポーネント |

要件 |

|---|---|

|

Cisco Unified Communications Manager Edge ビデオ メッシュ |

最小:混合セキュリティ モードでのリリース 11.5(1) 以降。 推奨:リリース 12.5(1) SU1 以降では、オンプレミス、またはモバイルおよびリモートアクセス (MRA) 経由で登録された安全でないエンドポイントをサポートします。Unified CM 混合セキュリティ モードは必要ありません。 クラウドに登録され、SIP TLS によりセキュアにされ、https://www.cisco.com/go/video-mesh の展開ガイドのステップに従って構成されたビデオ メッシュ ノード。 |

|

Cisco Expressway-C または E |

最小—リリース X8.11.4 以降。詳細については、「 推奨:Unified CM 非セキュア デバイス セキュリティ モードで設定された MRA デバイスのリリース X12.5 以降。 ビデオ メッシュは現在、通話制御のために Expressway に直接、登録されるデバイスのセキュアな SIP トランクをサポートしていません。 |

|

Webex デバイス: Desk、Room、MX、および SX シリーズ |

CE 9.15 以降、または RoomOS 10.3 以降は、上記の通話制御プラットフォームの 1 つにセキュアに登録される場合。 |

|

Cisco Jabber |

リリース 12.5 以降 |

|

暗号化 |

12.5 より前のリリース:エンドポイントからクラウドへのコール パス全体が TLS 1.2 で保護されている必要があります。 リリース 12.5 以降:エンドポイントと Unified CM の間で TLS は必要ありません。 |

Unified CM タスク

これらの手順により、デバイスは Unified CM にセキュアに登録され、メディアが暗号化されます。

| 1 |

『ActiveControl 展開ガイド』の「Cisco Unified Communications Manager で iX サポートを有効にする」セクションの手順に従って、Unified CM を設定します。 |

| 2 |

デバイスのセキュリティ プロファイルを設定します。 Unified CM と Expressway の 12.5 リリースを使用している場合、この手順は必要ありません。 Cisco Unified Communications Manager は、1 つのセキュリティ プロファイルを複数のデバイスに割り当てることができるようにするために、デバイス タイプとプロトコルのセキュリティ関連設定 (デバイス セキュリティ モードなど) をグループ化します。構成された設定は、[電話の設定] ウィンドウでセキュリティ プロファイルを選択するときに電話に適用します。 |

| 3 |

次のように、セキュアな通話アイコン表示のための、サービス パラメータを設定します。 この変更は、CE エンドポイントでロック アイコンを表示するために必要です。詳細については、サービス パラメータ名をクリックしてオンライン ヘルプを参照してください。 |

セキュアな TLS 接続が確立されていることを確認するために、エンドポイントでこれらのステップを実行してください。

Unified CM と Expressway の 12.5 バージョンを使用している場合、この手順は必要ありません。

| 1 |

エンドポイント管理インターフェイスで、[SIP] に移動し、以下の設定を確認します。

| ||||||||||||||||||

| 2 |

変更を保存します。 | ||||||||||||||||||

| 3 |

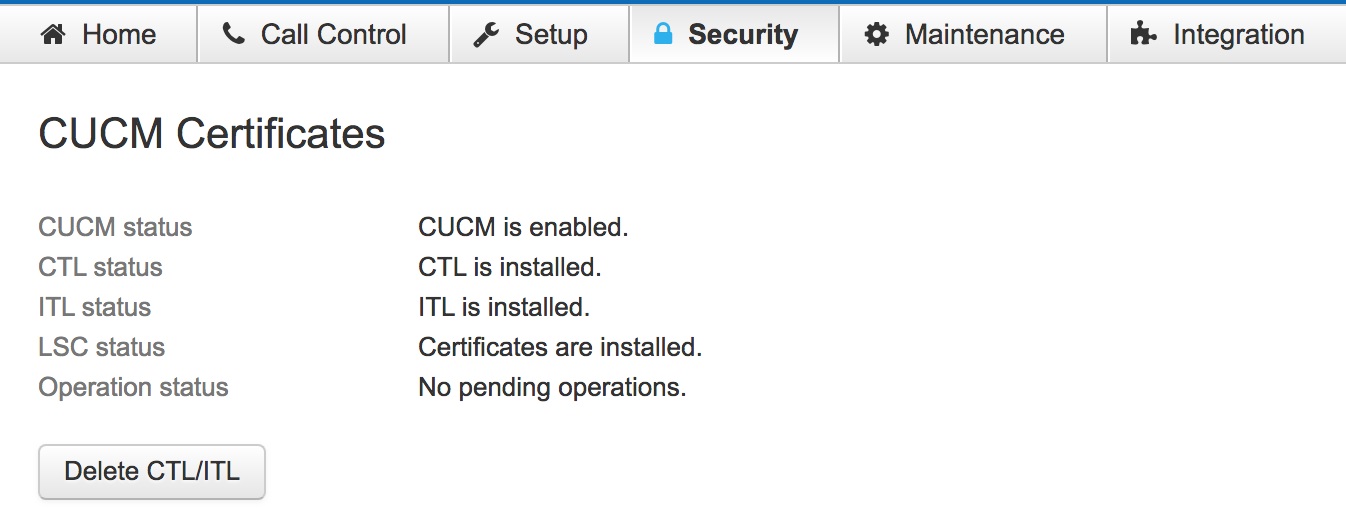

[セキュリティ] で、Unified CM の証明書がインストールされていることを確認します。 |

Expresswayタスク

デバイスが登録されている Expressway と、クラウドに接続している上流 Expressway ペア ゾーンとの間のゾーンを設定するには、以下の手順に従います。

| 1 |

Expressway 呼び出しコントロールと Expressway ペアの間のゾーンの [詳細] 設定で、[SIP UDP/IX フィルター モード] をデフォルト オプションである [オフ] に設定します。 |

| 2 |

[ゾーン プロファイル] を [カスタム] に設定し、変更を保存します。 |

セキュアな TLS 接続が確立されていることを確認するために、Expressway に登録されたエンドポイントでこれらのステップを実行してください。

| 1 |

エンドポイント管理インターフェイスで、[SIP] に移動し、以下の設定を確認します。

| ||||||||||||||||||||

| 2 |

変更を保存します。 |

セキュアなクラウドベースのミーティング

Unified CM から Expressway への iX 対応でセキュアなトラフィックを持つ SIP プロファイルを作成するには、次の手順に従います。

| 1 |

以下のオプションを使用して、このトランクの SIP プロファイルを構成します。

|

| 2 |

SIP トランクの場合、作成した SIP プロファイルを適用します。 |

| 3 |

[宛先] の下で、[宛先アドレス] には Expressway-C IP アドレスまたは FQDN を入力し、5061 を [宛先ポート] に入力します。 |

次に行うこと

-

TLS 接続が動作するためには、Unified CM と Expressway との間で証明書を交換するか、または、双方が同じ証明機関によって署名された証明書を持っている必要があります。詳細については、

『SIP トランク経由の Cisco Expressway および CUCM 展開ガイド』

の「Unified CM と Expressway の間で証明書信頼を確認する」を参照してください。 -

Expressway-C (Unified CM の次のホップ) 上で、Expressway と Unified CM 間のゾーンの [詳細] 設定で、[SIP UDP/IX フィルター モード] を [オフ] に設定します(デフォルトの設定)。詳細については、

『ActiveControl 展開ガイド』

の「Cisco VCS での iX のフィルタリング」を参照してください。

セキュアなビデオ メッシュベースのミーティング

組織でビデオ メッシュを展開した場合は、クラウドに登録したクラスターのビデオ メッシュ ノードをセキュアにすることができます。

|

https://www.cisco.com/go/video-mesh の展開ガイドの手順に従って、暗号化を設定します。 |

セキュアなエンドポイントでのミーティング体験を確認します

これらの手順を使用して、エンドポイントがセキュアに登録され、適切なミーティング エクスペリエンスが実現していることを確認してください。

| 1 |

セキュアなエンドポイントからミーティングに参加します。 |

| 2 |

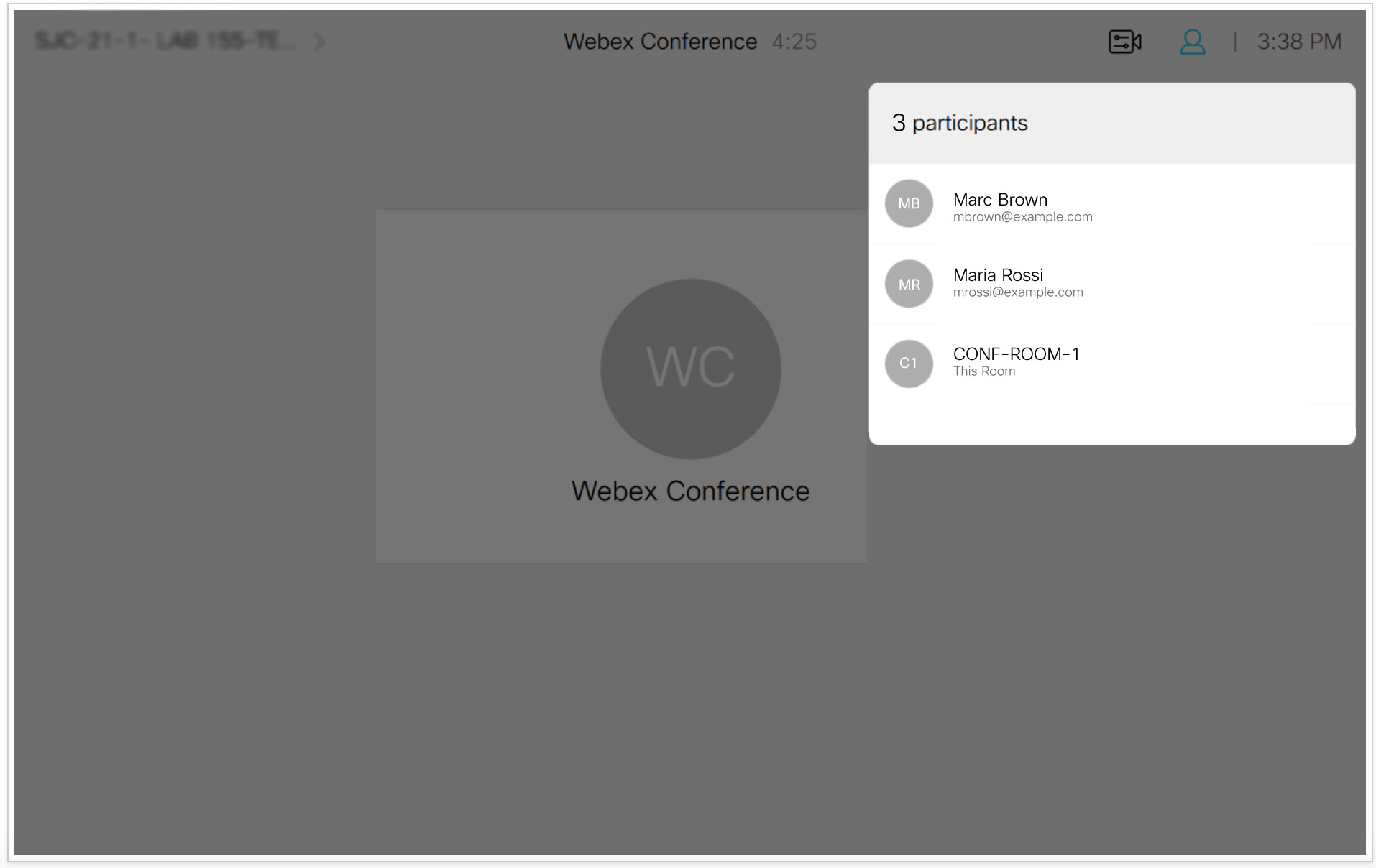

デバイスにミーティングの名簿が表示されていることを確認します。 この例は、ミーティング リストがタッチパネルのあるエンドポイントでどのように表示されるかを示しています。 |

| 3 |

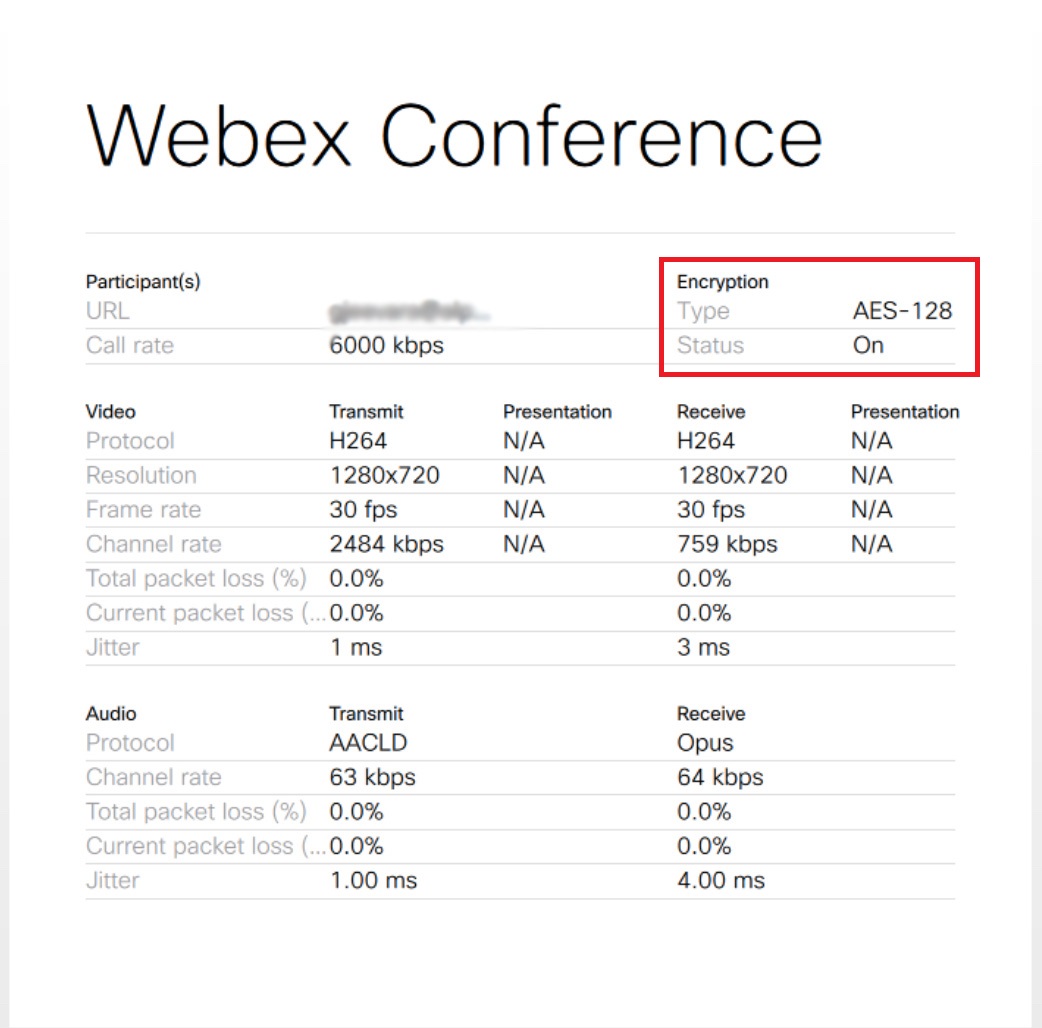

ミーティング中に、[通話の詳細] から Webex 会議に関する情報にアクセスします。 |

| 4 |

暗号化セクションで [タイプ] が [AES-128] であり、[ステータス] が [オン] であることを確認します。 |