- 主页

- /

- 文章

使用 ActiveControl 改善云和本地会议体验

在此文章中

在此文章中 反馈?

反馈?ActiveControl 是一种在 Webex 云与内部之间桥接会议信息的解决方案。根据本文配置您的环境,以便用户可以在其终端查看会议参加者列表。

ActiveControl概述

ActiveControl 是一种在 Webex 云与内部之间桥接会议信息的解决方案。在此解决方案之前,多方呼叫中的Webex应用程序用户已经看到有关哪些其他参加者出席、当前谁在发言以及谁在演示的信息。

会议信息通过 XCCP 网关组件从云端传输到内部。网关的功能是在双方之间转换此信息,以便(在涉及Webex云和本地组件的呼叫场景中),Webex App云和本地环境对会议信息具有类似的访问权限。

ActiveControl的优势

ActiveControl使使用运行最新CE软件或Jabber客户端的本地终端的用户能够呼入或从Webex应用程序托管的会议获取回呼。

在此情境中,XCCP 网关将名单(参加者列表)会议信息转换到内部终端或 Jabber 客户端。

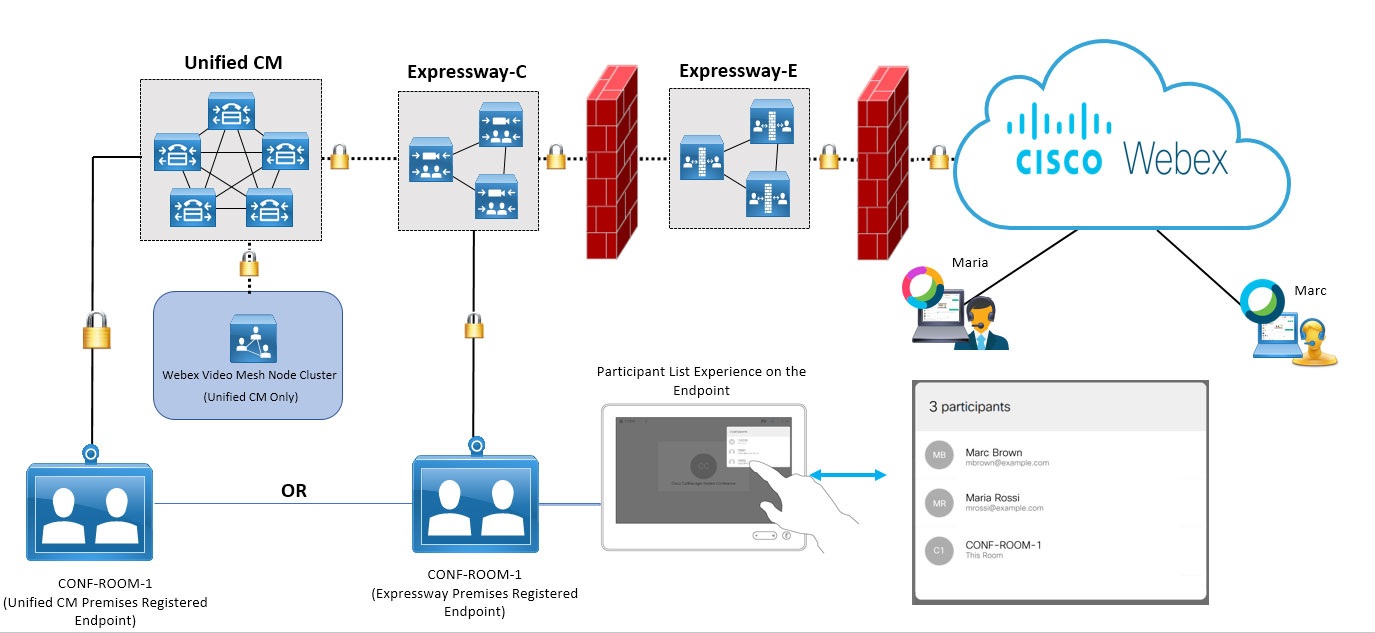

ActiveControl 架构

从图表顶部,从左到右显示到Webex云的安全本地部署连接,该示例指示两个云用户(一个在Webex应用程序中,一个在Webex Meetings中)加入会议。

底部显示了注册到 Unified CM 的会议室终端和可托管会议媒体的视频网格节点集群。

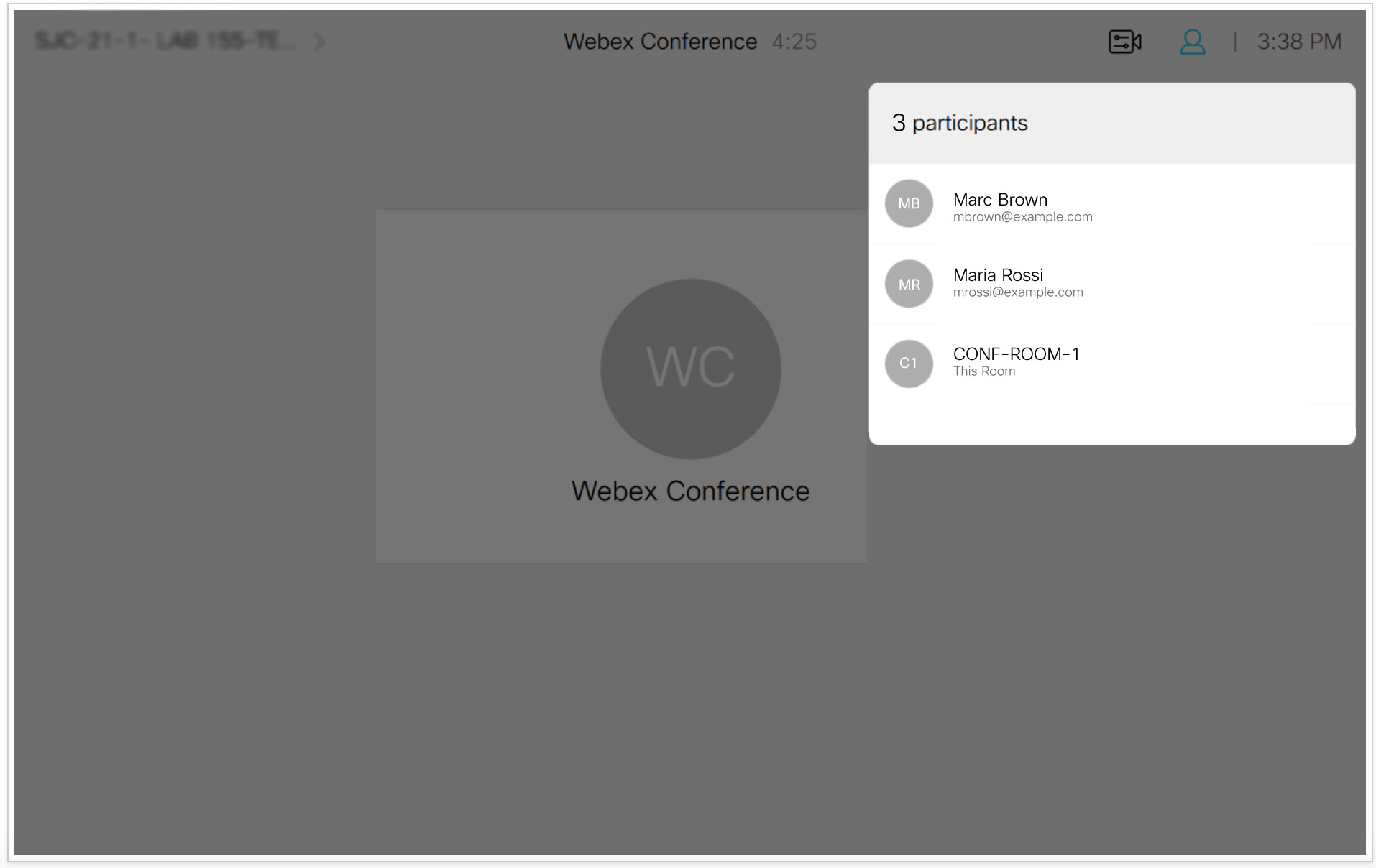

捕获参加者列表体验;用户访问终端上的列表,列表与Webex应用程序或Webex Meetings中的列表外观相同。

配置 ActiveControl

准备工作

当ActiveControl解决方案在会议流中包含视频网节点时,唯一的工作场景是注册到Unified CM的终端。目前,直接注册到 Expressway 的终端不能使用视频网格。

|

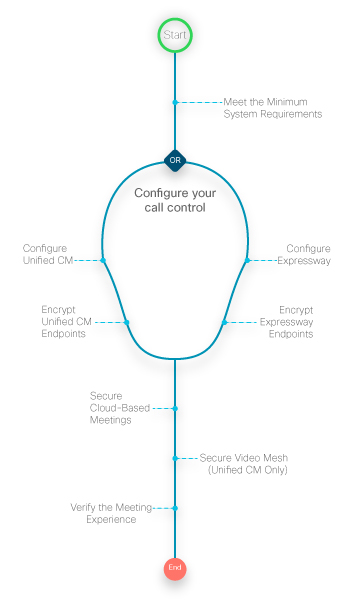

下图总结了为加入云端会议的本地注册设备配置 ActiveControl 的步骤。有些步骤会在本文中直接介绍,而有些步骤会在其他文档中介绍。

|

ActiveControl 的要求

|

组件 |

要求 |

|---|---|

|

Cisco Unified Communications Manager 边缘视频网部署指南 |

最低—版本11.5(1)或更高版本在混合安全模式下。 建议—版本12.5(1) SU1或更高版本,支持本地或通过移动和远程访问(MRA)注册的非安全终端。无需 Unified CM 混合安全模式。 注册到云端的视频网格节点使用 SIP TLS 进行保护,并根据https://www.cisco.com/go/video-mesh中部署指南的步骤进行配置。 |

|

Cisco Expressway-C 或 E |

最小— X8.11.4或更高版本。请参阅 建议—针对配置了Unified CM非安全设备安全模式的MRA设备,发行版x12.5或更高版本。 对于直接注册到 Expressway 的设备,视频网格当前不支持使用 SIP 中继进行呼叫控制。 |

|

Webex设备:桌面、会议室、MX 和 SX 系列 |

当安全地注册到上述呼叫控制平台之一时,CE 9.15 或更高版本,或 RoomOS 10.3 或更高版本。 |

|

Cisco Jabber |

发行版 12.5 或更高版本 |

|

加密 |

在12.5之前的发行版—从终端到云的整个呼叫路径必须使用TLS 1.2进行保护。 在版本12.5及更高版本—终端和Unified CM之间不需要TLS。 |

Unified CM 任务

这些步骤可以确保将设备安全地注册到 Unified CM 并对媒体进行加密。

| 1 |

按照在 Cisco Unified Communications Manager 中启用 iX 支持章节中的步骤在 Unified CM 中配置 iX 支持,该内容为 ActiveControl 部署指南中的章节。 |

| 2 |

配置设备安全配置文件: 如果您使用 Unified CM 和 Expressway 12.5 发行版,则无需操作此步骤。 Cisco Unified Communications Manager 将一种设备类型和协议的安全相关设置(例如设备安全模式)分组到安全配置文件中,从而使您能够将一个单独的安全性配置文件分配给多个设备。在“电话配置”窗口中选择安全配置文件时,您可以将配置的设置应用到电话上。 |

| 3 |

配置用于显示安全呼叫图标的服务参数: 要在 CE 终端上显示锁定图标,必须执行此更改。有关更多信息,请单击服务参数名称查看在线帮助。 |

在终端上执行这些步骤,确保建立安全的 TLS 连接。

如果您使用 Unified CM 和 Expressway 12.5 版,则无需执行此步骤。

| 1 |

在终端管理界面上,转至 SIP 并确认以下设置:

| ||||||||||||||||||

| 2 |

保存更改。 | ||||||||||||||||||

| 3 |

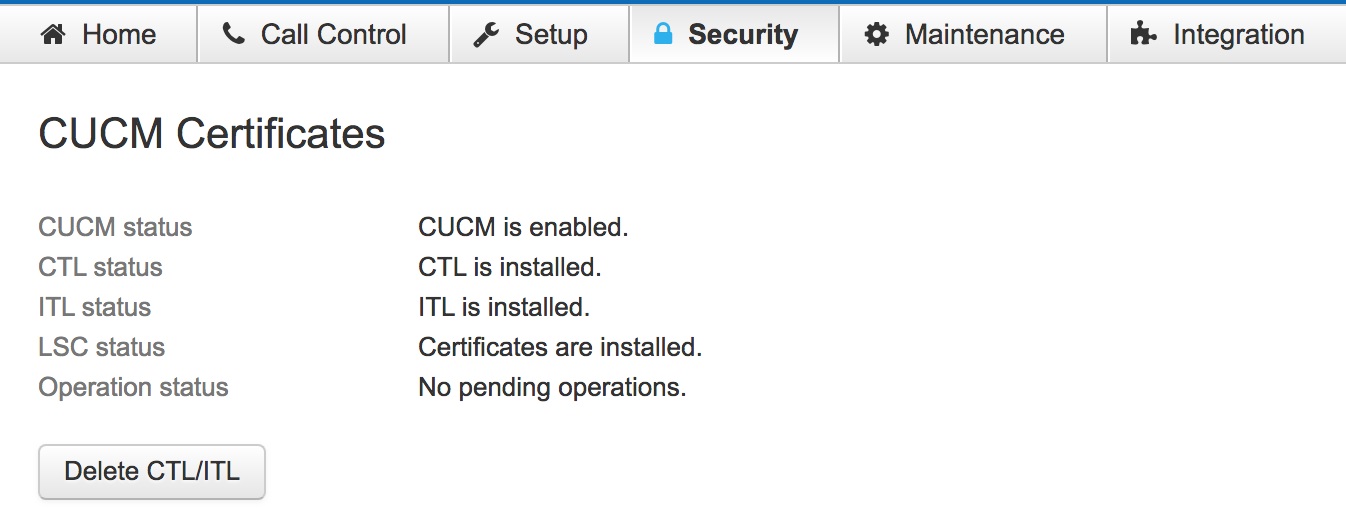

在安全下,验证是否安装了 Unified CM 证书。 |

Expressway任务

按照以下步骤配置设备注册的 Expressway 与连接到云端的上游 Expressway 配对之间的区域。

| 1 |

在 Expressway 呼叫控制与 Expressway 配对之间的区域的高级设置下,确保 SIP UDP/IX 筛选模式设置为默认的关闭选项。 |

| 2 |

将区域档案设置为自定义,然后保存更改。 |

在 Expressway 注册的终端上执行这些步骤,确保建立安全的 TLS 连接。

| 1 |

在终端管理界面上,转至 SIP 并确认以下设置:

| ||||||||||||||||||||

| 2 |

保存更改。 |

基于云的安全会议

使用以下步骤创建启用了 iX 的 SIP 配置文件并保护从 Unified CM 传输至 Expressway 的流量。

| 1 |

使用以下选项为此中继配置 SIP 配置文件:

|

| 2 |

对于 SIP 中继,应用您创建的 SIP 配置文件。 |

| 3 |

在目标下,在目标地址中输入 Expressway-C IP 地址或 FQDN,然后输入 5061 作为目标端口。 |

下一步

-

要使 TLS 连接正常工作,必须交换 Unified CM 和 Expressway 的证书,或者两者必须具有同一证书颁发机构签发的证书。有关更多信息,请参阅

确保 Unified CM 和 Expressway 之间的证书信任

,该内容位于使用 SIP 中继的 Cisco Expressway 和 CUCM 部署指南中。 -

在 Expressway-C(Unified CM 的下一个跃点)上 Expressway 与 Unified CM 之间区域的高级设置下,确保 SIP UDP/IX 筛选模式设置为关闭(默认设置)。有关更多信息,请参阅

在 Cisco VCS 中过滤 iX

,该内容位于 ActiveControl 部署指南中。

基于视频网格的安全会议

如果您在组织中部署了视频网格,就可以保护注册到云端的集群的视频网格节点。

|

请按照https://www.cisco.com/go/video-mesh中部署指南的步骤配置加密。 |

验证安全终端上的会议体验

使用这些步骤来验证终端是否已安全注册并提供正确的会议体验。

| 1 |

从安全的终端加入会议。 |

| 2 |

验证会议名单是否出现在设备上。 该示例展示了会议列表在带有触摸面板的终端上的外观显示: |

| 3 |

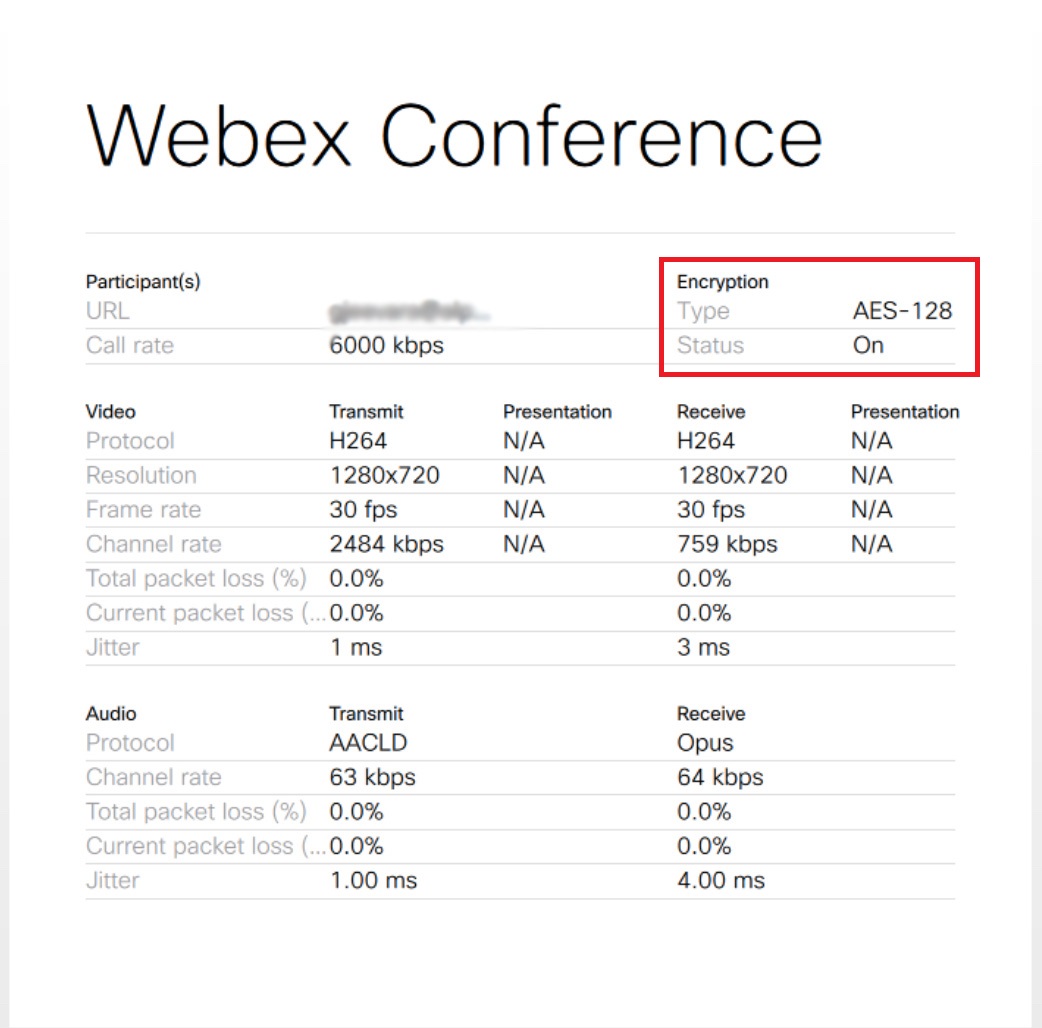

会议期间,通过呼叫详细信息获取 Webex 会议信息。 |

| 4 |

验证加密部分显示的类型为 AES-128,状态为开启。 |