- Página inicial

- /

- Artigo

Melhore a experiência de reunião no local e em nuvem com o ActiveControl

Neste artigo

Neste artigo Comentários?

Comentários?O ActiveControl é uma solução que ponte informações de conferência entre a nuvem Webex e os locais. Use este artigo para configurar seu ambiente para que os usuários possam ver a lista de participantes da reunião em seus terminais.

Visão geral do ActiveControl

O ActiveControl é uma solução que ponte informações de conferência entre a nuvem Webex e os locais. Antes dessa solução, os usuários do aplicativo Webex em chamadas multiparte já estavam vendo informações sobre quais outros participantes estão presentes, quem está falando e quem está apresentando.

As informações de conferência da nuvem até os locais ocorrem através do componente do gateway XCCP. A função do gateway é traduzir essas informações entre os dois lados, de modo que (em cenários de chamada envolvendo os componentes Webex em nuvem e no local), tanto a nuvem do aplicativo Webex quanto os ambientes no local tenham acesso semelhante às informações de conferência.

Benefícios do ActiveControl

O ActiveControl beneficia os usuários que usam terminais locais executando clientes recentes do CE ou do Jabber para ligar ou receber um retorno de chamada de uma reunião hospedada pelo aplicativo Webex.

Nesse cenário, o gateway XCCP traduza as informações da lista (lista de participantes) da reunião para o ponto de término no local ou cliente Jabber.

Arquitetura para Controle Ativo

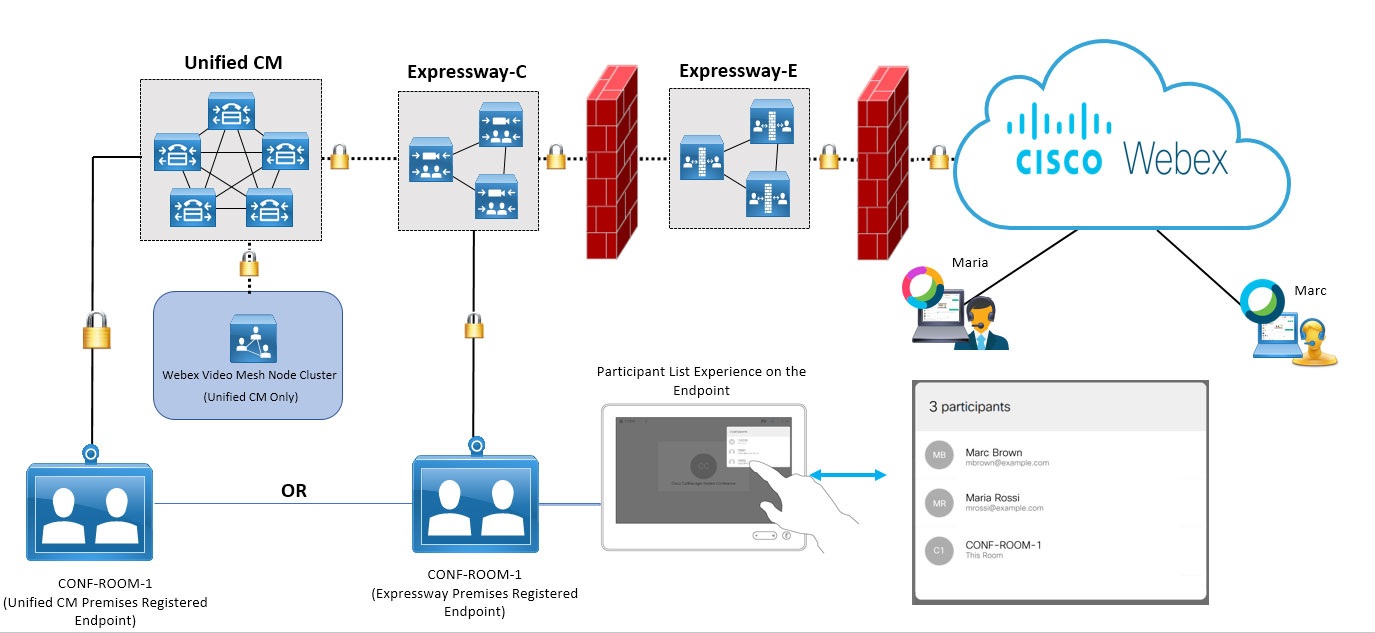

Na parte superior do diagrama, da esquerda para a direita mostra a conexão segura no local com a nuvem Webex, e o exemplo indica que dois usuários em nuvem (um no aplicativo Webex, um no Webex Meetings) estão entrando na reunião.

A parte inferior mostra um sala de conferência anterior que está registrado no Unified CM e em um grupo de nó da Malha de vídeo onde a mídia de reunião pode chegar.

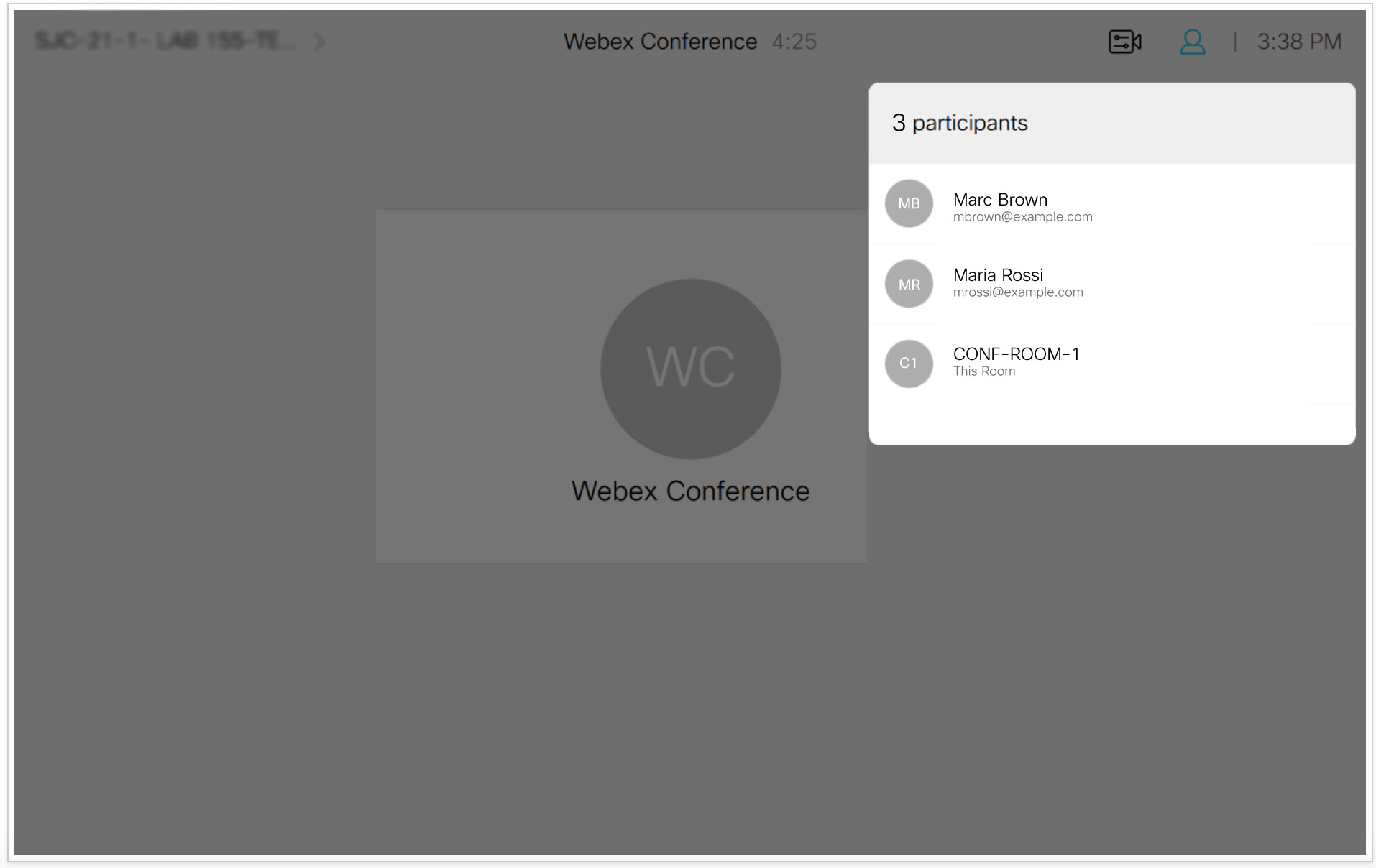

A experiência da lista de participantes é capturada; o usuário acessa a lista no próprio terminal e a lista tem a mesma aparência do aplicativo Webex ou Webex Meetings.

Configurar o Controle Ativo

Antes de começar

Quando a solução ActiveControl inclui um nó de malha de vídeo nos fluxos de reunião, o único cenário de trabalho é um terminal registrado no Unified CM. Um ponto final registrado diretamente no Expressway não funciona com a malha de vídeo neste momento.

|

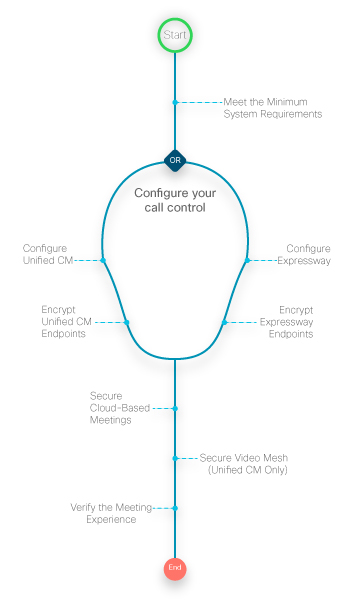

A ilustração a seguir resume as etapas para configurar a ActiveControl para dispositivos registrados no local que participam de uma reunião na nuvem. Algumas etapas são abrangidas diretamente neste artigo, algumas são abordadas em documentação separada.

|

Requisitos para Controle Ativo

|

Componente |

Requisitos |

|---|---|

|

Cisco Unified Communications Manager Malha de vídeo do Edge |

Mínimo —Versão 11.5(1) ou posterior em modo de segurança mista. Recomendado —Versão 12.5(1) SU1 ou posterior para suportar terminais não seguros registrados no local ou através do Mobile and Remote Access (MRA). O modo de segurança misto do Unified CM não é necessário. Nós da malha de vídeo registrados na nuvem, protegidos com SIP TLS e configurados de acordo com as etapas no guia de implantação em https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C ou E |

Mínimo —Versão X8.11.4 ou posterior. Consulte a Recomendado —Versão X12.5 ou posterior para dispositivos MRA configurados com um modo de segurança de dispositivo não seguro Unified CM. Atualmente, a malha de vídeo não suporta troncos SIP seguros para dispositivos que estão registrados diretamente para Expressway para controle de chamada. |

|

Dispositivos Webex: Séries Desk, Room, MX e SX |

CE 9.15 ou posterior ou RoomOS 10.3 ou posterior, quando registrado com segurança em uma das plataformas de controle de chamada acima. |

|

Cisco Jabber |

Versão 12.5 ou posterior |

|

Criptografia |

Em versões anteriores à 12.5 —Todo o caminho de chamada do endpoint para a nuvem deve ser protegido com o TLS 1.2. Nas versões 12.5 e posterior —O TLS não é necessário entre o endpoint e o Unified CM. |

Tarefas do Unified CM

Essas etapas garantem que os dispositivos estão registrados com segurança no Unified CM e que a mídia seja criptografada.

| 1 |

Configure o suporte iX no Unified CM seguindo as etapas na seção Ativando o suporte iX Cisco Unified Communications Manager guia de implantação do ActiveControl. |

| 2 |

Configure os perfis de segurança do dispositivo: Esta etapa não é necessária se você estiver usando versões 12.5 do Unified CM e Expressway. Cisco Unified Communications Manager configurações relacionadas à segurança de grupos (como modo de segurança de dispositivos) para um tipo de dispositivo e protocolo em perfis de segurança, para permitir que você atribua um único perfil de segurança a vários dispositivos. Você aplica as configurações configuradas a um telefone quando você escolhe o perfil de segurança na janela Configuração do Telefone. |

| 3 |

Configure o parâmetro de serviço para exibição do ícone de chamada segura: Essa alteração é necessária para que o ícone de bloqueio seja mostrar nos terminais CE. Para obter mais informações, clique no nome do parâmetro de serviço para visualizar a ajuda on-line. |

Faça estas etapas nos terminais para garantir que a conexão TLS segura seja estabelecida.

Esses passos não são necessários se você usar versões 12.5 do Unified CM e Expressway.

| 1 |

Na interface administrativa do ponto final, vá para SIP e confirme as seguintes configurações:

| ||||||||||||||||||

| 2 |

Salve suas alterações. | ||||||||||||||||||

| 3 |

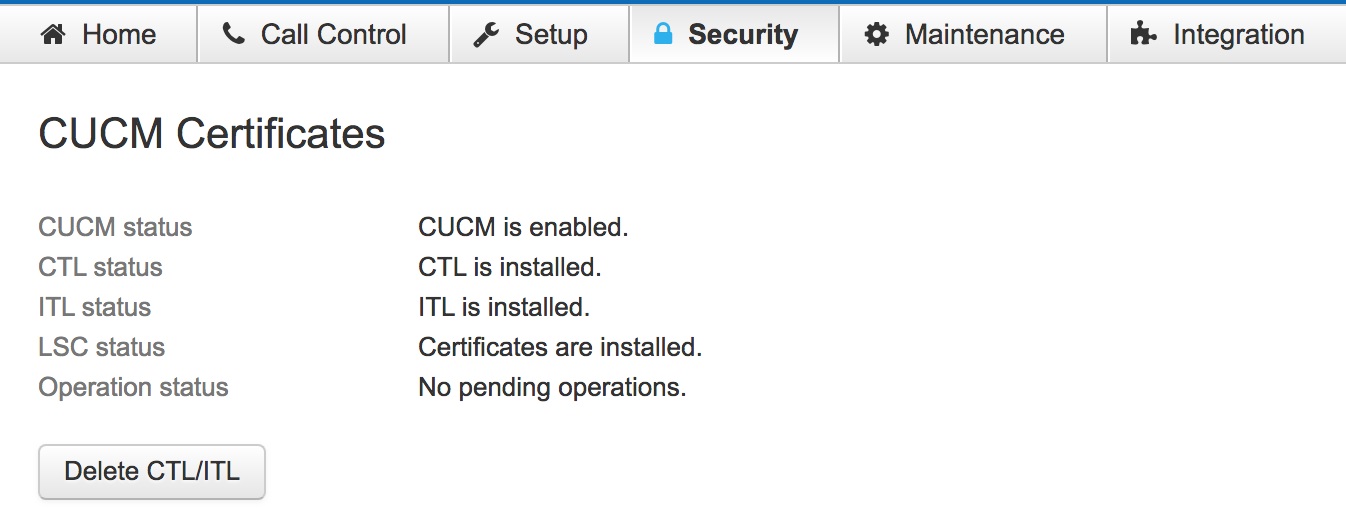

Em Segurança, verifique se os certificados Unified CM estão instalados. |

Expressway de trabalho

Siga estas etapas para configurar a zona entre o Expressway onde o dispositivo está registrado e a zona Expressway de emparelhamento acima que se conecta à nuvem.

| 1 |

Em Configurações avançadas para a zona entre o controle de chamada Expressway e o par Expressway, certifique-se de que o modo de filtro SIP UDP/IX está definido como Desligado, a opção padrão. |

| 2 |

De definir o perfil de Zona para Personalizado e salvar as alterações. |

Faça estas etapas nas extremidades Expressway-se registradas para garantir que a conexão TLS segura seja estabelecida.

| 1 |

Na interface administrativa do ponto final, vá para SIP e confirme as seguintes configurações:

| ||||||||||||||||||||

| 2 |

Salve suas alterações. |

Reuniões seguras baseadas em nuvem

Use essas etapas para criar um perfil SIP com o tráfego iX ativado e seguro do Unified CM para Expressway.

| 1 |

Configure um perfil SIP para este tronco com as seguintes opções:

|

| 2 |

Para o tronco SIP, aplique o perfil SIP que você criou. |

| 3 |

Em Destino, insira o endereço de IP Expressway-C ou o endereço FQDN na Endereço de destino e insira 5061 para a Porta de destino. |

O que fazer em seguida

-

Para que a conexão TLS funcione, os certificados entre o Unified CM e o Expressway devem ser trocados ou ambos devem ter certificados assinados pela mesma autoridade de certificação. Consulte

Garantir a confiança de certificados entre o Unified CM e o Expressway

na Cisco Expressway e o CUCM através Tronco SIP de implantação para obter mais informações. -

No Expressway-C (o próximo salto do Unified CM), em Configurações avançadas para a zona entre o Expressway e o Unified CM, certifique-se de que o modo de filtro SIP UDP/IX está definido para Off (a configuração padrão). Consulte

Filtragem iX no Cisco VCS no

Guia de Implantação de Controle Ativo para obter mais informações.

Reuniões seguras baseadas em malha de vídeo

Se você implantou a malha de vídeo na sua organização, poderá proteger os nós da Malha de vídeo para os grupos registrados na nuvem.

|

Configure a criptografia seguindo as etapas no guia de implantação em https://www.cisco.com/go/video-mesh. |

Verifique a experiência da reunião no ponto de extremidade seguro

Use essas etapas para verificar se os terminais estão registrados com segurança e se a experiência correta da reunião é exibida.

| 1 |

Entre em uma reunião do ponto final protegido. |

| 2 |

Verifique se a lista lista de reuniões aparece no dispositivo. Este exemplo mostra como a lista de reuniões se parece em um extremidade com um painel de toque: |

| 3 |

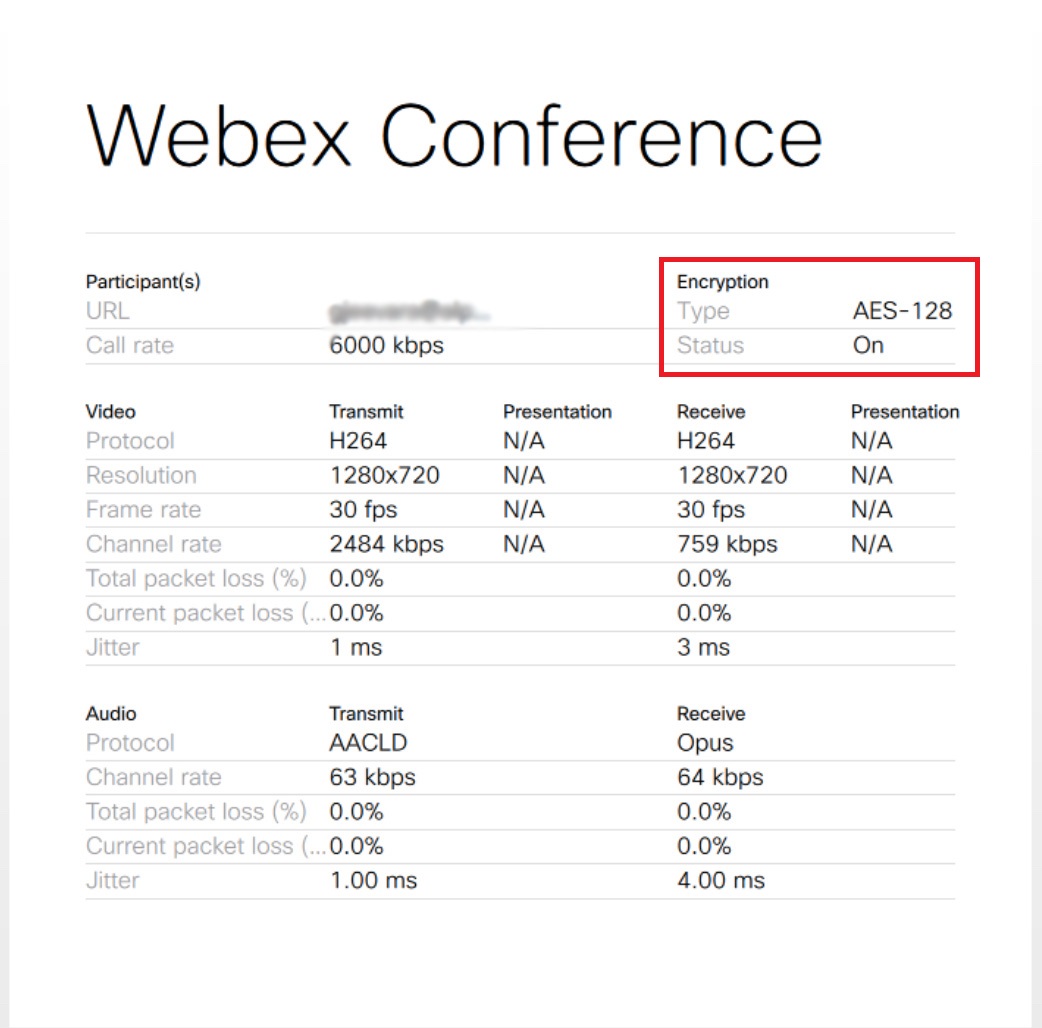

Durante a reunião, acesse as informações da Conferência Webex dos Detalhes da Chamada. |

| 4 |

Verifique se a seção Criptografia mostra o Tipo como AES-128 e o Status como On. |