- Startseite

- /

- Artikel

Verbessern Sie das Cloud- und lokale Meeting-Erlebnis mit ActiveControl

In diesem Artikel

In diesem Artikel Feedback?

Feedback?ActiveControl ist eine Lösung, die Konferenzinformationen zwischen der Webex-Cloud und den Räumlichkeiten überbrückt. Verwenden Sie diesen Artikel, um Ihre Umgebung zu konfigurieren, damit Ihre Benutzer die Meeting-Teilnehmerliste auf ihren Endpunkten sehen können.

ActiveControl-Übersicht

ActiveControl ist eine Lösung, die Konferenzinformationen zwischen der Webex-Cloud und den Räumlichkeiten überbrückt. Vor dieser Lösung wurden Benutzern der Webex-App bei Anrufen mit mehreren Teilnehmern bereits Informationen darüber angezeigt, welche anderen Teilnehmer anwesend sind, wer gerade spricht und wer gerade moderiert.

Konferenzinformationen von der Cloud zur lokalen Umgebung werden über die XCCP-Gatewaykomponente gespeichert. Die Funktion des Gateways besteht darin, diese Informationen zwischen beiden Seiten zu übersetzen, sodass (in Anrufszenarien, die sowohl die Webex-Cloud als auch lokale Komponenten umfassen) sowohl die Cloud der Webex-App als auch lokale Umgebungen einen ähnlichen Zugriff auf Konferenzinformationen haben.

Vorteile von ActiveControl

ActiveControl bietet Vorteile für Benutzer, die lokale Endpunkte mit aktueller CE-Software oder Jabber-Clients verwenden, um sich bei einem von der Webex-App gehosteten Meeting einzuwählen oder einen Rückruf zu erhalten.

In diesem Szenario übersetzt das XCCP-Gateway die Meeting-Informationen der Liste (Teilnehmerliste) in den lokalen Endpunkt oder Jabber-Client.

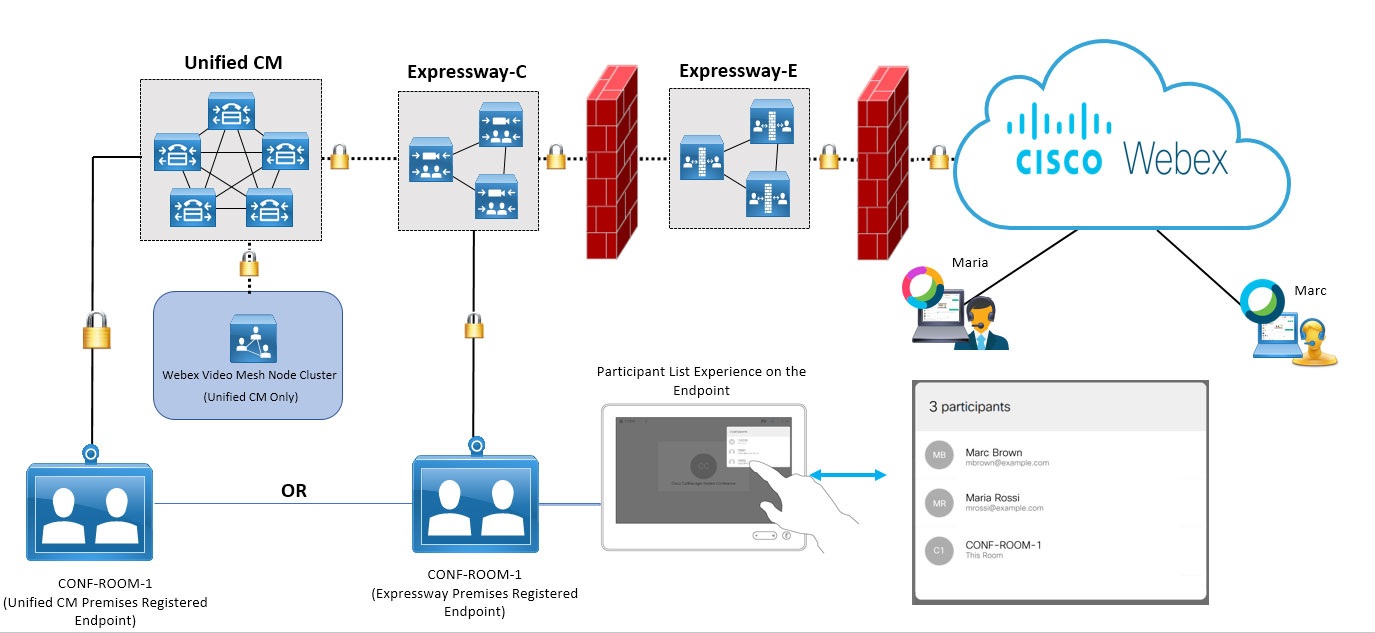

Architektur für ActiveControl

Oben im Diagramm zeigt von links nach rechts die sichere lokale Verbindung zur Webex-Cloud an. Das Beispiel zeigt zwei Cloud-Benutzer (einen in der Webex-App, einen in Webex Meetings), die dem Meeting beitreten.

Unten sehen Sie einen Konferenzraum-Endpunkt, der in Unified CM registriert ist, und einen Videonetzknoten-Cluster, an den Meeting-Medien landen können.

Die Teilnehmerliste wird erfasst; der Benutzer greift auf die Liste auf dem Endpunkt selbst zu und die Liste sieht genauso aus wie in der Webex-App oder in Webex Meetings.

KonfigureControl konfigurieren

Vorbereitungen

Wenn die ActiveControl-Lösung einen Videonetzknoten in den Meeting-Abläufen enthält, ist das einzige Arbeitsszenario ein Endpunkt, der in Unified CM registriert ist. Ein endpunkt, der direkt bei Expressway registriert ist, funktioniert derzeit nicht mit dem Videonetz.

|

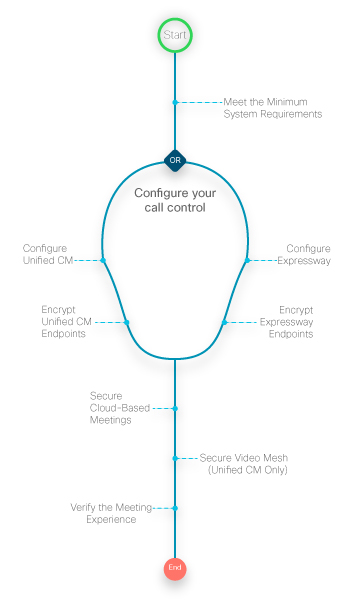

In der folgenden Abbildung werden die Schritte zum Konfigurieren der ActiveControl für lokal registrierte Geräte zusammengefasst, die einem Meeting in der-CRAIN beitreten. Einige Schritte werden direkt in diesem Artikel behandelt, einige werden in einer separaten Dokumentation behandelt.

|

Anforderungen für ActiveControl

|

Komponente |

Anforderungen |

|---|---|

|

Cisco Unified Communications Manager Edge-Videonetz |

Minimum – Version 11.5(1) oder höher im gemischten Sicherheitsmodus. Empfohlen – Version 12.5(1) SU1 oder höher zur Unterstützung nicht sicherer Endpunkte, die lokal oder über Mobile and Remote Access (MRA) registriert sind. Der gemischte Unified CM-Sicherheitsmodus ist nicht erforderlich. Videonetzknoten werden in der Cloud registriert, durch SIP TLS gesichert und entsprechend den Schritten im Bereitstellungshandbuch unter konfiguriert https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C oder E |

Minimum – Version X8.11.4 oder höher. Weitere Informationen Empfohlen – Version X12.5 oder höher für MRA-Geräte, die mit einem nicht sicheren Unified CM-Gerätesicherheitsmodus konfiguriert sind. Das Videonetz unterstützt derzeit keine sicheren SIP-Trunks für Geräte, die direkt in Expressway für die Anrufsteuerung registriert sind. |

|

Webex-Geräte: Desk-, Room-, MX- und SX-Serie |

CE 9.15 oder höher oder RoomOS 10.3 oder höher, wenn Sie sicher bei einer der oben genannten Anrufsteuerungsplattformen registriert sind. |

|

Cisco Jabber |

Version 12.5 oder höher |

|

Verschlüsselung |

Bei Versionen vor 12.5 – Der gesamte Anrufpfad vom Endpunkt zur Cloud muss mit TLS 1.2 gesichert sein. Ab Version 12.5 – TLS ist zwischen dem Endpunkt und Unified CM nicht erforderlich. |

Unified CM-Aufgaben

Mit diesen Schritten wird sichergestellt, dass Geräte sicher in Unified CM registriert und die Medien verschlüsselt sind.

| 1 |

Konfigurieren Sie die iX-Unterstützung in Unified CM , indem Sie die Schritte im Abschnitt iX-Unterstützung aktivieren im Cisco Unified Communications Manager(CUCM) ActiveControl-Bereitstellungshandbuch ausführen. |

| 2 |

Konfigurieren Sie die Sicherheitsprofile des Geräts: Dieser Schritt ist nicht erforderlich, wenn Sie die 12.5-Versionen von Unified CM und Expressway. Cisco Unified Communications Manager(CUCM) gruppen sicherheitsbezogene Einstellungen (z. B. den Gerätesicherheitsmodus) für einen Gerätetyp und das Protokoll in Sicherheitsprofilen, damit Sie mehreren Geräten ein einzelnes Sicherheitsprofil zuweisen können. Sie wenden die konfigurierten Einstellungen auf ein Telefon an, wenn Sie im Fenster Telefonkonfiguration das Sicherheitsprofil auswählen. |

| 3 |

Konfigurieren Sie den Service-Parameter für die Anzeige des Symbols für sichere Anruf: Diese Änderung ist erforderlich, damit das Sperrsymbol auf CE-Endpunkten angezeigt wird. Weitere Informationen erhalten Sie, wenn Sie auf den Namen des Serviceparameters klicken, um die Online-Hilfe anzeigen zu können. |

Gehen Sie diese Schritte auf den Endpunkten selbst durch, um sicherzustellen, dass die sichere TLS-Verbindung eingerichtet ist.

Diese Schritte sind nicht erforderlich, wenn Sie die 12.5-Versionen von Unified CM und Expressway.

| 1 |

Gehen Sie auf der Oberfläche für die Endpunktverwaltung zu SIP und bestätigen Sie die folgenden Einstellungen:

| ||||||||||||||||||

| 2 |

Speichern Sie Ihre Änderungen. | ||||||||||||||||||

| 3 |

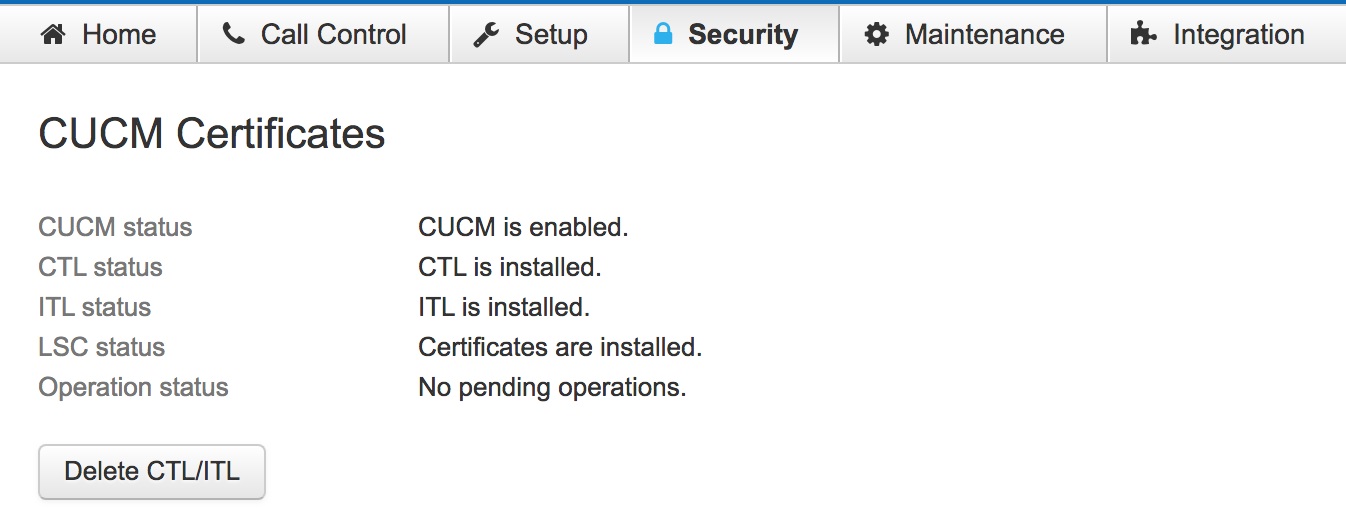

Stellen Sie unterSicherheit sicher, dass Unified CM-Zertifikate installiert sind. |

Expressway Aufgaben

Befolgen Sie diese Schritte, um die Zone zwischen dem Expressway, in dem das Gerät registriert ist, und der Expressway,die sich mit der Cloud verbindet, zu konfigurieren.

| 1 |

Stellen Sie unter Erweiterte Einstellungen für die Zone zwischen der Expressway-Anrufsteuerung und dem Expressway-Paar sicher, dass der SIP UDP/IX-Filtermodus auf Aus eingestellt ist, die Standardoption. |

| 2 |

Legen Sie zonenprofil auf Benutzerdefiniert fest und speichern Sie Ihre Änderungen. |

Gehen Sie auf den Expressway registrierten Endpunkten selbst durch, um sicherzustellen, dass eine sichere TLS-Verbindung hergestellt wird.

| 1 |

Gehen Sie auf der Oberfläche für die Endpunktverwaltung zu SIP und bestätigen Sie die folgenden Einstellungen:

| ||||||||||||||||||||

| 2 |

Speichern Sie Ihre Änderungen. |

Sichere cloudbasierte Meetings

Verwenden Sie diese Schritte, um ein SIP-Profil mit iX-aktivierter und sicherem Datenverkehr von Unified CM zu Expressway.

| 1 |

Konfigurieren Sie ein SIP-Profil für diesen Trunk mit folgenden Optionen:

|

| 2 |

Wenden Sie für den SIP-Trunk das von Ihnen erstellte SIP-Profil an. |

| 3 |

Geben Sie unterZiel die Expressway-C-IP-Adresse oder FQDN in die Zieladresse ein und geben Sie 5061 als Zielport ein. |

Nächste Schritte

-

Damit die TLS-Verbindung funktioniert, müssen Zertifikate zwischen Unified CM und Expressway ausgetauscht werden oder beide müssen über Zertifikate verfügen, die von derselben Zertifizierungsstelle signiert sind. Weitere

Informationen finden Sie unter Certificate Trust between Unified CM and Expressway in the

Cisco Expressway and CUCM via SIP-Übertragungsweg deployment guide (Vertrauenswürdigkeit von Zertifikaten zwischen Unified CM und Expressway in der Cisco Expressway und CUCM via SIP-Übertragungsweg Deployment Guide ). -

Vergewissern Sie sich, dass im Expressway-C (dem nächsten Hop von Unified CM ) unter Erweiterte Einstellungen für die Zone zwischen Expressway und Unified CM der Filtermodus SIP UDP/IX auf Aus eingestellt ist (Standardeinstellung). Weitere

Informationen finden Sie unter iX in Cisco VCS

filtern im ActiveControl-Bereitstellungshandbuch .

Sichere videonetzbasierte Meetings

Wenn Sie das Videonetz in Ihrer Organisation bereitgestellt haben, können Sie die Videonetzknoten für Cluster sichern, die Sie in der Cloud registriert haben.

|

Konfigurieren Sie die Verschlüsselung, indem Sie die Schritte im Bereitstellungshandbuch unter ausführen https://www.cisco.com/go/video-mesh. |

Überprüfen Sie das Meeting-Erlebnis am sicheren Endpunkt

Überprüfen Sie mithilfe dieser Schritte, ob die Endpunkte sicher registriert sind und das richtige Meeting-Erlebnis angezeigt wird.

| 1 |

Treten Sie einem Meeting über den gesicherten Endpunkt bei. |

| 2 |

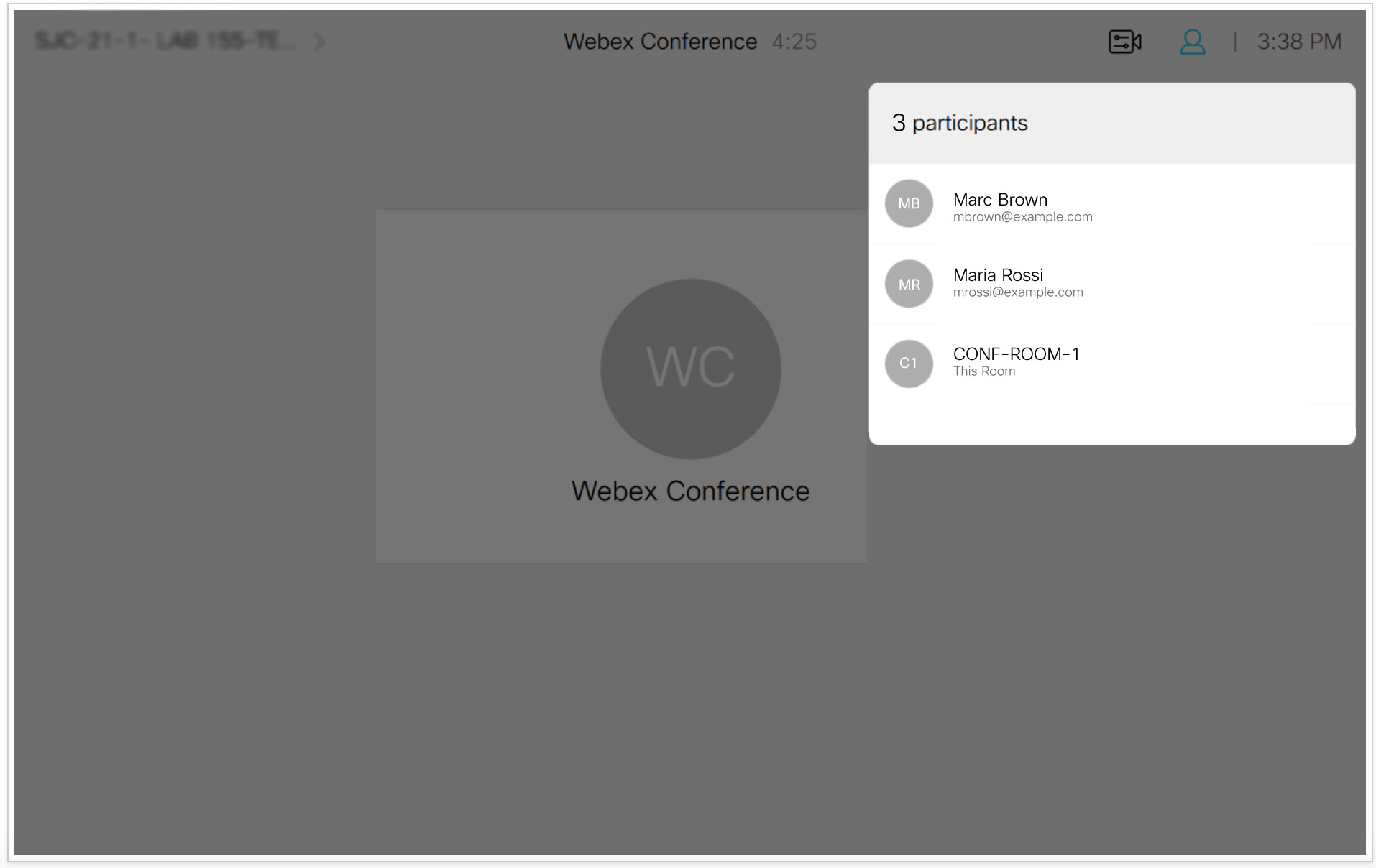

Stellen Sie sicher, dass die Meeting-Teilnehmerliste auf dem Gerät angezeigt wird. Dieses Beispiel veranschaulicht, wie die Meeting-Liste auf einem Endpunkt mit einem Touchpanel aussieht: |

| 3 |

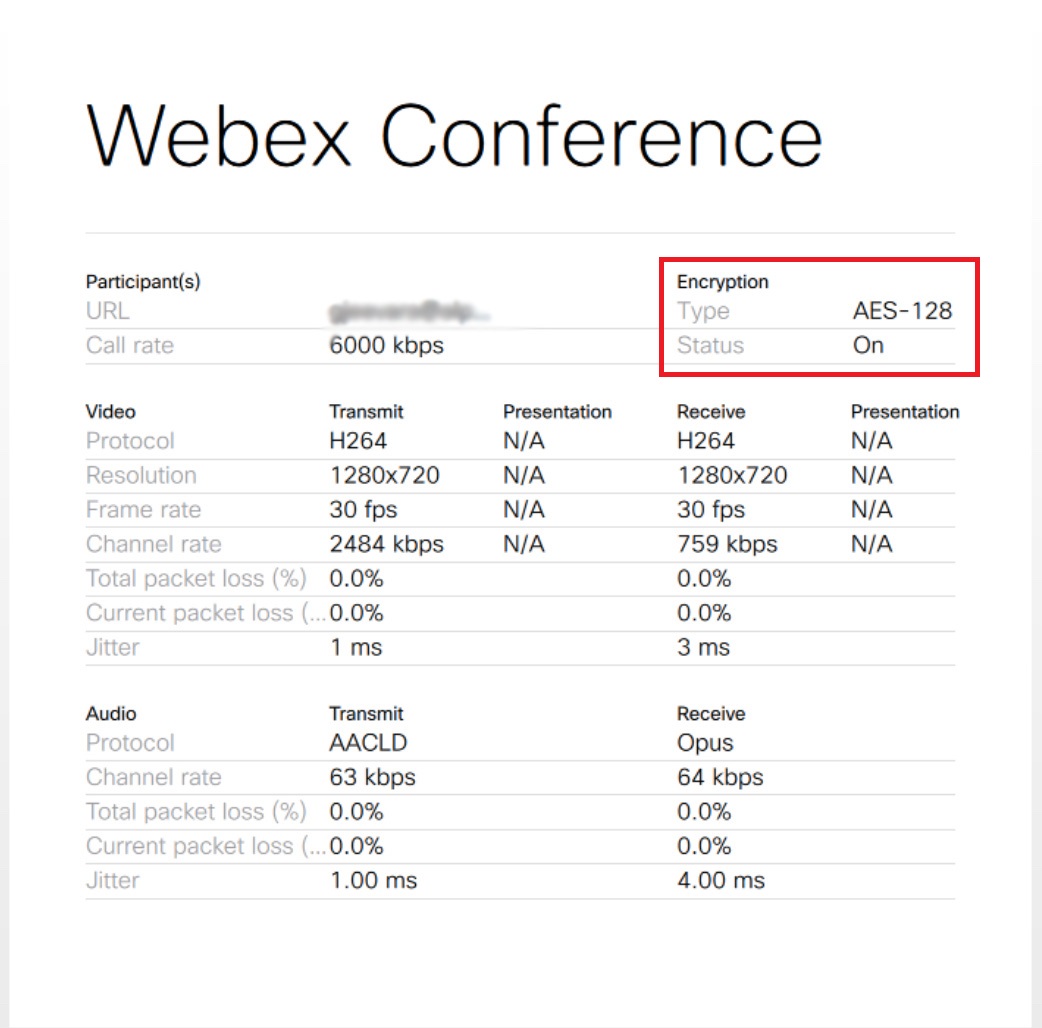

Greifen Sie während des Treffens über Anrufdetails auf die Webex-Konferenzinformationen zu. |

| 4 |

Vergewissern Sie sich, dass im Verschlüsselungsabschnitt der Typ AES-128 und der Status als Ein angezeigt werden. |