- Home

- /

- Articolo

Migliora l'esperienza di riunione cloud e locale con ActiveControl

In questo articolo

In questo articolo Feedback?

Feedback?ActiveControl è una soluzione che bridge le informazioni di conferenza tra il cloud Webex e la sede. Utilizzare questo articolo per configurare l'ambiente in modo che gli utenti possano visualizzare l'elenco dei partecipanti alla riunione sui relativi endpoint.

Panoramica di ActiveControl

ActiveControl è una soluzione che bridge le informazioni di conferenza tra il cloud Webex e la sede. Prima di questa soluzione, gli utenti dell'app Webex nelle chiamate con più partecipanti visualizzavano già informazioni su quali altri partecipanti sono presenti, chi sta parlando e chi sta presentando.

Le informazioni della conferenza dal cloud alla sede vengono eseguita attraverso il componente gateway XCCP. La funzione del gateway è quella di tradurre queste informazioni tra entrambi i lati, in modo che (in scenari di chiamata che coinvolgono entrambi i componenti cloud Webex e locali), sia il cloud dell'app Webex che gli ambienti locali abbiano accesso simile alle informazioni di conferenza.

Vantaggi di ActiveControl

ActiveControl offre vantaggi agli utenti che utilizzano endpoint locali in cui è in esecuzione un software CE recente o client Jabber per chiamare o ricevere una richiamata da una riunione organizzata dall'app Webex.

In questo scenario, il gateway XCCP converte le informazioni del roster (elenco dei partecipanti) della riunione nell'endpoint locale o nel client Jabber.

Architettura per ActiveControl

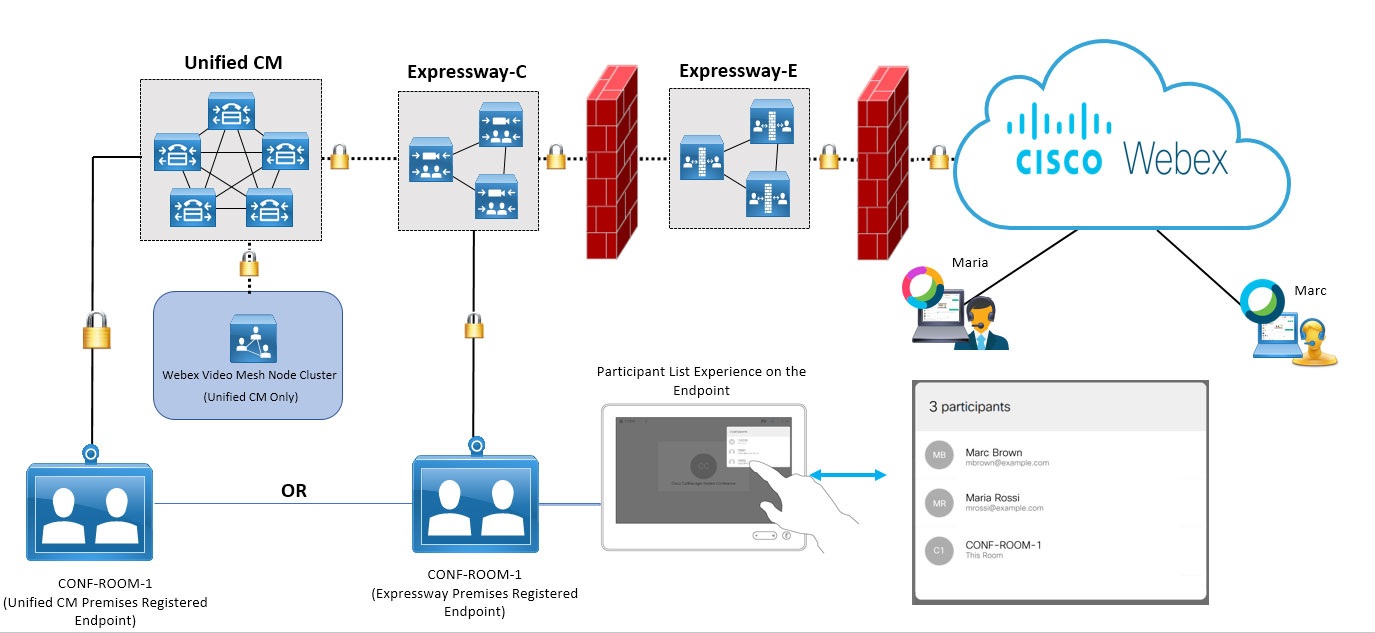

Dall'alto del diagramma, da sinistra a destra viene visualizzata la connessione locale sicura al cloud Webex e l'esempio indica due utenti cloud (uno nell'app Webex, uno in Webex Meetings) che accedono alla riunione.

La parte inferiore mostra un endpoint sala conferenze riunione registrato su Unified CM e un cluster del nodo mesh video in cui il contenuto multimediale della riunione può a proprietà dell'utente.

Viene acquisita l'esperienza dell'elenco dei partecipanti; l'utente accede all'elenco sull'endpoint stesso e l'elenco è uguale a quello dell'app Webex o di Webex Meetings.

Configura ActiveControl

Operazioni preliminari

Quando la soluzione ActiveControl include un nodo mesh video nei flussi della riunione, l'unico scenario di lavoro è un endpoint registrato in Unified CM. Un endpoint registrato direttamente a Expressway endpoint non funziona con il mesh video in questo momento.

|

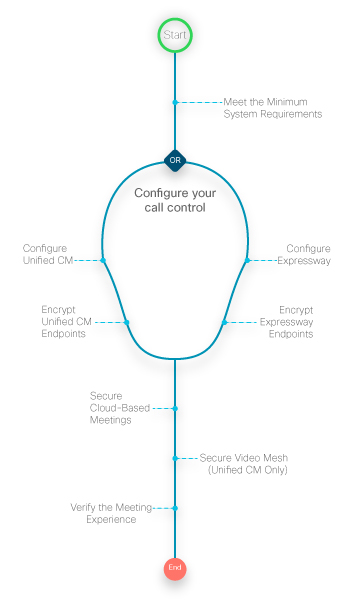

La seguente illustrazione riassume la procedura per la configurazione di ActiveControl per i dispositivi registrati locali che accedono a una riunione nel cloud. Alcune operazioni sono coperte direttamente in questo articolo, alcune sono coperte in documentazione separata.

|

Requisiti per ActiveControl

|

Componente |

Requisiti |

|---|---|

|

Cisco Unified Communications Manager Edge Video Mesh |

Minimo: versione 11.5(1) o successiva in modalità di sicurezza mista. Consigliato: versione 12.5(1) SU1 o successiva per supportare endpoint non sicuri registrati in sede o tramite Mobile and Remote Access (MRA). La modalità di sicurezza mista Unified CM non è richiesta. Nodi mesh video registrati sul cloud, protetti con SIP TLS e configurati in base alla procedura nella guida alla distribuzione su https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C o E |

Minimo: versione X8.11.4 o successiva. Per ulteriori Consigliato: versione X12.5 o successiva per i dispositivi MRA configurati con una modalità di sicurezza del dispositivo non protetta Unified CM. Il mesh video attualmente non supporta SIP Trunk sicuri per i dispositivi registrati direttamente Expressway per il controllo delle chiamate. |

|

Dispositivi Webex: Scrivania, sala, serie MX e SX |

CE 9.15 o successivo oppure RoomOS 10.3 o successivo, se i dati sono registrati in sicurezza su una delle piattaforme di controllo chiamate precedenti. |

|

Cisco Jabber |

Release 12.5 o successiva |

|

Crittografia |

Nelle versioni precedenti alla 12.5: l'intero percorso di chiamata dall'endpoint al cloud deve essere protetto con TLS 1.2. Nelle versioni 12.5 e successive: non è richiesto il protocollo TLS tra l'endpoint e Unified CM. |

Attività Unified CM

Queste operazioni assicurano che i dispositivi siano registrati in modo sicuro in Unified CM e che il contenuto multimediale sia crittografato.

| 1 |

Configurare il supporto iX in Unified CM seguendo la procedura nella sezione Abilitazione del supporto iX Cisco Unified Communications Manager della Guida alla distribuzione ActiveControl. |

| 2 |

Configurare i profili di sicurezza del dispositivo: Questa operazione non è richiesta se si stanno utilizzando le release 12.5 di Unified CM e Expressway. Cisco Unified Communications Manager raggruppa le impostazioni relative alla sicurezza (ad esempio, la modalità di sicurezza del dispositivo) per un tipo di dispositivo e protocollo in profili di sicurezza al punto da consentire l'assegnazione di un singolo profilo di sicurezza a più dispositivi. Le impostazioni configurate vengono applicate a un telefono quando si sceglie il profilo di sicurezza nella finestra Configurazione telefono. |

| 3 |

Configurare il parametro di servizio per la visualizzazione dell'icona di chiamata sicura: Questa modifica è necessaria per la visualizzazione dell'icona di blocco sugli endpoint CE. Per ulteriori informazioni, fare clic sul nome del parametro del servizio per visualizzare la Guida in linea. |

Effettuare queste operazioni sugli endpoint per assicurarsi che sia stata stabilita la connessione TLS sicura.

Queste operazioni non sono richieste se si utilizzano le versioni 12.5 di Unified CM e Expressway.

| 1 |

Sull'interfaccia amministrativa dell'endpoint, andare a SIP e confermare le seguenti impostazioni:

| ||||||||||||||||||

| 2 |

Salva le modifiche. | ||||||||||||||||||

| 3 |

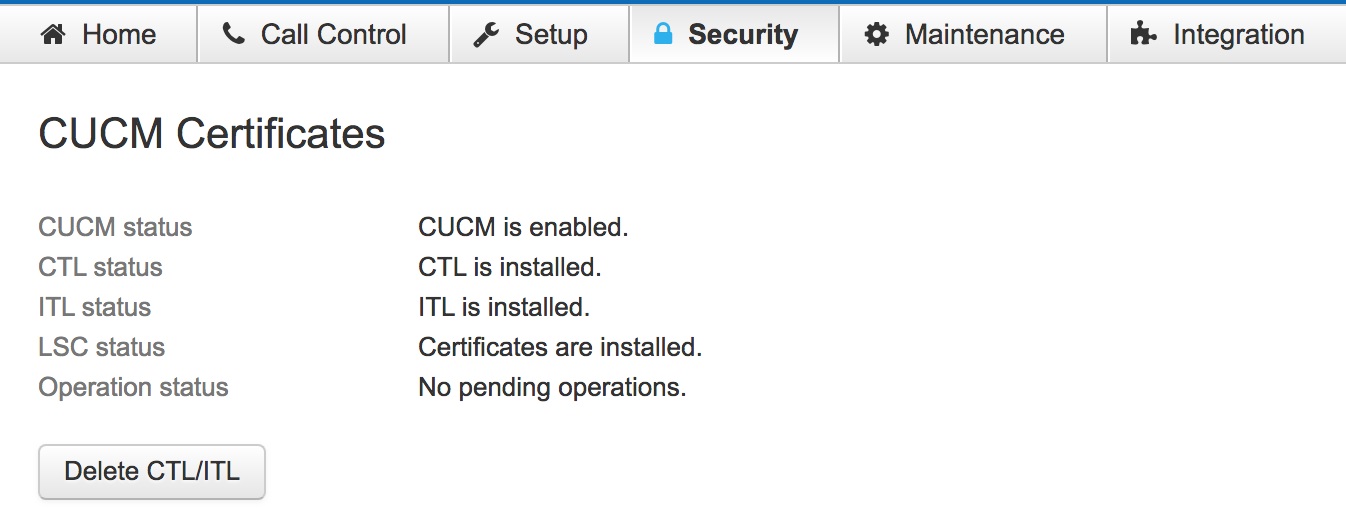

In Sicurezza, verificare che i certificati Unified CM siano installati. |

Expressway attività

Attenersi a questa procedura per configurare la zona tra il Expressway in cui è registrato il dispositivo e la zona di accoppiamento Expressway upstream che si connette al cloud.

| 1 |

In Advanced settings (Impostazioni avanzate) per la zona tra il controllo delle chiamate Expressway e la coppia Expressway, assicurarsi che SIP UDP/IX filter mode (Modalità filtro SIP UDP/IX) sia impostata su Off (Disattivata ), come opzione predefinita. |

| 2 |

Impostare il profilo Zona su Personalizzato , quindi salvare le modifiche. |

Effettuare queste operazioni sui Expressway registrati da soli per assicurarsi che viene stabilita la connessione TLS sicura.

| 1 |

Sull'interfaccia amministrativa dell'endpoint, andare a SIP e confermare le seguenti impostazioni:

| ||||||||||||||||||||

| 2 |

Salva le modifiche. |

Riunioni sicure basate su cloud

Utilizzare questa procedura per creare un profilo SIP con traffico iX abilitato e sicuro da Unified CM Expressway.

| 1 |

Configurare un profilo SIP per questo trunk con le seguenti opzioni:

|

| 2 |

Per il SIP trunk, applicare il profilo SIP creato. |

| 3 |

In Destination (Destinazione), inserire l'indirizzo IP Expressway-C o il nome di dominio completo destinazione nella casella Destination Address (Indirizzo di destinazione) e inserire 5061 per Destination Port (Porta di destinazione). |

Operazione successivi

-

Per il funzionamento della connessione TLS, i certificati tra Unified CM e Expressway devono essere smessi o entrambi devono disporre di certificati firmati dalla stessa autorità di certificazione. Per

ulteriori informazioni, vedere Verifica dell'attendibilità dei certificati tra Unified CM e Expressway

nella Guida alla distribuzione Cisco Expressway e CUCM tramite Trunk SIP supporto. -

In Expressway-C (hop successivo da Unified CM), in Impostazioni avanzate per la zona tra Expressway e Unified CM, assicurarsi che la modalità filtro SIP UDP/IX sia disattivata (impostazione predefinita). Per

ulteriori informazioni, vedere Filtraggio iX in Cisco VCS

nella Guida alla distribuzione di ActiveControl.

Riunioni sicure basate su mesh video

Se è stato distribuito mesh video nella propria organizzazione, è possibile proteggere i nodi mesh video per i cluster registrati nel cloud.

|

Configurare la crittografia seguendo la procedura nella guida alla distribuzione su https://www.cisco.com/go/video-mesh. |

Verifica l'esperienza della riunione sull'endpoint sicuro

Utilizzare questa procedura per verificare che gli endpoint siano registrati in modo sicuro e che venga visualizzata la corretta esperienza di riunione.

| 1 |

Partecipare a una riunione dall'endpoint sicuro. |

| 2 |

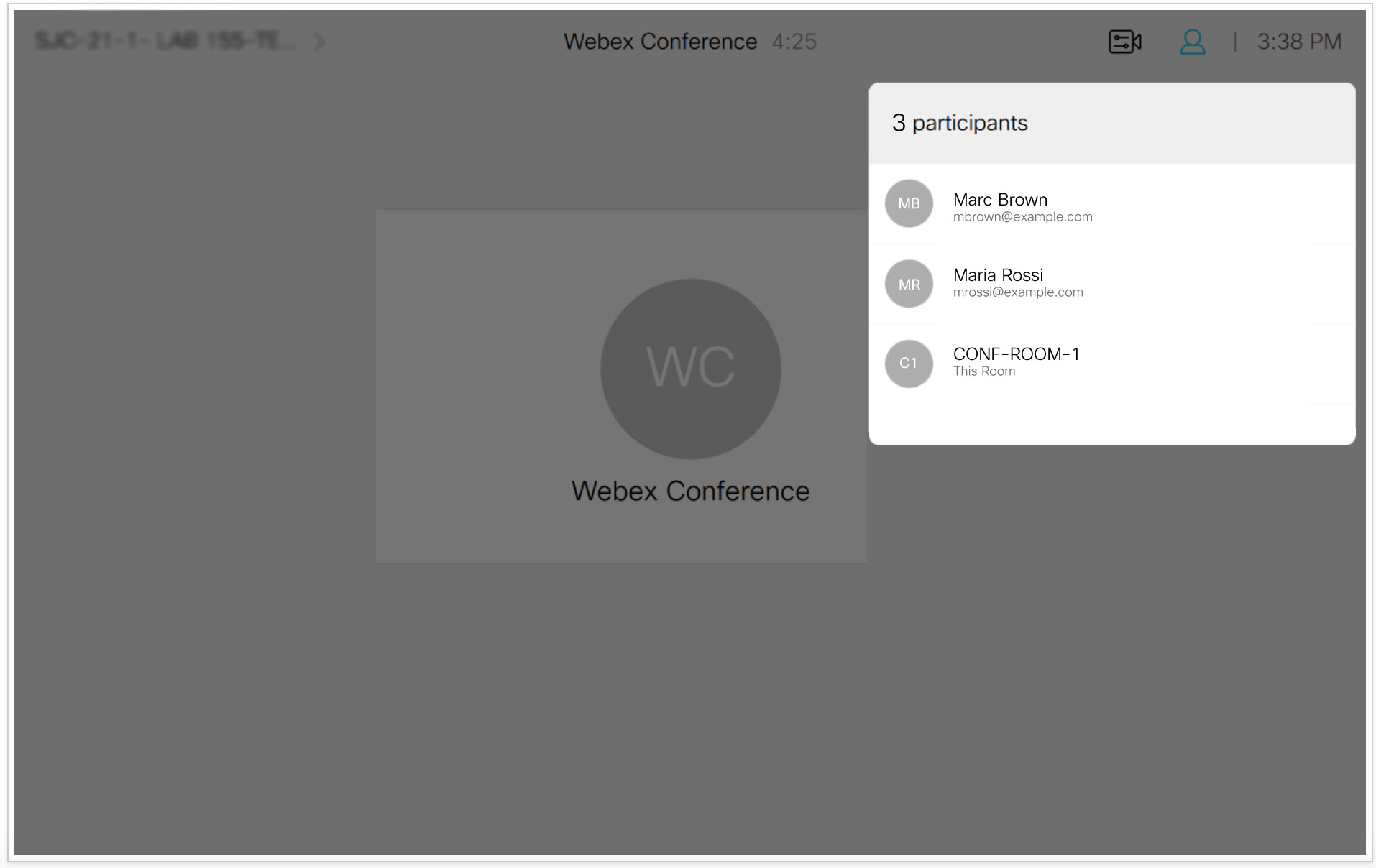

Verificare che l'elenco del elenco delle riunioni sia visualizzato sul dispositivo. Questo esempio mostra come appare l'elenco riunioni su un endpoint con un pannello touch: |

| 3 |

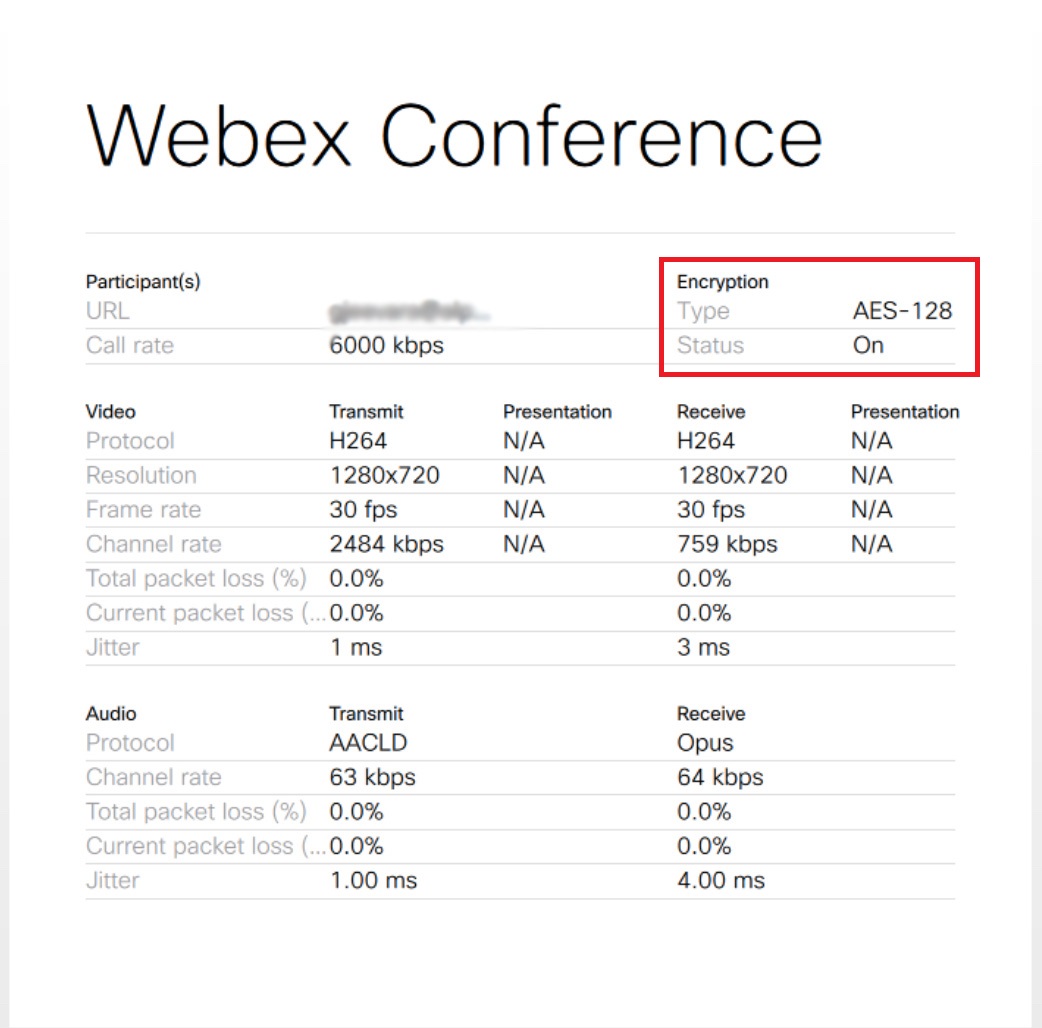

Durante la riunione, accedere alle informazioni della conferenza Webex da Dettagli chiamata. |

| 4 |

Verificare che la sezione Crittografia mostra il Tipo come AES-128 e lo Stato come on. |