- Hjem

- /

- Artikkel

Forbedre skyen og møteopplevelsen på stedet med ActiveControl

I denne artikkelen

I denne artikkelen Tilbakemelding?

Tilbakemelding?ActiveControl er en løsning som kobler konferanseinformasjon mellom Webex-skyen og lokalene. Bruk denne artikkelen til å konfigurere miljøet slik at brukerne kan se møtedeltakerlisten på endepunktene sine.

Oversikt over ActiveControl

ActiveControl er en løsning som kobler konferanseinformasjon mellom Webex-skyen og lokalene. Før denne løsningen så brukere av Webex-appen i flerpartssamtaler allerede informasjon om hvilke andre deltakere som er til stede, hvem som snakker og hvem som presenterer.

Konferanseinformasjon fra skyen til lokalene skjer via XCCP-gateway-komponenten. Gatewayens funksjon er å oversette denne informasjonen mellom begge sider, slik at (i samtalescenarioer som involverer både Webex-skyen og lokale komponenter), har både Webex-appskyen og lokale miljøer lik tilgang til konferanseinformasjon.

Fordeler med ActiveControl

Med ActiveControl kan brukere som bruker lokale endepunkter som kjører nylig CE-programvare eller Jabber-klienter ringe inn til eller få en tilbakeringing fra et møte som er vert for Webex-appen.

I dette scenariet oversetter XCCP-gatewayen møteinformasjonen på deltakerlisten til det lokale endepunktet eller Jabber-klienten.

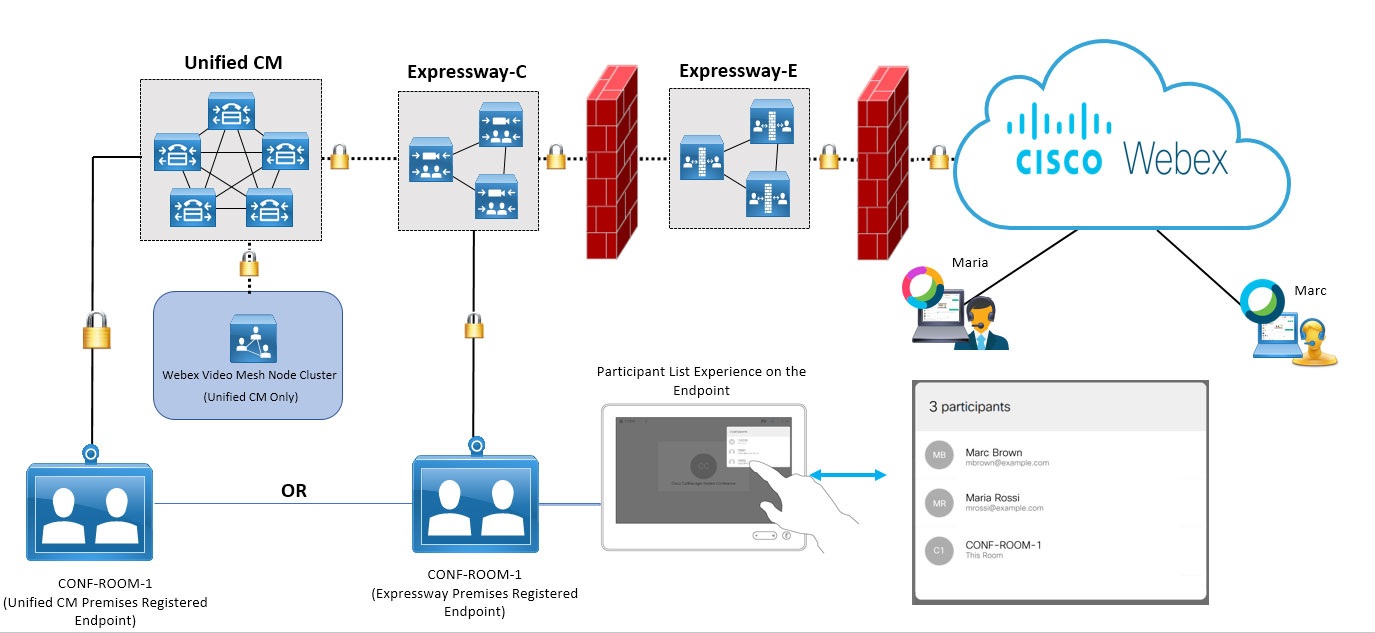

Arkitektur for ActiveControl

Fra toppen av diagrammet viser venstre mot høyre den sikre lokale tilkoblingen til Webex-skyen, og eksemplet viser to skybrukere (én i Webex-appen, én i Webex Meetings) som blir med i møtet.

Nederst viser et konferanseromendepunkt som er registrert i Unified CM og en videonettnodeklynge der møtemedier kan lande.

Deltakerlisteopplevelsen registreres; brukeren får tilgang til listen på selve endepunktet, og listen ser lik ut som i Webex-appen eller Webex Meetings.

Konfigurer ActiveControl

Før du begynner

Når ActiveControl-løsningen inkluderer en videonett-node i møteflytene, er det eneste arbeidsscenariet et endepunkt registrert til Unified CM. Et endepunkt som er registrert direkte på Expressway, fungerer ikke med videonett på dette tidspunktet.

|

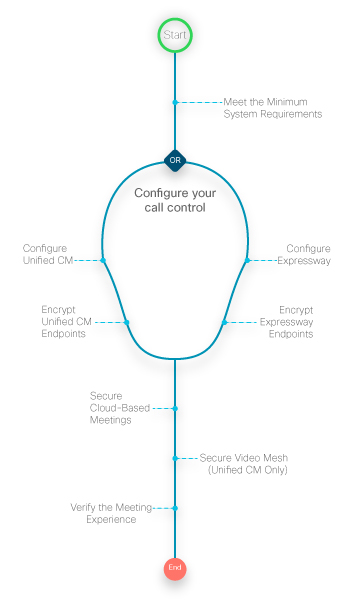

Illustrasjonen nedenfor oppsummerer fremgangsmåten for å konfigurere ActiveControl for lokale registrerte enheter som blir med i et møte i skyen. Noen trinn er dekket direkte i denne artikkelen, noen er dekket i separat dokumentasjon.

|

Krav til ActiveControl

|

Komponent |

Krav |

|---|---|

|

Cisco Unified Communications Manager Edge-videonett |

Minimum – versjon 11.5(1) eller nyere i blandet sikkerhetsmodus. Anbefalt– Utgivelse 12.5(1) SU1 eller nyere for å støtte usikre endepunkter registrert lokalt eller via Mobile and Remote Access (MRA). Blandet sikkerhetsmodus for Unified CM er ikke nødvendig. Videonettnoder er registrert i skyen, sikret med SIP TLS og konfigurert i henhold til trinnene i distribusjonsveiledningen på https://www.cisco.com/go/video-mesh. |

|

Cisco Expressway-C eller E |

Minimum– Utgivelse X8.11.4 eller nyere. Se delen Anbefalt– Utgivelse X12.5 eller nyere for MRA-enheter konfigurert med en Unified CM-sikkerhetsmodus som ikke er sikker. Videonett støtter for øyeblikket ikke sikre SIP-trunker for enheter som er registrert direkte på Expressway for samtalekontroll. |

|

Webex-enheter: Desk, Room, MX- og SX-serien |

CE 9.15 eller nyere, eller RoomOS 10.3 eller nyere, når de er registrert på en sikker måte på en av de ovennevnte samtalekontrollplattformene. |

|

Cisco Jabber |

Utgivelse 12.5 eller nyere |

|

Kryptering |

På utgivelser tidligere enn 12.5 – Hele samtalebanen fra endepunktet til skyen må sikres med TLS 1.2. På utgivelse 12.5 og nyere– TLS er ikke nødvendig mellom endepunktet og Unified CM. |

Unified CM-oppgaver

Disse trinnene sikrer at enhetene er sikkert registrert på Unified CM og at mediet er kryptert.

| 1 |

Konfigurer iX-støtte i Unified CM ved å følge trinnene i delen Aktivere iX-støtte i Cisco Unified Communications Manager i Distribusjonsveiledningen for ActiveControl. |

| 2 |

Konfigurer sikkerhetsprofilene for enheten: Dette trinnet er ikke nødvendig hvis du bruker 12.5-utgivelser av Unified CM og Expressway. Cisco Unified Communications Manager grupperer sikkerhetsrelaterte innstillinger (for eksempel enhetssikkerhetsmodus) for en enhetstype og protokoller i sikkerhetsprofiler slik at du kan tilordne en enkelt sikkerhetsprofil til flere enheter. Du bruker de konfigurerte innstillingene på en telefon når du velger sikkerhetsprofilen i vinduet Telefonkonfigurasjon. |

| 3 |

Konfigurer tjenesteparameteren for sikker visning av samtaleikon: Denne endringen er nødvendig for at låseikonet skal vises på CE-endepunkter. Hvis du vil ha mer informasjon, kan du klikke på navnet på tjenesteparameteren for å vise hjelpen på nett. |

Utfør disse trinnene på endepunktene for å sikre at den sikre TLS-tilkoblingen er etablert.

Disse trinnene er ikke nødvendige hvis du bruker 12.5-versjoner av Unified CM og Expressway.

| 1 |

Gå til SIP på det administrative endepunktgrensesnittet og bekreft følgende innstillinger:

| ||||||||||||||||||

| 2 |

Lagre endringene. | ||||||||||||||||||

| 3 |

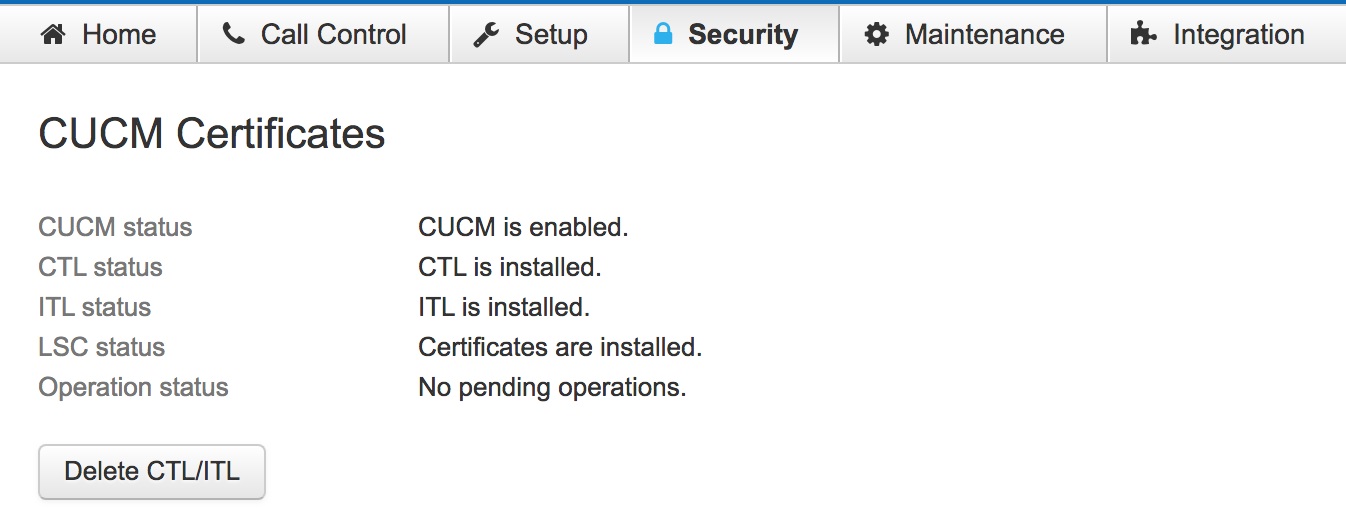

Kontroller at Unified CM-sertifikater er installert under Sikkerhet. |

Expressway oppgaver

Følg disse trinnene for å konfigurere sonen mellom Expressway der enheten er registrert, og oppstrøms Expressway-parsonen som kobles ut til skyen.

| 1 |

Under Avanserte innstillinger for sonen mellom Expressway-samtalekontrollen og Expressway-paret må du kontrollere at SIP UDP/IX-filtermodus er satt til Av, standardalternativet. |

| 2 |

Sett Soneprofil til Egendefinert , og lagre deretter endringene. |

Utfør disse trinnene på de Expressway-registrerte endepunktene selv for å sikre at den sikre TLS-tilkoblingen opprettes.

| 1 |

Gå til SIP på det administrative endepunktgrensesnittet og bekreft følgende innstillinger:

| ||||||||||||||||||||

| 2 |

Lagre endringene. |

Sikre skybaserte møter

Bruk disse trinnene til å opprette en SIP-profil med iX-aktivert og sikker trafikk fra Unified CM til Expressway.

| 1 |

Konfigurer en SIP-profil for denne trunken med følgende alternativer:

|

| 2 |

Bruk SIP-profilen du opprettet for SIP-trunken. |

| 3 |

Under Destinasjon skriver du inn Expressway-C IP-adressen eller FQDN i Destinasjonsadresse og skriver inn 5061 for Destinasjonsport. |

Hva du skal gjøre nå

-

For at TLS-tilkoblingen skal fungere, må sertifikater mellom Unified CM og Expressway utveksles, eller begge må ha sertifikater signert av samme sertifiseringsinstans. Se

Sikre sertifikatklarering mellom Unified CM og Expressway

i distribusjonsveiledningen for Cisco Expressway og CUCM via SIP Trunk for mer informasjon. -

På Expressway-C (neste hopp fra Unified CM), under Avanserte innstillinger for sonen mellom Expressway og Unified CM, må du kontrollere at SIP UDP/IX-filtermodus er satt til Av (standardinnstillingen). Se

Filtrering av iX i Cisco VCS

i Distribusjonsveiledningen for ActiveControl hvis du vil ha mer informasjon.

Sikre videonett-baserte møter

Hvis du distribuerte videonett i organisasjonen, kan du sikre videonett-nodene for klynger som du har registrert i skyen.

|

Konfigurer kryptering ved å følge trinnene i distribusjonsveiledningen på https://www.cisco.com/go/video-mesh. |

Bekreft møteopplevelsen på det sikre endepunktet

Bruk disse trinnene til å bekrefte at endepunktene er registrert på en sikker måte og at riktig møteopplevelse vises.

| 1 |

Bli med i et møte fra det sikrede endepunktet. |

| 2 |

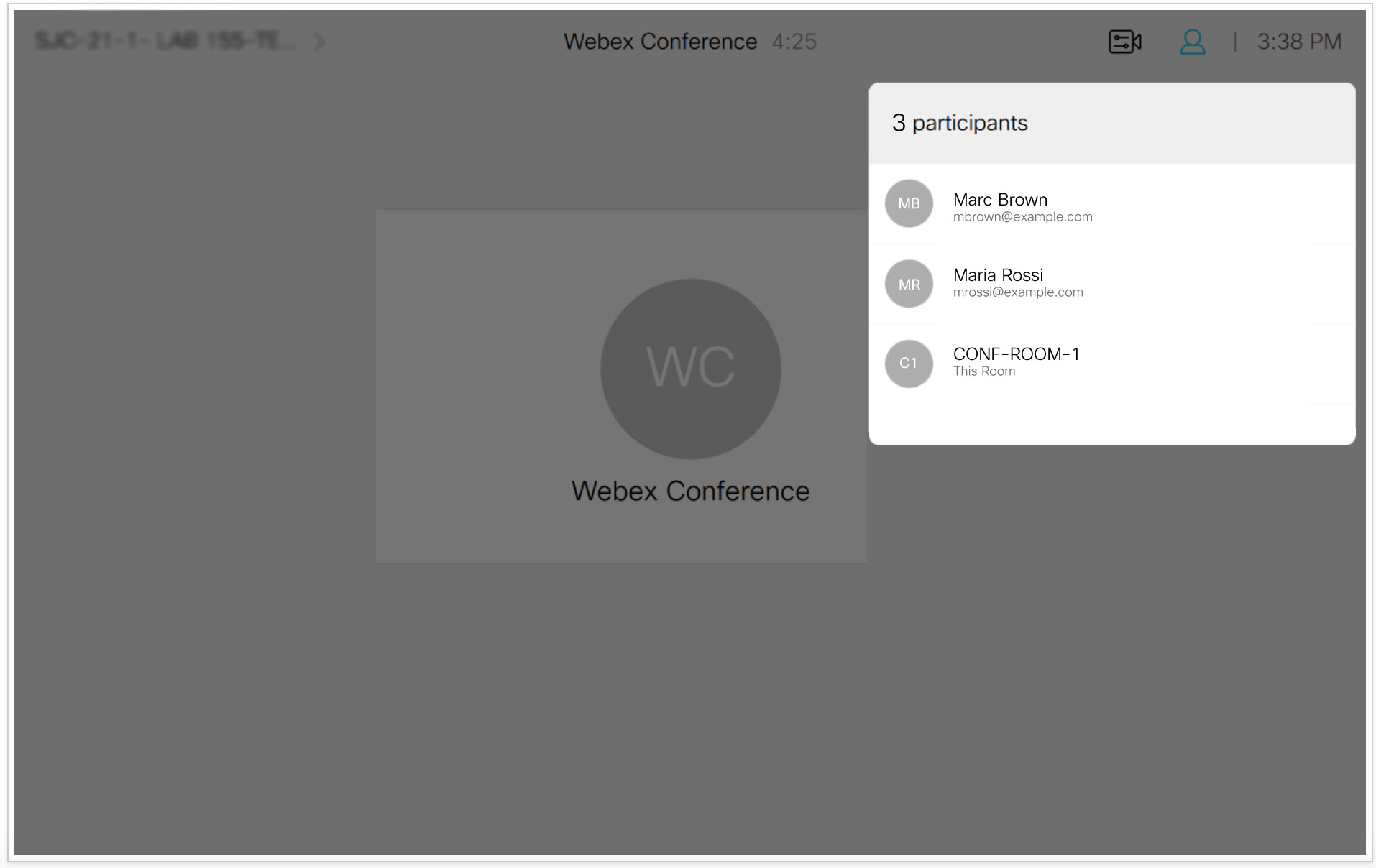

Kontroller at møtelisten vises på enheten. Dette eksemplet viser hvordan møtelisten ser ut på et endepunkt med et berøringspanel: |

| 3 |

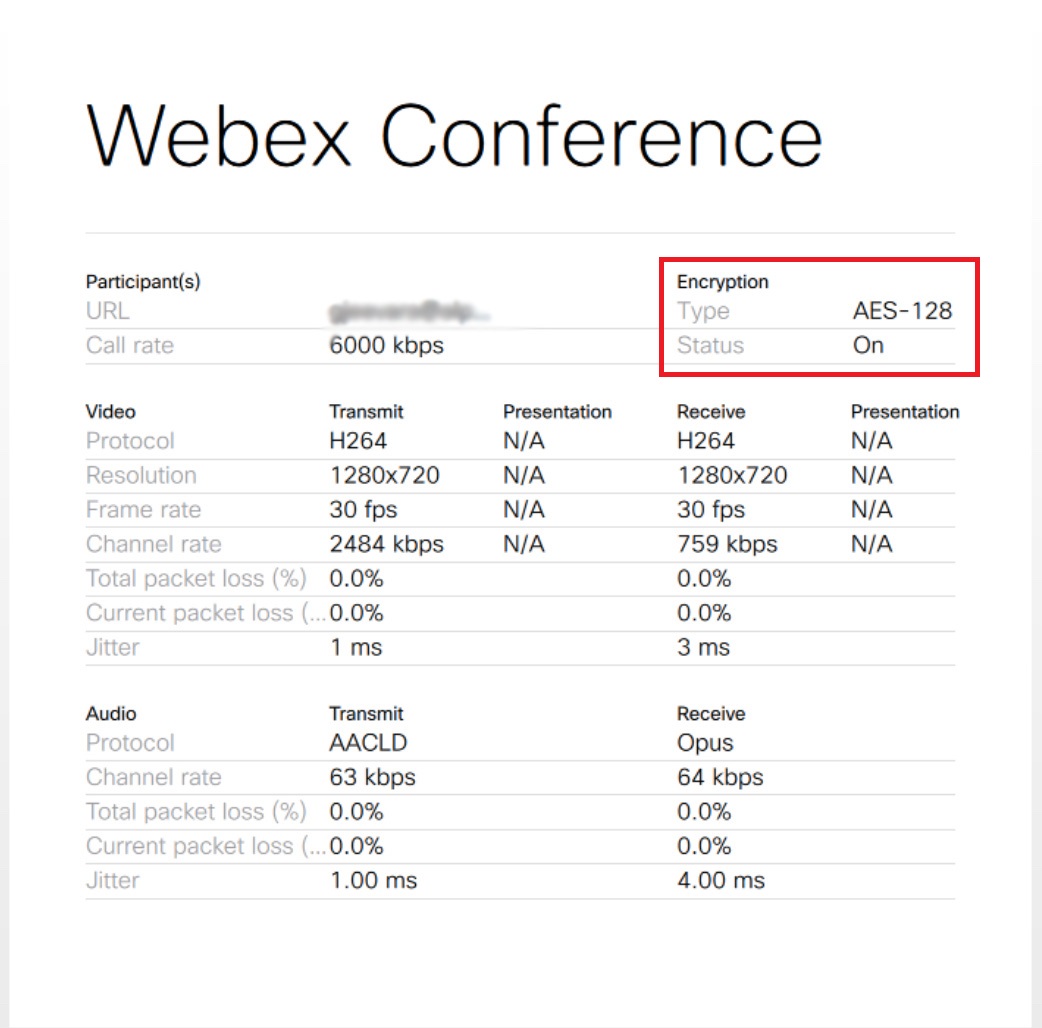

Under møtet får du tilgang til Webex-konferanseinformasjonen fra Anropsdetaljer. |

| 4 |

Kontroller at krypteringsdelen viser Type som AES-128 og Status som På. |