- Strona główna

- /

- Artykuł

Synchronizowanie użytkowników usługi Okta w Control Hub

W tym artykule

W tym artykule Opinia?

Opinia?Możesz dodać Webex do Okta Integration Network, a następnie zsynchronizować użytkowników z katalogu w swojej organizacji zarządzanej w Control Hub. Nie jest wymagana żadna lokalna infrastruktura ani łączniki. Ta integracja zapewnia synchronizację listy użytkowników za każdym razem, gdy użytkownik zostanie utworzony, zaktualizowany lub usunięty z aplikacji w Okta.

System zarządzania tożsamością międzydomenową (SCIM)

Integracja użytkowników w katalogu i Control Hub odbywa się przy użyciu interfejsu API System for Cross-domain Identity Management ( SCIM 2.0). SCIM 2.0 to otwarty standard automatyzujący wymianę informacji o tożsamości użytkowników pomiędzy domenami tożsamości lub systemami informatycznymi. SCIM 2.0 został zaprojektowany z myślą o łatwiejszym zarządzaniu tożsamościami użytkowników w aplikacjach i usługach w chmurze. SCIM 2.0 wykorzystuje ustandaryzowany interfejs API poprzez REST.

Jeśli Twoja organizacja używa już narzędzia Directory Connector do synchronizowania użytkowników, nie będziesz mógł synchronizować użytkowników z poziomu usługi Okta.

Integracja Okta obsługuje następujące atrybuty użytkownika :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Atrybuty preferredLanguage i locale muszą być sformatowane jako ciąg znaków rozdzielonych podkreśleniem, składający się z kodu języka ISO 639-1 i kodu kraju ISO 3166-1 alpha-2. Na przykład en_US lub fr_FR.

Integracja Okta obsługuje również następujące atrybuty grupy :

-

displayName -

members

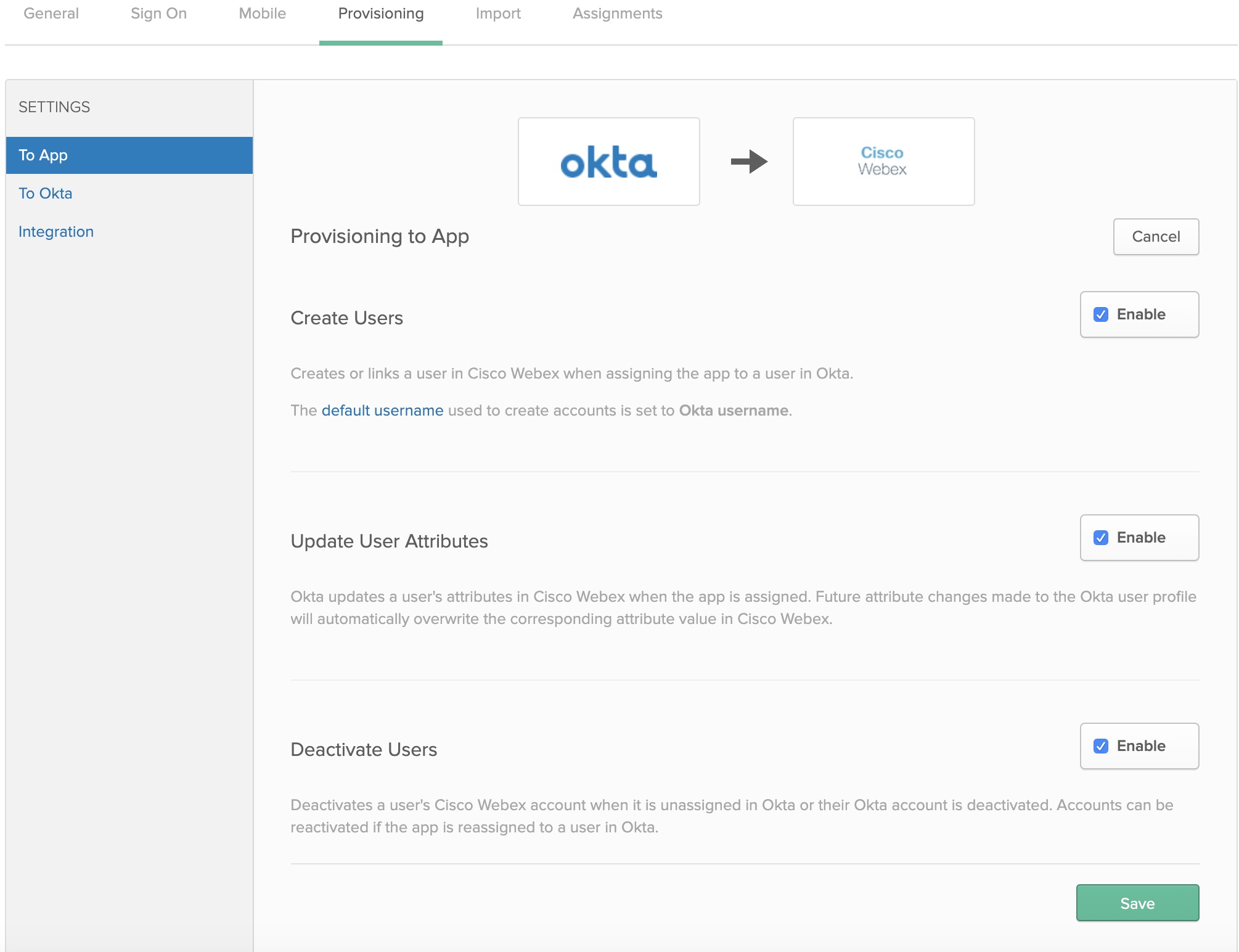

Obsługiwane funkcje

Ta integracja obsługuje następujące funkcje synchronizacji użytkowników i grup w Okta:

-

Utwórz użytkowników— tworzy lub łączy użytkownika w aplikacji Webex podczas przypisywania aplikacji do użytkownika w Okta.

-

Aktualizacja atrybutów użytkownika— Okta aktualizuje atrybuty użytkownika w aplikacji Webex po przypisaniu aplikacji. Przyszłe zmiany atrybutów wprowadzone w profilu użytkownika Okta automatycznie nadpisują odpowiednią wartość atrybutu w chmurze Webex.

-

Dezaktywuj użytkowników— dezaktywuje konto użytkownika w aplikacji Webex, gdy zostanie ono odpisane w Okta lub konto użytkownika w Okta zostanie dezaktywowane. Konta można reaktywować, jeśli ponownie przypiszesz aplikację do użytkownika w Okta.

-

Utwórz grupy— tworzy lub łączy grupę podczas przypisywania grupy w Okta.

- Aktualizacja atrybutów grupy— Okta aktualizuje atrybuty grupy po jej przypisaniu. Przyszłe zmiany atrybutów wprowadzone w profilu grupy Okta automatycznie nadpisują odpowiadającą wartość atrybutu w Control Hub.

- Usuń grupy— usuń konto grupy w Control Hub, jeśli nie jest ono przypisane w Okta lub jeśli konto grupy Okta zostanie usunięte.

Dodaj Webex do Okta

Przed skonfigurowaniem Control Hub do automatycznego udostępniania użytkowników za pomocą Okta, musisz dodać Webex z galerii aplikacji Okta do swojej listy zarządzanych aplikacji. Musisz także wybrać metodę uwierzytelniania. Obecnie usługi Webex w Control Hub obsługują tylko sfederowane logowanie jednokrotne z Okta.

Przed rozpoczęciem

-

Okta wymaga posiadania ważnego dzierżawcy Okta i aktualnej licencji z ich platformą. Musisz także mieć aktualną płatną subskrypcję i organizację Webex.

-

W organizacji Webex musisz skonfigurować szablony automatycznego przypisywania licencji, w przeciwnym razie nowo zsynchronizowanym użytkownikom w Control nie zostaną przypisane licencje na usługi Webex.

-

Skonfiguruj integrację Okta SSO przed skonfigurowaniem obsługi użytkowników.

| 1 |

Zaloguj się do Okta Tenant ( |

| 2 |

Wyszukaj Cisco Webex Identity SCIM 2.0 i dodaj aplikację do swojego dzierżawcy. Jeśli już zintegrowałeś Okta SSO w swojej organizacji Control Hub, możesz pominąć powyższe kroki i po prostu ponownie otworzyć wpis Cisco Webex na liście aplikacji Okta. |

| 3 |

Na osobnej karcie przeglądarki przejdź do widoku klienta w https://admin.webex.com, kliknij nazwę swojej organizacji, a następnie obok Informacje o firmie skopiuj identyfikator organizacji . Zapisz identyfikator organizacji (skopiuj i wklej do pliku tekstowego). Użyjesz identyfikatora do następnej procedury. |

Skonfiguruj Okta do synchronizacji użytkowników i grup

Przed rozpoczęciem

Upewnij się, że zachowałeś swój identyfikator organizacji z poprzedniej procedury.

Upewnij się, że posiadasz rolę Pełnego administratora klienta podczas tworzenia tokenów okaziciela dla swoich klientów.

| 1 |

W Okta Tenant przejdź do i zaznacz Włącz integrację API. |

| 2 |

Wprowadź wartość identyfikatora w polu Identyfikator organizacji. |

| 3 |

Skopiuj następujący adres URL w polu Adres URL bazowy :

Zastąp |

| 4 |

Wykonaj następujące kroki, aby uzyskać wartość tokenu okaziciela dla tajnego tokenu: |

| 5 |

Wróć do Okta, wklej token nośnika w polu Token API i kliknij Testuj dane uwierzytelniające API. Wyświetla się komunikat informujący, że Webex został pomyślnie zweryfikowany. |

| 6 |

Kliknij opcję Zapisz. |

| 7 |

Przejdź do . |

| 8 |

Wybierz Utwórz użytkowników, Aktualizuj atrybuty użytkowników, Dezaktywuj użytkownikówi kliknij Zapisz.

|

| 9 |

Kliknij i wybierz jedną z następujących opcji:

|

| 10 |

Jeśli skonfigurowałeś integrację logowania jednokrotnego, kliknij Przypisz obok każdego użytkownika lub grupy, którą chcesz przypisać do aplikacji, a następnie kliknij Gotowe. Wybrani użytkownicy zostaną zsynchronizowani z chmurą i będą wyświetlani w Centrum sterowania w obszarze Użytkownicy. Za każdym razem, gdy przenosisz, dodajesz, zmieniasz lub usuwasz użytkowników w Okta, Control Hub odbiera zmiany. Jeśli nie włączyłeś automatycznego przypisywania szablonów licencji, użytkownicy są synchronizowani z Control Hub bez przypisywania licencji. Aby zmniejszyć obciążenie administracyjne, zalecamy włączenie automatycznego przypisywania szablonu licencji przed zsynchronizowaniem użytkowników Okta z Control Hub. |

| 11 |

Kliknij Przenieś grupy, wybierz Znajdź grupy według nazwy lub Znajdź grupy według regułyi kliknij Zapisz. Wybrane grupy zostaną zsynchronizowane z chmurą i pojawią się w Centrum sterowania w obszarze Grupy. Wszelkie zmiany w grupach w Okta są widoczne w Control Hub. |