- Головна

- /

- Стаття

Синхронізація користувачів Okta в Control Hub

У цій статті

У цій статті Надіслати відгук?

Надіслати відгук?Ви можете додати Webex до мережі інтеграції Okta, а потім синхронізувати користувачів із каталогу в організації, керованій у Центрі керування. Не потрібна локальна інфраструктура або з'єднувачі. Ця інтеграція синхронізує ваш список користувачів щоразу, коли користувач створюється, оновлюється або видаляється з програми в Okta.

Система управління ідентифікацією між доменів (SCIM)

Інтеграція між користувачами в каталозі та Центрі керування використовує API Системи для керування міждоменними ідентифікаторами ( SCIM 2.0). SCIM 2.0 — це відкритий стандарт для автоматизації обміну ідентифікаційною інформацією користувачів між доменами ідентифікації або ІТ-системами. SCIM 2.0 розроблено для спрощення керування ідентифікаторами користувачів у хмарних додатках та сервісах. SCIM 2.0 використовує стандартизований API через REST.

Якщо ваша організація вже використовує Directory Connector для синхронізації користувачів, ви не можете синхронізувати користувачів з Okta.

Інтеграція Okta підтримує такі атрибути User :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Атрибути preferredLanguage та locale мають бути відформатовані як рядок, розділений символами підкреслення, що складається з коду мови ISO 639-1 та коду країни ISO 3166-1 alpha-2. Наприклад, en_US або fr_FR.

Інтеграція Okta також підтримує такі атрибути Group :

-

displayName -

members

Підтримувані функції

Ця інтеграція підтримує такі функції синхронізації користувачів і груп в Okta:

-

Створити користувачів— Створює або пов’язує користувача в застосунку Webex під час призначення застосунку користувачеві в Okta.

-

Оновити атрибути користувача— Okta оновлює атрибути користувача в застосунку Webex, коли застосунок призначено. Майбутні зміни атрибутів, внесені в профіль користувача Okta, автоматично перезаписують відповідне значення атрибута в хмарі Webex.

-

Деактивувати користувачів— Деактивує обліковий запис користувача в застосунку Webex, коли він не призначений в Okta або обліковий запис Okta деактивовано. Облікові записи можна повторно активувати, якщо ви перепризначите додаток користувачеві в Okta.

-

Створити групи— Створює або пов’язує групу під час призначення групи в Okta.

- Оновити атрибути групи— Okta оновлює атрибути групи, коли їй призначено атрибути. Майбутні зміни атрибутів, внесені до профілю групи Okta, автоматично перезаписують відповідне значення атрибута в Центрі керування.

- Видалити групи— Видалити обліковий запис групи в Центрі керування, якщо він скасовано в Okta або обліковий запис групи Okta видалено.

Додайте Webex в Okta

Перш ніж налаштувати Control Hub для автоматичного підготовки користувачів за допомогою Okta, вам потрібно додати Webex з галереї програм Okta до свого списку керованих додатків. Також необхідно вибрати метод аутентифікації. В даний час служби Webex в Control Hub підтримують тільки федеративний єдиний вхід з Okta.

Перш ніж почати

-

Okta вимагає, щоб у вас був дійсний орендар Okta і поточна ліцензія з їхньою платформою. Ви також повинні мати чинну платну підписку та організацію Webex.

-

У вашій організації Webex ви повинні налаштувати шаблони автоматичного призначення ліцензій, інакше щойно синхронізованим користувачам у розділі «Контроль» не буде призначено ліцензії на служби Webex.

-

Налаштуйте інтеграцію Okta SSO перед налаштуванням ініціалізації користувачів.

| 1 |

Увійдіть до клієнта Okta ( |

| 2 |

Знайдіть Cisco Webex Identity SCIM 2.0 та додайте програму до вашого клієнта. Якщо ви вже інтегрували Okta SSO в свою організацію Control Hub, ви можете пропустити наведені вище кроки і просто знову відкрити запис Cisco Webex в списку додатків Okta. |

| 3 |

На окремій вкладці браузера перейдіть до подання клієнта, клацніть https://admin.webex.comназву організації, а потім поруч із пунктом Відомості прокомпанію скопіюйте ідентифікаторорганізації. Запишіть ідентифікатор організації (скопіюйте і вставте в текстовий файл). Ідентифікатор буде використано для наступної процедури. |

Налаштуйте Okta для синхронізації користувачів та груп

Перш ніж почати

Переконайтеся, що ідентифікатор організації зберігся під час попередньої процедури.

Переконайтеся, що у вас є роль повного адміністратора клієнта під час створення токенів на пред'явника для ваших клієнтів.

| 1 |

У Okta Tenant перейдіть до розділу та поставте галочку навпроти Увімкнути інтеграцію API. |

| 2 |

Введіть значення ID в поле Ідентифікатор організації. |

| 3 |

Скопіюйте наступну URL-адресу в поле Базова URL-адреса :

Замініть |

| 4 |

Виконайте ці кроки, щоб отримати значення токена на пред'явника для Секретного токена: |

| 5 |

Поверніться до Okta, вставте токен пред'явника в поле API Token та натисніть Test API Credentials. З’являється повідомлення про те, що Webex успішно перевірено. |

| 6 |

Клацніть Зберегти. |

| 7 |

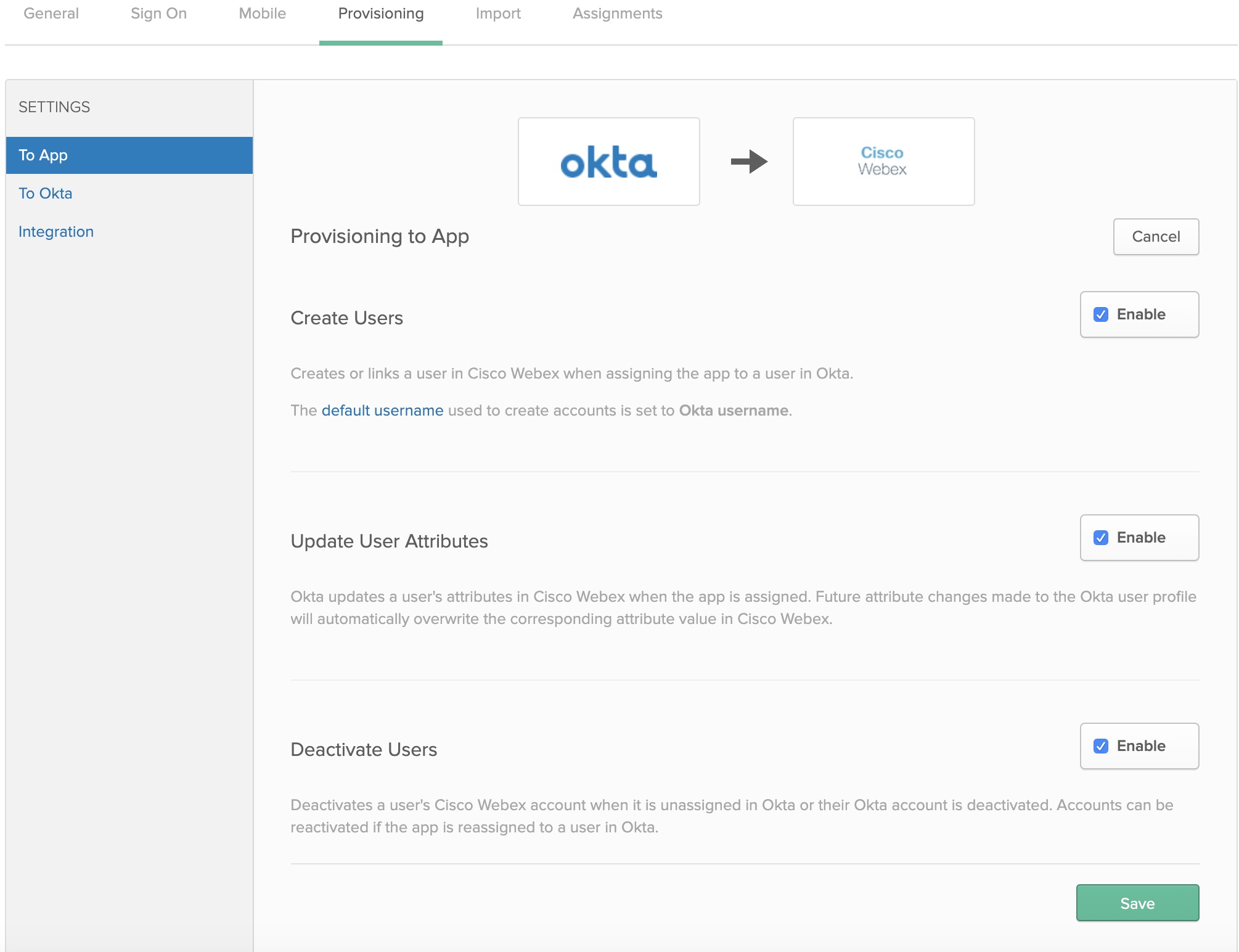

Перейдіть до . |

| 8 |

Виберіть Створити користувачів, Оновити атрибути користувачів, Деактивувати користувачівта натисніть Зберегти.

|

| 9 |

Натисніть та виберіть одне з наступного:

|

| 10 |

Якщо настроєно інтеграцію єдиного входу, натисніть кнопку Призначити поруч із кожним користувачем або групою, які потрібно призначити програмі, а потім натисніть кнопку Готово. Вибрані вами користувачі синхронізуються з хмарою та відображаються в Центрі керування в розділі Користувачі. Щоразу, коли ви переміщуєте, додаєте, змінюєте або видаляєте користувачів в Okta, Центр керування приймає зміни. Якщо шаблони автоматичного призначення ліцензій не ввімкнуто, користувачі синхронізуються з Центром керування без будь-яких призначень ліцензії. Щоб зменшити накладні адміністративні витрати, рекомендуємо ввімкнути шаблон ліцензії автоматичного призначення перед синхронізацією користувачів Okta з Control Hub. |

| 11 |

Натисніть «Натиснути групи», виберіть «Пошук груп за назвою » або «Пошук груп за правилом» та натисніть «Зберегти» . Вибрані вами групи синхронізуються з хмарою та відображаються в Центрі керування в розділі Групи. Будь-які зміни в групах в Okta відображаються в Центрі керування. |