- ホーム

- /

- 投稿記事

Okta ユーザーを Control Hub に同期する

この記事の内容

この記事の内容 フィードバックがある場合

フィードバックがある場合Webex を Okta 統合 ネットワークに追加し、それから Control Hub で管理されている組織のディレクトリからユーザーを同期させることができます。オンプレミスのインフラストラクチャまたはコネクタは必要ありません。この統合により、ユーザーが Okta でアプリケーションを作成、更新、または削除されるたびに、ユーザー リストの同期が保たれます。

クロスドメイン アイデンティティ管理のシステム (SCIM)

ディレクトリ内のユーザーと Control Hub 間の統合には、System for Cross-domain Identity Management ( SCIM 2.0) API が使用されます。SCIM 2.0 は、アイデンティティ ドメインまたは IT システム間でのユーザー アイデンティティ情報の交換を自動化するオープン スタンダードです。SCIM 2.0 は、クラウドベースのアプリケーションやサービスでユーザー ID をより簡単に管理できるように設計されています。SCIM 2.0 は、REST を通じて標準化された API を使用します。

組織ですでに Directory Connector を使用してユーザーを同期している場合は、Okta からユーザーを同期することはできません。

Okta 統合では、次の ユーザー 属性がサポートされています。

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

preferredLanguage 属性と locale 属性は、 ISO 639-1 言語コードと ISO 3166-1 alpha-2 国コードで構成されるアンダースコア区切りの文字列としてフォーマットする必要があります。たとえば、 en_US または fr_FR。

Okta 統合では、次の グループ 属性もサポートされます。

-

displayName -

members

サポートされている機能

この統合は、Okta の次のユーザーおよびグループの同期機能をサポートします。

-

ユーザーの作成—Okta のユーザーにアプリを割り当てるときに、Webex アプリでユーザーを作成またはリンクします。

-

ユーザー属性の更新—Okta は、アプリが割り当てられると、Webex アプリ内のユーザーの属性を更新します。Okta ユーザー プロファイルに対する今後の属性変更は、Webex クラウドの対応する属性値を自動的に上書きします。

-

ユーザーを非アクティブ化—Okta で割り当てが解除されているか、Okta アカウントが非アクティブ化されている場合に、ユーザーの Webex App アカウントを非アクティブ化します。Okta でアプリをユーザーに再割り当てすると、アカウントを再アクティブ化することができます。

-

グループの作成—Okta でグループを割り当てるときに、グループを作成またはリンクします。

- グループ属性の更新—グループが割り当てられると、Okta はグループの属性を更新します。Okta グループ プロファイルに今後属性が変更されると、Control Hub 内の対応する属性値が自動的に上書きされます。

- グループの削除—Okta でグループのアカウントが割り当て解除された場合、または Okta グループ アカウントが削除された場合は、Control Hub でグループのアカウントを削除します。

Okta に Webex を追加する

Okta で自動的にユーザーをプロビジョニングするために Control Hub を設定する前に、Okta アプリケーション ギャラリーから管理対象アプリケーションのリストに Webex を追加する必要があります。認証方法も選択する必要があります。現在、Control Hub の Webex サービスは、Okta とのフェデレーション SSO のみをサポートしています。

始める前に

-

Okta では、有効な Okta テナントとそのプラットフォームの現在のライセンスをもつことが必要です。また、有料サブスクリプションと Webex 組織がある必要があります。

-

Webex 組織では、 自動ライセンス割り当てテンプレートを構成する必要があります。そうしないと、Control で新しく同期されたユーザーに Webex サービスのライセンスが割り当てられません。

-

ユーザープロビジョニングを構成する前に、Okta SSO 統合 を設定します。

| 1 |

Okta テナント ( |

| 2 |

Cisco Webex Identity SCIM 2.0 を検索し、アプリケーションをテナントに追加します。 すでに Control Hub 組織に Okta SSO を統合している場合は、上記の手順をスキップして、Okta アプリケーション リストで Cisco Webex エントリを再度開くだけでかまいません。 |

| 3 |

別のブラウザー タブで、https://admin.webex.com の顧客ビューに移動し、組織名をクリックして、[会社情報] のとなりに組織 ID をコピーします。 組織 ID を記録します (テキスト ファイルにコピーして貼り付けます)。次の手順でその ID を使用します。 |

ユーザーとグループの同期のためにOktaを構成する

始める前に

前の手順で組織 ID を保持していることを確認してください。

顧客用のベアラー トークンを作成するときは、顧客の完全な管理者ロールを持っていることを確認してください。

| 1 |

Oktaテナントで、 し、 API 統合を有効にするをチェックします。 |

| 2 |

[組織 ID] フィールドに ID 値を入力します。 |

| 3 |

ベース URL フィールドに次の URL をコピーします。

URL 内の |

| 4 |

以下の手順に従って、秘密トークンのベアラー トークン値を確認します。 |

| 5 |

Okta に戻り、ベアラートークンを API トークン フィールドに貼り付けて、 API 認証情報のテストをクリックします。 Webex が正常に検証されたことを示すメッセージが表示されます。 |

| 6 |

[保存] をクリックします。 |

| 7 |

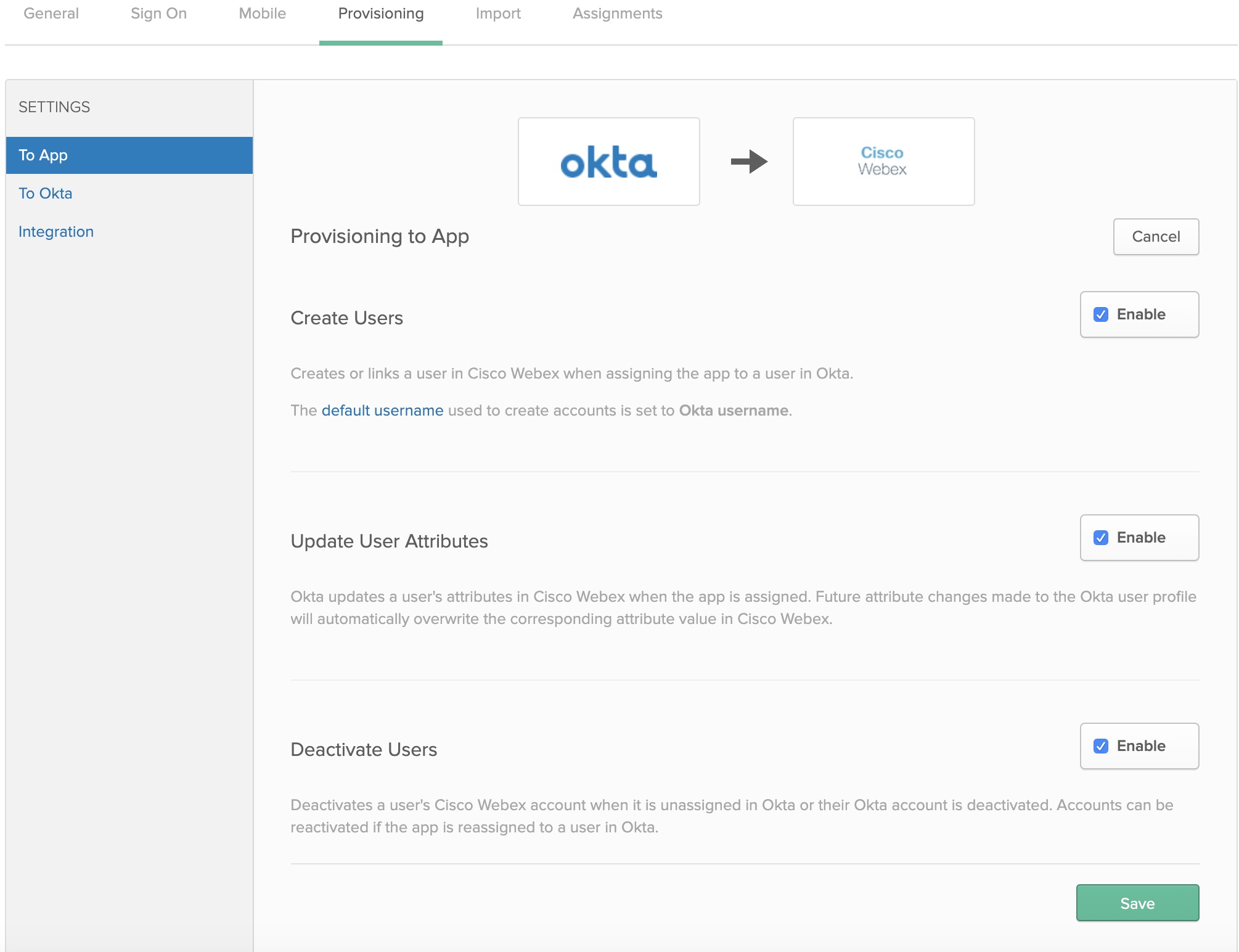

へ。 |

| 8 |

ユーザーの作成、 ユーザー属性の更新、 ユーザーの非アクティブ化を選択し、 保存をクリックします。

|

| 9 |

を割り当て、次のいずれかを選択します。

|

| 10 |

SSO 統合を設定している場合、アプリケーションに割り当てた各ユーザーまたはグループの隣の [割り当て] をクリックして、[完了] をクリックします。 選択したユーザーはクラウドに同期され、Control Hub の ユーザーの下に表示されます。Okta のユーザーを移動、追加、変更、または削除するといつでも、Control Hub が変更をピックアップします。 ライセンスの自動割り当てテンプレートを有効にしなかった場合、ユーザーはライセンスの割り当てなしに Control Hub に同期されます。管理オーバーヘッドを削減するには、Okta ユーザーを Control Hub に同期する前に、自動割り当てライセンス テンプレートを有効にすることをお勧めします。 |

| 11 |

プッシュ グループをクリックし、 名前でグループを検索 または ルールでグループを検索を選択して、 保存をクリックします。 選択したグループはクラウドに同期され、Control Hub の グループの下に表示されます。Okta のグループへの変更はすべて Control Hub に表示されます。 |