- Start

- /

- Artikel

Synkronisera Okta-användare till Control Hub

I den här artikeln

I den här artikeln Har du feedback?

Har du feedback?Du kan lägga till Webex till Okta Integration Network och sedan synkronisera användare från katalogen i till din organisation som hanteras i Control Hub. Ingen lokal infrastruktur eller anslutningar krävs. Denna integrering håller din användarlista synkroniserad när en användare skapas, uppdateras eller tas bort från programmet i Okta.

System för identitetshantering över domän över domäner (NIM)

Integrationen mellan användare i katalogen och Control Hub använder API:et System for Cross-domain Identity Management ( SCIM 2.0). SCIM 2.0 är en öppen standard för att automatisera utbytet av användaridentitetsinformation mellan identitetsdomäner eller IT-system. SCIM 2.0 är utformat för att göra det enklare att hantera användaridentiteter i molnbaserade applikationer och tjänster. SCIM 2.0 använder ett standardiserat API via REST.

Om din organisation redan använder Directory Connector för att synkronisera användare kan du inte synkronisera användare från Okta.

Okta-integrationen stöder följande Användarattribut :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Attributen preferredLanguage och locale måste formateras som en understreckseparerad sträng bestående av en ISO 639-1 språkkod och en ISO 3166-1 alpha-2 landskod. Till exempel en_US eller fr_FR.

Okta-integrationen stöder även följande Grupp attribut:

-

displayName -

members

Funktioner som stöds

Den här integrationen stöder följande funktioner för användar- och gruppsynkronisering i Okta:

-

Skapa användare— Skapar eller länkar en användare i Webex-appen när appen tilldelas en användare i Okta.

-

Uppdatera användarattribut— Okta uppdaterar en användares attribut i Webex-appen när appen tilldelas. Framtida attributändringar som görs på Okta användarprofil skriver automatiskt över motsvarande attributvärde i Webex-molnet.

-

Inaktivera användare– Inaktiverar en användares Webex-appkonto när det inte är tilldelat i Okta eller när deras Okta-konto är inaktiverat. Konton kan återaktiveras om du omtilldelar appen till en användare i Okta.

-

Skapa grupper—Skapar eller länkar en grupp när en grupp tilldelas i Okta.

- Uppdatera gruppattribut— Okta uppdaterar en grupps attribut när gruppen tilldelas. Framtida attributändringar som görs i Okta-gruppprofilen skriver automatiskt över motsvarande attributvärde i Control Hub.

- Ta bort grupper– Ta bort ett gruppkonto i Control Hub när det inte är tilldelat i Okta eller när Okta-gruppkontot tas bort.

Lägg till Webex i Okta

Innan du konfigurerar Control Hub för automatisk användareablering med Okta måste du lägga till Webex från Okta-programgalleriet i listan över hanterade program. Du måste också välja en verifieringsmetod. För närvarande stöder Webex-tjänster i Control Hub endast federerade SSO med Okta.

Innan du börjar

-

Okta kräver att du har en giltig Okta-klient och en aktuell licens med deras plattform. Du måste också ha en aktuell betald prenumeration och en Webex organisation.

-

I din Webex-organisation måste du konfigurera mallar för automatisk licenstilldelning, annars kommer nyligen synkroniserade användare i Control inte att tilldelas licenser för Webex-tjänster.

-

Konfigurera Okta SSO-integration innan du konfigurerar användarprovisionering.

Konfigurera Okta för användar- och gruppsynkronisering

Innan du börjar

Se till att du behöll ditt organisations-ID från den föregående proceduren.

Se till att du har rollen Fullständig kundadministratör när du skapar Bearer-tokens för dina kunder.

| 1 |

I Okta Tenant, gå till och markera Aktivera API-integration. |

| 2 |

Ange ID-värdet i fältet Organisations-ID . |

| 3 |

Kopiera följande URL i fältet Bas-URL :

Ersätt |

| 4 |

Följ dessa steg för att få tokenvärdet för den hemliga token : |

| 5 |

Gå tillbaka till Okta, klistra in bärartoken i fältet API-token och klicka på Testa API-autentiseringsuppgifter. Ett meddelande visas som säger att Webex har verifierats. |

| 6 |

Klicka på Spara. |

| 7 |

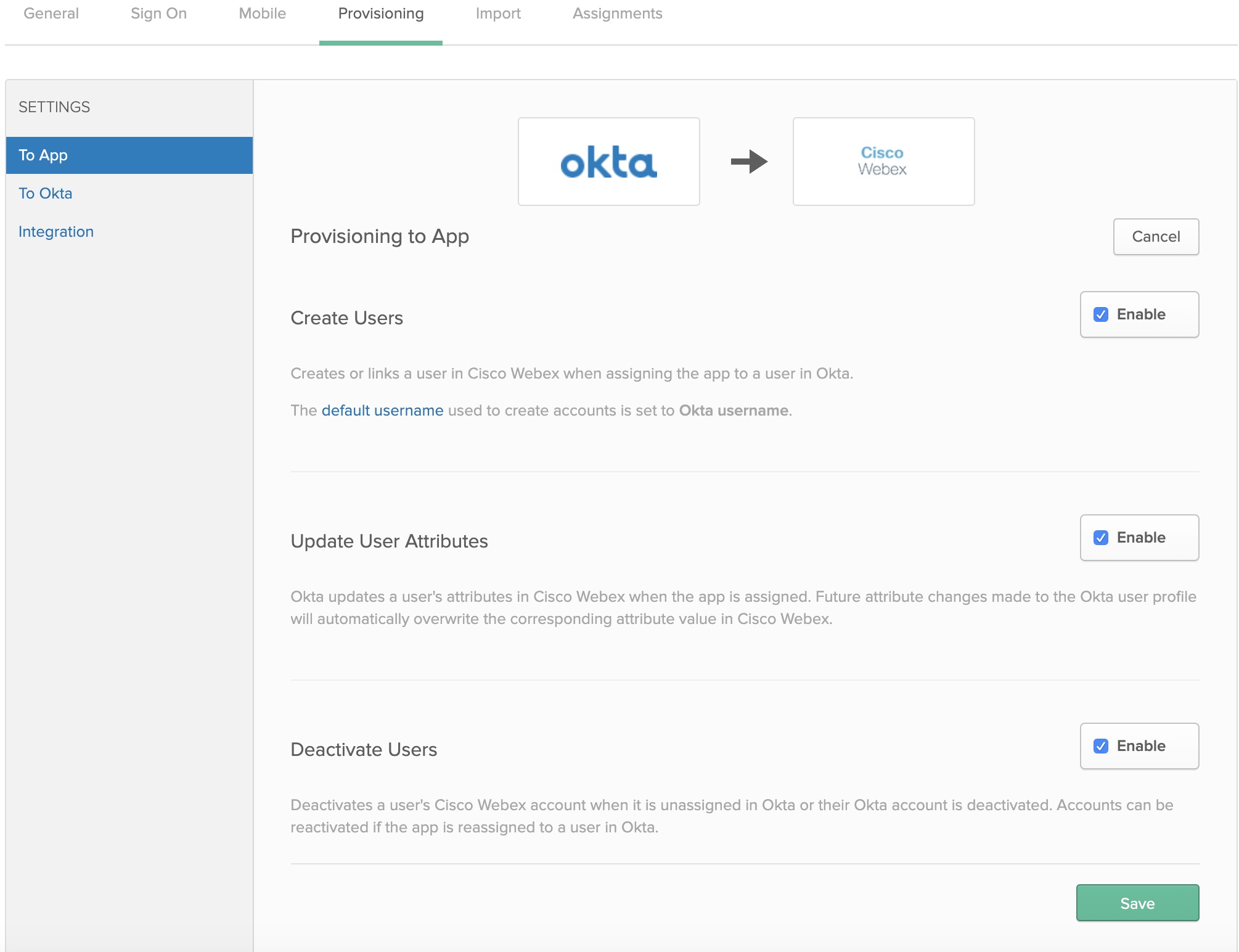

Gå till . |

| 8 |

Välj Skapa användare, Uppdatera användarattribut, Inaktivera användareoch klicka på Spara.

|

| 9 |

Klicka på och välj ett av följande:

|

| 10 |

Om du har konfigurerat SSO, klickar du på Tilldela bredvid varje användare eller grupp som du vill tilldela till programmet och klickar sedan på Klar. Användare som du valt synkroniseras till molnet och visas i Control Hub under Användare. Varje gång du flyttar, lägger till, ändrar eller tar bort användare i Okta hämtar Control Hub ändringarna. Om du inte har aktivera automatisk tilldelning av licensmallar synkroniseras användare med Control Hub utan några licenstilldelningar. För att minska administrationskostnader rekommenderar vi att du aktiverar en automatisk tilldelning av licensmall innan du synkroniserar Okta-användare i Control Hub. |

| 11 |

Klicka på Push Groups, välj Hitta grupper efter namn eller Hitta grupper efter regeloch klicka på Spara. Grupper som du väljer synkroniseras till molnet och visas i Control Hub under Grupper. Alla ändringar av grupper i Okta visas i Control Hub. |