- Startseite

- /

- Artikel

Synchronisieren der Benutzer in Okta mit Control Hub

In diesem Artikel

In diesem Artikel Feedback?

Feedback?Sie können Webex zum Okta Integrationsnetzwerk hinzufügen und anschließend Benutzer aus dem Verzeichnis in zu Ihrer Organisation synchronisieren, die im Control Hub verwaltet wird. Keine lokale Infrastruktur oder Connectors erforderlich. Durch diese Integration wird Ihre Benutzerliste immer synchronisiert, wenn ein Benutzer erstellt, aktualisiert oder aus der Anwendung in Okta entfernt wird.

System für domänenübergreifendes Identity Management (SCIM)

Die Integration zwischen Benutzern im Verzeichnis und dem Control Hub erfolgt über die API des Systems for Cross-domain Identity Management ( SCIM 2.0). SCIM 2.0 ist ein offener Standard zur Automatisierung des Austauschs von Benutzeridentitätsinformationen zwischen Identitätsdomänen oder IT-Systemen. SCIM 2.0 wurde entwickelt, um die Verwaltung von Benutzeridentitäten in Cloud-basierten Anwendungen und Diensten zu vereinfachen. SCIM 2.0 verwendet eine standardisierte API über REST.

Wenn Ihre Organisation bereits Directory Connector zur Synchronisierung von Benutzern verwendet, können Sie keine Benutzer von Okta synchronisieren.

Die Okta-Integration unterstützt die folgenden Benutzerattribute :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Die Attribute preferredLanguage und locale müssen als durch Unterstriche getrennte Zeichenkette formatiert sein, die aus einem ISO 639-1 Sprachcode und einem ISO 3166-1 alpha-2 Ländercode besteht. Zum Beispiel en_US oder fr_FR.

Die Okta-Integration unterstützt außerdem die folgenden Gruppenattribute :

-

displayName -

members

Unterstützte Funktionen

Diese Integration unterstützt die folgenden Benutzer- und Gruppensynchronisierungsfunktionen in Okta:

-

Benutzer erstellen—Erstellt oder verknüpft einen Benutzer in der Webex App, wenn die App einem Benutzer in Okta zugewiesen wird.

-

Benutzerattribute aktualisieren—Okta aktualisiert die Attribute eines Benutzers in der Webex App, wenn die App zugewiesen wird. Zukünftige Attributänderungen, die zur Okta-Benutzerprofil überschreiben automatisch den entsprechenden Attributwert in der Webex-Cloud.

-

Benutzer deaktivieren—Deaktiviert das Webex App-Konto eines Benutzers, wenn es in Okta nicht zugewiesen ist oder sein Okta-Konto deaktiviert ist. Konten können reaktiviert werden, wenn Sie die App einem Benutzer in Okta erneut zuweisen.

-

Gruppen erstellen—Erstellt oder verknüpft eine Gruppe beim Zuweisen einer Gruppe in Okta.

- Gruppenattribute aktualisieren—Okta aktualisiert die Attribute einer Gruppe, wenn die Gruppe zugewiesen wird. Zukünftige Attributänderungen am Okta-Gruppenprofil überschreiben automatisch den entsprechenden Attributwert im Control Hub.

- Gruppen löschen—Löscht das Konto einer Gruppe im Control Hub, wenn es in Okta nicht mehr zugewiesen ist oder das Okta-Gruppenkonto gelöscht wird.

Webex zu Okta hinzufügen

Bevor Sie Control Hub für die automatische Benutzerbereitstellung mit Okta konfigurieren, müssen Sie Webex aus der Okta-Anwendungssammlung zu Ihrer Liste verwalteter Anwendungen hinzufügen. Sie müssen auch eine Authentifizierungsmethode auswählen. Zurzeit unterstützen Webex-Dienste im Control Hub nur Federated SSO mit Okta.

Vorbereitungen

-

Okta erfordert, dass Sie über einen gültigen Okta-Mandanten und eine aktuelle Lizenz für ihre Plattform verfügen. Sie müssen außerdem über ein Aktuelles zahlungspflichtiges Abonnement und eine WebEx verfügen.

-

In Ihrer Webex-Organisation müssen Sie automatische Lizenzzuweisungsvorlagen konfigurieren, andernfalls werden neu synchronisierten Benutzern in Control keine Lizenzen für Webex-Dienste zugewiesen.

-

Richten Sie die Okta SSO-Integration ein, bevor Sie die Benutzerbereitstellung konfigurieren.

Okta für die Benutzer- und Gruppensynchronisierung konfigurieren

Vorbereitungen

Stellen Sie sicher, dass Sie Ihre Organisations-ID vom vorherigen Vorgang beibehalten haben.

Stellen Sie sicher, dass Sie über die Rolle „Vollständiger Kundenadministrator“ verfügen, wenn Sie Bearer-Token für Ihre Kunden erstellen.

| 1 |

Gehen Sie in Okta Tenant zu und API-Integration aktivierenaktivieren . |

| 2 |

Geben Sie den ID-Wert in das Feld Organization ID (Organisations-ID) ein. |

| 3 |

Kopieren Sie die folgende URL in das Feld Basis-URL :

Ersetzen Sie |

| 4 |

Befolgen Sie diese Schritte, um den Tokenwert des Inhabers für den geheimen Token zu erhalten: |

| 5 |

Kehren Sie zu Okta zurück, fügen Sie das Bearer-Token in das Feld API-Token ein und klicken Sie auf API-Anmeldeinformationen testen. Es erscheint eine Meldung, die besagt, dass Webex erfolgreich verifiziert wurde. |

| 6 |

Klicken Sie auf „Speichern“. |

| 7 |

Gehen Sie zu . |

| 8 |

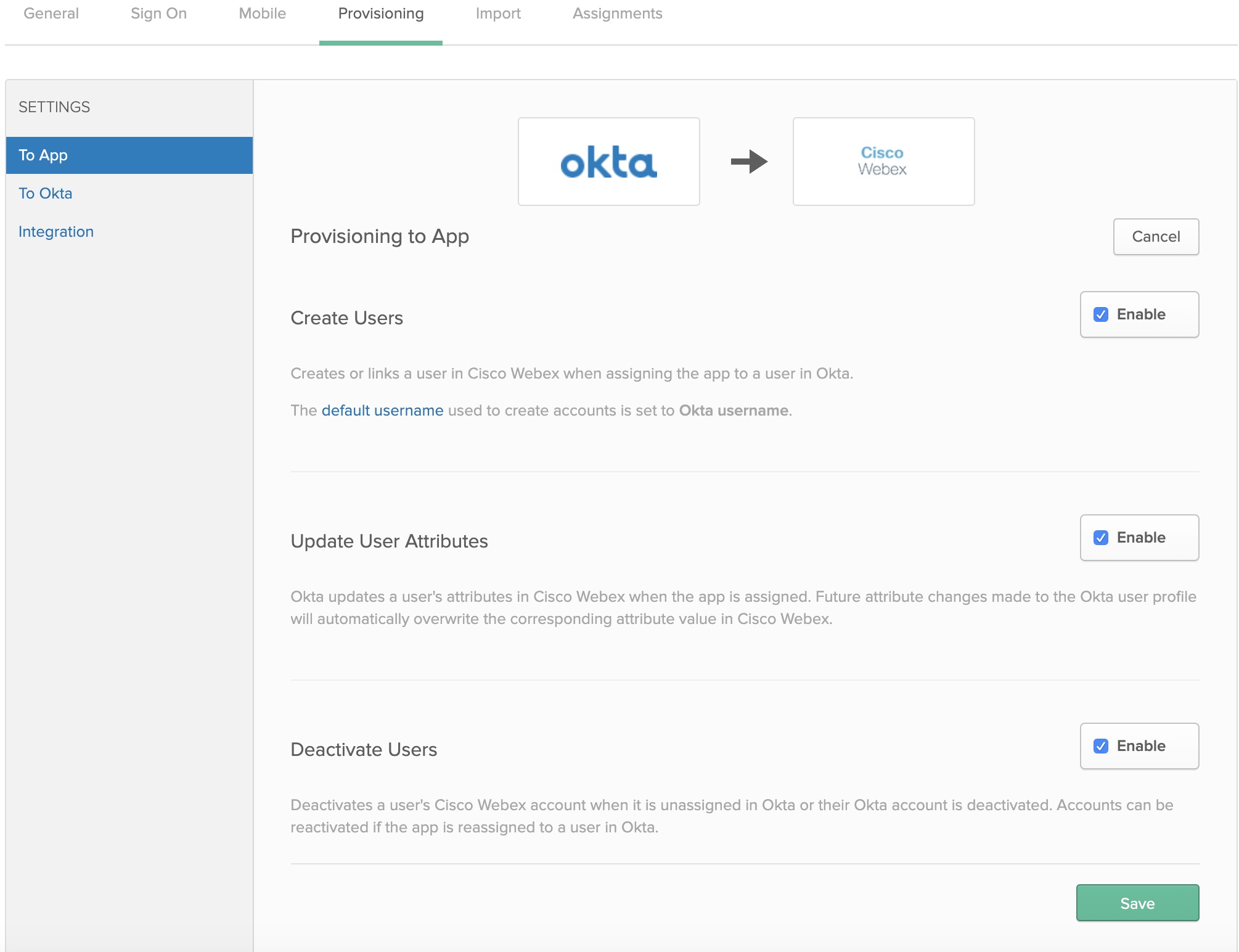

Wählen Sie Benutzer erstellen, Benutzerattribute aktualisieren, Benutzer deaktivieren, und klicken Sie auf Speichern.

|

| 9 |

Klicken Sie auf zu und wählen Sie eine der folgenden Optionen:

|

| 10 |

Wenn Sie die SSO konfiguriert haben, klicken Sie neben jedem Benutzer oder jeder Gruppe, den bzw. die Sie der Anwendung zuweisen möchten, auf Zuweisen, und klicken Sie auf Fertig. Die von Ihnen ausgewählten Benutzer werden mit der Cloud synchronisiert und erscheinen im Control Hub unter Benutzer. Jedes Mal, wenn Sie Benutzer in Okta verschieben, hinzufügen, ändern oder löschen, nimmt Control Hub die Änderungen auf. Wenn Sie die automatische Lizenzzuweisung nicht aktiviert haben, werden die Benutzer ohne Lizenzzuweisungen mit Control Hub synchronisiert. Um den Verwaltungsaufwand zu reduzieren, empfehlen wir, dass Sie eine Lizenzvorlage für die automatische Zuweisung aktivieren, bevor Sie Okta-Benutzer in Control Hub synchronisieren. |

| 11 |

Klicken Sie auf Push Groups, wählen Sie Find groups by name oder Find groups by ruleaus und klicken Sie auf Save. Die von Ihnen ausgewählten Gruppen werden mit der Cloud synchronisiert und erscheinen im Control Hub unter Gruppen. Änderungen an Gruppen in Okta werden im Control Hub angezeigt. |