- 首頁

- /

- 文章

將 Okta 使用者同步到 Control Hub

在此文章中

在此文章中 意見回饋?

意見回饋?您可以將 Webex 新增至 Okta 整合網路,然後將目錄中的使用者同步至在 Control Hub 中管理的組織。不需要任何內部部署基礎架構或連接器。在 Okta 中,建立、更新使用者或從應用程式中移除使用者時,此整合可保持使用者清單同步。

跨網域身分識別管理系統 (SCIM)

目錄和控制中心中的使用者整合使用跨域身分識別管理系統( SCIM 2.0)API。SCIM 2.0 是一個開放標準,用於自動交換身分網域或 IT 系統之間的使用者識別資訊。SCIM 2.0 旨在簡化基於雲端的應用程式和服務中使用者身分的管理。SCIM 2.0 透過 REST 使用標準化 API。

如果您的組織已經使用 Directory Connector 來同步用戶,則無法從 Okta 同步用戶。

Okta 整合支援以下 使用者 屬性:

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

preferredLanguage 和 locale 屬性必須格式化為以下劃線分隔的字串,其中包含 ISO 639-1 語言代碼和 ISO 3166-1 alpha-2 國家/地區代碼。例如, en_US 或 fr_FR。

Okta 整合也支援以下 群組 屬性:

-

displayName -

members

支援的功能

此整合支援 Okta 中的以下使用者和群組同步功能:

-

建立使用者—在將 Webex App 指派給 Okta 中的使用者時,在 Webex App 中建立或連結使用者。

-

更新使用者屬性—當指派 Webex 應用程式時,Okta 會更新 Webex 應用程式中使用者的屬性。對 Okta 使用者設定檔進行的未來屬性變更會自動覆寫 Webex Cloud 中的相應屬性值。

-

停用使用者— 當使用者的 Webex App 帳號在 Okta 中未指派或使用者的 Okta 帳號被停用時,停用該使用者的 Webex App 帳號。如果您將應用程式重新指定給 Okta 中的使用者,則可以重新啟動帳戶。

-

建立群組— 在 Okta 中指派群組時建立或連結群組。

- 更新群組屬性— Okta 在指派群組時更新群組的屬性。對 Okta 群組設定檔所做的後續屬性變更將自動覆寫 Control Hub 中的對應屬性值。

- 刪除群組— 當群組帳戶在 Okta 中未指派或 Okta 群組帳戶被刪除時,在 Control Hub 中刪除該群組的帳戶。

新增 Webex 至 Okta

在將 Control Hub 配置為使用 Okta 自動提供使用者之前,您需要將 Webex 從 Okta 應用程式藝廊新增到受管理的應用程式清單中。您還必須選擇驗證方法。目前,Control Hub 中的 Webex 服務僅支援使用 Okta 的同盟 SSO。

在開始之前

-

Okta 要求您擁有有效的 Okta Tenant 以及對其平台的現行授權。您還必須擁有現行付費訂閱和 Webex 組織。

-

在您的 Webex 組織中,您 必須配置自動許可證分配模板,否則 Control 中新同步的使用者將不會獲得 Webex 服務的授權。

| 1 |

以管理員身分登入 Okta 租用戶( |

| 2 |

搜尋 Cisco Webex Identity SCIM 2.0 並將該應用程式新增至您的租用戶。 如果您已將 Okta SSO 整合至您的 Control Hub 組織,則可以跳過上述步驟,然後只需重新開啟 Okta 應用程式清單中的 Cisco Webex 項目。 |

| 3 |

在單獨的瀏覽器標籤中,轉到 https://admin.webex.com 的客戶檢視,按一下您的組織名稱,然後在公司資訊旁邊複製您的組織 ID。 記錄組織 ID(複製並貼到文字檔案中)。您將使用該 ID 執行下一個過程。 |

配置 Okta 以進行使用者和群組同步

在開始之前

請務必保留前一過程中的組織 ID。

為客戶建立持有者令牌時,請確保您擁有客戶完全管理員角色。

| 1 |

在 Okta Tenant 中,前往 並選取 啟用 API 整合。 |

| 2 |

在組織 ID 欄位中輸入 ID 值。 |

| 3 |

複製以下 URL 到 基本 URL 欄位中:

將網址中的 |

| 4 |

遵循下列步驟以為秘密權杖取得持有人權杖值: |

| 5 |

傳回 Okta,將 bearer token 貼到 API Token 欄位中,然後按 Test API Credentials。 螢幕上出現一則訊息,提示Webex已成功驗證。 |

| 6 |

按一下儲存。 |

| 7 |

前往 。 |

| 8 |

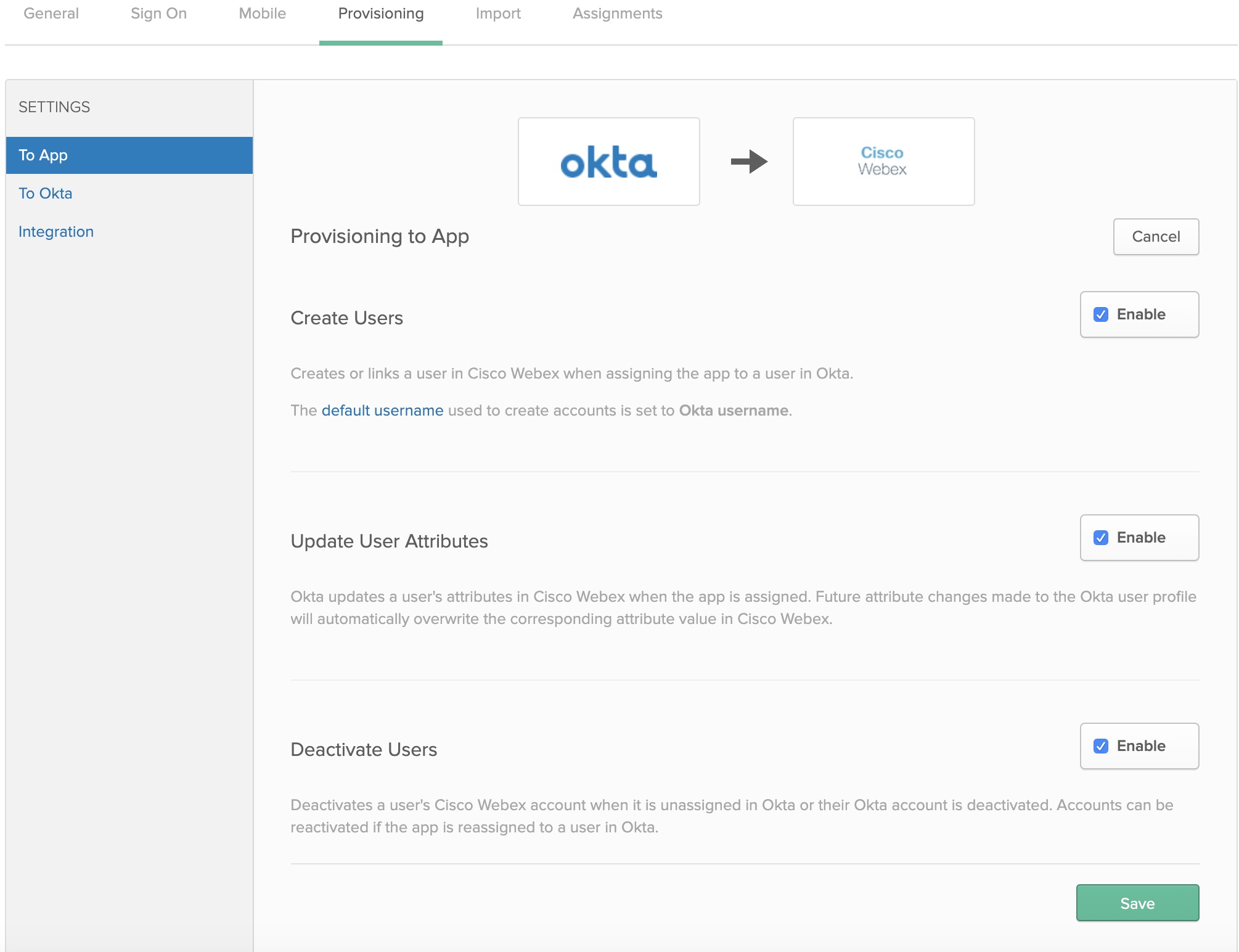

選擇 建立使用者、 更新使用者屬性、 停用使用者,然後點選 儲存。

|

| 9 |

點選 並選擇以下選項之一:

|

| 10 |

如果您設定 SSO 整合,則按一下要指定給應用程式的每個使用者或群組旁邊的指定,然後按一下完成。 您選擇的使用者將同步到雲端,並顯示在控制中心的 使用者下。每當您在 Okta 中移動、新增、變更或刪除使用者時,Control Hub 都會反映這些變更。 如果您未啟用自動指定授權範本,則使用者會同步至 Control Hub,而無需任何授權指定。為了減少管理開銷,我們建議您先啟用自動指定授權範本,然後才能將 Okta 使用者同步至 Control Hub。 |

| 11 |

按一下 推播群組,選擇 按名稱尋找群組 或 依規則尋找群組,然後按一下 儲存。 您選擇的群組將同步到雲端,並顯示在控制中心的 群組下。Okta 中對群組的任何變更都會顯示在控制中心。 |