Webex-appen | Appsikkerhet

Tilbakemelding?

Tilbakemelding?Webex ende-til-ende-kryptering

Webex ende-til-ende-kryptering bruker Webex Key Management System (KMS) til å opprette og administrere krypteringsnøkler som brukes til å sikre innhold som deles i Webex Meetings og Messaging. Webex-ende-til-ende-kryptering brukes til å kryptere brukergenerert innhold, for eksempel chatmeldinger, filer, kalendermøteinformasjon, tavler og merknader

Med Webex-ende-til-ende-kryptering:

- Et ekstra lag med kryptering legges til i data som er i transit og i hvile.

- Webex-appen bruker ende-til-ende-kryptering til å kryptere innhold ved hjelp av AES-256-GCM-chiffrering før du overfører innholdet over TLS til Webex-skyen.

- Webex ende-til-ende-kryptert innhold lagres på innholdsservere i Webex-skyen som bruker AES-256-CTR til å kryptere data i hvilemodus.

Det ekstra sikkerhetslaget som Webex ende-til-ende-kryptering gir, beskytter både brukerdata som er i transit mot TLS-oppfanging (Transport Layer Security) og lagrede brukerdata fra potensielle dårlige aktører i Webex-skyen.

Webex-skyen kan få tilgang til og bruke ende-til-ende-krypteringsnøkler, men bare til å dekryptere data etter behov for kjernetjenester, for eksempel:

- Meldingsindeksering for søkefunksjoner

- Forebygging av tap av data

- Filtranskoding

- eDiscovery

- Dataarkiv

Webex bruker Transport Layer Security (TLS) v1.2 eller v1.3 til å kryptere data som overføres mellom enheten din og serverne våre. TLS-chiffervalget er basert på TLS-preferansene for Webex-serveren.

Ved hjelp av enten TLS 1.2 eller 1.3 foretrekker Webex chiffreringspakker ved hjelp av:

- ECDHE for nøkkelforhandling

- RSA-baserte sertifikater (3072-biters nøkkelstørrelse)

- SHA2-godkjenning (SHA384 eller SHA256)

- Sterke krypteringschiffreringer som bruker 128-biters eller 256-biters (for eksempel AES_256_GCM, AES_128_GCM og CHACHA20_POLY1305)

Dette er for eksempel de mulige chifrene som brukes avhengig av TLS-preferansene for Webex-serveren:

- TLS v1.2–TLS_ECDHE_RSA_MED_AES_256_GCM_SHA384

- TLS v1.3–TLS_AES_256_GCM_SHA384

Cisco sikrer Webex-appens mediestrømmer (lyd, video og skjermdeling) ved hjelp av SRTP (Secure Real-Time Transport Protocol). Webex-appen bruker AEAD_AES_256_GCM-chiffrering til å kryptere medier.

Hvis du vil ha dyptgående informasjon om sikkerhet i Webex-appen, kan du se det tekniske dokumentet for Webex-programsikkerhet.

Sikkerhetsfunksjoner i områder med Webex-appen

Du kan legge til ekstra sikkerhet ved å bruke moderatorer for team og områder. Hvis teamarbeid er følsomt, kan du moderere området. Moderatorer kan kontrollere hvem som har tilgang til området, og slette filer og meldinger.

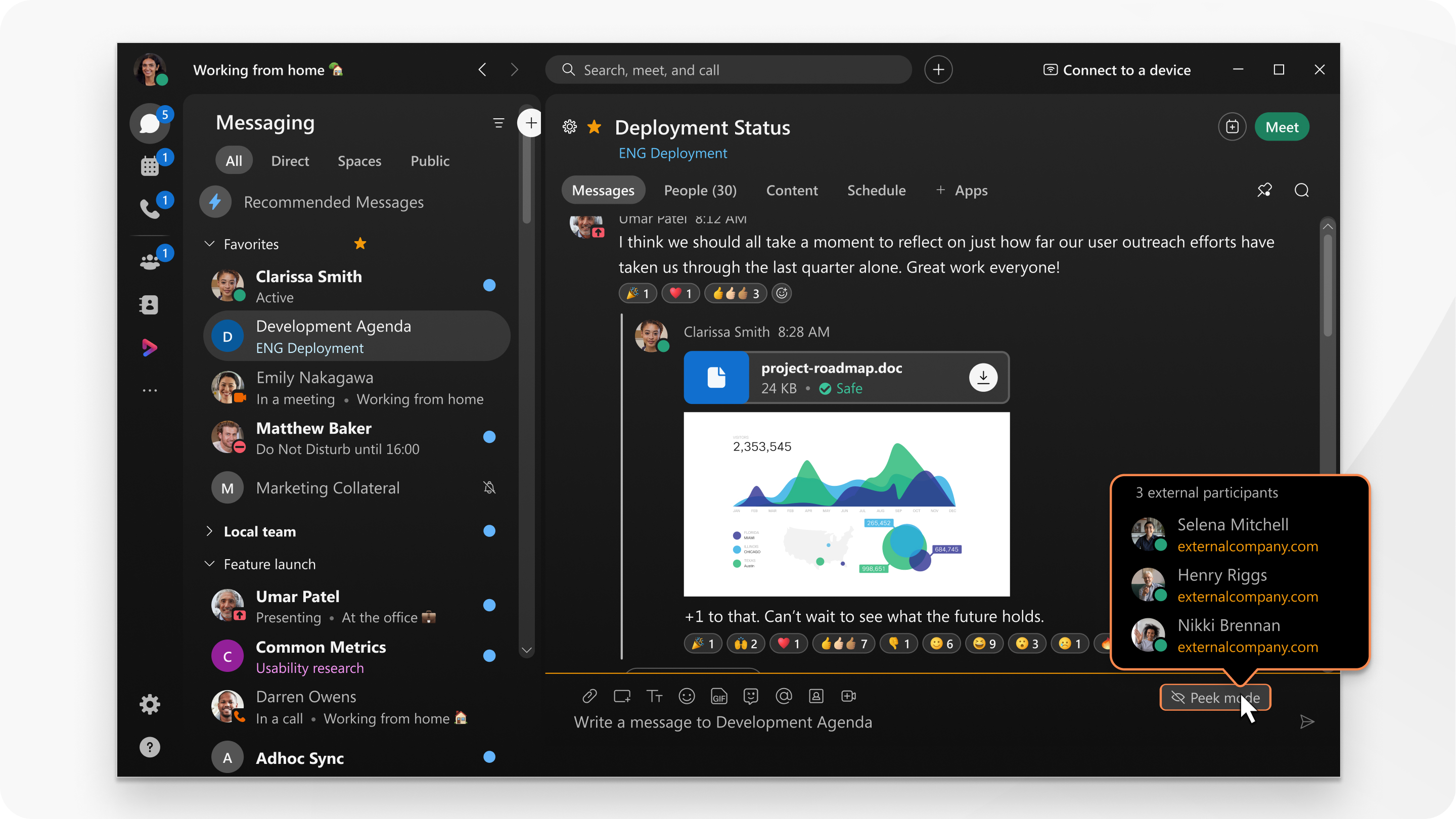

Hvis noen områder inkluderer personer fra utenfor bedriften din, vil du også se noen områder i disse områdene uthevet, for eksempel grensen, bakgrunnen, ikonet i meldingsområdet og e-postadressene deres.

Personvern for filer og meldinger

Webex-appen bruker avanserte kryptografiske algoritmer til å beskytte innhold du deler og sender. De eneste personene som kan se filer og meldinger i et Webex-appområde, er de som er invitert til det området eller autoriserte personer.

Sikkerhetsstandarder for passord

IT-team kan legge til funksjoner som bruker eksisterende sikkerhetspolicyer, for eksempel engangspålogging (SSO) eller synkronisering av Webex-appen med ansattes kataloger. Webex-appen gjenkjenner automatisk når noen har forlatt et selskap, slik at tidligere ansatte ikke får tilgang til bedriftsdata ved hjelp av Webex-appen.

Bedriften din kan også konfigurere Webex-appen slik at den krever passord og autentisering som samsvarer med bedriftens sikkerhetsstandarder. Webex-appen støtter identitetsleverandører som bruker protokollene SAML (Security Assertion Markup Language) 2.0 og OAuth (Open Authorization) 2.0.