| Sigurnost aplikacije Webex

Želite li poslati povratne informacije?

Želite li poslati povratne informacije?Sveobuhvatno šifriranje Webex

Sveobuhvatno šifriranje Webex upotrebljava Webex Key Management System (KMS) za izradu i upravljanje ključevima za šifriranje koji se upotrebljavaju za osiguravanje sadržaja koji se dijeli na uslugama Webex Meetings i Webex Messaging. Sveobuhvatno šifriranje Webex upotrebljava se za šifriranje sadržaja koji je generirao korisnik, kao što su poruke razgovora, datoteke, informacije o sastanku u kalendaru, digitalne ploče i napomene

Sa sveobuhvatnim šifriranjem Webex:

- Dodatni sloj šifriranja dodaje se podacima u tranzitu i mirovanju.

- Aplikacija Webex upotrebljava sveobuhvatno šifriranje za šifriranje sadržaja pomoću šifre AES 256 GCM prije prijenosa sadržaja putem TLS-a u Webex oblak.

- Sveobuhvatno šifrirani sadržaj Webex pohranjuje se na poslužiteljima sadržaja u Webex oblaku koji upotrebljavaju AES 256-CTR za šifriranje podataka u mirovanju.

Dodani sloj sigurnosti koji pruža Webex sveobuhvatno šifriranje, štiti i korisničke podatke u tranzitu od napada presretanja transportnog sloja sigurnosti (TLS) i pohranjene korisničke podatke od potencijalnih loših aktera u Webex oblaku.

Webex oblak može pristupiti i koristiti sveobuhvatne ključeve za šifriranje, ali samo za dešifriranje podataka koje je potrebno za osnovne usluge kao što su:

- Indeksiranje poruka za funkcije pretraživanja

- Sprječavanje gubitka podataka

- Transkodiranje datoteka

- Predočavanje elektroničkih dokumenata

- Arhiviranje podataka

Webex upotrebljava značajku Transport Layer Security (TLS) v1.2 ili v1.3 za šifriranje podataka u prijenosu između vašeg uređaja i naših poslužitelja. Odabir TLS šifre temelji se na postavkama TLS-a poslužitelja Webex.

Upotrebljavajući TLS 1.2 ili 1.3, Webex preferira pakete šifri koji se koriste:

- ECDHE za ključne pregovore

- Certifikati temeljeni na RSA-u (3072-bitna veličina ključa)

- SHA2 provjera autentičnosti (SHA384 ili SHA256)

- Snažni šifre za šifriranje koje upotrebljavaju 128-bitni ili 256-bitni (kao što su AES_256_GCM, AES_128_GCM i CHACHA20_POLY1305)

Za primjer, ovo su moguće šifre koje se koriste ovisno o preferenciji TLS-a poslužitelja Webex:

- TLS v1.2 – TLS_ECDHE_RSA_S_AES_256_GCM_SHA384

- TLS v1.3 – TLS_AES_256_GCM_SHA384

Cisco osigurava direktne medijske prijenose aplikacije Webex (zvuk, videoprijenos i dijeljenje zaslona) pomoću sigurnog protokola prijenosa u stvarnom vremenu (SRTP). Aplikacija Webex upotrebljava šifru AEAD_AES_256_GCM za šifriranje medija.

Detaljne informacije o sigurnosti aplikacije Webex potražite u Tehničkom sigurnosnom dokumentu aplikacije Webex.

Sigurnosne značajke u prostorima aplikacije Webex

Dodatnu sigurnost možete dodati pomoću moderatora za timove i razmake. Ako je timski rad osjetljiv, možete moderirati prostor. Moderatori mogu kontrolirati tko ima pristup prostoru i brisati datoteke i poruke.

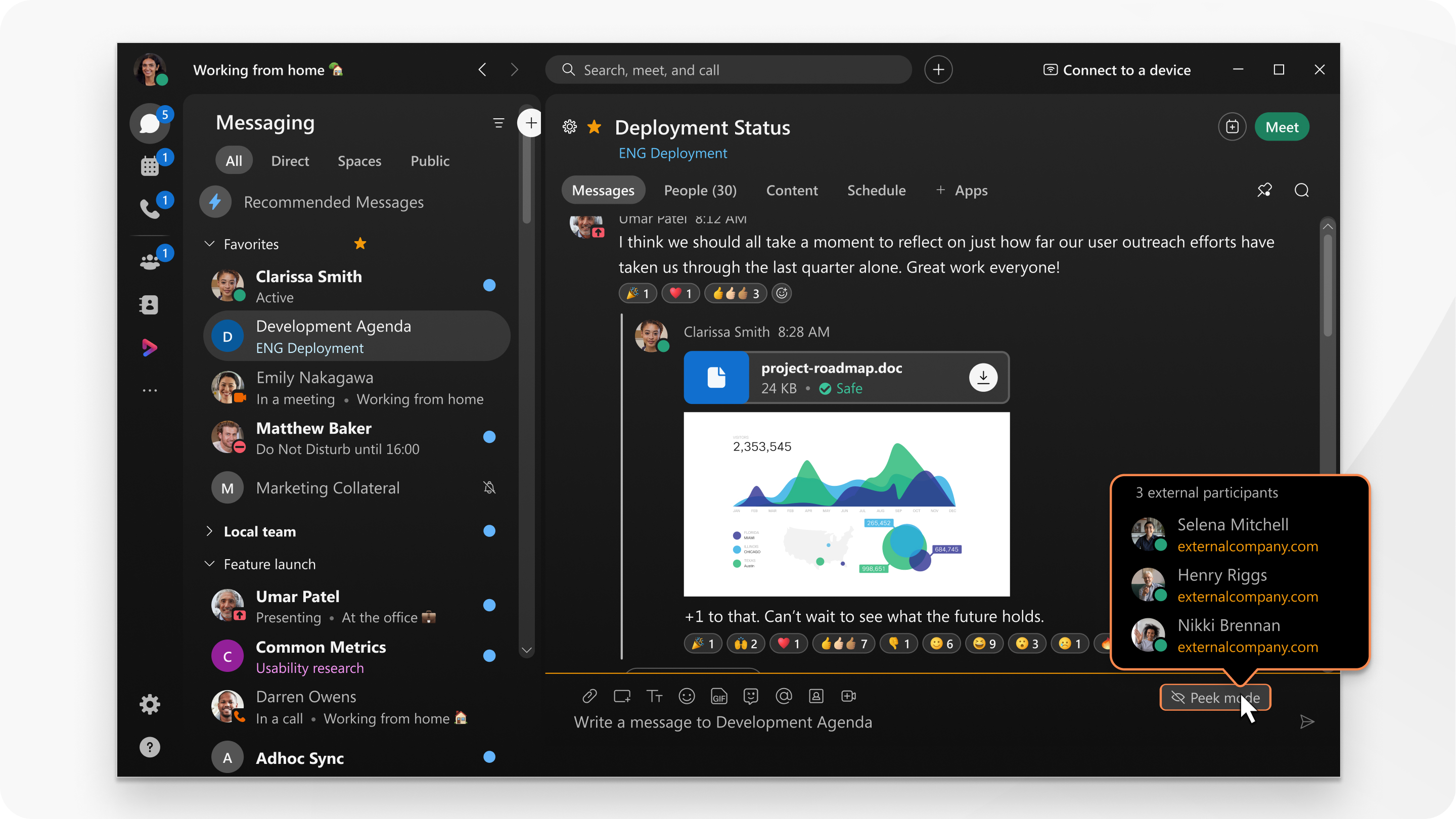

Također, ako bilo koji prostor uključuje osobe izvan vaše tvrtke, vidjet ćete neka područja u tim istaknutim prostorima, kao što su obrub, pozadina, ikona u području poruke i njihove adrese e-pošte.

Privatnost za datoteke i poruke

Aplikacija Webex upotrebljava napredne kriptografske algoritme za zaštitu sadržaja koji dijelite i šaljete. Jedine osobe koje mogu pregledavati datoteke i poruke u prostoru aplikacije Webex one su pozvane u taj prostor ili ovlaštene osobe.

Sigurnosni standardi lozinke

IT timovi mogu dodati značajke koje upotrebljavaju postojeća sigurnosna pravila, kao što je jedinstvena prijava (SSO) ili sinkronizacija aplikacije Webex s imenicima zaposlenika. Aplikacija Webex automatski prepoznaje kada je netko napustio tvrtku, tako da bivši zaposlenici neće moći pristupiti podacima tvrtke pomoću aplikacije Webex.

Vaše poduzeće također može konfigurirati aplikaciju Webex tako da zahtijeva lozinke i provjeru autentičnosti koje odgovaraju vašim korporativnim standardima sigurnosti. Aplikacija Webex podržava davatelje identiteta koji upotrebljavaju protokole sigurnosnog označavanja tvrdnji (SAML) 2.0 i otvorene autorizacije (OAuth) 2.0.