- Главная

- /

- Статья

Синхронизация пользователей Okta в Control Hub

В этой статье

В этой статье Отправить обратную связь?

Отправить обратную связь?Можно добавить Webex в Okta Integration Network, а затем синхронизировать пользователей из каталога в свою организацию под управлением Control Hub. Локальная инфраструктура или соединители не требуются. Эта интеграция обеспечивает синхронизацию списка пользователей при создании, обновлении или удалении пользователя из приложения в Okta.

Система междоменного управления удостоверениями (SCIM)

Для интеграции между пользователями в каталоге и Control Hub используется API системы междоменного управления удостоверениями (SCIM). SCIM является открытым стандартом для автоматизации обмена информацией об удостоверениях пользователей между доменами удостоверения или информационными системами. Система SCIM призвана облегчить управление удостоверениями пользователей в облачных приложениях и службах. SCIM использует стандартизованный API с REST.

Интеграция Okta поддерживает только следующие атрибуты:

userNameОтображаемое имяname.familyNamename.givenNameexternalIdзаголовок

Многозначные атрибуты, номер телефона для мобильного и рабочего, а также адрес не поддерживаются Okta, поскольку операция для PATCH, PUT или DELETE не передается приложением Okta в Webex.

Удалите эти атрибуты из сопоставления Okta или удалите обновление из конфигурации синхронизации.

Поддерживаемые функции

Эта интеграция поддерживает приведенные ниже функции синхронизации пользователей в Okta.

-

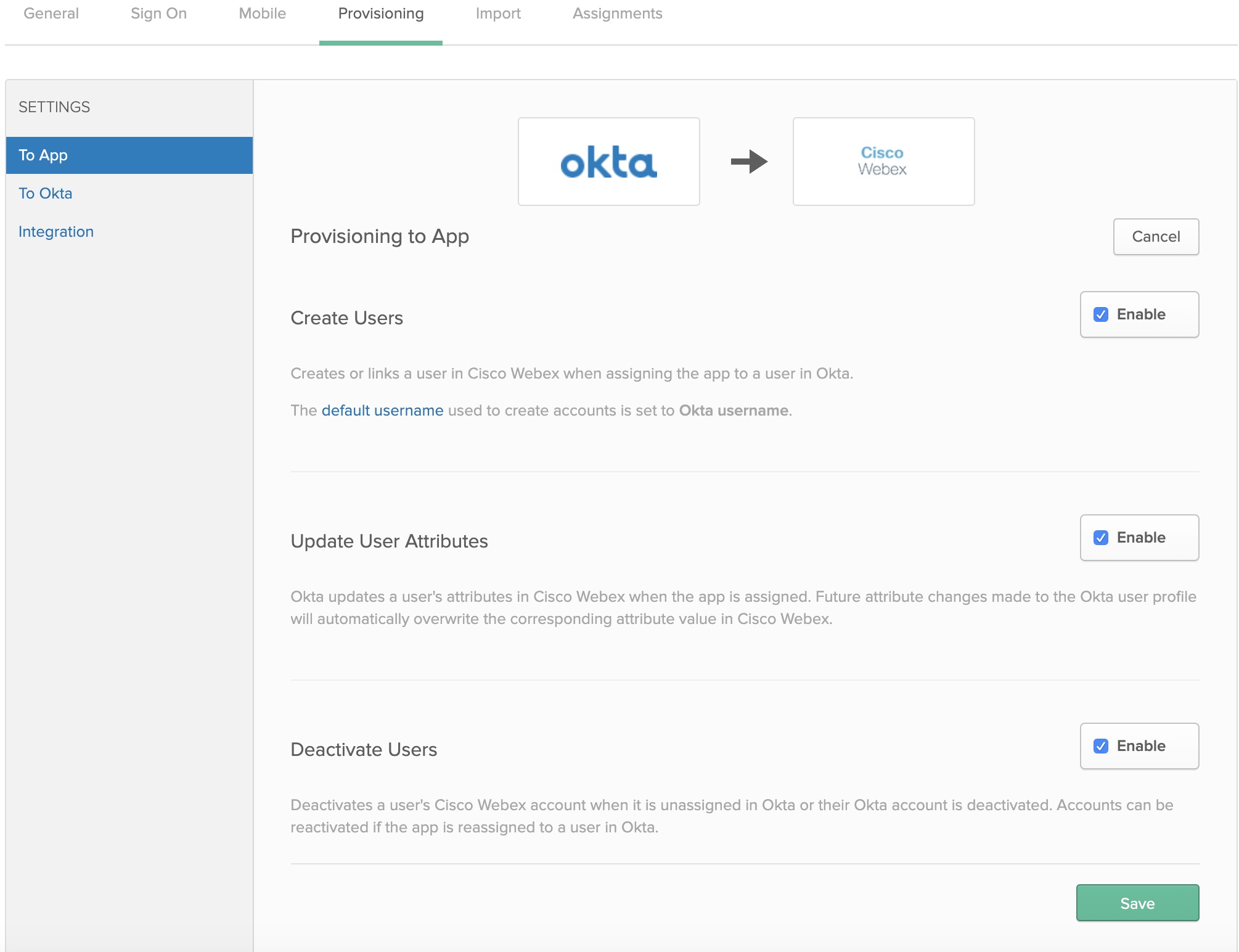

Создание пользователей: создает или связывает пользователя в приложении Webex при назначении приложения пользователю в Okta.

-

Обновление атрибутов пользователя. Okta обновляет атрибуты пользователя в приложении Webex при назначении приложения. При последующем изменении атрибута в профиле пользователя Okta произойдет автоматическая перезапись соответствующих значений атрибута в облаке Webex.

-

Деактивация пользователей. Деактивация учетной записи приложения Webex пользователя при отмене ее назначения в Okta или при деактивации учетной записи пользователя Okta. Учетные записи могут быть повторно активированы при повторном назначении приложения пользователю в Okta.

Добавление Webex в Okta

Прежде чем настроить Control Hub для автоматической подготовка пользователей с помощью Okta, необходимо добавить Webex из коллекции приложений Okta в список управляемых приложений. Также необходимо выбрать метод аутентификации. В настоящее время службы Webex в Control Hub поддерживают только систему единого входа федерации с Okta.

Прежде чем начать

-

Для использования Okta требуется наличие действующего клиента Okta и текущей лицензии для работы с платформой. Кроме того, у вас должна быть текущая платная подписка и организация Webex.

-

В вашей организации Webex необходимо настроить шаблоны автоматического назначения лицензий, в противном случае новым синхронизированным пользователям в Control не будут назначены лицензии для служб Webex. Дополнительную информацию см. в статье Настройка шаблонов автоматического назначения лицензий в Control Hub.

-

Интеграция системы единого SSO в Control Hub не охватывает этот документ. Перед настройкой подготовки пользователей необходимо выполнить интеграцию SSO Okta. Руководство по SSO интеграции см . в система единого входа Control Hub с Okta.

| 1 |

Войдите в клиент Okta ( |

| 2 |

Найдите Если вы уже интегрировали SSO Okta в организацию Control Hub, можно пропустить приведенные выше шаги и просто повторно открыть запись Cisco Webex в списке приложений Okta. |

| 3 |

В отдельной вкладке браузера откройте окно просмотра информации о клиенте на веб-сайте https://admin.webex.com, щелкните название своей организации, а затем рядом с пунктом Информация о компании скопируйте Идентификатор организации. Запишите идентификатор организации (скопируйте и вставьте в текстовый файл). Идентификатор будет использован в дальнейшем. |

Настройка Okta для синхронизации пользователей

Прежде чем начать

Убедитесь, что идентификатор вашей организации сохранен из предыдущей процедуры.

При создании токенов носителя для клиентов убедитесь в наличии роли администратора с полными правами клиента.

| 1 |

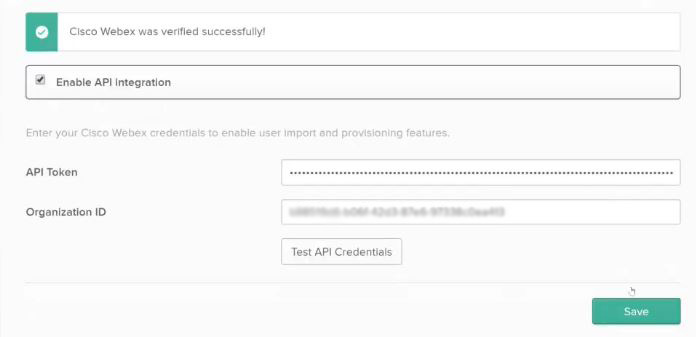

В клиенте Okta перейдите в раздел Provisioning (Подготовка), щелкните Configure API Integration (Настройка интеграции API), а затем установите флажок Enable API Integration (Включить интеграцию API). |

| 2 |

Введите значение идентификатора в поле Идентификатор организации. |

| 3 |

Выполните приведенные ниже действия, чтобы получить значение токена носителя для секретного токена. |

| 4 |

Вернитесь к Okta, вставьте токен носителя в поле API Token (Токен API), а затем щелкните Test API Credentials (Тестирование учетных данных API). Отобразится сообщение о том, что проверка Webex выполнена успешно. |

| 5 |

Перейдите в пункт меню: , а затем укажите необходимые параметры синхронизации для пользователя. |

| 6 |

Щелкните Assignments (Назначения), затем щелкните Assign (Назначить), и выберите один из приведенных ниже параметров.

|

| 7 |

Если настроена интеграция SSO, щелкните Assign (Назначить) рядом с каждым пользователем или группой, которым необходимо назначить приложение, а затем щелкните Done (Готово). Выбранные пользователи будут синхронизированы с облаком и отображены в Control Hub в разделе Users (Пользователи). При каждом перемещении, добавлении, изменении или удалении пользователей в Okta будут выполнены соответствующие изменения в Control Hub. Если шаблоны автоматического назначения лицензий не включены, пользователи синхронизируются с Control Hub без назначения лицензии. Чтобы сократить затраты на администрирование, рекомендуется включить шаблон автоматического назначения лицензии до синхронизации пользователей Okta с Control Hub. |