- Startseite

- /

- Artikel

Betriebsleitfaden für Partner

In diesem Artikel

In diesem Artikel Feedback?

Feedback?Dieses Dokument soll qualifizierten Webex Calling Dedicated Instance-Partnern, die die Integration in die Dedicated Instance-Plattform abgeschlossen haben, helfen, die Prozesse und Verfahren für den Betrieb des Dienstes zu verstehen.

Umfang

Dieses Dokument und die zugehörigen Materialien sollen Ihnen helfen, die operativen Verantwortlichkeiten zwischen Cisco und dem Partner zu verstehen, und richten sich an die folgenden Zielgruppen:

-

Partnerunterstützung

-

Partner- und Kundenerfolgsorganisationen

Technischer Support-Service (TAC)

Cisco bietet seinen Partnern technischen Support der Stufe 1 für 365 24x7xTage . Partner bieten ihren Kunden technischen Support zur Fehlerbehebung bei dedizierten Instanzen, wie in diesem Abschnitt ausführlich beschrieben. Partner können Supportanfragen bei Bedarf an Cisco eskalieren.

Die Infrastruktur für dedizierte Instanzen wird von Cisco Cloud Delivery verwaltet. Jegliche Probleme im Zusammenhang mit Geräten, die nicht von Dedicated Instance verwaltet werden, fallen in die Verantwortung des Partners für die Fehlerbehebung. Partner sollten sich einbringen mit:

-

Geeignete Anbieter

-

Das zuständige Cisco-Produkt-TAC-Team, falls für das Cisco-Gerät ein aktiver Wartungsvertrag besteht.

Weitere Informationen zum Tier-1-Support finden Sie unter .

Verantwortlichkeiten im Bereich Partnerbetreuung

Der technische Support des Partners umfasst die Möglichkeit, für Kunden folgende Leistungen zu erbringen:

-

Allgemeine Serviceinformationen bereitstellen.

-

Bereitstellung von Konfigurationsunterstützung.

-

Nicht-technische Probleme von technischen Problemen trennen.

-

Unterstützung bei der Problemisolierung und der Ermittlung von Servicefehlern.

-

Analysieren Sie, wo der Fehler aufgetreten ist.

-

Falsch konfigurierte Einstellungen, die vom Kunden oder Partner vorgenommen wurden, werden wiederhergestellt, um das Problem zu beheben.

-

Beheben Sie Probleme mit allen von Partnern verwalteten Anwendungen oder Infrastrukturen.

-

Prognostizieren Sie den Kapazitätsmanagementbedarf für neue Nutzer, der über die anfänglichen Anforderungen hinausgeht.

-

Konfigurieren Sie Anwendungsfunktionen und führen Sie die Benutzerbereitstellung durch.

-

Kundenabrechnung und Rechnungsstellung bearbeiten.

-

Die Kundenbeziehung selbst in die Hand nehmen.

-

Management der Lösungsintegration von PSTN-Diensten.

-

Sicherstellung der Kundenbereitschaft für Upgrades dedizierter Instanzen, Zertifikatserneuerungen und Infrastrukturwartung.

Wenn der Partner sich zur Unterstützung an Cisco TAC wendet, ist er für die Unterstützung bei der Priorisierung der Probleme verantwortlich. Diese Verantwortung umfasst Folgendes:

-

Erfassung und Bereitstellung der Details gemeldeter Probleme

-

Unterstützung bei der Reproduktion und Priorisierung von Problemen gemäß den Anforderungen des Cisco TAC

-

Unterstützung beim Testen von Fehlerbehebungen

-

Bestätigung, dass die Probleme nicht auf Hardware, Software, Anwendungen oder andere vom Endbenutzer bereitgestellte Quellen zurückzuführen sind.

Es obliegt dem Partner, sicherzustellen, dass die folgenden Arten von technischen Supportbedürfnissen seiner Kunden erfüllt werden.

| Typ | Question/Issue |

|---|---|

| Nutzeranfragen Grundlegende Fragen Wie mache ich …? |

Wie funktioniert mein Telefon? Welche Funktionen stehen mir zur Verfügung? Wie nutze ich diese Funktionen? Wie nutze ich das Selbstpflegeportal? Wie nutze ich das Administrationsportal für Dedicated Instance UC-Anwendungen? Wie wähle ich eine PSTN-Nummer? Wie kann ich meine Voicemail-PIN ändern? |

|

Die häufigsten Supportanfragen, die der Partner bearbeitet |

Das Telefon lässt sich nicht einschalten. Die Registrierung von Telefonen ist nicht möglich. Die Voicemail kann nicht abgerufen werden. Eine Cisco UCM-Funktion kann nicht genutzt werden. Es kann kein Anruf getätigt werden. Anrufe können nicht empfangen werden. Audio kann nicht gehört werden. Anmeldung nicht möglich. Jabber/Webex Anwendung Kann das nicht verwenden Jabber/Webex App-Softphone |

| Technische Probleme bei der Client-Einrichtung |

Installation von Softclients Einrichtung und Konfiguration von Endbenutzern, Funktionen oder Wählplänen. Einrichtung und Konfiguration von Sprach-, Video-, Voicemail- oder Instant-Messaging- und Präsenzdiensten. Bereitstellung von Benutzerkonten und Endpunkten, einschließlich LDAP- und SSO-Implementierung |

| Mögliche Anwendungsfehler | Melden Sie Cisco Funktionen und Features, die nicht wie dokumentiert funktionieren. |

| Serviceausfall oder Verfügbarkeit |

Bitte prüfen Sie die Verfügbarkeit und den Status des Dienstes. Bestätigen Sie die Verfügbarkeit in der Netzwerkumgebung des Kunden, einschließlich Cloud-Konnektivität oder PSTN-Netzwerk, oder SIP-Konnektivität für die Telefonieintegration. |

Anforderungen an den technischen Support der Partner

Wenn der Partner ein Supportbedürfnis an den Cisco TAC eskaliert, muss er folgende Informationen bereitstellen:

Allgemeine Fallinformationen

-

Bitte geben Sie eine gültige Abonnementnummer oder Servicevertragsnummer an.

-

Anrufer müssen sich als Mitglieder des Partner-Support-Teams ausweisen, die den Partner oder ein weiterverkauftes Kundenkonto vertreten.

-

Name, Telefonnummer und E-Mail-Adresse des Partnervertreters oder allgemeine Partnerinformationen für das Team, das den Fall an Cisco eskaliert.

Wenn Sie sich an den Cisco Cloud Support wenden, geben Sie bitte den Partner, den Kunden und das Problem an.

Cisco Supportrollen und Verantwortlichkeiten

Cisco ist für die Unterstützung des Partners im Rahmen des Dedicated Instance Cloud-Dienstes innerhalb des Cisco Cloud-Rechenzentrums verantwortlich. Dies umfasst die Behebung von Problemen und eine grundlegende Ursachenanalyse (Cisco stellt im Rahmen der Ursachenanalyse keine detaillierten Informationen zur Infrastruktur bereit). Bei Vorfällen der Schweregrade 1 und 2 benachrichtigt Cisco die Partner proaktiv per E-Mail.

Cisco ist nicht verantwortlich für die Unterstützung von:

-

Partner- oder Kundennetzwerk und -ausrüstung, die mit dem Dedicated Instance Cloud-Rechenzentrum und den Kundenräumlichkeiten verbunden sind.

Die im Kundengelände installierte verbesserte Überlebensfähigkeit des Knotens liegt in gemeinsamer Verantwortung von partner/customer und Cisco.

-

Software oder Hardware von Drittanbietern

Der Partner ist dafür verantwortlich, Support oder Updates für Software oder Hardware von Drittanbietern zu beschaffen, falls sich herausstellt, dass diese die Ursache des Vorfalls sind.

Supportbezogene Benachrichtigungen und Warnungen

Partner erhalten im Control Hub Benachrichtigungen und Wartungsmitteilungen zur Meldung und Behebung festgestellter Ausfälle von Kerndiensten. Die Partner werden zudem im Voraus über umfangreiche Wartungsarbeiten oder solche, die über die reservierten Wartungsfenster hinausgehen, informiert.

Diese Benachrichtigungen werden an Partner gesendet, die sich für Control Hub-Benachrichtigungen für „Wartungs- und Ausfallbenachrichtigungen“ angemeldet haben, siehe Benachrichtigungen im Control Hub. Die Partner sind dafür verantwortlich, dass Cisco über korrekte und aktuelle Kontaktdaten verfügt. Cisco empfiehlt Administratoren, ein Konto anzulegen und die Webex-Anwendung für Benachrichtigungen zu verwenden.

Änderungsmanagement

Das Dedicated Instance-Team verwendet formale, standardisierte Verfahren, um die Stabilität und Sicherheit des Cloud-Dienstes zu gewährleisten. Diese standardisierten Verfahren ermöglichen eine effiziente und effektive Umsetzung und gleichzeitig die Bearbeitung von Änderungsanträgen.

Instandhaltung

Wartungsfenster

Cisco benachrichtigt den Partner über geplante Wartungsarbeiten. Alle geplanten Änderungen erfolgen im Rahmen eines Wartungsfensters. Cisco benachrichtigt den Partner mindestens 10 Kalendertage im Voraus schriftlich über geplante Wartungsarbeiten, die die Telefoniefähigkeit der Kunden beeinträchtigen werden. Diese Benachrichtigungen werden an Partner gesendet, die sich für Control Hub-Benachrichtigungen für „Wartungs- und Ausfallbenachrichtigungen“ angemeldet haben; siehe Benachrichtigungen im Control Hub. Die Partner sind dafür verantwortlich, dass Cisco über korrekte und aktuelle Kontaktdaten verfügt. Cisco empfiehlt Administratoren, ein Konto anzulegen und die Webex-Anwendung für Benachrichtigungen zu verwenden.

Die Instandhaltung umfasst folgende Tätigkeiten:

-

Routinemäßige Wartungsarbeiten mit minimalem Risiko für Kundenauswirkungen

-

Geplante und terminierte Aktivitäten, die die Anruffähigkeit des Kunden beeinträchtigen.

-

Regelmäßige Erneuerung von Cisco-verwalteten UC-Anwendungszertifikaten. Die Verlängerungen basieren auf der Gültigkeitsdauer und dem Verlängerungsdatum. & Zeitpunkt der Zertifikate. Cisco erneuert die Zertifikate von UC-Anwendungen erst 3-7 Tage vor dem Ablaufdatum und folgt dabei dem Standard-Änderungsmanagementprozess.

Für Kunden, die Single Sign-On (SSO) in UC-Anwendungen aktiviert haben, ist es nach Abschluss der Zertifikatserneuerung durch Cisco erforderlich, dass der Partner SSO deaktiviert, die IDP-Metadatendatei erneut importiert und SSO wieder aktiviert. Es wird außerdem empfohlen, dass der Partner oder Kunde das SSO validiert.

Das Wartungsfenster für den KMU-Cluster wird entsprechend der Herausgeberregion des KMU geplant.

Die Wartungsfenster für AMER sind wie folgt:

-

21:00 Uhr ET bis 6:00 Uhr ET, Montag bis Freitag

-

21:00 Uhr ET bis 6:00 Uhr ET, an Wochenenden (nur für Wartungsarbeiten an der Cisco-Infrastruktur)

Die Wartungsfenster für APJC sind wie folgt:

-

21:00 Uhr JST bis 6:00 Uhr JST, Montag bis Freitag

-

21:00 Uhr JST bis 06:00 Uhr JST, an Wochenenden (nur für Wartungsarbeiten an der Cisco-Infrastruktur)

Die Wartungsfenster für AUS sind wie folgt:

-

21:00 Uhr ACT bis 6:00 Uhr ACT, Montag bis Freitag

-

21:00 Uhr ACT bis 6:00 Uhr ACT, an Wochenenden (nur für Wartungsarbeiten an der Cisco-Infrastruktur)

Die Wartungsfenster sind für die EU, EMEA und Großbritannien wie folgt:

-

21:00 Uhr MEZ bis 6:00 Uhr MEZ, Montag bis Freitag

-

21:00 Uhr MEZ bis 06:00 Uhr MEZ, an Wochenenden (nur für Wartungsarbeiten an der Cisco-Infrastruktur)

Die oben genannten Zeitfenster für den Wechsel sind regionsspezifisch und können nicht geändert werden.

Bei der Planung von Wartungsarbeiten wird Cisco alles daransetzen, den Aufwand zu minimieren. and/or Durch die georedundante Architektur der dedizierten Instanz wird das Risiko von Telefondienstunterbrechungen ausgeschlossen. Cisco erwartet, dass alle von Partnern und Kunden geleiteten Konfigurationen den Best Practices für dedizierte Instanzen im Hinblick auf Redundanz entsprechen. Cisco ist nicht verantwortlich für einen Ausfall der Redundanz aufgrund einer Fehlkonfiguration durch den Partner. Es liegt in der Verantwortung des Partners, alle Drittanbieterintegrationen, die nicht hosted/managed in der Dedicated Instance Cloud.

Cisco initiiert Upgrades von UC-Anwendungen nur aus folgenden Gründen:

-

In der aktuellen Version der UC-Anwendung besteht eine Sicherheitslücke, deren Behebung ein Upgrade oder die Installation von COP erfordert.

-

Der Kunde verwendet derzeit eine Version kleiner als n-1 (der aktuell unterstützten Version der dedizierten Instanz) oder eine Version, die sich dem Ende des Lebenszyklus nähert.

-

Partner können über einen TAC-Fall auch ein Upgrade anfordern, wenn in späteren Versionen der UC-Anwendung eine neue Funktion unterstützt wird.

Cisco sendet eine Wartungsbenachrichtigung an partner/customer Mindestens 10 Kalendertage vor dem Änderungszeitraum sollte der Partner Cisco kontaktieren. Es wird außerdem empfohlen, dass der Partner Cisco innerhalb von 2-3 Tagen antwortet, falls der vorgeschlagene Änderungsplan mit seinen geschäftlichen Prioritäten kollidiert. Dies ermöglicht es Cisco, ein alternatives Zeitfenster für die Änderung zu finden (der neue Termin richtet sich nach den von Cisco bereitgestellten verfügbaren Terminen). Der Partner kann den Wartungstermin per E-Mail an verschieben. ucm-cloud-change-management@cisco.com mit detaillierter Begründung für die Terminverschiebung.

In dringenden oder Notfallsituationen, wie beispielsweise der Behebung schwerwiegender Sicherheitslücken oder dem Ablaufdatum von Zertifikaten, ist eine flexible Änderung des Wartungsfensters jedoch nicht möglich. Das Scannen von Dedicated Instances auf Schwachstellen durch einen Partner oder Kunden wird nicht unterstützt. Die dedizierte Instanz verfügt über ein eigenes, ständig laufendes Schwachstellenscan-System. Zusätzlich führen wir regelmäßig unabhängige Penetrationstests durch und stellen eine Bestätigung im Cisco Trust Portal bereit.

Der Partner hat Änderungen angefordert.

Von Partnern angeforderte Änderungen erfordern eine gemeinsame Überprüfung, um die Auswirkungen auf die dedizierte Instanz zu beurteilen. Dies umfasst Änderungen, die der Partner von Cisco wünscht, und Änderungen, die der Partner selbst vornehmen möchte. Beispiel:

-

Konfigurationsänderungen, die sich auf Grenzgeräte oder die Anwendungsintegration auswirken

-

Anträge auf Deaktivierung eines Dienstes.

Anträge auf größere Änderungen, wie beispielsweise die Deaktivierung eines Dienstes, werden an Cisco gerichtet. Der Partner erfasst die Anforderungen und übermittelt diese über das Partner Success Team oder den Account Manager an Cisco, um eine gemeinsame Überprüfung einzuleiten. Vor der Umsetzung der Änderung wird der Antrag gemeinsam vom Produktmanagement für dedizierte Instanzen und dem Partner geprüft.

Notfalländerungen

Cisco und der Partner können Notfalländerungen entweder sofort oder im nächsten verfügbaren Wartungsfenster aus folgenden Gründen vornehmen.

-

Um dem Kunden den Service wiederherzustellen

-

Um die Auswirkungen eines Stromausfalls zu verringern

-

Um einen potenziellen Kundenausfall zu vermeiden

-

Um eine Sicherheitslücke zu beheben

Bei Notfalländerungen im Netzwerk außerhalb der dedizierten Instanz benachrichtigt der Partner Cisco über die für Cisco sichtbaren Auswirkungen auf den Kunden. Sofern dies vernünftigerweise möglich ist, eröffnet der Partner einen Fall bei Cisco, damit Cisco auf die Auswirkungen reagieren kann.

Bei einer Notfalländerung in der dedizierten Instanz benachrichtigt Cisco den Partner, sobald dies vernünftigerweise möglich ist. Die E-Mail, in der alle Auswirkungen der Notfalländerung auf die Kunden aufgeführt sind, wird an den Verteiler gesendet.

Vorfallmanagement

Incident-Management minimiert negative Auswirkungen auf das Geschäft, die durch Fehler in der Umgebung verursacht werden. Cisco analysiert Vorfälle, sobald sie auftreten, um die Ursache schnell zu ermitteln. Cisco wendet dann eine Übergangslösung an, bis eine dauerhafte Lösung implementiert werden kann.

Die Partner handhaben das Incident Management in ihren Netzwerken gemäß ihren eigenen etablierten Prozessen. Partner benachrichtigen Cisco über Aktivitäten, die Alarme auslösen können, oder über andere Benachrichtigungen, die für Cisco sichtbar sind.

Cisco wendet das Wartungsfensterverfahren zur Anwendung von Änderungen an.

Unterstützung der Fallklassifizierung

Der Schweregrad des TAC-Supportfalls wird vom Partner bei der Eröffnung eines Support-Tickets bei Cisco auf Grundlage der geschäftlichen Auswirkungen festgelegt. Der Partner kann während des Lebenszyklus eines Tickets eine Eskalation auf eine höhere Priorität beantragen, wenn sich die Auswirkungen auf das Unternehmen ändern.

Der folgende Abschnitt dient dem Partner als Leitfaden, um den richtigen Schweregrad beim Öffnen eines TAC-Supporttickets zu bestimmen.

Auswirkungen des Unterstützungsfalls

Ein TAC-Supportfall wird nach seinen Auswirkungen auf das Unternehmen (Größe, Umfang) klassifiziert.

Die Auswirkung ist ein Maß für die geschäftliche Kritikalität eines Vorfalls und entspricht oft dem Ausmaß, in dem ein Vorfall zur Verfügbarkeit der Lösung führt.

| Auswirkung des Vorfalls | Auswirkungsdefinitionen |

| Weit verbreitet | Mehr als drei Viertel des Partnerumfelds sind betroffen |

| Groß | Zwischen der Hälfte und drei Vierteln der Umgebung des Partners sind betroffen. |

| Lokalisiert | Zwischen einem Viertel und der Hälfte des Umfelds des Partners ist betroffen. |

| Individualisiert | Weniger als ein Viertel der Umgebung des Partners ist betroffen. |

Dringlichkeit des Unterstützungsfalls

Dringlichkeit definiert die Kritikalität des Vorfalls und seine Auswirkungen auf die Dienste oder die Fähigkeit der Partner, die Dienste in Anspruch zu nehmen.

| Dringlichkeitsgrad des Vorfalls | Dringlichkeitsdefinitionen |

| Kritisch | Die Anruffunktion ist ohne Backup oder Redundanz unterbrochen. |

| Hoch | Die Ruffähigkeit ist stark eingeschränkt. |

| Mittel | Andere Funktionen wurden gestoppt |

| Niedrig | Andere Funktionen sind beeinträchtigt. |

Unterstützung der Fallschwere

Schweregrad definiert den Aufwand, der von Cisco und dem Partner zur Behebung des Vorfalls aufgewendet wird.

| Schweregrad des Vorfalls | Definitionen des Schweregrades |

| S1 (Kritisch) | Cisco und der Partner stellen rund um die Uhr alle notwendigen Ressourcen bereit, um die Situation zu lösen. |

| S2 (Hoch) | Cisco und der Partner stellen während der üblichen Geschäftszeiten Vollzeitkräfte zur Verfügung, um die Situation zu lösen. |

| S3 (Mittel) | Cisco und der Partner stellen während der üblichen Geschäftszeiten Ressourcen bereit, um den Service wieder auf ein zufriedenstellendes Niveau zu bringen. |

| S4 (Niedrig) | Cisco und der Partner stellen während der üblichen Geschäftszeiten Ressourcen bereit, um Informationen oder Unterstützung zu leisten. |

Der Schweregrad wird durch Anwendung der Definitionen für Auswirkung und Dringlichkeit bestimmt.

Matrix zur Schwere von Supportfällen

| Auswirkung | |||||

| Weit verbreitet | Groß | Lokalisiert | Individualisiert | ||

|

Dringlichkeit | Kritisch | S1 | S1 | S2 | S3 |

| Hoch | S1 | S2 | S2 | S3 | |

| Mittel | S2 | S3 | S3 | S3 | |

| Niedrig | S4 | S4 | S4 | S4 | |

Cisco hat während der Incident-Triage die Möglichkeit, den Schweregrad des Falls zu ändern und den Schweregrad des Support-Tickets gegebenenfalls herabzustufen. Der Fall kann für einen festgelegten Zeitraum offen bleiben, während die operative Stabilität beurteilt wird.

Ziele für die Reaktionszeit des Software-Supports

Im folgenden Abschnitt wird die von Cisco geplante Reaktionszeit auf eingereichte Fälle in Abhängigkeit von deren Schweregrad detailliert beschrieben. Gelegentlich kann der Schweregrad des Falles an die oben genannten Richtlinien angepasst werden.

Cisco und Service Level Objective

Webex Calling Dedicated Instance bietet Partnern technischen Support in englischer Sprache 24x7. Partner können S3- und S4-Probleme direkt im Cisco Support Case Manager melden. Bei Problemen mit S1 und S2 wird empfohlen, die globale TAC-Nummer 1-800-553-2447 anzurufen.

Ciscos Standard sieht vor, die Schweregrade S3 und S4 in mindestens 95 % der Fälle zu erfüllen, basierend auf der folgenden Tabelle:

| Schweregrad | Antwort innerhalb von: |

| S1 | 15 Minuten |

| S2 | 30 Minuten |

| S3 | 1 Werktag |

| S4 | 3 Werktage |

Die Reaktionszeit ist die Zeitspanne, die Cisco benötigt, um ein Problem mit einer bestimmten Schwere zu bestätigen. Falls Cisco das Problem innerhalb des angegebenen Zeitraums nicht beheben kann, stellt Cisco einen Statusbericht und einen Aktionsplan zur Problemlösung bereit. Die Dauer der Lösung hängt davon ab, ob eine qualifizierte Person von der Seite des Partners zur Verfügung steht, um bei der Reproduktion zu helfen. and/or Um das Problem einzugrenzen, könnte es sich um eine Inkompatibilität zwischen Cisco und der Umgebung des Partners handeln. Falls eine solche Person nicht zur Verfügung gestellt werden kann, können sich diese Bearbeitungszeiten verlängern.

Wenn ein akzeptabler Status and/or Da Cisco das Problem innerhalb der angegebenen Fristen nicht lösen konnte, sollten Partner den Fall an Cisco eskalieren.

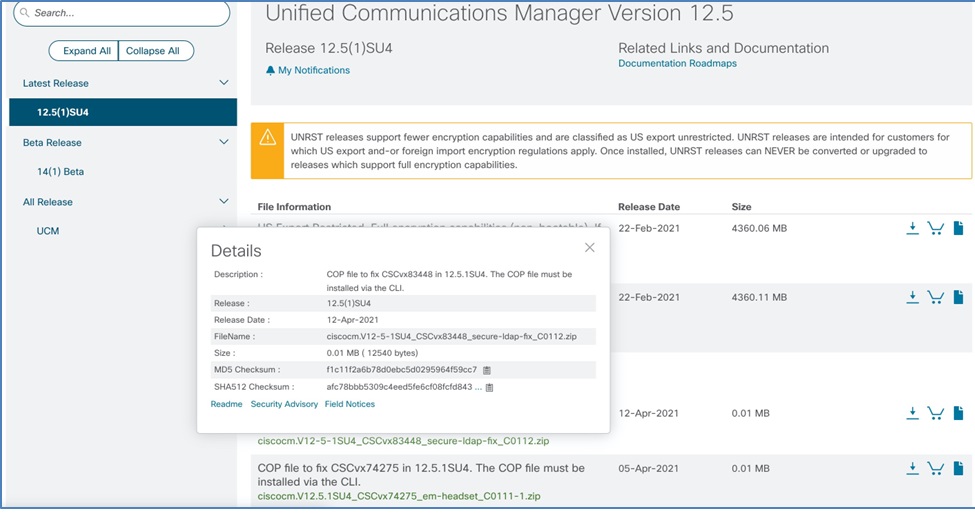

Cisco Options Package (COP)-Dateien

Cisco veröffentlicht COP-Dateien, um die Ausführung von Produktionscode geringfügig zu verändern und Cisco eine Möglichkeit zu bieten, Software außerhalb regulärer Software-Releasezyklen bereitzustellen. Falls erforderlich, werden COP-Dateien zu einem späteren Zeitpunkt nach der Veröffentlichung des ersten Produktionscodes freigegeben. Die Produktionsteams veröffentlichen COP-Dateien für schwerwiegende Probleme und wenn es keine alternative Lösung für ein Problem gibt. Neben Fehlerbehebungen werden COP-Dateien manchmal auch zur Verteilung von Hilfsprogrammen bei Aktualisierungen veröffentlicht (z. B. zur Datenträgerbereinigung).

Typischerweise verfügen Feldmeldungen mit behobenen Problemen über eine zugehörige COP-Datei. Für jede Ausgabe gibt es üblicherweise eine separate COP-Datei.

PSIRTs verfügen nicht immer über eine zugehörige COP-Datei. Bei PSIRTs wird üblicherweise eine neue Version für ein vollständiges Upgrade veröffentlicht.

Cisco-initiierte Szenarien

Wenn Cisco feststellt, dass die Dedicated-Instance-Umgebung eines Kunden die Installation einer COP-Datei erfordert, verwendet Cisco eines der folgenden Verfahren:

-

Wenn die COP-Datei eine Notfallkorrektur vorschreibt (Sicherheitslücke oder drohender Ausfall), lädt Cisco die COP-Datei während des planmäßigen Wartungsfensters von Cisco hoch.

-

In allen anderen Fällen wird die COP-Installation im Rahmen einer regulären Wartung mit dem Partner oder Kunden gemäß dem üblichen Änderungsmanagementverfahren geplant.

Kundeninitiiertes Szenario

Wenn ein Kunde beschließt, dass er eine COP-Dateiinstallation (Telefon-Firmware, Sprachpakete, Gerätepakete) benötigt, sollte er folgende Schritte einleiten:

Erstellen Sie im Control Hub eine Serviceanfrage für die spezifische COP-Datei, die auf den SFTP-Server in der dedizierten Instanz hochgeladen werden soll, siehe Serviceanfrage.

Cisco lädt die Datei ausschließlich auf den SFTP-Server hoch. Es obliegt dem Partner, die COP-zu-UC-Anwendung herunterzuladen und nach Belieben zu installieren.

COP-Dateien werden auf der Software-Downloadseite von Cisco veröffentlicht:

https://software.cisco.com/download/home

Kapazitätsmanagement

Cisco und der Partner verwalten die Kapazität des Netzwerks und der Rechenzentren, um die Integration von Kunden in die Dedicated Instance-Lösung zu ermöglichen. Der Kapazitätsmanagementprozess umfasst die Überwachung des kontinuierlichen Wachstums der Kundenabonnenten.

Cisco und der Partner haben im Kapazitätsmanagementprozess unterschiedliche Verantwortlichkeiten.

Partnerverantwortung

Der Partner stellt sicher, dass seine Netzwerkausrüstung über ausreichende Kapazität verfügt, um die Last und ein angemessenes prognostiziertes Wachstum zu bewältigen.

Der Partner stellt die Anzahl der Wissensarbeiter und Workspace-Geräte während der Aktivierung der dedizierten Instanz bereit (die angegebene Zahl sollte die endgültige Gesamtzahl sein, die in der dedizierten Instanz konfiguriert wird). Basierend auf den bereitgestellten Details wird Cisco die Dimensionierung der UC-Anwendungen in der dedizierten Instanz vornehmen. Weitere Informationen zur Dimensionierung von UC-Anwendungen finden Sie unter Unified Communication application sizing. Der Partner übernimmt die Bereitstellung von Funktionen und Benutzern innerhalb der angeforderten Kapazität.

Der Partner muss Cisco über die Änderungen hinsichtlich der Anzahl der Knowledge Worker und der Anzahl der Workspace-Geräte informieren, die bei der Aktivierung angegeben wurden. Auf Grundlage der bereitgestellten Informationen wird Cisco die für die UC-Anwendungen erforderlichen Änderungen analysieren und die notwendigen Änderungen vornehmen. Hierfür muss der Partner eine Serviceanfrage für den Control Hub bei Cisco stellen und gemeinsam einen Expansionsplan erarbeiten. Der Partner kann die Funktionen und Benutzer erst konfigurieren, nachdem die zusätzliche Kapazität für den Kunden hinzugefügt wurde. Siehe Wie man eine Serviceanfrage stellt für weitere Informationen.

Je nach Art des Wachstumsbedarfs kann es einige Zeit dauern, zusätzliche Kapazitäten aufzubauen. Dies wird in Zusammenarbeit zwischen dem Partner und Cisco erarbeitet.

Cisco-Verantwortung

Der Dedicated Instance-Service überwacht die Rechenzentrumskapazität und stellt sicher, dass die Rechenzentrumsausrüstung über genügend Kapazität verfügt, um die Last und ein angemessenes prognostiziertes Wachstum zu bewältigen.

Cisco informiert den Partner über geplante Erweiterungen oder Änderungen zur Bewältigung des Kapazitätswachstums, sofern diese Änderungen den Kunden betreffen. Die Umsetzung von Aktualisierungen und Änderungen erfolgt im Rahmen des Änderungsmanagementprozesses.

Release-Management

Cisco unterstützt Dedicated Instance Cloud-Anwendungen (CUCM, CUCxN, IM) & P, CER, Expressway und SME (optional)) aktuell, wie von Cisco als angemessen erachtet, mit den neuesten Funktionen und Features. Kunden können jederzeit entweder mit der aktuellsten Version („n“) oder mit der vorherigen Version („n-1“) arbeiten.

Cisco informiert den Partner über die Verfügbarkeit von Releases und geplante Upgrades (einschließlich der Upgrade-Anforderungen) im Rahmen des Änderungsmanagements Benachrichtigungen und Warnungen. Cisco wird Sie informieren, sobald wir die Kunden identifiziert haben, die ein Upgrade erhalten werden. Cisco wird dem Kunden auch die Version mitteilen, auf die das Upgrade erfolgen wird. Der Partner kann, je nach den geschäftlichen Erfordernissen des Kunden, die Aktualisierung einmalig bis zu einer Woche vor dem geplanten Aktualisierungstermin verschieben. Nach erfolgreichem Abschluss eines Upgrades wird Cisco den Partner benachrichtigen.

Weitere Informationen finden Sie unter Änderungsmanagement.

Release-Management für Cisco Collaboration Systems

Wenn eine neue Version von Collaboration Systems verfügbar wird, wird die vorherige Version („n-1“) zur Version „n-2“ und die aktuelle Version („n“) zur Version „n-1“.

| Aktionen von Kunden dedizierter Instanzen | v12.5-SU7a (n-2) | v14.0-SU3/SU4 (n-1) | v15.0-SU3a (N) |

|---|---|---|---|

| Neue Kundeneinsätze | Nicht unterstützt | Nicht unterstützt | Unterstützt |

| Upgrades werden unterstützt | Muss auf Version v15SU3a aktualisiert werden. | Muss auf Version v15SU3a aktualisiert werden. | Unterstützt |

| Kunden können bleiben | Muss auf Version v15SU3a aktualisiert werden. | Muss auf Version v15SU3a aktualisiert werden. | Ja |

Kurz nach der Ankündigung einer neuen Version von Collaboration Systems tritt die Version „n-2“ in die Verkaufsphase ein. Alle Kunden, die diese Version verwenden, müssen auf die neueste Version aktualisieren. Cisco wird diese Bemühungen unterstützen, indem der Partner darüber informiert wird, mit den Vorbereitungen für das Upgrade zu beginnen. Cisco und der Partner werden gemeinsam ein Wartungsfenster entsprechend den Geschäftsanforderungen des Kunden abstimmen.

Kunden der Version n-1 von Collaboration Systems wird ein Upgrade auf die neueste Version empfohlen. Falls ein Release-Upgrade für Collaboration Systems erforderlich ist oder falls aufgrund neuer Funktionen ein SU-Upgrade notwendig ist, wenden Sie sich bitte an Cisco, um ein Wartungsfenster für das Upgrade zu koordinieren. Falls Cisco feststellt, dass ein SU-Upgrade aus Stabilitäts- oder Leistungsgründen erforderlich ist, wird Cisco die Durchführung des Upgrades mit dem Partner abstimmen.

Cisco wird den Partner nach erfolgreichem Abschluss des Upgrades benachrichtigen.

Netzwerkmanagement

Partnerverantwortlichkeiten

Der Partner überwacht sein Netzwerk und seine Geräte, die mit dem Cisco Dedicated Instance-Rechenzentrum verbunden sind. Der Partner überwacht außerdem sein Netzwerk und seine Ausrüstung, die folgende Merkmale aufweisen:

-

Wird zur Unterstützung des Dedicated Instance-Dienstes verwendet, UND

-

Mit den Räumlichkeiten des Kunden verbunden.

Der Partner überwacht alle vom Partner verwalteten Geräte, die in die Dedicated Instance Cloud integriert sind.

Cisco-Verantwortlichkeiten

Webex Calling Dedicated Instance nutzt branchenführende Netzwerktools zur Überwachung der Rechenzentrumsnetzwerkverbindungen zwischen unserem Rechenzentrum und dem Partnernetzwerk sowie Assurance-Tools zur proaktiven Identifizierung und Isolierung von Servicebeeinträchtigungen in unseren global verteilten, georedundanten Rechenzentren.

Cisco überwacht keine Integrationsdienste in von Partnern verwaltete Geräte, die mit Dedicated Instance Cloud verbunden sind. Dies umfasst unter anderem Folgendes:

-

Cisco überwacht den SIP-Trunk der dedizierten Instanz nicht in Richtung eines anderen Clusters als des UC-Clusters der dedizierten Instanz.

-

Cisco überwacht die Dedicated Instance CTI-Routingpunkte nicht in Richtung eines anderen Contact Centers als eines von Cisco verwalteten Contact Center Express.

Zertifikats-Management

In einer dedizierten Instanzumgebung werden Zertifikate von einer Zertifizierungsstelle (CA) signiert und wie folgt verwaltet:

Die Zertifikate werden vom Dedicated Instance-Team verwaltet.

-

CallManager

- Anrufmanager

- Callmanager-ECDSA

- Kater

- tomcat-ECDSA

- IPsec

- Fernseher

Das Tomcat-Zertifikat wird für den Call Manager wiederverwendet, daher wird das Call Manager-Zertifikat nicht mehr in der Zertifikatsliste der Benutzeroberfläche angezeigt. Die IPsec- und TVS-Zertifikate werden erneuert, wenn sie selbstsigniert sind und in der Zertifikatsverwaltungsliste zum Ablaufdatum anstehen.

-

IM und Präsenz (IM & P):

- Kater

- tomcat-ECDSA

- Tasse

- Cup-ECDSA

- cup-xmpp

- cup-xmpp-ECDSA

- cup-xmpp-s2s

- cup-xmpp-s2s-ECDSA

- IPsec

Das System erneuert die Zertifikate cup-xmpp-s2s, cup-xmpp-s2s-ecdsa, und ipsec, wenn sie selbstsigniert sind und in der Zertifikatsverwaltungsliste ablaufen.

-

Cisco Unity Connection (CUC):

- Kater

- tomcat-ECDSA

- IPsec

Das System erneuert das IPsec Zertifikat, wenn es selbstsigniert ist und in der Zertifikatsverwaltungsliste zum Ablaufdatum ansteht.

-

Cisco Emergency Responder (CER):

- Kater

- tomcat-ECDSA

- IPsec

Das System erneuert das IPsec Zertifikat, wenn es selbstsigniert ist und in der Zertifikatsverwaltungsliste zum Ablaufdatum ansteht.

-

Expressway

-

Serverzertifikat

-

Policenverlängerung

Das Dedicated Instance-Team erneuert die oben aufgeführten Zertifikate jedes Jahr, sofern es diese verwaltet. Während des Wartungsfensters für die Erneuerung entfernt das Team auch alle abgelaufenen Vertrauenszertifikate.

Verantwortung des Kunden oder Partners

Kunden oder Partner müssen alle Zertifikate verwalten (verschieben, hinzufügen, ändern oder löschen), die vom Endbenutzer während Migrationen oder Routinevorgängen verwendet werden. Diese Verantwortung umfasst auch alle Zertifikate, die oben nicht aufgeführt sind.

Aufgaben im Bereich Datensicherung und -wiederherstellung

Nachfolgend eine Zusammenfassung der Verantwortlichkeiten von Cisco und seinen Partnern für Backup- und Wiederherstellungsvorgänge.

| Party | Verantwortlichkeiten |

| Partner |

Im Dedicated Instance Cloud-System des Partners muss der Partner stets Folgendes gewährleisten:

|

| Cisco |

Cisco sichert jede Nacht alle in Dedicated Instance bereitgestellten UC-Anwendungen, und die letzten drei intakten Backups werden im Cisco-Rechenzentrum gespeichert. Alle Backups sind passwortgeschützt und für jeden Kunden separat gespeichert. Sie werden ausschließlich zur Wiederherstellung der UC-Anwendung im Rahmen der Notfallwiederherstellung verwendet. Weitere Informationen finden Sie unter Cisco Disaster Recovery System. Cisco bietet keine Wiederherstellung auf Abruf an und erlaubt auch nicht, dies als Strategie zum Rückgängigmachen von Änderungen zu verwenden. Die Partner haben weder Zugriff auf diese Backups noch dürfen sie die Backups für ihre Rechenzentren konfigurieren.

|

Cisco-Notfallwiederherstellungssystem

Das Disaster Recovery System (DRS), das vom Cisco Unified Communications Manager Administration, IM and Presence Service-Knoten oder von jedem Unity Connection-Knoten aus aufgerufen werden kann, bietet vollständige Datensicherungs- und Wiederherstellungsfunktionen für alle UC-Server. Das DRS ermöglicht Cisco die Durchführung regelmäßig geplanter automatischer oder vom Benutzer ausgelöster Datensicherungen. Das DRS führt außerdem eine Sicherung auf Clusterebene durch. Das bedeutet, dass es Sicherungen für alle Server in einem Cisco Unified Communications Manager-Cluster an einem zentralen Ort sammelt und die Sicherungsdaten dann auf dem physischen Speichermedium archiviert. Cisco erstellt ein benutzerdefiniertes Backup der Expressways und verwendet dasselbe für die Wiederherstellung der Knoten.

Partner haben keinen Zugang zum DRS. Cisco sichert die Daten für alle UC-Anwendungen, die in der Dedicated Instance Cloud bereitgestellt werden. Im Falle eines tatsächlichen Katastrophenfalls stellt Cisco die Daten aus der letzten verfügbaren Datensicherung wieder her. Sobald Cisco die DRS-Wiederherstellung durchgeführt hat, können die Partner die Wiederherstellung vornehmen.

Strategie zur Katastrophenwiederherstellung:

- Wiederherstellungsstrategie: Im Falle einer Situation, die unser Rechenzentrum betrifft und potenziell sowohl Herausgeber als auch Abonnenten beeinträchtigen könnte, ist unser vorrangiges Ziel die schnellstmögliche Wiederherstellung der Dienste, um mögliche Störungen zu minimieren. Das Failover-Rechenzentrum würde sicherstellen, dass die Anruffähigkeit nicht beeinträchtigt wird. Unsere Wiederherstellungsstrategie ist anpassungsfähig und hängt von der jeweiligen Art des Fehlers ab:

- Anwendungsfehler: Wenn das Problem als Anwendungsfehler oder Datenbeschädigung identifiziert wird, ist es unser Ziel, innerhalb eines Werktages mithilfe der DRS-Backup- und Wiederherstellungsdienste einen neuen Publisher einzurichten.

- Hardwarefehler: Im Falle eines Hardwareausfalls hängt die Entscheidung, einen neuen Publisher im selben oder einem anderen Rechenzentrum einzurichten oder die ausgefallene Hardware wiederherzustellen, von den jeweiligen Umständen und der Art des Ausfalls ab. Unsere Priorität ist es, wie immer, die Beeinträchtigungen zu minimieren und die Wiederherstellung des Betriebs zu beschleunigen.

- Zeitpunkt der Aktivierung der Notfallwiederherstellung: Der genaue Zeitpunkt für die Aktivierung unserer Notfallwiederherstellungsprotokolle hängt von verschiedenen Faktoren ab, unter anderem vom Ausmaß der Katastrophe, der geschätzten Dauer der Wiederherstellung und den potenziellen Auswirkungen auf unsere Dienste. Unser engagiertes Team überwacht die Situation kontinuierlich und ist bestrebt, ein Gleichgewicht zwischen der Minimierung von Ausfallzeiten und der effektiven Durchführung des Notfallwiederherstellungsprozesses zu finden. Auf Grundlage dieser Überlegungen werden wir Ihnen die Service-Level-Vereinbarung (SLA), die ergriffenen Maßnahmen und die voraussichtlichen Zeitpläne für die Wiederherstellung transparent mitteilen, um sicherzustellen, dass Sie während des gesamten Prozesses auf dem Laufenden gehalten werden.