- בית

- /

- מאמר

קביעת תצורה של כניסה יחידה במרכז הבקרה באמצעות F5 Big-IP

במאמר זה

במאמר זה משוב?

משוב?באפשרותך לקבוע את התצורה של שילוב כניסה יחידה (SSO) בין Control Hub לבין פריסה המשתמשת ב- F5 Big-IP כספק זהויות (IdP).

כניסה יחידה ומרכז בקרה

כניסה יחידה (SSO) היא תהליך הפעלה או אימות משתמש המאפשר למשתמש לספק אישורים לגישה ליישום אחד או יותר. התהליך מאמת את המשתמשים עבור כל היישומים שהם מקבלים זכויות עליהם. זה מבטל הנחיות נוספות כאשר משתמשים מחליפים יישומים במהלך הפעלה מסוימת.

פרוטוקול האיחוד של שפת סימון טענת האבטחה (SAML 2.0) משמש כדי לספק אימות SSO בין ענן Webex לבין ספק הזהויות שלך (IdP).

פרופילים

אפליקציית Webex תומכת רק בפרופיל SSO של דפדפן האינטרנט. בפרופיל SSO של דפדפן האינטרנט, Webex App תומך באיגודים הבאים:

-

SP יזם POST -> איגוד POST

-

SP יזם ניתוב מחדש -> איגוד POST

תבנית NameID

פרוטוקול SAML 2.0 תומך במספר תבניות NameID לתקשורת על משתמש ספציפי. אפליקציית Webex תומכת בתבניות NameID הבאות.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

במטה-נתונים שאתה טוען מה- IdP שלך, הערך הראשון מוגדר לשימוש ב- Webex.

סינגללוג'אוט

אפליקציית Webex תומכת בפרופיל ההתנתקות הבודד. ב- Webex App, משתמש יכול לצאת מהאפליקציה, המשתמשת בפרוטוקול התנתקות יחיד SAML כדי לסיים את ההפעלה ולאשר את ההתנתקות באמצעות ה- IdP שלך. ודא שה-IDP שלך מוגדר עבור SingleLogout.

שלב את מרכז הבקרה עם F5 Big-IP

קווי התצורה מציגים דוגמה ספציפית לשילוב SSO, אך אינם מספקים תצורה ממצה עבור כל האפשרויות. לדוגמה, שלבי האינטגרציה עבור nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient מתועדים. פורמטים אחרים כגון urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress יעבדו לשילוב SSO אך הם מחוץ לתחום התיעוד שלנו.

הגדר שילוב זה עבור משתמשים בארגון Webex שלך (כולל Webex App, פגישותWebex ושירותים אחרים המנוהלים במרכז הבקרה). אם אתר Webex שלך משולב ב- Control Hub, אתר Webex יורש את ניהול המשתמשים. אם אינך מצליח לגשת לפגישות Webex בדרך זו והוא אינו מנוהל ב - Control Hub, עליך לבצע שילוב נפרד כדי להפוך את SSO לזמין עבור פגישותWebex.

לפני שתתחיל

עבור SSO ו-Control Hub, ספקי הזהויות חייבים להתאים למפרט SAML 2.0. בנוסף, יש להגדיר ספקי IdP באופן הבא:

הורד את המטה-נתונים של Webex למערכת המקומית שלך

| 1 |

היכנס למרכז הבקרה. |

| 2 |

עבור אל . |

| 3 |

עבור אל הכרטיסייה ספק זהויות ולחץ על הפעל SSO. |

| 4 |

בחר ספק זיהוי אישי (IdP). |

| 5 |

בחר את סוג האישור עבור הארגון שלך:

עוגני אמון הם מפתחות ציבוריים הפועלים כסמכות לאימות אישור חתימה דיגיטלית. לקבלת מידע נוסף, עיין בתיעוד של IdP. |

| 6 |

הורד את קובץ המטא-נתונים. שם קובץ המטא-דאטה של Webex הוא idb-meta-<org-ID>-SP.xml. |

קביעת התצורה של ספק השירות החיצוני וספק הזהויות

| 1 |

מממשק הניהול של BIG-IP F5, עבור אל . |

| 2 |

מתוך מחברי SP חיצוניים, בחר . |

| 3 |

הזן שם בעל משמעות עבור שם ספק השירות, כגון <yourorganizationname>.ciscowebex.com. |

| 4 |

תחת הגדרותאבטחה, סמן את תיבות הסימון הבאות:

|

| 5 |

חזרה אל , ולאחר מכן צור שירות ספק זהויות (IdP) חדש. |

| 6 |

הזן שם בעל משמעות עבור שם השירות IdP, כגון CI. |

| 7 |

עבור מזהה הישות של IdP, השתמש ב- FQDN של שרת ה- Big-IP עם משהו מלפנים - לדוגמה, https://bigip0a.uc8sevtlab13.com/CI. |

| 8 |

תחת הגדרותקביעה, בחר מזהה ארעי עבור סוגנושא קביעה. |

| 9 |

עבור ערךנושא קביעה, החזר את הערך של הודעת הדואר האלקטרוני של המשתמש %{session.ad.last.attr.mail}. |

| 10 |

החזר את התכונות דואר ו- uid עם הערך %{session.ad.last.attr.mail}. |

| 11 |

תחת הגדרותאבטחה, בחר אישור כדי לחתום על הטענה. |

| 12 |

שמור את השינויים ולאחר מכן אגד את ספק השירות וספק הזהויות שיצרת. |

הורד את המטא-נתונים של F5 Big-IP

| 1 |

בחר ייצוא שירותIDP. |

| 2 |

ודא שהערך מטא-נתונים של חתימה הוא כן. |

| 3 |

הורד את קובץ המטה-נתונים לשולחן העבודה שלך או למיקום שקל לך למצוא. |

הוספת מדיניות גישה

| 1 |

עבור אל מדיניות גישה > פרופילי גישה > SAML וצור משאב SAML עבור מזהה הזיהוי שיצרת. |

| 2 |

עבור אל פרופיל הגישה שלך וערוך את מדיניות הגישה שבה אתה משתמש עבור WebEx Messenger CAS. |

| 3 |

הוסף פריט חדש בכרטיסיה כניסה עם השם דף כניסה והשאר את ערכי ברירת המחדל. |

| 4 |

הוסף פריט חדש בכרטיסיה אימות עם השם AD Auth וציין את Active Directory שלך כשרת. |

| 5 |

בענף המצליח, הוסף שאילתת AD מהכרטיסיה אימות |

| 6 |

עבור אל כללי ענף ושנה אותו ל - AD Query מועבר. |

| 7 |

בענף המוצלח של שאילתת AD, הוסף הקצאת משאבים מתקדמת מהכרטיסיה הקצאה . |

| 8 |

לחץ על הוסף/מחק והוסף שני משאבים SAML עם כל משאבי SAML ו- Webtop שיצרת. |

| 9 |

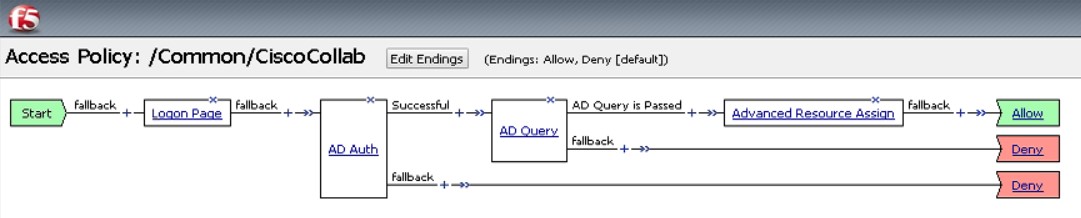

עבור בחר סיום, בחר אפשר. מדיניות הגישה צריכה להיראות כמו צילום המסך הזה:  |

שיוך פרופיל הגישה לשרת הווירטואלי

עליך לשייך את פרופיל הגישה לשרת הווירטואלי שיצרת.

| 1 |

עבור אל . |

| 2 |

פתח פרופילי גישה כדי לאשר שאף שרת וירטואלי אינו משויך לפרופיל. |

| 3 |

בחר הקצאתמשאבים מתקדמת. |

| 4 |

בחר הוסף/מחק כדי להוסיף את משאב SAML החדש. |

| 5 |

סגור את חלונות העיצוב של מדיניות הגישה והחל את מדיניות הגישה החדשה. |

ייבוא המטה-נתונים של IdP והפעל כניסה יחידה לאחר בדיקה

לאחר ייצוא המטה-נתונים של Webex , קביעת התצורה של IdP והורדת המטה-נתונים של IdP למערכת המקומית שלך, אתה מוכן לייבא אותם לארגון Webex שלך ממרכז הבקרה.

לפני שתתחיל

אל תבדוק שילוב SSO מממשק ספק הזהויות (IdP). אנו תומכים רק בזרימות שיוזמו על-ידי ספק השירות (יזום SP), ולכן עליך להשתמש בבדיקת Control Hub SSO עבור שילוב זה.

| 1 |

בחר אחד:

|

| 2 |

בדף ייבוא מטא-נתונים של IdP, גררו ושחררו את קובץ המטא-נתונים של IdP אל הדף או השתמשו באפשרות דפדפן הקבצים כדי לאתר ולהעלות את קובץ המטא-נתונים. לחץ על הבא.

עליך להשתמש באפשרות מאובטחת יותר, אם אתה יכול. הדבר אפשרי רק אם ה-IDP שלך השתמש ב-CA ציבורי כדי לחתום על המטא-נתונים שלו. בכל המקרים האחרים, עליך להשתמש באפשרות 'פחות מאובטח '. פעולה זו כוללת אם המטה-נתונים אינם חתומים, חתומים בחתימה עצמית או נחתמים על-ידי מנהל שירותי פרטי. Okta לא חותמת על המטא-דאטה, לכן עליך לבחור פחות מאובטח עבור שילוב Okta SSO. |

| 3 |

בחר בדיקת הגדרת SSO, וכאשר כרטיסייה חדשה בדפדפן נפתחת, אימות עם ה-IdP על ידי כניסה. אם אתה מקבל שגיאת אימות, ייתכן שקיימת בעיה באישורים. בדוק את שם המשתמש והסיסמה ונסה שוב. שגיאת Webex App פירושה בדרך כלל בעיה בהגדרת SSO. במקרה זה, עבור שוב על השלבים, במיוחד השלבים שבהם אתה מעתיק ומדביק את המטה-נתונים של Control Hub בהגדרת IdP. כדי לנסות בעצמך את חוויית הכניסה עם SSO, אתה יכול גם ללחוץ על העתקת URL ללוח מהמסך הזה ולהדביק אותו בחלון דפדפן פרטי. משם תוכל לפעול על פי השלבים לכניסה באמצעות SSO. שלב זה מפסיק תוצאות חיוביות שגויות עקב אסימון גישה שעשוי להיות בהפעלה קיימת מכניסתך. |

| 4 |

חזור לכרטיסיה דפדפן מרכז הבקרה.

תצורת SSO אינה נכנסת לתוקף בארגון שלך, אלא אם תבחר בלחצן האפשרויות הראשון ותפעיל את SSO. |

מה הלאה?

השתמש בהליכים המופיעים ב- סנכרון משתמשי Okta לתוך Cisco Webex Control Hub אם ברצונך לבצע הקצאת משתמשים מתוך Okta לתוך ענן Webex.

השתמש בהליכים המופיעים ב- סנכרן משתמשי Microsoft Entra ID לתוך Cisco Webex Control Hub אם ברצונך לבצע הקצאת משתמשים מתוך Entra ID לתוך ענן Webex.

באפשרותך לבצע את ההליך ב- דיכוי הודעות דוא"ל אוטומטיות כדי להשבית הודעות דוא"ל שנשלחות למשתמשי אפליקציית Webex חדשים בארגון שלך. המסמך מכיל גם שיטות עבודה מומלצות לשליחת תקשורת למשתמשים בארגון שלך.