- Strona główna

- /

- Artykuł

Konfigurowanie logowania jednokrotnego w centrum sterowania za pomocą protokołu F5 Big-IP

W tym artykule

W tym artykule Opinia?

Opinia?Można skonfigurować integrację logowania jednokrotnego (SSO) między centrum sterowania a wdrożeniem, które używa F5 Big-IP jako dostawcy tożsamości (IdP).

Logowanie jednokrotne i Control Hub

Logowanie jednokrotne (SSO) to proces uwierzytelniania sesji lub użytkownika, który umożliwia użytkownikowi podanie poświadczeń w celu uzyskania dostępu do co najmniej jednej aplikacji. Proces ten uwierzytelnia użytkowników dla wszystkich aplikacji, do których mają prawa. Eliminuje to dalsze monity, gdy użytkownicy przełączają aplikacje podczas określonej sesji.

Protokół federacyjny SAML 2.0 (Security Assertion Markup Language) służy do uwierzytelniania jednokrotnego między chmurą Webex a dostawcą tożsamości (IdP).

Profile

Aplikacja Webex app obsługuje tylko profil logowania jednokrotnego w przeglądarce internetowej. W profilu logowania jednokrotnego przeglądarki internetowej aplikacja Webex App obsługuje następujące powiązania:

-

Skojarzonie POST -> POST inicjowane przez SP

-

Skojarzonie REDIRECT -> POST zainicjowane przez SP

Format NameID

Protokół SAML 2.0 obsługuje kilka formatów NameID służących do komunikowania się o określonym użytkowniku. Aplikacja Webex app obsługuje następujące formaty NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

W metadanych ładowanych od dostawcy tożsamości pierwszy wpis jest skonfigurowany do użycia w Webex.

SingleLogout

Aplikacja Webex obsługuje pojedynczy profil wylogowania. W aplikacji Webex użytkownikmoże wylogować się z aplikacji, która używa protokołu pojedynczego wylogowania SAML do zakończenia sesji i potwierdzenia wylogowania przy użyciu dostawcy tożsamości. Upewnij się, że dostawca tożsamości jest skonfigurowany do obsługi SingleLogout.

Integracja Control Hub z F5 Big-IP

Przewodniki konfiguracji pokazują konkretny przykład integracji logowania jednokrotnego, ale nie zawierają wyczerpującej konfiguracji dla wszystkich możliwości. Na przykład udokumentowano kroki integracji dla nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Inne formaty, takie jak urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, będą działać w przypadku integracji SSO, ale wykraczają poza zakres naszej dokumentacji.

Skonfiguruj tę integrację dla użytkowników w organizacji Webex (w tym Webex App, Webex Meetingsi innych usług administrowanych w Control Hub). Jeśli witryna webex jest zintegrowana z centrum sterowania, witryna Webex dziedziczy zarządzanie użytkownikami. Jeśli nie możesz uzyskać dostępu do Webex Meetings w ten sposób i nie jest on zarządzany w Control Hub, musisz wykonać oddzielną integrację, aby włączyć logowanie jednokrotne dla SpotkańWebex.

Przed rozpoczęciem

W przypadku logowania SSO i korzystania z Control Hub dostawcy tożsamości muszą być zgodni ze specyfikacją SAML 2.0. Ponadto dostawców tożsamości należy skonfigurować w następujący sposób:

Pobierz metadane Webex do systemu lokalnego

| 1 |

Zaloguj się do centrum sterowania. |

| 2 |

Przejdź do . |

| 3 |

Przejdź do zakładki Dostawca tożsamości i kliknij Aktywuj SSO. |

| 4 |

Wybierz dostawcę tożsamości. |

| 5 |

Wybierz typ certyfikatu dla swojej organizacji:

Kotwice zaufania to klucze publiczne, które działają jako urząd do weryfikacji certyfikatu podpisu cyfrowego. Aby uzyskać więcej informacji, zapoznaj się z dokumentacją dostawcy tożsamości. |

| 6 |

Pobierz plik metadanych. Nazwa pliku metadanych Webex to idb-meta-<org-ID>-SP.xml. |

Konfigurowanie zewnętrznego dostawcy usług i dostawcy tożsamości

| 1 |

Z interfejsu administracyjnego BIG-IP F5 przejdź do . |

| 2 |

Z Zewnętrzne złącza SPwybierz . |

| 3 |

Wprowadź zrozumiałą nazwę usługodawcy, na przykład <yourorganizationname>.ciscowebex.com. |

| 4 |

W obszarze Ustawienia zabezpieczeńzaznacz następujące pola wyboru:

|

| 5 |

Powrót do , a następnie utwórz nową usługę dostawcy tożsamości (IdP). |

| 6 |

Wprowadź zrozumiałą nazwę usługi dostawcy tożsamości, na przykład CI. |

| 7 |

W przypadku identyfikatora jednostki dostawcy tożsamości użyj nazwy FQDN serwera Big-IP z czymś z przodu — na przykład https://bigip0a.uc8sevtlab13.com/CI. |

| 8 |

W obszarze Ustawienia potwierdzenia wybierz opcję Identyfikator przejściowy dla opcji Typ podmiotupotwierdzenia. |

| 9 |

W polu Wartość podmiotu potwierdzenia zwraca wartość wiadomoście-mail użytkownika %{session.ad.last.attr.mail}. |

| 10 |

Zwróć atrybuty mail i uid z wartością %{session.ad.last.attr.mail}. |

| 11 |

W obszarze Ustawienia zabezpieczeńwybierz certyfikat, aby podpisać potwierdzenie. |

| 12 |

Zapisz zmiany, a następnie powiąż utworzonego usługodawcę i dostawcę tożsamości. |

Pobierz metadane F5 Big-IP

| 1 |

Wybierz opcję Eksportuj usługę dostawcy tożsamości. |

| 2 |

Upewnij się, że wartość Sign Metadata (Podpisz metadane) to Yes (Tak). |

| 3 |

Pobierz plik metadanych na pulpit lub do łatwej lokalizacji. |

Dodawanie zasad dostępu

| 1 |

Przejdź do strony Zasady dostępu > profili dostępu > SAML i utwórz zasób SAML dla utworzonego dostawcy tożsamości. |

| 2 |

Przejdź do swojego profilu dostępu i edytuj zasady dostępu używane dla CAS programu WebEx Messenger. |

| 3 |

Dodaj nowy element na karcie Logowanie o nazwie Strona logowania i pozostaw wartości domyślne. |

| 4 |

Dodaj nowy element na karcie Uwierzytelnianie o nazwie Ad Auth i określ usługę Active Directory jako serwer. |

| 5 |

W gałęzi, która zakończyła się powodzeniem, dodaj zapytanie AD z karty Uwierzytelnianie |

| 6 |

Przejdź do reguł oddziałów i zmień ją na AD Query is Passed . |

| 7 |

W udanej gałęzi zapytania AD dodaj zaawansowane przypisywanie zasobów na karcie Przydział. |

| 8 |

Kliknij Dodaj/Usuń i dodaj dwa zasoby SAML ze wszystkimi zasobami SAML i utworzonym webtopem. |

| 9 |

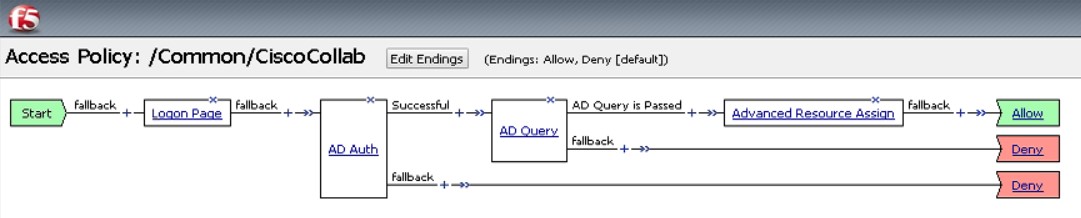

W polu Wybierz zakończenie wybierz opcję Zezwalaj. Polityka dostępu powinna wyglądać jak na tym zrzucie ekranu:  |

Kojarzenie profilu dostępu z serwerem wirtualnym

Profil dostępu należy skojarzyć z utworzonym serwerem wirtualnym.

| 1 |

Przejdź do . |

| 2 |

Otwórz profile dostępu, aby potwierdzić, że żaden serwer wirtualny nie jest skojarzony z profilem. |

| 3 |

Wybierz opcję Zaawansowane przypisywanie zasobów. |

| 4 |

Wybierz pozycję Dodaj/usuń, aby dodać nowy zasób SAML. |

| 5 |

Zamknij okna projektu zasad dostępu i zastosuj nowe zasady dostępu. |

Importowanie metadanych dostawcy tożsamości i włączanie logowania jednokrotnego po teście

Po wyeksportowaniu metadanych Webex , skonfigurowaniu dostawcy tożsamości i pobraniu metadanych dostawcy tożsamości do systemu lokalnego można przystąpić do importowania ich do organizacji Webex z centrum sterowania.

Przed rozpoczęciem

Nie testuj integracji logowania jednokrotnego z interfejsu dostawcy tożsamości (IdP). Obsługujemy tylko przepływy inicjowane przez dostawcę usług (inicjowane przez dostawcę usług), więc do tej integracji należy użyć testu logowania jednokrotnego usługi Control Hub .

| 1 |

Wybierz jedną z nich:

|

| 2 |

Na stronie Importuj metadane dostawcy tożsamości przeciągnij i upuść plik metadanych dostawcy tożsamości na stronę lub skorzystaj z przeglądarki plików, aby znaleźć i przesłać plik metadanych. Kliknij przycisk Dalej.

Jeśli możesz, powinieneś użyć opcji Bardziej bezpieczne . Jest to możliwe tylko wtedy, gdy dostawca tożsamości użył publicznego urzędu certyfikacji do podpisania swoich metadanych. We wszystkich innych przypadkach należy użyć opcji Mniej bezpieczne . Dotyczy to również sytuacji, gdy metadane nie są podpisane, podpisane samodzielnie lub podpisane przez prywatny urząd certyfikacji. Okta nie podpisuje metadanych, więc musisz wybrać Mniej bezpieczne dla integracji logowania jednokrotnego Okta. |

| 3 |

Wybierz Testuj konfigurację SSOi po otwarciu nowej karty przeglądarki uwierzytelnij się u dostawcy tożsamości, logując się. Jeśli zostanie wyświetlony błąd uwierzytelniania, może to oznaczać problem z poświadczeniami. Sprawdź nazwę użytkownika i hasło i spróbuj ponownie. Błąd aplikacji Webex zwykle oznacza problem z konfiguracją logowania jednokrotnego. W takim przypadku należy ponownie wykonać kroki, zwłaszcza kroki, w których kopiujesz i wklejasz metadane centrum sterowania do konfiguracji dostawcy tożsamości. Aby bezpośrednio wyświetlić środowisko logowania SSO, można również kliknąć na tym ekranie opcję Skopiuj adres URL do schowka i wkleić skopiowany adres w oknie przeglądarki w trybie prywatnym. W tym oknie można przejść przez proces logowania SSO. Ten krok zatrzymuje fałszywe alarmy z powodu tokenu dostępu, który może znajdować się w istniejącej sesji po zalogowaniu. |

| 4 |

Wróć do karty przeglądarki Control Hub .

Konfiguracja logowania jednokrotnego nie zostanie zastosowana w organizacji, chyba że wybierzesz pierwszy przycisk radiowy i aktywujesz logowanie jednokrotne. |

Co dalej?

Skorzystaj z procedur opisanych w temacie Synchronize Okta Users into Cisco Webex Control Hub (Synchronizuj użytkowników z usługą Okta z cisco Webex Control Hub ), jeśli chcesz przeprowadzić aprowizację użytkowników z okta do chmury Webex.

Użyj procedur opisanych w Synchronizuj użytkowników Microsoft Entra ID z Cisco Webex Control Hub, jeśli chcesz przeprowadzić provisionowanie użytkowników z Entra ID do chmury Webex.

Aby wyłączyć wiadomości e-mail wysyłane do nowych użytkowników aplikacji Webex w Twojej organizacji, możesz wykonać procedurę opisaną w sekcji Wyłącz automatyczne wysyłanie wiadomości e-mail. Dokument zawiera również najważniejsze wskazówki dotyczące wysyłania wiadomości do użytkowników w organizacji.