- Página inicial

- /

- Artigo

Sobrevivência do site para Webex Calling

Neste artigo

Neste artigo Comentários?

Comentários?A capacidade de sobrevivência do site garante que sua empresa permaneça acessível mesmo se a conexão com o Webex for perdida. Ele usa um gateway de rede local para fornecer serviços de chamada de fallback para terminais no local durante interrupções de rede.

Considerações de implantação

Por padrão, os terminais do Webex Calling operam no modo Ativo, conectando-se à nuvem Webex para registro SIP e controle de chamadas. Se a conexão de rede com o Webex for perdida, os terminais mudarão automaticamente para o modo de sobrevivência e se registrarão no Gateway de sobrevivência local. Neste modo, o gateway fornece serviços básicos de chamadas de backup. Depois que a conexão de rede com o Webex for restaurada, o controle de chamadas e os registros retornarão para a nuvem do Webex.

As seguintes chamadas são suportadas no modo de sobrevivência:

-

Chamadas internas (intrasite) entre terminais de chamadas Webex suportados

-

Chamadas externas (de entrada e saída) usando um circuito PSTN local ou tronco SIP para números externos e provedores E911

Para usar esse recurso, você deve configurar um roteador Cisco IOS XE na rede local como um Gateway de sobrevivência. O Survivability Gateway sincroniza informações de chamadas diariamente da nuvem Webex para terminais naquele local. Se os terminais mudarem para o modo de sobrevivência, o gateway poderá usar essas informações para assumir os registros SIP e fornecer serviços básicos de chamada.

Configuração de local único

A imagem a seguir mostra um cenário de falha de rede em que a conexão com o Webex é interrompida e os terminais no site Webex estão operando no modo de sobrevivência. Na imagem, o Survivability Gateway encaminha uma chamada interna entre dois terminais no local sem exigir uma conexão com o Webex. Neste caso, o Survivability Gateway é configurado com uma conexão PSTN local. Como resultado, os terminais no local no modo de sobrevivência podem usar a PSTN para chamadas de entrada e saída para números externos e provedores E911.

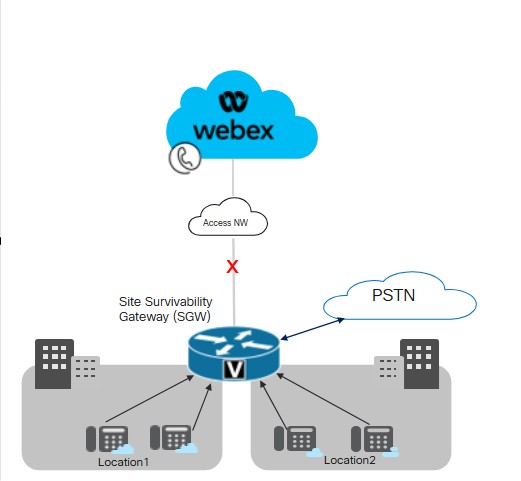

Configuração de vários locais

A imagem a seguir mostra um cenário de falha de rede em que a conexão com o Webex é interrompida e os terminais localizados em locais diferentes estão operando no modo de sobrevivência. Há vários locais menores dentro da rede LAN que são mapeados para um único gateway de sobrevivência. Esta implantação otimiza a utilização de recursos de gateway, preservando configurações específicas de localização para roteamento de chamadas.

A Cisco recomenda manter um limite de latência de 50 milissegundos para conectividade entre o Survivability Gateway e endpoints em locais dentro de uma LAN.

Condições-chave para a sobrevivência do sítio

As seguintes condições se aplicam ao Survivability Gateway:

-

A nuvem Webex inclui o endereço IP, o nome do host e a porta do Survivability Gateway no arquivo de configuração do dispositivo. Como resultado, os endpoints conseguem entrar em contato com o Survivability Gateway para registro caso a conexão com o Webex seja interrompida.

-

A sincronização diária de dados de chamadas entre a nuvem Webex e o Survivability Gateway inclui informações de autenticação para usuários registrados. Como resultado, os endpoints podem manter registros seguros, mesmo operando no modo de sobrevivência. A sincronização também inclui informações de roteamento para esses usuários.

-

O Survivability Gateway pode rotear chamadas internas automaticamente usando as informações de roteamento fornecidas pelo Webex. Adicione uma configuração de tronco PSTN ao Survivability Gateway para fornecer chamadas externas.

-

Cada site que implementa o Site Survivability requer um Survivability Gateway dentro da rede local.

-

Os registros e o controle de chamadas retornam para a nuvem Webex assim que a conexão de rede Webex for retomada por pelo menos 30 segundos.

Colocation com SRST unificado

O Survivability Gateway oferece suporte à colocalização de uma configuração Webex Survivability e uma configuração Unified SRST no mesmo gateway. O gateway pode oferecer suporte à capacidade de sobrevivência tanto para terminais do Webex Calling quanto para terminais registrados no Unified Communications Manager. Para configurar a colocation:

-

Configure o suporte do Unified SRST para endpoints registrados no Unified Communications Manager. Para a configuração, consulte Guia de administração do Cisco Unified SRST.

-

No mesmo gateway, siga o Fluxo de tarefas de configuração de capacidade de sobrevivência do site neste artigo para configurar o gateway com capacidade de sobrevivência do site para terminais do Webex Calling.

Considerações sobre roteamento de chamadas para colocation

Considere o seguinte ao configurar o roteamento de chamadas para cenários de colocation:

-

O Survivability Gateway encaminha chamadas internas automaticamente, desde que ambos os terminais na chamada estejam registrados no Survivability Gateway. Chamadas internas são roteadas automaticamente entre quaisquer clientes registrados (SRST ou Webex Calling).

-

É possível ter uma situação em que a conexão com um sistema de controle de chamadas caia enquanto a conexão com o outro sistema de controle de chamadas permanece ativa. Como resultado, um conjunto de terminais se registra no Survivability Gateway, enquanto outro conjunto de terminais no mesmo site se registra no controle de chamadas principal. Nesse caso, talvez seja necessário rotear chamadas entre os dois conjuntos de terminais para um tronco SIP ou circuito PSTN.

-

Chamadas externas e chamadas E911 podem ser roteadas para um tronco SIP ou circuito PSTN.

Recursos e componentes suportados

A tabela a seguir fornece informações sobre os recursos suportados.

| Recurso | Dispositivos MPP e aplicativo Webex | VG4xx ATA |

|---|---|---|

|

Chamada de extensão intrasite |

Suportado automaticamente, sem necessidade de configuração de roteamento específica no Survivability Gateway. |

Suportado automaticamente, sem necessidade de configuração de roteamento específica no Survivability Gateway. Números alternativos não são suportados. |

|

Chamadas entre locais e PSTN (entrada e saída) |

Chamadas PSTN baseadas em circuito de telecomunicações ou tronco SIP. |

Chamadas PSTN baseadas em circuito de telecomunicações ou tronco SIP. |

|

Tratamento de chamadas E911 |

Chamadas E911 requerem um circuito PSTN ou tronco SIP. As chamadas de saída usam um Número de Identificação de Localização de Emergência (ELIN) registrado específico para um Local de Resposta de Emergência (ERL) definido. Se o operador de emergência retornar uma chamada desconectada, o Survivability Gateway direcionará a chamada para o último dispositivo que ligou para o número de emergência. |

Chamadas E911 requerem um circuito PSTN ou tronco SIP. As chamadas de saída usam um Número de Identificação de Localização de Emergência (ELIN) registrado específico para um Local de Resposta de Emergência (ERL) definido. Se o operador de emergência retornar uma chamada desconectada, o Survivability Gateway direcionará a chamada para o último dispositivo que ligou para o número de emergência. |

|

Chamada em espera e retomada |

Suportado Se você estiver usando Música em Espera (MOH), provisione o Survivability Gateway manualmente com um arquivo MOH. |

As linhas analógicas VG4xx ATA não podem colocar chamadas em espera ou retomar. Este recurso é suportado somente quando uma chamada de entrada é recebida no VG4xx ATA. |

|

Transferência de Chamada Atendida |

Compatível |

Este recurso é suportado somente quando uma chamada de entrada é recebida no VG4xx ATA. |

|

Transferência de chamada às cegas |

Compatível |

Este recurso é suportado somente quando uma chamada de entrada é recebida no VG4xx ATA. |

|

ID do autor da chamada de entrada (Nome) |

Suportado |

Suportado |

|

Identificador de chamadas de entrada (nome & Número) |

Suportado |

Suportado |

|

Chamada de vídeo ponto a ponto |

Com suporte |

Sem suporte |

|

Chamada a três |

Sem suporte |

Sem suporte |

|

Linhas Compartilhadas |

Suportado |

Suportado |

|

Linhas virtuais |

Com suporte |

Sem suporte |

Ao configurar o recurso, a Sobrevivência do Site fica disponível para os seguintes endpoints suportados.

| Tipo | Modelos | Versão mais basica |

|---|---|---|

| Telefone IP Cisco com firmware multiplataforma (MPP) |

6821, 6841, 6851, 6861, 6861 Wi-Fi, 6871 7811, 7821, 7841, 7861 8811, 8841, 8851, 8861 8845 (somente áudio), 8865 (somente áudio), 8875 (vídeo) 9800 Para obter mais informações sobre os telefones IP Cisco suportados com firmware multiplataforma (MPP), consulte: |

12.0(1) Para telefones 8875 - SO do telefone 3.2 e versões posteriores Para a série 9800 - PhoneOS 3.2(1) |

|

Cisco IP Conference Phone |

7832, 8832 |

12.0(1) |

|

Aplicativo Cisco Webex |

Windows, Mac |

43.2 |

|

Pontos finais analógicos |

VG400 ATA, VG410 ATA e VG420 ATA Cisco ATA 191 e 192 |

17.16.1a 11.3(1) para ATA 191 e 192 |

Dispositivos de terceiros não são compatíveis com o Survivability Gateway.

A tabela a seguir ajuda a configurar roteadores Cisco IOS XE como um Gateway de sobrevivência. Esta tabela lista o número máximo de endpoints que cada plataforma suporta e a versão mínima do iOS XE.

Os recursos do Webex Calling Survivability Gateway estão disponíveis com o Cisco IOS XE Dublin versão 17.12.3 ou versões posteriores.

| Modelo | Número máximo de registros de endpoint | Versão mais basica |

|---|---|---|

|

Roteador de Serviços Integrados 4321 | 50 |

Cisco IOS XE Dublin 17.12.3 ou versões posteriores |

|

Roteador de Serviços Integrados 4331 | 100 | |

|

Roteador de Serviços Integrados 4351 | 700 | |

|

Roteador de Serviços Integrados 4431 | 1200 | |

|

Roteador de Serviços Integrados 4451-X | 2000 | |

|

Roteador de Serviços Integrados 4461 | 2000 | |

|

Catalisador Edge 8200L-1N-4T | 1500 | |

|

Catalisador Edge 8200-1N-4T | 2500 | |

|

Catalisador Edge 8300-1N1S-6T | 2500 | |

|

Catalisador Edge 8300-2N2S-6T | 2500 | |

|

Catalisador Edge 8300-1N1S-4T2X | 2500 | |

|

Catalisador Edge 8300-2N2S-4T2X | 2500 | |

|

Software Catalyst Edge 8000V configuração pequena | 500 | |

|

Configuração média do software Catalyst Edge 8000V | 1000 | |

|

Software Catalyst Edge 8000V de grande configuração | 2000 |

Informações de referência de porta para Survivability Gateway

|

Finalidade da conexão |

Endereços de origem |

Portas de origem |

Protocolo |

Endereços de destino |

Portas de destino |

|---|---|---|---|---|---|

|

Sinalização de chamada para Survivability Gateway (SIP TLS) |

Dispositivos |

5060-5080 |

TLS |

Gateway de persistência |

8933 |

|

Chame a mídia para o Survivability Gateway (SRTP) |

Dispositivos |

19560-19660 |

UDP |

Gateway de persistência |

8000-14198 (SRTP sobre UDP) |

|

Sinalização de chamada para gateway PSTN (SIP) |

Gateway de persistência |

Efêmero |

TCP ou UDP |

Seu gateway ITSP PSTN |

5060 |

|

Mídia de chamadas para gateway PSTN (SRTP) |

Gateway de persistência |

8000-48198 |

UDP |

Seu gateway ITSP PSTN |

Efêmero |

|

Sincronização de tempo (NTP) |

Gateway de persistência |

Efêmero |

UDP |

Servidor NTP |

123 |

|

Resolução de nomes (DNS) |

Gateway de persistência |

Efêmero |

UDP |

Servidor DNS |

53 |

|

Gerenciamento de Nuvem |

Conector |

Efêmero |

HTTPS |

Serviços Webex |

443, 8433 |

Para obter orientação operacional sobre o modo de nuvem, consulte o artigo de Ajuda Informações de referência de porta para chamadas Webex.

Você pode personalizar os valores de configuração de porta em roteadores Cisco IOS XE. Esta tabela usa valores padrão para fornecer orientação.

Configuração de recursos

Fluxo de tarefas de configuração de sobrevivência do site

Conclua as seguintes tarefas para adicionar a capacidade de sobrevivência do site para um local de Webex Calling existente. Se a conexão com a nuvem Webex for interrompida, um Gateway de sobrevivência na rede local pode fornecer controle de chamadas de backup para terminais naquele local.

Antes de começar

Se você precisar provisionar um novo gateway para atuar como o Gateway de sobrevivência, consulte o artigo do Webex Inscrever gateways gerenciados do Cisco IOS no Webex Cloud para adicionar o gateway ao Control Hub.

| Passos | Comando ou ação | Propósito |

|---|---|---|

|

1 | Atribuir serviço de sobrevivência a um gateway |

No Control Hub, atribua o serviço Survivability Gateway a um gateway. |

|

2 | Baixar modelo de configuração |

Baixe o modelo de configuração do Control Hub. Você precisará do modelo ao configurar a linha de comando do gateway. |

|

3 |

Configurar licenças para o Survivability Gateway. | |

|

4 |

Configurar certificados para o Survivability Gateway. | |

|

5 |

Use o modelo de configuração que você baixou anteriormente como um guia para configurar a linha de comando do gateway. Complete todas as configurações obrigatórias que estão no modelo. |

Atribuir serviço de sobrevivência a um gateway

Antes de começar

| 1 |

Vá para Chamadas em Serviçose clique na guia Gateways gerenciados. A exibição Gateways gerenciados exibe a lista de gateways que você gerencia por meio do Control Hub.

|

| 2 |

Selecione o gateway que você deseja atribuir como um Gateway de sobrevivência e escolha uma das seguintes opções, com base no valor do campo Serviço :

|

| 3 |

No menu suspenso do tipo de serviço, selecione Survivability Gateway e preencha os seguintes campos:

Após concluir a inscrição, os detalhes do local aparecerão na página Gateways gerenciados. |

| 4 |

Clique em Atribuir. A exibição Gateways gerenciados exibe a lista de locais atribuídos ao gateway.

|

Baixar modelo de configuração

| 1 |

Se você for uma organização parceira, o Partner Hub será lançado. Para abrir o Control Hub, clique na visualização Cliente no Partner Hub e selecione o cliente aplicável ou selecione Minha Organização para abrir as configurações do Control Hub para a organização parceira. |

| 2 |

Ir para . |

| 3 |

Clique no Portal de Sobrevivência aplicável. |

| 4 |

Clique em Baixar modelo de configuração e baixe o modelo para seu desktop ou laptop. |

Configurar licenciamento

| 1 |

Entre no modo de configuração global no roteador: |

| 2 |

Configure licenças usando os comandos que se aplicam somente à sua plataforma específica.

Ao configurar uma taxa de transferência maior que 250 Mbp, você precisa de uma licença de plataforma HSEC. |

Configurar certificados

Configurar certificados no Cisco IOS XE

Conclua as etapas a seguir para solicitar e criar certificados para o Survivability Gateway. Use certificados assinados por uma Autoridade de Certificação publicamente conhecida.

A plataforma Survivability Gateway suporta apenas certificados de CA conhecidos publicamente. Certificados de CA privados ou empresariais não podem ser usados para o Survivability Gateway.

Para obter uma lista de autoridades de certificação raiz compatíveis com o Webex Calling, consulte Quais autoridades de certificação raiz são compatíveis com chamadas para plataformas de áudio e vídeo Cisco Webex?.

A plataforma Survivability Gateway não oferece suporte ao certificado curinga.

Execute os comandos do código de exemplo para concluir as etapas. Para obter informações adicionais sobre esses comandos, juntamente com mais opções de configuração, consulte o capítulo “ Suporte SIP TLS” no Guia de configuração do Cisco Unified Border Element.

| 1 |

Entre no modo de configuração global executando os seguintes comandos: |

| 2 |

Gere a chave privada RSA executando o seguinte comando. O módulo da chave privada deve ter pelo menos 2048 bits. |

| 3 |

Configure um ponto de confiança para armazenar o certificado do Survivability Gateway. O nome de domínio totalmente qualificado (fqdn) do gateway deve usar o mesmo valor que você usou ao atribuir o serviço de sobrevivência ao gateway. |

| 4 |

Gere uma solicitação de assinatura de certificado executando o comando Quando solicitado, digite Depois que o CSR for exibido na tela, use o Bloco de Notas para copiar o certificado para um arquivo que você pode enviar para uma autoridade de certificação (CA) compatível. Se o seu provedor de assinatura de certificado exigir um CSR no formato PEM (Privacy Enhanced Mail), adicione um cabeçalho e rodapé antes de enviar. Por exemplo: |

| 5 |

Depois que a CA emitir um certificado, execute o comando Quando solicitado, cole a base 64 CER/PEM emitindo conteúdo do certificado CA (não o certificado do dispositivo) no terminal. |

| 6 |

Importe o certificado de host assinado para o ponto de confiança usando o comando Quando solicitado, cole a base 64 CER/PEM certificado no terminal. |

| 7 |

Verifique se o certificado da CA raiz está disponível: Somente autoridades de certificação publicamente conhecidas são suportadas pela solução Webex Calling. Certificados de CA privados ou empresariais não são suportados. |

| 8 |

Se o seu certificado de CA raiz não estiver incluído no pacote, adquira o certificado e importe-o para um novo ponto de confiança. Execute esta etapa se um certificado raiz de CA conhecido publicamente não estiver disponível com seu gateway Cisco IOS XE. Quando solicitado, cole a base 64 CER/PEM conteúdo do certificado no terminal. |

| 9 |

Usando o modo de configuração, especifique o ponto de confiança padrão, a versão do TLS e os padrões do SIP-UA com os seguintes comandos. |

Importar certificados junto com pares de chaves

Você pode importar certificados de CA e pares de chaves como um pacote usando o formato PKCS12 (.pfx ou .p12). Você pode importar o pacote de um sistema de arquivos local ou de um servidor remoto. PKCS12 é um tipo especial de formato de certificado. Ele agrupa toda a cadeia de certificados, desde o certificado raiz até o certificado de identidade, juntamente com o par de chaves RSA. Ou seja, o pacote PKCS12 que você importa incluiria o par de chaves, certificados de host e certificados intermediários. Importe um pacote PKCS12 para os seguintes cenários:

-

Exportar de outro roteador Cisco IOS XE e importar para seu roteador Survivability Gateway

-

Geração do pacote PKCS12 fora do roteador Cisco IOS XE usando OpenSSL

Conclua as etapas a seguir para criar, exportar e importar certificados e pares de chaves para seu roteador Survivability Gateway.

| 1 |

(Opcional) Exporte o pacote PKCS12 necessário para seu roteador Survivability Gateway. Esta etapa é aplicável somente se você exportar de outro roteador Cisco IOS XE. |

| 2 |

(Opcional) Crie um pacote PKCS12 usando OpenSSL. Esta etapa é aplicável somente se você gerar um pacote PKCS12 fora do Cisco IOS XE usando OpenSSL. |

| 3 |

Importe o pacote de arquivos no formato PKCS12. A seguir está um exemplo de configuração para o comando e detalhes sobre os parâmetros configuráveis:

O comando crypto pki import cria automaticamente o ponto de confiança para acomodar o certificado. |

| 4 |

Usando o modo de configuração, especifique o ponto de confiança padrão, a versão do TLS e os padrões do SIP-UA com os seguintes comandos. |

Configurar o Gateway de Sobrevivência

Configurar o gateway como um gateway de sobrevivência

Use o modelo de configuração que você baixou anteriormente como um guia para configurar a linha de comando do gateway. Complete as configurações obrigatórias no modelo.

As etapas a seguir contêm comandos de exemplo, juntamente com uma explicação dos comandos. Edite as configurações para adequá-las à sua implantação. Os colchetes angulares (por exemplo, ) identificam configurações onde você deve inserir valores que se aplicam à sua implantação. As várias configurações <tag> usam valores numéricos para identificar e atribuir conjuntos de configurações.

- Salvo indicação em contrário, esta solução exige que você conclua todas as configurações neste procedimento.

- Ao aplicar as configurações do modelo, substitua

%tokens%pelos seus valores preferidos antes de copiar para o gateway. - Para obter mais informações sobre os comandos, consulte Referência de comandos do Webex Managed Gateway. Use este guia, a menos que a descrição do comando o direcione para um documento diferente.

| 1 |

Entre no modo de configuração global. onde:

|

| 2 |

Execute as configurações do serviço de voz:

Explicação dos comandos:

|

| 3 |

Habilite a capacidade de sobrevivência no roteador: Explicação dos comandos:

|

| 4 |

Configurar servidores NTP:

|

| 5 |

(Opcional). Configurar permissões gerais de chamada de Classe de Restrição: O exemplo anterior cria um conjunto de classes personalizadas de restrição denominadas categorias (por exemplo, |

| 6 |

Configure uma lista de codecs preferenciais. Por exemplo, a lista a seguir especifica g711ulaw como o codec preferencial, seguido por g711alaw. Explicação dos comandos:

|

| 7 |

Configurar pools de registro de voz padrão por local: Explicação dos comandos:

|

| 8 |

Configurar chamadas de emergência: Explicação dos comandos:

Se a sobreposição de Wi-Fi não corresponder às sub-redes IP com precisão, as chamadas de emergência para dispositivos nômades podem não ter o mapeamento ELIN correto. |

| 9 |

Configurar dial peers para a PSTN. Para um exemplo de configuração de dial peer, consulte Exemplos de conexão PSTN. |

| 10 |

Opcional. Ative a Música de Espera para o roteador. Você deve armazenar um arquivo de música na memória flash do roteador no formato G.711. O arquivo pode estar no formato .au ou .wav, mas o formato do arquivo deve conter dados de 8 bits e 8 kHz (por exemplo, formato de dados ITU-T A-law ou mu-law). Explicação dos comandos:

|

Sincronização completa sob demanda

Opcional. Conclua este procedimento somente se desejar concluir uma sincronização imediata sob demanda. Este procedimento não é obrigatório, pois a nuvem Webex sincroniza os dados das chamadas com o Survivability Gateway uma vez por dia, automaticamente.

| 1 |

Se você for uma organização parceira, o Partner Hub será lançado. Para abrir o Control Hub, clique na visualização Cliente no Partner Hub e selecione o cliente aplicável ou selecione Minha Organização para abrir as configurações do Control Hub para a organização parceira. |

| 2 |

Ir para . |

| 3 |

Clique no Gateway de Sobrevivência aplicável para abrir a visualização Serviço de Sobrevivência para esse gateway. |

| 4 |

Clique no botão Sincronizar. |

| 5 |

Clique em Enviar. Pode levar até 10 minutos para concluir a sincronização.

|

Editar propriedades do Gateway de Sobrevivência

| 1 |

Se você for uma organização parceira, o Partner Hub será lançado. Para abrir o Control Hub, clique na visualização Cliente no Partner Hub e selecione o cliente aplicável ou selecione Minha Organização para abrir as configurações do Control Hub para a organização parceira. |

| 2 |

Ir para . |

| 3 |

Clique no Gateway de Sobrevivência aplicável para abrir a visualização Serviço de Sobrevivência para esse gateway. |

| 4 |

Clique no botão Editar e atualize as configurações para o seguinte.

|

| 5 |

Clique em Enviar. Se você quiser excluir um Survivability Gateway do Control Hub, cancele a atribuição do serviço Survivability Gateway primeiro. Para mais detalhes, consulte Atribuir serviços a gateways gerenciados. |

Configurações para habilitar CDRs no gateway de sobrevivência

O conector configura automaticamente comandos relacionados ao CDR para facilitar a coleta de métricas de contagem de chamadas.

No final de um evento de sobrevivência, o conector processa os CDRs gerados durante o período do evento, juntamente com os dados de configuração, para identificar várias contagens de chamadas. As métricas incluem contagens de chamadas totais, chamadas de emergência e chamadas externas e são usadas para monitorar o uso de recursos internos. Somente as métricas de contagem de chamadas são enviadas para a nuvem Webex, enquanto os CDRs reais não são transmitidos.

A seguir, um exemplo de configuração:

!

gw-accounting file

primary ifs bootflash:guest-share/cdrs/

acct-template callhistory-detail

maximum cdrflush-timer 5

cdr-format detailed

!

Explicação dos comandos:

-

primary ifs bootflash:guest-share/cdrs/- Este comando serve para armazenar os arquivos CDR na pasta guest-share para permitir o acesso do conector. -

acct-template callhistory-detail- Este comando é necessário para incluir a tag dial-peer no CDR. -

maximum cdrflush-timer 5- O padrão é 60 minutos, mas defini-lo como 5 minutos permite que os CDRs sejam registrados no arquivo mais rapidamente. -

cdr-format detailed- Este é o formato padrão. O formato compacto não é adequado, pois não inclui a tag dial-peer.

Limitações e restrições

-

A disponibilidade do serviço de Rede Telefônica Pública Comutada (PSTN) depende dos troncos SIP ou circuitos PSTN disponíveis durante uma interrupção da rede.

-

Dispositivos com conectividade 4G e 5G (por exemplo, aplicativo Webex para celular ou tablet) ainda podem se registrar no Webex Calling durante interrupções. Como resultado, eles podem não conseguir ligar para outros números do mesmo local durante uma queda de energia.

-

Os padrões de discagem podem funcionar de forma diferente no modo Sobrevivência do que no modo Ativo.

-

O Survivability Gateway deve usar um endereço IPv4. IPv6 não é suportado.

-

Uma atualização de status de sincronização sob demanda no Control Hub pode levar até 30 minutos.

-

O dock de chamadas não é suportado no modo de sobrevivência.

-

Não configure o comando SIP bind no modo de configuração VoIP do serviço de voz. Isso leva à falha no registro de telefones MPP com o Survivability Gateway.

-

Garanta que os Números de Série do Equipamento (ESNs) em diferentes locais físicos sejam exclusivos para evitar conflitos e melhorar a rastreabilidade, a redundância e a confiabilidade do failover.

Enquanto estiver no modo de sobrevivência:

-

Teclas programáveis do MPP, como estacionar, desestacionar, intervir, atender, atender em grupo e botões de chamada não são suportados. No entanto, eles não parecem desabilitados.

-

Chamadas feitas para linhas compartilhadas podem tocar em todos os dispositivos. No entanto, outras funcionalidades de linha compartilhada, como Monitoramento de Estado de Linha Remota, Espera, Retomar, Não Perturbe Sincronizado e configurações de Encaminhamento de Chamadas, não estão disponíveis.

-

Conferência ou chamada a três não estão disponíveis.

-

As chamadas feitas são armazenadas no histórico de chamadas local dos dispositivos MPP e do aplicativo Webex.

Experiência do usuário durante failover

Se um site da sua empresa perder a conectividade com a Internet e você estiver nesse site, ainda poderá fazer e receber chamadas, tanto internamente na sua empresa quanto externamente para os clientes. Consulte Aplicativo Webex | Capacidade de sobrevivência do site.

Exemplos de configuração

Exemplos de conexão PSTN

Para chamadas externas, configure uma conexão com a PSTN. Este tópico descreve algumas das opções e fornece exemplos de configurações. As duas principais opções são:

-

Conexão da placa de interface de voz (VIC) à PSTN

-

Tronco SIP para gateway PSTN

Conexão da placa de interface de voz à PSTN

Você pode instalar uma placa de interface de voz (VIC) no roteador e configurar uma conexão de porta para a PSTN.

-

Para obter detalhes sobre como instalar o VIC no roteador, consulte o guia de instalação de hardware do seu modelo de roteador.

-

Para obter detalhes sobre como configurar o VIC, juntamente com exemplos, consulte Guia de configuração de porta de voz, Cisco IOS versão 3S.

Tronco SIP para gateway PSTN

Você pode configurar uma conexão de tronco SIP que aponta para um gateway PSTN. Para configurar a conexão de tronco no gateway, use a configuração voice-class-tenant. A seguir está um exemplo de configuração.

voice class tenant 300

sip-server ipv4::

session transport udp

bind all source-interface GigabitEthernet0/0/1

Configuração de ponto de discagem

Para conexões de tronco, configure os dial peers de entrada e saída para a conexão de tronco. A configuração depende de suas necessidades. Para obter informações detalhadas sobre configuração, consulte Guia de configuração do Dial Peer, Cisco IOS versão 3S.

A seguir estão alguns exemplos de configurações:

Dial-peers de saída para PSTN com UDP e RTP

dial-peer voice 300 voip

description outbound to PSTN

destination-pattern +1[2-9]..[2-9]......$

translation-profile outgoing 300

rtp payload-type comfort-noise 13

session protocol sipv2

session target sip-server

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Dial-peer de entrada da PSTN usando UDP com RTP

voice class uri 350 sip

host ipv4:

!

dial-peer voice 190 voip

description inbound from PSTN

translation-profile incoming 350

rtp payload-type comfort-noise 13

session protocol sipv2

voice-class codec 1

voice-class sip tenant 300

dtmf-relay rtp-nte

no vad

Traduções numéricas

Para conexões PSTN, pode ser necessário usar regras de tradução para traduzir extensões internas para um número E.164 que a PSTN pode rotear. A seguir estão alguns exemplos de configurações:

Da regra de tradução PSTN com não +E164

voice translation-rule 350

rule 1 /^\([2-9].........\)/ /+1\1/

voice translation-profile 300

translate calling 300

translate called 300

Da regra de tradução do sistema telefônico com +E164

voice translation-rule 300

rule 1 /^\+1\(.*\)/ /\1/

voice translation-profile 300

translate calling 300

translate called 300

Exemplo de chamada de emergência

O exemplo a seguir contém um exemplo de uma configuração de chamada de emergência.

Se a sobreposição de WiFi não corresponder às sub-redes IP com precisão, as chamadas de emergência para dispositivos nômades podem não ter um mapeamento ELIN correto.

Locais de resposta a emergências (ERLs)

voice emergency response location 1

elin 1 14085550100

subnet 1 192.168.100.0 /26

!

voice emergency response location 2

elin 1 14085550111

subnet 1 192.168.100.64 /26

!

voice emergency response zone 1

location 1

location 2

Pares de discagem de saída

voice class e164-pattern-map 301

description Emergency services numbers

e164 911

e164 988

!

voice class e164-pattern-map 351

description Emergency ELINs

e164 14085550100

e164 14085550111

!

dial-peer voice 301 pots

description Outbound dial-peer for E911 call

emergency response zone 1

destination e164-pattern-map 301

!

dial-peer voice 301 pots

description Inbound dial-peer for E911 call

emergency response callback

incoming called e164-pattern-map 351

direct-inward-dial