- Hjem

- /

- Artikel

Konfigurer enkeltlogon i Control Hub med Active Directory Federation Services (ADFS)

I denne artikel

I denne artikel Har du feedback?

Har du feedback?Du kan konfigurere en integration med enkeltlogon (SSO) mellem Control Hub og en installation, der bruger Active Directory Federation Services (ADFS 2.x og nyere) som identitetsudbyder (IdP).

Single sign-on og Control Hub

Single sign-on (SSO) er en sessions- eller brugergodkendelsesproces, der giver en bruger tilladelse til at angive legitimationsoplysninger for at få adgang til et eller flere programmer. Processen godkender brugere til alle de programmer, de har fået rettigheder til. Det eliminerer behovet for yderligere godkendelser, når brugere skifter program under en bestemt session.

Security Assertion Markup Language (SAML 2.0) Federation-protokollen bruges til at levere SSO-bekræftelse mellem Webex Cloud og din identitetsudbyder (IdP).

Profiler

Webex-appen understøtter kun webbrowserens SSO profil. I webbrowseren til SSO, understøtter Webex-appen følgende bindinger:

-

SP-initieret POST -> POST-binding

-

SP-initieret OMDIRIGERING -> POST-binding

NameID-format

SAML 2.0-protokollen understøtter flere NameID-formater til kommunikation om en bestemt bruger. Webex-appen understøtter følgende NameID-formater.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

I metadata, som du indlæser fra din IdP, konfigureres den første post til brug i Webex.

SingleLogout

Webex-appen understøtter den enkelte log ud-profil. I Webex-appenkan en bruger logge ud af applikationen, som bruger SAML-enkeltlogoutprotokollen til at afslutte sessionen og bekræfte, at der logges ud med din IdP. Sørg for, at din IdP er konfigureret til SingleLogout.

Integrer Control Hub med ADFS

Konfigurationsvejledningerne viser et specifikt eksempel på SSO-integration, men giver ikke udtømmende vejledning om alle konfigurationsmuligheder. For eksempel er integrationstrinnene for nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumenteret. Andre formater som f.eks. urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress fungerer også til SSO-integration, men er uden for rammerne af vores dokumentation.

Opsæt denne integration for brugere i din Webex-organisation ( herunder Webex-app, Webex Meetingsog andre tjenester, der administreres i Control Hub). Hvis dit Webex-websted er integreret i Control Hub, så overtager Webex-webstedet brugeradministrationen. Hvis du ikke kan få adgang til Webex Meetings på denne måde, og det ikke administreres i Control Hub, skal du udføre en separat integration for at aktivere SSO for Webex Meetings.

Afhængigt af hvad der er konfigureret i godkendelsesmekanismerne i ADFS, kan integreret Windows-godkendelse (IWA) aktiveres som standard. Hvis aktiveret godkendes applikationer, der startes via Windows (f.eks. Webex-appen og Cisco Katalogforbindelse), som den bruger, der er logget ind, uanset hvilken e-mailadresse der indtastes ved den indledende e-mailprompt.

Download Webex-metadata til dit lokale system

| 1 | |

| 2 |

Gå til . |

| 3 |

Gå til fanen Identitetsudbyder og klik på Aktiver SSO. |

| 4 |

Vælg en IdP. |

| 5 |

Vælg certifikattypen for din organisation:

Tillidsankre er offentlige nøgler, der fungerer som en myndighed til at bekræfte en digital underskrifts certifikat. Få yderligere oplysninger i din IdP-dokumentation. |

| 6 |

Download metadatafilen. Webex-metadatafilnavnet er idb-meta-<org-ID>-SP.xml. |

Installer Webex-metadata i ADFS

Før du begynder

Control Hub understøtter ADFS 2.x eller nyere.

Windows 2008 R2 inkluderer kun ADFS 1.0. Du skal installere mindst ADFS 2.x fra Microsoft.

For SSO og Webex-tjenesteydelser skal identitetsudbydere (IdPs) overholde følgende SAML 2.0-specifikation:

-

Indstil attributten NameID Format til urn:oasis:names:tc:SAML:2.0:nameid-format:forbigående

-

Konfigurer et krav på IdP'en til at inkludere attributnavnet uid med en værdi, der er knyttet til den attribut, der er valgt i Cisco Directory Connector, eller den brugerattribut, der matcher den, der er valgt i Webex-identitetstjenesten. (Denne attribut kan f.eks. være E-mailadresser eller Brugernavn.) Se oplysningerne om brugerdefinerede attributter i https://www.cisco.com/go/hybrid-services-directory for vejledning.

| 1 |

Log ind på ADFS-serveren med administratortilladelser. |

| 2 |

Åbn ADFS-administrationskonsollen, og gå til . |

| 3 |

Vælg Start i vinduet Add Relying Party Trust Wizard (guide til tilføjelse af tillidsforhold til signaturmodtager). |

| 4 |

For Vælg datakilde vælg Importer data om den afhængige part fra en fil, gå til den Control Hub-metadatafil, du downloadede, og vælg Næste. |

| 5 |

For Angiv visningsnavnskal du oprette et visningsnavn for denne reliable part-tillid, f.eks. Webex og vælge Næste. |

| 6 |

I Choose Issuance Authorization Rules (vælg godkendelsesregler for udstedelse) skal du vælge Permit all users to access this relying party (giv alle brugere adgang til denne signaturmodtager) og vælge Next (næste). |

| 7 |

I Ready to Add Trust (klar til at tilføje tillidsforhold) skal du vælge Next (næste) og afslutte tilføjelse af tillidsforhold til ADFS. |

Opret kravsregler for Webex-godkendelse

| 1 |

Vælg det tillidsforhold i ADFS-hovedruden, som du oprettede, og vælg derefter Edit Claim Rules (rediger kravregler). Vælg Add Rule (tilføj regel) på fanen Issuance Transform Rules (udstedelsesændringsregler). |

| 2 |

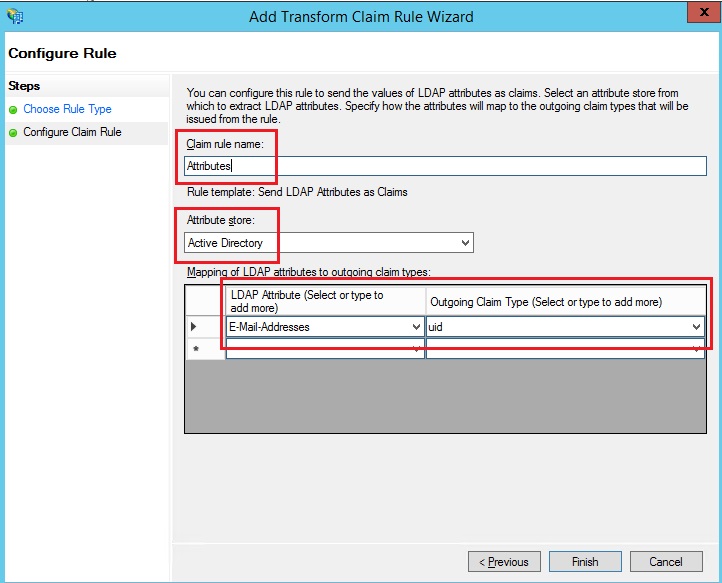

I trinnet Choose Rule Type (vælg regeltype) skal du vælge Send LDAP Attributes as Claims (send LDAP-attributter som krav) og derefter vælge Next (næste).  |

| 3 |

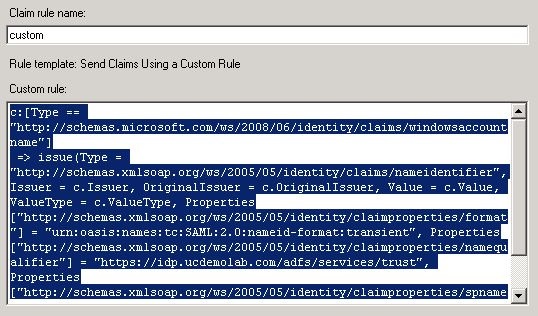

Vælg Add Rule (tilføj regel) igen, vælg Send Claims Using a Custom Rule (send krav vha. en brugerdefineret regel), og vælg derefter Next (næste). Denne regel giver ADFS med attributten "spnameterr", som Webex ellers ikke leverer. |

| 4 |

Vælg Relying Party Trust (signaturmodtagers tillidsforhold) i hovedvinduet, og vælg derefter Properties (egenskaber) i højre rude. |

| 5 |

Når vinduet Properties (egenskaber) vises, skal du gå til fanen Advanced (avanceret), SHA-256 og derefter vælge OK for at gemme dine ændringer. |

| 6 |

Gå til følgende URL-adresse på den interne ADFS-server for at downloade filen: https:// <AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml Du skal muligvis højreklikke på siden og se sidekilden for at få den korrekt formaterede XML-fil. |

| 7 |

Gem filen på dit lokale system. |

Hvad er næste trin?

Du er klar til at importere ADFS-metadata tilbage til Webex fra administrationsportalen.

Importer IdP-metadata, og single sign-on efter en test

Når du har eksporteret Webex-metadata , konfigureret din IdP og downloade IdP-metadata til dit lokale system, er du klar til at importere dem i din Webex-organisation fra Control Hub.

Før du begynder

Test ikke SSO-integration fra identitetsudbyderens (IdP) grænseflade. Vi understøtter kun Tjenesteudbyder-initierede (SP-startet) strømme, så du skal bruge Control hub SSO-testen til denne integration.

| 1 |

Vælg én:

|

| 2 |

På siden Importer IdP-metadata skal du enten trække og slippe IdP-metadatafilen over på siden eller bruge filbrowseren til at finde og uploade metadatafilen. Klik på Næste.

Du bør bruge valgmuligheden Mere sikker , hvis du kan. Dette er kun muligt, hvis din IdP brugte en offentlig CA til at underskrive dens metadata. I alle andre tilfælde skal du bruge valgmuligheden Mindre sikker. Dette omfatter, hvis metadataene ikke er signeret, selv underskrevet eller underskrevet af en privat CA. Okta underskriver ikke metadata, så du skal vælge Mindre sikker for en Okta SSO integration. |

| 3 |

Vælg Test SSO-opsætning, og når en ny browserfane åbnes, skal du godkende med IdP'en ved at logge ind. Hvis du får en godkendelsesfejl, kan der være et problem med legitimationsoplysningerne. Kontrollér brugernavnet og adgangskoden, og prøv igen. En Webex App-fejl betyder som regel et problem med SSO opsætning. I dette tilfælde skal du gennemgå trinnene igen, særligt de trin, hvor du kopierer og indsætter Control Hub-metadataene i IdP-opsætningen. Hvis du vil se SSO-loginprocessen direkte, kan du også klikke på Kopiér URL-adresse til udklipsholder fra denne skærm og indsætte den i et privat browservindue. Derfra kan du gennemgå loginprocessen med SSO. Dette trin stopper falske positiver, som følge af et adgangstoken, som kan være i en eksisterende session, hvor du er logget ind. |

| 4 |

Vend tilbage til Control Hub-browserfanen.

Konfigurationen SSO træder ikke i kraft i din organisation, medmindre du først vælger valgknap og aktiverer SSO. |

Hvad er næste trin?

Brug fremgangsmåderne i Synkroniser Okta-brugere i Cisco Webex Control Hub , hvis du vil udføre brugerklargøring fra Okta i Webex-skyen.

Brug procedurerne i Synkroniser Microsoft Entra ID-brugere med Cisco Webex Control Hub, hvis du vil udføre brugerklargøring fra Entra ID til Webex-skyen.

Du kan følge proceduren i Undertryk automatiserede e-mails for at deaktivere e-mails, der sendes til nye Webex-appbrugere i din organisation. Dokumentet indeholder også bedste praksis for afsendelse af meddelelser til brugere i din organisation.

Opdater Webex, der stoler på en part i ADFS

Før du begynder

Du skal eksportere SAML-metadatafilen fra Control Hub, før du kan opdatere Webex Relying Party Trust i ADFS.

| 1 |

Log ind på ADFS-serveren med administratortilladelser. |

| 2 |

Upload SAML-metadatafilen fra Webex til en midlertidig lokal mappe på ADFS-serveren, f.eks. |

| 3 |

Åbn Powershell. |

| 4 |

Kør Bemærk parameteren |

| 5 |

Kør Sørg for at erstatte filnavnet og destinationsnavnet med de korrekte værdier fra dit miljø. Se .https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrustHvis du har downloadet Webex SP 5-årscertifikatet og har aktiveret tilbagekaldelse af signatur- eller krypteringscertifikat, skal du køre disse to kommandoer: |

| 6 |

Log ind på Control Hub, og test derefter SSO-integrationen: |

Fejlfinding i ADFS

ADFS-fejl i Windows-logfiler

I Windows-logfilerne kan du se en fejlkode 364 for ADFS-hændelsesloggen. Hændelsesoplysningerne identificerer et ugyldigt certifikat. I disse tilfælde har ADFS-værten ikke tilladelse til at validere certifikatet via firewallen på port 80.

Der opstod en fejl under et forsøg på at bygge certifikatkæden for at stole på en klient

Når du opdaterer SSO certifikat, kan du få vist denne fejl, når du logger ind: Invalid status code in response.

Hvis du ser denne fejl, skal du kontrollere logs for begivenhedsvisning på ADFS-serveren, og se efter følgende fejl: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Mulige årsager er, at certifikatet blev tilbagekaldt, certifikatkæden ikke kunne verificeres som angivet af tillidspartens indstillinger for tilbagekaldelse af krypteringscertifikat, eller certifikatet er ikke inden for dets gyldighedsperiode.

Hvis denne fejl opstår, skal du køre kommandoerne Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

Sammenslutnings-id

Der er forskel på store og små bogstaver i sammenslutnings-id'et. Hvis dette er din organisations e-mailadresse, skal du indtaste den nøjagtigt, som ADFS sender den, eller Også kan Webex ikke finde den matchende bruger.

Der kan ikke skrives en brugerdefineret kravregel for at normalisere LDAP-attributten, før den sendes.

Importer dine metadata fra den ADFS-server, som du opsætter i dit miljø.

Du kan bekræfte URL-adressen, hvis det er nødvendigt, ved at navigere til i ADFS-administration.

Tidssynkronisering

Sørg for, at din ADFS-servers systemur er synkroniseret med en pålidelig internettidskilde, der bruger NTP (Network Time Protocol). Brug følgende PowerShell-kommando for at forvrænge uret udelukkende til Webex's tillidsforhold for tredjeparter.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Den hexadecimale værdi er unik for dit miljø. Erstat værdien fra SP-entitetDescriptor-id-værdien i Webex-metadatafilen. Eksempel:

.

.