- Pagină de pornire

- /

- Articol

Configurați conectarea unică în Control Hub cu Active Directory Federation Services (ADFS)

În acest articol

În acest articol Feedback?

Feedback?Puteți configura o integrare Single Sign-On (SSO) între Control Hub și o implementare care utilizează Active Directory Federation Services (ADFS 2.x și versiuni ulterioare) ca furnizor de identitate (IdP).

Sign-on unic și Control Hub

Sign-on unic (SSO) este o sesiune sau un proces de autentificare utilizator care permite unui utilizator să furnizeze acreditări pentru a accesa una sau mai multe aplicații. Procesul autentifică utilizatorii pentru toate aplicațiile cărora li se acordă drepturi. Elimină solicitările suplimentare atunci când utilizatorii comută aplicațiile în timpul unei anumite sesiuni.

Protocolul de federalizare a limbajului de marcare a aserțiunii de securitate (SAML 2.0) este utilizat pentru a furniza autentificarea SSO între cloud-ul Webex și furnizorul de identitate (IdP).

Profiluri

Webex App acceptă numai profilul SSO al browserului web. În profilul SSO al browserului web, Webex App acceptă următoarele legături:

-

SP a inițiat legarea POST-> POST

-

SP a inițiat redirect -> POST obligatorii

Format NameID

Protocolul SAML 2.0 acceptă mai multe formate NameID pentru comunicarea despre un anumit utilizator. Webex App acceptă următoarele formate NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

În metadatele pe care le încărcați din IdP, prima intrare este configurată pentru utilizare în Webex.

SingleLogout

Aplicația Webex acceptă profilul unic de deconectare. În AplicațiaWebex, un utilizator se poate deconecta de la aplicație, care utilizează protocolul de deconectare unică SAML pentru a încheia sesiunea și a confirma că deconectați-vă cu IdP-ul dvs. Asigurați-vă că IdP-ul este configurat pentru SingleLogout.

Integrarea Control Hub cu ADFS

Ghidurile de configurare arată un exemplu specific pentru integrarea SSO, dar nu oferă o configurație exhaustivă pentru toate posibilitățile. De exemplu, pașii de integrare pentru nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient sunt documentați. Alte formate, cum ar fi urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, vor funcționa pentru integrarea SSO, dar nu fac parte din documentația noastră.

Configurați această integrare pentru utilizatorii din organizația Webex (inclusiv Webex App, Webex Meetingsși alte servicii administrate în Control Hub). Dacă site-ul webex este integrat în Control Hub, site-ul Webex moștenește gestionarea utilizatorilor. Dacă nu puteți accesa Webex Meetings în acest fel și nu este gestionat în Control Hub, trebuie să efectuați o integrare separată pentru a activa SSO pentru Webex Meetings.

În funcție de ceea ce este configurat în mecanismele de autentificare în ADFS, autentificarea integrată Windows (IWA) poate fi activată în mod implicit. Dacă este activată, aplicațiile lansate prin Windows (cum ar fi Webex App și Cisco Directory Connector) se autentifică ca utilizator care s-a conectat, indiferent de adresa de e-mail introdusă în timpul promptului de e-mail inițial.

Descărcați metadatele Webex în sistemul local

| 1 |

Conectați-vă la Control Hub. |

| 2 |

Accesați . |

| 3 |

Accesați fila Furnizor de identitate și faceți clic pe Activare SSO. |

| 4 |

Selectați un IdP. |

| 5 |

Alegeți tipul de certificat pentru organizația dvs.:

Ancorele de încredere sunt chei publice care acționează ca o autoritate pentru a verifica certificatul unei semnături digitale. Pentru mai multe informații, consultați documentația IdP. |

| 6 |

Descărcați fișierul de metadate. Numele fișierului de metadate Webex este idb-meta-<org-ID>-SP.xml. |

Instalarea metadatelor Webex în ADFS

Înainte de a începe

Control Hub acceptă ADFS 2.x sau o versiune ulterioară.

Windows 2008 R2 include numai ADFS 1.0. Trebuie să instalați un minim de ADFS 2.x de la Microsoft.

Pentru serviciile SSO și Webex, furnizorii de identitate (IPP) trebuie să respecte următoarele specificații SAML 2.0:

-

Setați atributul Format NameID la urn:oasis:names:tc:SAML:2.0:nameid-format:tranzitoriu

-

Configurați o revendicare asupra IdP-ului pentru a include numele atributului uid cu o valoare mapată la atributul ales în Cisco Directory Connector sau la atributul utilizatorului care corespunde cu cel ales în serviciul de identitate Webex. (Acest atribut poate fi, de exemplu, Adrese-de-e-mail sau Nume-utilizator-principal.) Consultați informațiile despre atributele personalizate din https://www.cisco.com/go/hybrid-services-directory pentru îndrumări.

| 1 |

Conectați-vă la serverul ADFS cu permisiuni de administrator. |

| 2 |

Deschideți consola de gestionare ADFS și navigați la . |

| 3 |

Din fereastra Adăugare expert încredere parte bazându-se, selectați Start. |

| 4 |

Pentru Selectați sursa de date selectați Importați date despre partea de încredere dintr-un fișier, navigați la fișierul de metadate Control Hub pe care l-ați descărcat și selectați Următorul. |

| 5 |

Pentru Specificați numele afișat, creați un nume afișat pentru această încredere de la terți, cum ar fi Webex și selectați Următorul. |

| 6 |

Pentru a alege regulile de autorizare de eliberare , selectați Permiteți tuturor utilizatorilor să acceseze această parte bazându-seși selectați Următorul . |

| 7 |

Pentru Gata de adăugare a încrederii , selectați Următorulși terminați adăugarea încrederii bazându-se la ADFS. |

Crearea regulilor de revendicare pentru autentificarea Webex

| 1 |

În panoul principal ADFS, selectați relația de încredere pe care ați creat-o, apoi selectați Editare reguli de revendicare. Pe fila Emitere reguli de transformare, selectați Adăugare regulă. |

| 2 |

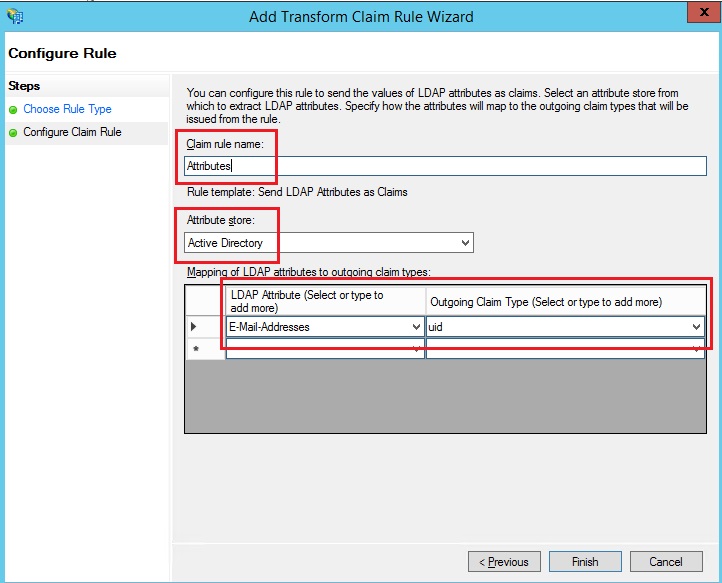

În pasul Alegeți tipul de regulă, selectați Trimitere atribute LDAP ca revendicări , apoi selectați Următorul .  |

| 3 |

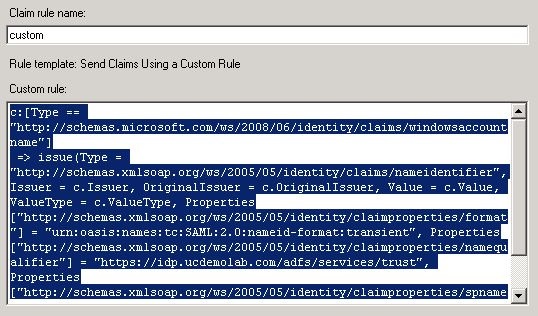

Selectați Adăugați din nou regulă, selectați Trimitere revendicări utilizând o regulă particularizată , apoi selectați Următorul . Această regulă furnizează ADFS atributul "spname qualifier" pe care Webex nu îl furnizează altfel. |

| 4 |

Selectați Încredere parte bazându-se în fereastra principală, apoi selectați Proprietăți în panoul din dreapta. |

| 5 |

Când apare fereastra Proprietăți, navigați la fila Complex, SHA-256, apoi selectați OK pentru a salva modificările. |

| 6 |

Răsfoiți la următorul URL pe serverul intern ADFS pentru a descărca fișierul: https:// <AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml Poate fi necesar să faceți clic dreapta pe pagină și să vizualizați sursa paginii pentru a obține fișierul XML formatat corect. |

| 7 |

Salvați fișierul pe computerul local. |

Ce trebuie să faceți în continuare

Sunteți gata să importați metadatele ADFS înapoi în Webex din portalul de gestionare.

Importul metadatelor IdP și activarea conectării unice după un test

După ce exportați metadatele Webex , configurați IdP-ul și descărcați metadatele IdP în sistemul local, sunteți gata să le importați în organizația Webex din Control Hub.

Înainte de a începe

Nu testați integrarea SSO din interfața furnizorului de identitate (IdP). Acceptăm numai fluxurile inițiate de furnizorul de servicii (inițiate de SP), deci trebuie să utilizați testul Control Hub SSO pentru această integrare.

| 1 |

Alegeți una:

|

| 2 |

Pe pagina Import metadate IdP, fie trageți și plasați fișierul de metadate IdP pe pagină, fie utilizați opțiunea browserului de fișiere pentru a localiza și încărca fișierul de metadate. Faceți clic pe Următorul.

Ar trebui să utilizați opțiunea Mai sigur , dacă puteți. Acest lucru este posibil numai dacă IdP-ul a utilizat un CA public pentru a semna metadatele sale. În toate celelalte cazuri, trebuie să utilizați opțiunea Mai puțin sigură . Aceasta include dacă metadatele nu sunt semnate, autosemnate sau semnate de un CA privat. Okta nu semnează metadatele, deci trebuie să alegeți Mai puțin sigur pentru o integrare Okta SSO. |

| 3 |

Selectați Testați configurarea SSOși, când se deschide o nouă filă de browser, autentificați-vă cu IdP-ul conectându-vă. Dacă primiți o eroare de autentificare, este posibil să existe o problemă cu acreditările. Verificați numele de utilizator și parola și încercați din nou. O eroare Webex App înseamnă, de obicei, o problemă cu configurarea SSO. În acest caz, parcurgeți din nou pașii, în special pașii în care copiați și lipiți metadatele Control Hub în configurarea IdP. Pentru a vedea direct experiența de conectare SSO, puteți, de asemenea, să faceți clic pe Copiați URL-ul în clipboard de pe acest ecran și lipiți într-o fereastră de browser privată. De acolo, puteți parcurge conectarea cu SSO. Acest pas oprește rezultatele fals pozitive din cauza unui simbol de acces care ar putea fi într-o sesiune existentă de la dvs. |

| 4 |

Reveniți la fila browserului Control Hub .

Configurația SSO nu are efect în organizația dvs., cu excepția cazului în care alegeți primul buton radio și activați SSO. |

Ce trebuie să faceți în continuare

Utilizați procedurile din Sincronizarea utilizatorilor Okta în Cisco Webex Control Hub dacă doriți să faceți asigurarea accesului utilizatorilor din Okta în cloud-ul Webex.

Utilizați procedurile din Sincronizarea utilizatorilor Microsoft Entra ID în Cisco Webex Control Hub dacă doriți să faceți provisioningul utilizatorilor din Entra ID în cloud-ul Webex.

Puteți urma procedura din Suprimarea e-mailurilor automate pentru a dezactiva e-mailurile trimise noilor utilizatori ai aplicației Webex din organizația dvs. Documentul conține, de asemenea, cele mai bune practici pentru trimiterea de comunicări către utilizatorii din organizația dvs.

Actualizați încrederea părții bazându-se Webex în ADFS

Înainte de a începe

Trebuie să exportați fișierul de metadate SAML din Control Hub înainte de a putea actualiza Webex Relying Party Trust în ADFS.

| 1 |

Conectați-vă la serverul ADFS cu permisiuni de administrator. |

| 2 |

Încărcați fișierul de metadate SAML din Webex într-un folder local temporar de pe serverul ADFS, de exemplu |

| 3 |

Deschideți Powershell. |

| 4 |

Executați Rețineți parametrul |

| 5 |

Execută Asigurați-vă că înlocuiți numele fișierului și numele țintă cu valorile corecte din mediul dvs. A se vedea https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Dacă ați descărcat certificatul Webex SP de 5 ani și aveți activată revocarea certificatului de semnare sau criptare, trebuie să rulați aceste două comenzi: |

| 6 |

Conectați-vă la Control Hub, apoi testați integrarea SSO: |

Depanare ADFS

Erori ADFS în jurnalele Windows

În jurnalele Windows, este posibil să vedeți un cod de eroare jurnal de evenimente ADFS 364. Detaliile evenimentului identifică un certificat nevalid. În aceste cazuri, gazda ADFS nu este permisă prin paravanul de protecție pe portul 80 pentru a valida certificatul.

Eroare a apărut în timpul unei încercări de a construi lanțul de certificate pentru încredere parte bazându-se

La actualizarea certificatului SSO, este posibil să vi se prezinte această eroare atunci când vă conectați: Invalid status code in response.

Dacă vedeți această eroare, verificați jurnalele Vizualizator evenimente pe serverul ADFS și căutați următoarea eroare: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Cauzele posibile sunt că certificatul a fost revocat, lanțul de certificate nu a putut fi verificat așa cum este specificat de setările de revocare a certificatului de criptare al trustului de criptare al părții bazându-se sau certificatul nu se încadrează în perioada sa de valabilitate.

Dacă apare această eroare, trebuie să executați comenzile Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

ID-ul federației

ID-ul federației este sensibil la litere mari și mici. Dacă aceasta este adresa de e-mail a organizațională, introduceți-o exact așa cum o trimite ADFS sau Webex nu poate găsi utilizatorul potrivit.

O regulă de revendicare particularizată nu poate fi scrisă pentru a normaliza atributul LDAP înainte de a fi trimis.

Importați metadatele de pe serverul ADFS pe care l-ați configurat în mediul dvs.

Puteți verifica URL-ul, dacă este necesar, navigând la în ADFS Management.

Sincronizarea timpului

Asigurați-vă că ceasul de sistem al serverului ADFS este sincronizat cu o sursă de timp Internet fiabilă care utilizează Network Time Protocol (NTP). Utilizați următoarea comandă PowerShell pentru a oblic ceasul numai pentru relația Webex Relying Party Trust.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Valoarea hexazecimală este unică pentru mediul dvs. Înlocuiți valoarea din valoarea SP EntityDescriptor ID din fișierul de metadate Webex. De exemplu:

.

.