- Página inicial

- /

- Artigo

Sincronizar usuários do Okta no Control Hub

Neste artigo

Neste artigo Comentários?

Comentários?Você pode adicionar o Webex à Rede de Integração Okta e sincronizar os usuários do diretório em à sua organização gerenciada no Control Hub. Não são necessários conectores ou infraestrutura no local. Esta integração mantém sua lista de usuários em sincronia sempre que um usuário é criado, atualizado ou removido do aplicativo em Okta.

Sistema para Gerenciamento de Identidade de Domínios Cruzados (LTDAM)

A integração entre usuários no diretório e no Control Hub utiliza a API do Sistema para Gerenciamento de Identidade entre Domínios ( SCIM 2.0). SCIM 2.0 é um padrão aberto para automatizar a troca de informações de identidade do usuário entre domínios de identidade ou sistemas de TI. O SCIM 2.0 foi projetado para facilitar o gerenciamento de identidades de usuários em aplicativos e serviços baseados em nuvem. O SCIM 2.0 utiliza uma API padronizada através da API REST.

Se a sua organização já utiliza o Directory Connector para sincronizar usuários, não será possível sincronizar usuários do Okta.

A integração com o Okta suporta os seguintes atributos de usuário:

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Os atributos preferredLanguage e locale devem ser formatados como uma string separada por sublinhados, consistindo em um código de idioma ISO 639-1 e um código de país ISO 3166-1 alpha-2. Por exemplo, en_US ou fr_FR.

A integração com o Okta também suporta os seguintes atributos de grupo :

-

displayName -

members

Recursos com suporte

Essa integração oferece suporte aos seguintes recursos de sincronização de usuários e grupos no Okta:

-

Criar usuários— Cria ou vincula um usuário no aplicativo Webex ao atribuir o aplicativo a um usuário no Okta.

-

Atualizar atributos do usuário—O Okta atualiza os atributos de um usuário no aplicativo Webex quando o aplicativo é atribuído. Futuras alterações de atributo feitas no perfil do usuário Okta sobrescrevem automaticamente o valor do atributo correspondente na nuvem Webex.

-

Desativar usuários—Desativa a conta do aplicativo Webex de um usuário quando ela não estiver atribuída no Okta ou quando a conta do Okta for desativada. As contas podem ser reativadas se você reatribuir o aplicativo a um usuário em Okta.

-

Criar Grupos— Cria ou vincula um grupo ao atribuir um grupo no Okta.

- Atualizar atributos do grupo—O Okta atualiza os atributos de um grupo quando o grupo é atribuído. Alterações futuras nos atributos do perfil do grupo Okta sobrescrevem automaticamente o valor do atributo correspondente no Control Hub.

- Excluir grupos— Exclui a conta de um grupo no Control Hub quando ela for desatribuída no Okta ou quando a conta do grupo Okta for excluída.

Adicionar Webex a Okta

Antes de configurar o Control Hub para provisionamento automático de usuários com o Okta, você precisa adicionar o Webex da galeria de aplicativos Okta à sua lista de aplicativos gerenciados. Você também deve escolher um método de autenticação. Atualmente, os serviços Webex no Control Hub suportam apenas conferências SSO com o Okta.

Antes de começar

-

O Okta requer que você tenha um locatário Okta válido e uma licença atual com sua plataforma. Você também deve ter uma assinatura paga atual e uma organização Webex.

-

Na sua organização Webex, você deve configurar modelos de atribuição automática de licença, caso contrário, os usuários recém-sincronizados no Control não receberão licenças para os serviços Webex.

-

Configure a integração do Okta SSO antes de configurar o provisionamento de usuários.

Configure o Okta para sincronização de usuários e grupos.

Antes de começar

Certifique-se de manter a ID da sua organização do procedimento anterior.

Certifique-se de ter a função de Administrador Total do Cliente ao criar tokens de portador para seus clientes.

| 1 |

No Okta Tenant, acesse e marque Ativar integração de API. |

| 2 |

Insira o valor de ID no campo ID da Organização. |

| 3 |

Copie o seguinte URL no campo URL base:

Substitua |

| 4 |

Siga estes passos para obter o valor do token do portador para o Token Segredo: |

| 5 |

Volte ao Okta, cole o token de portador no campo Token da API e clique em Testar credenciais da API. Aparece uma mensagem informando que o Webex foi verificado com sucesso. |

| 6 |

Clique em Salvar. |

| 7 |

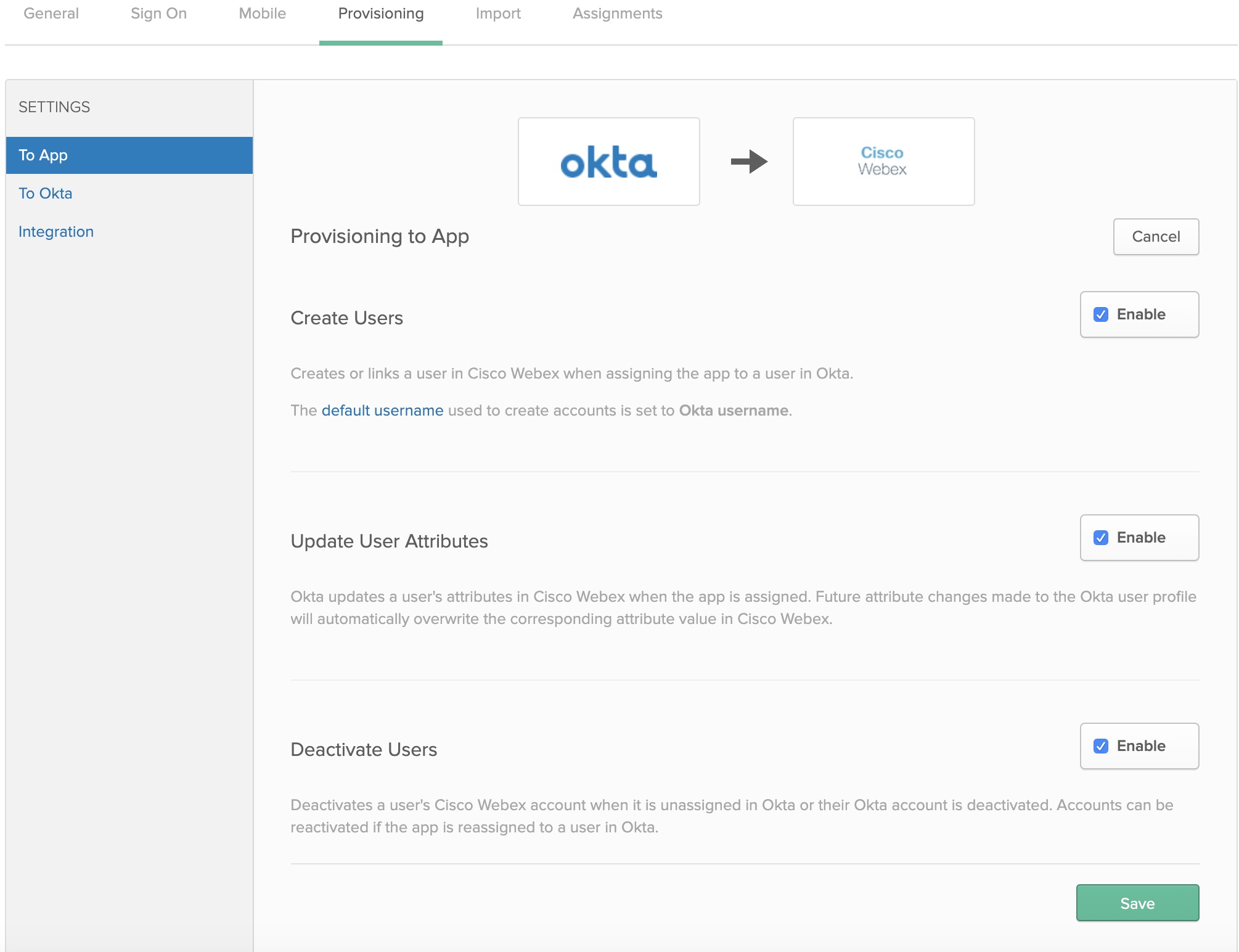

Acesse . |

| 8 |

Selecione Criar usuários, Atualizar atributos do usuário, Desativar usuáriose clique em Salvar.

|

| 9 |

Clique em e escolha uma das seguintes opções:

|

| 10 |

Se você configurou SSO integração, clique em Atribuir ao lado de cada usuário ou grupo que você deseja atribuir ao aplicativo e clique em Terminado. Os usuários que você escolheu são sincronizados na nuvem e aparecem no Control Hub em Usuários. Sempre que você mover, adicionar, alterar ou excluir usuários em Okta, o Control Hub pegará as alterações. Se você não habilitar modelos de licença de atribuição automática, os usuários serão sincronizados ao Control Hub sem quaisquer atribuições de licenças. Para reduzir a sobrecarga administrativa, recomendamos que você ative um modelo de licença de atribuição automática antes de sincronizar os usuários okta ao Control Hub. |

| 11 |

Clique em Push Groups, selecione Find groups by name ou Find groups by rulee clique em Save. Os grupos que você escolher serão sincronizados na nuvem e aparecerão no Control Hub em Grupos. Quaisquer alterações feitas nos grupos do Okta aparecem no Control Hub. |